Nas arquiteturas modernas de gateway de API, a capacidade de orquestrar plugins dinamicamente representa um avanço crítico na gestão de tráfego e no processamento de solicitações. O sistema de orquestração de plugins do Apache APISIX implementa uma abordagem sofisticada para lidar com cenários complexos de API através de um modelo de execução de grafo acíclico direcionado (DAG).

Ainda enfrentando dificuldades para escrever a Documentação da API? Quer criar Documentos de API profissionais e dinâmicos automaticamente?

Use o APIDog para manter sua Documentação da API sempre atualizada, automaticamente!

Nunca se preocupe em atualizar sua documentação sempre que fizer uma mudança no parâmetro da API ou ao atualizar para uma nova versão da API, o APIDog mantém tudo atualizado, o tempo todo!

Aumente a eficiência da sua Testagem de API com o APIDog!

Orquestração de Plugins do APISIX: Uma Visão Geral Rápida

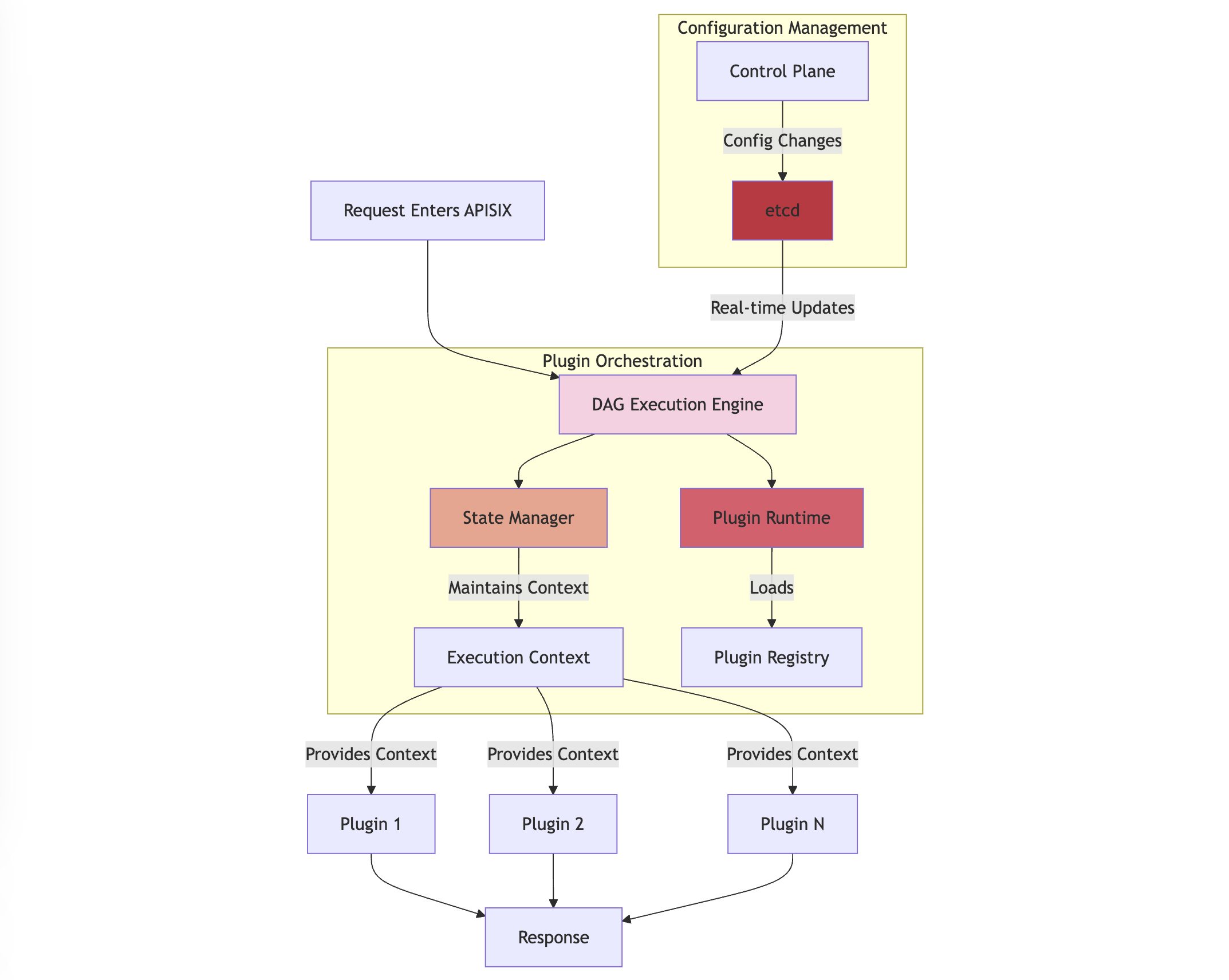

No seu núcleo, a orquestração de plugins no APISIX permite caminhos de processamento condicionais com base nos resultados da execução dos plugins, permitindo o manuseio dinâmico de solicitações sem a necessidade de código personalizado. Este sistema opera através de uma arquitetura distribuída que mantém a separação entre planos de controle e de dados, garantindo alta performance através de gerenciamento de estado otimizado e processamento em memória.

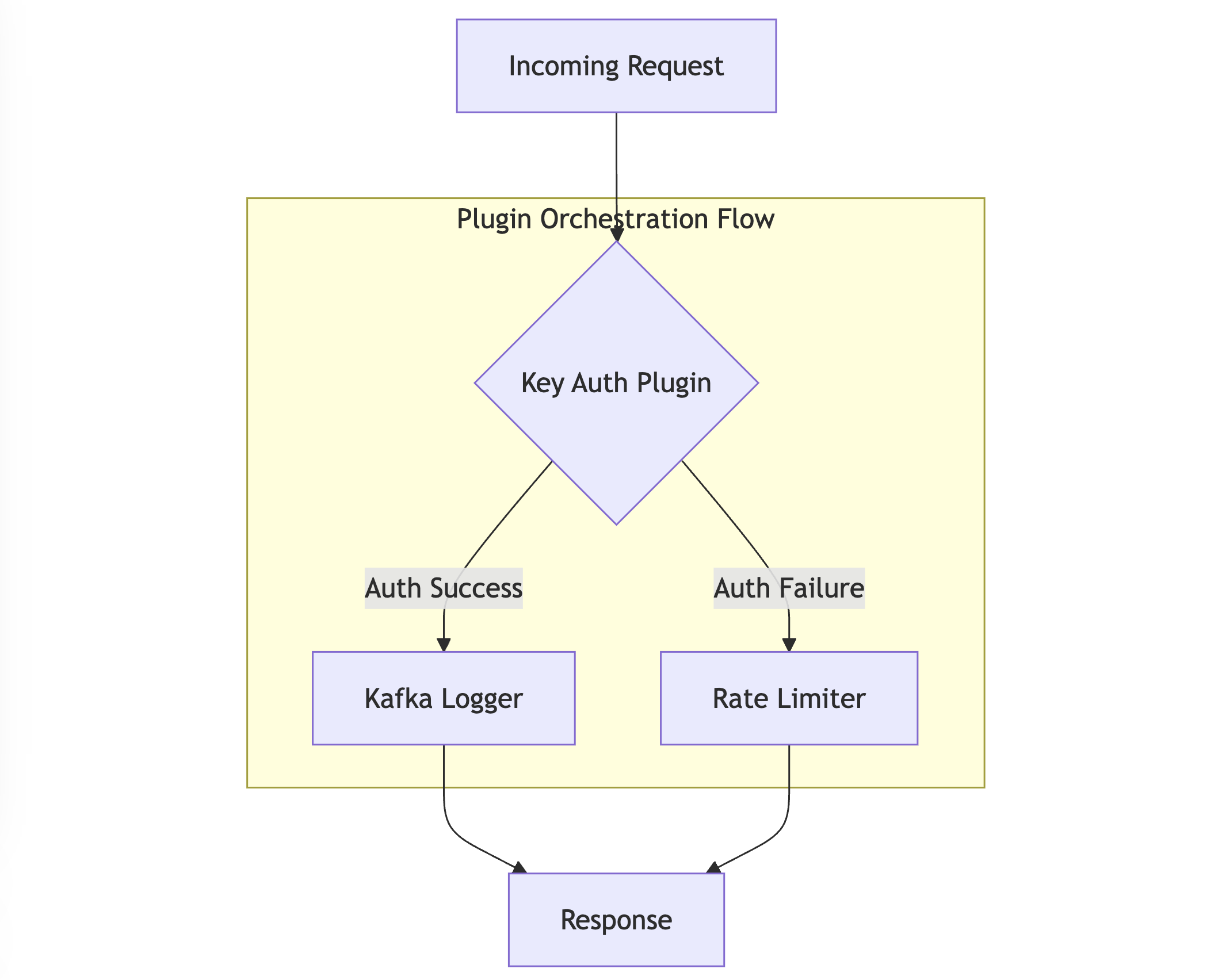

O motor de orquestração processa plugins através de um sistema sofisticado de gerenciamento de estado que mantém o contexto de execução enquanto permite uma lógica condicional complexa. Cada plugin na cadeia pode influenciar o caminho de execução dos plugins subsequentes, criando um fluxo de processamento dinâmico e responsivo. Esta abordagem permite cenários como:

- Fluxos de autenticação condicionais baseados em atributos da solicitação

- Limitação dinâmica de taxa com base nos resultados de autenticação

- Registro contextual com base nos resultados do processamento de solicitações

- Roteamento adaptativo de tráfego baseado nos estados de execução do plugin

A implementação técnica aproveita vários componentes-chave:

- Um motor de execução DAG que gerencia dependências e fluxo de plugins

- Um sistema de gerenciamento de estado para manter o contexto de execução do plugin

- Um sistema de processamento em memória otimizado para operação de alta performance

- Um sistema de configuração distribuído usando etcd para atualizações em tempo real

Essa arquitetura permite cenários complexos de gerenciamento de API enquanto mantém alta performance através de cuidadosa otimização do gerenciamento de estado e dos caminhos de execução do plugin. O sistema suporta carregamento dinâmico de plugins, integração de plugins personalizados e lógica condicional complexa, tudo isso mantendo as características de desempenho exigidas para implementações em produção.

Ao implementar essa arquitetura, o APISIX fornece um sistema flexível, mas poderoso, para lidar com requisitos complexos de gerenciamento de API através da configuração, em vez do código, reduzindo significativamente a complexidade operacional enquanto mantém a confiabilidade e o desempenho do sistema.

Configuração da Infraestrutura: Primeiro o Mais Importante

A base de uma implantação segura do APISIX começa com o devido isolamento e configuração da rede. Primeiro, crie uma rede dedicada com configurações de sub-rede específicas:

docker network create \

--driver=bridge \

--subnet=172.18.0.0/16 \

--ip-range=172.18.5.0/24 \

--gateway=172.18.5.254 \

apisix

Essa configuração de rede garante o isolamento e a comunicação adequada entre os componentes do APISIX.

Implantar Componentes Centrais

Configuração do ETCD

ETCD serve como o centro de configuração. Implante-o com as configurações de segurança adequadas:

docker run -it --name etcd-server \

-v $(pwd)/example/etcd_conf/etcd.conf.yml:/opt/bitnami/etcd/conf/etcd.conf.yml \

-p 2379:2379 \

-p 2380:2380 \

--network apisix \

--ip 172.18.5.10 \

--env ALLOW_NONE_AUTHENTICATION=yes bitnami/etcd:3.4.9

Essa configuração garante a persistência adequada dos dados e acessibilidade pela rede.

Instalação do Núcleo do APISIX

Implante o APISIX com registro e configuração abrangentes:

docker run --name test-api-gateway \

-v $(pwd)/example/apisix_conf/config.yaml:/usr/local/apisix/conf/config.yaml \

-v $(pwd)/example/apisix_log:/usr/local/apisix/logs \

-p 9080:9080 \

-p 9091:9091 \

-p 9443:9443 \

--network apisix \

--ip 172.18.5.11 \

-d apache/apisix

Essa configuração inclui montagens de volume para configuração e registros.

Implementar Segurança

Camada de Autenticação

O APISIX fornece autenticação robusta baseada em chave. Aqui está uma implementação completa:

# Crie um consumidor com autenticação

curl http://127.0.0.1:9180/apisix/admin/consumers -H "X-API-KEY: $admin_key" -X PUT -d '

{

"username": "jack",

"plugins": {

"key-auth": {

"key": "auth-one"

}

}

}'

# Configure a rota com autenticação

curl http://127.0.0.1:9180/apisix/admin/routes/1 -H "X-API-KEY: $admin_key" -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"key-auth": {}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'

Essa configuração cria uma camada de autenticação segura que exige chaves de API para acesso.

Implementação de Limitação de Taxa

Proteja suas APIs contra abusos com limitação de taxa sofisticada:

curl http://127.0.0.1:9180/apisix/admin/routes/1 -H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key": "remote_addr",

"policy": "redis",

"redis_host": "127.0.0.1",

"redis_port": 6379,

"redis_password": "password",

"redis_database": 1,

"redis_timeout": 1001

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'

Essa configuração implementa limitação de taxa distribuída baseada em Redis.

Estratégias Avançadas de Limitação de Taxa

Para limitação de taxa em nível de cluster com diferenciação de consumidores:

curl -i http://127.0.0.1:9180/apisix/admin/routes/1 \

-H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key_type": "var_combination",

"key": "$consumer_name $remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:9001": 1

}

}

}'

Essa configuração permite limitação de taxa sofisticada com base na identidade do consumidor e no endereço IP.

Monitoramento de Saúde e Métricas

Integração com Prometheus

Ative a coleta abrangente de métricas:

curl -i http://127.0.0.1:9180/apisix/admin/routes/1 \

-H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/metrics",

"plugins": {

"prometheus": {

"prefer_name": true,

"metrics": {

"http_status": true,

"latency": true,

"bandwidth": true

}

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"prometheus:9090": 1

}

}

}'

Essa configuração habilita a coleta detalhada de métricas para monitoramento e análise.

Gerenciamento de Sistema

Inicialização do Serviço

Após a instalação, inicialize o sistema com configurações adequadas:

# Inicialize a configuração

sudo apisix init

# Inicie o serviço

sudo apisix start

# Para sistemas baseados em systemd

systemctl start apisix

Esses comandos garantem a inicialização adequada do sistema e o gerenciamento do serviço.

Atualizações de Configuração

Atualize a chave da API do administrador para maior segurança:

deployment:

admin:

admin_key:

- name: "admin"

key: newsupersecurekey

role: admin

Essa configuração melhora a segurança da API do administrador.

Conclusão

A implementação abrangente dessas configurações cria uma infraestrutura de gateway de API robusta, segura e escalável. A combinação de autenticação, limitação de taxa e monitoramento garante tanto segurança quanto confiabilidade. A manutenção regular, incluindo a atualização de chaves de administrador e o monitoramento de métricas do sistema, é crucial para manter a saúde da implantação.

Lembre-se de ajustar essas configurações com base em seus requisitos específicos e necessidades de segurança. A natureza modular do APISIX permite fácil expansão e personalização através do seu sistema de plugins, tornando-o adequado para cenários de gerenciamento de API tanto simples quanto complexos.