Jika Anda mengalami masalah dengan konfigurasi Kerberos dan kegagalan pra-otentikasi yang membuat Anda terjaga di malam hari, maka Anda tidak sendirian. Bahkan administrator sistem yang paling berpengalaman pun mengetahui frustrasi unik yang muncul saat menyiapkan otentikasi Kerberos.

Dan Anda tidak dapat mengabaikan kesalahan kecil karena Anda tahu itu memainkan peran penting dalam keamanan perusahaan sebagai tulang punggung protokol otentikasi untuk organisasi dari semua ukuran. Itulah sebabnya tim pengembangan Anda membutuhkan platform untuk menguji API yang diautentikasi Kerberos, yang bisa menjadi tantangan karena, sayangnya, bahkan platform pengujian paling populer seperti Postman belum mendukungnya atau terlalu rumit untuk digunakan seperti di SoapUI.

Di situlah Apidog hadir, menawarkan dukungan asli untuk protokol otentikasi Kerberos dan NTLM, memungkinkan Anda untuk mulai menguji API yang diautentikasi Kerberos di Windows, Mac, dan Linux. Sekarang, apakah kami telah menarik minat Anda atau tidak, silakan terus membaca sisa blog kami, di mana kami akan membantu Anda menjadi lebih akrab dengan Kerberos, menjelaskan pentingnya, dan menunjukkan cara menggunakannya di platform kami.

Sebelum masuk ke langkah-langkahnya, mari kita lakukan penyegaran singkat tentang Protokol Otentikasi Kerberos—inti dari banyak sistem keamanan perusahaan.

Apa itu Protokol Otentikasi Kerberos?

Dikembangkan oleh MIT, Kerberos adalah protokol otentikasi keamanan jaringan yang menyediakan cara aman untuk mengirimkan data identitas pengguna melalui jaringan. Ini sangat populer di lingkungan Microsoft Windows dan merupakan bagian integral dari solusi Single Sign-On (SSO), memungkinkan pengguna untuk melakukan otentikasi sekali dan mengakses banyak layanan tanpa perlu memasukkan kembali kata sandi.

Bagaimana Cara Kerja Otentikasi Kerberos?

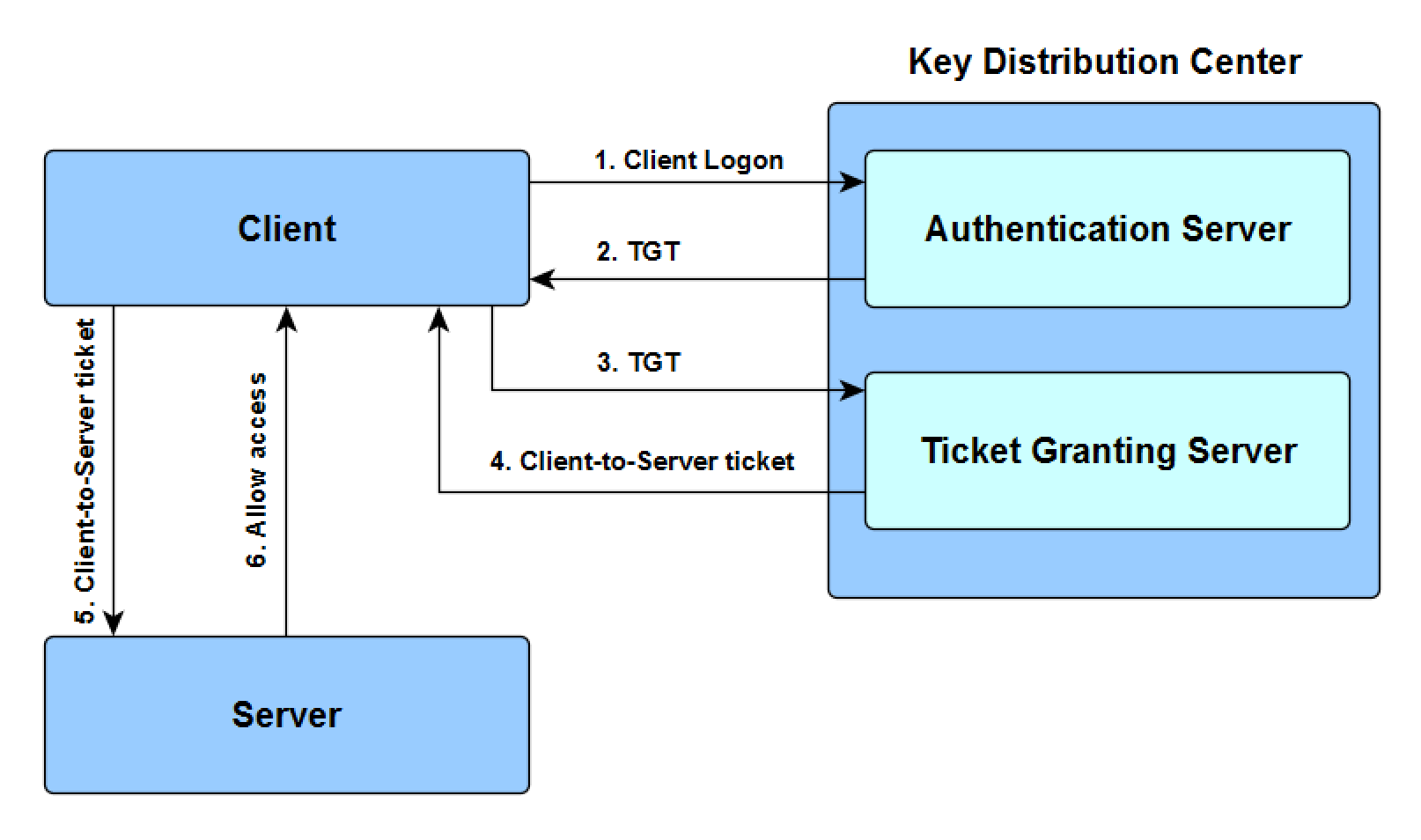

Inti dari Kerberos adalah beberapa komponen utama yang bekerja sama untuk memastikan otentikasi yang aman:

- KDC (Key Distribution Center): Ini adalah server pusat yang mengelola permintaan otentikasi. Ini mencakup dua komponen penting:

- AS (Authentication Server): Memverifikasi identitas pengguna dan mengeluarkan Ticket Granting Ticket (TGT).

- TGS (Ticket Granting Service): Menerbitkan tiket layanan yang memungkinkan pengguna mengakses sumber daya tertentu.

- TGS (Ticket Granting Service): Menerbitkan tiket layanan yang memungkinkan pengguna mengakses sumber daya tertentu.

- Tiket Layanan: Ini dikeluarkan oleh TGS dan digunakan untuk mengotentikasi akses ke layanan tertentu.

Alur otentikasi Kerberos sederhana namun aman:

- Pengguna masuk dan meminta TGT dari AS.

- AS memverifikasi identitas pengguna dan mengeluarkan TGT.

- Untuk mengakses layanan, pengguna meminta tiket layanan dari TGS menggunakan TGT mereka.

- TGS memverifikasi TGT dan mengeluarkan tiket layanan.

- Pengguna menggunakan tiket layanan untuk mengotentikasi akses ke layanan yang diminta.

Dalam proses ini, KDC berfungsi sebagai entitas pusat, yang mencakup dua komponen utama: Authentication Server (AS) dan Ticket Granting Service (TGS). TGT (Ticket Granting Ticket) dan tiket layanan berfungsi sebagai kredensial penting untuk memverifikasi identitas dan mengotorisasi akses di seluruh alur otentikasi.

Desain ini memungkinkan pengguna untuk melakukan otentikasi hanya sekali (dengan mendapatkan TGT) dan kemudian meminta beberapa tiket layanan sesuai kebutuhan, tanpa memasukkan kembali kredensial mereka. Pendekatan ini mendukung Single Sign-On (SSO), menawarkan pengalaman pengguna yang mulus sambil mempertahankan keamanan yang kuat dalam sistem.

Menguji API yang Diautentikasi Kerberos dengan Apidog di macOS

Sekarang setelah Anda memahami cara kerja Kerberos, mari kita telusuri langkah-langkah untuk menguji titik akhir API yang diautentikasi Kerberos menggunakan Apidog di macOS.

Langkah 1: Persiapan

Untuk memulai, Anda memerlukan beberapa informasi dasar terkait Kerberos yang biasanya disediakan organisasi Anda saat menggunakan otentikasi Kerberos:

- Akun: Akun pengguna Kerberos Anda (misalnya, Scarlett@APIDOG.LOCAL).

- Kata Sandi: Kata sandi login Kerberos Anda.

- Kerberos Realm: Nama domain dalam huruf besar (misalnya, APIDOG.LOCAL).

- Alamat Server KDC: Nama Domain yang Sepenuhnya Memenuhi Syarat (FQDN) atau alamat IP KDC (misalnya, ills7i8hyt2.apidog.local).

Sebelum Anda mulai, pastikan Anda telah mengunduh dan menginstal versi terbaru Apidog. Perhatikan bahwa versi web Apidog tidak mendukung Kerberos, jadi Anda harus menggunakan klien desktop.

Langkah 2: Modifikasi DNS lokal Anda untuk otentikasi Kerberos:

Otentikasi Kerberos biasanya digunakan dalam jaringan internal. Untuk memastikan konektivitas yang tepat, Anda perlu mengonfigurasi server DNS Anda untuk mengarah ke alamat server Active Directory (AD) Anda.

Langkah 3: Konfigurasikan /etc/krb5.conf di macOS

File krb5.conf adalah konfigurasi pusat untuk Kerberos. Ini mendefinisikan realm Kerberos Anda dan alamat server KDC. Anda perlu membuat atau memodifikasi file ini di sistem Anda.

- Buka terminal dan periksa apakah

krb5.confsudah ada:

cat /etc/krb5.conf- Jika file tidak ada, buatlah:

nano /etc/krb5.conf- Tambahkan konten berikut untuk mengonfigurasi realm Kerberos dan server KDC:

[libdefaults]

default_realm = APIDOG.LOCAL # Nama realm Kerberos Anda, biasanya bentuk huruf besar dari nama domain organisasi Anda

[realms]

EXAMPLE.COM = {

kdc = ills7i8hyt2.apidog.local # Alamat server KDC, diasumsikan di sini sebagai FQDN dari pengontrol domain

admin_server = ills7i8hyt2.apidog.local # Biasanya sama dengan KDC

}

[domain_realm]

.apidog.local = APIDOG.LOCAL # Pemetaan antara nama domain dan nama realm Kerberos, sisi kiri adalah huruf kecil

apidog.local = APIDOG.LOCAL- Simpan dan tutup file.

Langkah 4: Masuk ke Akun AD

Untuk melakukan otentikasi dengan Kerberos, Anda dapat menggunakan GUI atau alat CLI di macOS.

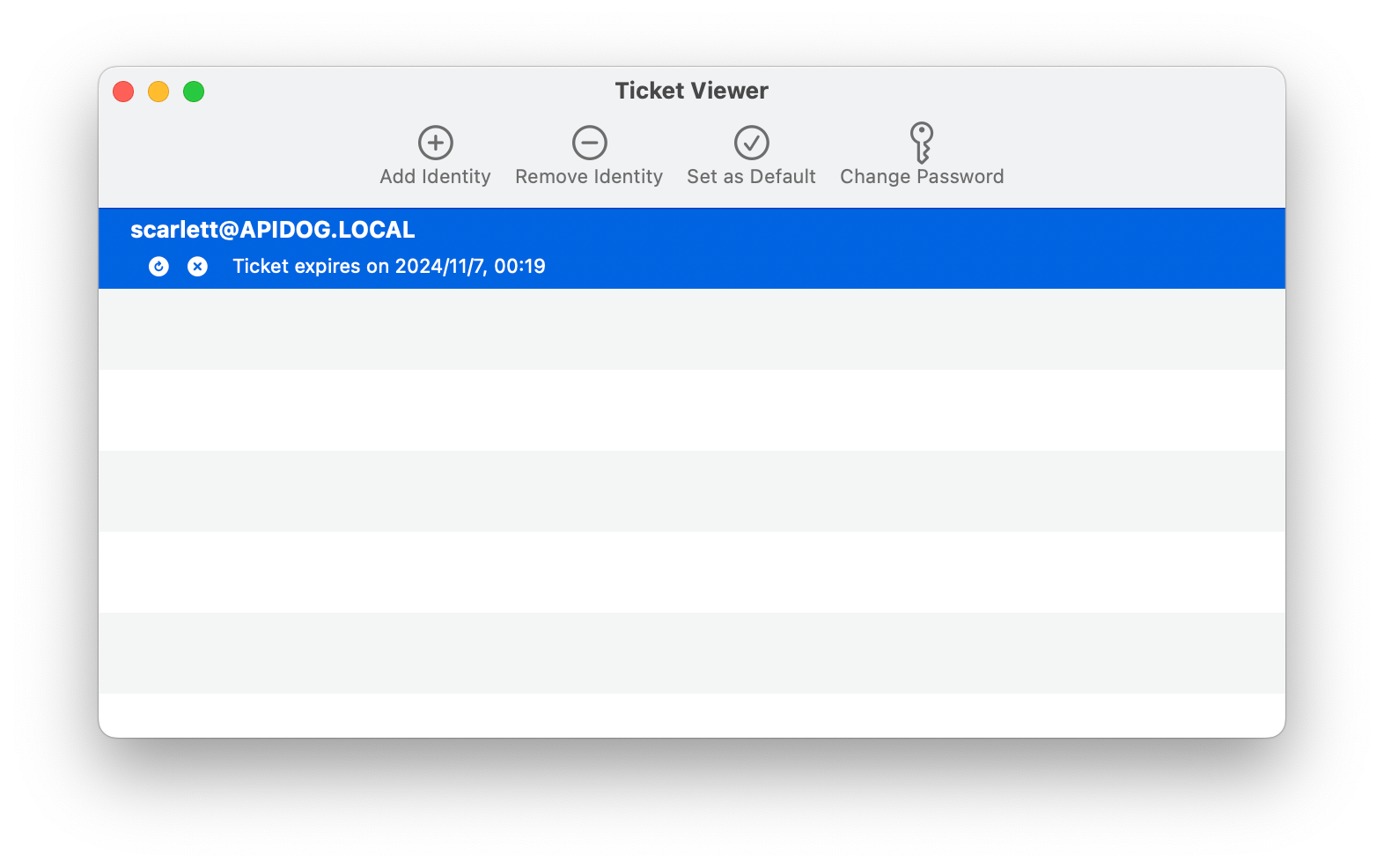

GUI: Gunakan Ticket Viewer untuk menambahkan identitas Anda. Buka Spotlight, cari Ticket Viewer, lalu tambahkan kredensial Anda.

CLI: Atau, Anda dapat menggunakan perintah kinit: bash kinit <username@domain>

Periksa tiket Kerberos Anda dengan: bash klist

# Dapatkan Tiket untuk akun AD

kinit <username@domain>

# Periksa Tiket lokal

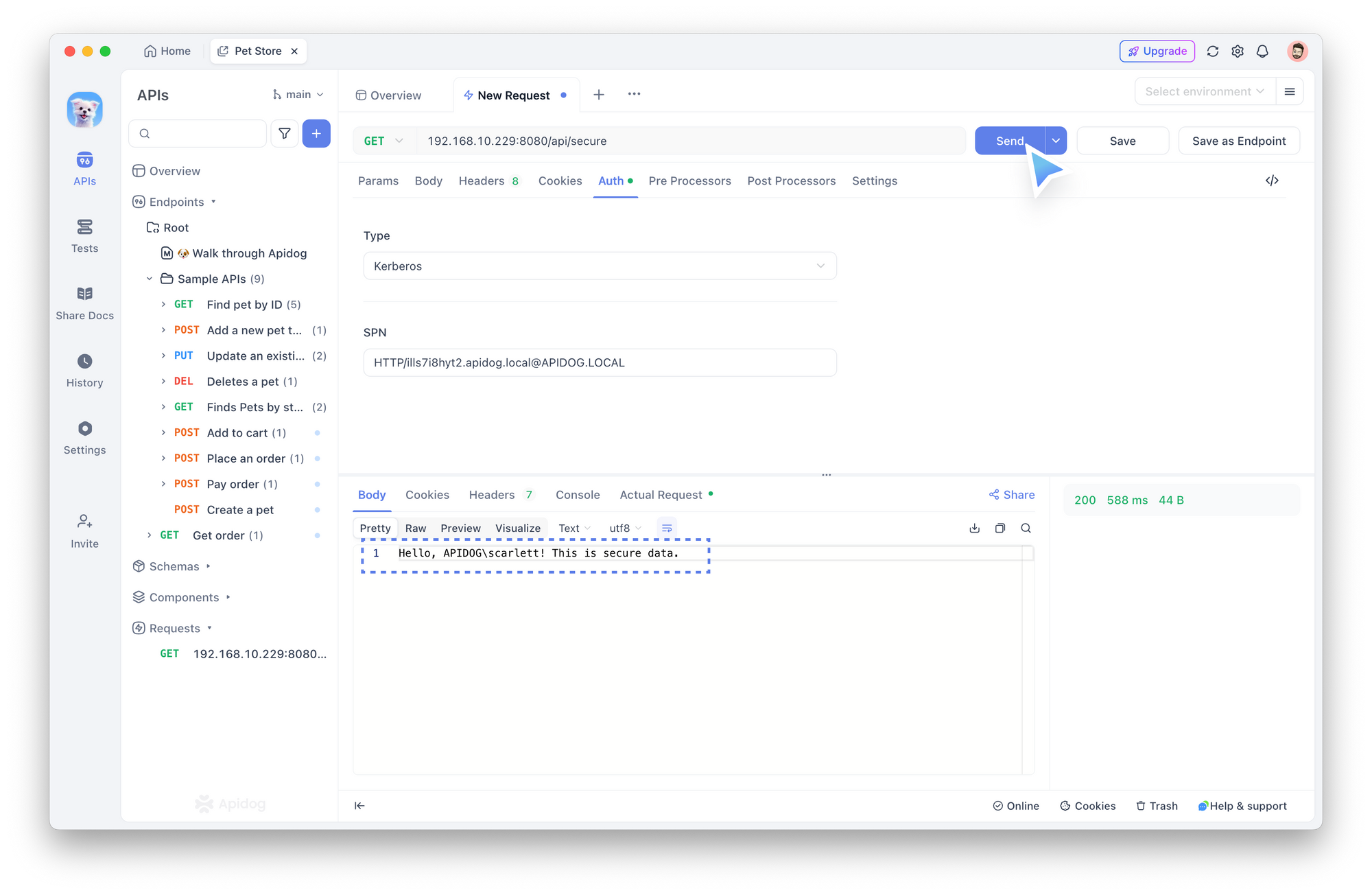

klistLangkah 5: Konfigurasikan Otentikasi Kerberos di Apidog

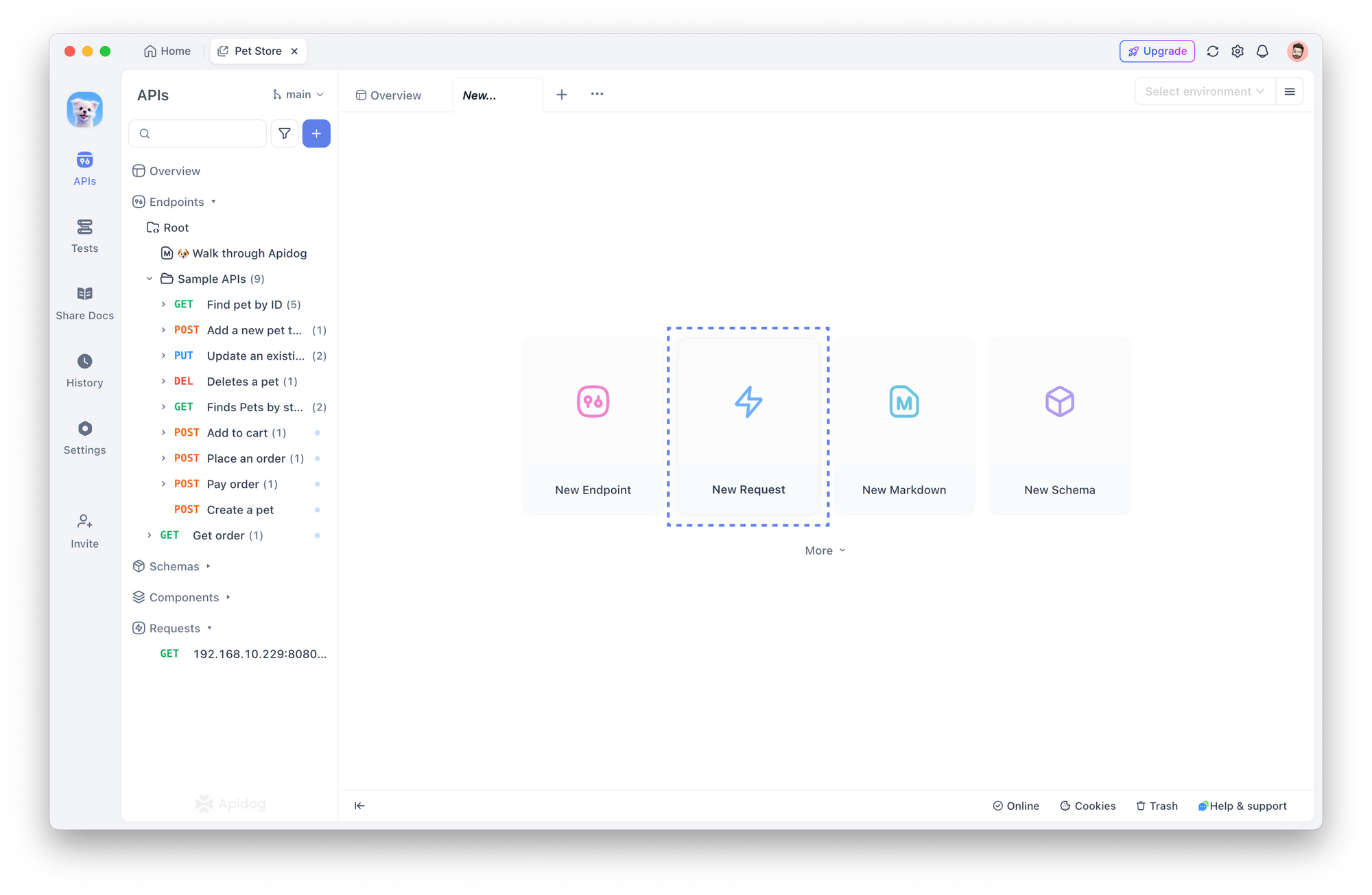

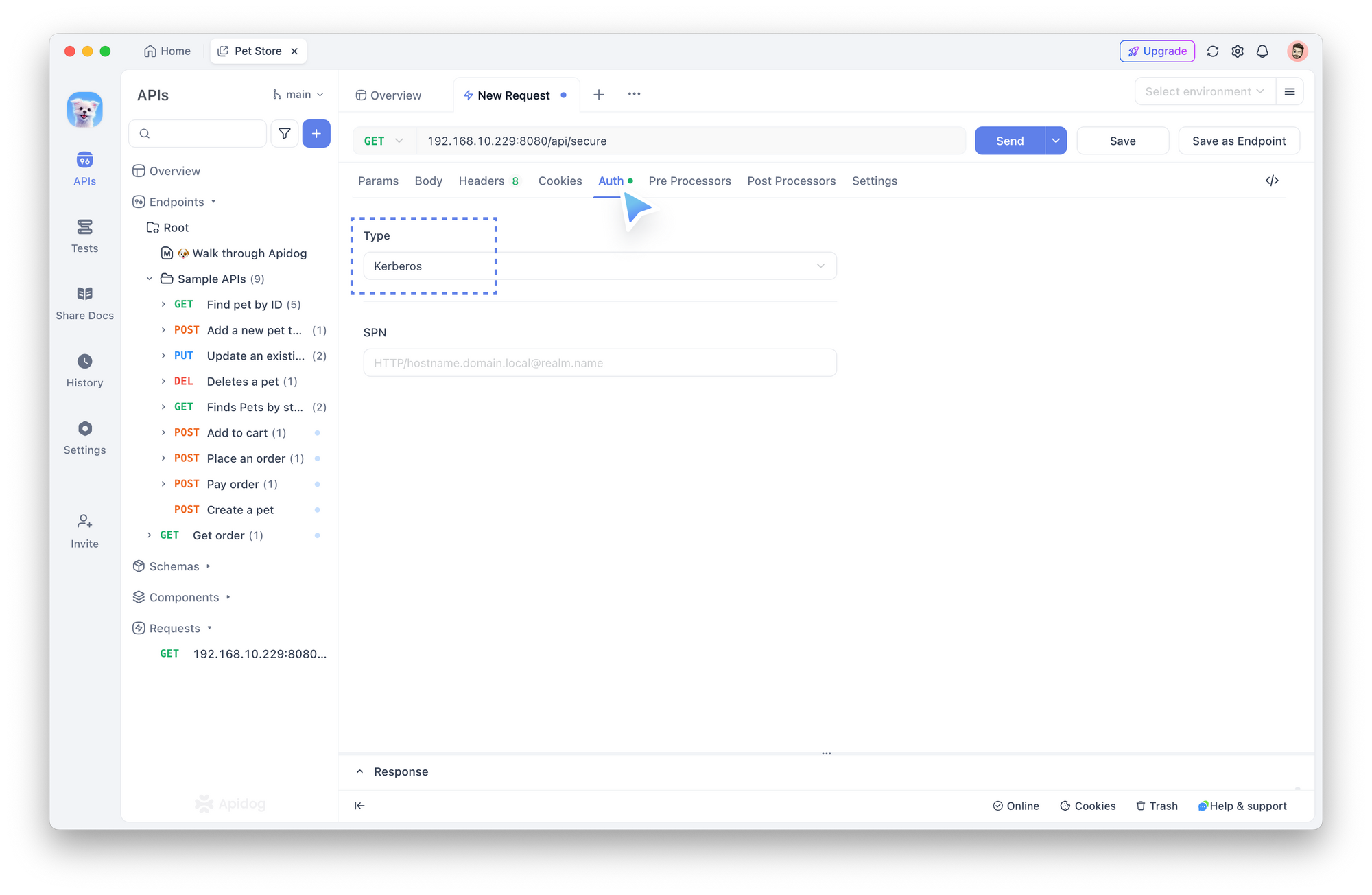

Sekarang setelah Anda masuk ke akun AD Anda dan Kerberos telah disiapkan, buka Apidog dan ikuti langkah-langkah ini:

- Buat

Permintaan Barudi Apidog.

- Di bagian Auth, pilih Kerberos sebagai jenis otentikasi.

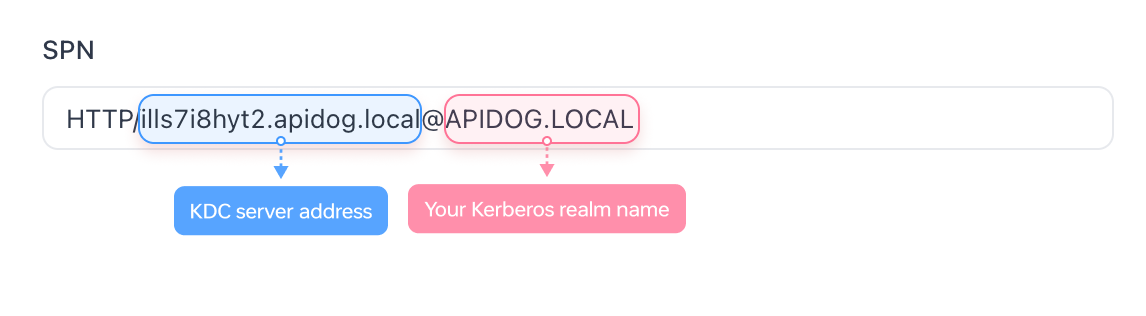

- Masukkan Service Principal Name (SPN), yang merupakan kombinasi dari server KDC dan nama realm Anda. Misalnya:

HTTP/ills7i8hyt2.apidog.local@APIDOG.LOCAL

- Klik Kirim untuk menguji API.

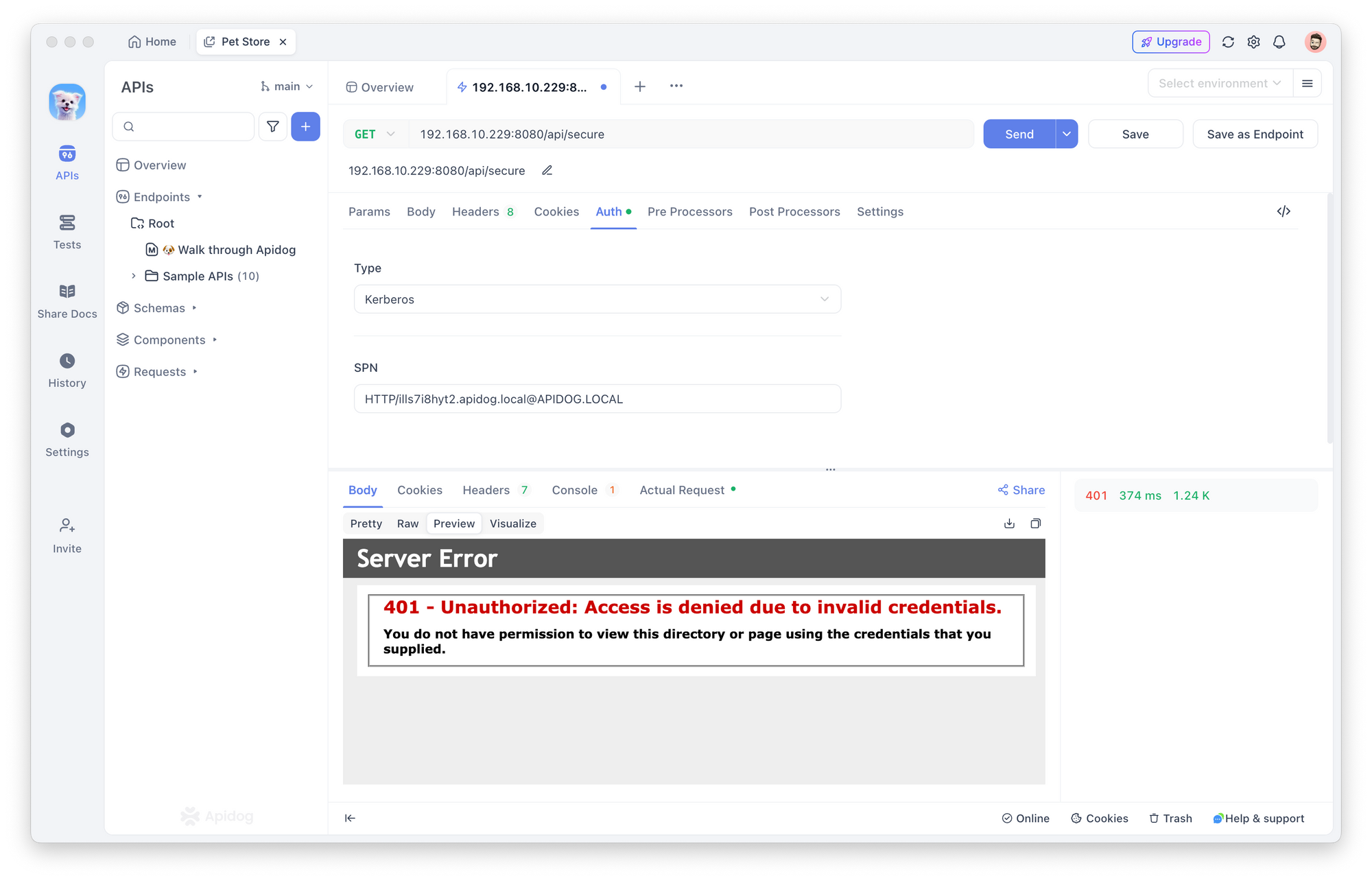

Memecahkan Masalah Kesalahan 401

Jika Anda mengalami kesalahan 401 Tidak Sah, periksa hal berikut:

- Konfigurasi DNS: Pastikan DNS disiapkan dengan benar.

- Pengaturan Kerberos: Verifikasi konfigurasi Kerberos Anda di

krb5.conf. - Validitas Kredensial: Pastikan nama pengguna dan kata sandi Anda benar dan aktif.

- Izin Akses API: Konfirmasikan bahwa Anda memiliki izin yang diperlukan untuk mengakses API.

- Kedaluwarsa Tiket: Tiket Kerberos kedaluwarsa, jadi pastikan tiket Anda masih berlaku. Anda mungkin perlu memperbaruinya dengan

kinit.

Mengonfigurasi Otentikasi Kerberos di Windows

Untuk sistem Windows yang bergabung dengan domain, Apidog terintegrasi dengan mulus dengan konfigurasi Kerberos yang ada. Jika sistem Anda sudah menjadi bagian dari domain, tidak diperlukan konfigurasi tambahan untuk mulai menguji API yang diautentikasi Kerberos.

Untuk sistem non-domain, Anda memerlukan hak administratif dan kredensial domain yang valid untuk bergabung dengan domain dan menyiapkan Kerberos. Berikut adalah langkah-langkah yang terlibat:

- Konfigurasikan pengaturan DNS Anda untuk mengarah ke server DNS domain.

- Buka Pengaturan Sistem > Akses Kantor atau Sekolah untuk mengakses pengaturan domain.

- Selesaikan proses bergabung dengan domain dengan memberikan kredensial resmi yang diperlukan.

Menggunakan Apidog untuk Menguji API yang Diautentikasi NTLM

Selain Kerberos, Apidog juga mendukung otentikasi NTLM, yang umum digunakan untuk sistem lama. NTLM lebih cepat tetapi kurang aman daripada Kerberos, sehingga ideal untuk jaringan yang lebih kecil atau sebagai fallback ketika Kerberos tidak tersedia.

Untuk otentikasi NTLM, cukup masukkan nama pengguna dan kata sandi Anda di bagian Auth Apidog dan klik Kirim—tidak diperlukan pengaturan tambahan.

Langkah 1: Persiapan & Modifikasi DNS Lokal

Otentikasi NTLM mudah dan hanya memerlukan akun dan kata sandi yang disediakan perusahaan Anda. Pastikan Anda telah mengunduh dan mendaftarkan versi terbaru Apidog.

Karena titik akhir yang diautentikasi NTLM sering diakses dalam jaringan internal, pastikan server DNS Anda dikonfigurasi untuk mengarah ke alamat server Active Directory (AD).

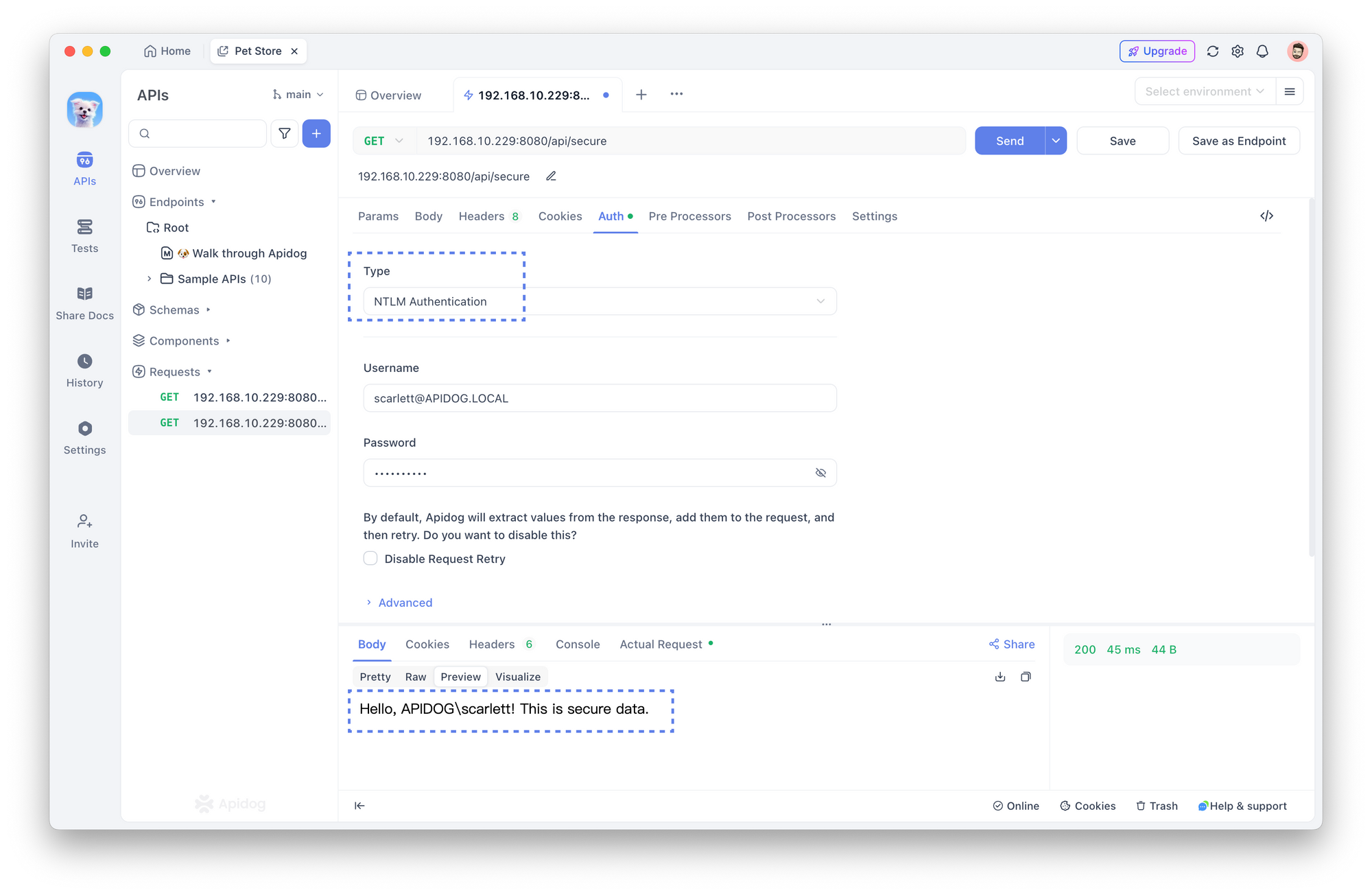

Langkah 2: Konfigurasikan Auth di Apidog

Mengonfigurasi otentikasi NTLM di Apidog sederhana dan tidak memerlukan pengaturan tambahan.

Di bagian Auth Apidog, pilih Otentikasi NTLM sebagai jenis otentikasi. Anda akan diminta untuk memasukkan nama pengguna dan kata sandi Anda di bidang masing-masing.

Setelah Anda mengisi kredensial Anda, klik tombol Kirim untuk menyelesaikan proses otentikasi.

Manfaat Otentikasi Kerberos

Kerberos menawarkan beberapa keuntungan yang menjadikannya metode otentikasi pilihan untuk perusahaan:

- Otentikasi Terpusat: Semua otentikasi ditangani oleh server pusat, sehingga memudahkan manajemen pengguna dan penegakan kebijakan.

- Otentikasi Mutual: Baik klien maupun server memverifikasi identitas satu sama lain, memberikan lapisan keamanan tambahan.

- Single Sign-On (SSO): Setelah diautentikasi, pengguna dapat mengakses beberapa layanan tanpa perlu masuk lagi.

- Otentikasi Berbasis Tiket: Kredensial pengguna (kata sandi) tidak pernah dikirimkan melalui jaringan. Sebagai gantinya, tiket terenkripsi digunakan untuk membuktikan identitas.

- Validitas Tiket Terbatas: Tiket diberi stempel waktu dan kedaluwarsa setelah jangka waktu tertentu, mengurangi risiko yang terkait dengan kredensial yang disusupi.

- Pengurangan Beban Server: Server tidak perlu mengotentikasi pengguna berulang kali, meningkatkan kinerja sistem.

Kesimpulan

Di lingkungan perusahaan modern, Kerberos dan NTLM memainkan peran penting dalam otentikasi. Sementara Kerberos menawarkan keamanan yang ditingkatkan untuk penerapan skala besar, NTLM menyediakan kompatibilitas dengan sistem yang lebih lama dan jaringan yang lebih kecil.

Dengan dukungan asli Apidog untuk kedua protokol, menguji API yang bergantung pada metode otentikasi ini menjadi mudah, baik Anda bekerja dengan layanan yang diautentikasi Kerberos di lingkungan Windows, Mac, atau Linux, atau menggunakan NTLM untuk sistem lama.

Apidog membantu Anda menguji dan memvalidasi pengaturan otentikasi Anda secara efisien, menghemat waktu dan mengurangi frustrasi bagi pengembang dan tim QA. Mulai dengan Apidog hari ini dan rasakan pengujian API yang mulus dan aman dengan dukungan Kerberos dan NTLM bawaan.