ظهرت OAuth 2.0 كبروتوكول مهيمن للتفويض الآمن. يحدد هذا الإطار الحيوي كيفية وصول التطبيقات إلى بيانات المستخدم والموارد على المنصات الخارجية. أحد المكونات المركزية في OAuth 2.0 هو رمز الوصول، الذي يعمل كمفتاح رقمي يفتح موارد API محددة نيابة عن المستخدم.

ليس فقط يمكنك اختيار نوع المصادقة لواجهة برمجة التطبيقات الخاصة بك، بل يمكنك أيضاً بناء واختبار وتخيل ووثيقة واجهات برمجة التطبيقات باستخدام Apidog. لمعرفة المزيد حول Apidog، انقر على الزر أدناه!

فهم كيفية عمل رموز الوصول أمر أساسي للمطورين الذين يسعون لبناء تطبيقات آمنة وقوية تستخدم واجهات برمجة التطبيقات الخارجية.

ما هي OAuth 2.0؟

OAuth 2.0 يعمل كطبقة تفويض آمنة، مما يسمح للتطبيقات الخارجية بالوصول إلى موارد المستخدم على الخادم دون الحاجة إلى بيانات اعتماد المستخدم. إنه يحدد طريقة معيارية للمستخدمين لمنح وصول محكوم إلى بياناتهم، مما يلغي الحاجة لمشاركة معلومات تسجيل الدخول مع تطبيقات أخرى.

تعريف رمز الوصول

في سياق واجهات برمجة التطبيقات (واجهات برمجة التطبيقات التطبيقية)، يمكن تعريف رمز الوصول ضمن إطار OAuth 2.0 بشكل رسمي كالتالي:

- سلسلة غير شفافة قصيرة العمر: وهذا يعني أن الرمز لا يحتوي على معلومات قابلة للقراءة البشرية حول غرضه أو محتواه.

- تم إصداره بواسطة خادم التفويض: هذا الخادم، المتميز عن واجهة برمجة التطبيقات نفسها، مسؤول عن التحقق من شرعية طلبات الوصول وإصدار الرموز عند التفويض الناجح.

- يمنح وصولاً محكومًا إلى موارد API محددة: يعرف رمز الوصول نطاق الوصول، موضحاً أي الموارد داخل واجهة برمجة التطبيقات يحق للتطبيق العميل التفاعل معها.

- يقدم إلى خادم الموارد: يخزن هذا الخادم الموارد المحمية ويحقق من رمز الوصول قبل منح الوصول إلى الموارد المطلوبة.

- مرتبط بمالك مورد محدد وعميل: يربط الرمز إذن الوصول بمستخدم معين وبالتطبيق الذي يطلب الوصول نيابة عنه.

- يمتلك عمرًا محددًا: رموز الوصول ليست دائمة وعادة ما تنتهي صلاحيتها بسرعة، مما يتطلب عملية تحديث للحفاظ على الوصول المستمر.

وظائف رمز الوصول OAuth 2.0

رمز الوصول في OAuth 2.0 يعمل مثل مفتاح رقمي يتم منحه لتطبيق بواسطة خادم التفويض، بعد موافقة المستخدم. يتيح هذا الرمز للتطبيق الوصول إلى موارد محددة نيابة عن المستخدم على واجهة برمجة التطبيقات (واجهة برمجة التطبيقات التطبيقية) بطريقة آمنة. إليك لماذا تعتبر رموز الوصول مهمة:

- الأمان: تزيل رموز الوصول الحاجة لمشاركة المستخدمين لمعلومات تسجيل الدخول الخاصة بهم مع التطبيقات. يقلل هذا من خطر هجمات التصيد والوصول غير المصرح به إلى بيانات المستخدم.

- الوصول المحكوم: يمكن منح رموز الوصول بنطاقات محددة، مما يحد من الموارد التي يمكن للتطبيق الوصول إليها نيابة عن المستخدم. يضمن ذلك أن التطبيقات لديها فقط إمكانية الوصول إلى البيانات التي تحتاجها لتعمل.

- التوحيد القياسي: OAuth 2.0 هو بروتوكول معتمد على نطاق واسع، مما يضمن طريقة متسقة للتطبيقات لطلب الوصول إلى بيانات المستخدم عبر منصات مختلفة.

باختصار، توفر رموز الوصول طريقة آمنة ومحكومة للتطبيقات للتفاعل مع بيانات المستخدم على واجهات برمجة التطبيقات.

كيفية الحصول على رمز وصول OAuth 2.0

الحصول على رمز وصول OAuth 2.0 يتضمن تدفق متعدد المراحل بين الأطراف المختلفة المحددة في البروتوكول. إليك تحليل مبسط:

تسجيل العميل: يقوم مطور التطبيق أولاً بتسجيل تطبيقه مع خادم التفويض لمزود API. تؤسس هذه العملية الثقة وتولد بيانات اعتماد العميل الفريدة (معرف العميل والسر العميل) المستخدمة في طلبات التفويض.

تفويض المستخدم: عندما يتفاعل المستخدم مع التطبيق ويريد منح الوصول إلى بياناته على واجهة برمجة التطبيقات، يُعاد توجيه المستخدم إلى خادم التفويض. يتضمن هذا التوجيه عادةً معرف العميل، نطاقات الوصول المرغوبة (الموارد المحددة التي يحتاجها التطبيق)، وعنوان URI لإعادة التوجيه (حيث سيتم إرجاع المستخدم بعد التفويض).

منح التفويض: تقدم خادم التفويض للمستخدم شاشة موافقة توضح تفاصيل الوصول المطلوبة. عند موافقة المستخدم، يقوم خادم التفويض بتوليد رمز تفويض مؤقت ويعيد توجيه المستخدم إلى عنوان URI لإعادة التوجيه المحدد مسبقاً داخل التطبيق.

طلب الرمز: يستقبل التطبيق رمز التفويض من عنوان URI لإعادة التوجيه ويعيد إرسال طلب رمز إلى خادم التفويض. يتضمن هذا الطلب عادةً معرف العميل، السر العميل (تم تمريره بأمان)، ورمز التفويض الذي تم استلامه من الخطوة السابقة.

منح رمز الوصول: يحقق خادم التفويض من الطلب، وإذا كان ناجحًا، يصدر رمز وصول ورمز تحديث محتمل (يستخدم للحصول على رموز وصول جديدة عندما تنتهي الصلاحية الأصلية). يتم إرجاع رمز الوصول وأي رمز تحديث للتطبيق.

نقاط مهمة يجب تذكرها:

- قد تختلف الخطوات والتفاصيل المحددة قليلاً حسب تنفيذ تدفق OAuth 2.0 من قبل مزود API.

- أفضل الممارسات الأمنية ضرورية طوال العملية، خاصة فيما يتعلق بالإعدادات السرية للعميل.

- هذه نظرة عامة مبسطة، وهناك أنواع منح مختلفة داخل OAuth 2.0 مناسبة لسيناريوهات تطبيق مختلفة.

إعداد مصادقة واجهتك برمجة التطبيقات مع Apidog

Apidog هو منصة شاملة لتطوير واجهات برمجة التطبيقات توفر للمستخدمين بيئة تطوير بسيطة ولكنها بديهية لعمليات تطوير واجهات برمجة التطبيقات الخاصة بهم.

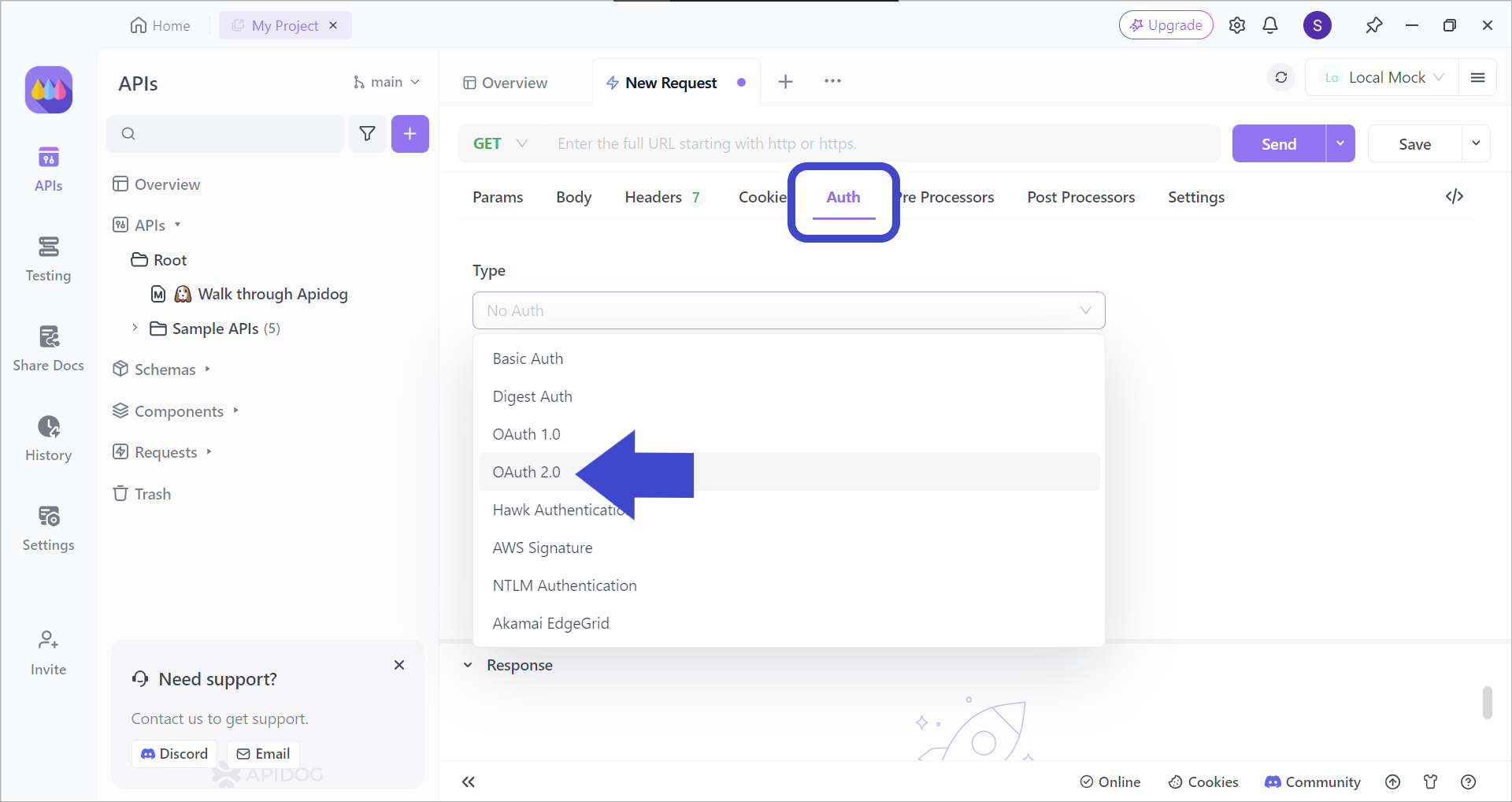

اختيار مصادقة OAuth 2.0 مع Apidog

مع واجهة Apidog البسيطة والبديهية، يمكنك بسهولة اختيار OAuth 2.0 - أو أي نوع مصادقة آخر - في غضون ثوانٍ فقط!

بعد إنشاء طلب جديد، اختر نوع المصادقة OAuth 2.0، كما هو موضح في الصورة أعلاه. سيتأكد هذا من أن واجهات برمجة التطبيقات الخاصة بك ستكون أكثر أماناً!

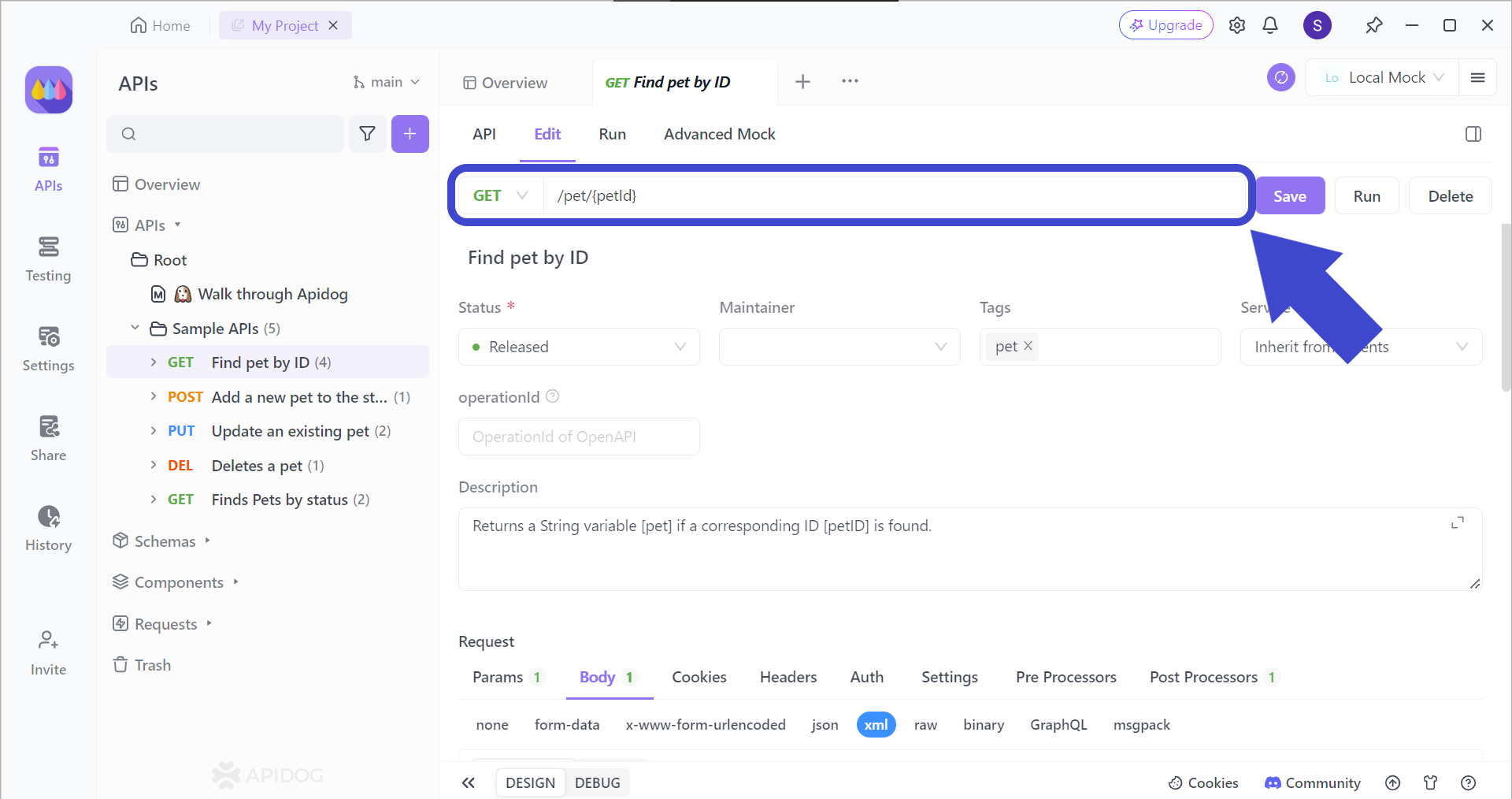

اختبار نقاط النهاية لواجهات برمجة التطبيقات باستخدام Apidog

الحفاظ على وظائف واجهة برمجة التطبيقات طوال عملية التطوير أمر حيوي. يتيح لك Apidog اختبار كل نقطة نهاية داخل واجهتك برمجة التطبيقات بعد كل تعديل بدقة.

يتطلب بدء اختبار نقطة نهاية لواجهة برمجة التطبيقات تحديد عنوان URL المستهدف. بالإضافة إلى ذلك، يجب تضمين المعلمات ذات الصلة للنقطة النهائية، إن وجدت. أيضًا، بالنسبة لأولئك غير المألوفين بـ اختبار نقاط النهاية لواجهات برمجة التطبيقات، يمكنك الرجوع إلى هذه المقالة التي تقدم دليلًا شاملاً.

الخاتمة

أصبحت رموز وصول OAuth 2.0 حجر الزاوية لتفويض واجهة برمجة التطبيقات الآمن في مشهد الويب الحديث. من خلال القضاء على الحاجة لمشاركة بيانات اعتماد المستخدم، توفر نهجًا قويًا ومعياريًا لمنح الوصول المحكوم إلى بيانات المستخدم. لا يعزز هذا الأمان فحسب، بل يمكّن المستخدمين أيضًا من إدارة كيفية وصول التطبيقات الخارجية إلى بياناتهم. مع استمرار تطوير واجهات برمجة التطبيقات في الازدهار، يبقى فهم دور ووظيفة رموز الوصول أمرًا حيويًا للمطورين الذين يسعون لبناء تطبيقات آمنة ومركزة على المستخدم تستفيد من قوة واجهات برمجة التطبيقات الخارجية.

بالنسبة للمطورين الذين يخوضون في عالم OAuth 2.0، هناك الكثير من الموارد المتاحة للتعمق في تفاصيل أنواع المنح المختلفة وتفاصيل التنفيذ. من خلال إتقان هذا الإطار، يمكن للمطورين ضمان تفاعل تطبيقاتهم بسلاسة مع واجهات برمجة التطبيقات مع إعطاء الأولوية لأمان وخصوصية بيانات المستخدم.