APIを構築または使用する際に、最も重要な決定の1つは、適切な認証方法を選択することです。一般的に使われる2つのオプションは、Basic Authentication(基本認証)とBearer Token(ベアラートークン)です。しかし、これらの方法とは具体的に何でしょうか?また、どのように異なるのでしょうか?さらに重要なのは、どちらを使用すべきかということです。

この記事では、Basic AuthとBearer Tokenの違いについて詳しく解説し、情報に基づいた決定を下せるよう手助けします。概念を分解し、それぞれの利点と欠点を比較し、あなたのAPIニーズに最適なものを見つけるためのガイドを提供します。

基本認証とは?

Basic Authから始めましょう。想像してみてください。クラブの入口で、バウンサーがあなたのIDを求めます。IDを見せて、すべてが確認されれば、入店が許可されます。Basic Authも同様に機能します。ユーザーがユーザー名とパスワードを提供し、それがBase64でエンコードされる、最もシンプルな認証方法の1つです。

Basic Authはどのように機能するか?

- クライアントリクエスト: クライアントがAPIエンドポイントにアクセスしたいときは、認証ヘッダー付きでリクエストを送信します。

- 認証ヘッダー: このヘッダーには「Basic」という単語の後にスペースがあり、その後にBase64エンコードされたユーザー名とパスワードが続きます。

- サーバー認証: サーバーはこの文字列をデコードし、資格情報を確認し、すべてが正しい場合はアクセスを許可します。

以下は、認証ヘッダーがどのように見えるかの単純化した例です:

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=

この例では、dXNlcm5hbWU6cGFzc3dvcmQ=はユーザー名とパスワードの組み合わせのBase64エンコードされた文字列です。

Basic Authを使用する利点

- シンプルさ: Basic Authは実装が簡単です。複雑なセットアップやプロトコルは必要ありません。

- 広くサポートされている: ほとんどすべてのHTTPクライアントとサーバーでサポートされています。

- 依存なし: Basic Authは外部ライブラリやトークンを必要とせず、軽量です。

Basic Authを使用する欠点

- セキュリティリスク: 資格情報はすべてのリクエストに送信され、Base64エンコードされるだけなので、傍受されると簡単にデコードされてしまいます。

- セッション管理なし: 各リクエストに資格情報を含める必要があり、非効率的で不安定になる可能性があります。

- スケーラビリティの制限: より複雑なシステムでは、異なるユーザー権限やセッションを管理する必要があり、Basic Authは不足します。

ベアラートークンとは?

次に、Bearer Tokenについて見てみましょう。ベアラートークンは、コンサートのVIPパスのようなものです。一度それを持っていれば、制限エリアに入るたびにIDを見せる必要はありません。トークン自体がアクセス権を証明するものです。

ベアラートークンはどのように機能しますか?

- トークンの発行: ユーザーが正常にログインすると、サーバーは通常JSON Web Token(JWT)というトークンを生成します。

- トークンの保存: このトークンは、クライアント側でローカルストレージ、クッキー、または他の場所に保存されます。

- 認証ヘッダー: その後のAPIリクエストでは、クライアントはこのトークンを認証ヘッダーに含めます。

- サーバーの検証: サーバーはトークンの有効性を確認し、トークンが有効で期限切れでない場合にアクセスを許可します。

以下は、ベアラートークンを使用した認証ヘッダーの例です:

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

この場合、トークンは通常、エンコードされた情報(ユーザーIDや有効期限など)を持つ長いエンコードされた文字列です。

ベアラートークンを使用する利点

- セキュリティの強化: トークンは通常、時間制限があり暗号化可能であるため、Basic Authよりも優れたセキュリティを提供します。

- ステートレス性: サーバーはセッションデータを保存する必要がありません。その代わり、各リクエストでトークンを検証します。

- 柔軟性: ベアラートークンは異なるスコープや権限を含むようにカスタマイズでき、複雑なAPIに適しています。

ベアラートークンを使用する欠点

- 実装の複雑さ: Bearer Tokenの認証をセットアップするのはBasic Authよりも複雑で、トークンの生成、保存、検証が必要です。

- トークン管理: トークンは安全に保存し、有効期限が切れたときに更新する必要があり、クライアント側の管理に複雑さを加えます。

- オーバーヘッド: 小規模APIや内部ツールでは、トークンによって提供される追加のセキュリティが過剰であり、不要なオーバーヘッドを引き起こす可能性があります。

横並びの比較

各メソッドについて詳細に説明したので、Basic AuthとBearer Tokenを並べて比較してみましょう:

| 機能 | Basic Auth | Bearer Token |

|---|---|---|

| セキュリティ | 低(リクエストごとに資格情報が送信される) | 高(トークンは暗号化可能で時間制限がある) |

| 実装の容易さ | 非常に簡単 | 中程度から複雑 |

| セッション管理 | なし | ステートレス |

| パフォーマンス | リクエストごとに資格情報を送信するため遅くなることがある | トークンベースのアクセスで一般的に速い |

| スケーラビリティ | 限定的 | 非常にスケーラブル |

Basic Authを使用する場合

次のような場合はBasic Authが適切かもしれません:

- 小規模で内部のAPIを扱い、セキュリティ上の懸念が最小限である。

- 迅速でシンプルな認証方法が必要である。

- APIの使用が少なく、セッション管理や複雑な権限が必要ない。

Bearer Tokenを使用する場合

一方で、Bearer Tokenは次のような場合に最適です:

- APIのセキュリティが最優先事項となる、特に公の場での使用の場合。

- APIが機密データを扱うか、複雑なユーザー権限が必要な場合。

- 異なるユーザーの役割やスコープを管理できるスケーラブルなソリューションが必要な場合。

Basic AuthからBearer Tokenへの移行

現在Basic Authを使用しており、Bearer Tokenへの移行を検討している場合、移行をスムーズに行うための方法は以下の通りです:

ニーズの評価: なぜ切り替える必要があるのかを理解します。スケールアップをしていますか?より良いセキュリティが必要ですか?

トークン生成: トークンを生成し管理するシステムを実装します。JWTが一般的な選択です。

クライアント側の調整: 各リクエストに資格情報を送信するのではなく、トークンを保存して使用するようにクライアントを更新します。

サーバー側の検証: サーバーがトークンをデコードして検証できることを確認します。認証ミドルウェアを調整する必要があるかもしれません。

段階的な導入:

新しいシステムを段階的に導入し、テストを行い、移行中に発生するかもしれない問題を修正する時間を持つことを検討してください。このフェーズでは、両方の認証方法を同時に運用し、最終的にBasic Authをフェーズアウトすることができます。

セキュリティ考慮事項:どれだけ安全か?

Basic AuthとBearer Tokenの選択時には、セキュリティが重要な要素となります。各方法のセキュリティの影響を詳しく見てみましょう:

Basic Authのセキュリティ

Basic Authの最大のセキュリティ上の欠点は、すべてのリクエストでユーザーの資格情報を送信することです。資格情報はBase64でエンコードされますが、暗号化はされていません。したがって、リクエストが傍受されると、資格情報を簡単にデコードできてしまいます。これを軽減するためには、必ずHTTPSを使用してBasic Authを使用することで、資格情報が送信中に暗号化されるようにする必要があります。しかし、HTTPS接続が侵害されると、資格情報が依然として脅威にさらされます。

Bearer Tokenのセキュリティ

Bearer Tokenは、以下の点で優れたセキュリティを提供します:

- トークンの暗号化: トークンは暗号化でき、傍受された場合でもデコードがはるかに難しくなります。

- 時間制限: トークンは期限が設けられていることが多く、トークンが侵害された場合のリスクを軽減します。

- スコープ設定: トークンは、トークンが盗まれた場合でも、ユーザーが実行できるアクションを制限するためのスコープを含むことができます。

しかし、Bearer Tokenにもリスクは存在します。トークンが盗まれ、有効期限が切れていない場合、正当なユーザーと同様にAPIにアクセスするために使用される可能性があります。したがって、トークンの更新や無効化戦略など、追加のセキュリティ対策を実装することが重要です。

APIの使用例:実世界のシナリオ

実世界の使用例を理解することで、Basic AuthまたはBearer Tokenを使用するタイミングが明確になります。いくつかのシナリオを見てみましょう:

ケース1:社内API

小規模な企業の内部APIは、設定が簡単であり、露出が限られているためBasic Authを使用することがあります。

ケース2:銀行アプリの公開API

銀行アプリ向けの公開APIは、Bearer Token認証から恩恵を受けます。強化されたセキュリティ、スケーラビリティ、異なるユーザー役割の管理機能が、機密の金融データを扱う最適な選択を提供します。

ケース3:サードパーティ統合

サードパーティ統合を含むAPIでは、Bearer Tokenが好まれることが多いです。特定のリソースへの安全で一時的なアクセスを可能にし、主要なユーザー資格情報を公開することなくアクセスを提供します。

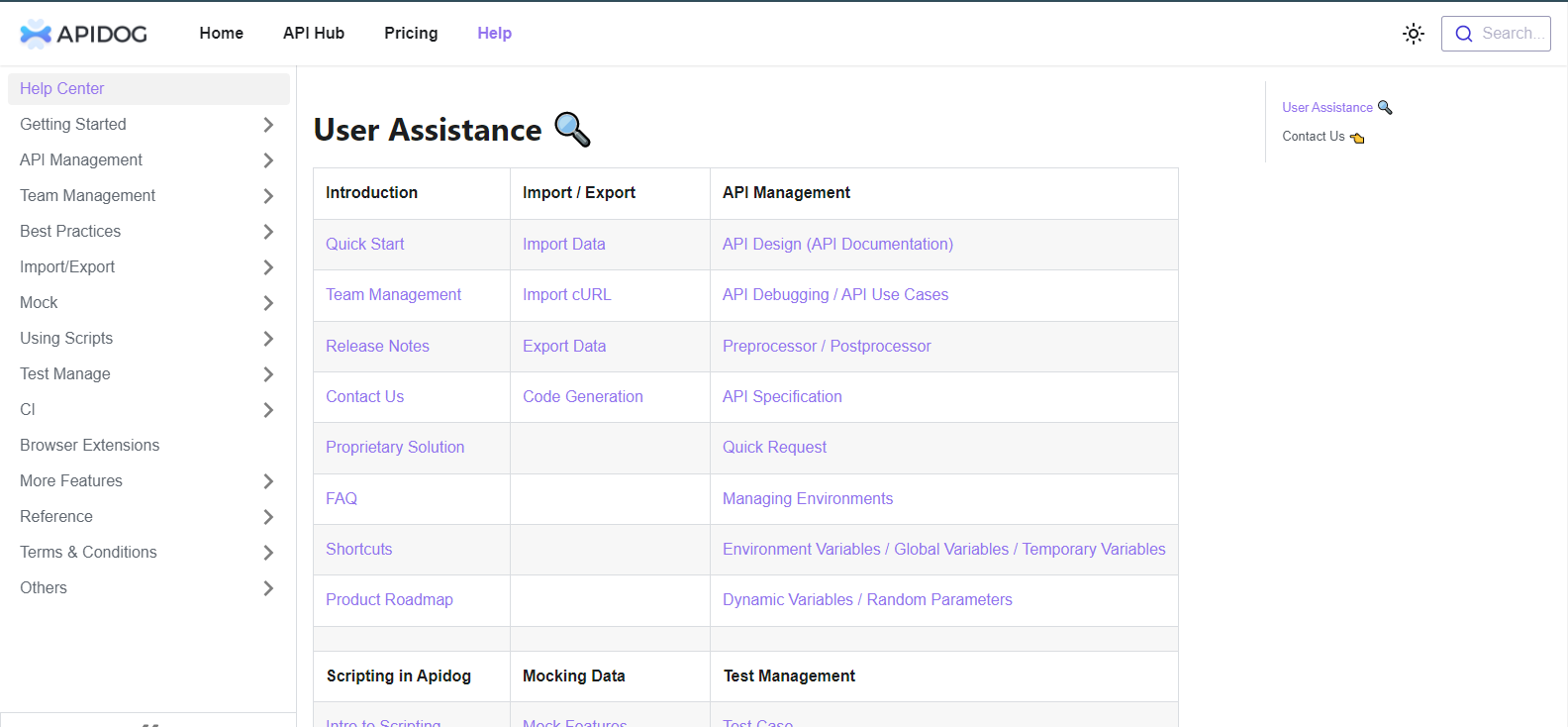

Apidog:API保護の信頼できるパートナー

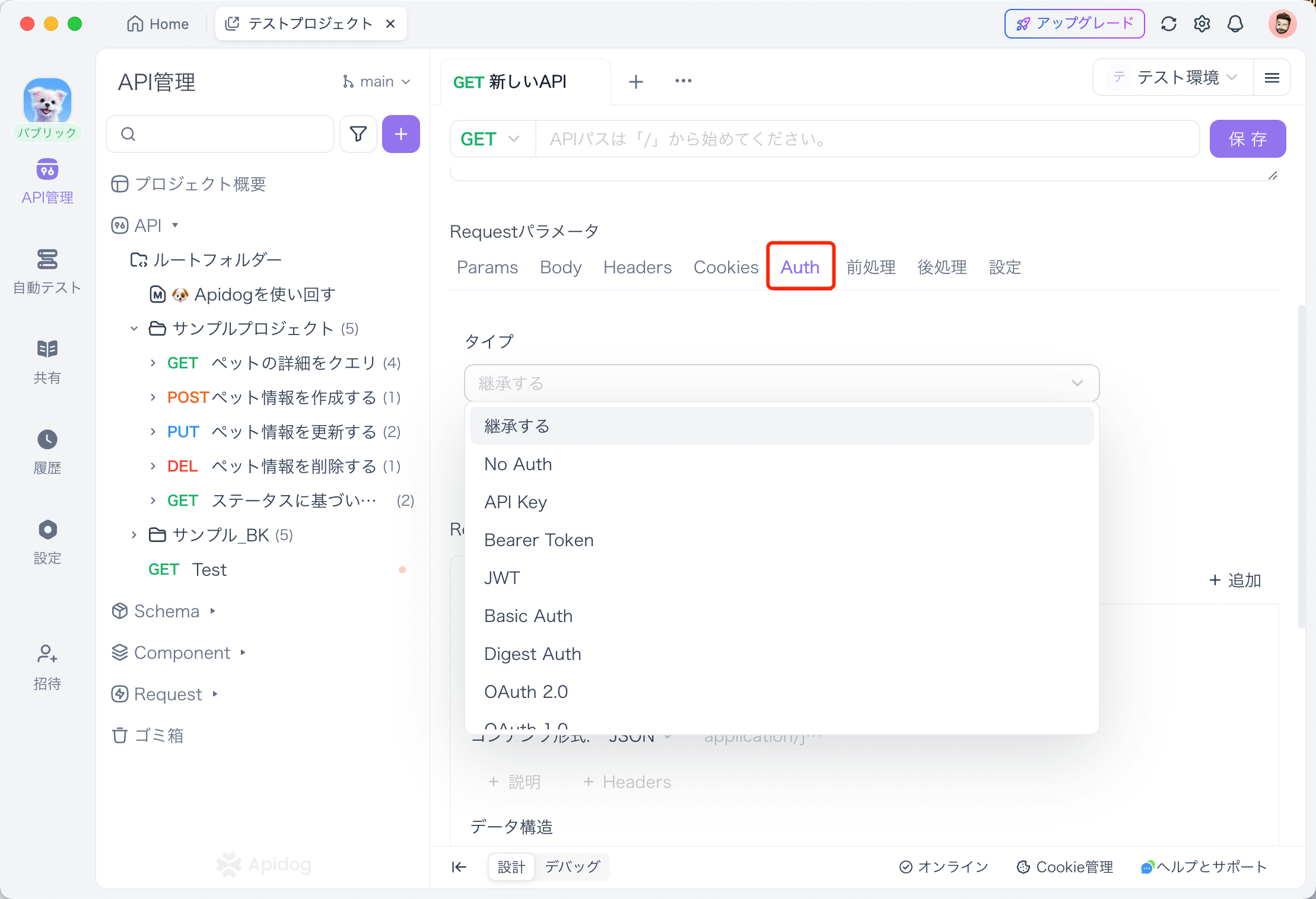

Apidogは、APIの管理と保護をシームレスに行うために設計された革新的なプラットフォームです。Basic Authenticationのシンプルさ、Bearerトークンの柔軟性、OAuthやJWTの高度な機能を提供し、あなたのユニークな要件に合わせたさまざまな認証方法を提供します。

Apidogを選ぶ理由

その多様性から使いやすさまで、Apidogは開発者や組織の多様なニーズに応えるように設計されています。APIのセキュリティと管理のニーズにApidogを選ぶべき主な理由は以下の通りです:

多様性:

Apidogは多くの認証方法をサポートしており、アプリケーションに最適なオプションを選択できます。ユーザーフレンドリーなBasic Authenticationから、より複雑なOAuthやJWTまで、Apidogは皆さんをサポートします。

使いやすさ:

直感的なユーザーインターフェイスとシンプルな実装により、Apidogはすべてのスキルレベルの開発者が迅速かつ簡単にAPIを管理できるようにします。このプラットフォームは、専門用語や複雑な設定に圧倒されることなく、APIのセキュリティを利用可能かつ効率的にします。

認証および承認管理:

Apidogは、様々な認証および承認方法の実装と管理を簡素化します。希望する方法を簡単に設定し、そのパフォーマンスを監視し、必要に応じて更新することができます – すべてApidogプラットフォーム内で。

スケーラビリティ:

アプリケーションが成長し進化するにつれて、Apidogも成長します。このプラットフォームは、APIの拡張を支援し、セキュリティ対策がアプリケーションと共に成長することを保証するように構築されています。

専任サポート:

Apidogの専門家チームは常にガイダンスとサポートを提供し、APIセキュリティの実装がシームレスで成功するようにします。APIを保護するための支援に専念しているのは、ApidogがAPIのセキュリティと管理に最適な選択肢であるもう1つの理由です。

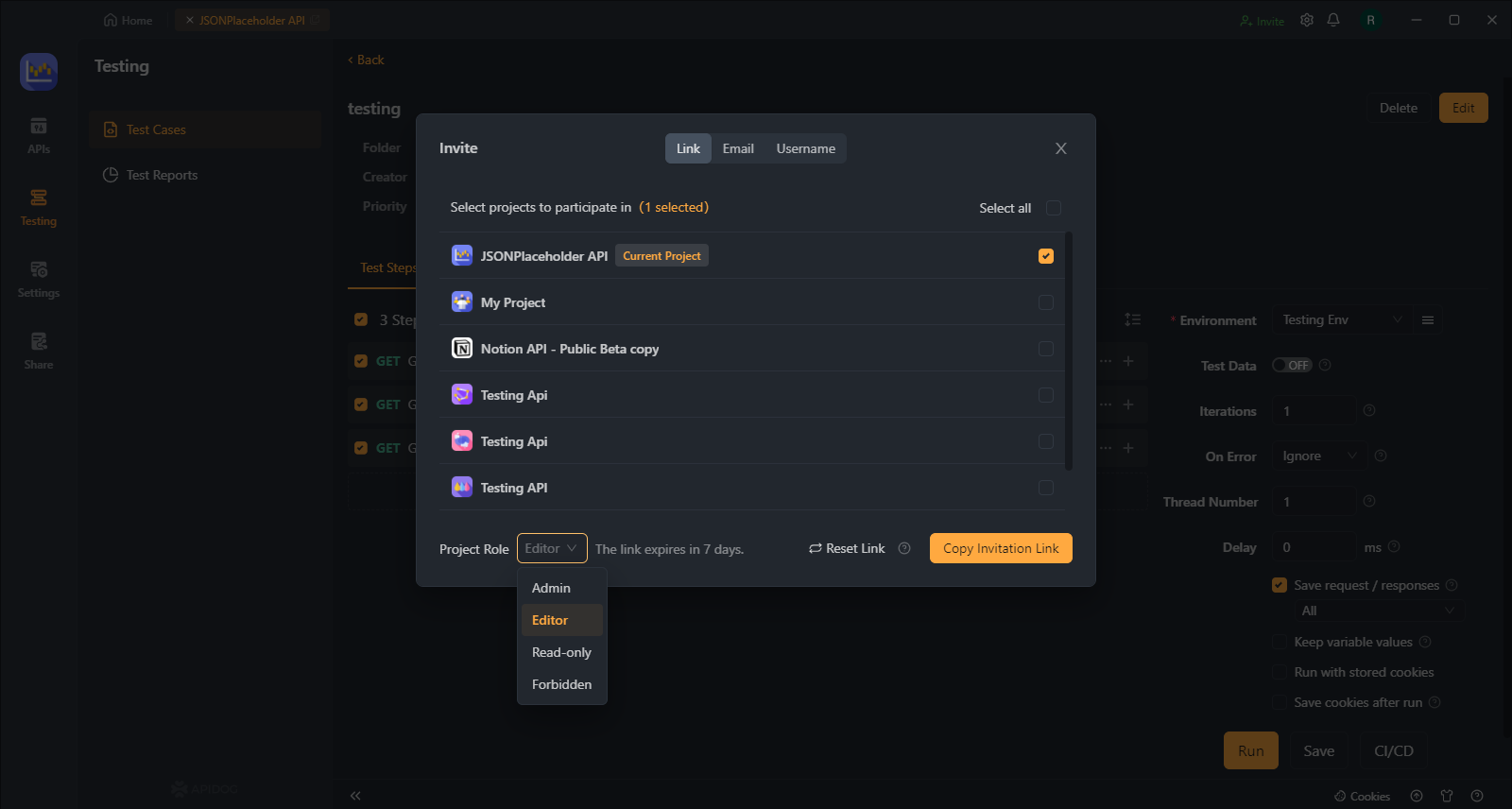

アクセス制御:

Apidogは、ユーザーやクライアントごとに特定の権限を定義することで、きめ細かなアクセス制御を行うことができます。これにより、APIリソースにアクセスできるのは適切な承認レベルを持つ人だけに制限されます。

統合サポート:

Apidogは、既存の開発および展開ワークフローとシームレスに統合できるように設計されています。人気のあるツールやプラットフォームをサポートし、ApidogはAPIセキュリティの実装プロセスをスムーズかつ効率的にします。

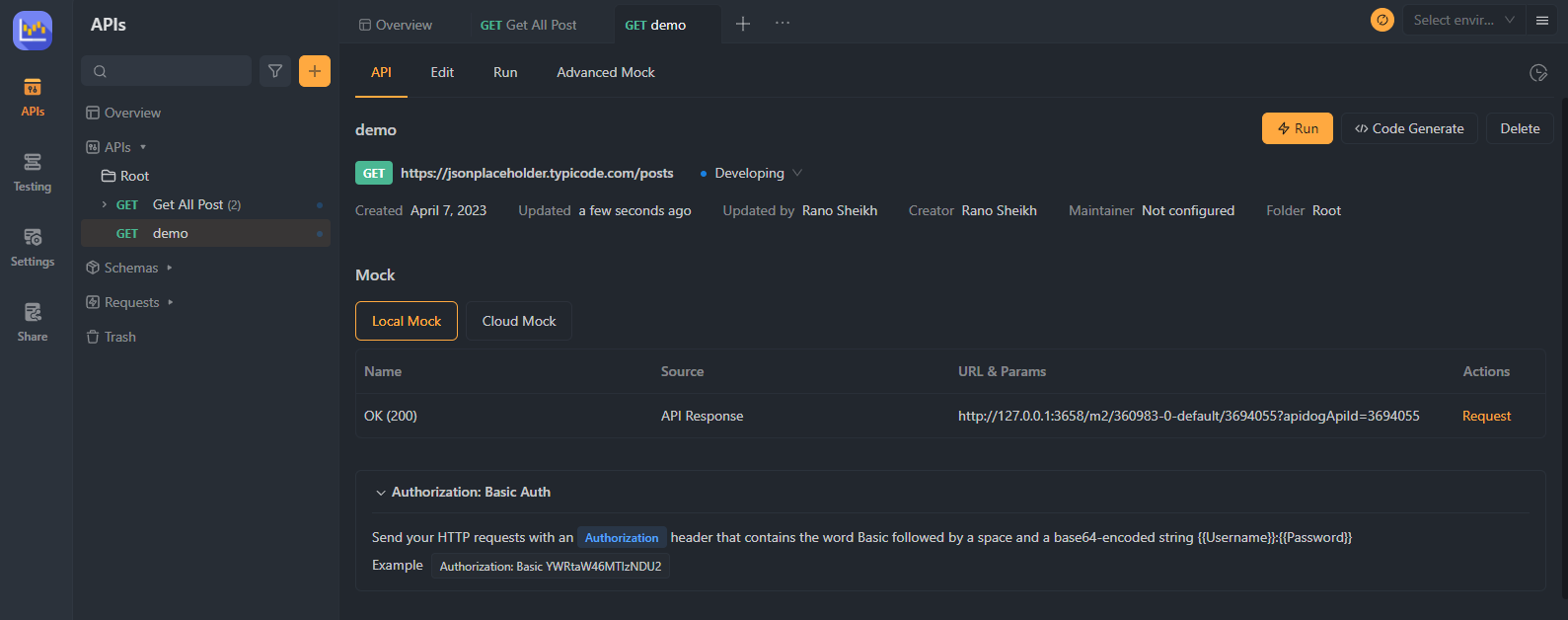

Apidogにおける基本認証のステップバイステップ設定

Apidogアカウントを作成する

Apidogアカウントをまだ作成していない場合は、サインアップしてください。登録プロセスが完了したら、ユーザーダッシュボードにログインして、APIセキュリティを管理します。

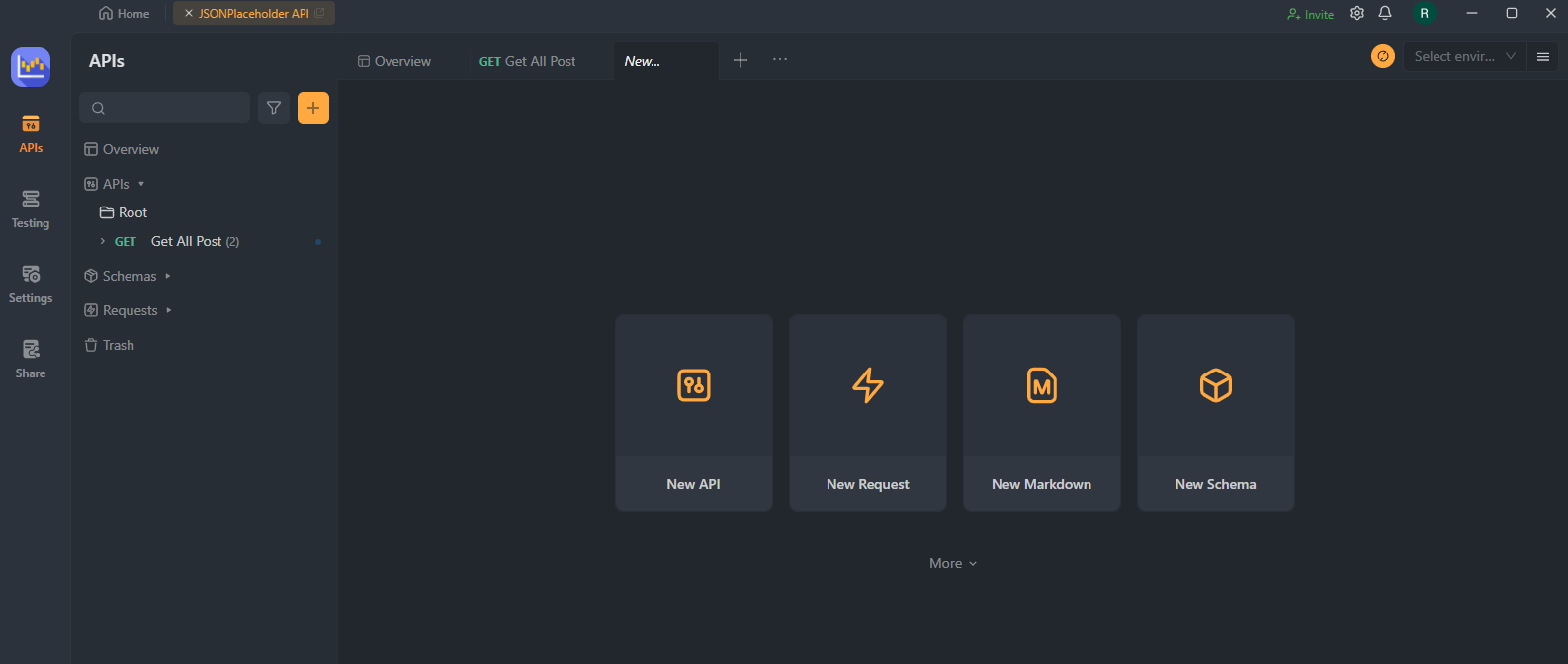

ステップ1. APIを追加する

Apidogのダッシュボードで、"APIを追加"または"新しいAPIを作成"ボタンを見つけてクリックし、APIの設定を開始します。APIの名前、ベースURL、簡単な説明などの基本情報を提供する必要があります。

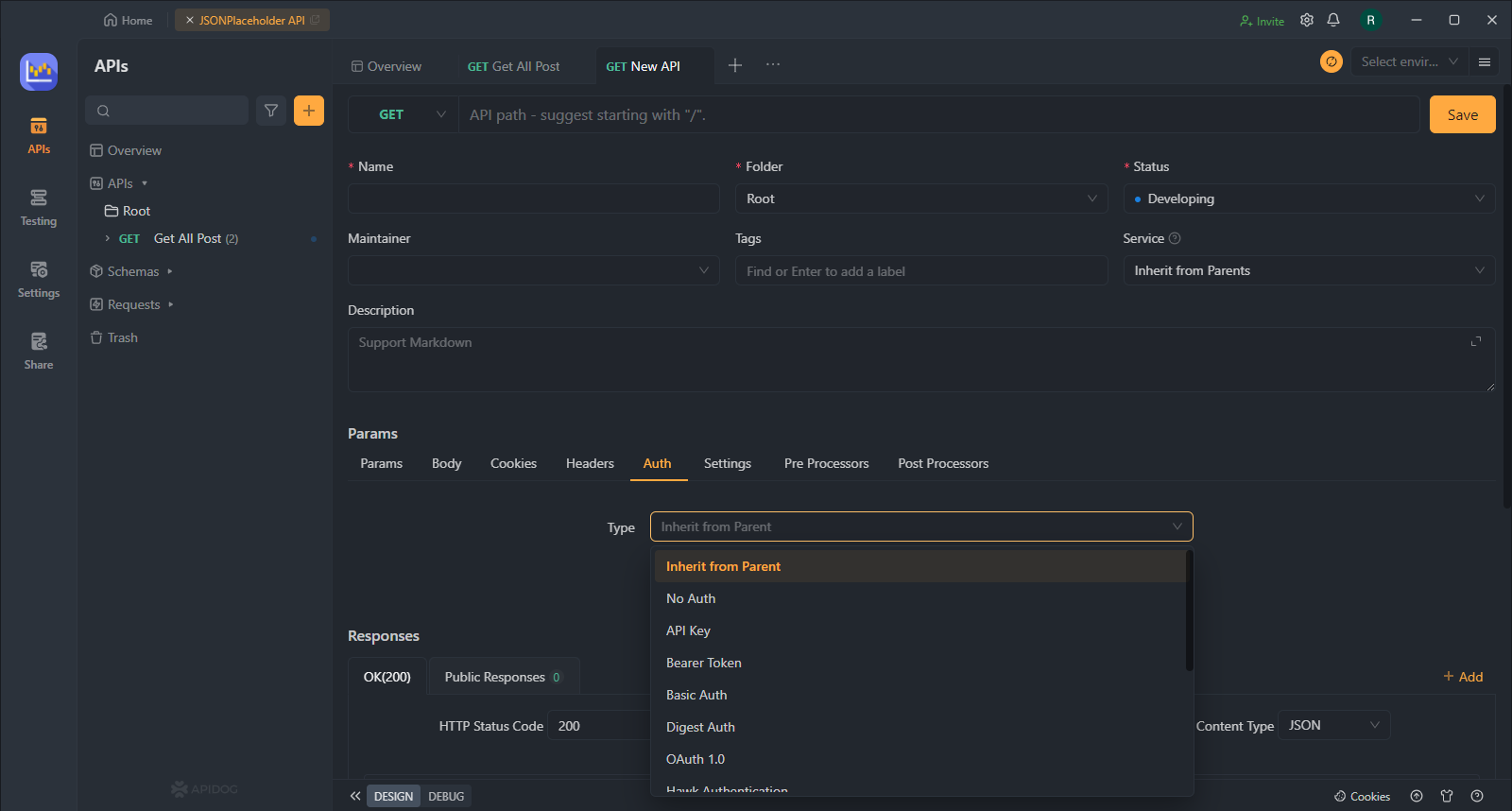

ステップ2. Basic Authenticationを選択する

API設定の"認証"セクションに移動します。ここでは、Apidogがサポートするさまざまな認証オプションが表示されます。APIを保護するために、シンプルなユーザー名とパスワードの組み合わせを使用するために"Basic Auth"を選択します。

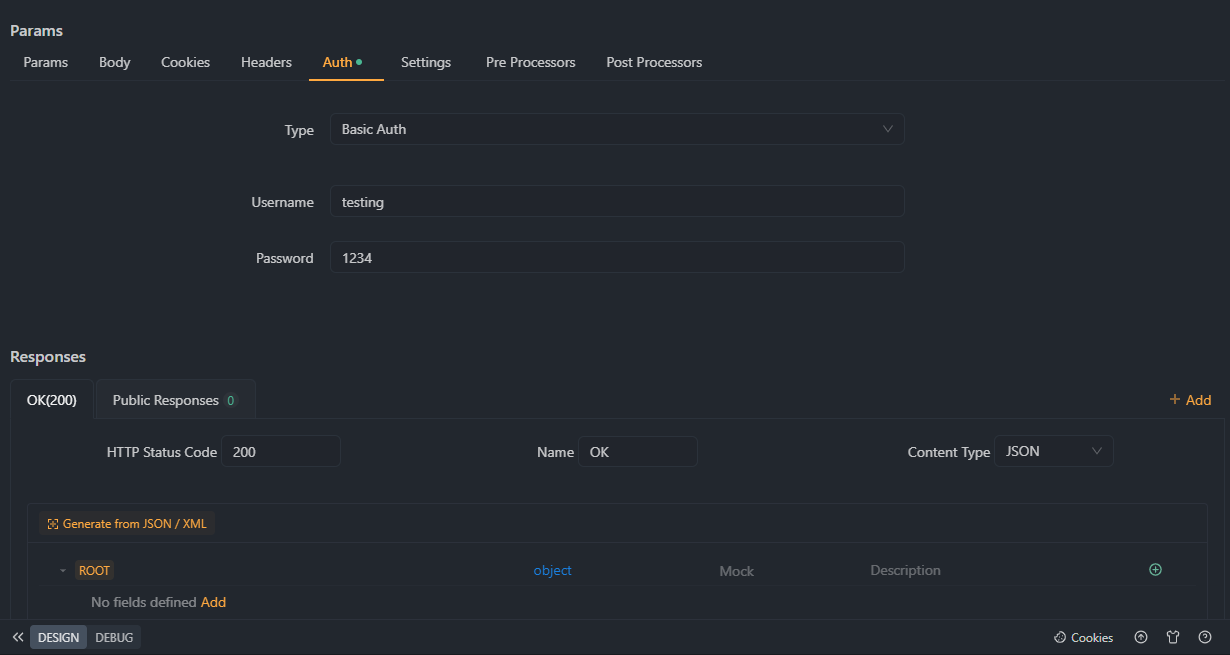

ステップ3. 認証設定を構成する

APIにアクセスする必要がある各ユーザーのために、ユニークなユーザー名とパスワードを提供します。異なるアクセス権限を持つ複数のユーザーアカウントを作成することができ、ユーザーロールや特定のアクセスレベルを定義することで実現できます。強力なパスワードを使用し、複数のユーザー間で資格情報を共有しないようにしてください。

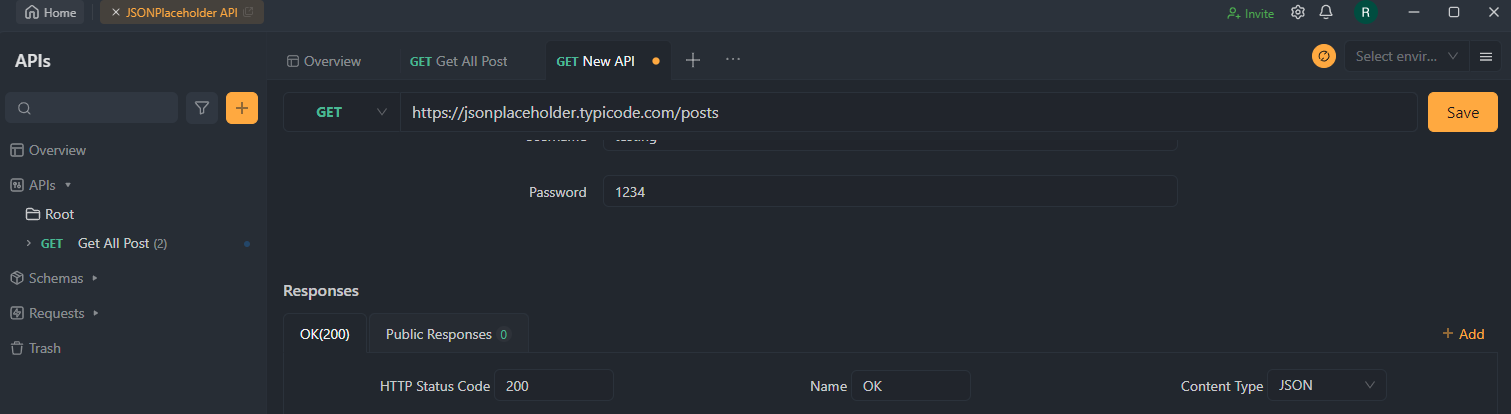

ステップ4. 認証設定を適用する

ユーザーアカウントと対応する資格情報の設定が完了したら、設定を保存し、APIに適用します。これにより、APIでBasic Authenticationを実装するために必要なコードや設定が生成されます。

ステップ5. APIコードを更新する

生成されたコードや設定を既存のAPIコードベースに統合します。これにより、Basic AuthenticationがすべてのAPIリクエストに適用され、アクセスに正当な資格情報が必要になります。

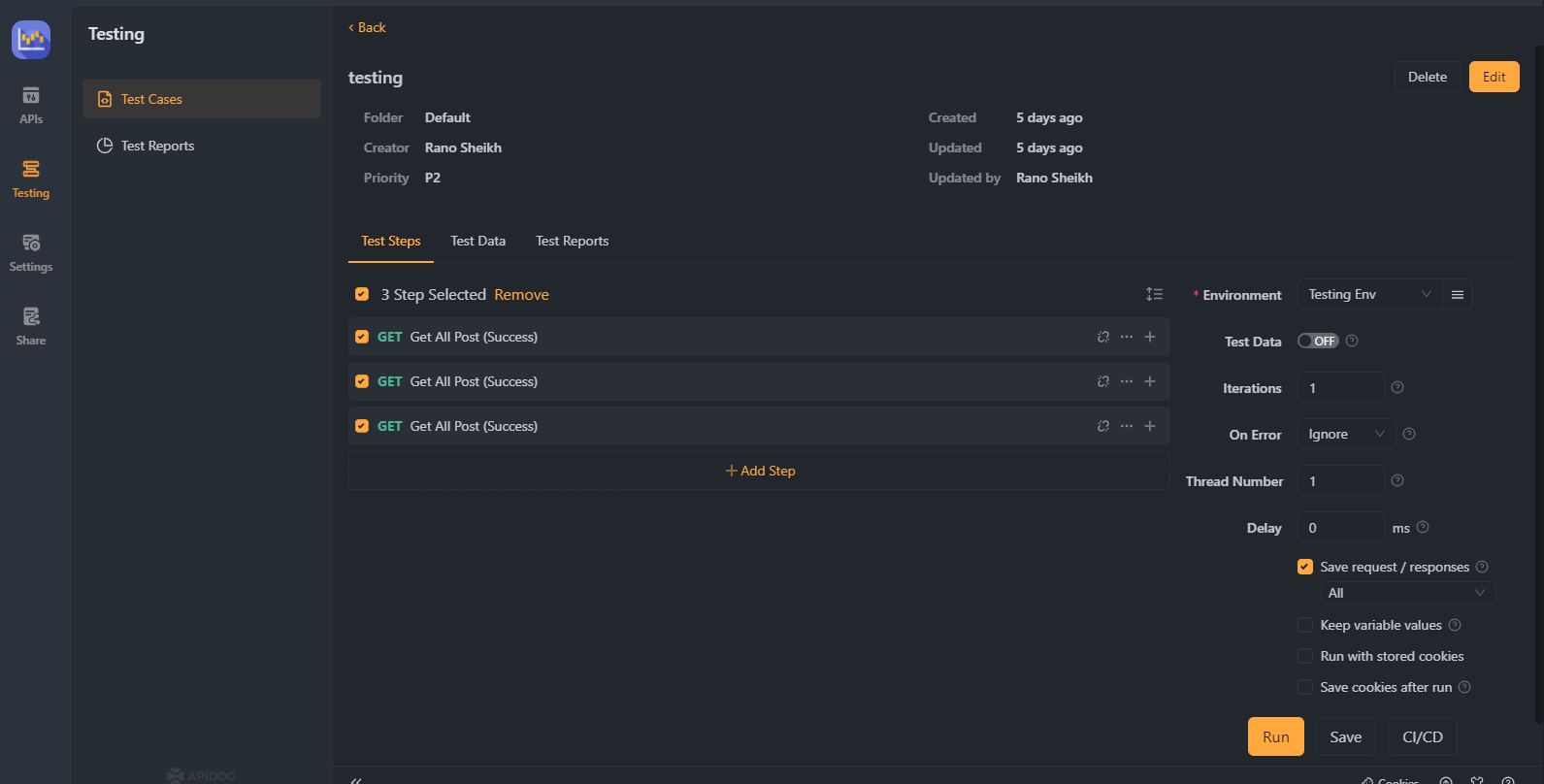

ステップ6. 認証をテストする

さまざまなツールを使用してAPIがBasic Authenticationで保護されていることを確認します。正当な資格情報を持つ承認されたユーザーのみがAPIリソースにアクセスでき、無許可のリクエストは拒否されることを確認してください。

ステップ7. API使用状況を監視および分析する

Apidogの組み込み分析ツールを使用して、APIの使用状況を監視および分析します。認証済みリクエストの数、応答時間、エラー率など、主要な指標を追跡し、Basic Authenticationの実装の有効性を評価し、必要に応じて調整を行います。

他の認証方法(Bearer Token、OAuth、JWTなど)もサポートしており、使用事例に応じた適切な方法が提供されます。これらの方法を実装するプロセスは類似しますが、選択した方法に基づいて適切な設定を行う必要があります。

API認証の実装に関するベストプラクティス

選択した方法に関係なく、以下のベストプラクティスに従うことで、APIを保護しパフォーマンスを向上させることができます:

- 常にHTTPSを使用する: Basic AuthでもBearer Tokenでも、HTTPSは譲れません。データが送信中に暗号化されることを保証します。

- レート制限を実施する: クライアントが一定期間内に行うリクエストの数を制限することで、APIを悪用から保護します。

- 定期的にトークンをローテーションする: Bearer Tokenの場合、トークンを定期的にローテーションし無効化して、トークンの悪用リスクを最小限に抑えます。

- 監査と監視を実施する: 誰がAPIにアクセスしているか、どのくらいの頻度でアクセスしているかを監視します。これにより、早期に不審な活動を発見できます。

- ユーザーに教育する: APIが公開されている場合、資格情報またはトークンを安全に保存および管理する方法について明確なガイドラインを提供します。

結論:APIに合った認証方法の選定

Basic AuthとBearer Tokenのどちらを選ぶかは、特定のニーズに依存します。Basic Authはシンプルさを提供しますが、重大なセキュリティリスクがあります。Bearer Tokenは実装がやや複雑ですが、セキュリティ、スケーラビリティ、柔軟性を向上させます。

定期的にAPIを管理している場合、適切なツールを持つことで仕事が大いに楽になります。Apidogは、APIを簡単に管理およびテストできる強力なAPIツールです。Basic AuthまたはBearer Tokenを使用する場合でも、Apidogは作業の効率化を図り、APIのセキュリティと効率を確保することができます。