APIは、現代のデジタルエコシステムの基盤です。モバイルアプリ、SaaSプラットフォーム、IoTデバイス、エンタープライズソフトウェアのいずれにおいても、APIは常にデータを交換し、サービスを接続し、ユーザーインタラクションを促進しています。それらはデジタル世界を縫い合わせる見えない糸です。しかし、この接続性にはリスクが伴います。

不安全なAPIは、サイバー犯罪者にとって最も一般的な攻撃ベクトルの1つとなっています。不正アクセスやデータ漏洩から、アカウントの乗っ取り、権限昇格に至るまで、APIの脆弱性は重大な金銭的・評判的損害を引き起こす可能性があります。

だからこそ、APIセキュリティテストは単なる良い習慣ではなく、不可欠なのです。

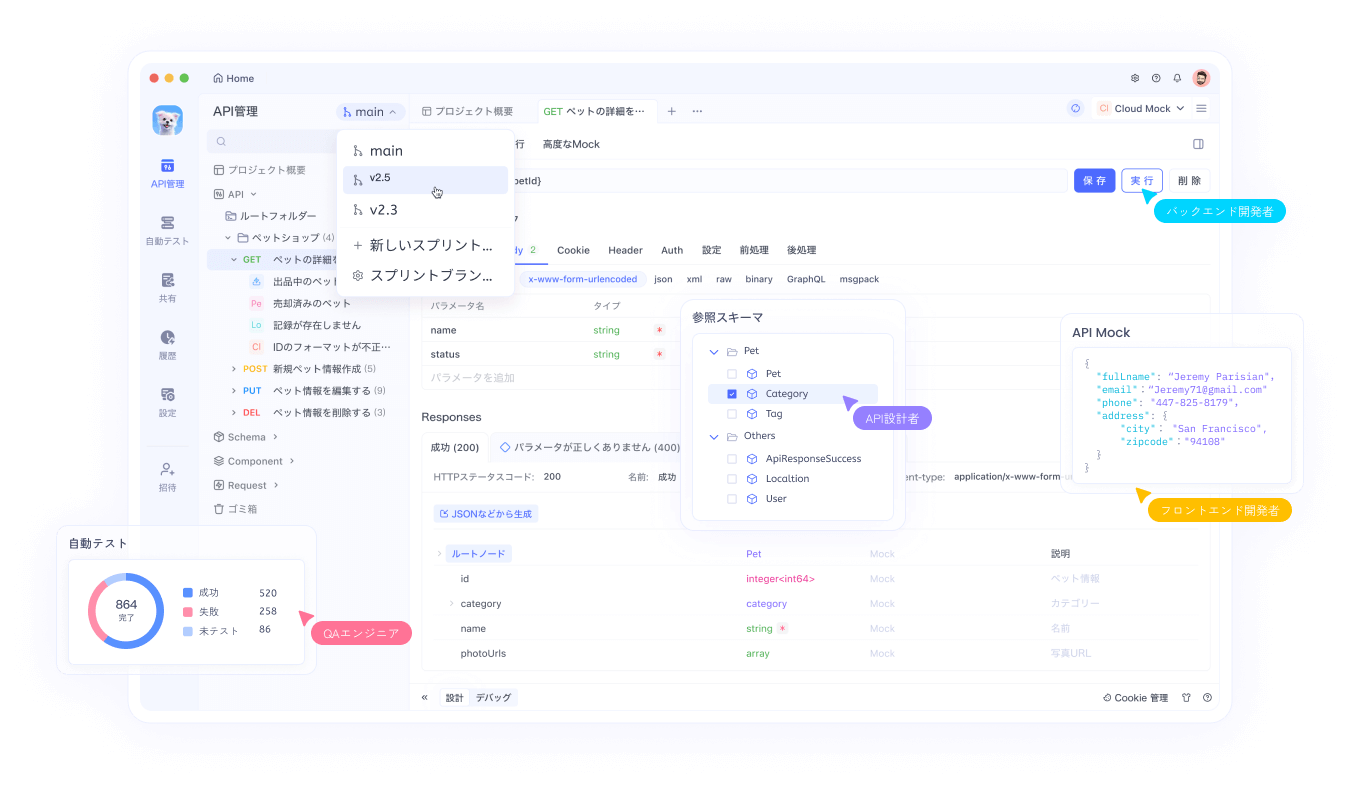

最大限の生産性で開発チームが協力できる、統合されたオールインワンプラットフォームをお探しですか?

Apidogは、お客様のあらゆる要求に応え、Postmanをはるかに手頃な価格で置き換えます!

APIセキュリティテストのチェックリストが重要な理由

APIセキュリティテストのチェックリストは、現代のアプリケーションで最も標的となるコンポーネントの1つであるAPIの脆弱性を特定し、修正するための、一貫性のある構造化されたアプローチを提供する点で非常に重要です。

チーム間でテストを標準化し、セキュリティ上の欠陥の早期発見を確実にし、コンプライアンス要件をサポートし、APIの進化に合わせて継続的な検証を促進することで、このチェックリストはデータ侵害のリスクを大幅に削減し、システム全体のセキュリティを強化します。また、トレーサビリティと説明責任も提供し、開発ライフサイクル全体で強力なセキュリティ体制を維持することを容易にします。

不安全なAPIの主なリスク:

- データ侵害(機密情報や個人識別情報の漏洩)

- ユーザーアカウントまたは管理者権限への不正アクセス

- インジェクション攻撃(SQL、NoSQLなど)による悪用

- DoSまたはDDoS攻撃によるサービス中断

APIが普及するにつれて、攻撃対象領域は拡大します。APIセキュリティテストは、脆弱性が悪用される前に積極的に特定し解決することで、その領域を縮小するのに役立ちます。

APIセキュリティテストチェックリスト

1. 認証と認可の検証

認証は「あなたが誰であるか」を確認し、認可は「あなたが何ができるか」を確認します。ここでの弱点は、権限昇格、アカウント乗っ取り、横断的攻撃につながります。

テストすべきこと:

- JWT/OAuthトークンの有効期限と失効を検証する

- オブジェクトレベル(BOLA)および機能レベルのアクセス制御を確認する

- エンドポイントとサービス全体でスコープとロールを厳密に適用する

- 多要素認証をテストする(特に高リスク機能の場合)

- セッションハイジャックとリプレイ攻撃に対する回復力を確認する

- 水平方向および垂直方向のアクセス制御を評価する

認可チェックを欠く単一のエンドポイントでさえ、壊滅的な結果を招く可能性があります。

2. 入力検証とインジェクション保護

不適切な入力は、SQLインジェクション、XXE、XSS、その他バックエンドデータを破壊したり不正なコードを実行したりする攻撃を引き起こします。

テストすべきこと:

- すべての入力パラメータを検証し、サニタイズする

- ファズテストを使用して予期しない入力や悪意のある入力を試す

- 出力エンコーディングがXSS攻撃を防ぐことを確認する

- XXE脆弱性についてXML処理をテストする

- データベースクエリがサニタイズされたパラメータまたはプリペアドステートメントを使用していることを確認する

- バッファオーバーフローを避けるためにペイロードサイズ制限を確認する

3. レート制限とスロットリング

APIは、サービス停止やデータスクレイピングを引き起こす過剰なリクエストやブルートフォースリクエストを制限することで、悪用を避ける必要があります。

テストすべきこと:

- ユーザー/IP/アプリケーションごとのレート制限を強制する

- IPローテーションまたはヘッダー偽装でレート制限のバイパスを試す

- APIクォータが適切なスロットリング応答をトリガーすることを確認する

- サービス拒否緩和戦略を検証する

- 高トラフィック条件下で負荷テストを行う

- 異常な使用パターンに対するアラートを確認する

これらのテストはスクリプト化して制御された環境で実行できます。パフォーマンスおよびストレステストのシナリオに含めてください。

4. データ公開とプライバシー制御

APIは、意図せずに機密データ(個人識別情報(PII)、内部システムデータなど)を頻繁に漏洩させます。

テストすべきこと:

- 応答ペイロードフィールドを最小限にする(必要なものだけを送信する)

- 内部オブジェクト参照の漏洩(ID、トークン)を確認する

- 転送中(TLS 1.2+)および保存中の暗号化を検証する

- ログ記録とデバッグデータが機密情報を隠しているかテストする

- GDPR、HIPAA、PCI-DSSへの準拠を確認する

- 予期しないクエリパラメータによるデータ漏洩をテストする

5. エラー処理と例外管理

詳細なエラーメッセージは、攻撃者に内部の詳細を公開し、悪用を助長する可能性があります。

テストすべきこと:

- エラーコードが標準(例:400、403、404、500)に従っていることを検証する

- エラー応答がスタックトレースや機密情報を公開しないことを確認する

- APIが予期しない例外をどのように管理するかを評価する

- ログ記録が秘密を公開せずに十分な情報をキャプチャしていることを確認する

- エラー条件をシミュレートしてフェイルセーフをテストする

- クライアント側の解析のために統一された応答形式を確保する

Apidogのテストおよびドキュメント作成機能は、開発中に冗長な、または不適切に構造化されたエラー応答をチームが発見するのに役立ちます。

6. セキュリティヘッダーとトランスポートセキュリティ

セキュリティヘッダーを実装することで、クリックジャッキングやコンテンツスニッフィングなどの攻撃を防ぎ、転送中のデータ整合性を確保できます。

テストすべきこと:

- すべてのエンドポイントでHTTPSが強制されていることを確認する

- コンテンツセキュリティポリシー(CSP)ヘッダーを検証する

- HTTP Strict Transport Security(HSTS)を確認する

- クリックジャッキングを防ぐためにX-Frame-Optionsを検証する

- X-Content-Type-Optionsヘッダーが設定されていることを確認する

- CORSポリシーの制限性と安全性をテストする

7. ビジネスロジックとワークフローテスト

技術的なセキュリティが完璧であっても、ワークフローの脆弱性によって攻撃者がルールを迂回する(例:0ドルで支払う、権限を昇格させる)可能性があります。

テストすべきこと:

- 一般的なワークフローをたどり、ロジックの欠陥を見つける

- 複数ステップのプロセス全体でロールベースの制限をテストする

- アカウント乗っ取りとクロスユーザー操作をシミュレートする

- 同時実行性と競合状態についてワークフローを検証する

- トランザクションの整合性とロールバックメカニズムを確認する

- プロセス遷移におけるデータ漏洩をテストする

8. APIの発見とインベントリ

知らないものは保護できません。シャドウAPIやゾンビAPIは、予期せぬ攻撃対象領域を公開します。

テストすべきこと:

- 自動ツールを使用してすべてのアクティブなエンドポイントをマッピングする

- 文書化されていない、または忘れられたAPIを確認する

- 詳細な属性データを含むインベントリを作成する

- 異常がないかランタイムリクエストパターンを監視する

- APIのバージョン管理と非推奨化のプラクティスを確認する

- 廃止されたエンドポイントの安全なシャットダウンを強制する

9. セキュリティテストの自動化と継続的インテグレーション

手動テストはスケーラブルでも信頼できるものでもありません。自動化された統合テストは、回帰と急速に進化する脅威を防ぎます。

テストすべきこと:

- パイプラインに自動DAST/SASTツールを実装する

- リアルタイムアラートのためのDevSecOps統合

- すべてのAPIセキュリティシナリオをカバーするテストケースを管理する

- 早期検出のためにモックデータと合成トラフィックを使用する

- コンプライアンスチェック(GDPR、PCI-DSS)を自動化する

- 定期的な回帰セキュリティテストをスケジュールする

10. モニタリング、アラート、インシデント対応

最もよくテストされたAPIでさえ攻撃される可能性があります。モニタリングは疑わしい活動を早期に検出し、アラートは迅速な対応をトリガーします。

テストすべきこと:

- 使用状況、エラー、異常のリアルタイムログ記録

- スパイク、異常なIP、または認証失敗に対するアラート

- 機密データアクセスを追跡する

- ログ記録がPIIと規制情報を保護することを確認する

- インシデント対応ワークフローを検証する

- メトリクスをSIEMおよび脅威インテリジェンスフィードと統合する

11. ビジネスロジックの脆弱性

すべての脆弱性が技術的なものとは限りません。論理的なものもあります。

シナリオ例:

- クーポンは複数回再利用できますか?

- アカウントは再認証なしに支払い方法を切り替えられますか?

- ユーザーはクライアント側のデータを変更して価格を操作できますか?

これらはしばしば探索的テストとシナリオベースのテストを必要とします。Apidogは、現実的なワークフローをシミュレートするための複数ステップのテストケースをサポートしています。

ApidogがセキュアなAPI開発プラクティスをどのようにサポートするか

これらすべてのテストを管理するのは、まるでフルタイムの仕事のように聞こえますよね?だからこそ、Apidogはあなたのチームにとってゲームチェンジャーとなるのです。Apidogは専用のセキュリティスキャナーではありませんが、より広範なセキュリティ戦略において重要なサポート役を果たします。

- 統合プラットフォーム:APIの設計、セキュリティテスト、監視、ドキュメント作成を1か所で行えます。

- 自動セキュリティテスト:スクリプトの煩わしさなしに、テストケースを実行し、攻撃をシミュレートし、OWASPの主要な脅威をチェックできます。本番環境に到達する前に脆弱性を発見し、解決します。

- ノーコード対応:セキュリティ専門家から新人開発者まで、誰もが貢献できます。

- APIモック:フロントエンドチームとQAチームは、現実的なAPIの動作に安全に早期アクセスできます。

- コラボレーション:結果の共有、修正の割り当て、進捗の追跡を簡単に行えます。

Apidogを無料で試して、セキュリティテストを隠れた場所から開発ワークフローの中へと取り込みましょう。

不安全なAPIは、しばしば混沌とした、文書化されていない、または一貫性のない開発ワークフローに起因します。Apidogは、構造化され、透明性があり、テスト可能な環境を作成することで、この問題に正面から取り組みます。

最後に & アクションプラン

APIは強力であり、その力には責任が伴います。データを保護するためにファイアウォールと認証だけに頼ることはできません。セキュリティテストは日常的な習慣にする必要があります。

アクションプラン:

- このチェックリストから始め、現在のAPIを評価する。

- 開発のあらゆる段階でセキュリティテストを導入する。

- OWASP ZAP、Burp Suite、および独自のテストハーネスのようなツールを使用する。

- Apidogを使用してテスト計画、モック環境を構築し、期待値を文書化する。

- 開発者、テスター、セキュリティアナリスト間のフィードバックループを作成する。

APIセキュリティテストは、認証の検証からビジネスロジックの欠陥の発見、本番環境での監視まで、幅広い範囲をカバーします。包括的なチェックリストに従い、Apidogのような適切なツールを使用することで、リスクを大幅に軽減し、より安全なAPIを提供できます。

APIセキュリティは一度きりの監査ではありません。それはプロセスです。テストを早く、そしてより一貫して行えば行うほど、システムとユーザーはより安全になります。