Os desenvolvedores enfrentam o desafio de implementar recursos empresariais robustos sem reinventar a roda. A API WorkOS surge como uma solução poderosa, oferecendo uma interface unificada para autenticação, provisionamento de usuários e ferramentas de conformidade que escalam com sua aplicação. Quer você gerencie fluxos de single sign-on (SSO) ou sincronize dados de diretório, esta API simplifica integrações complexas.

O Que É a API WorkOS? Componentes Essenciais e Valor Empresarial

A API WorkOS se apresenta como uma interface RESTful projetada especificamente para desenvolvedores que precisam incorporar recursos de nível empresarial em suas aplicações. Engenheiros de empresas como GitHub e Vercel confiam nela para gerenciar autenticação, gerenciamento do ciclo de vida do usuário e conformidade de segurança sem gerenciar serviços de terceiros díspares. Em sua essência, a API abstrai complexidades de protocolos como SAML, OAuth 2.0, e SCIM, permitindo que as equipes se concentrem na lógica central do produto.

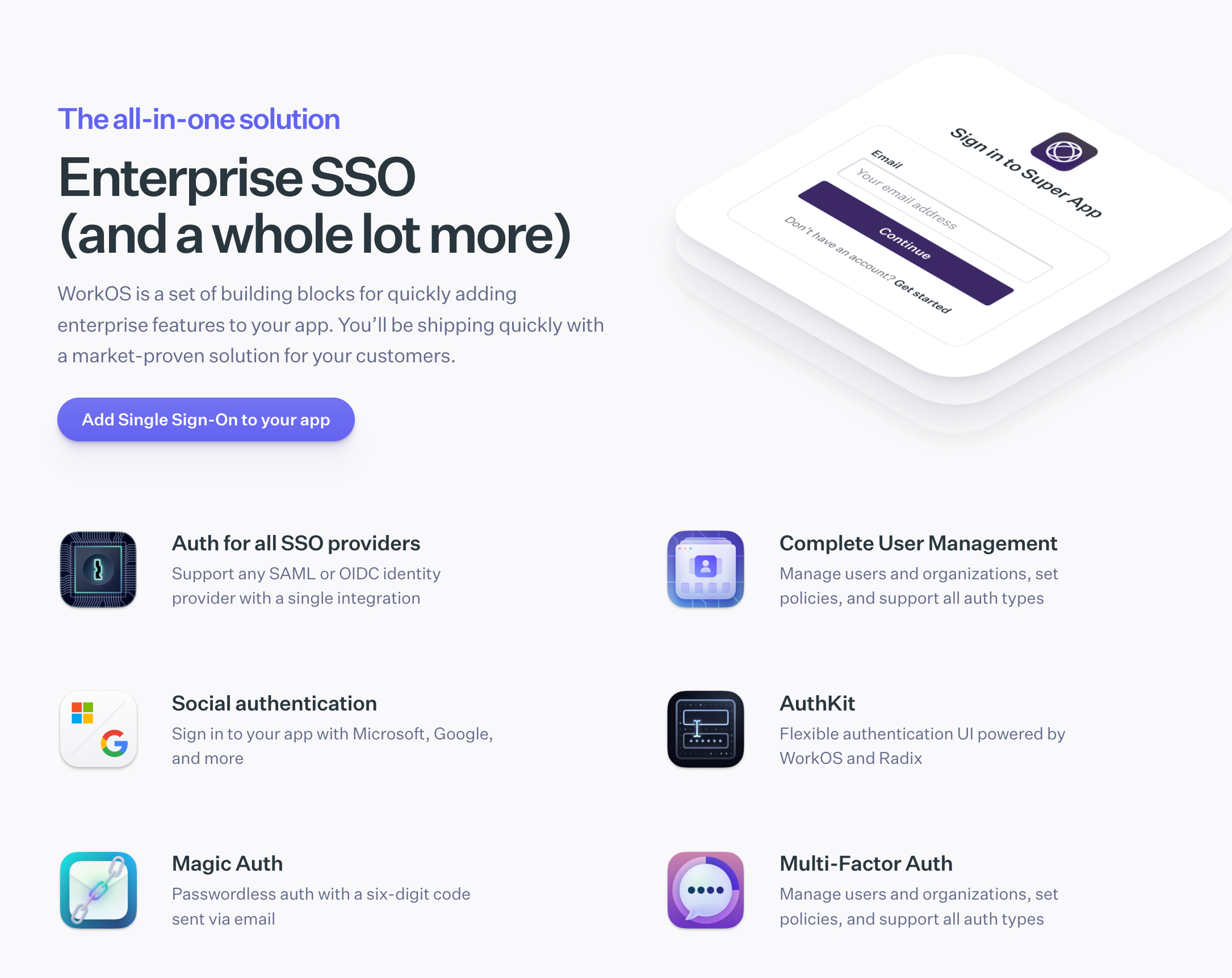

Considere os principais produtos que ela suporta. O AuthKit oferece um conjunto completo de gerenciamento de usuários, onde os desenvolvedores criam, autenticam e gerenciam usuários por meio de logins baseados em senha, links mágicos ou autenticação multifator (MFA). Por exemplo, você inicia o cadastro de um usuário por meio de uma simples solicitação POST para o endpoint /user_management/users, e o WorkOS lida com a verificação de e-mail e os tokens de sessão em retorno. Isso elimina a necessidade de lógica de backend personalizada, reduzindo o tempo de desenvolvimento em até 50%, de acordo com depoimentos de usuários.

Além disso, a integração de Single Sign-On (SSO) se destaca por meio de endpoints dedicados como /sso/authorize. Os desenvolvedores geram URLs de autorização que redirecionam os usuários para provedores de identidade como Okta ou Microsoft Entra ID. Uma vez autenticada, a API retorna um objeto de perfil com declarações, permitindo controle de acesso contínuo. Passando para a sincronização de dados, o Directory Sync provisiona usuários e grupos de fontes como o Google Workspace via APIs compatíveis com SCIM. Você lista usuários de diretório com um GET para /directory_users, e o WorkOS emite eventos para atualizações em tempo real por meio de webhooks – garantindo que seu aplicativo permaneça sincronizado sem polling.

Organizações formam outro pilar. A API permite modelar estruturas multi-tenant, atribuindo papéis e associações via /organizations e /organization_memberships. Os Logs de Auditoria capturam todas as ações, desde criações de usuários até asserções de SSO, com exportações para CSV ou ferramentas SIEM para auditorias de conformidade como SOC 2. A API de Eventos aprimora ainda mais isso, transmitindo alterações, como user.created ou dsync.group.updated, filtradas por carimbos de data/hora ou IDs.

O que diferencia a API WorkOS? Ela prioriza segurança e escalabilidade. Todas as solicitações impõem HTTPS, e os limites de taxa – variando de 500 escritas a cada 10 segundos para o AuthKit a 6.000 solicitações gerais por minuto – previnem abusos enquanto mantêm o desempenho. O Vault adiciona armazenamento criptografado para dados sensíveis, usando chaves sensíveis ao contexto para mitigar violações. O Radar, por sua vez, analisa tentativas de login para detecção de fraudes, retornando pontuações de risco para bloquear comportamentos anômalos proativamente.

Na prática, esses componentes atendem a necessidades do mundo real. Uma plataforma SaaS que incorpora clientes empresariais usa SSO para federar identidades, Directory Sync para provisionar acesso e Logs de Auditoria para demonstrar conformidade. Os desenvolvedores apreciam a consistência: cada endpoint segue as convenções REST, com payloads JSON e códigos de status HTTP padrão. Erros, como 401 para chaves inválidas, incluem mensagens descritivas para depuração rápida.

Além disso, a API evolui com o feedback dos desenvolvedores. Atualizações recentes em 2025 introduziram Pipes aprimorados para integrações OAuth de terceiros e Feature Flags melhorados para lançamentos graduais. Essas adições garantem que a API WorkOS permaneça relevante em meio a regulamentações em constante mudança como o GDPR e ameaças emergentes em arquiteturas de confiança zero.

Para quantificar seu valor, considere a velocidade de integração. As equipes relatam a implantação de SSO em horas, em vez de semanas, graças aos SDKs pré-construídos e às ferramentas de painel. No entanto, o sucesso depende da compreensão dos protocolos de acesso, que abordaremos a seguir.

Acessando a API WorkOS: Autenticação, SDKs e Fundamentos de Endpoint

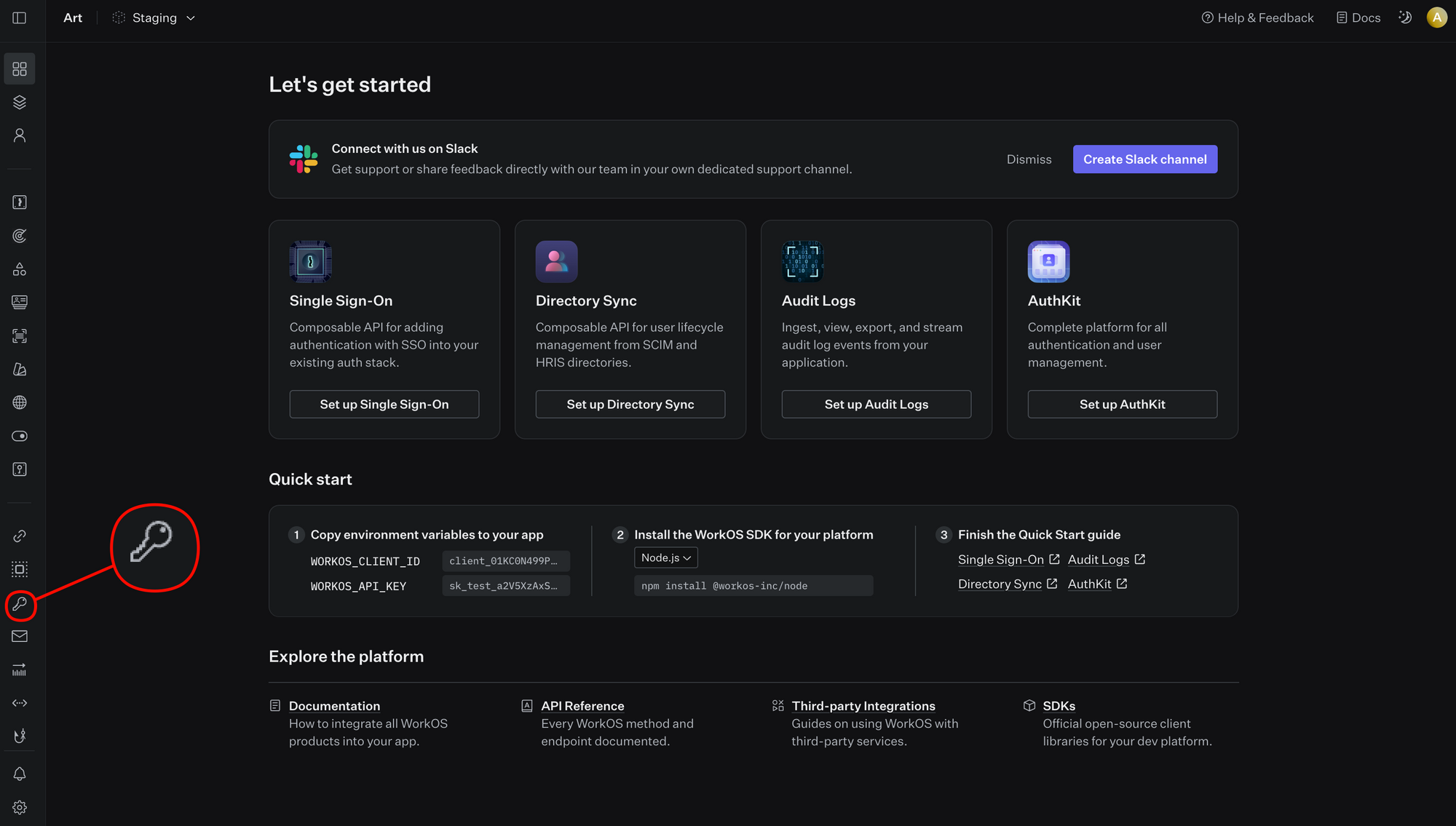

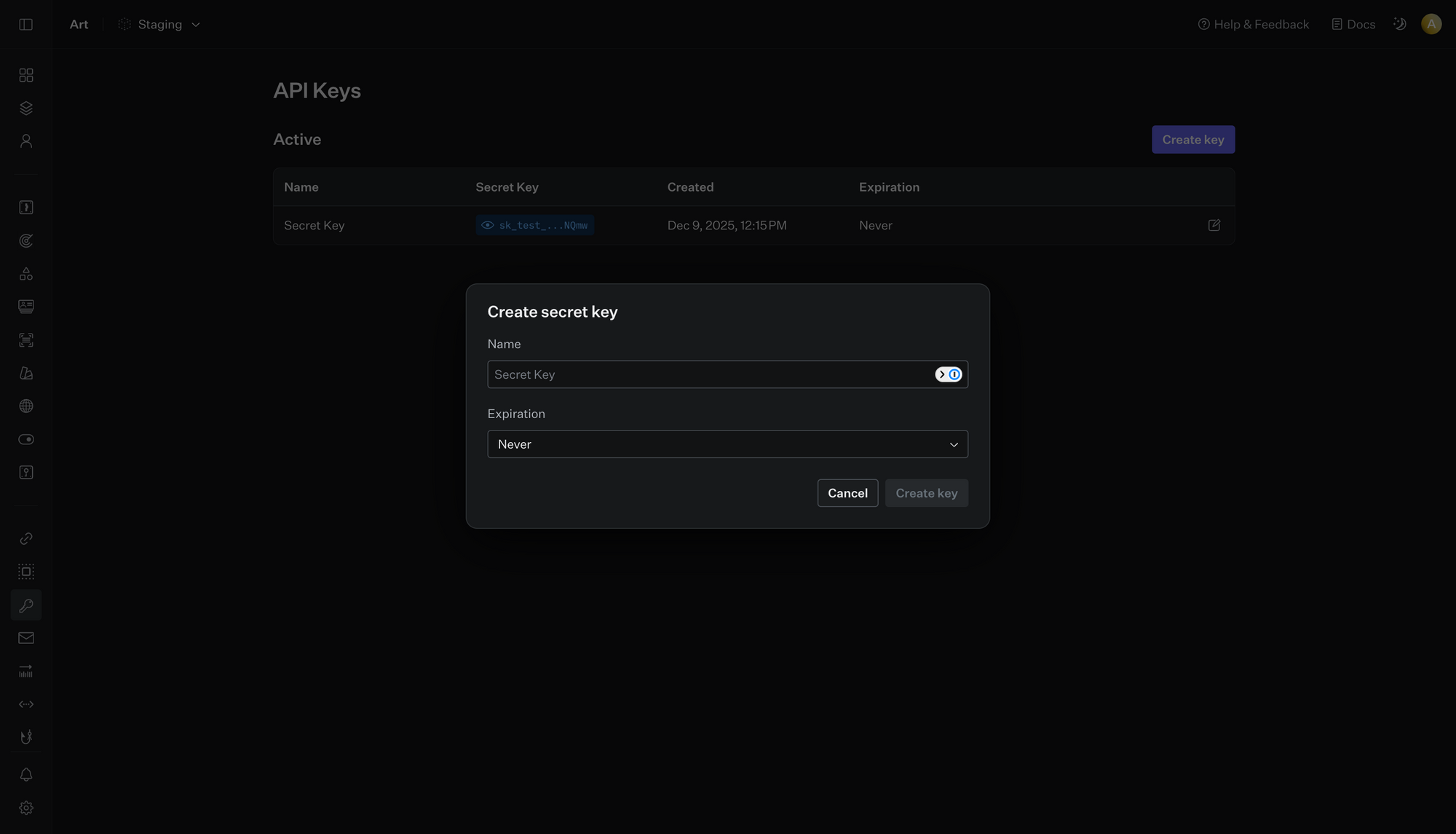

Os desenvolvedores acessam a API WorkOS por meio de um processo direto que enfatiza segurança e facilidade. Comece criando uma conta WorkOS. Uma vez logado, navegue até a seção Chaves de API do Painel.

Gere uma chave secreta prefixada com sk_ – esta serve como seu token Bearer para todas as requisições. As chaves de produção são exibidas apenas uma vez, portanto, armazene-as com segurança em variáveis de ambiente ou gerenciadores de segredos como o AWS Secrets Manager.

A autenticação requer a inclusão da chave no cabeçalho Authorization: Bearer sk_example_123456789. A URL base é https://api.workos.com, com todo o tráfego via HTTPS para criptografar os payloads. Ambientes de staging usam chaves separadas para testes, permitindo experimentação segura sem afetar dados em produção. Se uma requisição não tiver permissões, espere uma resposta 403 Forbidden; chaves inválidas acionam 401 Unauthorized.

A WorkOS fornece SDKs nativos para linguagens populares, otimizando as chamadas. Para Node.js, instale via npm: npm install @workos-inc/node. Inicialize com const workos = new WorkOS('sk_example_123456789');. Usuários Python executam pip install workos, e então from workos import Client; client = Client(api_key='sk_example_123456789'). Wrappers semelhantes existem para Ruby, Go, Java, .NET e Elixir, cada um lidando com serialização, retentativas e chaves de idempotência automaticamente.

Os endpoints são organizados por recurso. Para Organizações, um POST para /organizations cria uma nova entidade:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

A resposta inclui um id para operações subsequentes, como adicionar membros via /organization_memberships. Os endpoints do AuthKit, sob /user_management, suportam CRUD em usuários. Crie um usuário com:

{

"email": "user@acme.com",

"password": "securepass123"

}

As sessões são geradas via /user_management/sessions, retornando um token para armazenamento no frontend. Os fluxos de SSO começam com /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz. Após o redirecionamento do provedor, troque o código em /sso/token por um perfil.

O Directory Sync requer a configuração de um diretório no Dashboard, fornecendo credenciais de provedor como chaves de API do Google. Em seguida, consulte /directories/{id}/users para buscar dados sincronizados. Eventos são extraídos via /events?event_types[]=user.created&after=2025-01-01T00:00:00Z, paginados com os cursores limit e after.

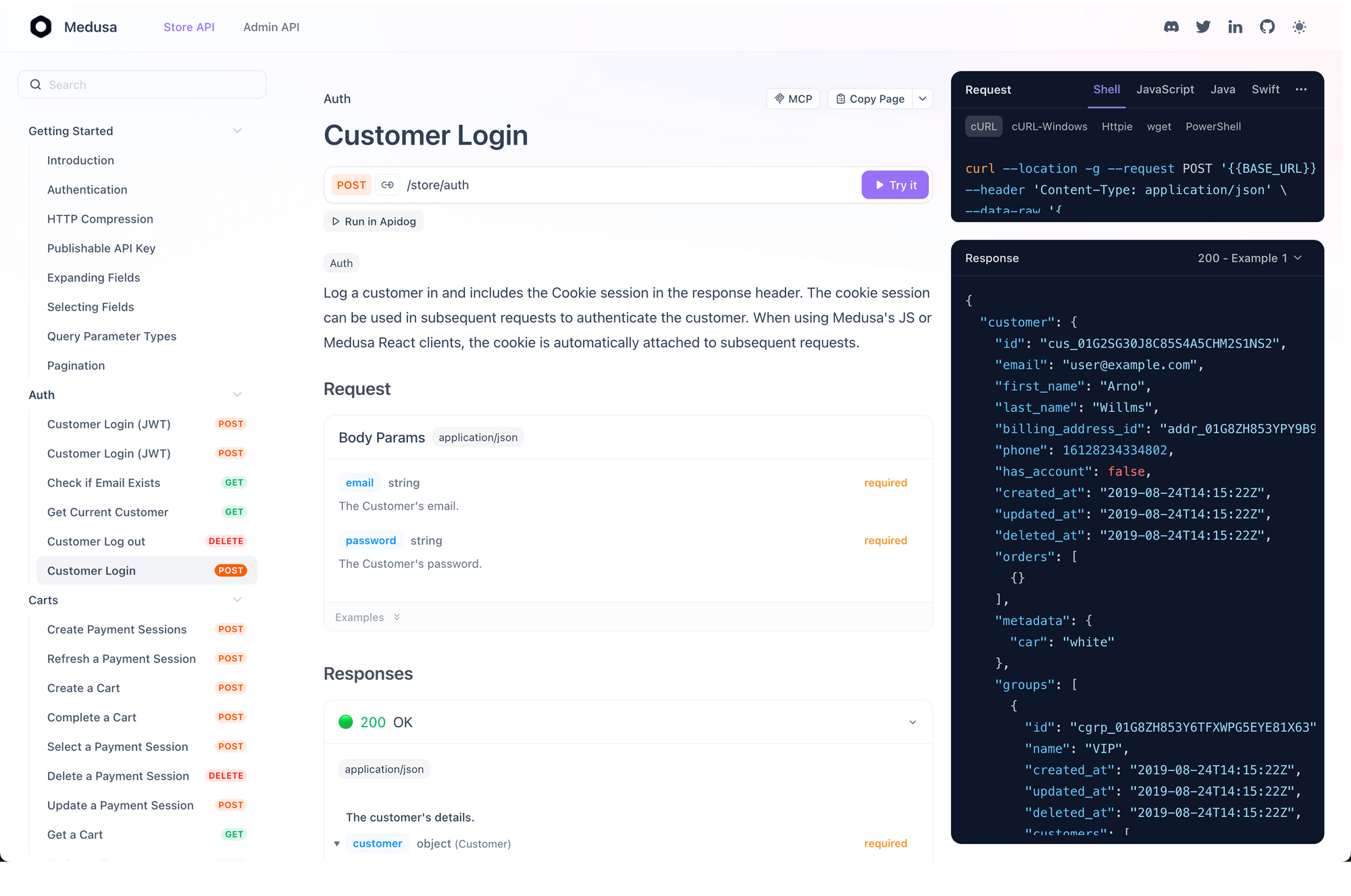

Os limites de taxa se aplicam por IP ou chave, portanto, implemente o backoff exponencial para respostas 429. O Dashboard oferece análises de uso para monitorar cotas. Para testes, use a coleção Postman fornecida ou exemplos de cURL da documentação. Importe-os para o Apidog para visualizar requisições, gerar documentação automaticamente e simular respostas – economizando horas na validação.

Os pré-requisitos incluem a verificação de domínios da organização via registros DNS TXT para /organization_domains/verify. As URIs de redirecionamento devem corresponder exatamente, configuradas no Dashboard. Uma vez configurado, seu aplicativo lida com casos extremos como desafios de MFA ou verificações de e-mail por meio de fluxos dedicados.

Este modelo de acesso garante que os desenvolvedores se integrem rapidamente, mantendo o controle. Com as bases estabelecidas, as decisões de preços seguem logicamente.

Preços da API WorkOS: Modelos Flexíveis para Startups e Empresas

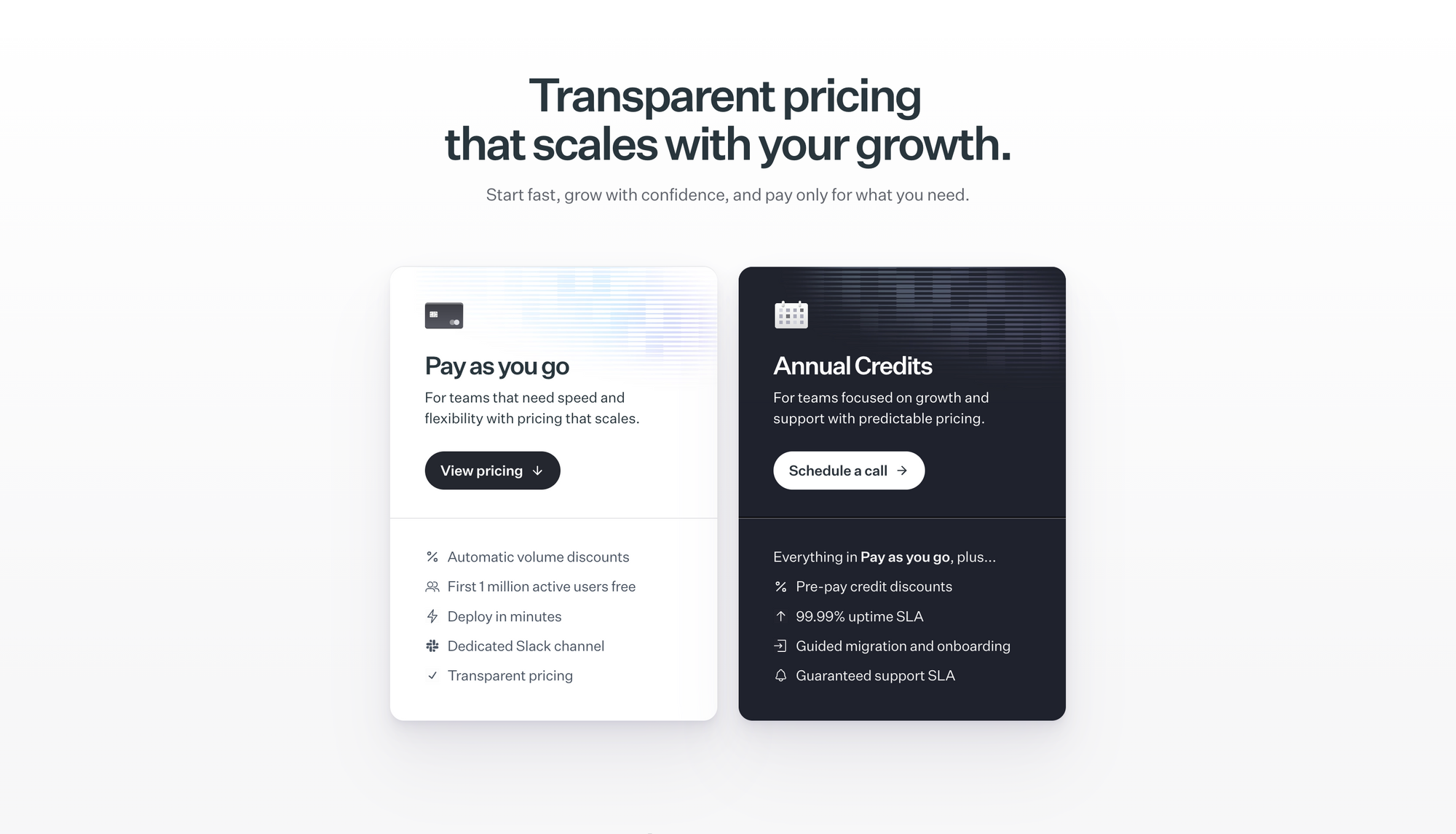

A WorkOS estrutura seus preços em torno de usuários ativos e conexões, promovendo acessibilidade para equipes em crescimento. O modelo de pagamento conforme o uso não cobra nada pelos primeiros 1 milhão de usuários ativos mensais – definidos como aqueles que se cadastram, fazem login ou atualizam perfis em um mês civil. Além disso, os custos escalam com o uso, aplicando descontos automáticos por volume para recompensar a eficiência.

As conexões, que representam vínculos com usuários finais via SSO ou Directory Sync, incorrem em taxas fixas, independentemente do provedor (por exemplo, Okta ou Azure AD) ou do total de usuários sincronizados. Essa uniformidade simplifica a previsão. Os desenvolvedores provisionam conexões de teste ilimitadas em ambientes de staging sem custo, ideal para pipelines de CI/CD.

Para crescimento comprometido, o plano de créditos anuais agrupa créditos pré-pagos com benefícios como SLAs de 99,99% de uptime, sessões de integração guiadas e suporte prioritário. As equipes pagam antecipadamente por créditos com desconto, fixando as taxas por 12 meses. Uma opção de domínio personalizado – $99 mensais – personaliza as páginas do AuthKit, Portais de Administração e e-mails com seu domínio, aumentando a confiança do usuário.

Os planos corporativos são ainda mais personalizados, incluindo canais Slack dedicados, revisões trimestrais de arquitetura e SLAs de resposta 24/7. Todos os níveis oferecem suporte por e-mail, alertas de status da API e documentação abrangente. Não há compromissos de longo prazo que o prendam; escale para cima ou para baixo conforme suas necessidades evoluem.

Integrando a API WorkOS: Exemplos Passo a Passo e Melhores Práticas

A integração começa com a seleção do SDK, mas a execução exige abordagens estruturadas. Comece com o SSO como um recurso de gateway. Em Node.js, busque um perfil:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

Armazene o token com segurança e, em seguida, autorize rotas com base nas declarações. Para o Directory Sync, configure webhooks para ingerir eventos. Faça um POST para seu endpoint com:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

Analise e insira (upsert) em seu banco de dados, garantindo consistência eventual. O AuthKit brilha em fluxos de usuário. Registre o MFA com /auth/factors/enroll, verificando os códigos TOTP em /auth/challenges/verify. O Magic Auth envia códigos via /magic_auth/send_code, confirmando em /magic_auth/verify_code.

Gerencie organizações no estilo multi-tenant. Convide usuários via /invitations, rastreando o status em /organization_memberships. Os Logs de Auditoria se integram via /audit_logs/events, filtrando para relatórios de conformidade.

As melhores práticas incluem idempotência para retentativas – use chaves únicas nos cabeçalhos. Monitore via análises do Dashboard, alertando sobre atingimento de limites de taxa. Para o Vault, criptografe PII antes do armazenamento: POST para /vault/v1/kv com texto cifrado.

O Apidog aprimora este fluxo de trabalho. Importe esquemas WorkOS, execute coleções em ambientes de staging e colabore em especificações de API. Ele simula payloads do Directory Sync para testes offline, preenchendo lacunas no acesso do provedor.

Armadilhas comuns? URIs de redirecionamento incompatíveis causam falhas silenciosas; valide cedo. Ignorar a verificação de domínio bloqueia as asserções de SSO. Escalone fragmentando solicitações entre chaves, se multi-organização.

Em 2025, combine WorkOS com arquiteturas serverless como Vercel para autenticação de borda. Essa combinação é implantada globalmente, aproveitando os endpoints de baixa latência da WorkOS.

Casos de Uso Avançados da API WorkOS: Da Detecção de Fraude ao Gerenciamento de Recursos

Além do básico, a API desbloqueia cenários sofisticados. O Radar avalia riscos de login: POST tentativas para /radar/attempts, recebendo veredictos como "permitir" ou "bloquear". Integre com listas de permissão via /radar/lists para whitelist de IPs confiáveis.

As Feature Flags são ativadas/desativadas via /feature_flags/{slug}/targets, avaliando por usuário ou organização. Pipes gerenciam OAuth para o GitHub: geram tokens em /data_integrations/github/token.

Links do Portal Admin, de /portal/generate_link, incorporam configurações de autoatendimento. A sincronização de eventos mantém os aplicativos atualizados, consultando até 30 dias anteriores.

Esses casos demonstram extensibilidade. Um aplicativo fintech usa Radar e Logs de Auditoria para detecção e relatório de anomalias. Plataformas de e-commerce marcam recursos por tamanho da organização.

Conclusão

A API WorkOS capacita os desenvolvedores a entregar recursos empresariais de forma eficiente. Desde o acesso central até integrações avançadas, ela otimiza fluxos de trabalho enquanto controla custos. Baixe o Apidog gratuitamente para testar esses endpoints na prática – transforme suas interações com a API hoje mesmo.

Implemente essas estratégias e veja sua aplicação escalar com segurança. Prepare sua stack para o futuro; o roadmap da API promete inovação contínua.