Ao construir aplicações, APIs de terceiros são inestimáveis para melhorar a funcionalidade da aplicação e promover a integração, mas também introduzem riscos de segurança significativos que podem jeopardizar tanto a integridade dos dados quanto a privacidade do usuário. Este artigo foca nos desafios de segurança impostos pelas APIs de terceiros, oferecendo melhores práticas para proteger seus sistemas. Vamos examinar estudos de caso da vida real de violações de segurança para enfatizar a importância de medidas robustas de segurança de API e discutir os aspectos legais e de conformidade críticos para manter a confiança do usuário e a proteção de dados.

Compreendendo os Riscos

Integrar APIs de terceiros em suas aplicações oferece numerosos benefícios, mas também introduz vários riscos de segurança. Aqui está uma análise detalhada dos perigos potenciais:

Vazamentos de Dados

Quando você usa APIs de terceiros, dados sensíveis geralmente viajam entre sua aplicação e o serviço de terceiros. Se a API não estiver adequadamente segura, esses dados podem ser interceptados por agentes maliciosos, levando a vazamentos de dados. Garantir que as APIs utilizem protocolos de criptografia como HTTPS é crucial para proteger esses dados durante a transmissão.

Acesso Não Autorizado

Sem mecanismos adequados de autenticação e autorização, APIs de terceiros podem se tornar portas de entrada para acesso não autorizado. Usuários maliciosos podem explorar vulnerabilidades para obter acesso aos seus sistemas e dados. Implementar métodos robustos de autenticação como OAuth e chaves de API ajuda a mitigar esse risco, garantindo que apenas usuários autorizados possam acessar suas APIs.

Dependência da Segurança Externa

Quando você confia em APIs de terceiros, também está dependendo das práticas de segurança do provedor da API. Se suas medidas de segurança forem inadequadas, sua aplicação se torna vulnerável. Revise regularmente as políticas e práticas de segurança de seus provedores de terceiros para garantir que elas estejam alinhadas com seus padrões.

Validação de Entrada Inadequada

APIs de terceiros podem ser suscetíveis a vários ataques de injeção se não validarem corretamente a entrada. Atacantes podem explorar essas vulnerabilidades para executar código malicioso ou manipular dados. Garantir que tanto sua aplicação quanto o provedor da API validem e sanitizem as entradas pode prevenir tais ataques.

Limitação de Taxa e Abuso

APIs que não implementam limitação de taxa são vulneráveis a abusos. Agentes maliciosos podem sobrecarregar seu sistema com solicitações excessivas, levando a ataques de negação de serviço. Implementar mecanismos de limitação de taxa e controle ajuda a controlar o volume de solicitações e protege contra abusos.

Monitoramento e Registro

A falta de monitoramento e registro adequados pode deixar sua aplicação cega para atividades maliciosas. Sem essas medidas, detectar e responder a incidentes de segurança se torna desafiador. Garantir monitoramento e registro abrangentes do uso da API permite que você detecte anomalias e responda rapidamente a potenciais ameaças.

Vazamentos de API de Terceiros

Mesmo que sua aplicação seja segura, uma violação no sistema do provedor da API de terceiros pode afetá-lo. Esse risco ressalta a importância de escolher provedores de API respeitáveis que adiram a padrões de segurança rigorosos e auditem regularmente suas práticas de segurança.

Compreender esses riscos é o primeiro passo para implementar medidas de segurança eficazes para APIs de terceiros. Ao reconhecer e abordar essas vulnerabilidades, você pode proteger melhor seus dados e usuários contra potenciais ameaças de segurança.

Melhores Práticas para Segurança de API

Proteger APIs de terceiros é crucial para salvaguardar sua aplicação e seus usuários. Aqui, vamos explorar práticas abrangentes para ajudá-lo a fortalecer sua segurança de API. Cada ponto é detalhado com explicações e, onde apropriado, histórias ilustrativas para tornar os conceitos claros e relacionáveis.

Autenticação e Autorização

Aqui, vamos explorar práticas abrangentes para ajudá-lo a fortalecer sua segurança de API. Cada ponto é detalhado com explicações e, onde apropriado, histórias ilustrativas para tornar os conceitos claros e relacionáveis.

- OAuth: OAuth é um framework de autorização amplamente adotado que permite que serviços de terceiros troquem tokens para acesso à sua API sem expor credenciais de usuário. Por exemplo, quando você faz login em um novo aplicativo usando sua conta do Google ou Facebook, o OAuth gerencia o processo de autenticação de forma fluida.

- Chaves de API: Chaves de API são identificadores únicos atribuídos a um usuário, aplicação ou dispositivo que acessa uma API. Elas são simples de implementar, mas devem ser tratadas com cautela. Por exemplo, considere uma plataforma de e-commerce usando uma chave de API para permitir que provedores de logística de terceiros acessem detalhes de remessa. Se essa chave for comprometida, o acesso do provedor de logística deve ser imediatamente revogado.

- Tokens: Use tokens com datas de expiração para segurança aprimorada. Os tokens devem ter vida curta e requerer renovação. Essa prática garante que, mesmo se um token for interceptado, ele logo se tornará inútil.

Criptografia de Dados

A criptografia de dados é vital para proteger informações sensíveis de serem acessadas por partes não autorizadas. A criptografia garante que os dados permaneçam confidenciais e intactos, quer estejam sendo transmitidos entre sistemas ou armazenados em repouso. Implementar práticas sólidas de criptografia ajuda a prevenir vazamentos de dados e mantém a confiança do usuário.

- HTTPS: Sempre use HTTPS para criptografar dados transmitidos entre sua aplicação e o servidor da API. Isso previne escuta e ataques de man-in-the-middle. Por exemplo, quando você vê um ícone de cadeado na barra de endereço do seu navegador ao visitar um site seguro, isso indica que o HTTPS está protegendo seus dados.

- Criptografia de Dados em Repouso: Criptografe dados sensíveis armazenados em servidores ou bancos de dados. Por exemplo, um aplicativo de saúde que armazena registros de pacientes deve usar criptografia para proteger esses dados tanto em trânsito quanto em repouso. Isso garante que, mesmo se os dados forem comprometidos, eles permanecem ilegíveis sem a chave de decriptação.

Limitação de Taxa e Controle de Solicitações

- Limitação de Taxa: Defina limites na quantidade de solicitações que um cliente pode fazer à sua API dentro de um período de tempo específico. Por exemplo, uma API de serviço de clima pode limitar os usuários a 100 solicitações por hora para evitar sobrecarga e abuso.

- Controle de Solicitações: Implemente controle de solicitações para gerenciar a taxa de requisições, garantindo que sua API possa lidar com tráfego alto sem falhar. Esse controle ajuda a manter o desempenho durante períodos de uso intenso. Por exemplo, durante o lançamento de um produto importante, o controle pode impedir que um súbito aumento no tráfego sobrecarregue a API.

Validação de Entrada

- Prevenir Ataques de Injeção: Sempre valide e sanitize as entradas para prevenir injeção SQL, cross-site scripting (XSS) e outros ataques de injeção. Por exemplo, se um endpoint da API recebe entrada de usuário para uma consulta de pesquisa, certifique-se de que a entrada está sanitizada para remover qualquer código prejudicial.

- Use Bibliotecas e Frameworks: Utilize bibliotecas e frameworks estabelecidos que lidem com a validação de entrada. Por exemplo, usar a validação de formulários do Django ou as funções de validação embutidas em JavaScript pode ajudar a proteger contra vulnerabilidades comuns.

Monitoramento e Registro

- Registro Abrangente: Mantenha registros detalhados de solicitações da API, incluindo timestamps, endereços IP, tipos de solicitações e respostas. Essas informações são inestimáveis para detectar atividades suspeitas. Por exemplo, se você notar um número incomumente elevado de tentativas de login falhadas a partir de um único endereço IP, isso pode indicar um ataque de força bruta.

- Monitoramento em Tempo Real: Implemente ferramentas de monitoramento em tempo real para acompanhar o desempenho da API e incidentes de segurança. Ferramentas como Prometheus, Grafana ou soluções comerciais como Datadog podem ajudá-lo a visualizar e responder rapidamente a anomalias.

Práticas de Codificação Segura

- Validação de Entrada: Sempre valide as entradas tanto do lado do cliente quanto do servidor. Isso verifica duas vezes as entradas em relação a códigos ou dados maliciosos que poderiam explorar vulnerabilidades.

- Evitar Codificação Fixa de Segredos: Nunca codifique informações sensíveis, como chaves de API ou senhas, em seu código. Use variáveis de ambiente ou cofres seguros como AWS Secrets Manager ou Infisical.

Auditorias de Segurança e Atualizações Regulares

- Realizar Auditorias Regulares: Realize auditorias de segurança e revisão de código regulares para identificar e corrigir vulnerabilidades. Por exemplo, um aplicativo financeiro pode passar por auditorias de segurança trimestrais para garantir a conformidade com os mais recentes padrões de segurança.

- Manter Software Atualizado: Certifique-se de que todas as dependências e bibliotecas estejam atualizadas com os patches de segurança mais recentes. Software vulnerável pode ser um alvo fácil para atacantes. Por exemplo, atualizar uma versão vulnerável de uma biblioteca em sua aplicação pode prevenir explorações que foram corrigidas em versões mais recentes.

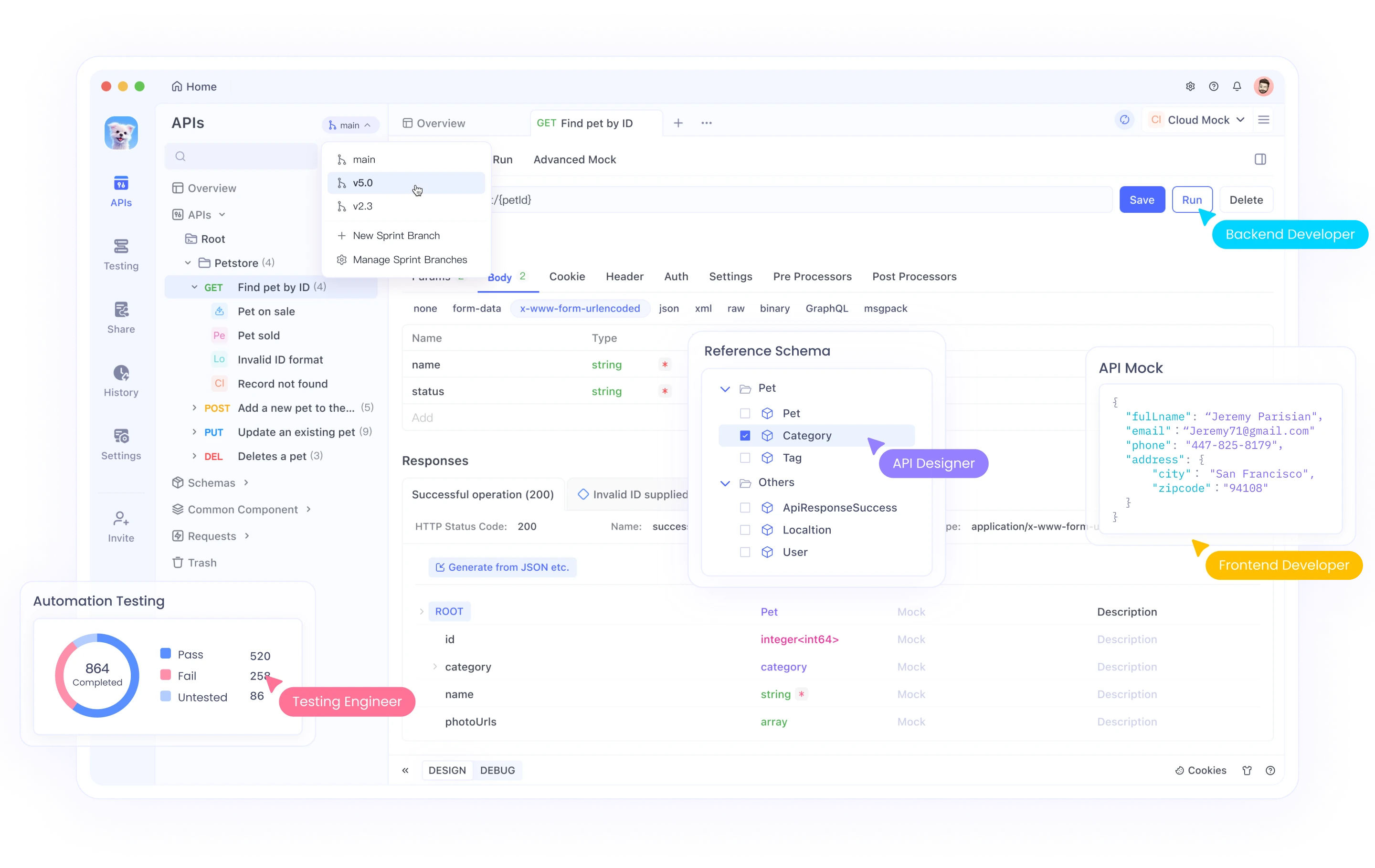

Como Apidog pode nos ajudar:

Apidog aprimora a segurança da API oferecendo documentação robusta, testes automatizados e monitoramento em tempo real. O Apidog também ajuda na conformidade com padrões da indústria como GDPR e HIPAA, garantindo que suas APIs protejam efetivamente os dados dos usuários.

Além disso, o Apidog apoia a colaboração em equipe, promovendo um ambiente de desenvolvimento focado em segurança. Ao integrar o Apidog, você pode construir APIs seguras, confiáveis e em conformidade, protegendo seus dados e usuários de várias ameaças de segurança.

Conclusão:

Seguindo essas melhores práticas, você pode aumentar significativamente a segurança de suas APIs de terceiros, protegendo sua aplicação e usuários de várias ameaças. Implementar autenticação robusta, criptografia, limitação de taxa e monitoramento abrangente, juntamente com a adesão a requisitos legais e a atualização contínua de suas medidas de segurança, ajudará você a construir um ecossistema de API seguro e resiliente para você e seus usuários.