Você está enviando um formulário importante online, talvez uma candidatura de emprego ou um pedido de compra. Você clica em "Enviar", e nada parece acontecer. Sentindo-se ansioso, você clica novamente. Um momento depois, você recebe dois e-mails de confirmação. Você acidentalmente enviou solicitações duplicadas, e agora pode ter se candidatado ao mesmo emprego duas vezes ou comprado dois itens idênticos.

Este cenário frustrante é exatamente o que o código de status HTTP **425 Too Early** foi projetado para prevenir. É um dos códigos de status mais novos e especializados na família HTTP, criado especificamente para combater uma vulnerabilidade de segurança em conexões HTTP/2 e HTTP/3 modernas.

Pense nisso como um segurança digital verificando identidades na porta. O 425 é o segurança dizendo: "Eu vejo que você tem um ingresso, mas ainda estou processando a pessoa à sua frente. Por favor, espere sua vez em vez de apressar a porta novamente."

Se você é um desenvolvedor trabalhando com protocolos web modernos ou preocupado com a segurança web, entender o 425 Too Early está se tornando cada vez mais importante.

Nesta postagem do blog, vamos detalhar exatamente o que significa o **425 Too Early**, por que ele acontece e como você pode preveni-lo em suas APIs e serviços web. Mostraremos até como ferramentas como o **Apidog** podem ajudá-lo a depurar e testar esses cenários sem esforço.

425.Agora, vamos explorar o fascinante mundo dos ataques de repetição e o código de status HTTP 425.

O Problema: A Vulnerabilidade de Ataque de Repetição HTTP/2

Para entender por que o 425 foi criado, precisamos compreender uma mudança fundamental na forma como as conexões web modernas funcionam.

De HTTP/1.1 para HTTP/2: Uma Mudança de Paradigma

No antigo mundo do HTTP/1.1, cada requisição exigia uma conexão TCP separada, ou elas eram enviadas sequencialmente por uma conexão persistente. Isso naturalmente prevenia certos tipos de ataques porque as requisições não podiam ser facilmente intercaladas ou repetidas.

O HTTP/2 introduziu o **multiplexing** a capacidade de enviar múltiplas requisições simultaneamente por uma única conexão. Isso melhorou drasticamente o desempenho, mas criou um novo desafio de segurança.

O Cenário de Ataque de Repetição

- Um cliente começa a enviar uma requisição

POSTcom dados sensíveis (como um pedido de compra) por uma conexão HTTP/2. - Os cabeçalhos da requisição são enviados, mas o corpo ainda está sendo transmitido.

- Um atacante intercepta a conexão e replica todos os cabeçalhos da requisição e quaisquer dados do corpo que já foram enviados, enviando uma cópia idêntica ao servidor.

- O servidor recebe duas requisições idênticas e processa ambas, potencialmente criando pedidos, cobranças ou ações duplicadas.

Isso é particularmente perigoso porque o cliente pode nem mesmo saber que a requisição duplicada foi enviada. O código de status 425 Too Early é o mecanismo de defesa do servidor contra este ataque.

O Que o HTTP 425 Too Early Realmente Significa?

O código de status 425 Too Early indica que o servidor não está disposto a correr o risco de processar uma requisição que possa ser repetida. Isso acontece quando o servidor acredita que a requisição pode ser uma duplicata de uma que já está em andamento, particularmente no contexto de reutilização de conexão HTTP/2.

O código é definido na RFC 8470, intitulada "Using Early Data in HTTP" (Usando Dados Antecipados em HTTP). Ele é projetado especificamente para funcionar com um mecanismo chamado **HTTP Strict Transport Security (HSTS)** e **dados antecipados TLS 1.3**.

Uma resposta 425 típica se parece com isto:

HTTP/1.1 425 Too EarlyContent-Type: application/json

{

"error": "too_early",

"message": "Request might be replayed. Please retry your request."

}

A principal percepção é que o 425 não é necessariamente um erro é uma **medida protetora**. O servidor está dizendo: "Estou rejeitando esta requisição para sua própria proteção porque pode ser inseguro processá-la agora."

Em outras palavras, o servidor pensa que é muito cedo para lidar com sua requisição com segurança porque ainda não confirmou que ela é segura ou válida, especialmente no contexto de handshakes **TLS (Transport Layer Security)**.

Em Português Claro:

O servidor recebeu sua requisição muito cedo no processo de comunicação, provavelmente antes que pudesse garantir a segurança, então decidiu rejeitá-la para evitar potenciais ataques de repetição.

É por isso que é chamado de **"Too Early"** (Muito Cedo) sua requisição se antecipou antes que o servidor estivesse pronto.

A Definição Oficial (RFC 8470)

Aqui está o que a RFC oficial diz:

"O código de status 425 (Too Early) indica que o servidor não está disposto a correr o risco de processar uma requisição que possa ser repetida."

É curto e simples, mas as implicações são profundas.

Essencialmente, o 425 é um **mecanismo de proteção**. É como os servidores previnem repetições acidentais ou maliciosas de requisições que chegam antes que uma conexão segura esteja totalmente estabelecida.

A Origem: Por Que o 425 Existe

Para entender o 425 Too Early, você precisa saber um pouco sobre como o **TLS 1.3** e o **HTTP/2** funcionam.

Esses protocolos web modernos visam tornar as conexões web mais rápidas e seguras. No entanto, essa velocidade às vezes introduz riscos, particularmente com **"early data"** (dados antecipados) ou **"0-RTT data"** (dados 0-RTT).

O Que São Dados Antecipados (0-RTT)?

"0-RTT" (Zero Round Trip Time - Tempo de Ida e Volta Zero) permite que um cliente envie dados **antes** que o handshake de segurança completo com o servidor seja concluído.

Isso faz com que as conexões pareçam mais rápidas porque, em vez de esperar por múltiplos handshakes de ida e volta, o cliente pode enviar uma requisição imediatamente.

Mas aqui está o problema: os dados antecipados podem **ser repetidos** por um atacante.

Isso significa que alguém poderia capturar e reenviar sua requisição, potencialmente causando transações duplicadas ou operações não autorizadas.

O Problema

Se sua requisição é algo seguro (como uma requisição GET para uma página web), repeti-la não é um grande problema.

Mas se for algo sensível digamos, enviar um pagamento ou excluir um registro então repeti-lo poderia ter **consequências sérias**.

É por isso que os servidores podem responder com **425 Too Early** para dizer:

"Recebi sua requisição antes de ter certeza de que é segura. Por favor, reenvie-a após o handshake."

Por Que os Servidores Usam o 425 Too Early

Então, por que um servidor escolheria retornar um 425 em vez de simplesmente ignorar os dados antecipados ou processá-los de qualquer forma?

Eis o porquê:

1. Para Prevenir Ataques de Repetição

Esta é a principal razão. Se um atacante captura dados antecipados e os repete, operações sensíveis (como pagamentos, inscrições ou exclusões) podem ser executadas múltiplas vezes.

2. Para Proteger a Idempotência

O 425 ajuda a manter o **comportamento idempotente**, garantindo que ações que não devem ser repetidas sejam executadas apenas uma vez.

3. Para Cumprir Padrões de Segurança

Servidores que suportam **TLS 1.3 e HTTP/2** devem aderir a práticas seguras em relação aos dados antecipados. O 425 ajuda a garantir a conformidade.

4. Para Incentivar o Comportamento Adequado do Cliente

Clientes que entendem o 425 tentarão novamente as requisições automaticamente e corretamente, melhorando a confiabilidade e a segurança.

A Dança Técnica: Como o 425 Previne Ataques de Repetição

Vamos analisar como essa proteção funciona na prática com dados antecipados TLS 1.3.

Passo 1: A Conexão Inicial

Um cliente se conecta a um servidor usando TLS 1.3. Durante o handshake TLS, o cliente pode indicar que deseja enviar "early data" (dados antecipados) dados enviados antes que o handshake esteja totalmente completo. Esta é uma otimização de desempenho.

Passo 2: A Requisição Arriscada

O cliente envia uma requisição com dados antecipados. Isso pode ser uma requisição POST com dados de formulário ou qualquer operação não-idempotente.

POST /api/orders HTTP/1.1Content-Type: application/json[Early Data Flag]

{"items": ["product_123"], "total": 99.99}

Passo 3: A Resposta Protetora do Servidor

O servidor recebe esta requisição, mas determina que é muito arriscado processá-la porque foi enviada como dados antecipados e poderia ser repetida. Em vez de processar o pedido, ele responde com:

HTTP/1.1 425 Too EarlyRetry-After: 5

Passo 4: A Tentativa Segura

O cliente vê a resposta 425 e entende que precisa esperar que o handshake TLS seja totalmente concluído, para então tentar a requisição novamente. Após esperar (conforme sugerido pelo cabeçalho Retry-After), o cliente envia a mesma requisição novamente, mas desta vez sobre a conexão segura totalmente estabelecida.

Passo 5: Processamento Bem-Sucedido

O servidor agora processa a requisição com segurança e responde com um 200 OK ou 201 Created.

425 vs. 429 Too Many Requests: Conhecendo a Diferença

Esta é uma distinção importante que muitas vezes causa confusão.

425 Too Early: "Esta requisição específica pode ser insegura para processar agora devido a potenciais ataques de repetição. Por favor, tente a mesma requisição novamente em um momento." Isso se trata de **segurança e tempo da requisição**.429 Too Many Requests: "Você está enviando muitas requisições em geral. Por favor, diminua o ritmo e tente uma requisição diferente mais tarde." Isso se trata de **limitação de taxa e volume**.

Analogia:

425: Um caixa de banco dizendo: "Eu vejo que você quer sacar dinheiro, mas o sistema de segurança ainda está inicializando. Por favor, espere 5 segundos e apresente o mesmo comprovante de saque novamente."429: O mesmo caixa dizendo: "Você fez muitos saques hoje. Por favor, volte amanhã."

Quando Você Provavelmente Encontrará Erros 425

Como usuário ou desenvolvedor, você pode encontrar respostas 425 nestes cenários:

- Aplicações de Alta Segurança: Sites bancários, processadores de pagamento e portais governamentais que implementam proteção rigorosa contra repetição.

- Infraestrutura de API Moderna: APIs construídas em servidores HTTP/2 ou HTTP/3 de ponta com TLS 1.3 e proteção contra repetição habilitada.

- Aplicações Móveis: Aplicativos que usam HTTP/2 para desempenho e implementaram salvaguardas contra ataques de repetição.

- Plataformas de E-commerce: Durante processos de checkout onde pedidos duplicados poderiam ser caros.

Testando Respostas 425 com Apidog

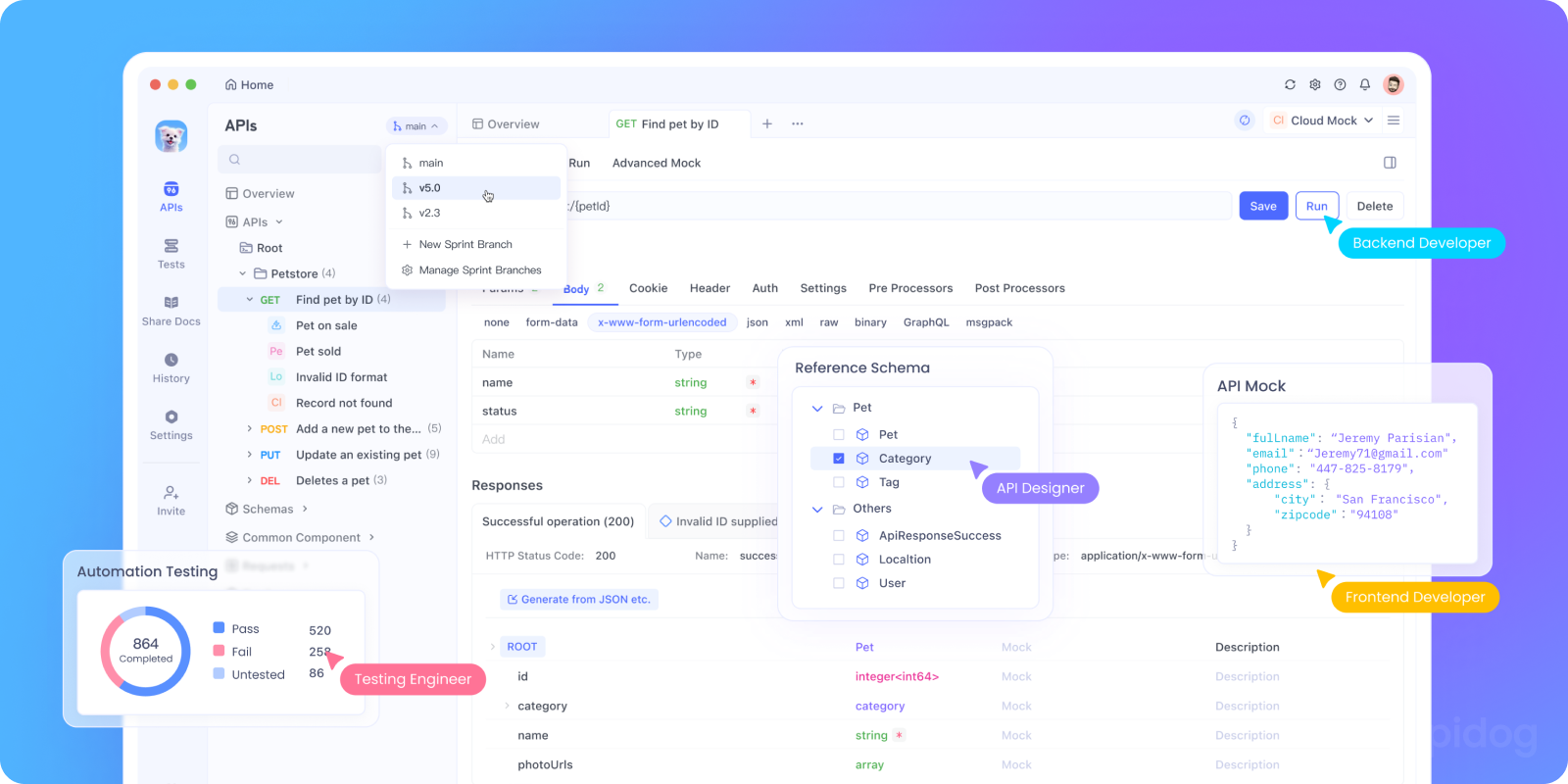

Testar como sua aplicação lida com respostas 425 é crucial para construir sistemas robustos e seguros. Ao trabalhar com desenvolvimento de API, o **Apidog** é uma arma secreta para testar cenários de tempo, segurança e repetição. Ele é perfeitamente adequado para este tipo de teste.

Com o Apidog, você pode:

- Simular Respostas 425: Configure um endpoint simulado para retornar um status

425 Too Earlycom um cabeçalhoRetry-After, permitindo que você teste como sua aplicação cliente se comporta. - Testar Lógica de Repetição: Verifique se sua aplicação lida corretamente com a resposta

425esperando adequadamente e tentando a requisição novamente, em vez de tratá-la como um erro fatal. - Simular Diferentes Cenários: Crie casos de teste que simulem vários cenários de proteção contra repetição para garantir que sua aplicação permaneça amigável ao usuário enquanto mantém a segurança.

- Validar Cabeçalhos: Verifique se o seu servidor inclui cabeçalhos úteis como

Retry-Afterao enviar respostas425. - Documentar Comportamento Esperado: Use o Apidog para documentar que certos endpoints podem retornar

425sob condições específicas, ajudando outros desenvolvedores a entender o fluxo esperado.

Este tipo de teste é especialmente importante para aplicações que lidam com transações financeiras ou outras operações sensíveis onde requisições duplicadas poderiam ter sérias consequências.

Melhores Práticas para Lidar com o 425

Para Desenvolvedores de Servidor:

- Use com Discernimento: Retorne

425apenas para requisições não-idempotentes (POST, PATCH) onde o processamento duplicado seria prejudicial. Requisições GET são tipicamente seguras para processar mesmo se repetidas. - Inclua Retry-After: Sempre inclua um cabeçalho

Retry-Afterpara guiar os clientes sobre quanto tempo esperar antes de tentar novamente. - Forneça Mensagens de Erro Claras: Inclua uma mensagem descritiva no corpo da resposta explicando por que a requisição foi rejeitada e o que o cliente deve fazer.

- Registre para Monitoramento: Registre respostas

425para monitoramento de segurança, pois um alto volume pode indicar tentativas de ataque.

Para Desenvolvedores de Cliente:

- Implemente Tentativa Automática: Ao receber um

425, tente automaticamente a mesma requisição após o atraso especificado emRetry-After. - Não Modifique a Requisição: A requisição repetida deve ser idêntica à original—mesmo método, cabeçalhos e corpo.

- Mostre Mensagens Amigáveis ao Usuário: Se a tentativa automática não for possível, mostre uma mensagem clara ao usuário explicando o problema temporário.

- Limite as Tentativas de Repetição: Implemente um limite razoável para as tentativas de repetição para evitar loops infinitos.

O Panorama Geral: A Evolução da Segurança Web

O código de status 425 Too Early representa uma importante evolução na segurança web. À medida que os protocolos se tornam mais complexos e orientados ao desempenho, novas vulnerabilidades surgem que exigem defesas sofisticadas.

- Segurança em nível de protocolo em vez de apenas segurança em nível de aplicação

- Proteção proativa contra vetores de ataque emergentes

- Respostas padronizadas para cenários de segurança específicos

Embora a maioria dos desenvolvedores possa não implementar o 425 diretamente, entendê-lo ajuda a apreciar as sofisticadas medidas de segurança que protegem as aplicações web modernas.

Conclusão: Um Guardião Contra Ecos Digitais

Então, aí está a imagem completa do **Código de Status HTTP 425 Too Early**.

O código de status HTTP 425 Too Early pode ser um dos códigos de status menos comuns que você encontra, mas ele desempenha um papel crucial na segurança das comunicações web modernas. É uma ferramenta especializada projetada para um trabalho específico e importante: prevenir o caos que pode resultar de requisições duplicadas em conexões HTTP de alto desempenho e multiplexadas.

Pode parecer obscuro à primeira vista, mas é na verdade uma parte crucial para manter as comunicações web modernas seguras. Quando você vê um 425, não é o seu servidor sendo exigente, mas sim protegendo você de potenciais ataques de repetição.

Entender o 425 lhe dá uma visão sobre as sofisticadas considerações de segurança que entram no design de protocolos web modernos. É um lembrete de que, à medida que a tecnologia web evolui, nossas medidas de segurança também devem evoluir.

Para desenvolvedores que constroem aplicações hoje, estar ciente do 425 e implementar o tratamento adequado para ele garante que suas aplicações funcionarão perfeitamente com a próxima geração de infraestrutura web. E quando você precisa testar essas interações sofisticadas, uma ferramenta abrangente como o **Apidog** oferece o ambiente perfeito para garantir que suas aplicações lidem com todos os códigos de status HTTP comuns e raros com elegância e confiabilidade.

E se você leva a sério o teste e a depuração desses cenários, experimente o **Apidog**. É uma ferramenta API tudo-em-um que o ajuda a testar com segurança, simular problemas de tempo e garantir que suas APIs se comportem exatamente como deveriam, não importa quão "cedo" suas requisições cheguem.