A segurança da API (Interface de Programação de Aplicações) é vital para uma API operacional pronta para uso público. Com as APIs sendo principalmente usadas como intermediárias facilitando a comunicação entre diferentes aplicações, elas devem oferecer segurança suficiente para garantir que os dados trocados entre as duas partes permaneçam confidenciais.

Apidog é uma ferramenta de API adequada que permite que os desenvolvedores implementem frameworks de autorização OAuth 2.0 e SAML, garantindo aos seus consumidores que suas APIs estão prontas para implementação.

Para começar a usar o Apidog hoje, clique no botão abaixo para começar!

OAuth 2.0 e SAML são dois frameworks de autorização dominantes que os desenvolvedores podem usar. Portanto, este artigo se aprofundará nos detalhes de ambos, OAuth 2.0 e SAML. Antes de entrar nas descrições minuciosas, haverá um simples resumo sobre OAuth 2.0 e SAML.

O que é OAuth 2.0?

OAuth 2.0 é um framework de autorização padrão da indústria, especificamente projetado para interfaces de programação de aplicativos (APIs). Facilita um método seguro para que os proprietários de recursos (normalmente usuários) concedam acesso controlado às suas informações em um serviço, para aplicativos de terceiros (clientes), sem nunca revelar suas credenciais reais.

Análise Abrangente do OAuth 2.0

OAuth 2.0, o framework de autorização padrão da indústria para APIs, gira em torno da delegação segura de acesso. Vamos explorar as complexidades deste framework, analisando seus componentes, fluxos de trabalho e considerações de segurança.

Papéis Principais do OAuth 2.0

- Proprietário do Recurso (RO): A entidade (geralmente um usuário) que controla os recursos sendo acessados. Isso pode ser suas fotos, e-mails ou outros dados armazenados em um serviço.

- Servidor de Recursos (RS): O servidor que armazena os recursos protegidos e verifica os tokens de acesso apresentados pelos clientes.

- Cliente (Aplicação de Terceiros): O aplicativo que solicita acesso aos recursos em nome do RO. Isso pode ser um aplicativo de edição de fotos, um rastreador de fitness ou qualquer serviço que precise de dados do usuário.

- Servidor de Autorização (AS): O servidor responsável por emitir tokens de acesso após verificar a autorização do RO. Ele atua como um intermediário confiável entre o RO, Cliente e RS.

Fluxos de Autorização do OAuth 2.0

OAuth 2.0 define vários fluxos de autorização adaptados a diferentes tipos de aplicativos e necessidades de segurança. Aqui estão os mais proeminentes:

- Concessão de Código de Autorização: Este fluxo é comumente usado para aplicativos web. O cliente redireciona o RO para o AS, onde ele concede ou nega acesso. Se concedido, o AS emite um código de autorização para o cliente. O cliente então troca este código com o AS por um token de acesso. Este processo em duas etapas melhora a segurança ao manter o código de autorização de forma efêmera e confidencial.

- Concessão Implícita: Este fluxo é adequado para aplicativos de clientes públicos (por exemplo, aplicativos móveis com armazenamento secreto limitado). O AS devolve diretamente um token de acesso ao cliente após a autorização do RO. Embora conveniente, esse fluxo apresenta riscos de segurança devido à exposição de tokens de acesso dentro do aplicativo cliente.

- Concessão de Senha do Proprietário do Recurso: Este fluxo é tipicamente usado em aplicativos do lado do servidor, onde o cliente tem armazenamento seguro para credenciais do RO. O RO fornece suas credenciais diretamente ao cliente, que então as usa para obter um token de acesso do AS. Devido à exposição de credenciais, esse fluxo deve ser usado com cautela.

- Concessão de Credenciais do Cliente: Este fluxo é usado para autorização de máquina para máquina, onde os clientes são pré-configurados com credenciais. O cliente usa essas credenciais para obter diretamente um token de acesso do AS para acessar recursos específicos.

Esses são apenas alguns dos fluxos comuns, e a escolha depende de fatores como tipo de aplicativo, requisitos de segurança e considerações de experiência do usuário.

Tokens do OAuth 2.0

- Token de Acesso: Uma credencial de curta duração emitida pelo AS ao cliente após a autorização bem-sucedida. Ele concede ao cliente permissão para acessar recursos específicos no RS em nome do RO. Tokens de acesso são frequentemente projetados para serem opacos e não conter informações sensíveis.

- Token de Atualização (Opcional): Uma credencial de longa duração (geralmente com medidas de segurança mais rigorosas) usada para obter novos tokens de acesso sem exigir nova interação do RO. Isso é útil para aplicativos de longa duração que precisam manter o acesso.

Considerações de Segurança do OAuth 2.0

- Escopo Limitado: Tokens de acesso são tipicamente concedidos com um escopo específico, restringindo os recursos que o cliente pode acessar.

- Tokens de Acesso de Curta Duração: Tokens de acesso têm uma duração limitada, minimizando a janela de vulnerabilidade se comprometidos.

- Segurança do Token de Atualização: Tokens de atualização requerem manuseio cuidadoso devido à sua natureza de longa duração. Armazenamento seguro e mecanismos adequados de invalidação são essenciais.

- Comunicação HTTPS: Toda comunicação entre as partes envolvidas no fluxo OAuth deve ser criptografada usando HTTPS para evitar escuta e ataques de intermediários.

Benefícios do OAuth 2.0

- Segurança Aprimorada: Elimina a necessidade de os clientes armazenarem credenciais do RO, reduzindo o risco de vazamentos de dados.

- Controle de Acesso Granular: Fornece controle detalhado sobre quais recursos um cliente pode acessar.

- Framework Padronizado: Simplifica o desenvolvimento de aplicativos ao oferecer um mecanismo de autorização bem definido.

- Flexibilidade: Suporta vários tipos de aplicativos através de diferentes fluxos de autorização.

O que é SAML?

A Linguagem de Marcação de Aserções de Segurança (SAML) é um padrão baseado em XML para troca de dados de autenticação e autorização entre domínios de segurança. Facilita um framework para autenticação única segura (SSO) em aplicativos web, permitindo que os usuários se autentiquem uma vez e acessem vários recursos sem reentrar credenciais.

Análise Abrangente do SAML

A Linguagem de Marcação de Aserções de Segurança (SAML) desempenha um papel crucial na autenticação única (SSO) na web e no controle de acesso. Esta análise aprofundada examina os conceitos centrais, funcionalidades, aspectos de segurança e considerações práticas do SAML.

Funcionalidade Central do SAML

O SAML opera com base na confiança estabelecida entre duas entidades:

- Provedor de Identidade (IdP): Atua como uma autoridade de autenticação confiável. Ele verifica as credenciais do usuário e emite declarações sobre os atributos de identidade do usuário (por exemplo, nome, endereço de e-mail, associações de grupo). Imagine isso como o portal de login seguro de uma empresa.

- Provedor de Serviço (SP): Representa um aplicativo ou recurso web que depende do IdP para decisões de autenticação e autorização do usuário. Pense nisso como um aplicativo corporativo de gerenciamento de despesas que precisa verificar a identidade do usuário antes de conceder acesso.

Fluxo de Autenticação SAML

O fluxo de autenticação SAML envolve uma série de trocas seguras entre o usuário, IdP e SP:

- Usuário Inicia Acesso: Um usuário tenta acessar um recurso protegido no SP (por exemplo, tentando acessar o aplicativo de gerenciamento de despesas).

- Redirecionamento para o IdP: O SP, incapaz de autenticar o usuário por conta própria, redireciona o usuário para o IdP para autenticação.

- Autenticação no IdP: O usuário interage com a página de login do IdP, fornecendo credenciais para verificação.

- Criação da Aserção SAML: Após a autenticação bem-sucedida, o IdP cria uma asserção SAML. Este documento XML encapsula informações sobre os atributos de identidade verificados do usuário.

- Entrega da Aserção: O IdP transmite com segurança a asserção SAML de volta ao SP.

- Validação da Aserção: O SP examina a autenticidade e integridade da asserção usando assinaturas digitais. Isso garante que a asserção não foi adulterada e se origina de um IdP confiável.

- Acesso Concedido (ou Negado): Se a asserção for válida, o SP extrai os atributos relevantes do usuário e concede acesso ao recurso solicitado. Se inválida, o acesso é negado.

Componentes Chave do SAML

- Aserções SAML: O coração do SAML, esses documentos XML encapsulam informações de identidade do usuário e outros dados relacionados à autorização.

- Metadados: Esses arquivos XML atuam como modelos para comunicação. O IdP e o SP trocam metadados para entender as capacidades e detalhes de configuração um do outro (por exemplo, protocolos suportados e certificados de segurança).

- Protocolos: Um conjunto de protocolos definidos dita os formatos de mensagem e os fluxos de comunicação para autenticação e autorização. Exemplos comuns incluem Vinculação SAML SOAP (para mensagens SOAP) e Vinculação SAML HTTP (para comunicação do navegador web).

Considerações de Segurança do SAML

- Assinaturas Digitais: As asserções SAML são digitalmente assinadas pelo IdP, garantindo sua autenticidade e prevenindo modificações não autorizadas.

- Comunicação Segura: A comunicação entre entidades (usuário, IdP, SP) deve ser criptografada usando HTTPS para proteger dados em trânsito.

- Controle de Liberação de Atributos: O IdP mantém controle sobre quais atributos de usuário são liberados na asserção SAML. Isso adere ao princípio do menor privilégio, minimizando a quantidade de dados do usuário exposta.

Benefícios do SAML

- Autenticação Centralizada: Simplifica a experiência do usuário ao permitir autenticação única em vários aplicativos que utilizam o mesmo IdP. Os usuários só precisam se autenticar uma vez para acessar vários recursos.

- Segurança Aprimorada: Transfere a responsabilidade da autenticação do usuário para um IdP potencialmente mais seguro e centralizado, melhorando potencialmente a postura de segurança geral.

- Escalabilidade: Suporta um número crescente de SPs dentro de uma única infraestrutura de IdP, facilitando o gerenciamento seguro de acesso para uma base de usuários maior.

- Padronização: Oferece um framework bem definido para SSO interoperável entre soluções de IdP e SP de diferentes fornecedores. Isso promove flexibilidade e simplifica a integração.

Diferenças Tabulares Entre OAuth 2.0 VS. SAML

| Recurso | OAuth 2.0 | SAML |

|---|---|---|

| Função Primária | Controle de Acesso à API | SSO na Web e Controle de Acesso |

| Protocolo de Autorização | Sim | Não (usa asserções para autenticação e autorização) |

| Papéis | Proprietário de Recursos, Servidor de Recursos, Cliente (aplicação) e Servidor de Autorização | Provedor de Identidade (IdP) e Provedor de Serviço (SP) |

| Token Usado | Token de Acesso (de curta duração, token de atualização opcional) | Asserção SAML (documento XML assinado) |

| Foco de Segurança | Elimina o compartilhamento de credenciais e possui tokens de acesso com escopo limitado. | Assinaturas digitais e comunicação segura. |

| Benefícios | Segurança aprimorada, controle de acesso granular e framework padronizado | Autenticação centralizada, segurança aprimorada, escalabilidade e padronização. |

| Fluxo de Trabalho | Varía conforme o fluxo de autorização (como Concessão de Código de Autorização). | Usuário -> SP -> IdP -> SP (com Aserção SAML) |

| Adequado para: | Proteger APIs, concedendo Acesso a recursos específicos. | Autenticação centralizada em múltiplas aplicações. |

Apidog - Implemente seu Framework de Autenticação Favorito

As ferramentas de API são integrais no desenvolvimento adequado de APIs. Uma ferramenta de API perfeita para desenvolvedores terem controle sobre todo o ciclo de vida da API seria Apidog.

Implementando OAuth 2.0 com Apidog

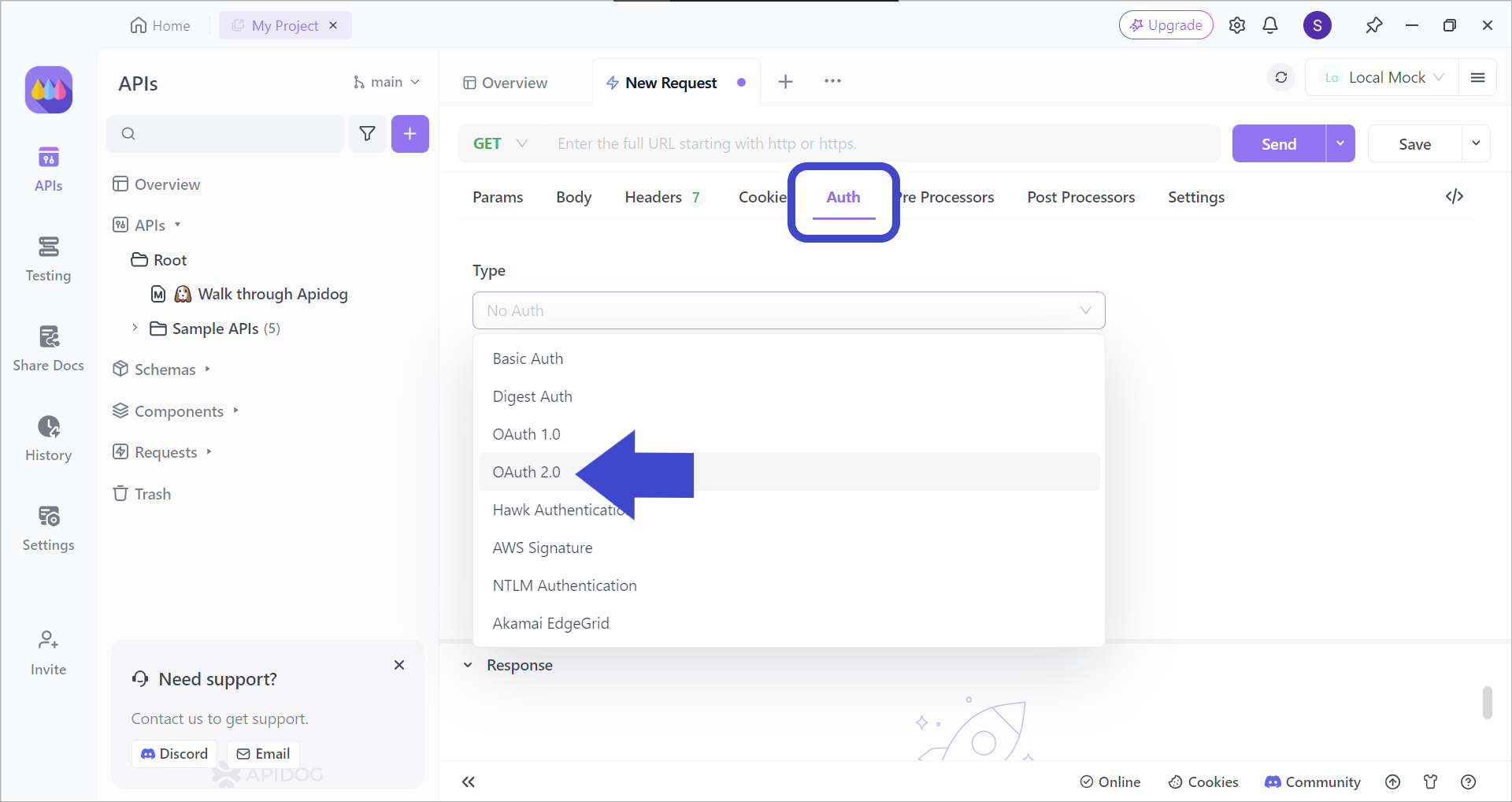

Vamos dar uma olhada em como podemos aplicar a autenticação OAuth 2.0 na nova solicitação criada.

Após criar uma nova solicitação, escolha o tipo de autenticação OAuth 2.0, como visto na imagem acima.

Testando Endpoints de API Usando Apidog

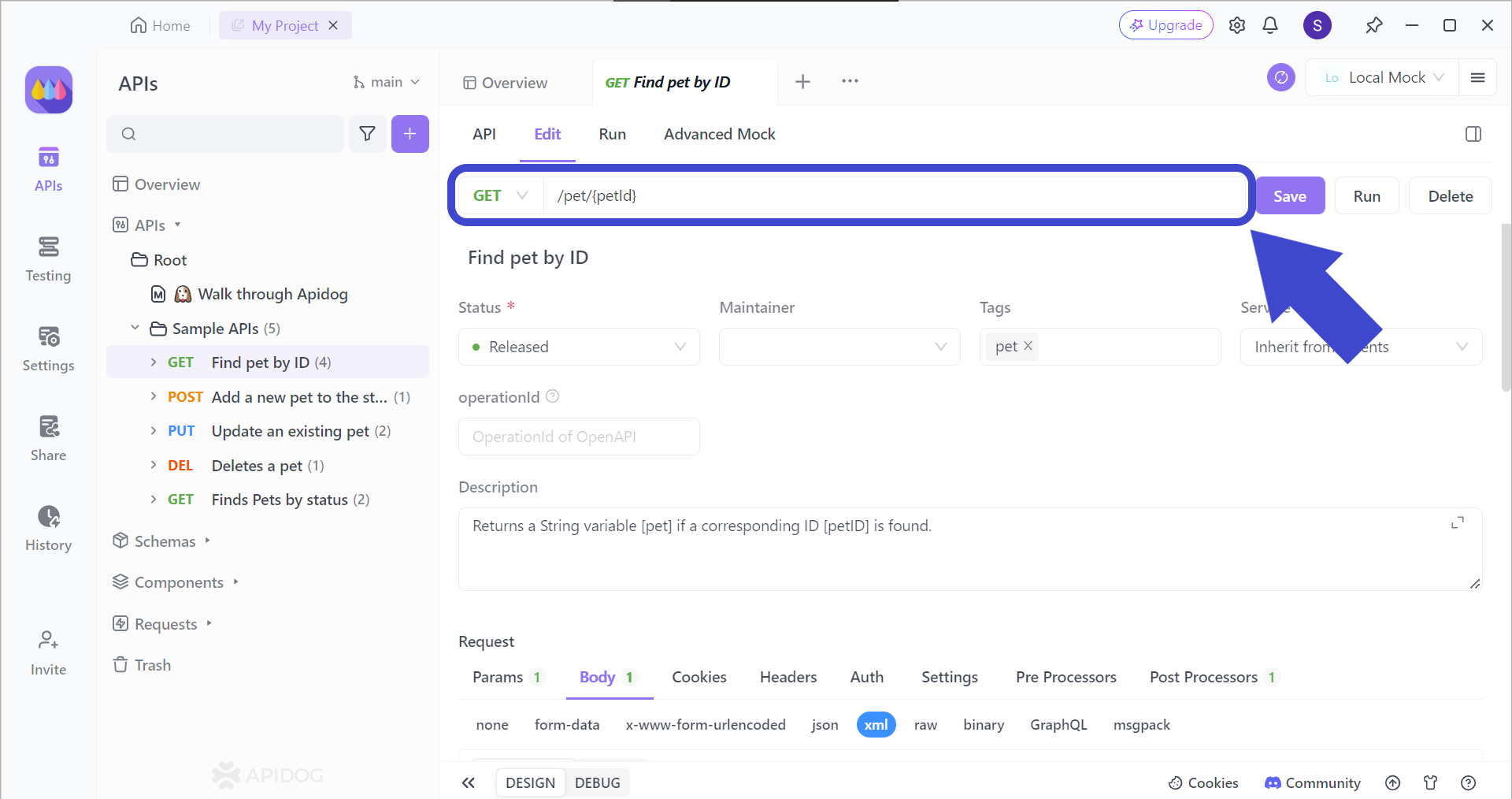

Após cada modificação feita durante a fase de desenvolvimento da API, precisamos garantir que a API ainda funcione conforme pretendido. Com Apidog, você pode testar cada endpoint da API.

Para direcionar o endpoint da API correto, você deve primeiro inserir o endpoint correspondente que deseja testar. Uma vez que você tenha incluído a URL da API destinada, inclua os parâmetros que deseja usar para o endpoint (se relevante).

Se você ainda não estiver muito confiante sobre como testar um endpoint de API, leia este artigo!

Conclusão

Tanto o OAuth 2.0 quanto o SAML desempenham papéis vitais. O OAuth 2.0 se destaca por sua capacidade de controlar meticulosamente o acesso às APIs. Ao eliminar a necessidade de os aplicativos armazenarem credenciais de usuário e oferecer controle granular sobre quais recursos podem ser acessados, o OAuth 2.0 reduz significativamente a superfície de ataque para vulnerabilidades de segurança da API.

Enquanto o SAML se destaca em simplificar a experiência do usuário através da SSO para aplicativos web, ele não aborda diretamente o controle de acesso da API. Portanto, para proteger APIs e garantir controle de acesso granular, o OAuth 2.0 se destaca como o campeão indiscutível. Seu foco na segurança da API e abordagem padronizada o torna a escolha ideal para proteger recursos valiosos dentro dos ecossistemas modernos de aplicativos.