No mundo digital de hoje, as aplicações muitas vezes precisam acessar dados do usuário em outras plataformas, como redes sociais ou armazenamento em nuvem. Tradicionalmente, isso significava que os usuários tinham que reintroduzir suas credenciais para cada serviço, levantando preocupações de segurança e criando uma experiência complicada. Os fluxos OAuth 2.0 oferecem uma solução mais segura e simplificada. Este artigo explora os diferentes fluxos OAuth e ajuda você a escolher o certo para sua aplicação.

Se você deseja saber mais sobre o Apidog, experimente gratuitamente hoje clicando no link abaixo! 👇

O que são Fluxos OAuth 2.0?

O OAuth 2.0 define um conjunto de procedimentos padronizados que são conhecidos como fluxos. Os fluxos OAuth 2.0 permitem que aplicações obtenham acesso limitado a contas de usuário em um serviço HTTP, delegando a autenticação do usuário para o serviço que detém a conta do usuário, evitando a necessidade de compartilhar credenciais diretamente entre a aplicação e o serviço.

Entidades Chave Envolvidas nos Fluxos OAuth 2.0

- Proprietário do Recurso (RO): Este é o usuário final. Ele é quem possui os dados da conta e concede acesso às suas informações em uma plataforma específica. Por exemplo, você pode ser o proprietário do recurso se estiver concedendo a uma nova aplicação permissão para acessar suas fotos no Facebook.

- Cliente (C): Esta é a aplicação que solicita acesso aos dados do usuário. Pode ser um aplicativo móvel, um site ou até mesmo outro serviço de backend. O cliente não armazena diretamente as credenciais do usuário; em vez disso, depende de tokens obtidos através do fluxo OAuth.

- Servidor de Autorização (AS): Este servidor é responsável por autenticar o proprietário do recurso (geralmente solicitando que ele faça login) e emitir tokens de acesso. Ele atua como uma terceira parte confiável no processo de autorização. O servidor de autorização é tipicamente controlado pela plataforma onde a conta do usuário reside (por exemplo, Facebook, Google).

- Servidor de Recursos (RS): Este servidor contém os recursos protegidos que o cliente deseja acessar. Esses recursos podem ser qualquer coisa, desde um álbum de fotos de um usuário até uma lista de contatos ou até mesmo documentos privados. O servidor de recursos valida os tokens de acesso emitidos pelo servidor de autorização antes de conceder acesso aos recursos solicitados.

Tipos de Fluxos OAuth 2.0

Fluxo de Código de Autorização (Mais Seguro)

Passos

- Um usuário interage com a aplicação cliente e inicia o processo de autorização.

- O cliente redireciona o usuário para a página de login do servidor de autorização.

- O usuário faz login e concede acesso aos recursos solicitados (escopos).

- O servidor de autorização redireciona o usuário de volta para o cliente com um código de autorização.

- O cliente envia o código de autorização e as credenciais do cliente para o servidor de autorização para solicitar um token de acesso e (opcionalmente) um token de atualização.

- O servidor de autorização verifica o código e as credenciais, então emite tokens de acesso e de atualização.

- O cliente finalmente usa o token de acesso para acessar os recursos protegidos no servidor de recursos.

Prós:

- Fluxo mais seguro devido à separação do código de autorização e troca de tokens de acesso.

- Tokens de atualização permitem a aquisição de novos tokens de acesso sem reautorização do usuário.

Contras:

- Fluxo mais complexo com múltiplos redirecionamentos.

- Não ideal para aplicativos móveis nativos devido à interação limitada com o navegador.

Fatores Importantes a Considerar ao Escolher um Fluxo OAuth 2.0

1. Requisitos de Segurança:

Esta é a prioridade máxima. Considere a sensibilidade dos dados que sua aplicação precisa acessar.

- Para cenários de alta segurança: Escolha o Fluxo de Código de Autorização. Ele oferece a melhor proteção mantendo as credenciais do usuário separadas da troca de código de autorização e token de acesso. Tokens de atualização fornecem uma maneira segura de obter novos tokens de acesso sem exigir que o usuário reautentique toda vez.

- Para dados menos sensíveis: Você pode considerar o Fluxo Implícito pela sua simplicidade. No entanto, tenha cuidado, pois os tokens de acesso estão expostos no fragmento da URL, tornando-os menos seguros. Este fluxo não é recomendado para dados confidenciais ou acesso prolongado.

- Fluxo de Credenciais do Cliente deve ser usado apenas para autorização máquina-a-máquina com necessidades de acesso limitadas, pois ignora completamente a participação do usuário.

2. Tipo de Aplicação:

O tipo de aplicação que você está construindo influenciará o fluxo adequado.

- Aplicações Web: Estas geralmente têm boa interação com o navegador e podem aproveitar efetivamente o Fluxo de Código de Autorização.

- Aplicativos Móveis e Aplicações de Página Única (SPAs): Capacidades limitadas do navegador podem tornar o Fluxo de Código de Autorização complicado. Considere o Fluxo Implícito pela sua simplicidade, mas esteja ciente das compensações de segurança. Abordagens híbridas combinando características de diferentes fluxos também podem ser uma opção para aplicativos móveis.

- Serviços de Backend: O Fluxo de Credenciais do Cliente pode ser adequado para comunicação máquina-a-máquina entre serviços de backend.

3. Interação do Usuário:

O nível de interação do usuário disponível em sua aplicação afetará a seleção do fluxo.

- Fluxo de Código de Autorização e Fluxo de Senha ambos exigem interação do usuário para autorização.

- Fluxo Implícito pode funcionar com interação mínima do usuário no lado do cliente.

- Fluxo de Credenciais do Cliente ignora totalmente a interação do usuário, pois pressupõe comunicação máquina-a-máquina.

4. Considerações Adicionais:

- Acesso de longa duração: Se sua aplicação precisa de acesso estendido aos dados do usuário, escolha um fluxo que forneça tokens de atualização (Fluxo de Código de Autorização).

- Políticas do Servidor de Autorização: Diferentes servidores de autorização podem ter limitações ou variações sobre os fluxos suportados. Certifique-se de consultar sua documentação.

Aplique OAuth 2.0 à Sua API para Segurança Adicional

Implementar uma forma de autenticação é uma necessidade básica que toda API deve ter, especialmente se a API é responsável por lidar com dados sensíveis ou privados. Portanto, os desenvolvedores precisam ter uma ferramenta de API pronta para construir, modificar e documentar APIs. Felizmente para você, já existe uma ferramenta de desenvolvimento de API que fornece aos usuários todas as funcionalidades mencionadas anteriormente - Apidog.

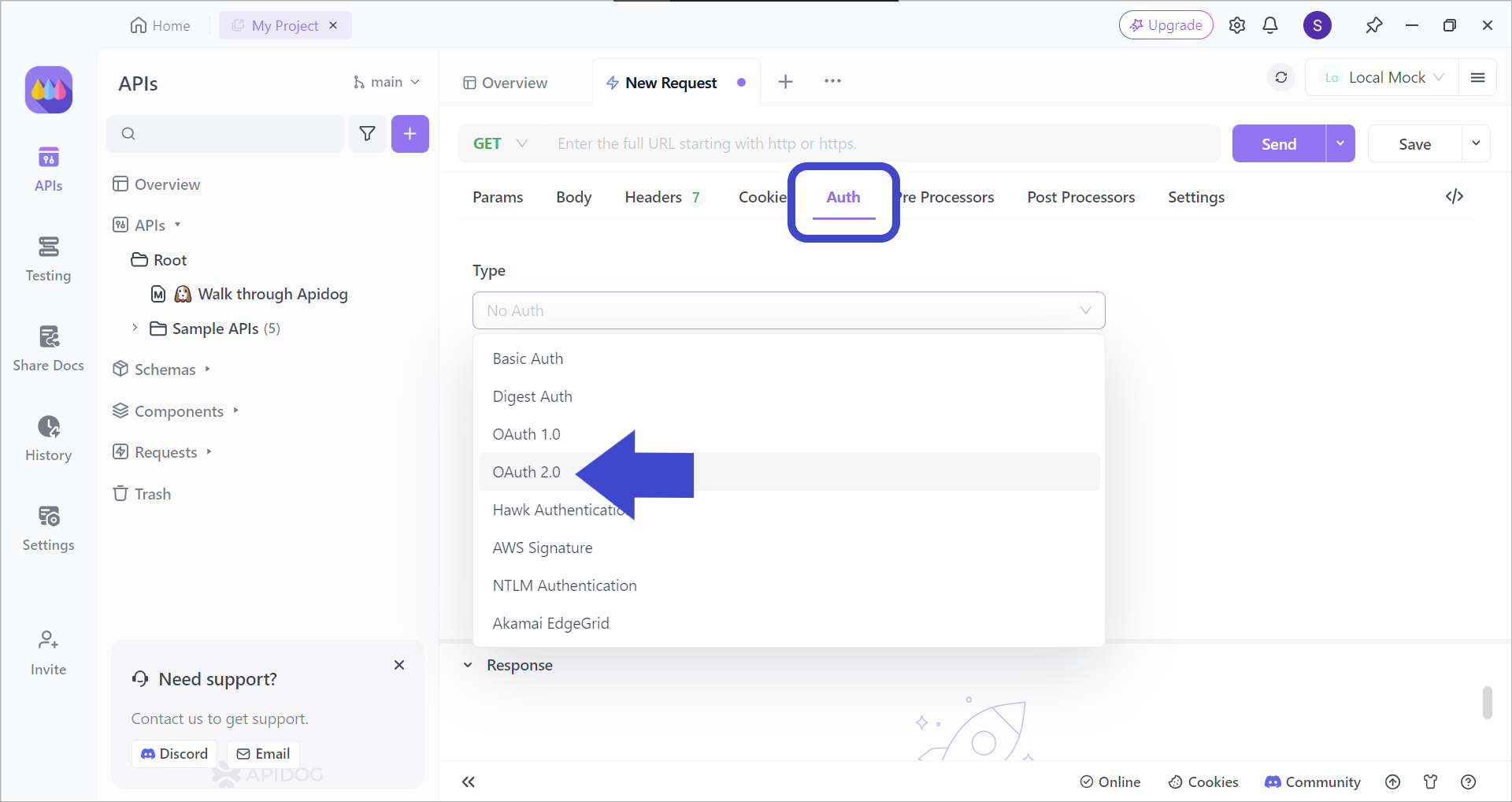

Configurando a Autenticação da API no Apidog

Com o Apidog, você pode editar os métodos de autenticação de APIs específicas. Existem várias opções para você selecionar. Para acessar esta parte do Apidog, você precisa primeiro:

- Selecionar uma API.

- Clicar no cabeçalho

Editar. - Rolagem até a seção

Solicitação. - Clicar no cabeçalho

Auth. - Por fim, selecione qual

Tipode autenticação você deseja. Se você deseja configurar a autenticação OAuth 2.0, então pode selecionar esse tipo.

Exemplo de Uso do OAuth 2.0 com Apidog e API do Spotify

Vamos dar uma olhada em como podemos aplicar a autenticação OAuth 2.0 na API do Spotify criando uma nova solicitação!

Após criar uma nova solicitação, escolha o tipo de autenticação OAuth 2.0, como visto na imagem acima.

Depois de escolher o OAuth 2.0 como seu tipo de autenticação, prossiga preenchendo os detalhes necessários, complete as etapas adicionais de autenticação que aparecem na janela pop-up. Você deverá ser capaz de ver seu token no Apidog!

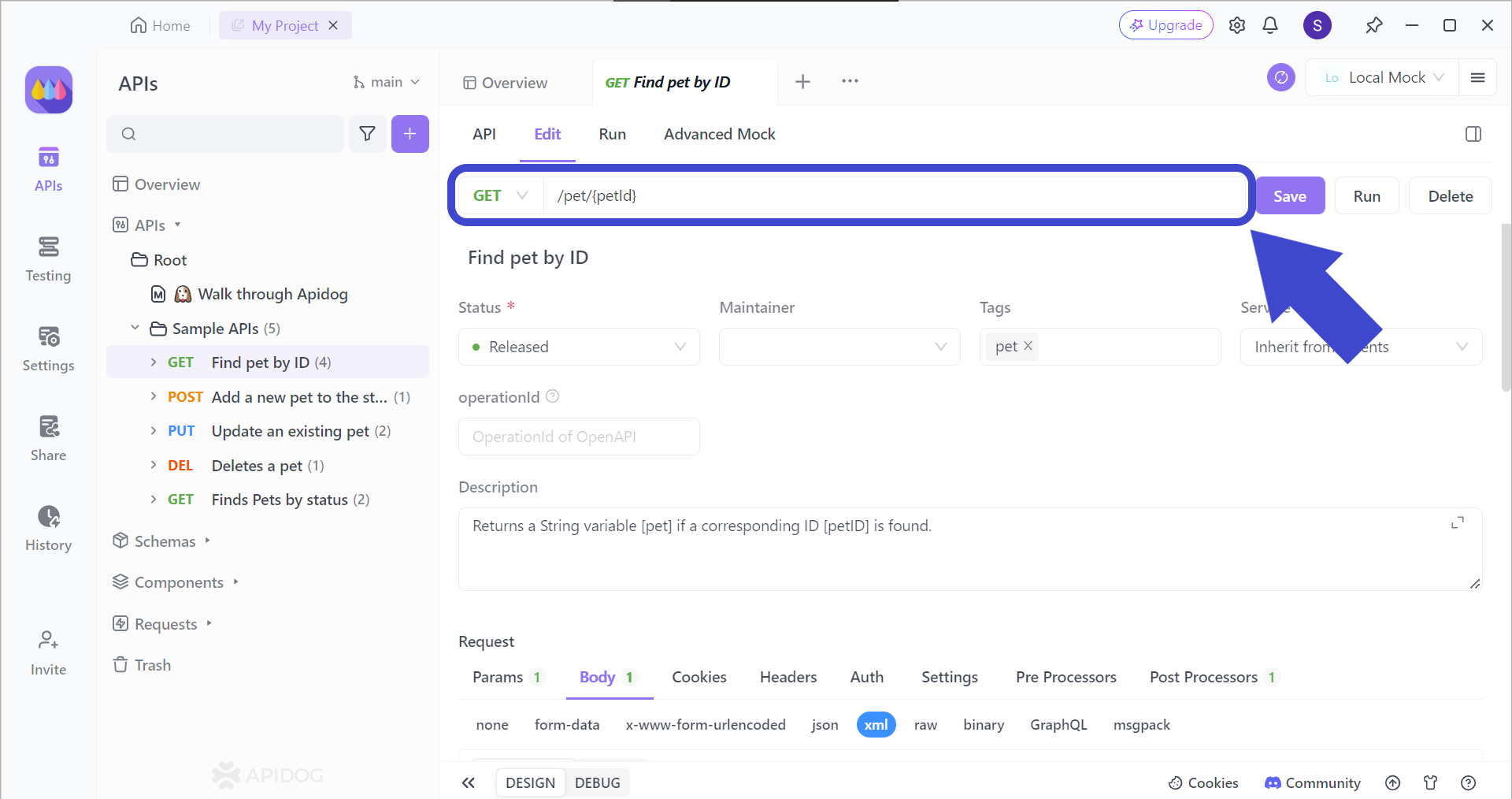

Testando Pontos de Extremidade da API Usando Apidog

Após cada modificação feita durante a fase de desenvolvimento da API, precisamos garantir que a API ainda funcione como esperado. Com o Apidog, você pode testar cada ponto de extremidade da API.

Para direcionar o ponto de extremidade correto da API, primeiro você deve inserir o ponto de extremidade correspondente da API que deseja testar. Uma vez que você incluiu a URL da API pretendida, inclua os parâmetros que deseja usar para o ponto de extremidade (se relevante).

Se você ainda não está muito confiante sobre como testar um ponto de extremidade da API, leia este artigo!

Conclusão

Os fluxos OAuth 2.0 oferecem uma abordagem segura e padronizada para autorização de usuários em diferentes plataformas. Ao entender os vários fluxos e suas compensações, os desenvolvedores podem escolher a opção mais adequada para as necessidades de sua aplicação. Isso garante um equilíbrio entre segurança, experiência do usuário e funcionalidade da aplicação.

Se você está interessado em usar OAuth 2.0 e deseja implementar sua autenticação para suas aplicações ou programas, você pode sempre consultar a documentação oficial do OAuth 2.0 e explorar recursos fornecidos pelos servidores de autorização populares que você planeja integrar. Esses recursos podem fornecer detalhes mais específicos e melhores práticas adaptadas à sua plataforma.