Autenticação é um aspecto fundamental da segurança das aplicações web, garantindo que os usuários possam acessar apenas os recursos e dados aos quais estão autorizados. No ecossistema Node.js, o Express é um framework popular que simplifica a implementação de autenticação. Este blog abordará conceitos-chave de autenticação, métodos comuns usados em aplicações Node.js e Express, e fornecerá exemplos práticos para ajudá-lo a começar.

Introdução à Autenticação Node.js Express

A autenticação Node.js Express refere-se aos métodos e práticas usados para verificar a identidade dos usuários que acessam uma aplicação Node.js construída com o framework Express. A autenticação garante que apenas usuários autorizados possam acessar certos recursos, oferecendo segurança e protegendo dados sensíveis.

Autenticação vs. Autorização

- Autenticação: O processo de verificar a identidade de um usuário. Responde à pergunta: "Quem é você?".

- Autorização: O processo de determinar o que um usuário autenticado está autorizado a fazer. Responde à pergunta: "O que você pode fazer?".

Autenticação Sem Estado vs. Autenticação Com Estado

- Autenticação Sem Estado: O servidor não mantém nenhum dado de sessão. Cada solicitação é independente e deve conter todas as informações necessárias para autenticação, normalmente através de tokens (por exemplo, JWT).

- Autenticação Com Estado: O servidor mantém dados de sessão para usuários autenticados, frequentemente armazenados em um banco de dados ou na memória. O cliente possui um ID de sessão para acessar os dados de sessão armazenados.

Métodos Comuns de Autenticação Node.js Express

1. Autenticação Básica

- Descrição: Os usuários fornecem seu nome de usuário e senha para cada solicitação.

- Uso: Simples e rápida de implementar, adequada para aplicações básicas ou ferramentas internas.

- Exemplos de Bibliotecas: Nenhuma biblioteca específica necessária, implementada usando codificação e decodificação base64.

2. Autenticação Baseada em Token (JWT)

- Descrição: Os usuários se autenticam recebendo um Token Web JSON (JWT) após o login, que eles incluem no cabeçalho das solicitações subsequentes.

- Uso: Autenticação sem estado, comumente usada em aplicações web modernas e móveis.

- Exemplos de Bibliotecas:

jsonwebtoken,express-jwt

3. Autenticação Baseada em Sessão

- Descrição: As credenciais do usuário são armazenadas em uma sessão no servidor após o login. O ID da sessão é armazenado em um cookie no lado do cliente.

- Uso: Aplicações web tradicionais onde sessões do lado do servidor são gerenciáveis.

- Exemplos de Bibliotecas:

express-session,connect-mongo

4. OAuth2

- Descrição: Framework de autorização delegada que permite que serviços de terceiros troquem tokens em nome do usuário.

- Uso: Integração com serviços de terceiros como Google, Facebook e GitHub para autenticação.

- Exemplos de Bibliotecas:

passport,passport-google-oauth20,passport-facebook,passport-github

5. Login Social

- Descrição: Autenticação através de contas de mídia social como Google, Facebook ou Twitter.

- Uso: Permite que os usuários façam login usando suas contas de mídia social, simplificando o processo de login.

- Exemplos de Bibliotecas:

passport-google-oauth20,passport-facebook,passport-twitter

6. Autenticação Multifatorial (MFA)

- Descrição: Adiciona uma camada extra de segurança ao exigir múltiplas formas de verificação (por exemplo, senha + OTP).

- Uso: Aplicações de alta segurança onde camadas adicionais de autenticação são necessárias.

- Exemplos de Bibliotecas:

speakeasy(para geração de OTP),node-2fa

7. Autenticação por Chave de API

- Descrição: Os usuários incluem uma chave de API no cabeçalho da solicitação para cada chamada de API.

- Uso: Comumente usada para comunicação entre serviços ou para APIs públicas.

- Exemplos de Bibliotecas: Nenhuma biblioteca específica necessária, implementada verificando a chave de API no cabeçalho da solicitação.

8. Autenticação LDAP

- Descrição: Autentica usuários contra um serviço de diretório como o Microsoft Active Directory.

- Uso: Aplicações empresariais onde a autenticação centralizada é necessária.

- Exemplos de Bibliotecas:

passport-ldapauth,ldapjs

9. Autenticação SAML

- Descrição: Security Assertion Markup Language (SAML) é um protocolo baseado em XML para troca de dados de autenticação e autorização entre partes.

- Uso: Soluções de single sign-on (SSO) em empresas.

- Exemplos de Bibliotecas:

passport-saml

Como Escolher os Métodos Certos de Autenticação Node.js Express?

Escolher o método de autenticação adequado para sua aplicação Node.js Express depende de vários fatores, incluindo os requisitos de segurança, experiência do usuário e casos de uso específicos de sua aplicação. Aqui está um guia sobre quando usar cada método de autenticação:

1. Autenticação Básica

Quando Usar:

- Ferramentas Internas ou Protótipos: Projetos simples onde a segurança não é uma grande preocupação.

- Configuração Rápida e Fácil: Cenários que exigem mínima configuração e complexidade.

Prós:

- Simples de implementar.

- Sem necessidade de bibliotecas adicionais.

Contras:

- Não é seguro para dados sensíveis (credenciais são codificadas em base64, não criptografadas).

- Requer HTTPS para ser minimamente seguro.

2. Autenticação Baseada em Token (JWT)

Quando Usar:

- Aplicações de Página Única (SPAs): Aplicações web modernas com frameworks front-end como React, Angular ou Vue.js.

- Aplicações Móveis: APIs para aplicativos móveis onde a autenticação sem estado é benéfica.

- Arquitetura de Microsserviços: Sistemas distribuídos onde cada serviço pode verificar independentemente o token.

Prós:

- Sem estado, não requer armazenamento de sessão do lado do servidor.

- Pode ser facilmente usado em diferentes domínios.

Contras:

- Armazenar tokens no lado do cliente pode ser desafiador (localStorage, cookies, etc.).

- Revogar tokens pode ser complexo.

3. Autenticação Baseada em Sessão

Quando Usar:

- Aplicações Web Tradicionais: Sites onde a renderização do lado do servidor é usada.

- Aplicações com Sessões Persistentes: Onde a experiência do usuário se beneficia da manutenção do estado da sessão.

Prós:

- Gerenciamento centralizado de sessões.

- Mais fácil de implementar e gerenciar com frameworks como Express.

Contras:

- Requer armazenamento do lado do servidor (em memória, banco de dados, etc.).

- Menos escalável devido ao estado do lado do servidor.

4. OAuth2

Quando Usar:

- Integrações de Terceiros: Aplicações que precisam acessar dados de usuários de serviços como Google, Facebook, GitHub, etc.

- Autorização Delegada: Quando você precisa que usuários concedam acesso a seus recursos em outro serviço.

Prós:

- Seguro e amplamente adotado.

- Permite acesso de terceiros sem compartilhar senhas.

Contras:

- Configuração e implementação complexas.

- Dependência de fornecedores de terceiros.

5. Login Social

Quando Usar:

- Aplicações de Consumidor: Apps onde simplificar o registro e o processo de login melhora a experiência do usuário.

- Conveniência do Usuário: Quando você deseja reduzir a fricção para os usuários aproveitando suas contas de mídia social existentes.

Prós:

- Simplifica o login para os usuários.

- Reduz a carga de gerenciamento de senhas.

Contras:

- Dependência de fornecedores de mídia social.

- Preocupações potenciais de privacidade dos usuários.

6. Autenticação Multifatorial (MFA)

Quando Usar:

- Aplicações de Alta Segurança: Serviços bancários, financeiros, de saúde e outras aplicações onde a segurança é crítica.

- Requisitos de Conformidade: Indústrias com requisitos regulatórios para segurança reforçada.

Prós:

- Aumenta significativamente a segurança.

- Pode ser combinado com outros métodos para uma autenticação robusta.

Contras:

- Mais complexo para implementar e gerenciar.

- Pode impactar a experiência do usuário devido a etapas adicionais.

7. Autenticação por Chave de API

Quando Usar:

- Comunicação Entre Serviços: APIs internas onde diferentes serviços precisam se autenticar mutuamente.

- APIs Públicas: Ao fornecer acesso a desenvolvedores de terceiros.

Prós:

- Simples de implementar e usar.

- Fácil de revogar e gerenciar.

Contras:

- Menos seguro (as chaves de API podem ser vazadas).

- Sem contexto específico do usuário, apenas autenticação em nível de serviço.

8. Autenticação LDAP

Quando Usar:

- Aplicações Empresariais: Grandes organizações com diretórios de usuários centralizados como Active Directory.

- Ferramentas Internas: Onde as credenciais dos funcionários precisam ser verificadas contra um diretório corporativo.

Prós:

- Gerenciamento centralizado de usuários.

- Integra-se bem com a infraestrutura corporativa existente.

Contras:

- Requer configuração e gerenciamento do servidor LDAP.

- Pode ser complexo para implementar e depurar.

9. Autenticação SAML

Quando Usar:

- Single Sign-On (SSO) Empresarial: Ao integrar-se com soluções SSO empresariais.

- Aplicações que Requerem Identidade Federada: Onde a autenticação do usuário precisa ser federada entre vários domínios.

Prós:

- Seguro e padronizado.

- Facilita o SSO entre várias aplicações.

Contras:

- Configuração e instalação complexas.

- Normalmente requer mais infraestrutura.

Um Resumo Breve de Como Escolher Métodos de Autenticação

Escolher o método de autenticação adequado para sua aplicação Node.js Express envolve entender as diferentes opções disponíveis e avaliá-las em relação aos requisitos específicos da sua aplicação.

Autenticação Básica: Rápida e simples para aplicações não críticas.

Autenticação Baseada em Token (JWT): Ideal para SPAs, aplicativos móveis e microsserviços.

Autenticação Baseada em Sessão: Adequada para aplicações web tradicionais.

OAuth2: Melhor para integrações de terceiros e acesso delegado.

Login Social: Ótima para aplicações voltadas para o consumidor para melhorar a experiência do usuário.

Autenticação Multifatorial (MFA): Essencial para aplicações de alta segurança.

Autenticação por Chave de API: Útil para comunicação entre serviços e APIs públicas.

Autenticação LDAP: Adequada para aplicações empresariais com gerenciamento centralizado de usuários.

Autenticação SAML: Usada para SSO empresarial e sistemas de identidade federada.

Escolher o método certo depende das necessidades específicas da sua aplicação, requisitos de segurança e considerações sobre a experiência do usuário.

Exemplos de Autenticação Node.js Express

A autenticação é uma parte crítica de qualquer aplicação web, garantindo que os usuários possam acessar recursos de forma segura. Vamos explorar vários exemplos de como implementar autenticação em uma aplicação Node.js Express. Abordaremos alguns dos métodos mais comuns: JWT (JSON Web Tokens), autenticação baseada em sessão, OAuth2 e chaves de API.

1. Autenticação JWT (JSON Web Tokens)

JWT é um método de autenticação sem estado que permite transmitir informações de maneira segura entre partes como um objeto JSON. Essas informações podem ser verificadas e confiáveis porque são assinadas digitalmente.

Passos de Implementação:

Passo 1: Configure Seu Projeto

Primeiro, crie um novo projeto e instale as dependências necessárias:

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjsPasso 2: Crie o Servidor Express

Crie um arquivo app.js e configure um servidor Express básico:

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'sua_chave_secreta_jwt';

// Dados de Usuário Simulados

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('Credenciais inválidas');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`Olá ${req.user.username}, você acessou uma rota protegida!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Servidor rodando na porta ${PORT}`);

});

2. Autenticação Baseada em Sessão

A autenticação baseada em sessão depende do armazenamento de dados de sessão no lado do servidor. Este método é com estado e é comumente usado em aplicações web tradicionais.

Passos de Implementação:

Passo 1: Configure Seu Projeto

Crie um novo projeto e instale as dependências necessárias:

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

Passo 2: Crie o Servidor Express

Crie um arquivo app.js e configure um servidor Express básico:

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'sua_chave_secreta_de_sessão', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('Logado');

} else {

res.status(401).send('Credenciais inválidas');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`Olá ${user.username}, você acessou uma rota protegida!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Servidor rodando na porta ${PORT}`);

});

3. Autenticação OAuth2

OAuth2 é um método de autenticação mais complexo que permite que aplicações de terceiros acessem recursos do usuário sem expor as credenciais do usuário. É comumente usado para login social e integração com outros serviços.

Passos de Implementação:

A implementação do OAuth2 geralmente envolve o uso de uma biblioteca ou framework que gerencie o fluxo do OAuth2. Para simplicidade, usaremos a biblioteca passport com uma estratégia como passport-google-oauth20.

Passo 1: Configure Seu Projeto

Crie um novo projeto e instale as dependências necessárias:

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-sessionPasso 2: Crie o Servidor Express

Crie um arquivo app.js e configure um servidor Express básico:

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'sua_chave_secreta_de_sessão', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'SEU_CLIENT_ID_DO_GOOGLE',

clientSecret: 'SEU_CLIENT_SECRET_DO_GOOGLE',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// Em uma aplicação real, você salvaria as informações do perfil no seu banco de dados

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`Olá ${req.user.displayName}, você acessou uma rota protegida!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Servidor rodando na porta ${PORT}`);

});

4. Autenticação por Chave de API

A autenticação por chave de API é simples e frequentemente usada para comunicação servidor a servidor. Envolve passar uma chave com cada solicitação para verificar o cliente.

Passos de Implementação

Passo 1: Configure Seu Projeto

Crie um novo projeto e instale as dependências necessárias:

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

Passo 2: Crie o Servidor Express

Crie um arquivo app.js e configure um servidor Express básico:

const express = require('express');

const app = express();

const API_KEY = 'sua_chave_de_api';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('Acesso concedido à rota protegida');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Servidor rodando na porta ${PORT}`);

});

Desde a autenticação JWT sem estado até a autenticação tradicional baseada em sessão e OAuth2 para integrações de terceiros, você tem uma variedade de métodos para escolher com base nas necessidades de sua aplicação. Compreender e implementar corretamente esses métodos ajudará você a criar aplicações seguras e escaláveis.

10 Melhores Práticas para Autenticação Node.js Express

Implementar autenticação em uma aplicação Node.js Express requer consideração cuidadosa para garantir segurança, escalabilidade e facilidade de uso. Aqui estão algumas melhores práticas a seguir ao manusear autenticação em suas aplicações Node.js Express:

1. Use Hashing de Senha Forte

- Hash Senhas: Sempre faça hash das senhas antes de armazená-las no banco de dados. Use um algoritmo de hashing robusto como bcrypt.

- Salgar Senhas: Adicione um sal exclusivo a cada senha para prevenir ataques de tabela arco-íris.

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. Proteger Tokens JWT

- Mantenha Chaves Secretas Seguras: Armazene chaves secretas em variáveis de ambiente e não no seu código fonte.

- Defina um Tempo de Expiração: Sempre defina um tempo de expiração para JWTs para limitar seu período de validade.

- Use Algoritmos Fortes: Use um algoritmo de assinatura forte (por exemplo, HS256).

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. Use HTTPS

- Criptografe o Tráfego: Sempre use HTTPS para criptografar dados transmitidos entre o cliente e o servidor, protegendo contra ataques de intermediário.

4. Valide a Entrada

- Sanitize e Valide: Use bibliotecas como Joi ou express-validator para sanitizar e validar entradas do usuário para prevenir ataques de injeção.

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// Prosseguir com registro

});

5. Implemente Limitação de Taxa

- Previna Ataques de Força Bruta: Use limitação de taxa para limitar o número de solicitações que um cliente pode fazer aos seus endpoints de autenticação.

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 minutos

max: 100 // limite cada IP a 100 solicitações por windowMs

});

app.use('/login', limiter);

6. Armazene Tokens de Forma Segura

- Use Cookies Seguros: Armazene JWTs em cookies seguros e HTTP-only para prevenir acesso via JavaScript (proteger contra ataques XSS).

- Refresh Tokens: Implemente refresh tokens para permitir que usuários obtenham novos tokens de acesso sem reautenticação.

7. Implemente Gerenciamento Adequado de Sessão

- Invalidar Tokens: Implemente invalidação de tokens ao sair para prevenir reutilização de tokens.

- Expiração da Sessão: Certifique-se de que as sessões expirem após um certo período de inatividade.

8. Use Middleware para Rotas Protegidas

- Centralize a Lógica de Autenticação: Use middleware para lidar com a lógica de autenticação para rotas protegidas.

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('Esta é uma rota protegida');

});

9. Monitore e Registre Eventos de Autenticação

- Registre Atividades Suspeitas: Monitore e registre eventos relacionados à autenticação para detectar e responder a atividades suspeitas.

- Registros de Auditoria: Mantenha registros de auditoria para tentativas de login de usuários, alterações de conta e outras ações críticas.

10. Atualize Regularmente as Dependências

- Mantenha Bibliotecas Atualizadas: Atualize regularmente suas dependências para aproveitar patches de segurança e melhorias.

- Audite Dependências: Use ferramentas como npm audit para identificar e corrigir vulnerabilidades em suas dependências.

Aproveitando o Apidog para Testar APIs com Métodos de Autenticação Node.js Express

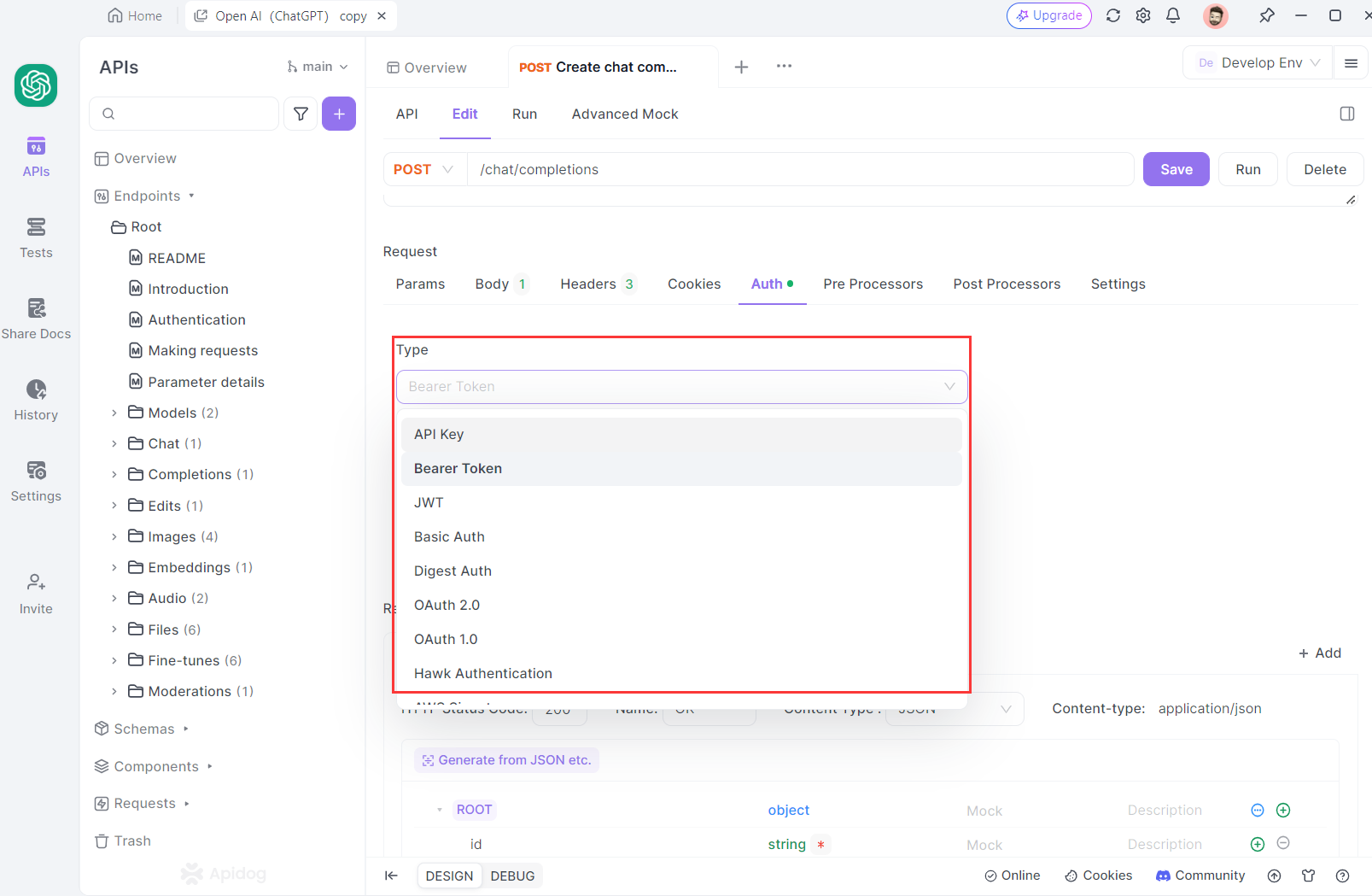

Apidog é uma plataforma abrangente de desenvolvimento de APIs que simplifica todo o processo de desenvolvimento. Ela possui opções robustas de autenticação integradas, permitindo que os desenvolvedores testem endpoints de API com vários métodos, incluindo Chave de API, Token Bearer, JWT, Autenticação Básica, Autenticação Digest, OAuth 1.0, OAuth 2.0, Autenticação Hawk, NTLM e Akamai EdgeGrid. Isso permite que os desenvolvedores de API validem minuciosamente as estratégias de autenticação implementadas em suas APIs.

Conclusão

Implementar autenticação em uma aplicação Node.js Express é crucial para garantir a segurança e integridade de sua aplicação web. Compreendendo os vários métodos de autenticação, desde Autenticação Básica e JWT até OAuth2 e LDAP, e seguindo melhores práticas como usar hashing de senha forte, proteger tokens JWT e validar entradas, você pode criar sistemas de autenticação robustos e seguros. Ferramentas como o Apidog ainda melhoram sua capacidade de testar e validar esses métodos de autenticação, garantindo que funcionem como pretendido. Ao escolher e implementar cuidadosamente a estratégia de autenticação certa para as necessidades de sua aplicação, você pode proporcionar uma experiência de usuário segura e fluida, protegendo efetivamente dados e recursos sensíveis.