Desenvolvedores enfrentam ameaças constantes de vulnerabilidades emergentes, e o exploit React2Shell se destaca como um dos mais graves da memória recente. Esta falha crítica, rastreada como CVE-2025-55182, permite a execução remota de código não autenticada (RCE) em aplicações que usam React Server Components (RSC). Além disso, afeta frameworks populares como o Next.js, colocando inúmeras implantações em produção em risco.

Em seguida, os administradores devem priorizar as atualizações. Patches chegaram rapidamente após a divulgação responsável, mas a exploração ativa por agentes de ameaça ressalta a urgência. Consequentemente, as equipes devem implementar correções sem demora para evitar comprometimentos como roubo de dados ou reverse shells.

Compreendendo a Vulnerabilidade React2Shell

Pesquisadores batizaram este problema de "React2Shell" porque os atacantes obtêm acesso semelhante a um shell através de requisições elaboradas. Especificamente, a vulnerabilidade decorre da desserialização insegura no protocolo RSC Flight. Atacantes enviam payloads maliciosos em requisições HTTP, e o servidor os processa sem validação adequada. Como resultado, técnicas de poluição de protótipo permitem acesso a construtores sensíveis, levando à execução arbitrária de código.

Além disso, a exploração não exige autenticação em configurações padrão. Mesmo aplicações sem ações de servidor explícitas permanecem vulneráveis se usarem RSC. Relatórios de inteligência de ameaças confirmam varreduras e ataques bem-sucedidos em questão de horas após a divulgação pública em 3 de dezembro de 2025. Agentes, incluindo grupos ligados a estados, implantam mineradores, backdoors e proxies reversos.

Versões e Ambientes Afetados

A falha afeta versões específicas de pacotes:

- Pacotes React Server Components (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) nas versões 19.0.0 a 19.2.0 (parcial).

- Next.js 15.0.0 a 16.0.6, além de certas versões canary.

- Implantações Vercel usando configurações vulneráveis, incluindo aplicações v0 se publicadas.

Aplicações no Vercel se beneficiam de regras automáticas de WAF que bloqueiam padrões conhecidos. No entanto, estas fornecem apenas defesa em profundidade — as atualizações oferecem a solução completa.

Os sintomas incluem requisições POST incomuns com cabeçalhos específicos (por exemplo, Next-Action), inicialização inesperada de processos ou tentativas de acesso a variáveis de ambiente. No entanto, a detecção confiável é um desafio sem logs ou monitoramento em tempo de execução.

Guia Passo a Passo para Corrigir o React2Shell

Os administradores seguem processos estruturados para remediar. Primeiro, avalie o status da vulnerabilidade.

Passo 1: Verifique Suas Versões Atuais

Abra seu package.json e inspecione as dependências:

{

"dependencies": {

"next": "15.3.4",

"react-server-dom-webpack": "19.1.0"

}

}

Alternativamente, execute este comando para verificação automatizada:

npx fix-react2shell-next

Esta ferramenta escaneia monorepos, identifica pacotes vulneráveis e sugere atualizações precisas.

No Vercel, o painel exibe banners para implantações de produção afetadas.

Passo 2: Atualize para Versões Corrigidas

As equipes do Vercel e React lançaram patches direcionados. Atualize o Next.js para uma destas versões estáveis:

- 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, ou 16.0.10

Para versões canary, use 15.6.0-canary.58 ou posterior.

O método mais fácil emprega o fixador oficial:

npx fix-react2shell-next

Este utilitário interativo aplica incrementos determinísticos, atualiza arquivos de bloqueio (lockfiles) e suporta pnpm, yarn, npm ou bun.

Para atualizações manuais:

- Edite

package.jsonpara especificar uma versão corrigida (por exemplo,"next": "15.5.7"). - Execute o comando de instalação do seu gerenciador de pacotes.

- Confirme as alterações, incluindo o arquivo de bloqueio (lockfile).

- Redesploy imediatamente (por exemplo,

vercel --prodou git push).

Outros frameworks que usam RSC seguem o aviso do React para atualizações diretas de pacotes.

Passo 3: Verifique a Correção

Após a atualização, execute novamente os scanners de vulnerabilidade ou teste com PoCs seguras em ambiente de staging. Confirme que nenhuma exploração ocorre — as requisições devem ser rejeitadas ou gerar erros de forma segura.

Além disso, rotacione segredos se sua aplicação executou código vulnerável publicamente antes de 4 de dezembro de 2025. Atacantes podem ter exfiltrado variáveis de ambiente.

Passo 4: Habilite Proteções Adicionais

No Vercel:

- Ative a Proteção Padrão para implantações de pré-visualização e personalizadas.

- Audite links compartilháveis e exceções de senha.

- Use o Agente Vercel para PRs automatizadas em repositórios vulneráveis.

Provedores de nuvem como Cloudflare, AWS e Fastly implantaram regras de bloqueio automaticamente.

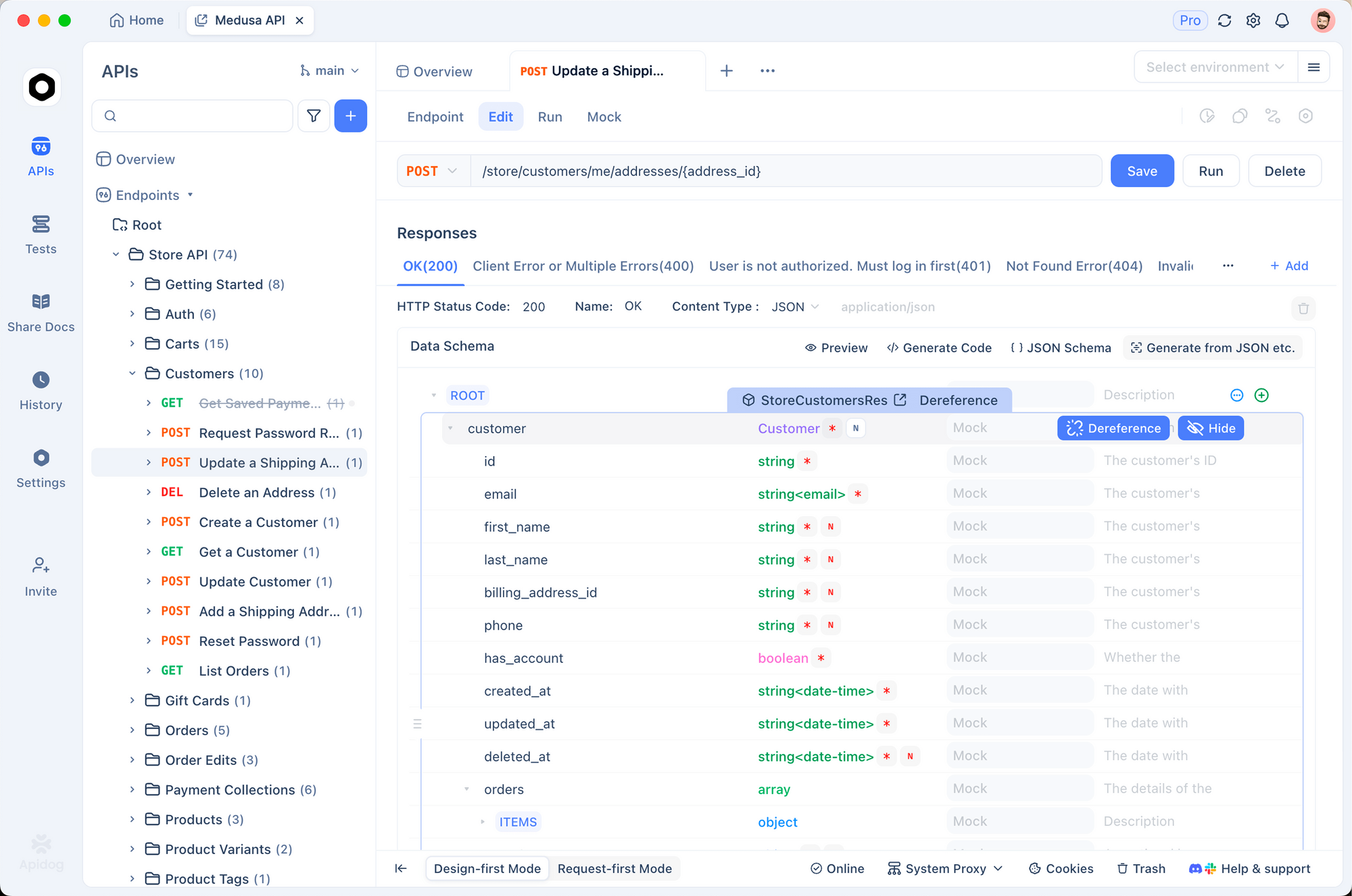

Testes Avançados com Apidog

A verificação pós-atualização frequentemente envolve o envio de requisições complexas para os endpoints. O Apidog se destaca aqui como uma plataforma API tudo-em-um. Você projeta, depura, simula e testa APIs de forma eficiente.

Para cenários do React2Shell, use o Apidog para elaborar requisições POST que imitam padrões de exploit (por exemplo, com cabeçalhos personalizados e payloads serializados) em ambientes controlados. Valide respostas, confirme códigos de status e automatize testes de regressão.

A versão gratuita do Apidog oferece uso básico ilimitado, enquanto os planos pagos começam em $9/usuário/mês para equipes — significativamente acessível em comparação com alternativas, com recursos como integração CI/CD e mock servers. Planos Pro escalam para necessidades empresariais. Baixe a edição gratuita para integrá-lo ao seu fluxo de trabalho de segurança agora.

Melhores Práticas para Prevenir Futuros Exploits

As atualizações corrigem o React2Shell, mas hábitos robustos reduzem os riscos de forma geral.

Primeiro, ative a varredura de dependências em pipelines de CI/CD. Ferramentas alertam sobre pacotes vulneráveis precocemente.

Em seguida, minimize os endpoints expostos. Embora o React2Shell afete configurações padrão, designs de menor privilégio limitam o impacto.

Além disso, monitore os logs em busca de anomalias: filtre por cabeçalhos Next-Action ou indicadores de poluição de protótipo (__proto__, constructor).

Adicionalmente, implemente a autoproteção de aplicações em tempo de execução (RASP) sempre que possível.

Finalmente, mantenha-se informado através dos canais oficiais: blog do React, avisos do Next.js e Base de Conhecimento (KB) do Vercel.

Conclusão

O exploit React2Shell destaca como falhas em nível de framework se propagam rapidamente para aplicações em produção. No entanto, respostas coordenadas da Meta, Vercel e da comunidade forneceram patches rápidos. Você elimina o risco de RCE por completo ao atualizar prontamente com ferramentas como fix-react2shell-next.

Agentes de ameaça continuam sondando, então o atraso convida ao comprometimento. Aja agora: verifique as versões, aplique as correções, verifique e adicione camadas de defesa.

Integrar ferramentas como o Apidog em sua rotina de teste de API fortalece ainda mais os processos de verificação. Seu download gratuito permite uma validação imediata e completa dos endpoints.

Aplicações seguras exigem vigilância, mas os passos diretos aqui resolvem o React2Shell de forma eficaz. Suas implantações surgirão mais resilientes como resultado.