Muitas aplicações dependem de APIs (Interfaces de Programação de Aplicações) para trocar dados e funcionalidades. Mas com essa conveniência vem a responsabilidade de proteger essas interações. Dois conceitos críticos na segurança de APIs são autenticação e autorização, que muitas vezes são confundidos. Este artigo explicará as sutis diferenças entre esses dois processos, garantindo que você possa distinguir os dois conceitos um do outro.

Para garantir que suas APIs tenham a segurança necessária, você deve considerar Apidog, uma ferramenta de desenvolvimento de API tudo-em-um que fornece aos usuários uma plataforma para selecionar qual tipo de autenticação e segurança o desenvolvedor deseja.

Se você está interessado em saber mais sobre Apidog, experimente hoje gratuitamente clicando no botão abaixo!

O que é Autenticação de API?

A autenticação de API é o processo de segurança de verificar a identidade de um usuário ou aplicação que tenta acessar uma API. Este processo de verificação normalmente envolve a confirmação das credenciais do usuário ou da aplicação em relação a uma fonte confiável, como uma combinação de nome de usuário/senha, uma chave de API ou um token de segurança emitido por um servidor de autorização.

O objetivo principal da autenticação de API é garantir que apenas usuários ou aplicações autorizadas possam acessar os recursos da API. Ela atua como a primeira camada de segurança, estabelecendo quem está tentando interagir com a API.

Processo de Autenticação de API

1. Solicitação com Credenciais: Quando uma aplicação ou usuário deseja acessar a API, eles iniciam uma solicitação. Esta solicitação inclui credenciais de autenticação que verificam sua identidade. Essas credenciais vêm em várias formas dependendo do método escolhido:

- Chaves de API: Identificadores únicos atribuídos a aplicações para acesso à API. Simples de implementar, mas requer gerenciamento cuidadoso para evitar o uso indevido.

- Tokens: Credenciais de curta duração geradas após login bem-sucedido (por exemplo, OAuth). Mais seguras do que chaves de API devido aos limites de tempo de expiração.

- Nome de Usuário/Senha: Método tradicional usado para autenticação de usuário. Requer armazenamento seguro de senhas e pode ser menos conveniente para comunicação entre aplicações.

2. Verificação pela API: A API recebe a solicitação e passa as credenciais fornecidas por um processo de verificação:

Chaves de API/Tokens: A API valida se a chave/token é:

- Válido (existe no sistema)

- Não expirado (não ultrapassou seu tempo de vida)

- Pertence a uma aplicação ou usuário reconhecido

Nome de Usuário/Senha: A API verifica se o nome de usuário e a senha correspondem a um usuário registrado em seu banco de dados. Isso pode envolver técnicas de hash de senha seguras para proteger as credenciais dos usuários.

Concedendo ou Negando Acesso:

- Sucesso: Se as credenciais passarem pela verificação, a API concede acesso aos recursos solicitados dentro da API. Isso pode envolver permitir a recuperação de dados, manipulação ou a ativação de funcionalidades específicas.

- Falha: Se as credenciais forem inválidas (por exemplo, chave/token errado, nome de usuário/senha incorretos), o acesso é negado. A API geralmente retorna uma mensagem de erro explicando o problema.

Vantagens da Autenticação de API

Segurança Aprimorada

O principal benefício da autenticação de API reside em sua capacidade de fortalecer a postura de segurança geral de uma API. Ela atua como um vigilante rigoroso, examinando minuciosamente cada tentativa de acesso. Apenas aplicações e usuários autorizados com credenciais válidas têm acesso, enquanto quaisquer tentativas não autorizadas são resolutamente frustradas.

Isso diminui significativamente o risco de vazamentos de dados, onde atores mal-intencionados tentam roubar, manipular ou adulterar informações sensíveis. Ao implementar um mecanismo de autenticação robusto, as organizações podem estabelecer um ambiente seguro para a troca de dados, promovendo confiança com usuários e partes interessadas.

Responsabilidade e Rastreabilidade Aprimoradas

A autenticação de API registra meticulosamente tentativas de acesso, registrando quem está acessando a API e a que momento preciso. Esse fluxo de dados granular fornece às organizações informações valiosas para monitoramento de atividades. Potenciais ameaças de segurança podem ser rapidamente identificadas e abordadas analisando esses registros. Além disso, a autenticação de API promove a responsabilidade entre usuários e aplicações.

Se ações não autorizadas forem tentadas, os registros fornecem um histórico de auditoria, apontando a origem do problema e permitindo medidas corretivas rápidas. Isso não apenas protege os dados, mas também desencoraja tentativas de acesso não autorizadas, já que os usuários estão cientes de que suas ações estão sendo monitoradas.

Confiança do Usuário Aprimorada

A implementação de um robusto mecanismo de autenticação de API comunica uma mensagem clara - a segurança dos dados do usuário é uma prioridade máxima. Ao empregar procedimentos de verificação rigorosos, as organizações demonstram seu compromisso inabalável em proteger as informações dos usuários.

Isso instiga confiança nos usuários, assegurando-lhes que seus dados estão protegidos por uma camada de autenticação segura. Consequentemente, a satisfação e fidelidade do usuário tendem a florescer, já que os usuários se sentem seguros ao interagir com a API.

Privacidade de Dados Aprimorada

Numerosos setores operam dentro do escopo de regulamentações rigorosas de privacidade de dados. Essas regulamentações frequentemente exigem a aplicação de medidas de segurança robustas para proteger os dados dos usuários. A autenticação de API desempenha um papel fundamental em garantir a conformidade com essas regulamentações.

Ao verificar meticulosamente as identidades dos usuários e as tentativas de acesso, as organizações podem demonstrar sua adesão aos requisitos de privacidade de dados, mitigando potenciais repercussões legais e promovendo confiança com órgãos reguladores.

Exemplos de Autenticação de API

1. Chaves de API:

- Função: Credenciais simples, muitas vezes semelhantes a longas cadeias de caracteres, atribuídas a aplicações autorizadas. Essas chaves atuam como identificadores únicos que as aplicações apresentam ao solicitar acesso a uma API.

Benefícios:

- Simples: Fáceis de implementar e gerenciar para um número limitado de aplicações.

- Sem Estado: Não requerem a manutenção de informações de sessão no servidor da API, reduzindo a carga do servidor.

Desvantagens:

- Preocupações de Segurança: As chaves de API são suscetíveis a comprometimento se não forem manuseadas com cuidado. Se uma chave vazar, o acesso não autorizado pode ocorrer.

- Controle Limitado: Difícil de revogar o acesso para uma chave comprometida. Você precisaria regenerar e distribuir novas chaves para todas as aplicações autorizadas.

- Exemplo: Um serviço de monitoramento climático pode fornecer chaves de API a desenvolvedores registrados que desejam incorporar dados climáticos ao vivo em suas aplicações móveis.

2. Tokens:

- Função: Credenciais de curta duração geradas após autenticação bem-sucedida do usuário (frequentemente através de protocolos como OAuth). Esses tokens atuam como substitutos temporários para nomes de usuário e senhas, melhorando a segurança.

Benefícios:

- Segurança Aprimorada: Expiram após um período pré-determinado, mitigando o risco de acesso não autorizado mesmo que um token seja comprometido.

- Controle Granular: Níveis de acesso podem ser associados a tokens, permitindo um controle mais refinado sobre o que os usuários podem fazer dentro da API.

Desvantagens:

- Complexidade Aumentada: Implementar autenticação baseada em tokens pode ser mais complexo do que usar chaves de API.

- Gerenciamento de Estado: Requer gerenciamento da expiração de tokens e mecanismos de atualização potenciais tanto no servidor da API quanto na aplicação cliente.

- Exemplo: Uma plataforma de mídia social pode utilizar tokens para conceder acesso às informações do perfil de um usuário após um login bem-sucedido. O token expiraria após um período de inatividade definido, exigindo que o usuário se reautenticando antes de acessar as informações novamente.

3. Nome de Usuário e Senha:

- Função: Método tradicional de autenticação onde os usuários fornecem um nome de usuário e uma senha para acessar a API.

Benefícios:

- Familiaridade: Os usuários já estão acostumados a usar nomes de usuário e senhas para vários serviços online.

Desvantagens:

- Preocupações de Segurança: Suscetíveis a ataques de força bruta ou vazamentos de credenciais se não forem implementados de forma segura (por exemplo, hashing de senha fraco).

- Menos Adequado para Comunicação Máquina-a-Máquina: Não ideal para cenários onde aplicações precisam interagir com a API sem intervenção humana.

- Exemplo: Uma API corporativa interna usada por funcionários pode aproveitar a autenticação de nome de usuário e senha para controle de acesso. No entanto, para APIs voltadas ao público, métodos baseados em tokens são frequentemente preferidos.

O que é Autorização de API?

A autorização de API é o processo de segurança de verificação do nível de acesso que um usuário previamente autenticado de uma aplicação tem a recursos ou funcionalidades específicas dentro de uma API.

O processo de autorização de API aplica políticas de controle de acesso que determinam as ações permitidas (como leitura, escrita, atualização e exclusão) que um usuário ou aplicação pode realizar em dados ou funcionalidades específicas expostas pela API.

Processo de Autorização de API

1. Solicitação de Acesso:

- Um usuário ou aplicação inicia uma solicitação para acessar a API. Esta solicitação geralmente envolve um verbo HTTP (GET, POST, PUT, DELETE) especificando a ação desejada e uma URL apontando para o recurso específico da API.

2. Verificação de Autenticação (Opcional):

- Em alguns casos, a autorização pode ser precedida por uma etapa de autenticação. Isso verifica a identidade do usuário ou da aplicação que está fazendo a solicitação. Métodos comuns incluem chaves de API, combinações de nome de usuário/senha ou tokens emitidos por um servidor de autorização (por exemplo, OAuth).

- Nota: Nem todos os esquemas de autorização exigem autenticação separada. Alguns métodos, como chaves de API, lidam inherentemente tanto com a verificação de identidade quanto com o controle de acesso.

3. Avaliação da Política de Autorização:

- Uma vez que o usuário ou aplicação é identificado (ou se a autenticação não é necessária), a camada de autorização da API entra em ação.

- O servidor da API recupera a política de controle de acesso relevante associada ao recurso ou funcionalidade solicitada. Essas políticas definem as ações permitidas para diferentes papéis de usuário ou aplicações.

- A política recuperada é então avaliada em relação às atributos do usuário ou aplicação. Esses atributos podem incluir:

- Papel do Usuário: (por exemplo, administrador, editor, leitor)

- Permissões: Ações específicas permitidas sobre o recurso (por exemplo, ler, escrever, atualizar, excluir)

- Fatores Contextuais: (por exemplo, localização, tipo de dispositivo, horário de acesso)

4. Decisão de Acesso:

- Com base na avaliação da política, o servidor da API toma uma decisão de autorização. Essa decisão determina se deve conceder ou negar acesso ao recurso ou funcionalidade solicitada.

- Conceder Acesso: Se os atributos do usuário ou da aplicação corresponderem às ações permitidas dentro da política, o acesso é concedido.

- Negar Acesso: Se ocorrer uma incompatibilidade, o acesso é negado e o usuário ou aplicação recebe uma mensagem de erro (por exemplo, "Não Autorizado" ou "Proibido").

5. Acesso ao Recurso (ou Resposta de Erro):

- Dependendo da decisão de autorização:

- Acesso Concedido: O usuário ou aplicação recebe os dados solicitados ou é autorizado a realizar a ação desejada no recurso da API.

- Acesso Negado: O usuário ou aplicação recebe uma mensagem de erro indicando que não possui as permissões necessárias.

Considerações Adicionais:

- Tokens de Autorização: Em alguns esquemas de autorização (por exemplo, OAuth), tokens de acesso são emitidos após autenticação bem-sucedida. Esses tokens encapsulam as permissões do usuário ou da aplicação e são incluídos nas solicitações subsequentes da API para verificações de autorização.

- Controle de Acesso Granular: Métodos de autorização avançados, como Controle de Acesso Baseado em Atributo (ABAC), permitem controle extremamente granular sobre decisões de acesso, considerando vários atributos de usuário e solicitação.

Principais Benefícios da Autorização de API

Segurança Aprimorada:

- Restringe Acesso Não Autorizado: O principal benefício é bloquear usuários ou aplicações não autorizadas de acessar dados ou funcionalidades sensíveis dentro da sua API. Isso mitiga riscos como vazamentos de dados, modificações não autorizadas e ataques de negação de serviço.

- Controle Granular: A autorização permite definir permissões de acesso em um nível muito específico. Você pode controlar quais ações diferentes usuários ou aplicações podem realizar em recursos específicos. Por exemplo, um editor pode ser autorizado a atualizar postagens em um blog, enquanto um leitor pode apenas visualizá-las.

Confiança do Usuário Aprimorada:

- Proteção de Dados: A autorização robusta demonstra seu compromisso em proteger os dados dos usuários. Os usuários se sentem mais confiantes em usar sua API sabendo que suas informações estão acessíveis apenas para indivíduos autorizados.

- Transparência: Políticas de controle de acesso claras e definidas fornecem transparência aos usuários sobre quais dados eles podem acessar e quais ações podem realizar.

Aumento da Eficiência e Escalabilidade:

- Redução do Risco de Erros: Ao restringir o acesso não autorizado, você minimiza as chances de modificações acidentais de dados ou exclusões por usuários não autorizados.

- Gerenciamento Simplificado: Políticas de autorização podem ser aplicadas a grupos de usuários com papéis semelhantes, simplificando o gerenciamento de permissões para grandes bases de usuários.

Vantagens Adicionais:

- Conformidade: Certos setores têm regulamentações rigorosas de privacidade de dados. Implementar autorização de API pode ajudá-lo a cumprir os requisitos de conformidade.

- Depuração Aprimorada: Registros de autorização rastreiam tentativas de acesso, facilitando a identificação de atividades suspeitas ou solução de problemas relacionados a permissões.

Exemplos do Mundo Real de Autorização de API

Plataforma de Comércio Eletrônico:

- cenário: Um aplicativo de compras móveis integra-se à API de uma loja de comércio eletrônico para exibir informações sobre produtos e permitir que os usuários adicionem itens a seus carrinhos.

- Autorização: A API usa autorização por chave de API. O aplicativo móvel fornece uma chave de API exclusiva com cada solicitação. O servidor da plataforma de comércio eletrônico verifica a chave em relação a uma lista de aplicações autorizadas antes de conceder acesso aos dados do produto.

- Considerações Adicionais: Para adicionar itens ao carrinho (uma ação de modificação), a autorização pode exigir um token de acesso adicional obtido através do login do usuário no aplicativo móvel.

Aplicativo de Mídia Social:

- Cenário: Um aplicativo de mídia social utiliza uma API para postar atualizações e fotos em nome dos usuários.

- Autorização: A API utiliza OAuth 2.0, um popular framework de autorização. O usuário faz login no aplicativo de mídia social, que então redireciona-o para o servidor de autorização da plataforma de mídia social. Lá, o usuário concede ao aplicativo permissão para postar em seu nome. O servidor de autorização emite um token de acesso que o aplicativo de mídia social usa para chamadas subsequentes da API para postar conteúdo.

- Benefícios: OAuth fornece uma maneira segura para os usuários concederem acesso sem compartilhar suas credenciais de login reais com o aplicativo de mídia social.

Aplicação Bancária:

Cenário: Um aplicativo de banco móvel interage com a API de um banco para visualizar saldos de contas e transferir fundos.

Autorização: A API provavelmente emprega uma combinação de métodos.

- Autenticação Básica: Durante o login no aplicativo móvel, o usuário fornece seu nome de usuário e senha. Essas credenciais são usadas para autenticação básica contra o sistema do banco.

- Tokens de Acesso: Após o login bem-sucedido, o sistema do banco pode emitir um token de acesso com um tempo de expiração. O aplicativo móvel inclui esse token em solicitações subsequentes da API para verificações de autorização em ações específicas (por exemplo, visualizar saldo vs. transferir fundos).

Foco em Segurança: Para instituições financeiras, uma autorização robusta da API é crítica para proteger dados sensíveis dos usuários e evitar transações não autorizadas.

Diferenças Tabuladas Entre Autenticação de API e Autorização

| Recurso | Autenticação de API | Autorização de API |

|---|---|---|

| Finalidade | Verifica a identidade de um usuário ou aplicação tentando acessar uma API. | Determina qual nível de acesso um usuário ou aplicação previamente autenticado possui a recursos ou funcionalidades específicas dentro de uma API. |

| Foco | "Quem é você?" | "O que você pode fazer?" |

| Processo | Usuário/aplicação fornece credenciais (nome de usuário/senha, chave de API, token), e o servidor da API verifica as credenciais em relação a uma fonte confiável. | Políticas de controle de acesso definem ações permitidas para diferentes papéis de usuário ou aplicações, e os atributos do usuário/aplicação (papéis, permissões, contexto) são avaliados em relação a essas políticas. |

| Resultado | Concede acesso à etapa de autorização (se bem-sucedido). | Concede ou nega acesso a recursos ou funcionalidades específicas dentro da API. |

| Métodos de Exemplo | Combinações de nome de usuário/senha e chaves de API - Tokens de segurança emitidos por um servidor de autorização (por exemplo, OAuth) | Controle de Acesso Baseado em Papéis (RBAC), Controle de Acesso Baseado em Atributos (ABAC) e chaves de API (podem às vezes lidar tanto com autenticação quanto com autorização) |

| Relacionamento | Costuma preceder autorização | Funciona em conjunto com a autenticação (nem sempre requer) |

Apidog - Reforce a Segurança da Sua API com Autenticação e Autorização de API!

Configurar segurança adequada para sua API é muitas vezes um aspecto frequentemente negligenciado do desenvolvimento de API. No entanto, fornecer segurança adequada para garantir que a API e as informações do consumidor estejam seguras é essencial. É por isso que você precisa selecionar e usar uma ferramenta de API como Apidog.

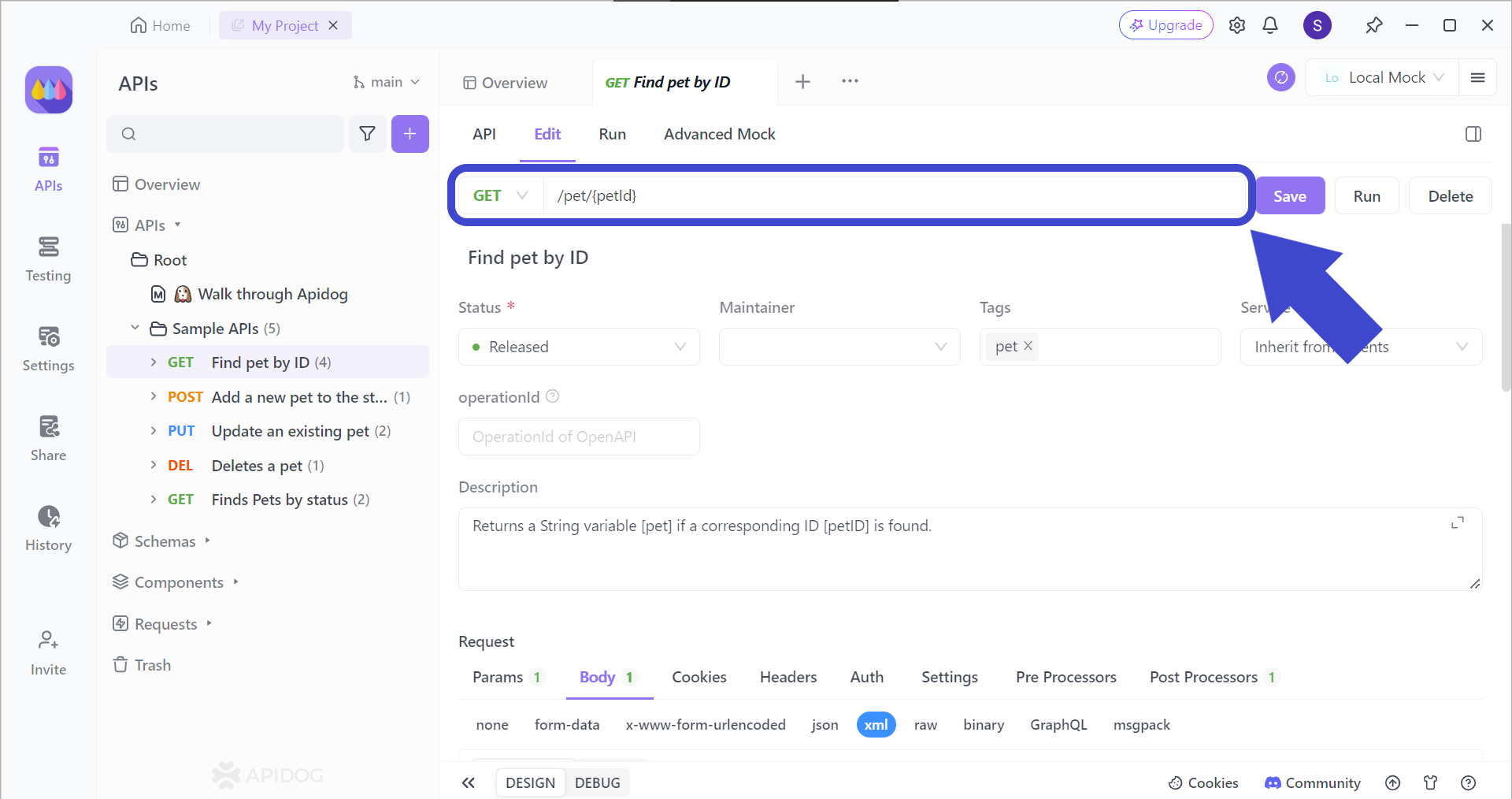

Configurando a Autenticação de API no Apidog

Com Apidog, você pode editar os métodos de autenticação de APIs específicas. Existem várias opções para você selecionar. Para acessar esta parte do Apidog, você precisa primeiro:

- Selecionar uma API.

- Clicar no cabeçalho

Editar. - Rolagem para baixo até a seção

Solicitação. - Clicar no cabeçalho

Auth. - Por fim, selecionar qual

Tipode autenticação você deseja.

Testando Endpoints de API Usando Apidog

Para garantir que as APIs que você desenvolveu funcionem corretamente, você pode testar seus endpoints individualmente com Apidog!

Para direcionar o endpoint da API correto, você primeiro deve inserir o endpoint correspondente que deseja testar. Depois de incluir a URL da API pretendida, inclua os parâmetros que deseja usar para o endpoint (se relevante).

Caso você não esteja familiarizado com passar múltiplos parâmetros em uma URL de API, consulte este artigo para descobrir como você pode direcionar especificamente um recurso dentro de uma rica coleção de dados!

Conclusão

A autenticação e a autorização de API são duas medidas de segurança críticas que funcionam em conjunto para proteger sua API. A autenticação verifica a identidade de usuários ou aplicações que tentam acessar sua API, atuando como a primeira linha de defesa. A autorização, então, determina qual nível de acesso esses usuários ou aplicações autenticados têm a recursos ou funcionalidades específicas dentro da API.

Ao implementar mecanismos robustos de autenticação e autorização, você pode garantir que apenas usuários autorizados possam interagir com sua API, protegendo dados sensíveis e mantendo a integridade do seu sistema. Isso não apenas melhora a segurança, mas também fomenta a confiança entre os usuários que podem ter certeza de que suas informações estão bem protegidas.

Assegure-se de que todas as suas APIs estejam protegidas com camadas suficientes de segurança. Se você precisar de uma ferramenta de API para reforçar a proteção da sua API, pode usar o Apidog para aplicar autenticação de API!