Introdução:

No cenário digital interconectado de hoje, o termo "chaves de API" se tornou popular em círculos de desenvolvimento de software. Essas sequências de caracteres aparentemente inofensivas servem como o pilar da comunicação segura entre aplicações, permitindo a integração e funcionalidade sem problemas. Neste guia abrangente, mergulhamos profundamente no reino das chaves de API, desvendando sua definição, revelando sua importância no desenvolvimento de software e elucidando seu propósito geral.

Definição de Chaves de API:

No seu cerne, uma chave de API (Interface de Programação de Aplicações) é um identificador único atribuído a um usuário, aplicação ou dispositivo que acessa uma API. Essencialmente, ela atua como uma credencial, concedendo acesso autorizado a funcionalidades ou recursos específicos dentro de uma aplicação ou serviço. Pense nisso como uma chave digital que desbloqueia a porta para uma riqueza de dados e funcionalidade, enquanto ao mesmo tempo protege contra entradas não autorizadas.

Importância das Chaves de API no Desenvolvimento de Software:

No dinâmico cenário do desenvolvimento de software, onde a interoperabilidade e a integração reinam supremas, as chaves de API desempenham um papel fundamental na facilitação da comunicação sem costura entre sistemas dispares. Elas servem como a pedra angular da segurança e controle de acesso, garantindo que apenas entidades autorizadas possam interagir com os endpoints de API de uma aplicação. Além disso, as chaves de API capacitam os desenvolvedores a implementar controles de acesso granulares, protegendo assim dados sensíveis e mitigando riscos potenciais de segurança.

Propósito das Chaves de API:

O principal propósito das chaves de API transcende a mera autenticação; elas servem como um mecanismo para impor políticas de acesso e rastrear métricas de uso. Ao utilizar chaves de API, os desenvolvedores podem monitorar e regular o fluxo de dados entre sistemas, permitindo uma gestão de recursos eficiente e otimização de desempenho. Além disso, as chaves de API permitem que as organizações imponham cotas de uso, prevenindo abusos e garantindo uma distribuição equitativa de recursos entre os consumidores.

Entendendo as Chaves de API:

Agora que temos uma introdução clara sobre o que é uma chave de API - vamos nos familiarizar com alguns conceitos sobre chaves de API.

Como as Chaves de API Funcionam:

A mecânica das chaves de API gira em torno do conceito de autenticação baseada em token. Quando uma aplicação cliente solicita acesso a um endpoint de API, deve incluir sua chave de API no cabeçalho da solicitação ou parâmetros de consulta. Ao receber a solicitação, o servidor da API valida a chave de API fornecida em relação ao seu registro de chaves autorizadas. Se a chave for válida e autorizada para a ação solicitada, o servidor processa a solicitação e retorna a resposta correspondente.

Tipos de Chaves de API:

As chaves de API podem ser amplamente categorizadas em dois tipos distintos: chaves públicas e chaves privadas. Cada tipo tem um propósito único e está associado a privilégios de acesso específicos e considerações de segurança.

- Chaves Públicas: As chaves de API públicas, como o nome indica, são destinadas à distribuição e consumo amplos. Essas chaves são tipicamente usadas para acessar APIs públicas ou recursos que não requerem controles de acesso rigorosos. Embora as chaves públicas permitam ampla acessibilidade, também representam um risco maior de exposição e abuso se não forem adequadamente protegidas.

- Chaves Privadas: Ao contrário das chaves públicas, as chaves de API privadas devem ser mantidas em sigilo e compartilhadas apenas com entidades confiáveis. Essas chaves concedem acesso a funcionalidades sensíveis ou recursos privilegiados dentro de uma API, como endpoints administrativos ou recursos premium. Como tal, medidas rigorosas devem ser implementadas para proteger as chaves privadas contra acesso não autorizado ou exploração.

Preocupações de Segurança com Chaves de API:

Apesar de sua utilidade intrínseca, as chaves de API não são imunes a vulnerabilidades de segurança e riscos. Desde a potencial exposição por meio de mecanismos de armazenamento inseguros até o uso não autorizado por atores maliciosos, as chaves de API apresentam uma miríade de preocupações de segurança que exigem atenção meticulosa e estratégias de mitigação proativas. As ameaças de segurança comuns associadas a chaves de API incluem vazamento de chaves de API, ataques de força bruta e uso não autorizado de chaves, sublinhando a importância crítica de medidas de segurança robustas e boas práticas.

Na próxima parte, mergulharemos mais fundo na implementação, proteção, gerenciamento e monitoramento de chaves de API para garantir segurança robusta e desempenho ideal em ambientes de desenvolvimento de software.

Implementando Chaves de API:

A. Gerando Chaves de API:

O primeiro passo na implementação de chaves de API é gerar identificadores únicos que servirão como credenciais para acessar sua API. A maioria dos provedores de API oferece mecanismos diretos para gerar chaves de API por meio de seus portais de desenvolvedores ou interfaces administrativas. Normalmente, as chaves de API são geradas como sequências alfanuméricas de um comprimento específico, garantindo aleatoriedade e singularidade. Vamos considerar um exemplo de geração de chaves de API em node.js usando o portal de desenvolvedor de um provedor de API fictício:

const axios = require('axios');

// Função para gerar chave de API

let apiKey;

async function generateAPIKey() {

try {

// Faça uma solicitação POST para o endpoint do provedor de API para gerar chaves de API

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extraia a chave de API gerada da resposta

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Lidar com resposta de erro

console.error('Falha ao gerar chave de API. Código de status:', response.status);

return null;

}

} catch (error) {

// Lidar com erro de solicitação

console.error('Erro ao gerar chave de API:', error.message);

return null;

}

}

Escolhi usar JavaScript para este exemplo, pois o JavaScript é uma das linguagens de programação mais populares e amplamente utilizadas pelos desenvolvedores. Se você entender o que o código acima faz, isso é ótimo - bem feito! Se você não entender, vamos explicar um pouco.

Em primeiro lugar, estamos usando axios - uma biblioteca javascript para busca de dados. Criamos uma função generateAPIKey e enviamos uma solicitação POST usando axios para gerar nossas chaves de API do site example.

Se a resposta da solicitação POST for 201, isso significa que a API foi criada, e armazenamos em uma variável onde podemos acessá-la e passá-la para outras funções, se necessário.

B. Integrando Chaves de API em Aplicações:

Uma vez que você obteve a chave de API, o próximo passo é integrá-la ao código da sua aplicação. Dependendo da linguagem de programação e do framework que você está usando, o processo de integração pode variar. No entanto, o princípio fundamental permanece consistente: inclua a chave de API em suas solicitações HTTP para autenticar-se com o servidor da API. Aqui está um exemplo básico de integração de uma chave de API em uma aplicação Javascript usando a biblioteca requests:

const axios = require('axios');

// Função para fazer solicitação API com chave de API

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Faça uma solicitação GET ao endpoint da API com a chave de API incluída nos cabeçalhos

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Processar a resposta da API

if (response.status === 200) {

const data = response.data;

// Processar os dados recuperados

console.log(data);

} else {

console.error('Falha ao buscar dados da API. Código de status:', response.status);

}

} catch (error) {

// Lidar com erro de solicitação

console.error('Erro ao buscar dados da API:', error.message);

}

}

Novamente, estamos usando Axios para enviar as solicitações. Desta vez, estamos enviando uma solicitação e anexando nossa chave de API no cabeçalho da solicitação, passando-a como um método Bearer.

Testando Chaves de API com Apidog:

Agora que cobrimos a integração de chaves de API em aplicações, é essencial garantir que nossas APIs estejam funcionando como esperado e entregando as funcionalidades pretendidas. Uma maneira eficaz de alcançar isso é por meio de ferramentas de teste de API, que permitem aos desenvolvedores simular solicitações de API, analisar respostas e validar o comportamento de suas APIs.

Uma ferramenta que se destaca no âmbito dos testes de API é Apidog. Apidog fornece uma interface amigável para teste de APIs, semelhante a ferramentas populares como o Postman. Com seu design intuitivo e um conjunto abrangente de recursos, Apidog simplifica o processo de teste e depuração de APIs, permitindo que os desenvolvedores otimizem seus fluxos de trabalho de teste e identifiquem potenciais problemas com facilidade.

Ao utilizar Apidog, os desenvolvedores podem:

- Enviar solicitações HTTP: Apidog.com permite que os usuários criem e enviem vários tipos de solicitações HTTP, incluindo GET, POST, PUT, DELETE e mais, para interagir com suas APIs.

- Personalizar parâmetros de solicitação: Os desenvolvedores podem especificar cabeçalhos de solicitação, parâmetros de consulta, corpos de solicitação e outros parâmetros para simular diferentes cenários e testar casos extremos.

- Inspecionar respostas: Apidog.com fornece insights detalhados sobre as respostas da API, incluindo códigos de status, cabeçalhos e corpos de resposta, permitindo que os desenvolvedores validem a correção do comportamento da API e solucionem quaisquer problemas encontrados.

- Salvar e organizar solicitações: Os usuários podem salvar suas solicitações de API, organizá-las em coleções e compartilhá-las com membros da equipe, facilitando a colaboração e o compartilhamento de conhecimento dentro das equipes de desenvolvimento.

Ao incorporar Apidog em seu conjunto de ferramentas de teste de API, os desenvolvedores podem acelerar o processo de teste, identificar potenciais bugs ou inconsistências no início do ciclo de desenvolvimento e garantir a confiabilidade e desempenho de suas APIs antes da implantação.

Então agora, Como usamos Apidog para testar a funcionalidade de nossas chaves de API?

A primeira coisa é, se você ainda não criou uma conta, por favor, crie uma conta e siga este guia para aprender como usar Apidog em sua essência.

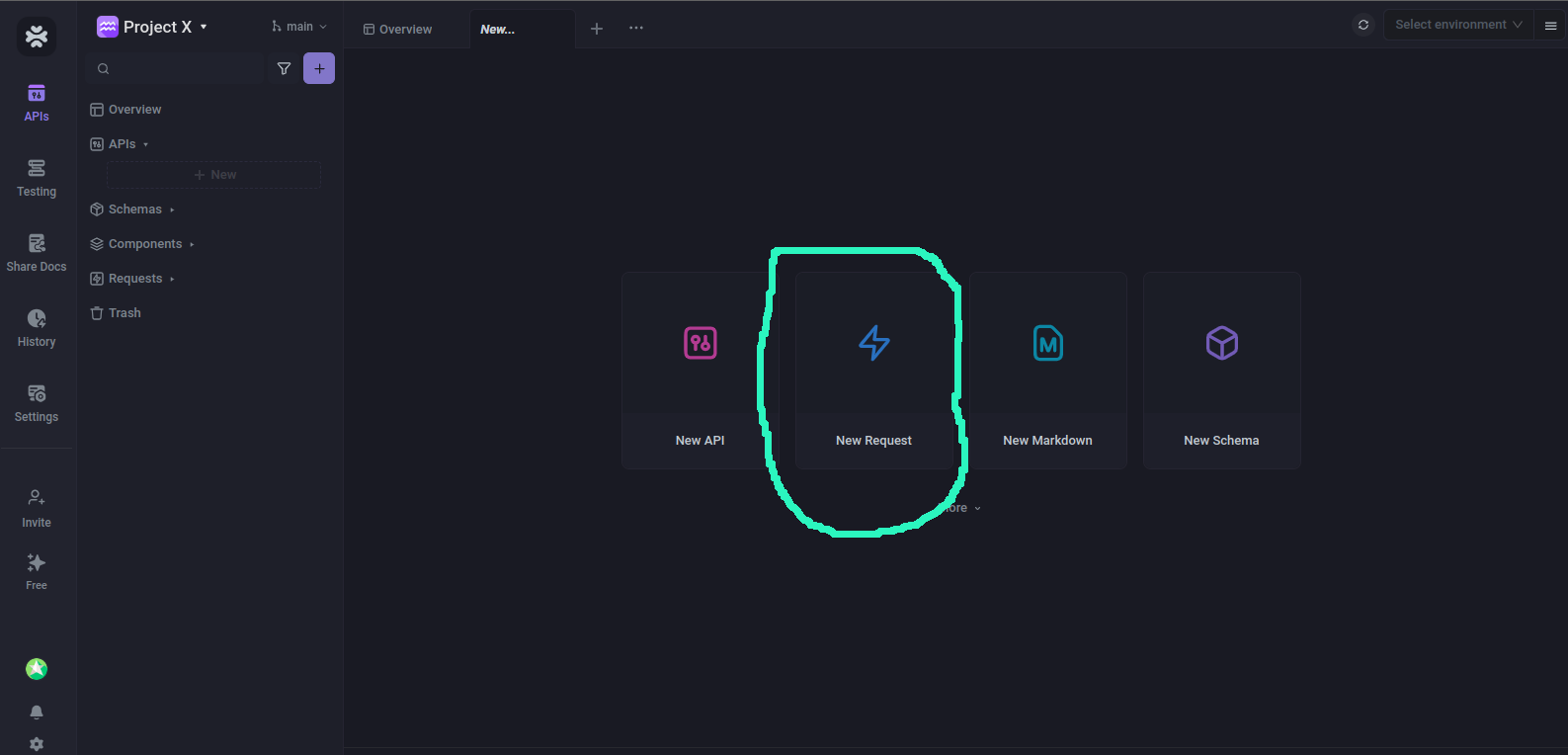

A próxima coisa é começar a enviar uma solicitação. Clique no botão de Nova Solicitação conforme mostrado abaixo no painel do Apidog;

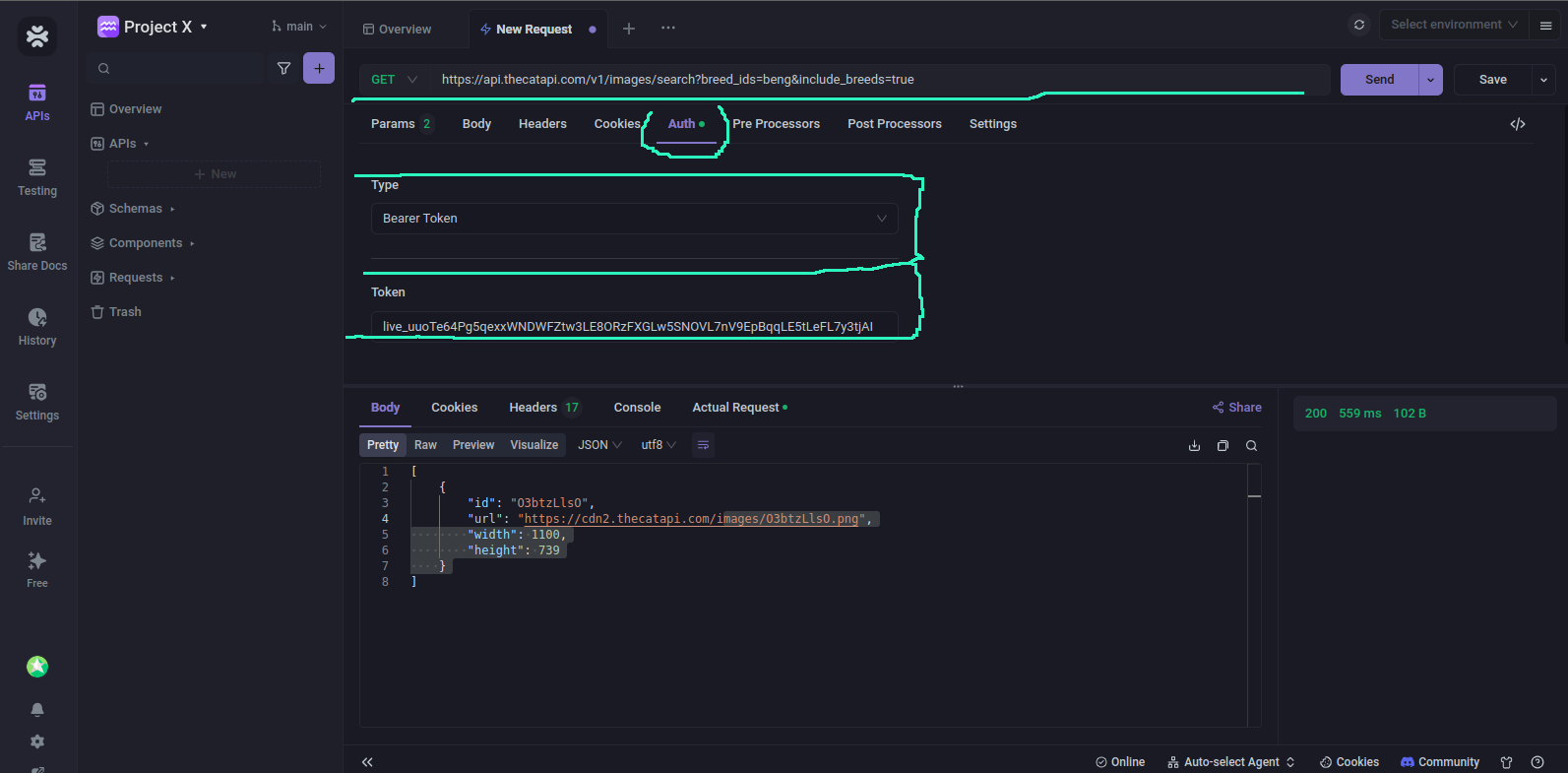

Então você será levado a uma página onde pode inserir a URL e sua chave de API para testar as coisas.

Para este tutorial, estarei usando The Cat API. Você pode consultar ou usar sua própria API se tiver um servidor em execução.

Da imagem acima, tudo que eu precisava fazer era fornecer a URL, o tipo de autenticação, neste caso, Bearer e o token. Apidog facilita muito isso.

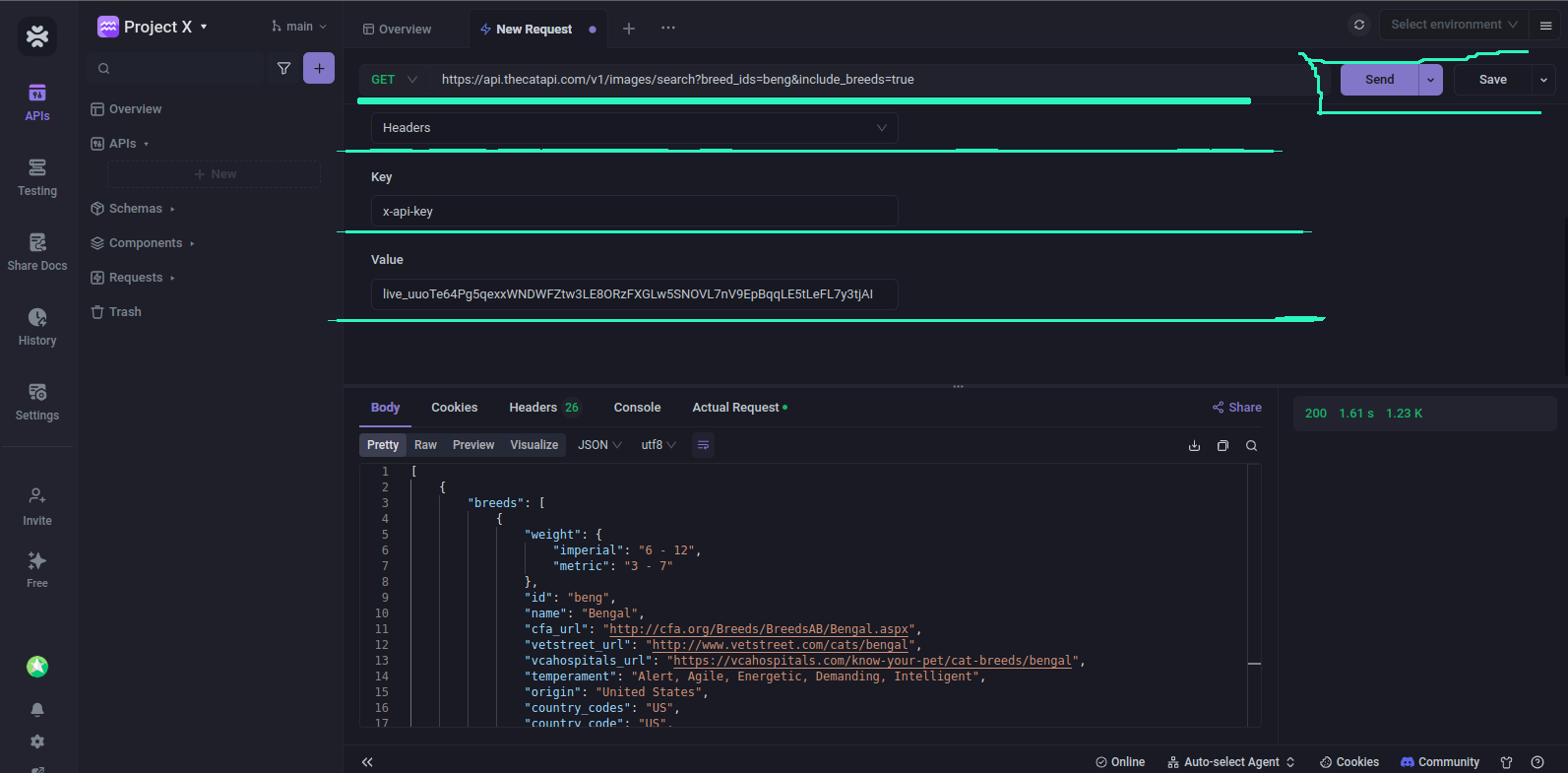

Apidog também nos dá a capacidade de escolher diferentes tipos de chaves de API;

Na captura de tela acima, você pode ver que usei o tipo x-api-key e ainda funcionou. Se você tiver diferentes maneiras ou tipos de usar sua chave de API, Apidog está com você!

Se você não adicionar a chave de API a solicitações que a requerem, a resposta seria, portanto, 401 não autorizado.

C. Melhores Práticas para Gestão de Chaves de API:

- Rotação de Chaves: Gire regularmente as chaves de API para mitigar o risco de acesso não autorizado e potencial exposição. Implemente um mecanismo de rotação de chaves agendada para gerar novas chaves e invalidar as antigas.

- Armazenamento Seguro: Armazene as chaves de API de forma segura, utilizando criptografia e controles de acesso para evitar acessos não autorizados. Evite codificar as chaves de API no seu código-fonte ou armazená-las em arquivos de texto simples.

- Políticas de Uso: Imponha políticas de uso para regular o uso das chaves de API, incluindo limites de taxa, restrições de acesso e cotas de uso. Monitore as métricas de uso das chaves para identificar anomalias e potenciais abusos.

D. Estudos de Caso de Implementação de Chaves de API

Vamos explorar dois estudos de caso do mundo real sobre a implementação de chaves de API:

- API do Google Maps: A API do Google Maps utiliza chaves de API para autenticação e controle de acesso. Os desenvolvedores geram chaves de API através do Google Cloud Console e as integram em suas aplicações para acessar serviços de mapeamento e geolocalização.

- API do Stripe: A API do Stripe fornece serviços de processamento de pagamentos para empresas em todo o mundo, dependendo de chaves de API para autenticação e autorização seguras. Os desenvolvedores geram chaves de API através do Painel do Stripe e as incorporam em suas plataformas para facilitar transações seguras.

Você pode conferir esses documentos para ver como usar a API do Stripe.

Ao examinar esses estudos de caso, obtemos valiosos insights sobre a implementação prática de chaves de API em cenários do mundo real, sublinhando sua importância em permitir integração segura e sem costura entre aplicações e serviços.

Protegendo Chaves de API:

Em uma era marcada por ameaças cibernéticas aumentadas e estruturas regulatórias em evolução, proteger as chaves de API se tornou um imperativo crítico para organizações de diversos setores. Nesta seção, exploraremos o multifacetado reino da segurança das chaves de API, explorando técnicas de criptografia, mecanismos de controle de acesso, considerações ambientais e estratégias para mitigar vulnerabilidades.

A. Criptografia de Chaves de API:

A criptografia de chaves de API é uma medida de segurança crucial destinada a proteger essas credenciais sensíveis contra acesso não autorizado e interceptação.

As chaves de API, sendo identificadores únicos que concedem acesso a recursos ou funcionalidades dentro da API de uma aplicação, são ativos valiosos tanto para usuários legítimos quanto para atores maliciosos. No entanto, se transmitidas ou armazenadas em texto simples, as chaves de API são vulneráveis à interceptação por adversários que poderiam explorá-las para acesso não autorizado a dados ou serviços sensíveis.

A criptografia envolve a transformação de chaves de API em texto cifrado utilizando algoritmos criptográficos. Esse processo garante que mesmo se interceptadas, as chaves de API sejam incompreensíveis para partes não autorizadas sem a chave de descriptografia correspondente.

Ao criptografar chaves de API, as organizações adicionam uma camada adicional de segurança aos seus sistemas, protegendo essas credenciais críticas contra ataques de escuta e acesso não autorizado durante a transmissão ou armazenamento. Padrões de criptografia avançados, como AES (Padrão de Criptografia Avançada), são comumente empregados para criptografar chaves de API, proporcionando proteção robusta contra interceptação e exploração.

Em essência, a criptografia de chaves de API serve como uma salvaguarda fundamental contra acesso e interceptação não autorizados, fortalecendo a postura geral de segurança das aplicações e serviços baseados em API de uma organização.

B. Controle de Acesso e Autorização:

Mecanismos eficazes de controle de acesso e autorização são indispensáveis para impor políticas de acesso granulares e mitigar o uso não autorizado de chaves de API. As organizações devem implementar mecanismos de autenticação robustos, como OAuth 2.0 ou JWT (Tokens Web JSON), para verificar a identidade dos detentores de chaves de API e autorizar o acesso a recursos ou funcionalidades específicas com base em permissões predefinidas. Os frameworks de controle de acesso baseado em função (RBAC) podem aprimorar ainda mais a segurança ao delinear privilégios de acesso com base em papéis e responsabilidades dos usuários.

C. Segurança da Chave de API em Diferentes Ambientes:

As considerações de segurança em torno das chaves de API variam entre diferentes ambientes de implementação, incluindo web, mobile e infraestruturas baseadas em nuvem. Em ambientes web, as organizações devem implementar HTTPS (Protocolo de Transferência de Hipertexto Seguro) para criptografar a transmissão de dados e mitigar ataques de interceptação. Ambientes mobile necessitam de salvaguardas adicionais, como mecanismos seguros de armazenamento de chaves e aplicação de permissões durante a execução, para proteger as chaves de API contra comprometimento devido a adulteração de dispositivos ou engenharia reversa de aplicações. Ambientes baseados em nuvem exigem rigorosos controles de acesso e protocolos de criptografia para proteger as chaves de API armazenadas em sistemas distribuídos e em plataformas de infraestrutura como serviço (IaaS).

D. Mitigando Vulnerabilidades de Chaves de API:

Apesar das diligentes medidas de segurança, as chaves de API permanecem suscetíveis a várias vulnerabilidades e vetores de exploração. As organizações devem identificar proativamente e mitigar potenciais vulnerabilidades para fortificar sua postura de segurança de chaves de API. As estratégias comuns de mitigação de vulnerabilidades incluem:

- Rotação de Chaves: Gire regularmente as chaves de API para limitar a janela de exposição e mitigar o risco de acesso não autorizado. Mecanismos automatizados de rotação de chaves podem otimizar o processo e garantir segurança contínua.

- Princípio do Menor Privilégio: Adira ao princípio do menor privilégio concedendo chaves de API apenas com as permissões mínimas necessárias para cumprir seu propósito pretendido. Restringir o acesso a recursos e funcionalidades sensíveis para mitigar o impacto de possíveis violação.

- Armazenamento Seguro de Chaves: Empregue técnicas robustas de criptografia e mecanismos de armazenamento seguro de chaves, como módulos de segurança de hardware (HSMs) ou serviços de gerenciamento de chaves (KMS), para proteger as chaves de API contra acesso não autorizado e roubo.

- Monitoramento de Segurança e Resposta a Incidentes: Implemente capacidades abrangentes de monitoramento de segurança para detectar atividades anômalas de chaves de API e potenciais incidentes de segurança em tempo real. Desenvolva um plano proativo de resposta a incidentes para mitigar rapidamente violações de segurança e minimizar seu impacto nas operações comerciais.

Ao adotar uma abordagem holística para a segurança de chaves de API que abrange criptografia, controle de acesso, considerações ambientais e estratégias de mitigação de vulnerabilidades, as organizações podem fortalecer suas defesas contra ameaças emergentes e proteger seus ativos digitais de exploração.

Rastreamento de Uso de Chaves de API:

O cenário de gerenciamento de chaves de API está repleto de uma miríade de ferramentas, plataformas e serviços projetados para agilizar o provisionamento de chaves, controle de acesso e processos de monitoramento. Desde serviços de gerenciamento de chaves baseados em nuvem (KMS) até plataformas de gerenciamento de API de nível empresarial, as organizações têm acesso a uma ampla variedade de soluções adaptadas às suas necessidades exclusivas. Algumas ferramentas e serviços populares para gerenciamento de chaves de API incluem:

- Serviço de Gerenciamento de Chaves (KMS) da Amazon Web Services (AWS): Um serviço totalmente gerenciado para criar e controlar chaves de criptografia usadas para criptografar dados e gerenciar acesso a serviços e recursos da AWS.

- Serviço de Gerenciamento de Chaves do Google Cloud (KMS): Um serviço de gerenciamento de chaves hospedado em nuvem que permite aos usuários gerar, usar, girar e destruir chaves criptográficas para criptografar dados.

- Auth0: Uma plataforma de gerenciamento de identidade e acesso que oferece robustas capacidades de gerenciamento de chaves de API, incluindo geração, revogação e monitoramento de chaves, como parte de suas soluções abrangentes de autenticação e autorização.

- Kong: Uma plataforma de gerenciamento de micro serviços e gateway de API de código aberto que fornece autenticação e autorização de chave de API integradas, juntamente com funcionalidades de análise e monitoramento para gerenciar chaves de API em grande escala.

Ao alavancar essas ferramentas e serviços, as organizações podem simplificar os processos de gerenciamento de chaves de API, aumentar a postura de segurança e otimizar a eficiência operacional, capacitando desenvolvedores e administradores a se concentrarem na inovação e na criação de valor.

Conclusão:

À medida que chegamos ao fim, vamos recapitular os pontos-chave discutidos neste guia abrangente, enfatizar a importância da gestão adequada de chaves de API e explorar direções futuras na segurança de chaves de API.

A. Recapitulação dos Pontos Principais

Ao longo deste guia, exploramos as facetas intricadas do gerenciamento e segurança de chaves de API, abordando tópicos que vão desde os fundamentos das chaves de API até técnicas avançadas para protegê-las, gerenciá-las e monitorá-las. Os pontos-chave incluem:

- Definição e importância das chaves de API no desenvolvimento de software.

- Entendimento das chaves de API, incluindo seus tipos e preocupações de segurança.

- Melhores práticas para implementar, proteger e gerenciar chaves de API.

- Estratégias para mitigar vulnerabilidades de chaves de API e aprimorar a postura de segurança.

- Ferramentas e serviços disponíveis para agilizar os processos de gerenciamento de chaves de API.

- A importância da criptografia, controle de acesso e monitoramento na segurança de chaves de API.

- O papel de registro, auditoria e rastreamento de uso na manutenção da transparência e responsabilidade.

B. Importância da Gestão Adequada de Chaves de API

A gestão adequada de chaves de API é crítica para garantir a segurança, confiabilidade e conformidade de aplicações e serviços de software modernos. As chaves de API servem como o mecanismo primário para autenticação e controle de acesso, permitindo integração e interoperabilidade sem costura entre sistemas dispares. Ao adotar melhores práticas para a gestão de chaves de API, as organizações podem:

- Proteger dados e recursos sensíveis contra acesso não autorizado e exploração.

- Aumentar a transparência, responsabilidade e rastreabilidade ao longo do ciclo de vida das chaves de API.

- Otimizar a utilização, desempenho e escalabilidade dos recursos por meio de provisionamento eficiente de chaves e rastreamento de uso.

- Demonstrar conformidade com requisitos regulatórios e padrões da indústria que regem a privacidade de dados e segurança.

C. Direções Futuras em Segurança de Chaves de API

Olhando para o futuro, o cenário da segurança das chaves de API está preparado para uma evolução contínua e inovação em resposta a ameaças emergentes, avanços tecnológicos e estruturas regulatórias em evolução. As direções futuras na segurança das chaves de API podem incluir:

- Integração de mecanismos avançados de autenticação, como biometria e autenticação multifator (MFA), para aprimorar a segurança das chaves de API e mitigar riscos relacionados à identidade.

- Adoção de estruturas de identidade descentralizadas, como identidade auto-soberana baseada em blockchain (SSI), para capacitar os usuários com maior controle sobre suas identidades digitais e credenciais de acesso.

- Avanços contínuos em técnicas de criptografia, modelos de controle de acesso e protocolos de segurança para enfrentar ameaças em evolução e garantir a proteção robusta de chaves de API e dados sensíveis.

- Colaboração e compartilhamento de conhecimento entre as partes interessadas da indústria para desenvolver melhores práticas, diretrizes e estruturas padronizadas para gerenciamento e segurança de chaves de API.

Ao abraçar essas direções futuras e manter-se atualizado sobre as tendências e tecnologias emergentes, as organizações podem reforçar suas defesas contra ameaças em evolução e manter uma postura proativa em relação à segurança das chaves de API.

Em conclusão, a gestão adequada de chaves de API não é meramente uma questão de conformidade ou melhor prática; é um pilar do desenvolvimento moderno de software, sustentando a segurança, confiabilidade e confiabilidade dos ecossistemas digitais. Ao aderir aos princípios delineados neste guia e adotar uma cultura de melhoria contínua e inovação, as organizações podem navegar pelas complexidades da segurança de chaves de API com confiança e resiliência.

Obrigado por ler. Não esqueça de entrar em contato se você tiver alguma pergunta ou precisar de ajuda!