開発者は、ゼロから再発明することなく、堅牢なエンタープライズ機能を実装するという課題に直面しています。WorkOS APIは、認証、ユーザープロビジョニング、およびアプリケーションと共に拡張するコンプライアンスツール向けの統合インターフェースを提供する強力なソリューションとして登場します。シングルサインオン(SSO)フローを管理する場合でも、ディレクトリデータを同期する場合でも、このAPIは複雑な統合を簡素化します。

WorkOS APIとは何か?コアコンポーネントとエンタープライズ価値

WorkOS APIは、エンタープライズグレードの機能をアプリケーションに組み込む必要がある開発者向けに特別に設計されたRESTfulインターフェースです。GitHubやVercelのような企業のエンジニアは、バラバラのサードパーティサービスを管理することなく、認証、ユーザーライフサイクル管理、セキュリティコンプライアンスを処理するためにこれを利用しています。その核心において、APIはSAML、OAuth 2.0、およびSCIMのようなプロトコルの複雑さを抽象化し、チームがコア製品ロジックに集中できるようにします。

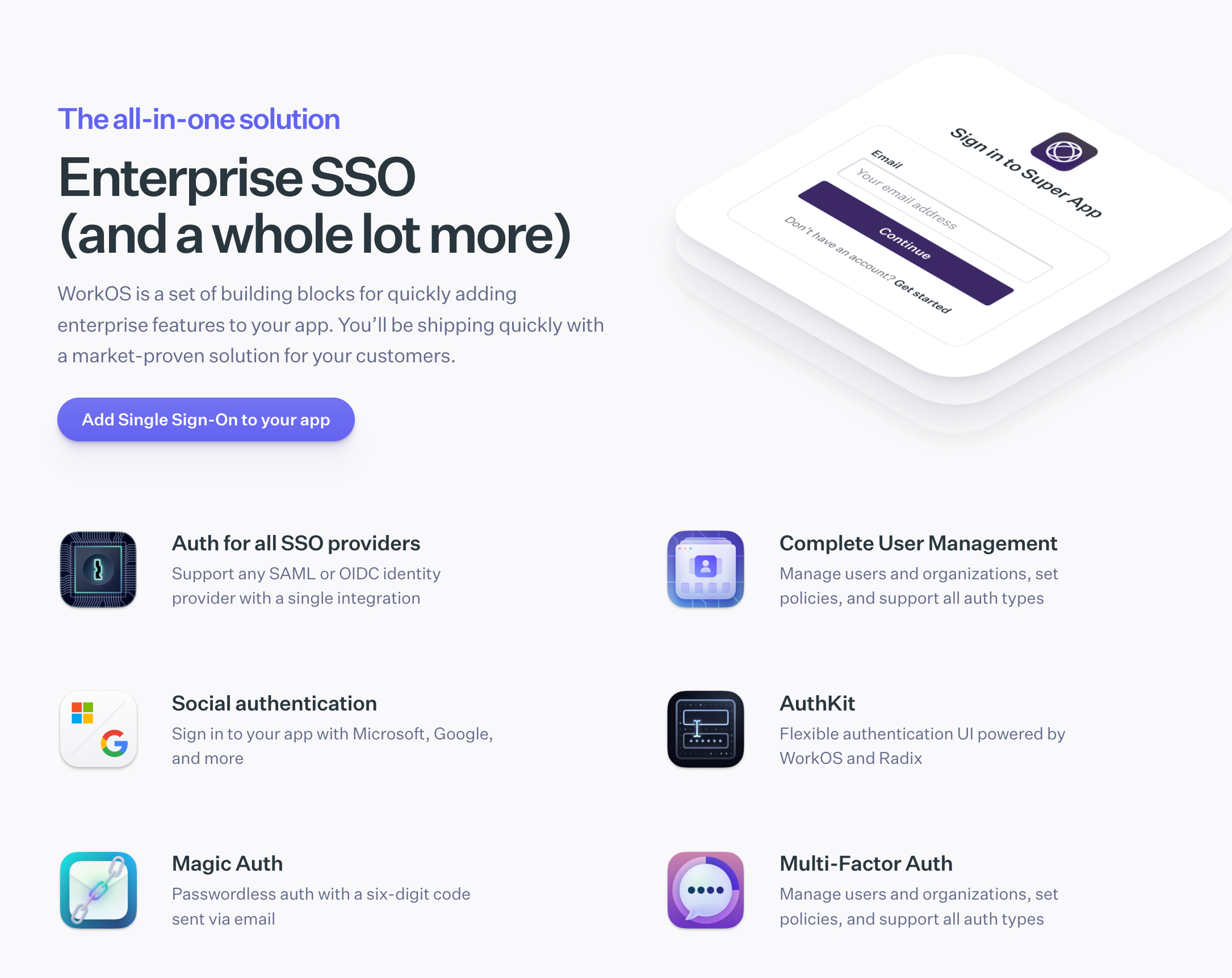

それがサポートする主要な製品を考えてみましょう。AuthKitは、開発者がパスワードベースのログイン、マジックリンク、または多要素認証(MFA)を介してユーザーを作成、認証、管理できる完全なユーザー管理スイートを提供します。例えば、`/user_management/users`エンドポイントへのシンプルなPOSTリクエストを介してユーザーサインアップを開始すると、WorkOSがメール検証とセッショントークンを処理します。これにより、カスタムバックエンドロジックの必要がなくなり、ユーザーの声によると開発時間が最大50%短縮されます。

さらに、シングルサインオン(SSO)統合は、`/sso/authorize`のような専用エンドポイントを通じてその真価を発揮します。開発者は、ユーザーをOktaやMicrosoft Entra IDなどのIDプロバイダーにリダイレクトする認証URLを生成します。認証が完了すると、APIはクレームを含むプロファイルオブジェクトを返し、シームレスなアクセス制御を可能にします。データ同期に移行すると、Directory SyncはSCIM準拠のAPIを介してGoogle Workspaceのようなソースからユーザーとグループをプロビジョニングします。`/directory_users`へのGETリクエストでディレクトリユーザーをリスト表示し、WorkOSはウェブフックを通じてリアルタイム更新イベントを発行し、ポーリングなしでアプリの同期を維持します。

組織はもう一つの柱を形成します。APIを使用すると、`/organizations`および`/organization_memberships`を介して役割とメンバーシップを割り当て、マルチテナント構造をモデル化できます。監査ログは、ユーザー作成からSSOアサーションまで、あらゆるアクションを記録し、SOC 2などのコンプライアンス監査のためにCSVまたはSIEMツールにエクスポートできます。イベントAPIは、タイムスタンプまたはIDでフィルタリングされた`user.created`や`dsync.group.updated`などの変更をストリーミングすることで、これをさらに強化します。

WorkOS APIが他と違う点は何でしょうか?それはセキュリティとスケーラビリティを優先していることです。すべてのリクエストはHTTPSを強制し、レート制限(AuthKitでは10秒あたり500回の書き込みから、一般的なリクエストでは1分あたり6,000回まで)により、パフォーマンスを維持しつつ悪用を防ぎます。Vaultは、機密データ用の暗号化ストレージを追加し、コンテキスト認識型のキーを使用してデータ漏洩を軽減します。一方、Radarは詐欺目的のサインイン試行を分析し、異常な行動を積極的にブロックするためにリスクスコアを返します。

実際に、これらのコンポーネントは現実世界のニーズに対応します。エンタープライズクライアントをオンボーディングするSaaSプラットフォームは、SSOを使用してIDをフェデレートし、Directory Syncを使用してアクセスをプロビジョニングし、監査ログを使用してコンプライアンスを実証します。開発者はその一貫性を高く評価しています。すべてのエンドポイントはRESTの慣例に従い、JSONペイロードと標準のHTTPステータスコードを使用します。無効なキーに対する401のようなエラーには、迅速なデバッグのための詳細なメッセージが含まれています。

さらに、APIは開発者のフィードバックとともに進化します。2025年の最近の更新では、サードパーティOAuth統合のための強化されたPipesと、段階的なロールアウトのための改善されたFeature Flagsが導入されました。これらの追加により、WorkOS APIはGDPRのような変化する規制や、ゼロトラストアーキテクチャにおける新たな脅威の中でも、その関連性を維持します。

その価値を数値化するために、統合速度を考えてみましょう。チームは、事前に構築されたSDKとダッシュボードツールのおかげで、SSOのデプロイが数週間ではなく数時間で完了すると報告しています。ただし、成功はアクセスプロトコルを理解しているかどうかにかかっており、これについては次に説明します。

WorkOS APIへのアクセス:認証、SDK、およびエンドポイントの基本

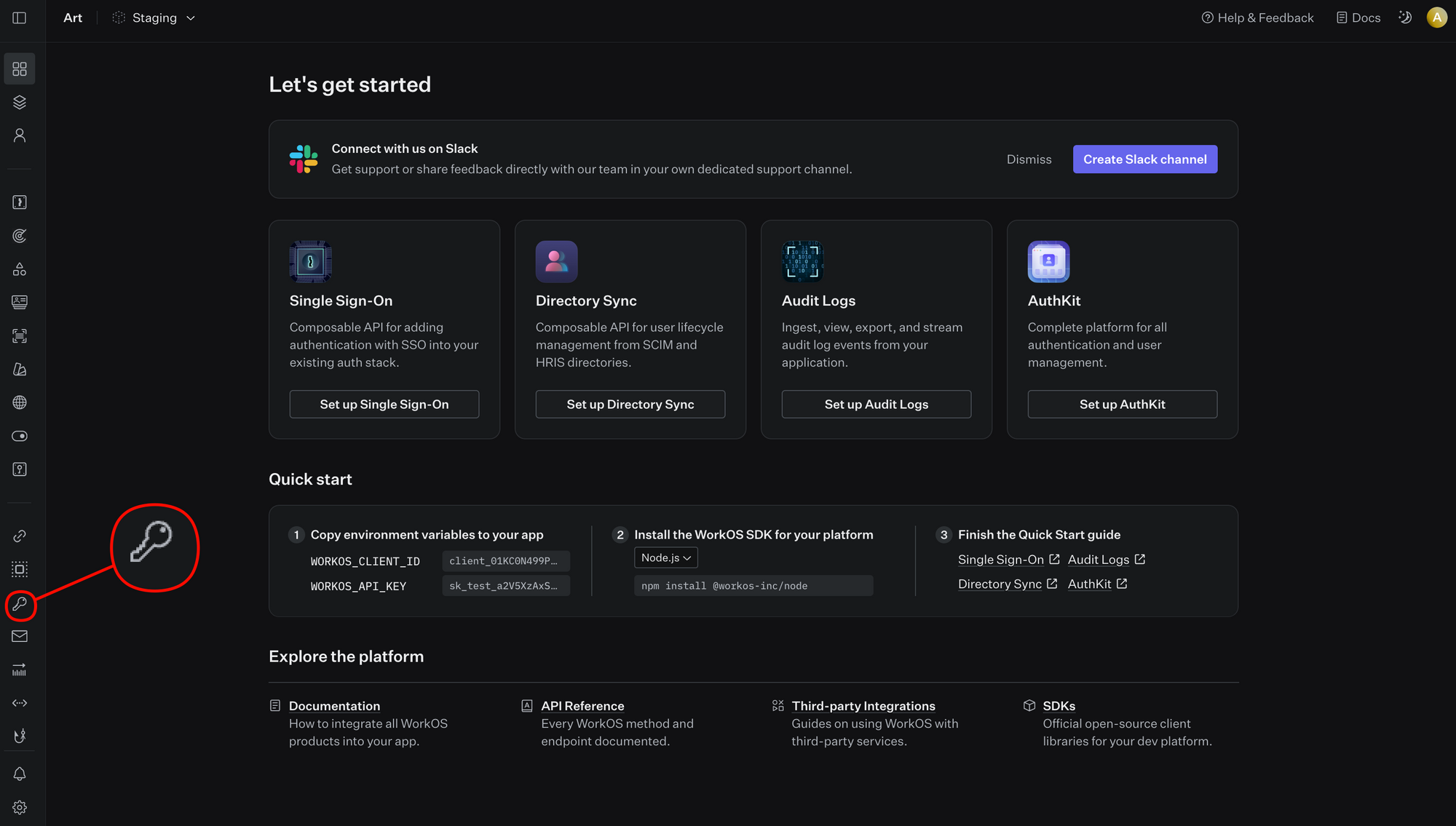

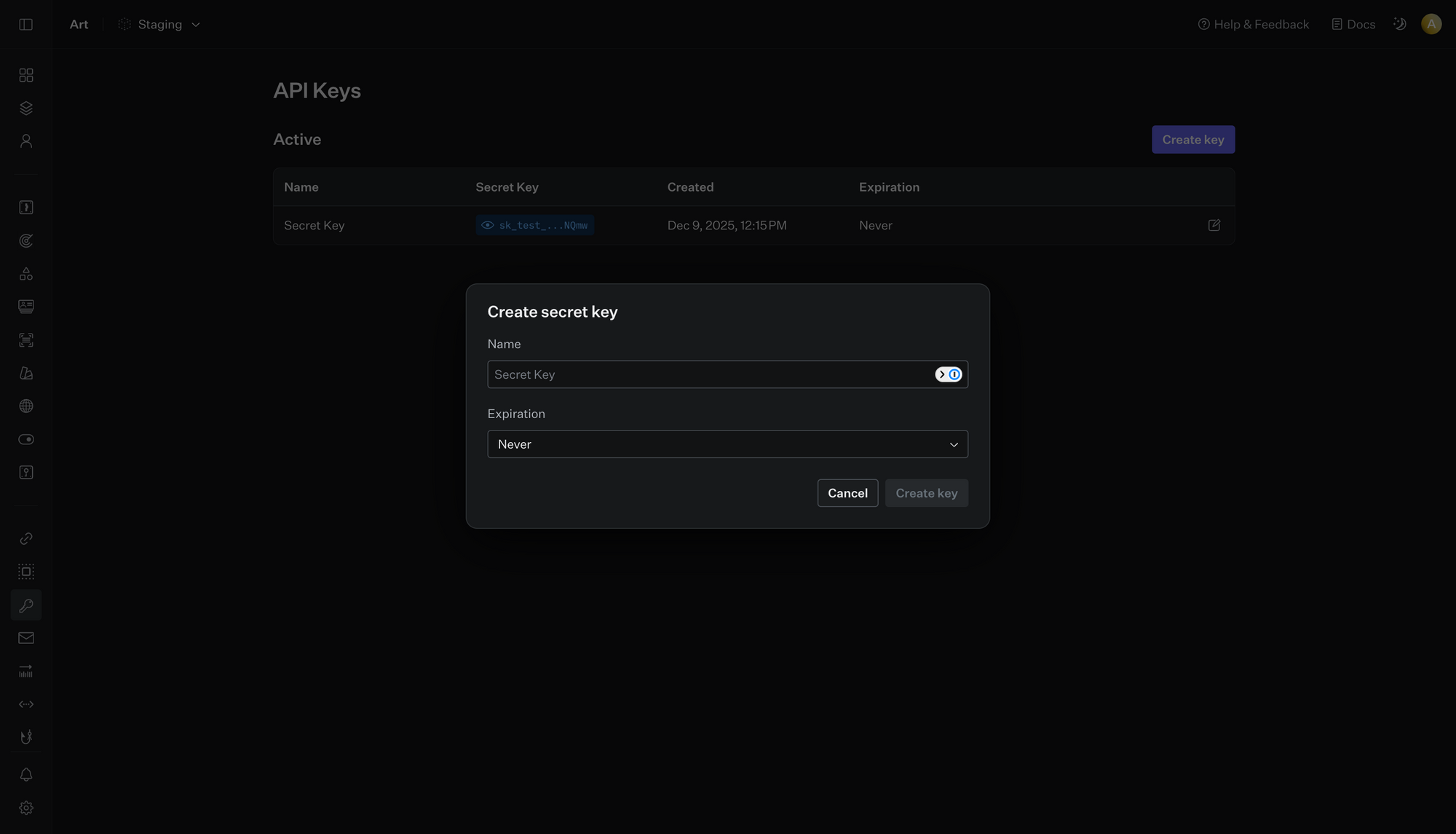

開発者は、セキュリティと使いやすさを重視した簡単なプロセスでWorkOS APIにアクセスします。まず、WorkOSアカウントを作成します。ログイン後、ダッシュボードのAPI Keysセクションに移動します。

`sk_`で始まるシークレットキーを生成します。これは、すべてのリクエストに対するBearerトークンとして機能します。本番環境のキーは一度しか表示されないため、環境変数やAWS Secrets Managerのようなシークレットマネージャーに安全に保管してください。

認証には、`Authorization`ヘッダーにキーを含める必要があります:`Bearer sk_example_123456789`。ベースURLは`https://api.workos.com`で、すべてのトラフィックはHTTPS経由でペイロードを暗号化します。ステージング環境ではテスト用に個別のキーを使用し、ライブデータに影響を与えることなく安全な実験が可能です。リクエストに権限がない場合、403 Forbiddenレスポンスが返されます。無効なキーは401 Unauthorizedをトリガーします。

WorkOSは、人気の言語向けのネイティブSDKを提供し、呼び出しを効率化します。Node.jsの場合、npmを介してインストールします:`npm install @workos-inc/node`。`const workos = new WorkOS('sk_example_123456789');`で初期化します。Pythonユーザーは`pip install workos`を実行し、`from workos import Client; client = Client(api_key='sk_example_123456789')`とします。Ruby、Go、Java、.NET、Elixirにも同様のラッパーが存在し、それぞれシリアル化、リトライ、冪等性キーを自動的に処理します。

エンドポイントはリソースごとに整理されています。Organizationsの場合、`/organizations`へのPOSTで新しいエンティティを作成します。

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

レスポンスには、`/organization_memberships`を介してメンバーを追加するなど、後続の操作のための`id`が含まれます。AuthKitのエンドポイントは`/user_management`の下にあり、ユーザーに対するCRUDをサポートします。ユーザーを作成するには:

{

"email": "user@acme.com",

"password": "securepass123"

}

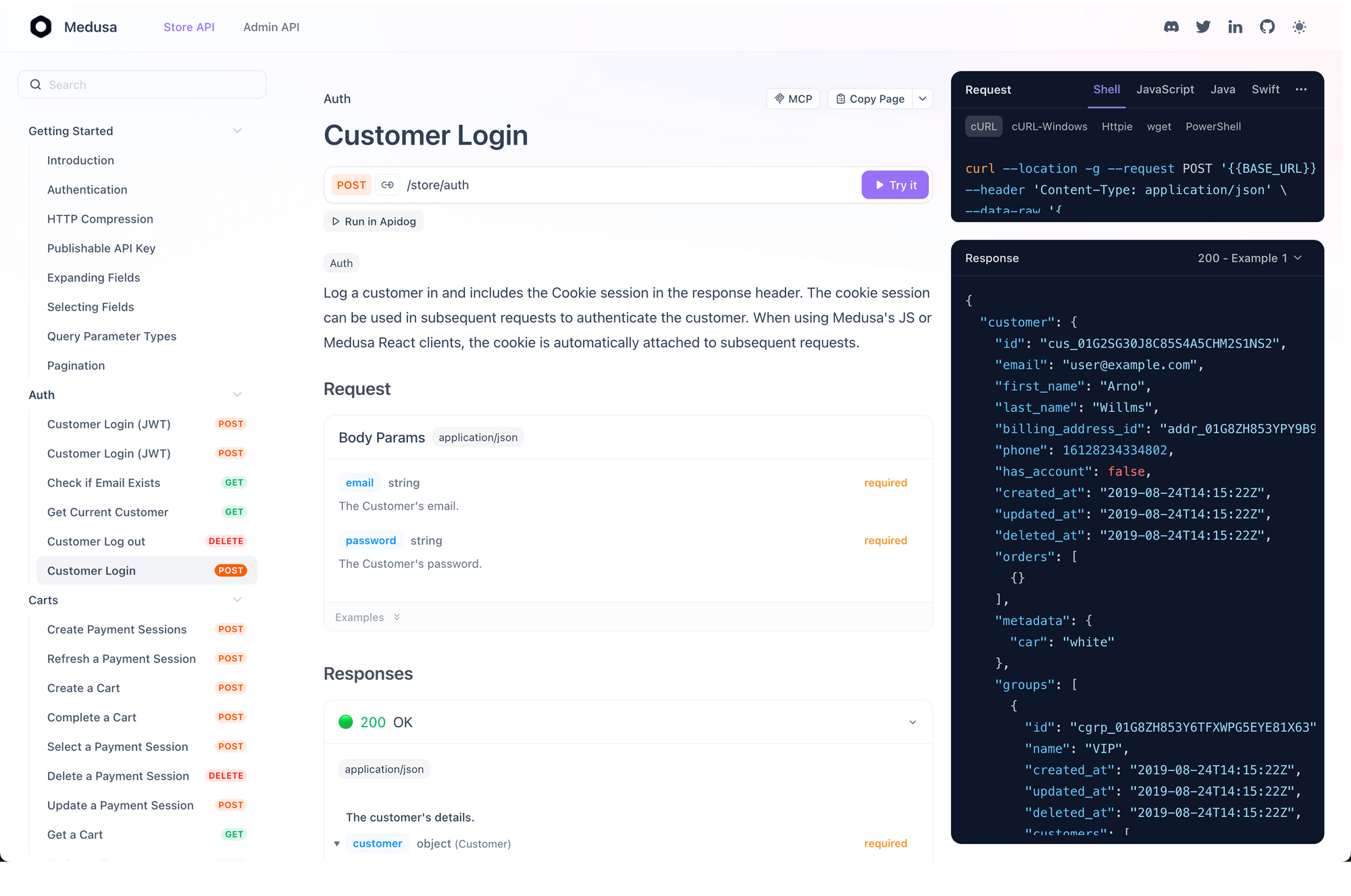

セッションは`/user_management/sessions`経由で生成され、フロントエンドストレージ用のトークンを返します。SSOフローは`/sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz`で開始されます。プロバイダーのリダイレクト後、`/sso/token`でコードをプロファイルに交換します。

Directory Syncは、ダッシュボードでディレクトリを設定し、Google APIキーのようなプロバイダー認証情報を提供する必要があります。その後、`/directories/{id}/users`をクエリして同期データを取得します。イベントは`/events?event_types[]=user.created&after=2025-01-01T00:00:00Z`を介してプルされ、`limit`および`after`カーソルでページネーションされます。

レート制限はIPまたはキーごとに適用されるため、429レスポンスに対しては指数バックオフを実装してください。ダッシュボードでは、使用状況分析を提供し、クォータを監視できます。テストには、提供されているPostmanコレクションまたはドキュメントのcURL例を使用してください。これらをApidogにインポートして、リクエストを視覚化し、ドキュメントを自動生成し、レスポンスをシミュレートすることで、検証にかかる時間を大幅に節約できます。

前提条件には、`/organization_domains/verify`のDNS TXTレコードによる組織ドメインの検証が含まれます。リダイレクトURIはダッシュボードで設定されたものと完全に一致する必要があります。設定が完了すると、アプリはMFAチャレンジやメール検証などのエッジケースを専用のフローで処理します。

このアクセスモデルにより、開発者は制御を維持しながら迅速に統合できます。基盤が整えば、価格設定の決定が論理的に続きます。

WorkOS APIの料金:スタートアップからエンタープライズまで対応する柔軟なモデル

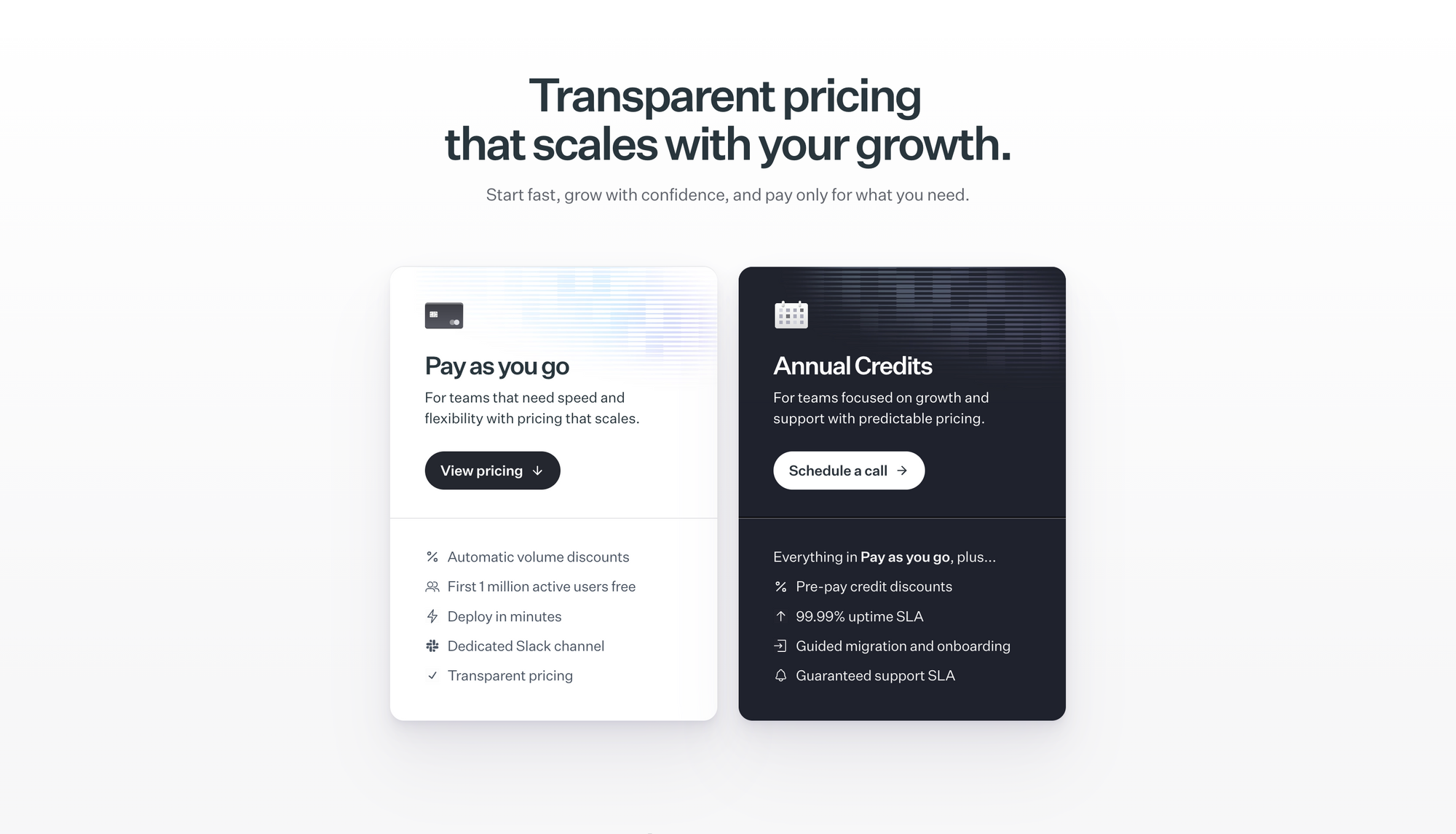

WorkOSは、アクティブユーザーと接続に基づいて料金を設定し、成長するチームにとってのアクセシビリティを促進しています。従量課金モデルでは、暦月内にサインアップ、ログイン、またはプロファイルを更新した最初の100万人の月間アクティブユーザーに対しては料金がかかりません。それ以降は、使用量に応じてコストが増加し、効率性を報いるために自動的にボリュームディスカウントが適用されます。

SSOまたはDirectory Syncを介したエンドユーザーとの連携を表す接続には、プロバイダー(OktaやAzure ADなど)や同期される合計ユーザー数に関わらず、定額料金が発生します。この一貫性により、予測が簡素化されます。開発者は、ステージング環境で無制限のテスト接続を無料でプロビジョニングでき、CI/CDパイプラインに最適です。

確実な成長のためには、年間クレジットプランが、99.99%の稼働時間SLA、ガイド付きオンボーディングセッション、優先サポートなどの特典付きで、前払いクレジットをバンドルしています。チームは割引されたクレジットを前払いし、12ヶ月間料金を固定します。カスタムドメインオプション(月額99ドル)は、AuthKitページ、Admin Portal、およびメールに独自のドメインをブランド化し、ユーザーの信頼を高めます。

エンタープライズプランでは、専用のSlackチャンネル、四半期ごとのアーキテクチャレビュー、24時間年中無休の対応SLAなど、さらにカスタマイズされます。すべてのティアでメールサポート、APIステータスアラート、包括的なドキュメントが提供されます。長期契約に縛られることはなく、ニーズの変化に応じてスケールアップまたはスケールダウンできます。

WorkOS APIの統合:ステップバイステップの例とベストプラクティス

統合はSDKの選択から始まりますが、実行には構造化されたアプローチが必要です。ゲートウェイ機能としてSSOから始めましょう。Node.jsでプロファイルを取得するには:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

トークンを安全に保存し、クレームに基づいてルートを承認します。Directory Syncの場合、イベントを取り込むためのウェブフックを設定します。エンドポイントにPOSTで送信します。

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

パースしてデータベースにアップサートし、結果整合性を確保します。AuthKitはユーザーフローでその力を発揮します。`/auth/factors/enroll`でMFAを登録し、`/auth/challenges/verify`でTOTPコードを検証します。マジック認証は`/magic_auth/send_code`経由でコードを送信し、`/magic_auth/verify_code`で確認します。

組織をマルチテナントスタイルで扱います。`/invitations`経由でユーザーを招待し、`/organization_memberships`でステータスを追跡します。監査ログは`/audit_logs/events`経由で統合され、コンプライアンスレポートのためにフィルタリングされます。

ベストプラクティスには、リトライのための冪等性(ヘッダーにユニークなキーを使用)が含まれます。ダッシュボード分析を通じて監視し、レート制限に達した場合はアラートを発します。Vaultの場合、個人情報(PII)は保存前に暗号化します:暗号文を付けて`/vault/v1/kv`にPOSTします。

Apidogはこのワークフローを強化します。WorkOSスキーマをインポートし、ステージングに対してコレクションを実行し、API仕様で協力します。プロバイダーアクセスのギャップを埋めるために、オフラインテスト用のDirectory Syncペイロードをモックします。

よくある落とし穴は?リダイレクトURIの不一致はサイレントな失敗を引き起こすため、早期に検証してください。ドメイン検証を見落とすとSSOアサーションがブロックされます。マルチ組織の場合、キー間でリクエストをシャーディングしてスケールします。

2025年には、WorkOSをVercelのようなサーバーレスアーキテクチャと組み合わせてエッジ認証を実現します。この組み合わせは、WorkOSの低遅延エンドポイントを活用してグローバルに展開します。

WorkOS APIの高度なユースケース:不正検出から機能管理まで

基本を超えて、APIは洗練されたシナリオを可能にします。Radarはサインインリスクを評価します:`/radar/attempts`に試行をPOSTし、「許可」または「ブロック」のような判定を受け取ります。信頼できるIPをホワイトリストに登録するために、`/radar/lists`を介して許可リストと統合します。

Feature Flagsは`/feature_flags/{slug}/targets`を介して切り替えられ、ユーザーまたは組織ごとに評価されます。PipesはGitHubへのOAuthを管理します:`/data_integrations/github/token`でトークンを生成します。

`/portal/generate_link`からのAdmin Portalリンクは、セルフサービス設定を埋め込みます。イベント同期は、最大30日前までクエリしてアプリを最新の状態に保ちます。

これらのケースは拡張性を示しています。フィンテックアプリは、異常検出とレポートのためにRadarと監査ログを使用します。Eコマースプラットフォームは、組織規模に応じて機能をフラグ付けします。

結論

WorkOS APIは、開発者がエンタープライズ機能を効率的に提供できるようにします。コアアクセスから高度な統合まで、コストを抑えながらワークフローを効率化します。今すぐApidogを無料でダウンロードしてこれらのエンドポイントを実際にテストし、今日のAPIインタラクションを変革しましょう。

これらの戦略を実装し、アプリケーションが安全にスケールするのを見てください。スタックを将来にわたって対応させましょう。APIのロードマップは継続的なイノベーションを約束します。