オンラインで重要なフォーム、例えば求人応募や発注書を送信しているとします。「送信」をクリックしても、何も起こらないように見えます。不安になり、もう一度クリックします。しばらくして、確認メールが2通届きます。誤って重複したリクエストを送信してしまい、同じ求人に2回応募したり、同じ商品を2つ購入してしまったりしたかもしれません。

このようなイライラするシナリオをまさに防ぐために設計されたのが、425 Too Early HTTPステータスコードです。これはHTTPファミリーの中でも比較的新しく、より専門的なステータスコードの一つであり、現代のHTTP/2およびHTTP/3接続におけるセキュリティ脆弱性に対処するために特別に作成されました。

それを、入り口でIDをチェックするデジタル用心棒だと考えてみてください。425は、用心棒が「チケットはお持ちのようですが、まだ前の人を処理中です。再度ドアに殺到するのではなく、順番をお待ちください」と言っているようなものです。

現代のウェブプロトコルを扱っている開発者や、ウェブセキュリティに関心がある方にとって、425 Too Earlyを理解することはますます重要になっています。

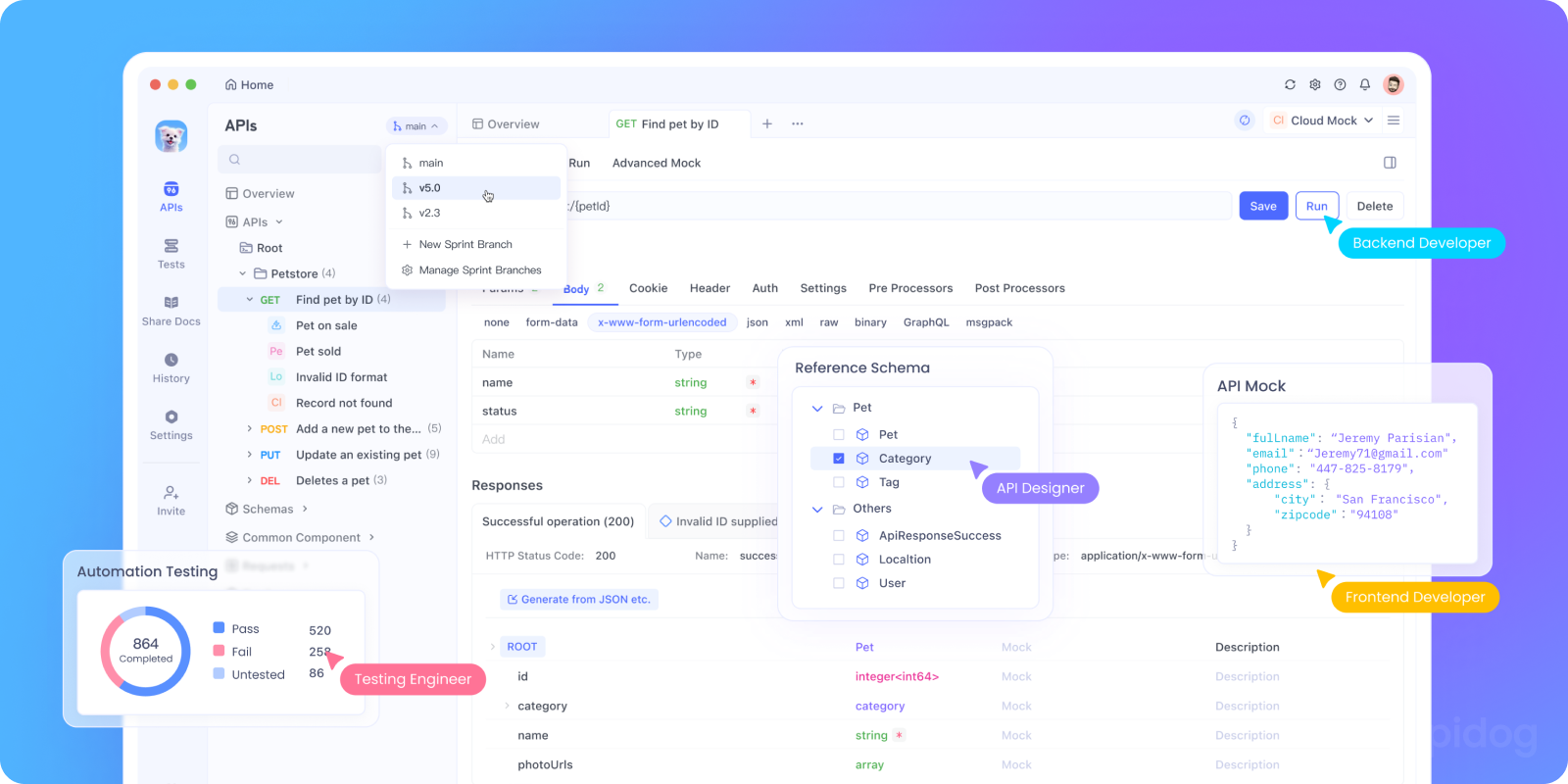

このブログ記事では、425 Too Earlyが正確には何を意味するのか、なぜ発生するのか、そしてAPIやウェブサービスでそれを防ぐ方法を詳しく解説します。さらに、Apidogのようなツールが、これらのシナリオをいかに簡単にデバッグしテストするのに役立つかを示します。

425のような新しいステータスコードを含む洗練されたHTTPインタラクションをテストおよびデバッグするのに役立つオールインワンのAPIプラットフォームです。さて、リプレイ攻撃とHTTP 425ステータスコードの魅力的な世界を探ってみましょう。

問題点:HTTP/2リプレイ攻撃の脆弱性

425が作成された理由を理解するには、現代のウェブ接続の仕組みにおける根本的な変化を理解する必要があります。

HTTP/1.1からHTTP/2へ:パラダイムシフト

古いHTTP/1.1の世界では、各リクエストには個別のTCP接続が必要でした。あるいは、永続的な接続を介して順次送信されていました。これにより、リクエストが簡単にインターリーブされたりリプレイされたりすることがなかったため、特定の種類の攻撃が自然に防がれていました。

HTTP/2は、単一の接続上で複数のリクエストを同時に送信できる多重化(multiplexing)を導入しました。これによりパフォーマンスは劇的に向上しましたが、新たなセキュリティ上の課題も生み出しました。

リプレイ攻撃のシナリオ

脆弱性は次のように機能します。

- クライアントが、HTTP/2接続を介して機密データ(発注書など)を含む

POSTリクエストの送信を開始します。 - リクエストヘッダーは送信されますが、ボディはまだ送信中です。

- 攻撃者は接続を傍受し、リクエストヘッダー全体と送信済みのボディデータを複製し、同一のコピーをサーバーに送信します。

- サーバーは2つの同一のリクエストを受信し、両方を処理するため、重複した注文、請求、またはアクションが発生する可能性があります。

これは、クライアントが重複リクエストが送信されたことさえ知らない可能性があるため、特に危険です。425 Too Earlyステータスコードは、この攻撃に対するサーバーの防御メカニズムです。

HTTP 425 Too Earlyとは実際に何を意味するのか?

425 Too Earlyステータスコードは、サーバーがリプレイされる可能性のあるリクエストの処理を危険にさらすことを望まないことを示します。これは、特にHTTP/2接続の再利用の文脈において、サーバーがそのリクエストが既に進行中のリクエストの重複である可能性があると判断した場合に発生します。

このコードは、「Using Early Data in HTTP」と題されたRFC 8470で定義されています。これは、HTTP Strict Transport Security (HSTS)およびTLS 1.3早期データと呼ばれるメカニズムと連携するように特別に設計されています。

典型的な425応答は次のようになります。

HTTP/1.1 425 Too EarlyContent-Type: application/json

{

"error": "too_early",

"message": "Request might be replayed. Please retry your request."

}

重要な洞察は、425は必ずしもエラーではなく、保護措置であるということです。サーバーは「現在このリクエストを処理するのは安全ではない可能性があるため、あなた自身の保護のためにこのリクエストを拒否しています」と言っているのです。

言い換えれば、サーバーはあなたのリクエストを安全に処理するには*時期尚早*だと考えています。なぜなら、特にTLS (Transport Layer Security)ハンドシェイクの文脈において、それが安全であるか、または有効であるかを確認できていないからです。

簡単に言えば:

サーバーは通信プロセスにおいてあなたのリクエストを時期尚早に受け取りました。おそらくセキュリティを保証できる前であったため、潜在的なリプレイ攻撃を避けるためにそれを拒否することにしました。

それが「Too Early(早すぎる)」と呼ばれる理由です。あなたのリクエストは、サーバーが準備できる前にフライングしてしまったのです。

公式定義 (RFC 8470)

公式RFCでは次のように述べられています。

「425 (Too Early) ステータスコードは、サーバーがリプレイされる可能性のあるリクエストの処理を危険にさらすことを望まないことを示す。」

短く簡潔ですが、その意味するところは深いです。

本質的に、425は保護メカニズムです。これは、安全な接続が完全に確立される前に到着したリクエストの偶発的または悪意のあるリプレイをサーバーが防ぐ方法です。

起源:なぜ425が存在するのか

425 Too Earlyを理解するには、TLS 1.3とHTTP/2がどのように機能するかについて少し知る必要があります。

これらの現代のウェブプロトコルは、ウェブ接続をより速く、より安全にすることを目指しています。しかし、その速度は時としてリスクを伴います。特に「早期データ」または「0-RTTデータ」の場合です。

早期データ (0-RTT) とは?

「0-RTT」(Zero Round Trip Time)は、クライアントがサーバーとの完全なセキュアハンドシェイクが完了する前にデータを送信することを可能にします。

これにより、何度もハンドシェイクをやり取りするのを待つ代わりに、クライアントが*すぐに*リクエストを送信できるため、接続がより速く感じられます。

しかし、ここに落とし穴があります。早期データは攻撃者によってリプレイされる可能性があります。

これは、誰かがあなたのリクエストを傍受して再送信し、重複したトランザクションや不正な操作を引き起こす可能性があることを意味します。

問題点

あなたのリクエストが安全なもの(ウェブページのGETリクエストなど)であれば、それをリプレイしても大した問題ではありません。

しかし、それが機密性の高いもの、例えば支払いの送信やレコードの削除である場合、それをリプレイすると深刻な結果を招く可能性があります。

だからこそ、サーバーは425 Too Earlyで応答し、次のように伝えます。

「安全であることを確認する前にあなたのリクエストを受け取りました。ハンドシェイクが完了した後、再送信してください。」

なぜサーバーは425 Too Earlyを使用するのか

では、なぜサーバーは早期データを無視したり、とにかく処理したりする代わりに、425を返すことを選択するのでしょうか?

その理由は次のとおりです。

1. リプレイ攻撃を防ぐため

これが主な理由です。攻撃者が早期データを傍受してリプレイした場合、機密性の高い操作(支払い、サインアップ、削除など)が複数回実行される可能性があります。

2. 冪等性を保護するため

425は冪等な動作を維持するのに役立ち、繰り返すべきではないアクションが一度だけ実行されるようにします。

3. セキュリティ標準に準拠するため

TLS 1.3とHTTP/2をサポートするサーバーは、早期データに関する安全な慣行を遵守する必要があります。425はコンプライアンスの確保に役立ちます。

4. 適切なクライアントの動作を促すため

425を理解しているクライアントは、リクエストを自動的に正しく再試行し、信頼性と安全性を向上させます。

技術的な仕組み:425がリプレイ攻撃を防ぐ方法

TLS 1.3の早期データで、この保護が実際にどのように機能するかを見ていきましょう。

ステップ1:初期接続

クライアントはTLS 1.3を使用してサーバーに接続します。TLSハンドシェイク中に、クライアントは「早期データ」(ハンドシェイクが完全に完了する前に送信されるデータ)を送信したいことを示すことができます。これはパフォーマンス最適化のためです。

ステップ2:危険なリクエスト

クライアントは早期データを含むリクエストを送信します。これは、フォームデータを含むPOSTリクエスト、または任意の非冪等な操作である可能性があります。

POST /api/orders HTTP/1.1Content-Type: application/json[Early Data Flag]

{"items": ["product_123"], "total": 99.99}

ステップ3:サーバーの保護応答

サーバーはこのリクエストを受信しますが、早期データとして送信され、リプレイされる可能性があるため、処理するには危険すぎると判断します。注文を処理する代わりに、次のように応答します。

HTTP/1.1 425 Too EarlyRetry-After: 5

ステップ4:安全な再試行

クライアントは425応答を見て、TLSハンドシェイクが完全に完了するのを待ってからリクエストを再試行する必要があることを理解します。待機した後(Retry-Afterヘッダーで示された通り)、クライアントは同じリクエストを再度送信しますが、今回は完全に確立されたセキュアな接続を介して行います。

ステップ5:成功した処理

サーバーはリクエストを安全に処理し、200 OKまたは201 Createdで応答します。

425と429 Too Many Requests:違いを知る

これは、しばしば混乱を引き起こす重要な区別です。

425 Too Early: 「この特定のリクエストは、潜在的なリプレイ攻撃のため、現在処理するには安全ではない可能性があります。しばらくしてから、まったく同じリクエストをもう一度試してください。」これはリクエストの安全性とタイミングに関するものです。429 Too Many Requests: 「一般的に、あなたはあまりにも多くのリクエストを送信しています。速度を落とし、後で別のリクエストを試してください。」これはレート制限と量に関するものです。

例え:

425: 銀行の窓口係が「お金を引き出したいのは分かりますが、セキュリティシステムがまだ初期化中です。5秒待ってから、まったく同じ出金伝票をもう一度提示してください」と言っているようなものです。429: 同じ窓口係が「本日、あまりにも多くの引き出しをされました。明日また来てください」と言っているようなものです。

425エラーに遭遇する可能性のあるシナリオ

ユーザーまたは開発者として、次のようなシナリオで425応答に遭遇する可能性があります。

- 高セキュリティアプリケーション:厳格なリプレイ保護を実装している銀行のウェブサイト、決済処理業者、政府ポータルなど。

- 最新のAPIインフラストラクチャ:TLS 1.3とリプレイ保護が有効になっている最先端のHTTP/2またはHTTP/3サーバー上に構築されたAPI。

- モバイルアプリケーション:パフォーマンスのためにHTTP/2を使用し、リプレイ攻撃対策を実装しているアプリ。

- Eコマースプラットフォーム:重複注文が高額になる可能性があるチェックアウトプロセス中。

Apidogで425応答をテストする

あなたのアプリケーションが425応答をどのように処理するかをテストすることは、堅牢で安全なシステムを構築するために不可欠です。API開発に取り組む際、Apidogは、タイミング、セキュリティ、リプレイシナリオをテストするための秘密兵器です。この種のテストに完全に適しています。

Apidogを使用すると、次のことができます。

- 425応答のモック:モックエンドポイントを設定して、

Retry-Afterヘッダー付きの425 Too Earlyステータスを返すようにし、クライアントアプリケーションの動作をテストできます。 - 再試行ロジックのテスト:致命的なエラーとして扱うのではなく、適切に待機してリクエストを再試行することで、アプリケーションが

425応答を正しく処理することを確認します。 - 異なるシナリオのシミュレーション:様々なリプレイ保護シナリオをシミュレートするテストケースを作成し、セキュリティを維持しながらアプリケーションがユーザーフレンドリーであることを確認します。

- ヘッダーの検証:サーバーが

425応答を送信する際に、Retry-Afterのような役立つヘッダーを含んでいることを確認します。 - 期待される動作の文書化:Apidogを使用して、特定の条件下で特定のエンドポイントが

425を返す可能性があることを文書化し、他の開発者が期待されるフローを理解するのに役立てます。

この種のテストは、重複リクエストが深刻な結果を招く可能性がある金融取引やその他の機密性の高い操作を扱うアプリケーションにとって特に重要です。

425を処理するためのベストプラクティス

サーバー開発者向け:

- 慎重に使用する:重複処理が有害となる非冪等なリクエスト(POST、PATCH)に対してのみ

425を返します。GETリクエストは、リプレイされたとしても通常は安全に処理できます。 - Retry-Afterを含める:クライアントが再試行するまでにどれくらい待つべきかをガイドするために、常に

Retry-Afterヘッダーを含めます。 - 明確なエラーメッセージを提供する:リクエストが拒否された理由と、クライアントが何をすべきかを説明する記述的なメッセージを応答ボディに含めます。

- 監視のためにログを記録する:大量の

425応答は攻撃の試みを示す可能性があるため、セキュリティ監視のために425応答をログに記録します。

クライアント開発者向け:

- 自動再試行を実装する:

425を受け取った場合、Retry-Afterで指定された遅延の後、同じリクエストを自動的に再試行します。 - リクエストを変更しない:再試行されるリクエストは、元のリクエストと同一である必要があります(同じメソッド、ヘッダー、ボディ)。

- ユーザーフレンドリーなメッセージを表示する:自動再試行が不可能な場合は、一時的な問題を説明する明確なメッセージをユーザーに表示します。

- 再試行回数を制限する:無限ループを避けるために、再試行回数に合理的な制限を設けます。

より大きな視点:ウェブセキュリティの進化

425 Too Earlyステータスコードは、ウェブセキュリティにおける重要な進化を表しています。プロトコルがより複雑になり、パフォーマンス志向になるにつれて、高度な防御を必要とする新しい脆弱性が出現します。

このコードは、次のような広範な傾向の一部です。

- アプリケーションレベルのセキュリティだけでなく、プロトコルレベルのセキュリティ

- 新たな攻撃ベクトルに対する積極的な保護

- 特定のセキュリティシナリオに対する標準化された応答

ほとんどの開発者は425を直接実装しないかもしれませんが、それを理解することで、現代のウェブアプリケーションを保護する洗練されたセキュリティ対策の重要性を認識するのに役立ちます。

結論:デジタルエコーに対する守護者

というわけで、HTTPステータスコード425 Too Earlyの全体像を理解していただけたでしょうか。

HTTP 425 Too Earlyステータスコードは、遭遇する機会が少ないステータスコードの一つかもしれませんが、現代のウェブ通信のセキュリティにおいて極めて重要な役割を果たします。これは、高性能で多重化されたHTTP接続における重複リクエストから生じる混乱を防ぐという、特定の重要な仕事のために設計された専門的なツールです。

最初は何のことか分かりにくいかもしれませんが、実際には現代のウェブ通信を安全に保つための重要な要素です。425を見たとき、それはサーバーが気難しいのではなく、潜在的なリプレイ攻撃からあなたを保護しているのです。

425を理解することは、現代のウェブプロトコル設計における洗練されたセキュリティ上の考慮事項を深く知る機会を与えてくれます。これは、ウェブ技術が進化するにつれて、私たちのセキュリティ対策も進化しなければならないということを思い出させてくれます。

今日のアプリケーションを構築する開発者にとって、425を認識し、それに対する適切な処理を実装することは、アプリケーションが次世代のウェブインフラストラクチャとシームレスに連携することを保証します。そして、これらの洗練されたインタラクションをテストする必要がある場合、Apidogのような包括的なツールは、一般的なものから稀なものまで、すべてのHTTPステータスコードをアプリケーションが優雅かつ確実に処理することを保証する完璧な環境を提供します。

これらのシナリオのテストとデバッグに真剣に取り組むなら、ぜひApidogを試してみてください。これは、安全なテスト、タイミング問題のシミュレーション、そしてリクエストがどれほど「早期」に到着してもAPIが期待通りに動作することを保証する、オールインワンのAPIツールです。