現代のAPIゲートウェイアーキテクチャでは、プラグインを動的にオーケストレーションする能力が、トラフィック管理やリクエスト処理において重要な進歩を表しています。Apache APISIXのプラグインオーケストレーションシステムは、指向非循環グラフ(DAG)実行モデルを通じて、複雑なAPIシナリオを処理するための洗練されたアプローチを実装しています。

APIドキュメントの作成にまだ苦労していますか?プロフェッショナルで動的なAPIドキュメントを自動的に作成したいですか?

Apidogを使用してAPIドキュメントを自動的に最新に保ちましょう!

APIパラメータを変更するたびにドキュメントを更新することに悩む必要はありません。Apidogは常にすべてを最新に保ちます!

ApidogでAPIテストの効率を向上させましょう!

APISIXのプラグインオーケストレーション - 概要

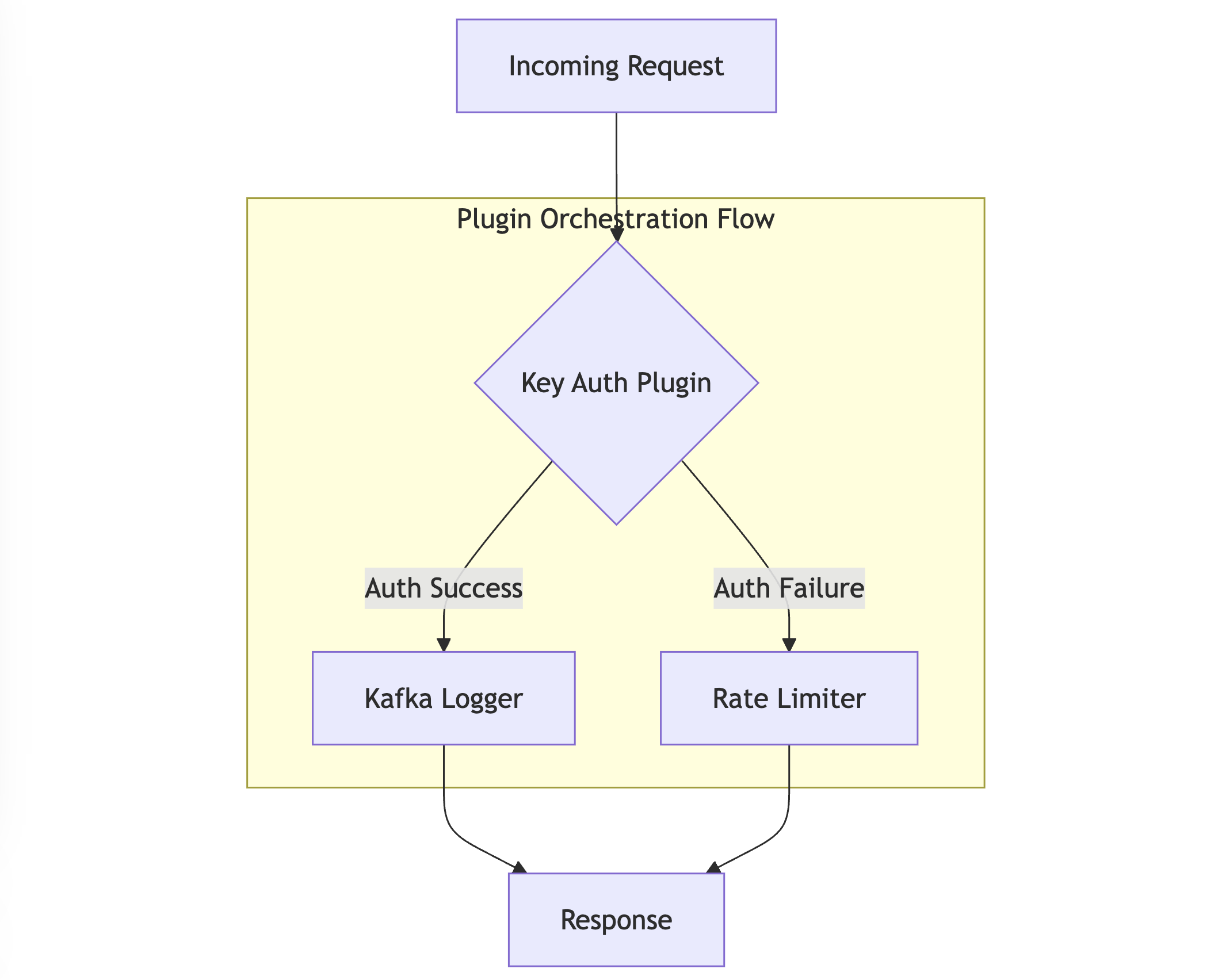

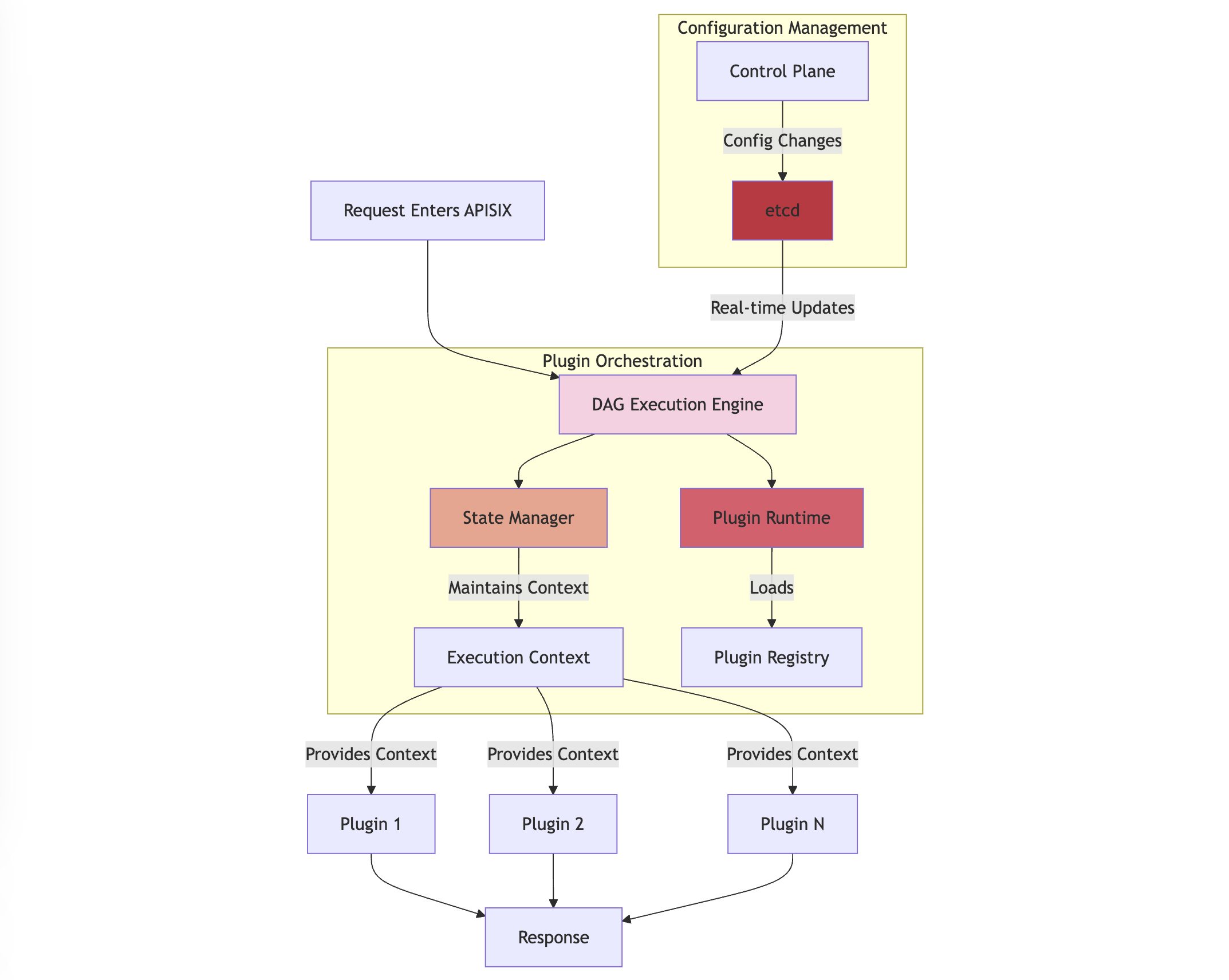

APISIXのプラグインオーケストレーションの本質は、プラグインの実行結果に基づいて条件付き処理パスを可能にし、カスタムコードを必要とせずに動的リクエスト処理を実現することです。このシステムは、制御プレーンとデータプレーンの分離を維持しつつ、高性能を保証するために最適化された状態管理とインメモリ処理を通じて運用されます。

オーケストレーションエンジンは、実行コンテキストを維持しつつ複雑な条件ロジックを可能にする洗練された状態管理システムを通じてプラグインを処理します。チェーン内の各プラグインは、後続のプラグインの実行パスに影響を与えることができ、動的で反応的な処理フローを作成します。このアプローチにより、次のようなシナリオが可能になります:

- リクエスト属性に基づく条件付き認証フロー

- 認証結果に基づく動的レート制限

- リクエスト処理結果に基づくコンテキストログ

- プラグイン実行状態に基づく適応トラフィックルーティング

技術的な実装は、いくつかの重要なコンポーネントを活用しています:

- プラグイン依存関係とフローを管理するDAG実行エンジン

- プラグイン実行コンテキストを維持するための状態管理システム

- 高性能な操作のための最適化されたインメモリ処理システム

- リアルタイム更新のためにetcdを使用する分散構成システム

このアーキテクチャは、状態管理とプラグイン実行パスの綿密な最適化を通じて、高いパフォーマンスを維持しつつ、複雑なAPI管理シナリオを実現します。このシステムは、動的プラグインのロード、カスタムプラグインの統合、複雑な条件ロジックをサポートしており、すべてのプロダクションデプロイメントに必要なパフォーマンス特性を維持しています。

このアーキテクチャを実装することにより、APISIXはコードではなく構成を通じて複雑なAPI管理要件を処理するための柔軟かつ強力なシステムを提供し、運用の複雑さを大幅に削減しつつ、システムの信頼性とパフォーマンスを維持します。

インフラストラクチャのセットアップ - 最初のステップ

安全なAPISIXデプロイメントの基盤は、適切なネットワーク隔離と構成から始まります。まず、特定のサブネット構成を持つ専用ネットワークを作成します:

docker network create \

--driver=bridge \

--subnet=172.18.0.0/16 \

--ip-range=172.18.5.0/24 \

--gateway=172.18.5.254 \

apisix

このネットワーク構成は、APISIXコンポーネント間の適切な隔離と通信を保証します。

コアコンポーネントのデプロイ

ETCD構成

ETCDは構成センターとして機能します。適切なセキュリティ設定で展開します:

docker run -it --name etcd-server \

-v $(pwd)/example/etcd_conf/etcd.conf.yml:/opt/bitnami/etcd/conf/etcd.conf.yml \

-p 2379:2379 \

-p 2380:2380 \

--network apisix \

--ip 172.18.5.10 \

--env ALLOW_NONE_AUTHENTICATION=yes bitnami/etcd:3.4.9

この構成は、データの永続性とネットワークへのアクセスを保証します。

APISIXコアのインストール

包括的なログと構成を持つAPISIXを展開します:

docker run --name test-api-gateway \

-v $(pwd)/example/apisix_conf/config.yaml:/usr/local/apisix/conf/config.yaml \

-v $(pwd)/example/apisix_log:/usr/local/apisix/logs \

-p 9080:9080 \

-p 9091:9091 \

-p 9443:9443 \

--network apisix \

--ip 172.18.5.11 \

-d apache/apisix

このセットアップには、構成とログのためのボリュームマウントが含まれています。

セキュリティの実装

認証レイヤー

APISIXは強力なキー認証を提供します。完全な実装を次に示します:

# 認証を伴うコンシューマの作成

curl http://127.0.0.1:9180/apisix/admin/consumers -H "X-API-KEY: $admin_key" -X PUT -d '

{

"username": "jack",

"plugins": {

"key-auth": {

"key": "auth-one"

}

}

}'

# 認証付きルートの構成

curl http://127.0.0.1:9180/apisix/admin/routes/1 -H "X-API-KEY: $admin_key" -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"key-auth": {}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'

この構成は、APIキーによるアクセスを必要とする安全な認証レイヤーを作成します。

レート制限の実装

高度なレート制限を使用してAPIを悪用から保護します:

curl http://127.0.0.1:9180/apisix/admin/routes/1 -H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key": "remote_addr",

"policy": "redis",

"redis_host": "127.0.0.1",

"redis_port": 6379,

"redis_password": "password",

"redis_database": 1,

"redis_timeout": 1001

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'

この構成は、Redisベースの分散レート制限を実装します。

高度なレート制限戦略

コンシューマの差別化によるクラスターレベルのレート制限:

curl -i http://127.0.0.1:9180/apisix/admin/routes/1 \

-H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key_type": "var_combination",

"key": "$consumer_name $remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:9001": 1

}

}

}'

この構成は、消費者のアイデンティティとIPアドレスの両方に基づく高度なレート制限を可能にします。

ヘルスモニタリングとメトリック

Prometheus統合

包括的なメトリック収集を有効にします:

curl -i http://127.0.0.1:9180/apisix/admin/routes/1 \

-H "X-API-KEY: $admin_key" -X PUT -d '

{

"uri": "/metrics",

"plugins": {

"prometheus": {

"prefer_name": true,

"metrics": {

"http_status": true,

"latency": true,

"bandwidth": true

}

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"prometheus:9090": 1

}

}

}'

この構成により、モニタリングと分析のための詳細なメトリック収集が有効になります。

システム管理

サービスの初期化

インストール後は、適切な構成でシステムを初期化します:

# 構成の初期化

sudo apisix init

# サービスを開始

sudo apisix start

# systemdベースのシステムの場合

systemctl start apisix

これらのコマンドは、システムの適切な初期化とサービス管理を保証します。

構成の更新

セキュリティを強化するために管理APIキーを更新します:

deployment:

admin:

admin_key:

- name: "admin"

key: newsupersecurekey

role: admin

この構成は、管理APIのセキュリティを強化します。

結論

これらの構成を包括的に実装することで、強力で安全で拡張可能なAPIゲートウェイインフラストラクチャが作成されます。認証、レート制限、モニタリングの組み合わせは、セキュリティと信頼性の両方を確保します。管理キーの更新やシステムメトリックのモニタリングを含む定期的なメンテナンスは、デプロイの健康を維持するために重要です。

これらの構成は、特定の要件やセキュリティニーズに基づいて調整することを忘れないでください。APISIXのモジュラー性は、プラグインシステムを通じての拡張とカスタマイズを容易にし、シンプルなAPI管理から複雑なAPI管理シナリオまで対応可能です。