2025年にAPIを構築しているなら、すぐに明らかになることがあります。それは、優れたAPIドキュメントが良いだけでなく、もはや贅沢ではなく、必要不可欠なものであるということです。消費者が社内のマイクロサービスチームであろうと外部パートナーであろうと、彼らは「期待通りに機能する」クリーンでインタラクティブなドキュメントを求めています。

しかし、ここでほとんどのチームは壁にぶつかります。必要なのは単なるAPIドキュメントではありません…

必要なのは、認証機能が組み込まれたAPIドキュメントです。

つまり:

- ユーザーはドキュメント内で直接サインインまたは認証できます

- エンドポイントを安全にテストできます

- アクセスを管理できます(公開、プライベート、制限付き)

- 実際のトークンでAPIがどのように動作するかをプレビューできます

- 誰が何を見るかを制御できます

ほとんどの従来のAPIドキュメントジェネレーター(Swagger UI、Redoc、Stoplight Elementsなど)は、認証をエレガントに処理しません。確かにAPIを視覚化はしてくれますが、認証は?デバッグは?安全なオンラインテストは?バージョン管理は?アクセス制御は?プライベート共有は?

それほどではありません。

だからこそ、より多くの開発者やエンタープライズチームが、認証機能が組み込まれたAPIドキュメントジェネレーターを探しているのです。

もしあなたが今このトピックを調べているなら、あなたは幸運です。なぜなら、市場で最高のツールの1つがApidogだからです。Apidogは、美しくインタラクティブなAPIドキュメントを生成するだけでなく、認証処理、公開ドキュメント内での安全なAPIデバッグ、ロールベースの可視性、そして複雑な環境を手動で構成することなく仕様との統合も含まれています。

さて、認証を意識したドキュメントがなぜ重要なのか、そしてApidogのようなツールが開発者のエクスペリエンスをどのように変革しているのかを探ってみましょう。

認証ドキュメントの問題

認証が必要なサードパーティAPIを統合した最後の瞬間を思い出してください。何度あなたはこんな経験をしましたか?

- 既に期限切れの例示トークンをコピー&ペーストしましたか?

- ドキュメントに埋もれていたために必須ヘッダーを見落としましたか?

- 完璧にフォーマットされたリクエストがなぜ401を返したのか理解するのに苦労しましたか?

- 異なる認証方法をテストするために、コードエディターとドキュメントを切り替えるのに時間を無駄にしましたか?

従来のドキュメントは、私が「認証ギャップ」と呼ぶもの、つまり認証方法を読んだことと実際に認証に成功することの間の、フラストレーションのたまる隔たりを生み出します。

認証機能付きドキュメントは何が違うのか?

公開データを返すエンドポイントをドキュメント化するのは簡単です。しかし、認証を追加すると、いくつかの新たな課題が浮上します。

1. 認証情報管理の問題

実際の認証情報を公開せずに、動作する例をどのように提供するのでしょうか?静的なドキュメントでは、実際には機能しない偽のトークンが使われることが多く、開発者は問題が自分のコードにあるのか、それとも例にあるのかを推測するしかありません。

2. ヘッダーとパラメーターの複雑さ

認証には多くの場合、複数のコンポーネントが関与します。

- 認証ヘッダー(ベアラートークン、Basic認証)

- カスタムヘッダー(APIキー、クライアントID)

- クエリパラメーター(アクセストークン、署名)

- リクエストボディフィールド(一部の認証フローの場合)

これらの要素すべてを静的なドキュメントで正確に維持するのは、作成者と読者の両方にとって困難です。

3. フローのデモンストレーションの課題

OAuth 2.0のような一部の認証方法には、多段階のフローが伴います。静的なドキュメントでは、これらのフローが実際にどのように機能するかを示すのが難しく、開発者は複数のページからプロセスを組み立てることを余儀なくされます。

4. エラー処理のギャップ

認証が失敗した場合、開発者はその理由を理解する必要があります。静的なドキュメントは考えられるエラーコードをリストできますが、開発者に彼らの具体的な間違いが何であったかを示すことはできません。

Apidogの紹介:認証機能内蔵のAPIドキュメントジェネレーター

Apidogは、フルAPIライフサイクルプラットフォームとして位置づけられています。

- 設計

- モック

- テスト

- ドキュメント化

- デバッグ

- 公開

しかし、常に十分な認識を得ているわけではない機能の一つが、公開されたAPIドキュメント内の認証サポートです。これがなぜ強力なのかを理解するために、その機能を詳しく見ていきましょう。

Apidogで認証を意識したドキュメントを設定する

Apidogで認証対応ドキュメントを作成するプロセスは、驚くほど簡単です。

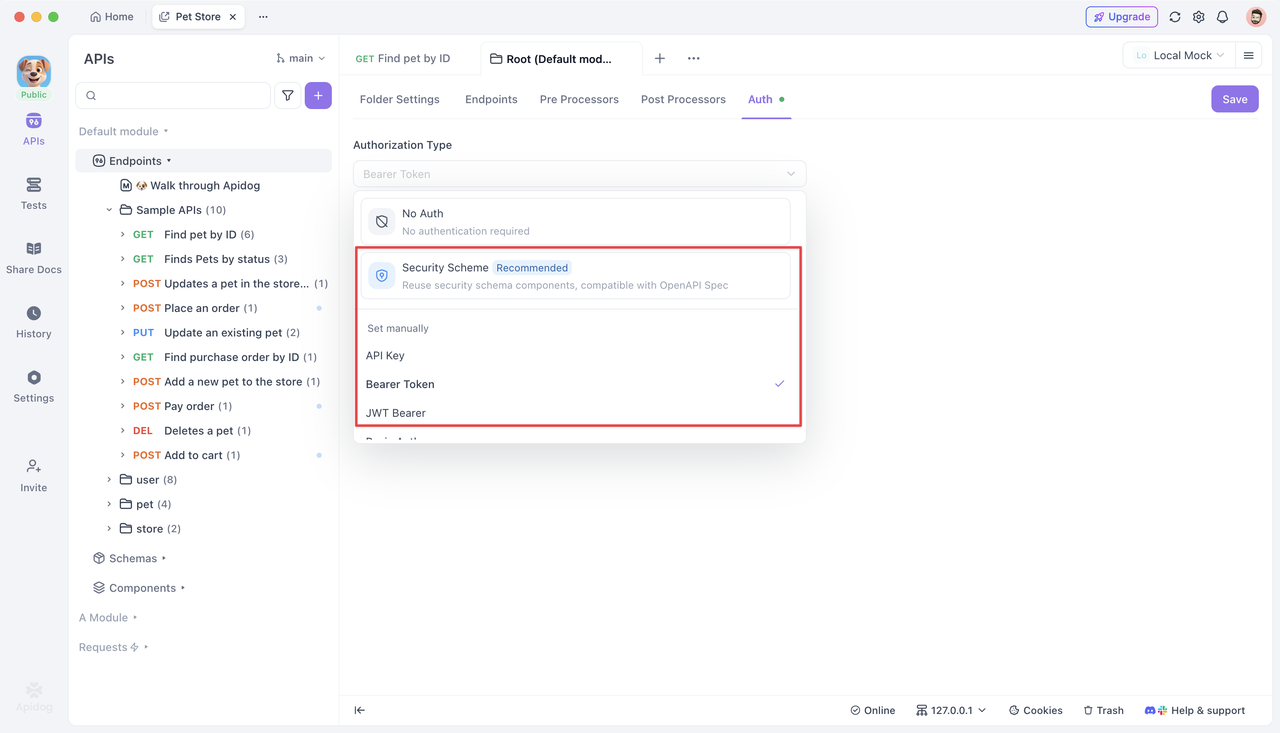

ステップ1: 認証スキームを定義する

Apidogプロジェクトでは、グローバル認証設定を構成できます。

- ヘッダーまたはクエリパラメーターオプションを使用したAPIキー認証

- ベアラートークン認証

- Basic認証

- 必要なすべてのエンドポイントを含むOAuth 2.0構成

- その他、詳細はこちら

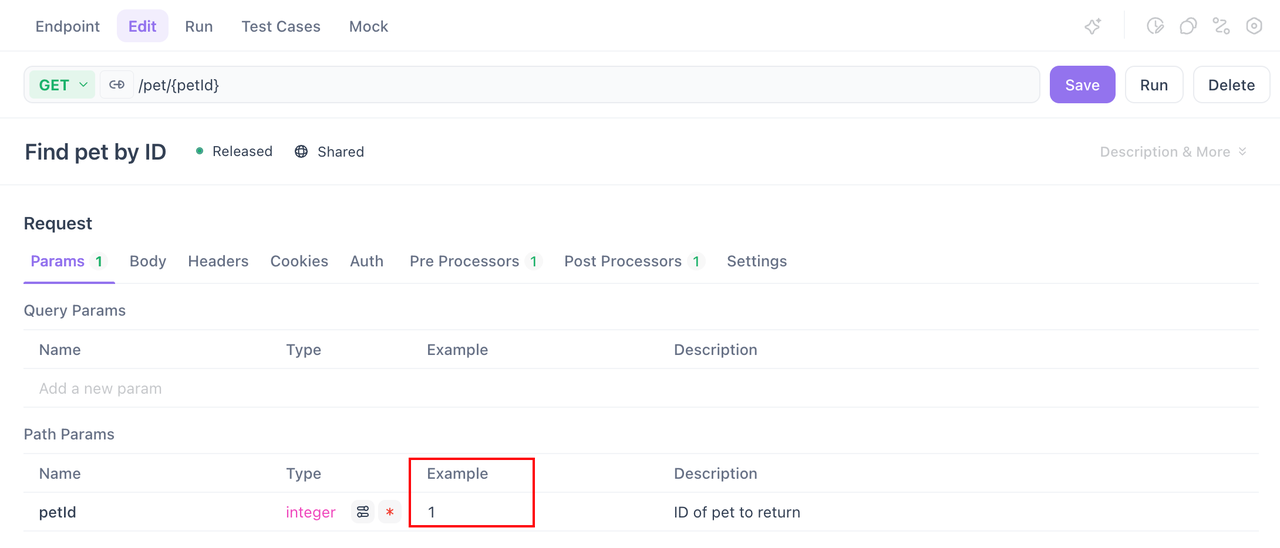

ステップ2: エンドポイントに認証を適用する

各APIエンドポイントについて、必要な認証方法を指定します。Apidogは生成されたドキュメントに適切な認証フィールドを自動的に含めます。

ステップ3: 認証付きの例を作成する

静的な例ではなく、認証設定を尊重する動作する例を作成できます。開発者が公開ドキュメントでこれらの例を操作すると、実際にAPIに対して認証されたリクエストを行っています。

ステップ4: 自信を持って公開する

Apidogの公開ガイドで概説されているように、認証機能が設計通りに機能することを知った上で、ドキュメントを公開したり、特定のチームメンバーと共有したりできます。

Apidogが公開するドキュメントにおける認証の例

ここでは、ベアラートークン認証を使用した一般的な例を示します。

プロジェクト設定で:

Auth Type: Bearer Token

Header Name: Authorization

Prefix: Bearer

Token: {{access_token}}公開されたドキュメントでは:

- ユーザーは認証をクリックします

- トークンを貼り付けるか、自動生成します

- トークンはすべてのエンドポイントリクエストに挿入されます

これこそが、現代のAPIが動作すべき方法です。

認証機能付きAPIドキュメントジェネレーターを使用すべき理由

主な理由をまとめましょう。

1. より迅速なオンボーディング

開発者はAPIを即座にテストできます。

2. 「トークンが見つかりません」というサポートチケットはもう不要

ほとんどの新人開発者は認証で苦労します。

認証機能付きドキュメントがこれを自動的に解決します。

3. アクセスを制御する

公開、プライベート、社内、あなたの選択です。

4. 安全なデータ

公開する必要があるものだけを公開します。

5. APIをプロフェッショナルに見せる

インタラクティブなドキュメントは成熟度を示します。

特にパートナーやクライアントと共有する場合。

6. より良いデバッグ

Apidogの強化されたデバッグツールは、開発者やQAにとって非常に役立ちます。

7. ツールの切り替えをなくす

すべてが1つのUI内で完結します。

認証ドキュメントのベストプラクティス

Apidogを使用しているか他のツールを使用しているかにかかわらず、認証を効果的にドキュメント化するための主要な原則を以下に示します。

1. 複数のテスト環境を提供する

テスト資格情報を含むサンドボックス環境を提供し、開発者が本番データに影響を与えることなく実験できるようにします。

2. 完全なリクエスト例を示す

認証部分だけでなく、必要なすべてのヘッダー、パラメーター、ボディコンテンツを含む完全で動作するリクエストを示してください。

3. エラーシナリオを徹底的にドキュメント化する

各認証エラーが何を意味するのかを説明し、一般的な問題に対するトラブルシューティングの手順を提供します。

4. 例を最新の状態に保つ

例とテスト資格情報を定期的に更新し、それらが機能し続けるようにします。

5. 異なる経験レベルを考慮する

早く始めたい開発者向けにはクイックスタートガイドを、より深い理解が必要な開発者向けには包括的なリファレンスを提供します。

最終判定:Apidogは認証機能付きの最高のオールインワンAPIドキュメントジェネレーターである

もしあなたが以下の機能を備えたAPIドキュメントジェネレーターを探しているなら:

- 認証をサポート

- デバッグをサポート

- プライベート/パブリック公開をサポート

- 安全なトークン処理をサポート

- OAuth2をサポート

- インタラクティブなテストをサポート

- 環境と変数をサポート

- コラボレーションをサポート

- エクスポートをサポート

ならば、Apidogは2025年において間違いなく最良の選択肢です。ソロ開発者には十分シンプルで、エンタープライズチームには十分強力であり、無料で始めることができます。