APIキー、トークン、異なるサーバーURLの管理という混乱に、私たちは皆対処してきました。ローカルマシンでは、開発用APIキーとlocalhostのURLをハードコードしているため、すべてがスムーズに動作します。これで問題なし…と思いきや、ステージング環境に切り替えるとそうはいきません。

突然、ベースURLを変更したり、APIキーを更新したり、Authorizationヘッダーを修正したりと、リクエストを一つずつ編集することになります。これは時間がかかり、イライラさせられ、間違いを招きやすい方法です。

そして、APIコレクションの共有はどうでしょう?これもまた頭痛の種です。チームメイトに送った後、「すべてのキーを自分のものに置き換えてください」という秘密のSlackメッセージを送信します。これで機密性の高いAPIキーがランダムなチャットに散らばり、セキュリティリスクが急上昇するのです。

これは単に煩わしいだけでなく、破綻したワークフローです。

朗報です。これらすべては完全に回避可能です。アマチュアのワークフローとプロフェッショナルのワークフローを分けるシンプルな変化、それは環境とシークレット管理を習得することです。そして最も良い点は、それを正しく行うために大量のツールは必要ないということです。

それでは、適切なAPIクライアントが単にリクエストを送信するだけでなく、どのようにしてAPIエコシステム全体を明確さ、セキュリティ、自信を持って管理するのに役立つのか、見ていきましょう。

環境とシークレット管理が生産性を高める最大の理由

「どのように」の前に、「なぜ」を明確にしましょう。「ほんの少し手動で変更するだけ、大したことない」と思うかもしれません。しかし、環境を適切に管理しないことによる隠れたコストは計り知れません。

- 「私のマシンでは動く」という悪夢:この古典的な問題は、ほとんどの場合、一貫性のない環境設定から生じます。ローカル設定ではある変数のセットを使用し、ステージングでは別のセットを使用し、本番環境はまったく異なる世界です。それらをクリーンに管理する方法がなければ、バグや設定ミスは避けられません。

- セキュリティの赤信号:APIキー、トークン、またはクライアントシークレットをリクエストにハードコードすることは、重大なセキュリティ上の危険です。そのコレクションを共有すれば、資格情報も共有することになります。ファイルやDMが1つ漏洩しただけで、サービス全体が危険にさらされる可能性があります。

- 生産性の殺人者:数十または数百のリクエストにわたってURL、キー、トークンを手動で更新することは、精神的に疲弊する作業です。実際の開発、テスト、イノベーションに費やすべき時間を奪ってしまいます。

- オンボーディングのボトルネック:新しい開発者がチームに参加したとき、API環境をセットアップするのにどれくらいの時間がかかりますか?もしその答えが、謎めいたREADMEファイルと資格情報の宝探しを伴うものであれば、あなたのプロセスは破綻しています。

適切な環境およびシークレット管理システムは贅沢品ではありません。それは、安全で協調的、かつ高品質なAPIワークフローの基盤です。

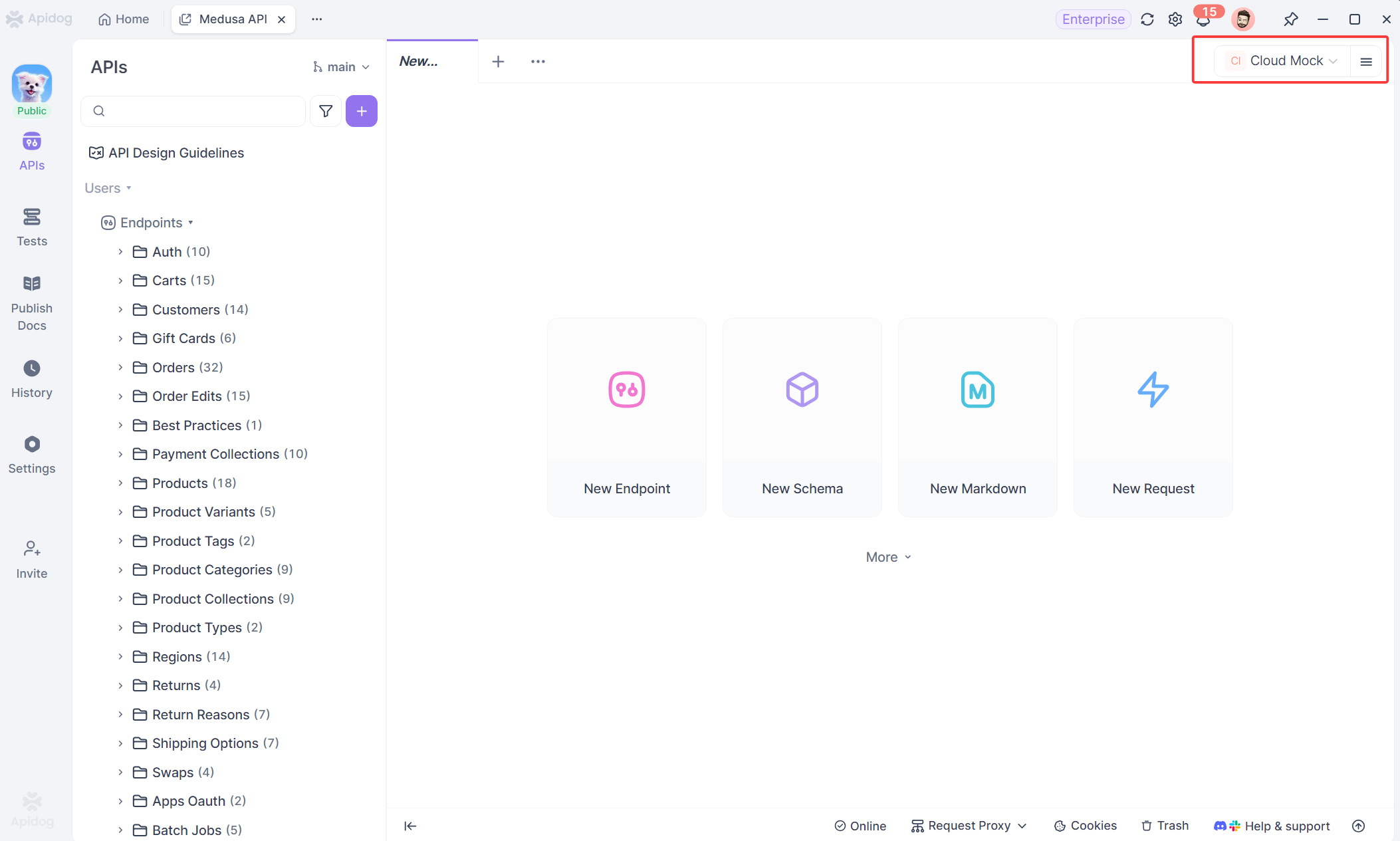

新しい環境コマンドセンター:Apidogのご紹介

Apidogは、APIライフサイクル全体でチームが環境を管理し、機密性の高い資格情報を保護する方法を変革する包括的なAPI開発プラットフォームです。最新の開発ワークフロー向けに構築されたApidogは、従来のAPIテストアプローチを悩ませてきたハードコードされた値、散らばったAPIキー、手動での設定更新といった混乱を排除します。

- Apidogの環境管理機能は、開発、ステージング、本番環境にわたる異なる設定を管理するための一元化されたコマンドセンターを提供します。

- ApidogのVaultシークレット機能(外部Vaultプロバイダーとのエンタープライズグレードの統合)は、最も機密性の高い資格情報をさらに安全に保ちます。

Apidogでの環境と変数の管理

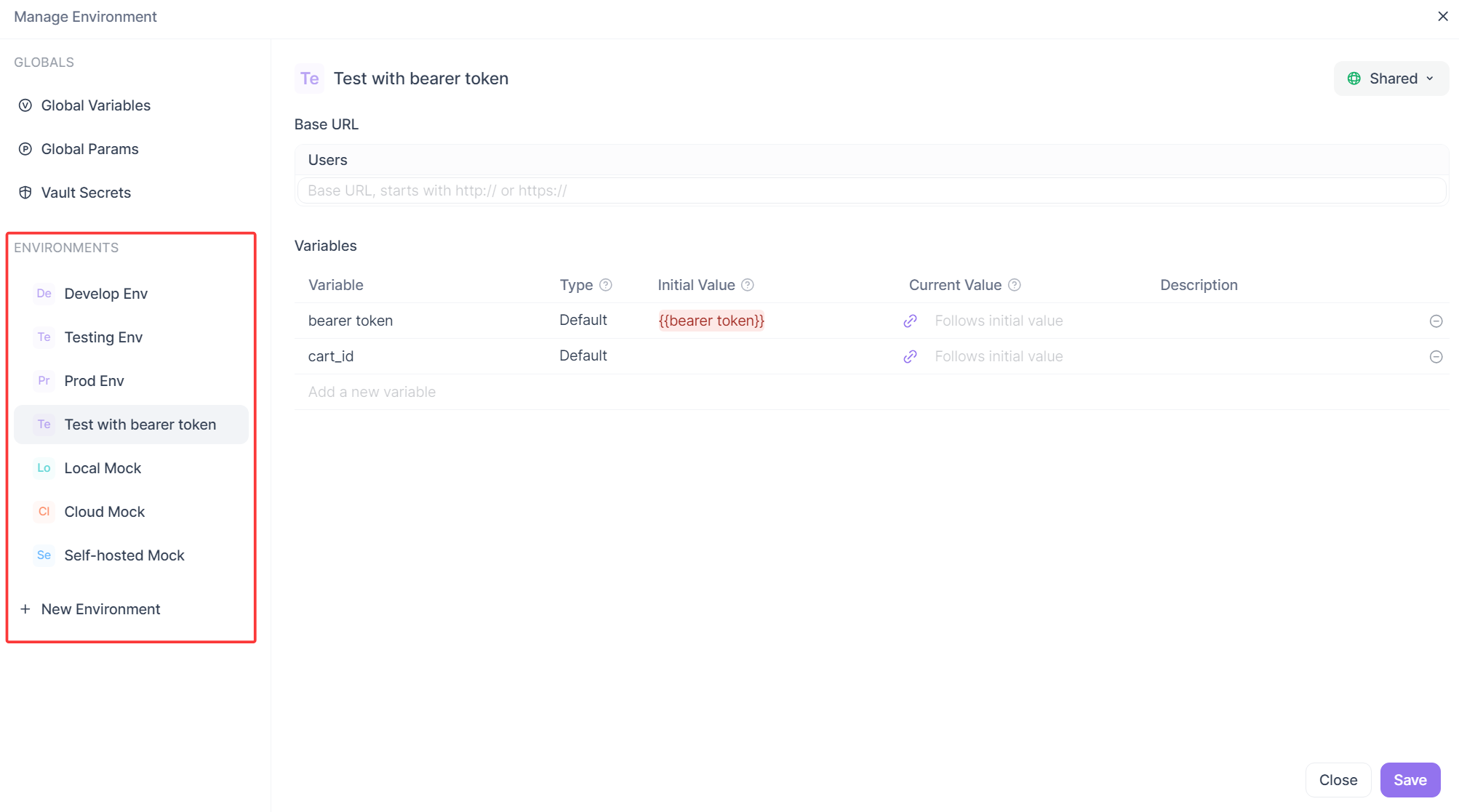

Apidogにおける環境とは、本質的にキーと値のペアのセットです。変数にとってのコンテキストまたはスコープと考えてください。Local Development、Staging、Production、さらにはTesting with User Johnといった異なる環境を作成できます。

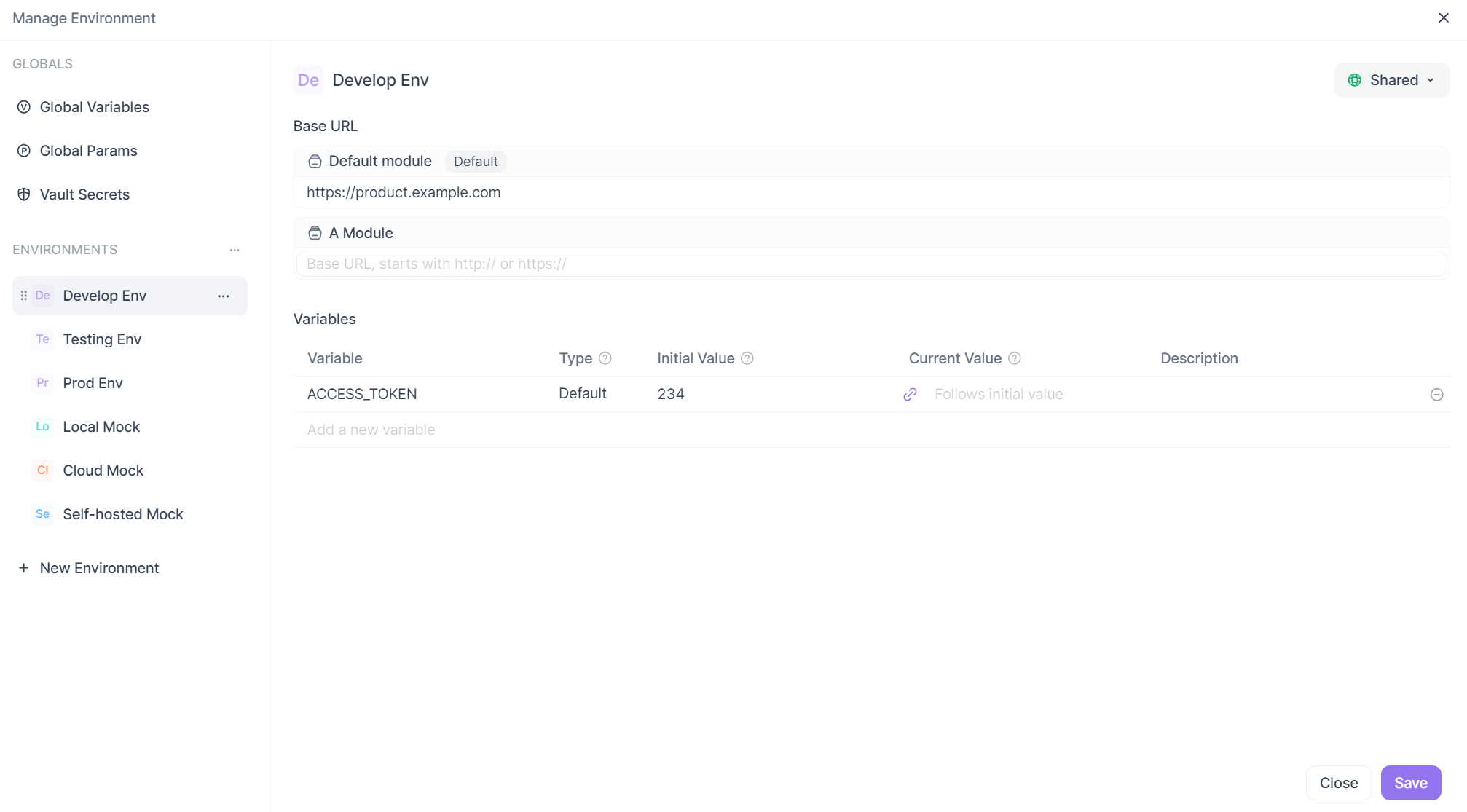

ステップ1:環境の作成と管理

始めるのは簡単です。Apidogプロジェクト内で、専用の環境管理セクションを見つけることができます。ここで新しい環境を作成し、明確な名前を付けることができます。

例えば、次のように作成できます。

Local Dev:http://localhost:8080を指しますStaging:https://api-staging.yourcompany.comを指しますProduction:https://api.yourcompany.comを指します

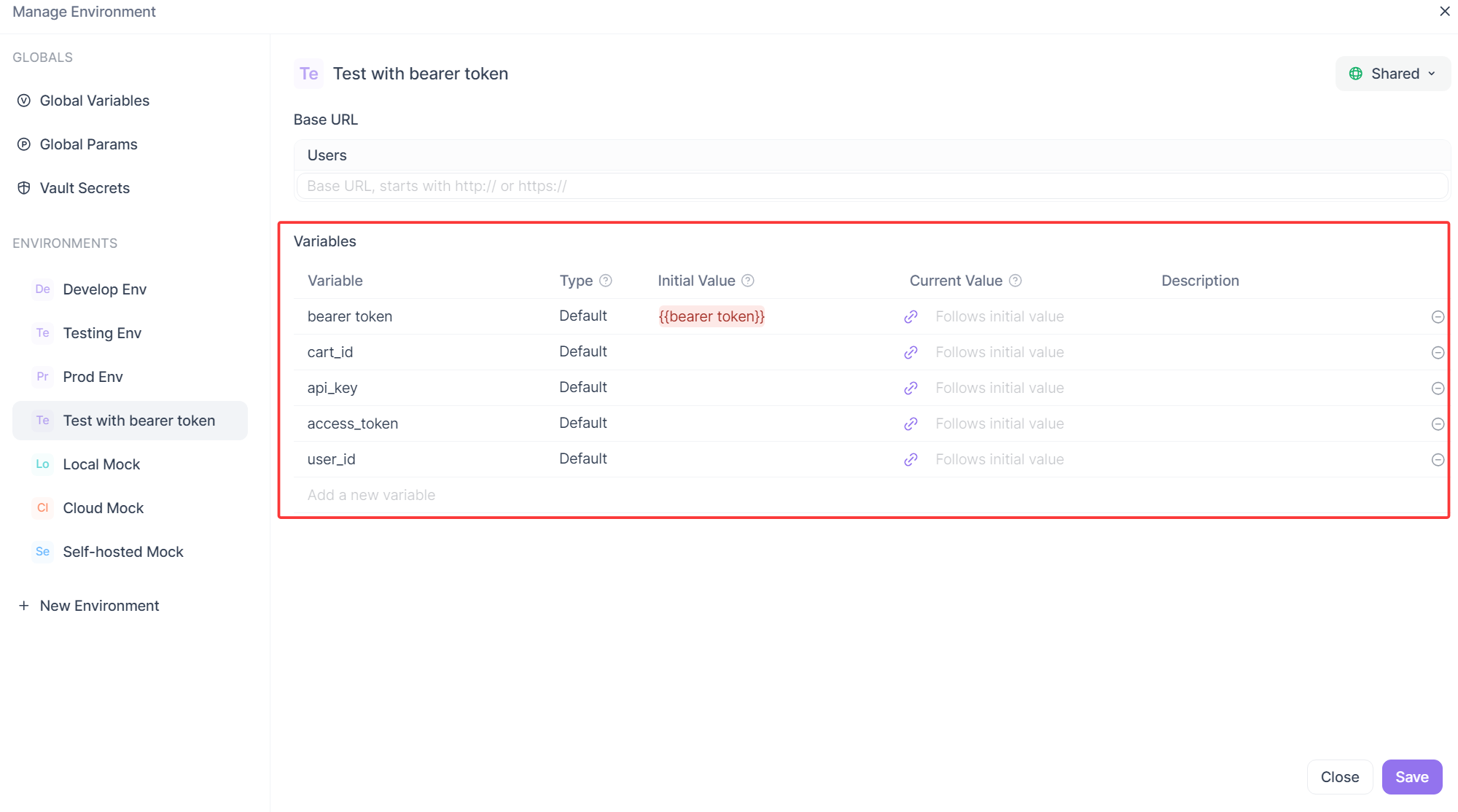

ステップ2:環境内での変数の定義

環境ができたら、それに変数を設定します。これらは環境間で変化する動的なデータです。最も一般的なものは次のとおりです。

api_key:一般的なAPIキー。access_token:JWTまたはOAuthトークン。user_id:テストでよく使用されるID。

ステップ3:リクエストでの変数の使用

ここで魔法が起こります。Apidogは二重の中括弧構文{{variable_name}}を使用して変数を表します。これらの変数はApidogのどこでも使用できます。

- ヘッダー (例:

Authorization: Bearer {{access_token}}) - クエリパラメータ

- リクエストボディ (rawモードとform-dataモードの両方)

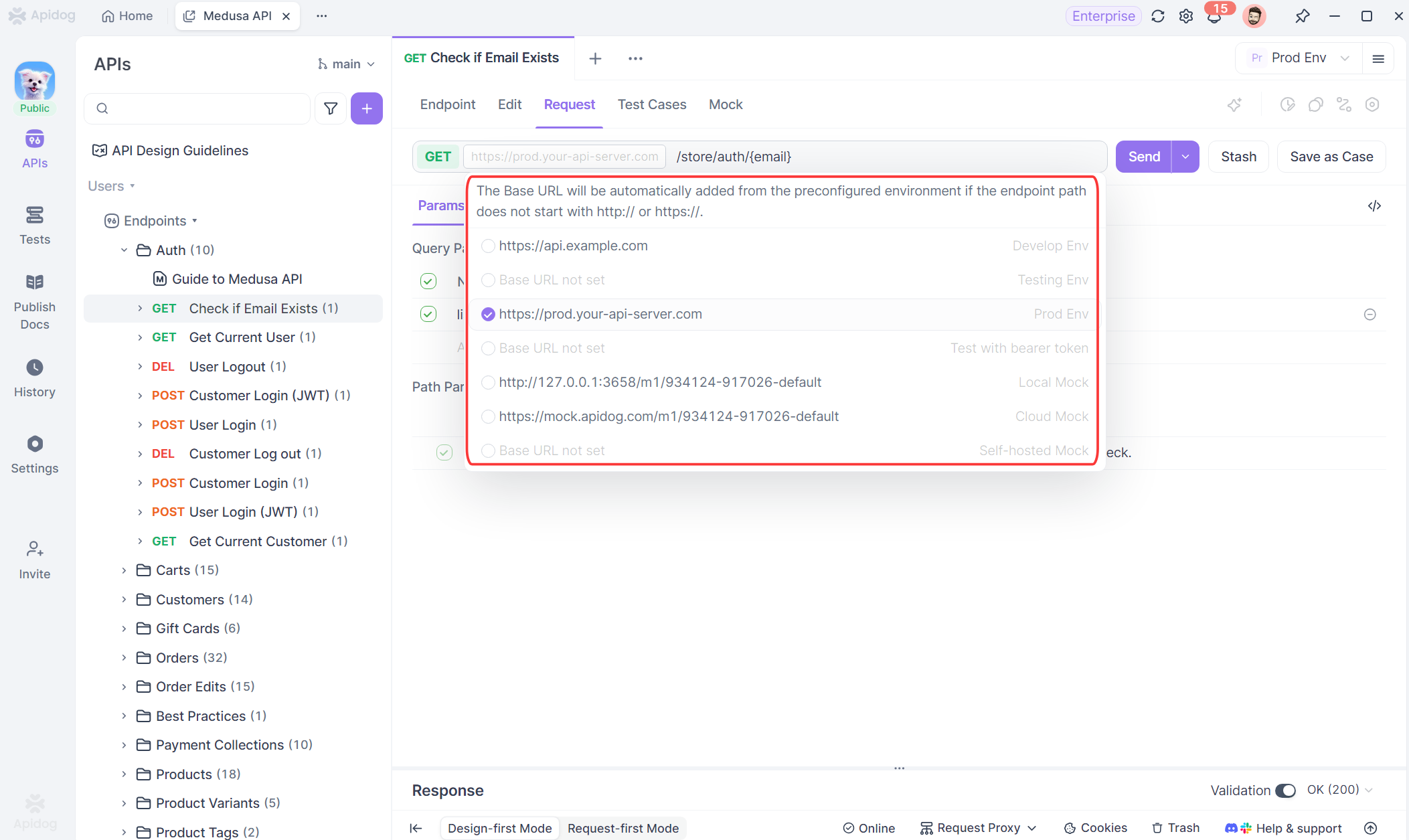

リクエストを送信すると、Apidogはそれらの変数を、現在選択されている環境の実際の値に自動的に置き換えます。つまり、ドロップダウンを1回クリックするだけでローカル環境からステージング環境に切り替えることができ、コレクション内のすべてのリクエストがその環境の正しい値に即座に更新されます。

ステップ4:環境設定をチームと共有する

変数を作成することは素晴らしいですが、チーム全体でそれらを共有し、維持することはさらに強力です。

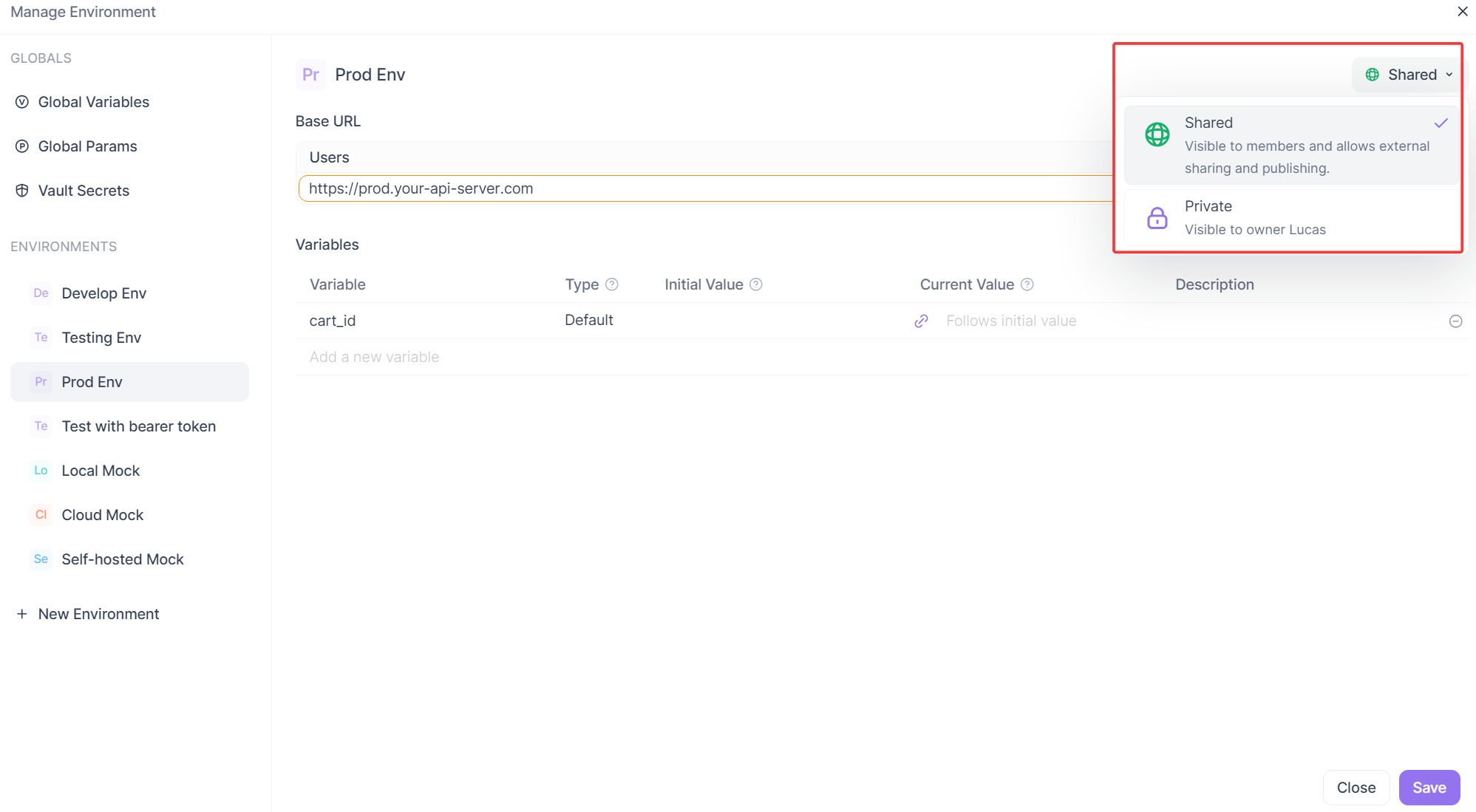

Apidogを使用すると、チームの全員と環境を共有できます。右上隅で環境を**`Shared`**とマークするだけで、チームメイトはすぐにそれを使用できます。

Apidogの環境管理機能の利点:

- 一貫性:チームの全員が同じ

Staging環境設定を使用します。どのURLやテストユーザーを使用すべきかについての混乱はもうありません。 - 効率性:新しいバックエンドサービスが追加された場合、一人の担当者が共有ステージング環境の

base_urlを更新するだけで、チームの全員が自動的に更新を受け取ります。 - セキュリティ管理:管理者として、これらの共有環境を表示および編集できるユーザーを制御し、偶発的な設定ミスを防ぐことができます。

資格情報のフォートノックス:Vault Secrets

環境変数は効率性には優れていますが、その環境にアクセスできる人には平文で表示されることがよくあります。本番APIキー、マスタートークン、データベースパスワードのような超機密データには、より高いレベルのセキュリティが必要です。

ApidogのVault Secrets機能は、エンタープライズグレードの外部Vaultプロバイダーと統合することで、セキュリティを次のレベルに引き上げます。シークレットをApidogに直接保存する代わりに、次のような業界標準のVaultからフェッチできます。

この統合により、最も機密性の高い資格情報が組織の安全なVaultインフラストラクチャに保持されつつ、APIテストや開発のためにアクセス可能になります。

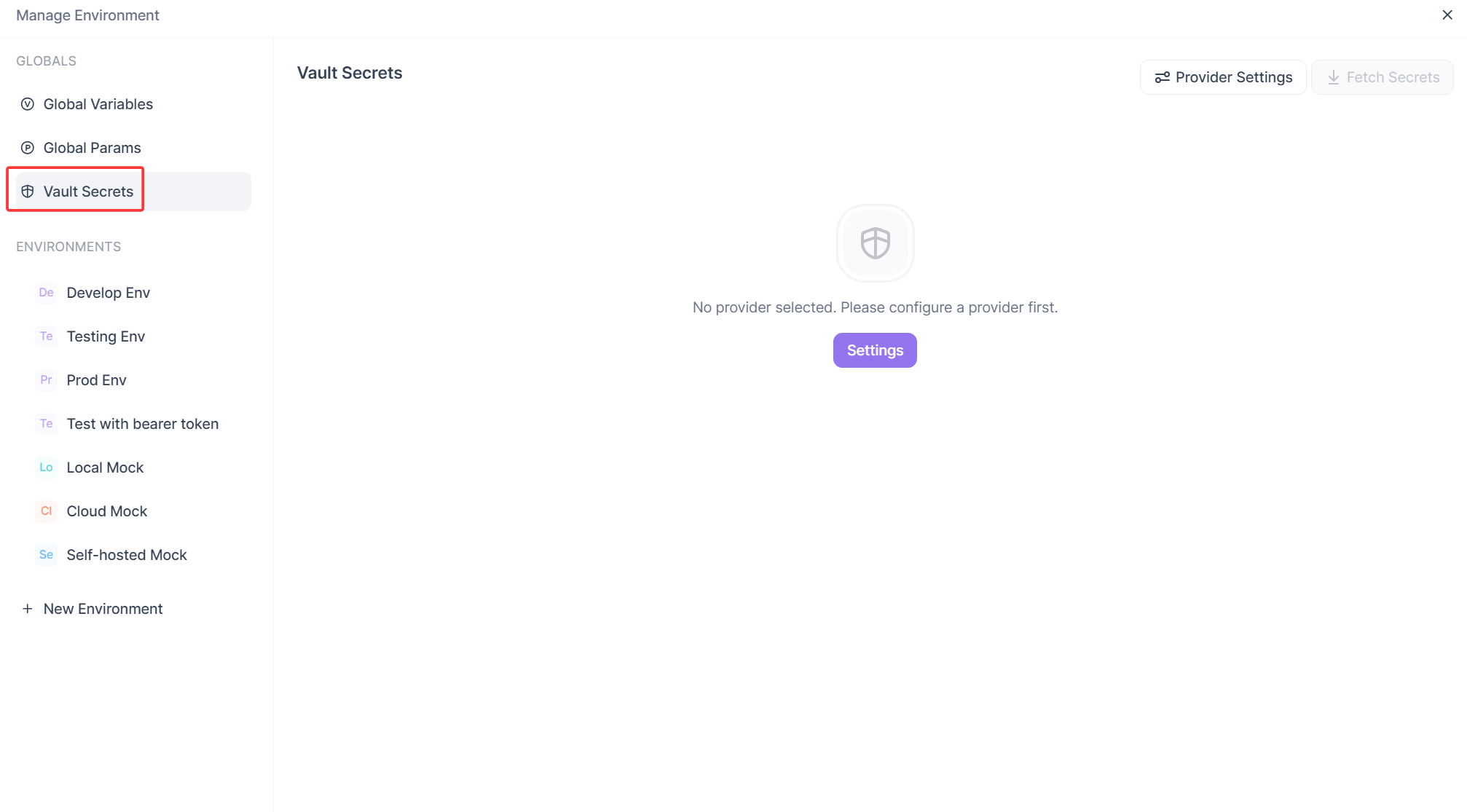

ApidogのVault Secretsの仕組み

ワークフローは洗練されていてシンプルでありながら、非常に安全です。

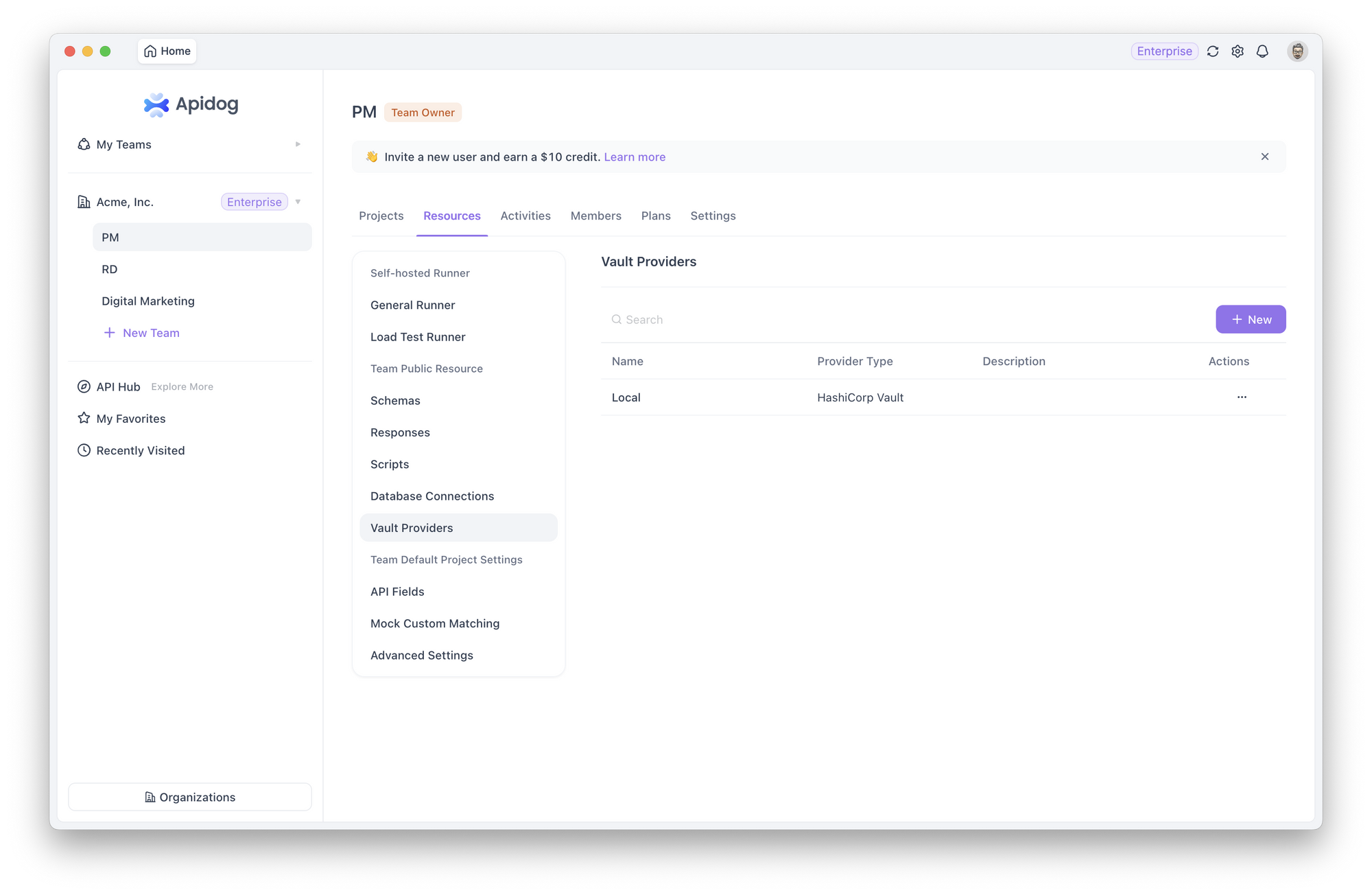

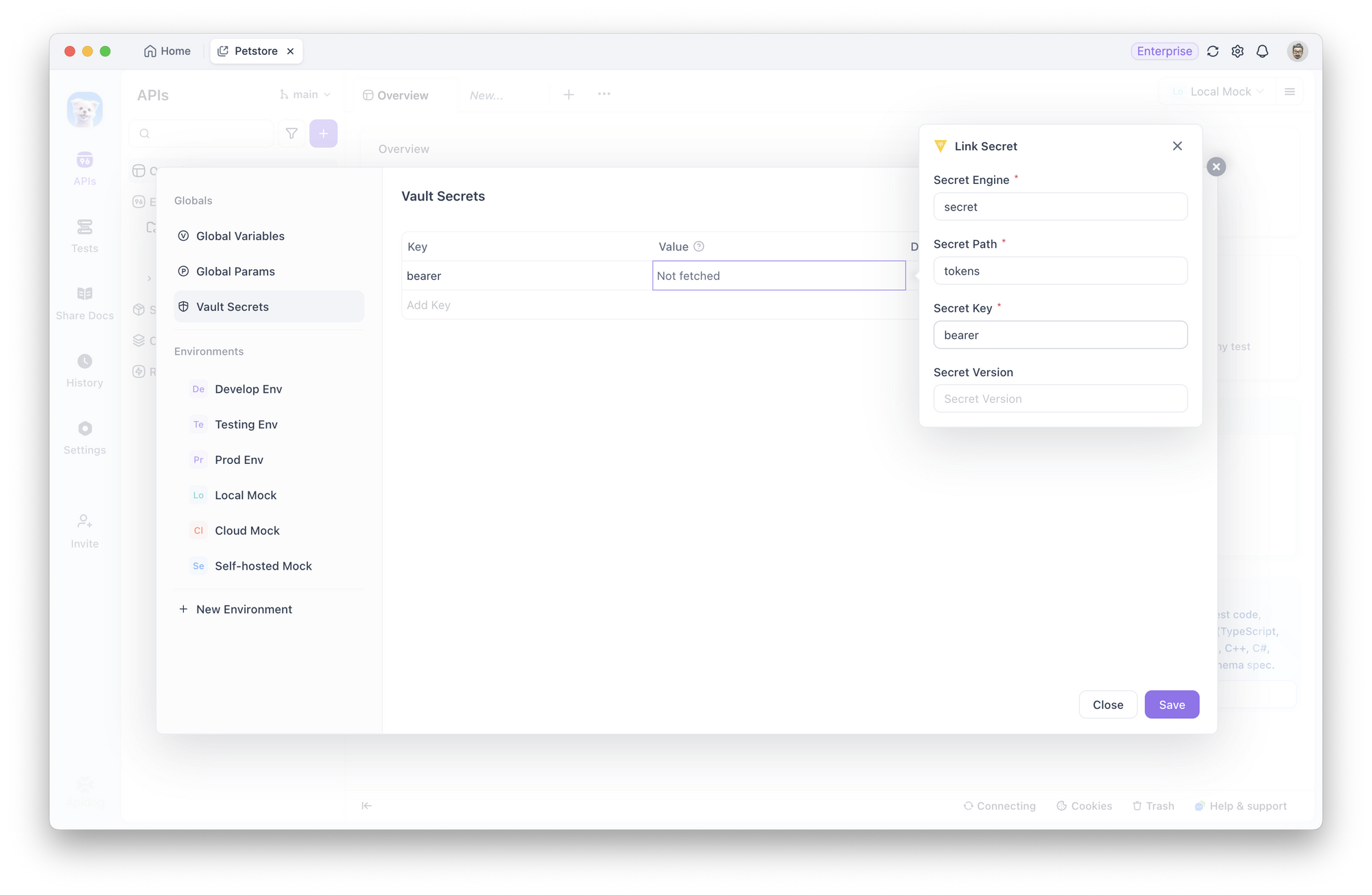

- Vaultプロバイダーの設定:管理者はApidogのチームまたはプロジェクトレベルで外部Vaultとの統合を設定します。これは、ApidogをVaultインフラストラクチャに接続するための1回限りの設定です。

2. シークレットのリンク:ユーザーは、外部Vaultに保存されているシークレットを指すメタデータ(エンジン、パス、キーなど)を提供してシークレットをリンクします。たとえば、HashiCorp Vaultに保存されているprod_payment_gateway_keyという名前のシークレットをリンクできます。

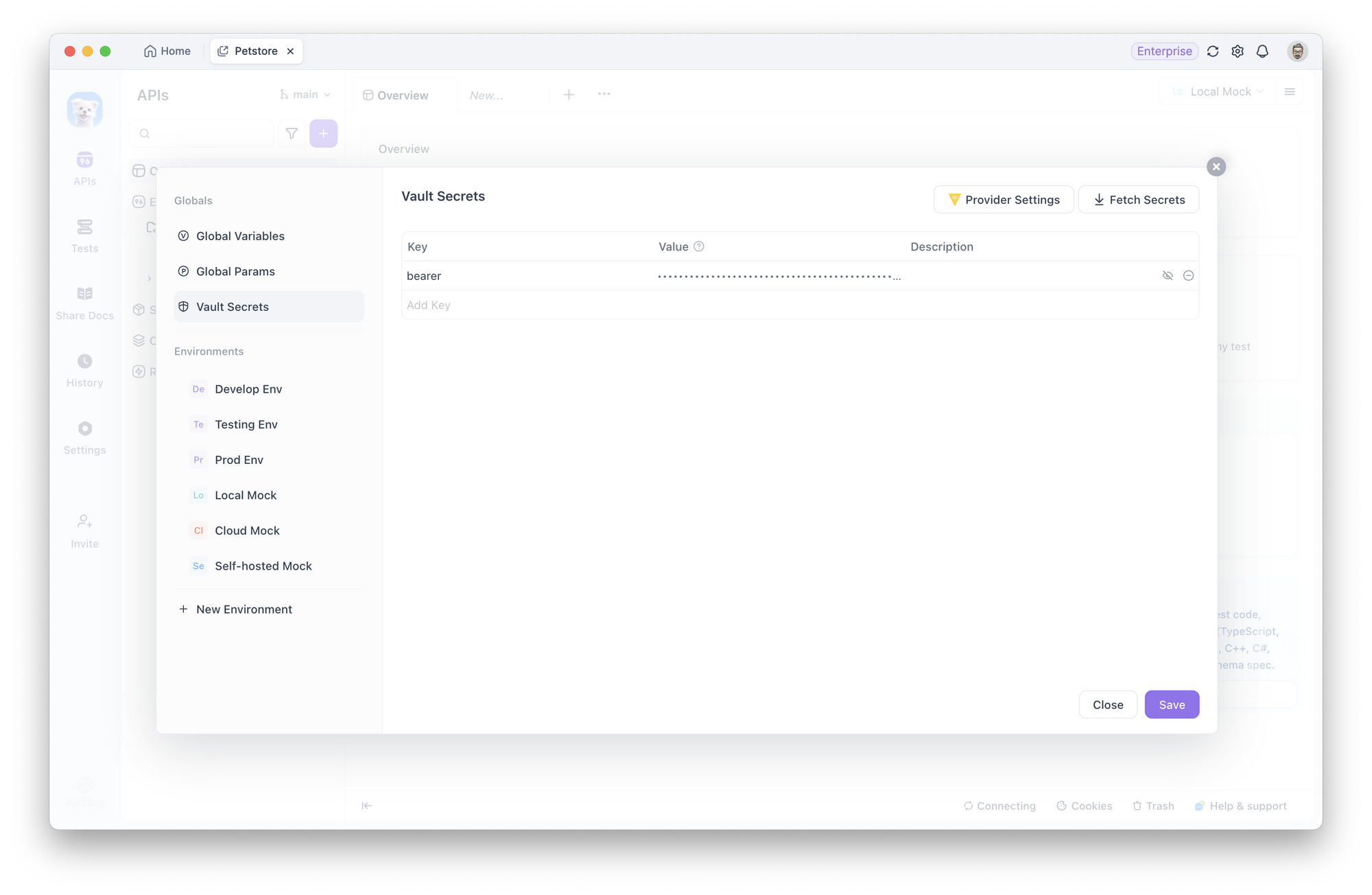

3. ローカルでのフェッチと暗号化:「Fetch Secrets」をクリックすると、Apidogはシークレット値を取得し、クライアント上でローカルに暗号化します。重要なのは、これらのシークレットがApidogのサーバーにアップロードされることはなく、他のチームメンバーと共有されることもないということです。

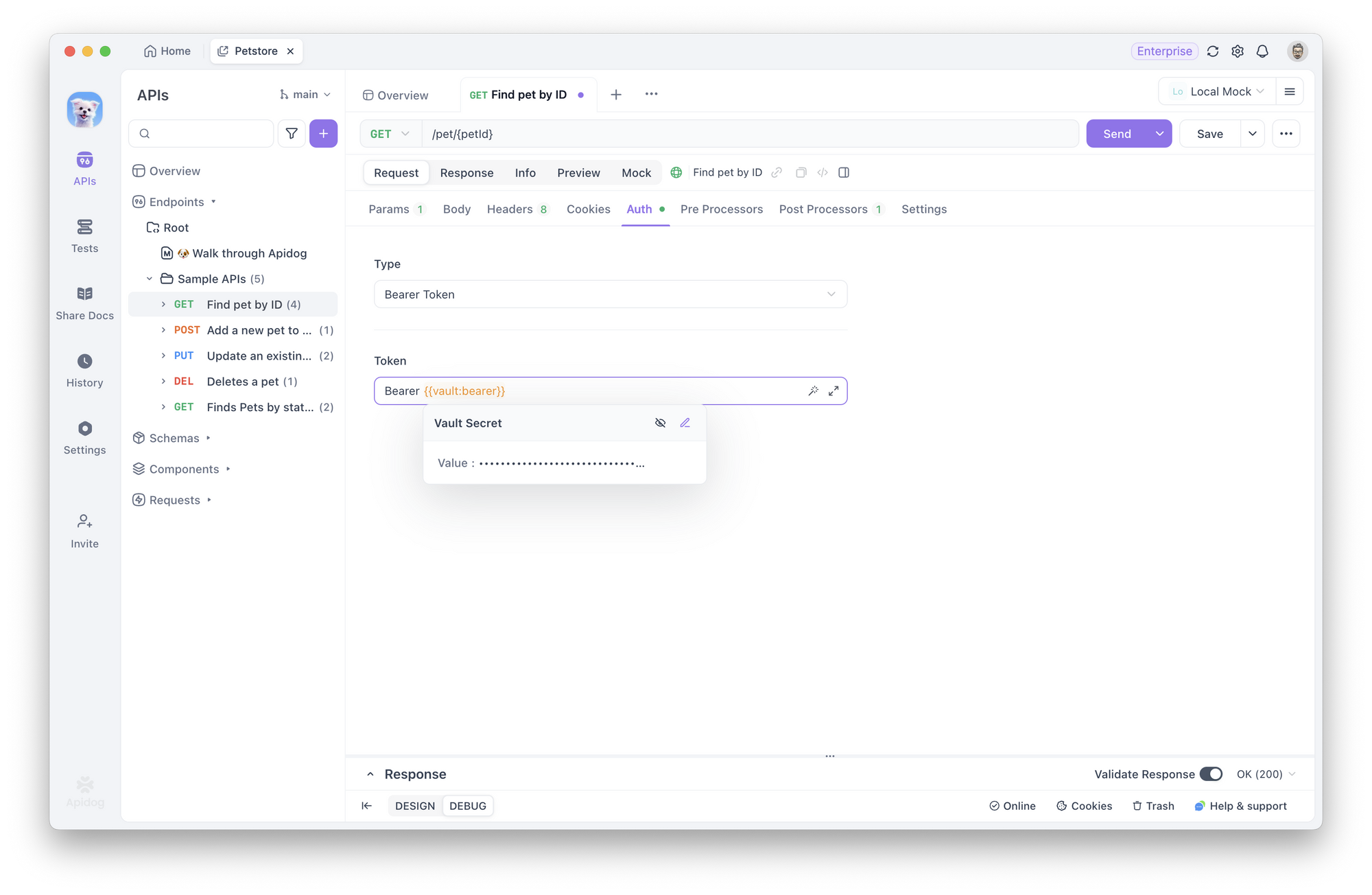

4. リクエストでの使用:ヘッダー、クエリパラメータ、リクエストボディなど、変数がサポートされている場所ならどこでも{{vault:key}}の構文を使用してシークレットを参照します。スクリプトでは、await pm.vault.get("key")を使用してシークレット値に安全にアクセスします。

ApidogにおけるVault Secretsの利点

このアーキテクチャは、複数の層を通じてエンタープライズグレードのセキュリティを提供します。

- シークレットはVault内に保持:実際のシークレット値は、組織のVaultインフラストラクチャ(HashiCorp、Azure、AWS)内に残り、Apidogのサーバーに保存されることはありません。

- ローカル暗号化:フェッチされたシークレットは暗号化され、ローカルクライアントにのみ保存されるため、プライベートかつ安全に保たれます。

- 認証が必要:ユーザーは、シークレットをフェッチするためにVaultプロバイダー(OAuth2.0またはアクセストークン経由)で認証する必要があり、適切なアクセス制御が保証されます。

- マスクされた値:シークレットがコンソールログに表示される際、偶発的な露出を防ぐためにその値は自動的にマスクされます。

- 協調的でありながらプライベート:シークレット値は各ユーザーにとってプライベートなままですが、変数名とメタデータはチームと共有されます。これにより、チームメンバーはすべてを再設定することなく同じシークレット参照を使用でき、実際の値への独自の安全なアクセスを維持できます。

結論:Apidogは安全なAPI管理の未来

API開発者の進化は、彼らが採用するツールによって特徴づけられます。ハードコードされた値や手動更新から、動的で変数駆動のシステムへ移行することは、生産性における飛躍的な進歩です。Vaultでシークレットを保護するという最終段階を踏むことが、優れたワークフローと、エンタープライズ対応の素晴らしいワークフローを分けるものです。

もし、**基本的なテストを超えたAPIクライアント**、つまり複数の環境を管理し、シークレットを安全に保存し、チームと安全に共同作業できるツールを探しているなら、Apidogが最適です。

Apidogは、この機能の全範囲を一つの統合されたプラットフォームで提供します。環境、変数、シークレットが別々の機能ではなく、プロフェッショナルなAPIワークフローの相互接続された部分であることを理解しています。使いやすさとセキュリティの両方に焦点を当ててこれらを統合することで、ApidogはAPIをテストするだけでなく、堅牢でスケーラブル、かつ協調的なAPIプラクティスを構築するのに役立ちます。

だから、APIキーのコピー&ペーストをやめましょう。コレクションの共有について心配するのをやめましょう。現代のチームが実際に働く方法のために設計されたツールを受け入れましょう。未来のあなたとあなたのチームメイトは、きっと感謝するでしょう。