Entwickler stehen vor der Herausforderung, robuste Unternehmensfunktionen zu implementieren, ohne das Rad neu zu erfinden. Die WorkOS API erweist sich als leistungsstarke Lösung, die eine einheitliche Schnittstelle für Authentifizierung, Benutzerbereitstellung und Compliance-Tools bietet, die mit Ihrer Anwendung skalieren. Egal, ob Sie Single Sign-On (SSO)-Workflows verwalten oder Verzeichnisdaten synchronisieren, diese API vereinfacht komplexe Integrationen.

Was ist die WorkOS API? Kernkomponenten und Unternehmenswert

Die WorkOS API ist eine RESTful-Schnittstelle, die speziell für Entwickler entwickelt wurde, die Unternehmensfunktionen in ihre Anwendungen integrieren müssen. Ingenieure bei Unternehmen wie GitHub und Vercel verlassen sich darauf, um Authentifizierung, Benutzerlebenszyklusmanagement und Sicherheits-Compliance zu handhaben, ohne unterschiedliche Drittanbieterdienste verwalten zu müssen. Im Kern abstrahiert die API Komplexitäten von Protokollen wie SAML, OAuth 2.0 und SCIM, wodurch sich Teams auf die Kernproduktlogik konzentrieren können.

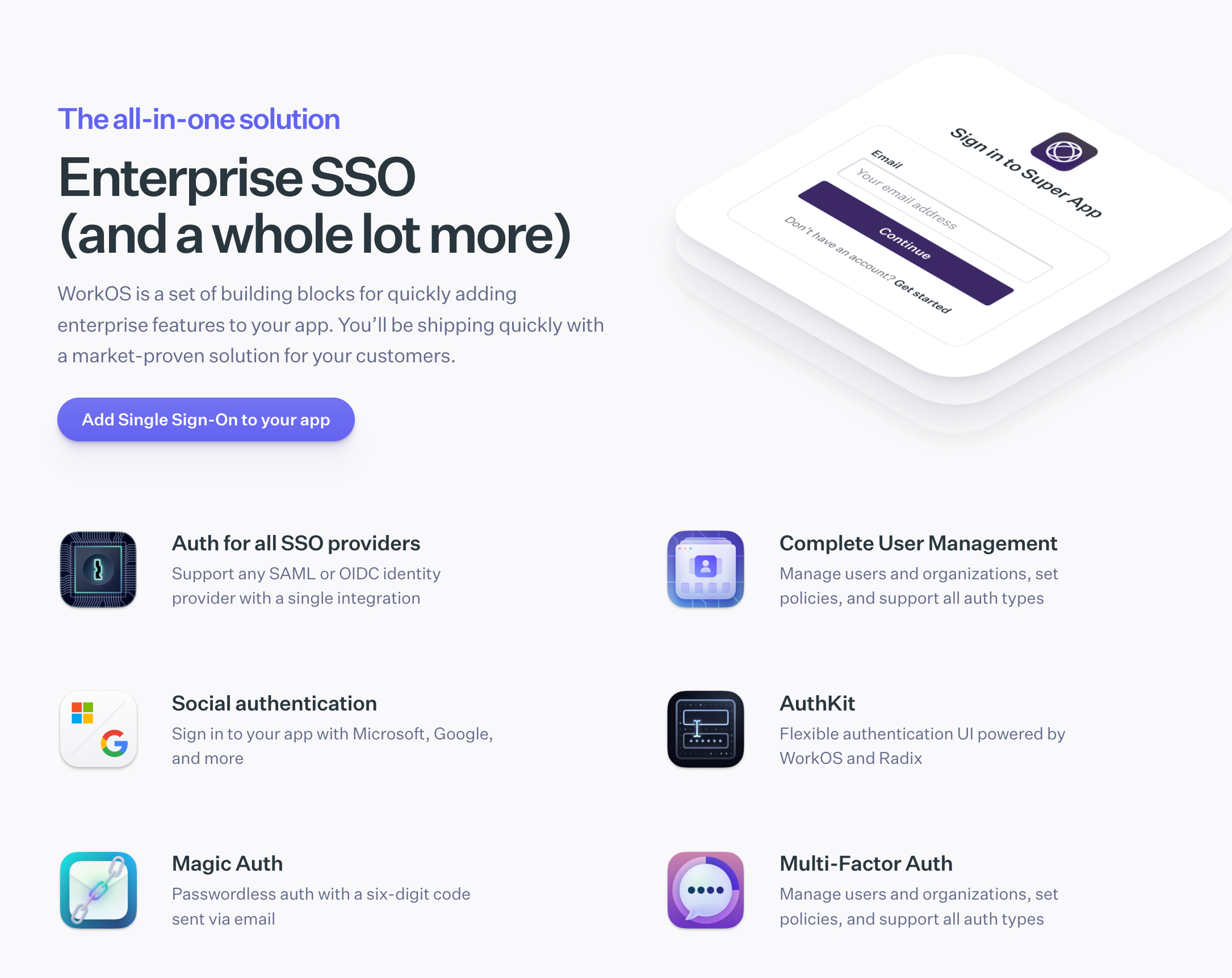

Betrachten Sie die primären Produkte, die es unterstützt. AuthKit bietet eine vollständige Suite zur Benutzerverwaltung, in der Entwickler Benutzer über passwortbasierte Anmeldungen, Magic Links oder Multi-Faktor-Authentifizierung (MFA) erstellen, authentifizieren und verwalten können. Zum Beispiel initiieren Sie eine Benutzerregistrierung über eine einfache POST-Anfrage an den /user_management/users-Endpunkt, und WorkOS kümmert sich im Gegenzug um die E-Mail-Verifizierung und Session-Tokens. Dies eliminiert die Notwendigkeit einer benutzerdefinierten Backend-Logik und reduziert die Entwicklungszeit laut Benutzerberichten um bis zu 50 %.

Darüber hinaus glänzt die Single Sign-On (SSO)-Integration durch dedizierte Endpunkte wie /sso/authorize. Entwickler generieren Autorisierungs-URLs, die Benutzer zu Identitätsanbietern wie Okta oder Microsoft Entra ID weiterleiten. Nach der Authentifizierung gibt die API ein Profilobjekt mit Ansprüchen zurück, was eine nahtlose Zugriffskontrolle ermöglicht. Im Bereich der Datensynchronisation stellt Directory Sync Benutzer und Gruppen aus Quellen wie Google Workspace über SCIM-konforme APIs bereit. Sie listen Verzeichnisbenutzer mit einem GET an /directory_users auf, und WorkOS sendet Ereignisse für Echtzeit-Updates über Webhooks – so bleibt Ihre App ohne Polling synchron.

Organisationen bilden eine weitere Säule. Die API ermöglicht es Ihnen, mandantenfähige Strukturen zu modellieren und Rollen und Mitgliedschaften über /organizations und /organization_memberships zuzuweisen. Audit Logs erfassen jede Aktion, von Benutzererstellungen bis zu SSO-Assertionen, mit Exporten in CSV- oder SIEM-Tools für Compliance-Audits wie SOC 2. Die Events API erweitert dies zusätzlich durch das Streaming von Änderungen, wie user.created oder dsync.group.updated, gefiltert nach Zeitstempeln oder IDs.

Was zeichnet die WorkOS API aus? Sie priorisiert Sicherheit und Skalierbarkeit. Alle Anfragen erzwingen HTTPS, und Ratenbegrenzungen – von 500 Schreibvorgängen pro 10 Sekunden für AuthKit bis zu 6.000 allgemeinen Anfragen pro Minute – verhindern Missbrauch und erhalten gleichzeitig die Leistung. Vault bietet verschlüsselten Speicher für sensible Daten, wobei kontextbezogene Schlüssel verwendet werden, um Sicherheitsverletzungen zu mindern. Radar analysiert währenddessen Anmeldeversuche auf Betrug und liefert Risikobewertungen, um anomales Verhalten proaktiv zu blockieren.

In der Praxis decken diese Komponenten reale Anforderungen ab. Eine SaaS-Plattform, die Unternehmenskunden an Bord nimmt, verwendet SSO zur Föderation von Identitäten, Directory Sync zur Bereitstellung von Zugriffen und Audit Logs zur Nachweis der Compliance. Entwickler schätzen die Konsistenz: Jeder Endpunkt folgt REST-Konventionen, mit JSON-Payloads und standardmäßigen HTTP-Statuscodes. Fehler, wie 401 für ungültige Schlüssel, enthalten beschreibende Nachrichten für eine schnelle Fehlersuche.

Darüber hinaus entwickelt sich die API mit dem Feedback der Entwickler weiter. Jüngste Updates im Jahr 2025 führten verbesserte Pipes für OAuth-Integrationen von Drittanbietern und verbesserte Feature Flags für schrittweise Einführungen ein. Diese Ergänzungen stellen sicher, dass die WorkOS API angesichts sich ändernder Vorschriften wie der DSGVO und aufkommender Bedrohungen in Zero-Trust-Architekturen relevant bleibt.

Um ihren Wert zu quantifizieren, betrachten Sie die Integrationsgeschwindigkeit. Teams berichten, SSO in Stunden statt in Wochen zu implementieren, dank vorgefertigter SDKs und Dashboard-Tools. Der Erfolg hängt jedoch vom Verständnis der Zugriffsprotokolle ab, die wir als Nächstes behandeln.

Zugriff auf die WorkOS API: Authentifizierung, SDKs und Endpunkt-Grundlagen

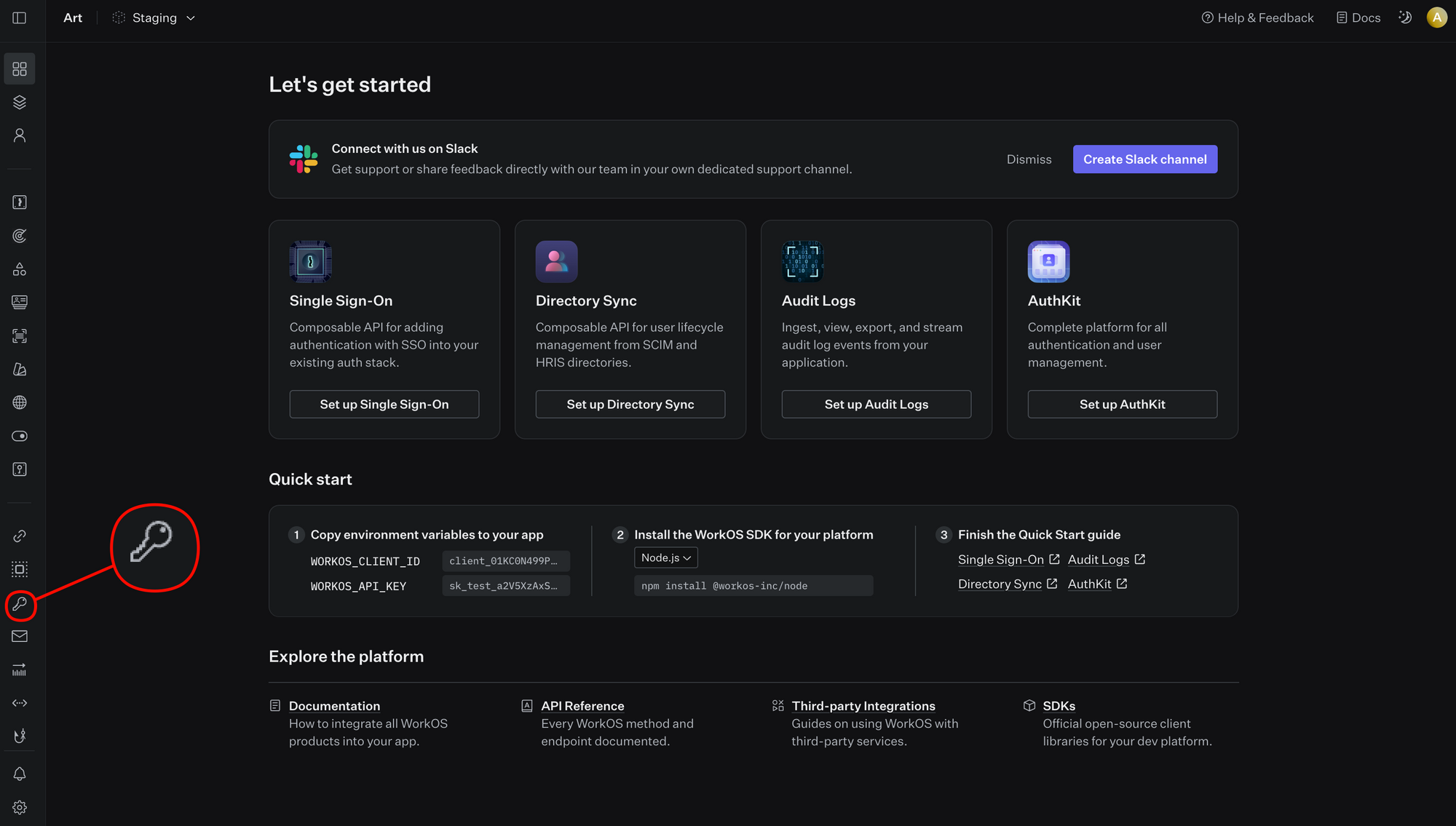

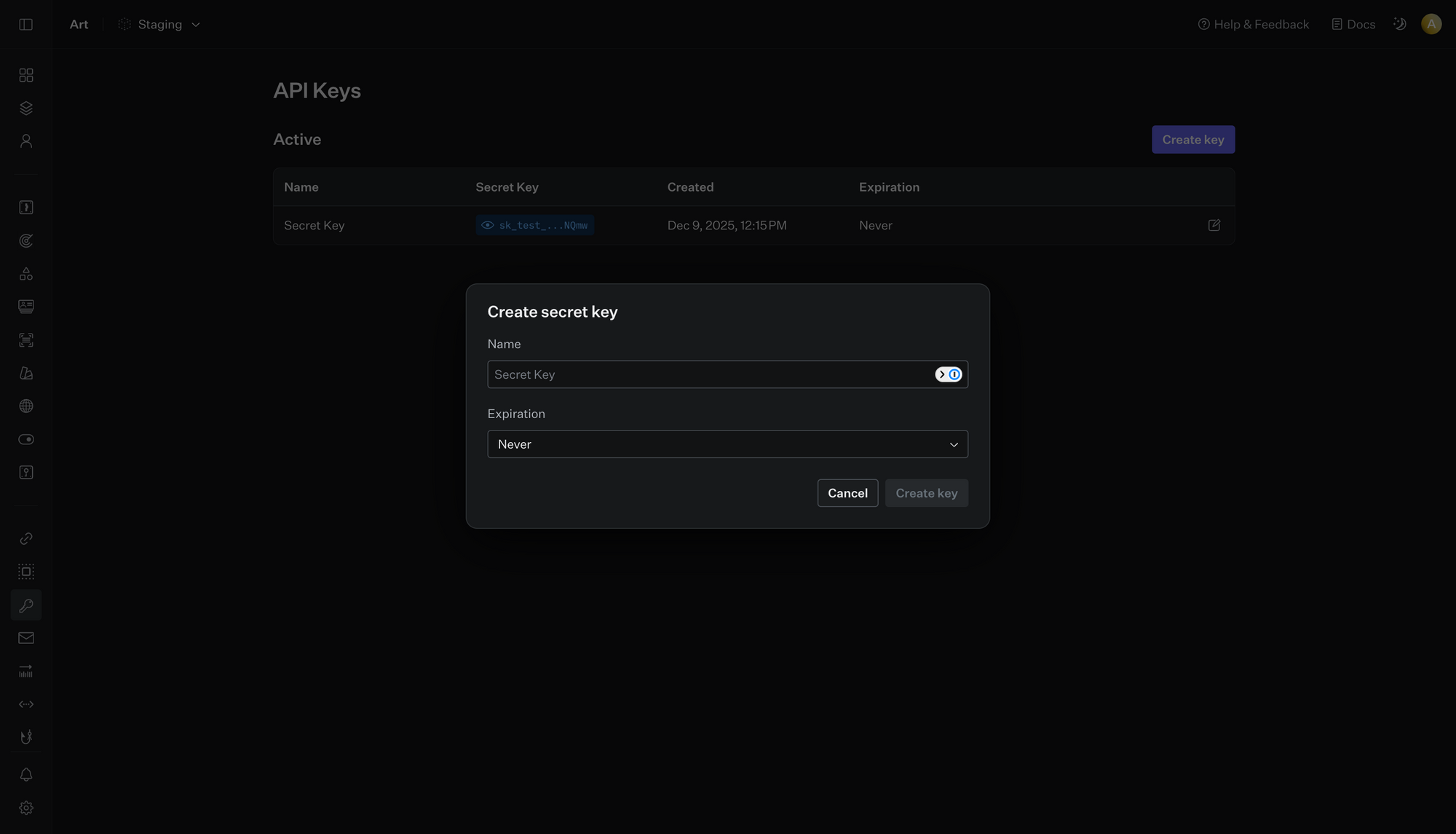

Entwickler greifen über einen unkomplizierten Prozess auf die WorkOS API zu, der Sicherheit und Einfachheit betont. Beginnen Sie mit der Erstellung eines WorkOS-Kontos. Nach dem Einloggen navigieren Sie zum Abschnitt API-Schlüssel des Dashboards.

Generieren Sie einen geheimen Schlüssel, der mit sk_ beginnt – dieser dient als Ihr Bearer-Token für alle Anfragen. Produktionsschlüssel werden nur einmal angezeigt, speichern Sie sie daher sicher in Umgebungsvariablen oder Secret Managern wie AWS Secrets Manager.

Die Authentifizierung erfordert die Aufnahme des Schlüssels in den Authorization-Header: Bearer sk_example_123456789. Die Basis-URL ist https://api.workos.com, wobei der gesamte Datenverkehr über HTTPS läuft, um Payloads zu verschlüsseln. Staging-Umgebungen verwenden separate Schlüssel zum Testen, was sicheres Experimentieren ohne Beeinträchtigung von Live-Daten ermöglicht. Fehlen einer Anfrage die Berechtigungen, erwarten Sie eine 403 Forbidden-Antwort; ungültige Schlüssel lösen 401 Unauthorized aus.

WorkOS bietet native SDKs für gängige Sprachen, die Aufrufe optimieren. Für Node.js installieren Sie über npm: npm install @workos-inc/node. Initialisieren Sie mit const workos = new WorkOS('sk_example_123456789');. Python-Benutzer führen pip install workos aus, dann from workos import Client; client = Client(api_key='sk_example_123456789'). Ähnliche Wrapper existieren für Ruby, Go, Java, .NET und Elixir, die jeweils Serialisierung, Wiederholungsversuche und Idempotenzschlüssel automatisch handhaben.

Endpunkte sind nach Ressourcen organisiert. Für Organisationen erstellt ein POST an /organizations eine neue Entität:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

Die Antwort enthält eine id für nachfolgende Operationen, wie das Hinzufügen von Mitgliedern über /organization_memberships. AuthKit-Endpunkte, unter /user_management, unterstützen CRUD-Operationen für Benutzer. Erstellen Sie einen Benutzer mit:

{

"email": "user@acme.com",

"password": "securepass123"

}

Sitzungen werden über /user_management/sessions generiert, wobei ein Token für den Frontend-Speicher zurückgegeben wird. SSO-Workflows beginnen mit /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz. Nach der Weiterleitung des Anbieters tauschen Sie den Code unter /sso/token gegen ein Profil aus.

Directory Sync erfordert die Konfiguration eines Verzeichnisses im Dashboard, wobei Anbieterzugangsdaten wie Google API-Schlüssel bereitgestellt werden müssen. Anschließend fragen Sie /directories/{id}/users ab, um synchronisierte Daten abzurufen. Ereignisse werden über /events?event_types[]=user.created&after=2025-01-01T00:00:00Z abgerufen, paginiert mit limit- und after-Cursorn.

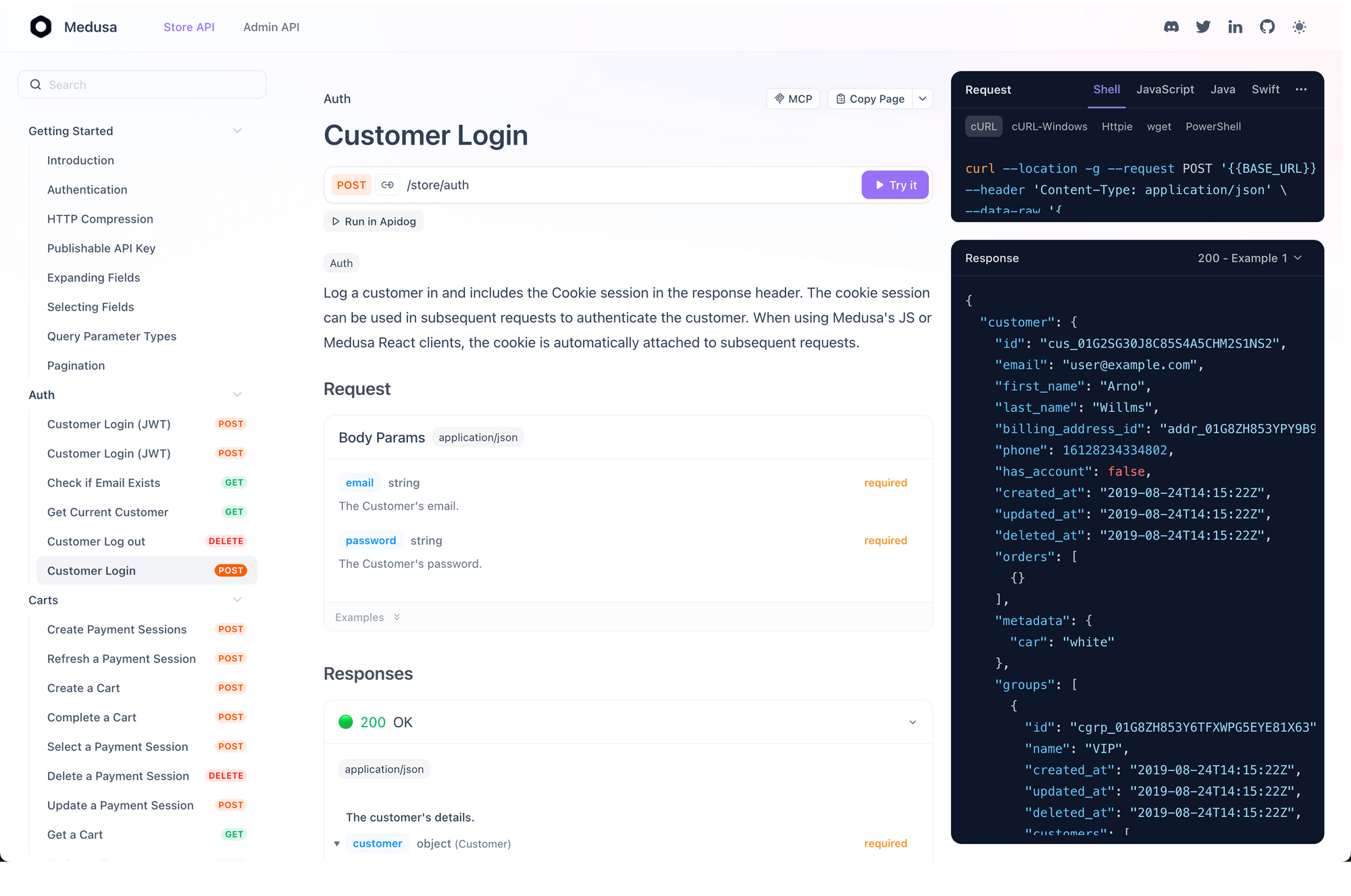

Ratenbegrenzungen gelten pro IP oder Schlüssel, implementieren Sie daher einen exponentiellen Backoff für 429-Antworten. Das Dashboard bietet Nutzungsanalysen zur Überwachung von Kontingenten. Verwenden Sie zum Testen die bereitgestellte Postman-Sammlung oder cURL-Beispiele aus der Dokumentation. Importieren Sie diese in Apidog, um Anfragen zu visualisieren, automatisch Dokumente zu generieren und Antworten zu simulieren – das spart Stunden bei der Validierung.

Zu den Voraussetzungen gehört die Verifizierung von Organisationsdomänen über DNS TXT-Einträge für /organization_domains/verify. Redirect-URIs müssen exakt übereinstimmen und im Dashboard konfiguriert werden. Einmal eingerichtet, handhabt Ihre App Randfälle wie MFA-Herausforderungen oder E-Mail-Verifizierungen über dedizierte Workflows.

Dieses Zugriffsmodell stellt sicher, dass Entwickler schnell integrieren können und gleichzeitig die Kontrolle behalten. Sobald die Grundlagen vorhanden sind, folgen die Preisentscheidungen logisch.

WorkOS API Preise: Flexible Modelle für Startups bis hin zu Großunternehmen

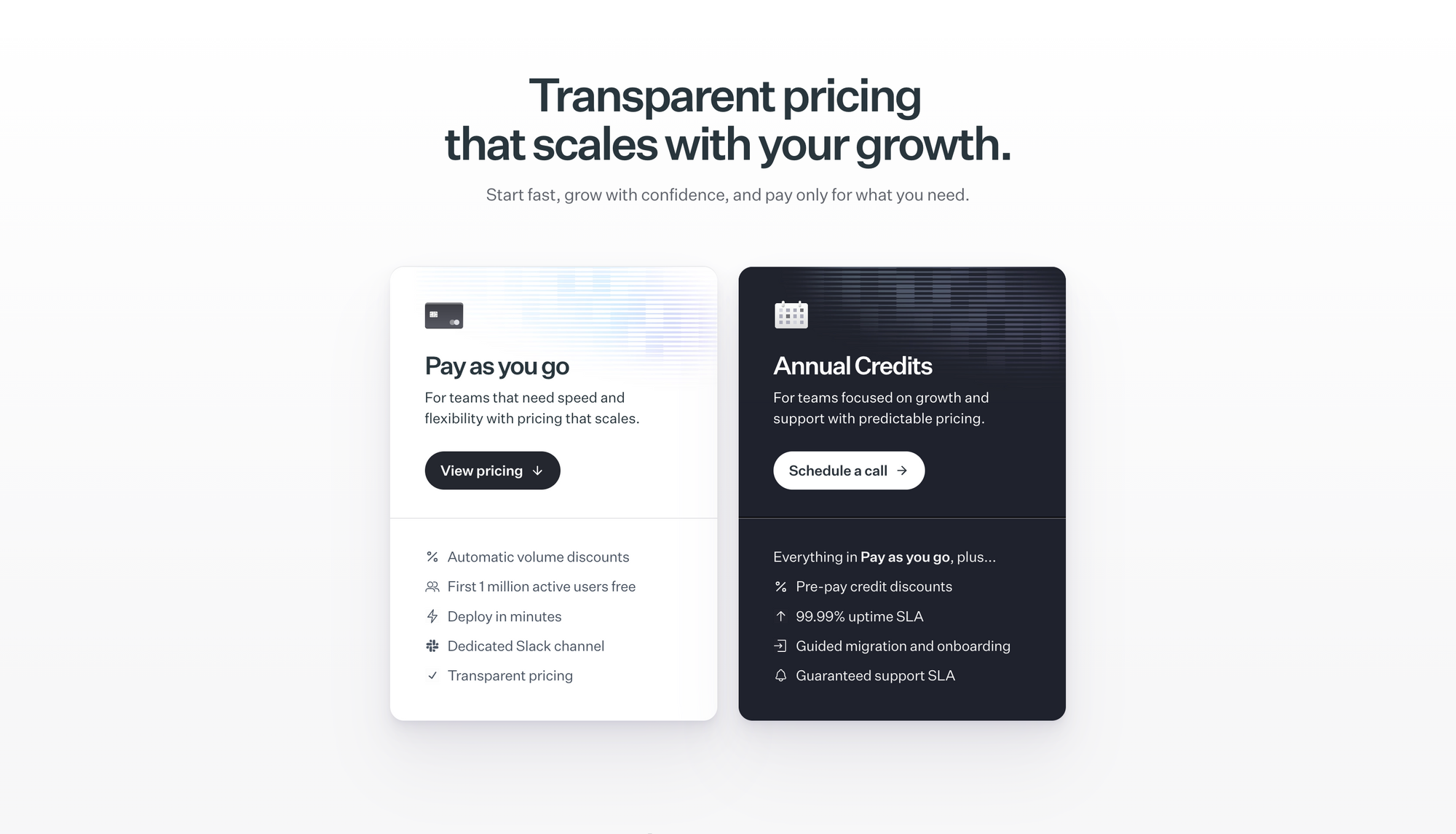

WorkOS strukturiert die Preise um aktive Benutzer und Verbindungen herum, um die Zugänglichkeit für wachsende Teams zu fördern. Das Pay-as-you-go-Modell berechnet nichts für die ersten 1 Million monatlich aktiven Benutzer – definiert als diejenigen, die sich in einem Kalendermonat anmelden, einloggen oder Profile aktualisieren. Darüber hinaus skalieren die Kosten mit der Nutzung, wobei automatische Mengenrabatte angewendet werden, um Effizienz zu belohnen.

Verbindungen, die Bindungen zu Endbenutzern über SSO oder Directory Sync darstellen, verursachen Pauschalgebühren, unabhängig vom Anbieter (z.B. Okta oder Azure AD) oder der Gesamtzahl der synchronisierten Benutzer. Diese Einheitlichkeit vereinfacht die Prognose. Entwickler stellen unbegrenzt Testverbindungen in Staging-Umgebungen kostenlos bereit, ideal für CI/CD-Pipelines.

Für engagiertes Wachstum bündelt der Jahres-Credits-Plan vorausbezahlte Credits mit Vorteilen wie 99,99 % Verfügbarkeits-SLAs, geführten Onboarding-Sitzungen und bevorzugtem Support. Teams zahlen für vergünstigte Credits im Voraus und sichern sich so Tarife für 12 Monate. Eine Option für eine benutzerdefinierte Domain – $99 monatlich – brandet AuthKit-Seiten, Admin-Portale und E-Mails mit Ihrer Domain, was das Benutzervertrauen stärkt.

Enterprise-Pläne bieten weitere Anpassungsmöglichkeiten, einschließlich dedizierter Slack-Kanäle, vierteljährlicher Architekturüberprüfungen und 24/7-Antwort-SLAs. Alle Stufen bieten E-Mail-Support, API-Statuswarnungen und umfassende Dokumentation. Es gibt keine langfristigen Verpflichtungen; skalieren Sie je nach Bedarf nach oben oder unten.

Integration der WorkOS API: Schritt-für-Schritt-Beispiele und Best Practices

Die Integration beginnt mit der Auswahl des SDKs, die Umsetzung erfordert jedoch strukturierte Ansätze. Beginnen Sie mit SSO als Gateway-Funktion. In Node.js rufen Sie ein Profil ab:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

Speichern Sie das Token sicher und autorisieren Sie dann Routen basierend auf Ansprüchen. Für Directory Sync richten Sie Webhooks ein, um Ereignisse aufzunehmen. POST an Ihren Endpunkt mit:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

Parsen und Upsert in Ihre Datenbank, um letztendliche Konsistenz zu gewährleisten. AuthKit glänzt bei Benutzer-Workflows. MFA mit /auth/factors/enroll registrieren, TOTP-Codes unter /auth/challenges/verify verifizieren. Magic Auth sendet Codes über /magic_auth/send_code, die unter /magic_auth/verify_code bestätigt werden.

Organisationen im Mandantenstil verwalten. Benutzer über /invitations einladen, Status in /organization_memberships verfolgen. Audit Logs über /audit_logs/events integrieren, für Compliance-Berichte filtern.

Best Practices umfassen Idempotenz für Wiederholungsversuche – verwenden Sie eindeutige Schlüssel in Headern. Überwachen Sie über Dashboard-Analysen und lassen Sie sich bei Überschreitung der Ratenbegrenzung benachrichtigen. Für Vault verschlüsseln Sie PII vor der Speicherung: POST an /vault/v1/kv mit Chiffretext.

Apidog verbessert diesen Workflow. Importieren Sie WorkOS-Schemas, führen Sie Sammlungen gegen Staging-Umgebungen aus und arbeiten Sie an API-Spezifikationen zusammen. Es simuliert Directory Sync-Payloads für Offline-Tests und überbrückt Lücken beim Anbieterzugriff.

Häufige Fallstricke? Nicht übereinstimmende Redirect-URIs verursachen unbemerkte Fehler; frühzeitig validieren. Das Übersehen der Domain-Verifizierung blockiert SSO-Assertionen. Skalieren Sie durch das Sharding von Anfragen über Schlüssel hinweg, wenn mehrere Organisationen beteiligt sind.

Koppeln Sie 2025 WorkOS mit serverlosen Architekturen wie Vercel für Edge-Authentifizierung. Diese Kombination wird global bereitgestellt und nutzt die Low-Latency-Endpunkte von WorkOS.

Erweiterte WorkOS API Anwendungsfälle: Von Betrugserkennung bis Feature-Management

Über die Grundlagen hinaus eröffnet die API ausgeklügelte Szenarien. Radar bewertet Anmelderisiken: POST-Versuche an /radar/attempts, wobei Urteile wie „allow“ oder „block“ empfangen werden. Integrieren Sie mit Positivlisten über /radar/lists für das Whitelisting vertrauenswürdiger IPs.

Feature Flags schalten über /feature_flags/{slug}/targets, Bewertung pro Benutzer oder Organisation. Pipes verwalten OAuth zu GitHub: Token generieren unter /data_integrations/github/token.

Admin Portal Links, von /portal/generate_link, betten Self-Service-Konfigurationen ein. Die Events-Synchronisierung hält Apps aktuell, Abfragen bis zu 30 Tage zurück.

Diese Fälle demonstrieren die Erweiterbarkeit. Eine Fintech-App verwendet Radar plus Audit Logs für Anomalieerkennung und Berichterstattung. E-Commerce-Plattformen kennzeichnen Funktionen nach Organisationsgröße.

Fazit

Die WorkOS API ermöglicht es Entwicklern, Unternehmensfunktionen effizient bereitzustellen. Vom Kernzugriff bis zu erweiterten Integrationen optimiert sie Workflows und kontrolliert gleichzeitig die Kosten. Laden Sie Apidog kostenlos herunter, um diese Endpunkte direkt zu testen – transformieren Sie Ihre API-Interaktionen noch heute.

Setzen Sie diese Strategien um und beobachten Sie, wie Ihre Anwendung sicher skaliert. Machen Sie Ihren Stack zukunftssicher; die Roadmap der API verspricht kontinuierliche Innovationen.