Im heutigen digitalen Zeitalter dienen Web-APIs (Application Programming Interfaces) als Rückgrat eines Großteils der Funktionalität des Webs und ermöglichen es Systemen, nahtlos miteinander zu kommunizieren. Mit der zunehmenden Abhängigkeit von diesen APIs wächst jedoch auch die Notwendigkeit robuster Sicherheitsmaßnahmen. Web-API-Sicherheit bezieht sich auf die Strategien, Technologien und Praktiken, die darauf ausgelegt sind, APIs vor der Ausnutzung durch unbefugte Parteien zu schützen. Lassen Sie uns tief in das Reich der API-Sicherheit eintauchen und deren Bedeutung und Best Practices hervorheben, um sicherzustellen, dass Ihre APIs geschützt bleiben.

Klicken Sie auf die Schaltfläche Download unten, um das weltweit größte API-Imperium zu erkunden.

Was ist Web-API-Sicherheit?

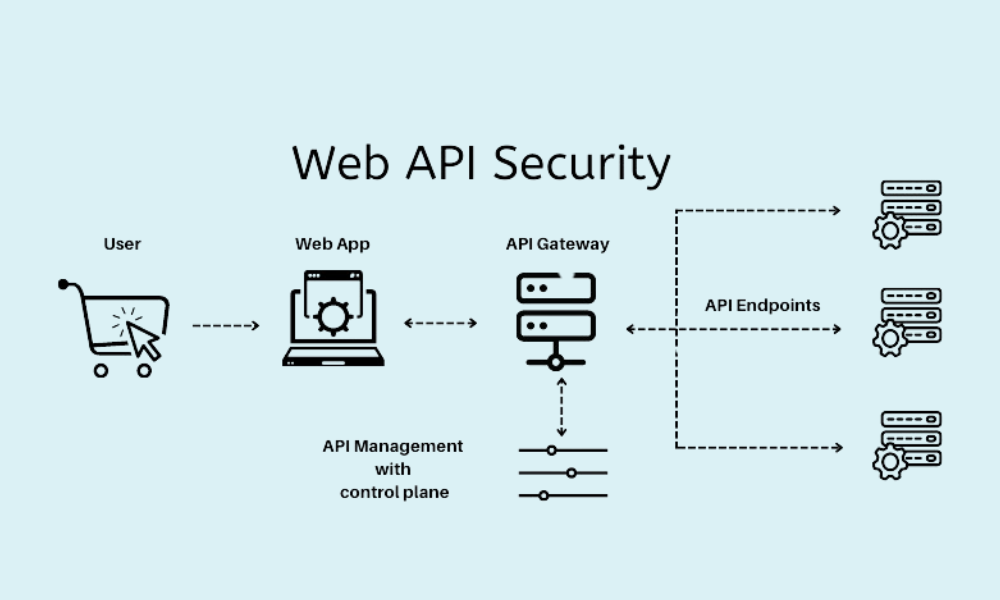

Im Kern geht es bei der Web-API-Sicherheit darum, die Integrität, Vertraulichkeit und Verfügbarkeit der Web-APIs zu schützen, die Anwendungen zur Interaktion verwenden. Dies beinhaltet die Verhinderung von Angriffen, Datenschutzverletzungen und unbefugtem Zugriff, die sensible Informationen gefährden oder Dienste unterbrechen könnten. Angesichts der entscheidenden Rolle, die APIs im modernen Internet-Ökosystem spielen, ist die Gewährleistung ihrer Sicherheit nicht nur eine technische Anforderung, sondern ein geschäftliches Gebot.

Die Bedeutung der Sicherung von Web-APIs

Die Sicherung von Web-APIs ist nicht nur eine Best Practice, sondern eine Notwendigkeit in der heutigen vernetzten digitalen Landschaft. Als Klebstoff, der verschiedene Webdienste miteinander verbindet, können APIs, wenn sie ungeschützt bleiben, zu Hauptzielen für Cyberangriffe werden. Dies kann schwerwiegende Folgen haben, nicht nur für den Dienstanbieter, sondern auch für Endbenutzer, die sich täglich auf diese digitalen Dienste verlassen. Die Bedeutung der Implementierung robuster Sicherheitsmaßnahmen für Web-APIs kann nicht genug betont werden. Hier sind fünf wichtige Gründe, warum die Sicherung Ihrer Web-APIs oberste Priorität haben sollte:

- Protect Sensitive Data: Sicherstellen, dass persönliche, finanzielle oder vertrauliche Informationen vor unbefugtem Zugriff geschützt bleiben.

- Maintain Service Integrity: Sicherstellen, dass APIs wie vorgesehen funktionieren, ohne Störungen durch böswillige Entitäten.

- Compliance and Legal Obligations: Einhaltung von Datenschutzgesetzen, um rechtliche Konsequenzen und Bußgelder zu vermeiden.

- Prevent Data Breaches: Minimierung des Risikos von Vorfällen, die zu erheblichen finanziellen Verlusten und Reputationsschäden führen können.

- Ensure Service Availability: Schutz vor Angriffen, wie z. B. DDoS, die darauf abzielen, die Dienstverfügbarkeit für Benutzer zu unterbrechen.

7 Best Practices zum Schutz Ihrer APIs

Ihre APIs zu schützen, ist wie der Bau einer Festung um Ihre digitalen Assets. Es erfordert eine Kombination aus Strategien, Tools und Praktiken. Hier sind einige der Best Practices, um Ihre API-Sicherheit zu stärken.

Verwenden Sie Authentifizierungs- und Autorisierungsmechanismen

Starke Authentifizierung implementieren

Stellen Sie sicher, dass nur authentifizierte Benutzer auf Ihre API zugreifen können. Techniken wie OAuth2, API-Schlüssel und JSON Web Tokens (JWT) bieten robuste Frameworks für die Authentifizierung von API-Anfragen und fungieren als Türsteher zu Ihrer digitalen Festung.

const jwt = require('jsonwebtoken');

const express = require('express');

const app = express();

// Secret key for JWT signing and encryption

const SECRET_KEY = 'your_secret_key_here';

// Middleware to validate JWT

const authenticateToken = (req, res, next) => {

const authHeader = req.headers['authorization'];

const token = authHeader && authHeader.split(' ')[1]; // Bearer TOKEN

if (token == null) return res.sendStatus(401); // If no token, return unauthorized

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) return res.sendStatus(403); // If token is not valid, return forbidden

req.user = user;

next();

});

};

app.get('/api/resource', authenticateToken, (req, res) => {

// Resource access logic here

res.json({ message: "Access granted to protected resource", user: req.user });

});

app.listen(3000, () => console.log('Server running on port 3000'));

Autorisierungsprüfungen

Sobald ein Benutzer authentifiziert ist, bestimmen Sie, auf welche Ressourcen er zugreifen darf. Hier kommt die Autorisierung ins Spiel. Implementieren Sie eine rollenbasierte Zugriffskontrolle (RBAC) oder eine attributbasierte Zugriffskontrolle (ABAC), um sicherzustellen, dass Benutzer nur mit Ressourcen interagieren können, die ihren Berechtigungen entsprechen.

Sichere Datenübertragung

HTTPS verwenden

Verwenden Sie immer HTTPS (Hypertext Transfer Protocol Secure) für Daten in transit. Dadurch wird sichergestellt, dass Daten zwischen Client und Server verschlüsselt werden, wodurch es für Mithörer viel schwieriger wird, sensible Informationen abzufangen.

Die Sicherung von Daten in transit mit HTTPS ist von entscheidender Bedeutung. Für eine Node.js-Anwendung könnte die Sicherstellung, dass Ihr Server HTTPS unterstützt, so aussehen:

const https = require('https');

const fs = require('fs');

const options = {

key: fs.readFileSync('path/to/your/private.key'),

cert: fs.readFileSync('path/to/your/certificate.crt')

};

https.createServer(options, (req, res) => {

res.writeHead(200);

res.end('Hello Secure World!\n');

}).listen(443);

Eingabe validieren, um Injection-Angriffe zu verhindern

Validieren Sie alle Eingabedaten, um sicherzustellen, dass sie dem erwarteten Format entsprechen. Dies hilft, SQL-Injection, Befehls-Injection und andere Injection-Angriffe zu verhindern, die Sicherheitslücken ausnutzen, um bösartigen Code auszuführen.

Implementieren Sie Ratenbegrenzung und Drosselung

Die Ratenbegrenzung steuert, wie viele Anfragen ein Benutzer innerhalb eines bestimmten Zeitrahmens an Ihre API stellen kann. Drosselung hingegen begrenzt die Anzahl der API-Aufrufe, um eine übermäßige Nutzung zu verhindern. Beide Praktiken tragen dazu bei, DDoS-Angriffe (Distributed Denial of Service) zu mildern und sicherzustellen, dass Ihre API für Benutzer verfügbar bleibt.

Umgang mit sensiblen Daten sorgfältig

Verschlüsseln Sie sensible Daten

Bei der Speicherung sensibler Informationen ist die Verschlüsselung von entscheidender Bedeutung. Ob es sich um Passwörter, persönliche Informationen oder Finanzdaten handelt, die Verschlüsselung stellt sicher, dass Daten auch dann, wenn auf sie zugegriffen wird, ohne den Entschlüsselungsschlüssel unlesbar bleiben.

Die Verschlüsselung sensibler Daten kann auf verschiedene Weise gehandhabt werden. Hier ist ein Beispiel unter Verwendung des crypto-Moduls in Node.js für die AES-Verschlüsselung:

const crypto = require('crypto');

const algorithm = 'aes-256-cbc';

const password = 'password'; // Use a secure password and environment variable in production

const key = crypto.scryptSync(password, 'salt', 32);

const iv = crypto.randomBytes(16);

function encrypt(text) {

let cipher = crypto.createCipheriv(algorithm, key, iv);

let encrypted = cipher.update(text, 'utf8', 'hex');

encrypted += cipher.final('hex');

return { iv: iv.toString('hex'), encryptedData: encrypted };

}

Tokenisierung verwenden

Die Tokenisierung ersetzt sensible Datenelemente durch nicht-sensible Äquivalente, sogenannte Token, die keinen ausnutzbaren Wert haben. Dies ist besonders nützlich für den Schutz von Zahlungsinformationen und anderen sensiblen Daten.

Regelmäßige Sicherheitsaudits und Penetrationstests

Die Durchführung regelmäßiger Sicherheitsaudits und Penetrationstests ist wie regelmäßige Kontrolluntersuchungen für die Gesundheit Ihrer API. Die Nutzung zuverlässiger Tools für API-Schwachstellen-Tests kann helfen, Schwachstellen zu identifizieren, bevor Angreifer sie ausnutzen, sodass Sie Ihre Verteidigung entsprechend verstärken können.

Überwachen und protokollieren Sie die API-Aktivität

Behalten Sie die Aktivitäten Ihrer API genau im Auge, indem Sie Anfragen und Antworten protokollieren und überwachen. Dies hilft nicht nur beim Debuggen von Problemen, sondern auch beim Erkennen und Reagieren auf potenzielle Sicherheitsbedrohungen in Echtzeit.

Bleiben Sie über Sicherheitspraktiken auf dem Laufenden

Die digitale Landschaft entwickelt sich ständig weiter, ebenso wie die Bedrohungen. Auf dem Laufenden zu bleiben über die neuesten Sicherheitstrends, Schwachstellen und Schutzmaßnahmen ist entscheidend für die Aufrechterhaltung einer robusten API-Sicherheit.

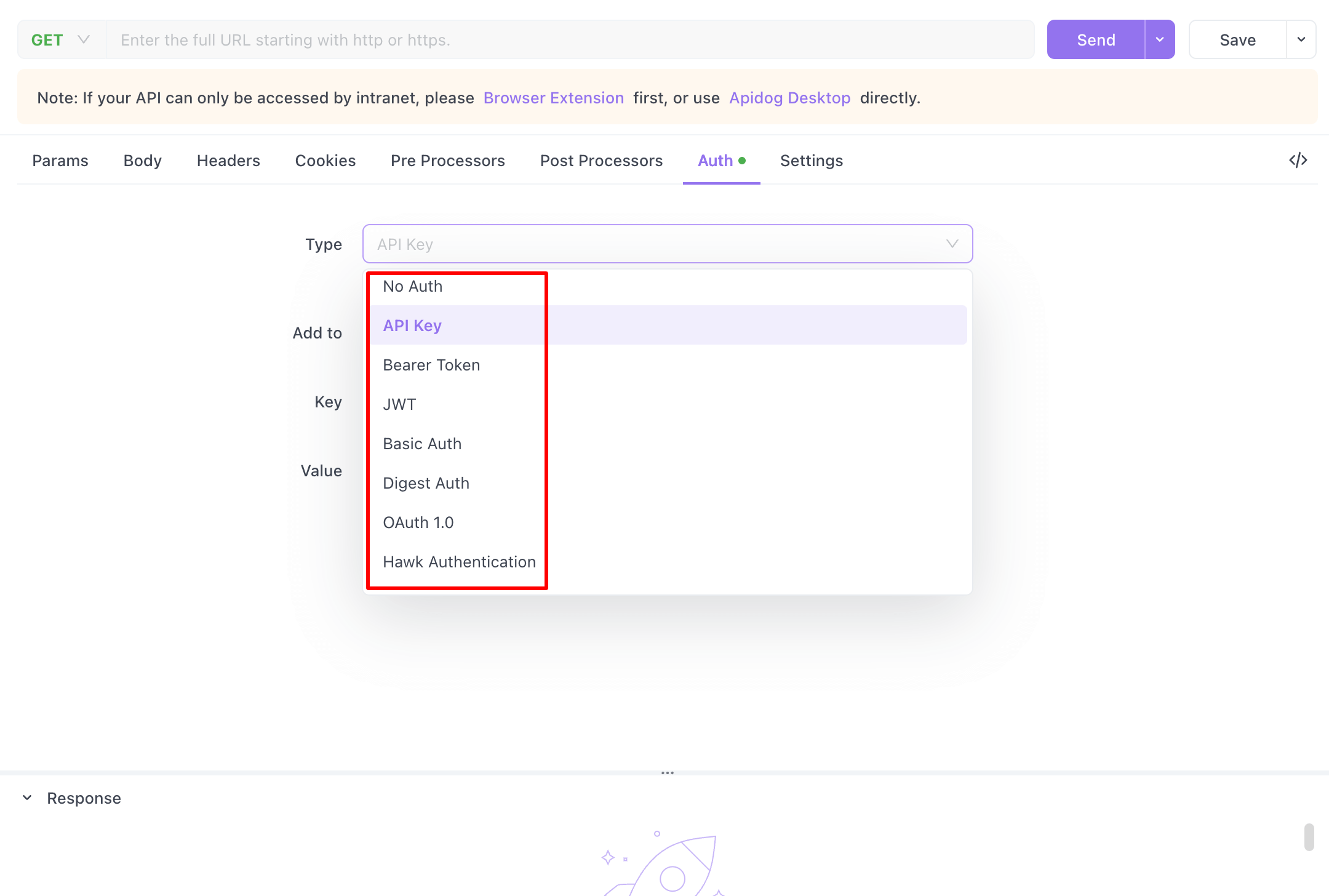

Verwenden Sie Apidog, um die Web-API-Sicherheit zu gewährleisten

Apidog ist ein leistungsstarkes Tool für die Web-API-Sicherheit, das ein breites Spektrum an Authentifizierungsmethoden bietet, um unterschiedlichen Sicherheitsanforderungen gerecht zu werden. Es unterstützt Bearer Token für zustandslose Authentifizierung, Basic Auth für einfache und schnelle Implementierungen und Digest Auth für erhöhte Sicherheit durch Hashing von Benutzeranmeldeinformationen. Für komplexere Zugriffsanforderungen bietet Apidog OAuth 1.0 zusammen mit Hawk Authentication für sichere HTTP-Authentifizierung ohne Verteilung von Anmeldeinformationen. Es erleichtert auch AWS Signature für sichere Anfragen an AWS-Dienste, NTLM Authentication für die Windows-basierte Domänenauthentifizierung und Akamai EdgeGrid für sichere API-Aufrufe an die Plattform von Akamai. Durch die Nutzung von Apidog können Entwickler ihre APIs effektiv sichern und so den Datenschutz und die Einhaltung verschiedener Authentifizierungsstandards gewährleisten.

Fazit

Kurz gesagt, die Web-API-Sicherheit ist eine kritische Komponente der modernen Webentwicklung, ähnlich den Schilden und der Rüstung im Arsenal eines Ritters. Durch die Umsetzung dieser Best Practices können Entwickler und Organisationen ihre Anfälligkeit für Angriffe erheblich reduzieren und sicherstellen, dass ihre APIs – und die Benutzer, die sich auf sie verlassen – sicher bleiben. Denken Sie daran, dass im Bereich der digitalen Sicherheit Wachsamkeit und proaktive Maßnahmen Ihre besten Verbündeten sind.

Was sind einige Best Practices für die Web-API-Sicherheit?

Zu den wichtigsten Praktiken gehören die Verwendung von Authentifizierungs- und Autorisierungsmechanismen, die Sicherung der Datenübertragung mit HTTPS, die Validierung der Eingabe zur Verhinderung von Injection-Angriffen, die Implementierung von Ratenbegrenzung und Drosselung, der sorgfältige Umgang mit sensiblen Daten, die Durchführung von Sicherheitsaudits und die Überwachung der API-Aktivität.

Wie funktioniert JWT in Apidog?

In Apidog bietet JWT eine sichere und effiziente Möglichkeit, die Benutzerauthentifizierung und -autorisierung zu verwalten, indem es automatisch Token bei der Anmeldung generiert und diese nahtlos in API-Anfragen für robuste Sicherheit integriert.

Wie kann ich sicherstellen, dass die Datenübertragung meiner API sicher ist?

Verwenden Sie immer HTTPS, um Daten in transit zu verschlüsseln und sicherzustellen, dass der Informationsaustausch zwischen Client und Server vor dem Abhören geschützt ist.

Was ist Ratenbegrenzung und warum ist sie wichtig?

Die Ratenbegrenzung beschränkt die Anzahl der API-Anfragen, die ein Benutzer innerhalb eines bestimmten Zeitrahmens stellen kann, was entscheidend ist, um Missbrauch zu verhindern und DDoS-Angriffe zu mildern.

Was ist der Unterschied zwischen Verschlüsselung und Tokenisierung?

Die Verschlüsselung wandelt Daten in ein codiertes Format um, um sie vor unbefugtem Zugriff zu schützen, während die Tokenisierung sensible Daten durch nicht-sensible Token ersetzt, die keinen ausnutzbaren Wert haben, und eine zusätzliche Sicherheitsebene bietet.

Wie oft sollten Sicherheitsaudits und Penetrationstests durchgeführt werden?

Regelmäßig, mindestens jährlich oder nach wesentlichen Änderungen an der API oder ihrer Umgebung, um potenzielle Schwachstellen zu identifizieren und zu beheben.

Warum ist die Überwachung der API-Aktivität wichtig?

A9: Die Überwachung hilft, ungewöhnliche Muster oder potenzielle Sicherheitsbedrohungen in Echtzeit zu erkennen und ermöglicht eine schnelle Reaktion zum Schutz der API.

Wie kann ich über die Web-API-Sicherheitspraktiken auf dem Laufenden bleiben?

Verfolgen Sie seriöse Cybersicherheits-Nachrichtenquellen, beteiligen Sie sich an Sicherheitsforen und nehmen Sie an verwandten Konferenzen oder Webinaren teil, um über die neuesten Trends und Best Practices informiert zu bleiben.