Beim Erstellen von Anwendungen sind APIs von Drittanbietern von unschätzbarem Wert, um die Anwendungsfunktionalität zu verbessern und die Integration zu fördern. Sie bergen aber auch erhebliche Sicherheitsrisiken, die sowohl die Datenintegrität als auch die Privatsphäre der Benutzer gefährden können. Dieser Artikel konzentriert sich auf die Sicherheitsherausforderungen, die durch APIs von Drittanbietern entstehen, und bietet Best Practices zum Schutz Ihrer Systeme. Wir werden Fallstudien aus der Praxis zu Sicherheitsverletzungen untersuchen, um die Bedeutung robuster API-Sicherheitsmaßnahmen zu unterstreichen, und die rechtlichen und Compliance-Aspekte erörtern, die für die Aufrechterhaltung des Vertrauens der Benutzer und den Datenschutz von entscheidender Bedeutung sind.

Die Risiken verstehen

Die Integration von APIs von Drittanbietern in Ihre Anwendungen bietet zahlreiche Vorteile, birgt aber auch mehrere Sicherheitsrisiken. Hier ist ein detaillierter Blick auf die potenziellen Gefahren:

Datenpannen

Wenn Sie APIs von Drittanbietern verwenden, werden sensible Daten häufig zwischen Ihrer Anwendung und dem Dienst des Drittanbieters übertragen. Wenn die API nicht ausreichend gesichert ist, können diese Daten von böswilligen Akteuren abgefangen werden, was zu Datenpannen führt. Die Sicherstellung, dass APIs Verschlüsselungsprotokolle wie HTTPS verwenden, ist entscheidend, um diese Daten während der Übertragung zu schützen.

Unbefugter Zugriff

Ohne geeignete Authentifizierungs- und Autorisierungsmechanismen können APIs von Drittanbietern zu Gateways für unbefugten Zugriff werden. Böswillige Benutzer können Schwachstellen ausnutzen, um Zugriff auf Ihre Systeme und Daten zu erhalten. Die Implementierung robuster Authentifizierungsmethoden wie OAuth und API-Schlüssel trägt dazu bei, dieses Risiko zu mindern, indem sichergestellt wird, dass nur autorisierte Benutzer auf Ihre APIs zugreifen können.

Abhängigkeit von externer Sicherheit

Wenn Sie sich auf APIs von Drittanbietern verlassen, verlassen Sie sich auch auf die Sicherheitspraktiken des API-Anbieters. Wenn deren Sicherheitsmaßnahmen unzureichend sind, wird Ihre Anwendung anfällig. Überprüfen Sie regelmäßig die Sicherheitsrichtlinien und -praktiken Ihrer Drittanbieter, um sicherzustellen, dass sie mit Ihren Standards übereinstimmen.

Unzureichende Eingabevalidierung

APIs von Drittanbietern können anfällig für verschiedene Injection-Angriffe sein, wenn sie Eingaben nicht ordnungsgemäß validieren. Angreifer können diese Schwachstellen ausnutzen, um bösartigen Code auszuführen oder Daten zu manipulieren. Die Sicherstellung, dass sowohl Ihre Anwendung als auch der API-Anbieter Eingaben validieren und bereinigen, kann solche Angriffe verhindern.

Ratenbegrenzung und Missbrauch

APIs, die keine Ratenbegrenzung implementieren, sind anfällig für Missbrauch. Böswillige Akteure können Ihr System mit übermäßigen Anfragen überlasten, was zu Denial-of-Service-Angriffen führt. Die Implementierung von Ratenbegrenzungs- und Drosselungsmechanismen hilft, das Anfragevolumen zu kontrollieren und vor Missbrauch zu schützen.

Überwachung und Protokollierung

Ein Mangel an ordnungsgemäßer Überwachung und Protokollierung kann Ihre Anwendung blind für böswillige Aktivitäten machen. Ohne diese Maßnahmen wird das Erkennen und Reagieren auf Sicherheitsvorfälle zur Herausforderung. Die Sicherstellung einer umfassenden Überwachung und Protokollierung der API-Nutzung ermöglicht es Ihnen, Anomalien zu erkennen und umgehend auf potenzielle Bedrohungen zu reagieren.

Verletzungen von APIs von Drittanbietern

Selbst wenn Ihre Anwendung sicher ist, kann sich eine Verletzung des Systems des API-Anbieters von Drittanbietern auf Sie auswirken. Dieses Risiko unterstreicht die Bedeutung der Auswahl seriöser API-Anbieter, die strenge Sicherheitsstandards einhalten und ihre Sicherheitspraktiken regelmäßig überprüfen.

Das Verständnis dieser Risiken ist der erste Schritt zur Implementierung effektiver Sicherheitsmaßnahmen für APIs von Drittanbietern. Indem Sie diese Schwachstellen erkennen und angehen, können Sie Ihre Daten und Benutzer besser vor potenziellen Sicherheitsbedrohungen schützen.

Best Practices für API-Sicherheit

Die Sicherung von APIs von Drittanbietern ist entscheidend für den Schutz Ihrer Anwendung und ihrer Benutzer. Hier werden wir umfassende Best Practices untersuchen, die Ihnen helfen, Ihre API-Sicherheit zu stärken. Jeder Punkt wird mit Erklärungen und, falls zutreffend, anschaulichen Geschichten detailliert, um die Konzepte klar und nachvollziehbar zu machen.

Authentifizierung und Autorisierung

Hier werden wir umfassende Best Practices untersuchen, die Ihnen helfen, Ihre API-Sicherheit zu stärken. Jeder Punkt wird mit Erklärungen und, falls zutreffend, anschaulichen Geschichten detailliert, um die Konzepte klar und nachvollziehbar zu machen.

- OAuth: OAuth ist ein weit verbreitetes Autorisierungsframework, das es Diensten von Drittanbietern ermöglicht, Token für den Zugriff auf Ihre API auszutauschen, ohne die Anmeldeinformationen der Benutzer preiszugeben. Wenn Sie sich beispielsweise mit Ihrem Google- oder Facebook-Konto bei einer neuen App anmelden, wickelt OAuth den Authentifizierungsprozess nahtlos ab.

- API Keys: API-Schlüssel sind eindeutige Kennungen, die einem Benutzer, einer Anwendung oder einem Gerät zugewiesen werden, das auf eine API zugreift. Sie sind einfach zu implementieren, sollten aber mit Vorsicht behandelt werden. Stellen Sie sich beispielsweise eine E-Commerce-Plattform vor, die einen API-Schlüssel verwendet, um Drittanbietern von Logistikdienstleistern den Zugriff auf Versanddetails zu ermöglichen. Wenn dieser Schlüssel kompromittiert wird, muss der Zugriff des Logistikdienstleisters sofort widerrufen werden.

- Tokens: Verwenden Sie Token mit Ablaufdaten für erhöhte Sicherheit. Token sollten kurzlebig sein und eine Erneuerung erfordern. Diese Praxis stellt sicher, dass ein Token, selbst wenn es abgefangen wird, bald nutzlos wird.

Datenverschlüsselung

Die Datenverschlüsselung ist unerlässlich, um sensible Informationen vor dem Zugriff durch Unbefugte zu schützen. Die Verschlüsselung stellt sicher, dass Daten vertraulich und intakt bleiben, egal ob sie zwischen Systemen übertragen oder im Ruhezustand gespeichert werden. Die Implementierung robuster Verschlüsselungspraktiken hilft, Datenpannen zu verhindern und das Vertrauen der Benutzer aufrechtzuerhalten.

- HTTPS: Verwenden Sie immer HTTPS, um Daten zu verschlüsseln, die zwischen Ihrer Anwendung und dem API-Server übertragen werden. Dies verhindert das Abhören und Man-in-the-Middle-Angriffe. Wenn Sie beispielsweise ein Vorhängeschlosssymbol in der Adressleiste Ihres Browsers sehen, während Sie eine sichere Website besuchen, weist dies darauf hin, dass HTTPS Ihre Daten schützt.

- Data Encryption at Rest: Verschlüsseln Sie sensible Daten, die auf Servern oder Datenbanken gespeichert sind. Beispielsweise sollte eine Gesundheits-App, die Patientenakten speichert, die Verschlüsselung verwenden, um diese Daten sowohl während der Übertragung als auch im Ruhezustand zu schützen. Dies stellt sicher, dass die Daten, selbst wenn sie kompromittiert werden, ohne den Entschlüsselungsschlüssel unlesbar bleiben.

Ratenbegrenzung und Drosselung

- Ratenbegrenzung: Legen Sie Limits für die Anzahl der Anfragen fest, die ein Client innerhalb eines bestimmten Zeitrahmens an Ihre API stellen kann. Beispielsweise könnte eine Wetterdienst-API Benutzer auf 100 Anfragen pro Stunde beschränken, um eine Überlastung und Missbrauch zu verhindern.

- Drosselung: Implementieren Sie die Drosselung, um die Anforderungsrate zu steuern und sicherzustellen, dass Ihre API hohen Datenverkehr ohne Absturz bewältigen kann. Die Drosselung hilft, die Leistung während der Stoßzeiten aufrechtzuerhalten. Beispielsweise kann die Drosselung während einer großen Produkteinführung verhindern, dass ein plötzlicher Anstieg des Datenverkehrs die API überlastet.

Eingabevalidierung

- Verhindern Sie Injection-Angriffe: Validieren und bereinigen Sie Eingaben immer, um SQL-Injection, Cross-Site-Scripting (XSS) und andere Injection-Angriffe zu verhindern. Wenn beispielsweise ein API-Endpunkt Benutzereingaben für eine Suchanfrage empfängt, stellen Sie sicher, dass die Eingabe bereinigt wird, um schädlichen Code zu entfernen.

- Verwenden Sie Bibliotheken und Frameworks: Verwenden Sie etablierte Bibliotheken und Frameworks, die die Eingabevalidierung verarbeiten. Beispielsweise kann die Verwendung der Formularvalidierung von Django oder der integrierten Validierungsfunktionen von JavaScript dazu beitragen, vor häufigen Schwachstellen zu schützen.

Überwachung und Protokollierung

- Umfassende Protokollierung: Führen Sie detaillierte Protokolle der API-Anfragen, einschließlich Zeitstempel, IP-Adressen, Anfragetypen und Antworten. Diese Informationen sind von unschätzbarem Wert für die Erkennung verdächtiger Aktivitäten. Wenn Sie beispielsweise eine ungewöhnlich hohe Anzahl fehlgeschlagener Anmeldeversuche von einer einzelnen IP-Adresse feststellen, könnte dies auf einen Brute-Force-Angriff hindeuten.

- Echtzeitüberwachung: Implementieren Sie Echtzeitüberwachungstools, um die API-Leistung und Sicherheitsvorfälle zu verfolgen. Tools wie Prometheus, Grafana oder kommerzielle Lösungen wie Datadog können Ihnen helfen, Anomalien schnell zu visualisieren und darauf zu reagieren.

Sichere Codierungspraktiken

- Eingabevalidierung: Validieren Sie Eingaben immer sowohl auf der Client- als auch auf der Serverseite. Dies überprüft Eingaben doppelt auf bösartigen Code oder Daten, die Schwachstellen ausnutzen könnten.

- Vermeiden Sie das Hardcodieren von Geheimnissen: Hardcodieren Sie niemals sensible Informationen wie API-Schlüssel oder Passwörter in Ihrem Code. Verwenden Sie Umgebungsvariablen oder sichere Tresore wie AWS Secrets Manager oder Infisical.

Regelmäßige Sicherheitsaudits und -aktualisierungen

- Führen Sie regelmäßige Audits durch: Führen Sie regelmäßige Sicherheitsaudits und Code-Reviews durch, um Schwachstellen zu identifizieren und zu beheben. Beispielsweise könnte eine Finanz-App vierteljährlich Sicherheitsaudits durchlaufen, um die Einhaltung der neuesten Sicherheitsstandards sicherzustellen.

- Halten Sie die Software auf dem neuesten Stand: Stellen Sie sicher, dass alle Abhängigkeiten und Bibliotheken mit den neuesten Sicherheitspatches auf dem neuesten Stand sind. Anfällige Software kann ein leichtes Ziel für Angreifer sein. Beispielsweise kann die Aktualisierung einer anfälligen Version einer Bibliothek in Ihrer Anwendung Exploits verhindern, die in neueren Versionen gepatcht wurden.

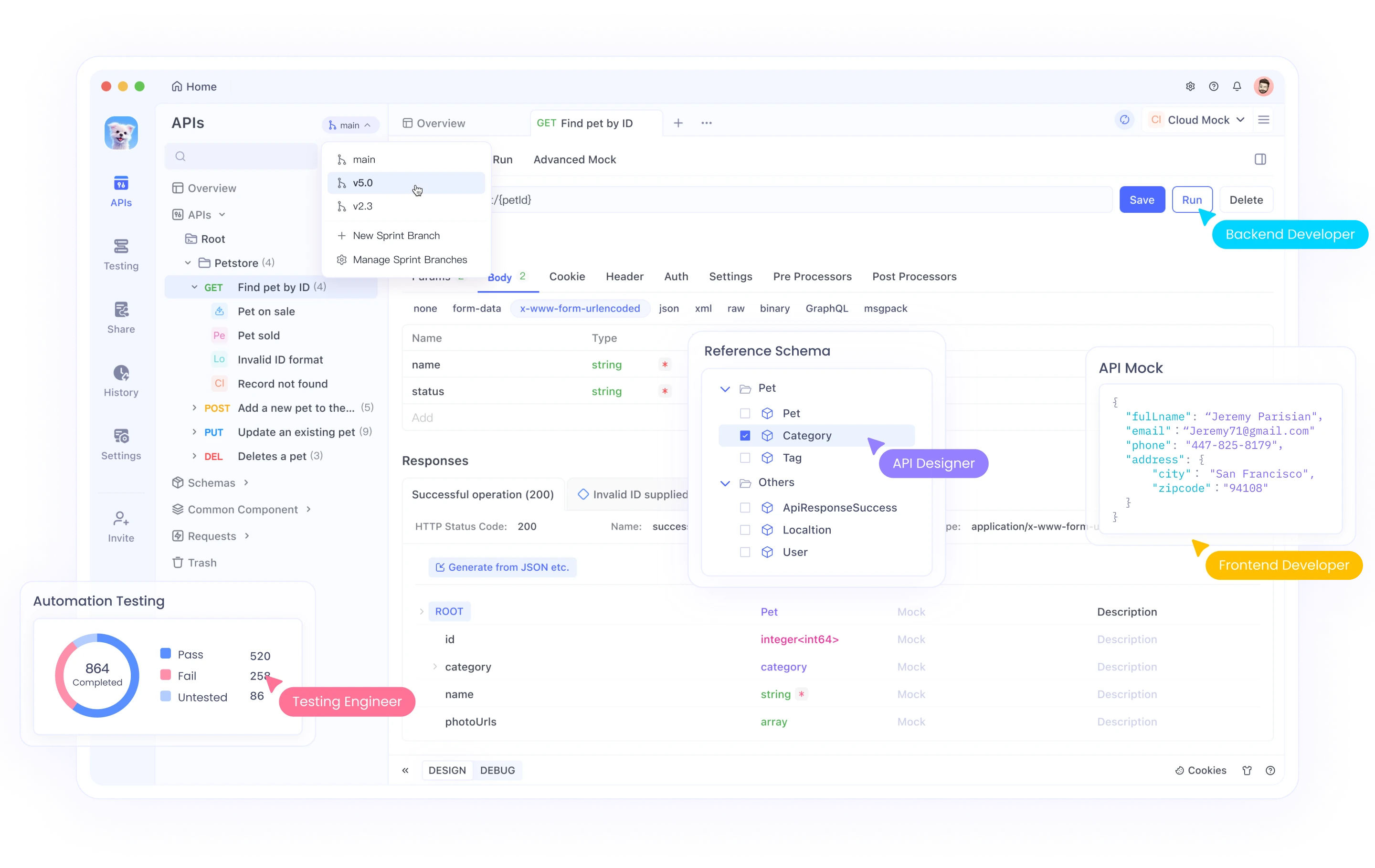

Wie Apidog uns helfen kann:

Apidog verbessert die API-Sicherheit durch das Angebot robuster Dokumentation, automatisierter Tests und Echtzeitüberwachung. Apidog unterstützt auch die Einhaltung von Industriestandards wie GDPR und HIPAA und stellt sicher, dass Ihre APIs Benutzerdaten effektiv schützen.

Darüber hinaus unterstützt Apidog die Teamzusammenarbeit und fördert so eine sicherheitsorientierte Entwicklungsumgebung. Durch die Integration von Apidog können Sie sichere, zuverlässige und konforme APIs erstellen und Ihre Daten und Benutzer vor verschiedenen Sicherheitsbedrohungen schützen.

Fazit:

Indem Sie diese Best Practices befolgen, können Sie die Sicherheit Ihrer APIs von Drittanbietern erheblich verbessern und Ihre Anwendung und Benutzer vor verschiedenen Bedrohungen schützen. Die Implementierung einer robusten Authentifizierung, Verschlüsselung, Ratenbegrenzung und gründlichen Überwachung sowie die Einhaltung der gesetzlichen Bestimmungen und die kontinuierliche Aktualisierung Ihrer Sicherheitsmaßnahmen helfen Ihnen, ein sicheres und widerstandsfähiges API-Ökosystem für Sie und Ihre Benutzer aufzubauen.