Reverse Engineering von APIs ist der Prozess der Analyse des Verhaltens, der Endpunkte und der Datenstrukturen einer API, ohne sich auf offizielle Dokumentationen zu verlassen. Es beinhaltet das Erfassen und Untersuchen des Netzwerkverkehrs, das Dekodieren von Datenformaten und das Replizieren von API-Aufrufen, um zu verstehen, wie die API funktioniert.

In der Welt der Softwareentwicklung wird Reverse Engineering in mehreren Szenarien entscheidend:

- Legacy-Systeme: Bei der Arbeit mit alten, undokumentierten APIs, die nicht gewartet wurden.

- Integrationen von Drittanbietern: Bei der Integration mit Diensten von Drittanbietern, die nur begrenzte oder gar keine Dokumentation anbieten.

- Unerforschte APIs: Manchmal werden APIs erstellt, ohne eine angemessene Dokumentation oder öffentlich zugängliche Details bereitzustellen.

Reverse Engineering ermöglicht es Entwicklern, diese APIs zu verstehen, was eine reibungslosere Integration und eine effizientere Fehlerbehebung ermöglicht.

Warum ist Reverse Engineering von APIs wichtig?

Reverse Engineering von APIs bietet erhebliche Vorteile, insbesondere wenn es um die Handhabung komplexer Integrationen oder die Arbeit mit Systemen geht, die keine öffentlich zugängliche Dokumentation anbieten. Hier ist, warum Reverse Engineering ein Game-Changer sein kann:

- Verborgene Funktionalitäten verstehen: Sie enthüllen undokumentierte Funktionen oder Endpunkte, was eine bessere Integration mit Diensten von Drittanbietern ermöglicht.

- Entwicklungszeit beschleunigen: Das Verständnis der Funktionsweise einer API kann die Entwicklung beschleunigen, indem Rätselraten vermieden wird.

- Benutzerdefinierte Integrationen erstellen: Reverse Engineering ermöglicht es Ihnen, maßgeschneiderte Integrationen mit Systemen zu erstellen, auf die Sie möglicherweise keinen vollständigen Zugriff haben.

Vorteile des Reverse Engineering von APIs

- Erhöhte Effizienz: Hilft Entwicklern, Fehler schneller zu identifizieren und Probleme effektiv zu beheben.

- Verbesserte API-Interaktionen: Durch die Analyse, wie eine API reagiert, können Entwickler ihre Interaktionen mit dem System optimieren.

- Bessere Dokumentation: Wenn Sie die API reverse-engineeren, können Sie die entdeckten Endpunkte und Parameter für Ihren eigenen Gebrauch dokumentieren oder mit anderen teilen. (Profi-Tipp: Sparen Sie Zeit und Aufwand, indem Sie die automatisierte API-Dokumentationsfunktion von Apidog verwenden, die eine umfassende Dokumentation generiert, ohne dass manuelles Schreiben erforderlich ist.)

Herausforderungen des Reverse Engineering von APIs

Obwohl Reverse Engineering einer API ein mächtiges Werkzeug für die Entwicklung sein kann, bringt es auch eine Reihe von Herausforderungen und Nachteilen mit sich, die Entwickler berücksichtigen müssen.

- Rechtliche und ethische Bedenken: Einige APIs sind durch Nutzungsvereinbarungen geschützt, die Reverse Engineering verbieten. Es ist wichtig, alle rechtlichen Einschränkungen zu überprüfen, bevor Sie sich in den Prozess stürzen.

- Zeitaufwändig: Reverse Engineering kann ein komplexer und zeitaufwändiger Prozess sein, der von Entwicklern verlangt, verschiedene Endpunkte manuell zu testen und Antworten zu analysieren. (Profi-Tipp: Sie können Apidog verwenden, um einfach Anfragen zu senden und einen API-Antwortbericht zu erhalten.)

- Fehlergefahr: Ohne Zugriff auf den Quellcode oder eine detaillierte Dokumentation besteht immer die Gefahr, die Funktionsweise der API falsch zu verstehen, was zu Integrationsfehlern führt.

Nachteile

- Eingeschränkte Sichtbarkeit: Reverse Engineering gibt Ihnen nicht das vollständige Bild; Sie sehen nur, was über Anfragen und Antworten zugänglich ist.

- Inkonsistenzen: Einige APIs können ihr Verhalten im Laufe der Zeit ändern, was es schwierig macht, die Konsistenz beim Reverse Engineering über lange Zeiträume aufrechtzuerhalten.

Allgemeine Schritte zum Reverse Engineering von APIs

Hier ist ein allgemeiner Ansatz für das Reverse Engineering von APIs:

- Netzwerkverkehr erfassen: Verwenden Sie Tools wie Charles oder Proxyman, um HTTP/HTTPS-Anfragen und -Antworten abzufangen.

- Anfragen und Antworten analysieren: Identifizieren Sie Endpunkte, Header, Parameter und Datenformate.

- API-Aufrufe replizieren: Verwenden Sie Tools wie Apidog oder cURL, um API-Anfragen neu zu erstellen und zu testen.

- Datenformate dekodieren: Konvertieren Sie verschlüsselte oder verschleierte Daten in lesbare Formate.

- Ergebnisse dokumentieren: Protokollieren Sie das API-Verhalten, die Endpunkte und die Datenstrukturen für zukünftige Referenz.

Beste Tools für Reverse Engineering von APIs

Die richtigen Tools sind unerlässlich, um APIs effizient reverse-engineeren zu können. Hier sind einige der besten Tools, die Ihnen bei diesem Prozess helfen:

| Tool | Zweck | Warum es nützlich ist |

|---|---|---|

| Apidog | API-Design, -Test, -Debugging, -Mocking | Apidog ist ein All-in-One-API-Entwicklungstool, das das Debuggen und Testen vereinfacht. Es hilft Entwicklern, Anfragen zu testen, API-Antworten zu simulieren und API-Endpunkte effizient zu dokumentieren. |

| Burp Suite | Sicherheitstests für Webanwendungen | Hervorragend geeignet, um den Datenverkehr zwischen einem Client und einer API zu untersuchen und dabei zu helfen, versteckte Endpunkte und Datenflüsse zu identifizieren. |

| Wireshark | Netzwerkprotokollanalysator | Erfasst Netzwerkverkehr, um API-Anfragen und -Antworten direkt von HTTP(S)-Aufrufen zu analysieren. |

| Fiddler | HTTP-Debugging-Proxy | Nützlich zum Erfassen und Analysieren von HTTP(s)-Verkehr zwischen einem Client und einem Server. |

| Charles | HTTP-Proxy und Überwachungstool | Charles ist ein beliebtes Tool zum Untersuchen und Analysieren des HTTP- und SSL-Verkehrs zwischen Clients und Servern. Es eignet sich hervorragend zum Verstehen und Debuggen der Interaktionen mit APIs in Echtzeit. |

| Proxyman | API-Debugging-Proxy | Ähnlich wie Charles ist Proxyman ein weiteres leistungsstarkes Tool, das entwickelt wurde, um HTTP(s)-Verkehr abzufangen und zu analysieren und eine intuitive Benutzeroberfläche zur einfachen Untersuchung von Anfragen, Antworten und API-Verhalten bereitzustellen. |

Warum Apidog herausragt:

- API-Debugging: Mit den integrierten Debugging-Tools von Apidog können Sie API-Antworten in Echtzeit beheben.

- API-Antworten simulieren: Sie können API-Antworten simulieren, um verschiedene Szenarien zu simulieren.

- Client-Code-Generierung: Mit Apidog können Sie automatisch Client-Code basierend auf der reverse-engineerten API generieren.

Best Practices für Reverse Engineering von APIs

Um ethisches und effektives Reverse Engineering zu gewährleisten, befolgen Sie diese Best Practices:

- Ethische Grenzen respektieren: Vermeiden Sie Verstöße gegen Nutzungsbedingungen oder Rechte an geistigem Eigentum.

- Sicherheit priorisieren: Legen Sie keine sensiblen Daten offen und umgehen Sie keine Sicherheitsmechanismen.

- Alles dokumentieren: Führen Sie detaillierte Aufzeichnungen über Ihre Ergebnisse und Änderungen.

- Die richtigen Tools verwenden: Nutzen Sie Tools wie Charles und Proxyman für das Reverse Engineering von APIs.

- Mit Experten zusammenarbeiten: Suchen Sie nach Anleitung von Fachleuten, um Fallstricke zu vermeiden.

Praktische Beispiele für API-Reverse Engineering

Um den Wert des API-Reverse Engineering zu demonstrieren, betrachten wir zwei praktische Szenarien:

Szenario 1: Integration mit Websites ohne öffentliche API

Einige Plattformen bieten keine öffentliche API an, stellen aber dennoch wertvolle Daten bereit. Durch Reverse Engineering des Datenverkehrs zwischen einer Webanwendung und dem Server können Entwickler die Funktionalität der API replizieren. Dies beinhaltet das Erfassen des Netzwerkverkehrs, das Analysieren von Authentifizierungsmechanismen und das programmgesteuerte Replizieren von Anfragen.

Szenario 2: Ersetzen einer realen API durch eine Stub-API

Wenn Ihre Anwendung in eine API integriert ist, die sich häufig ändert, Ratenbegrenzungen aufweist oder isolierte Tests benötigt, können Sie die reale API reverse-engineeren, um eine Stub-API zu erstellen. Dies ermöglicht Tests und Audits, ohne das Live-System zu beeinträchtigen.

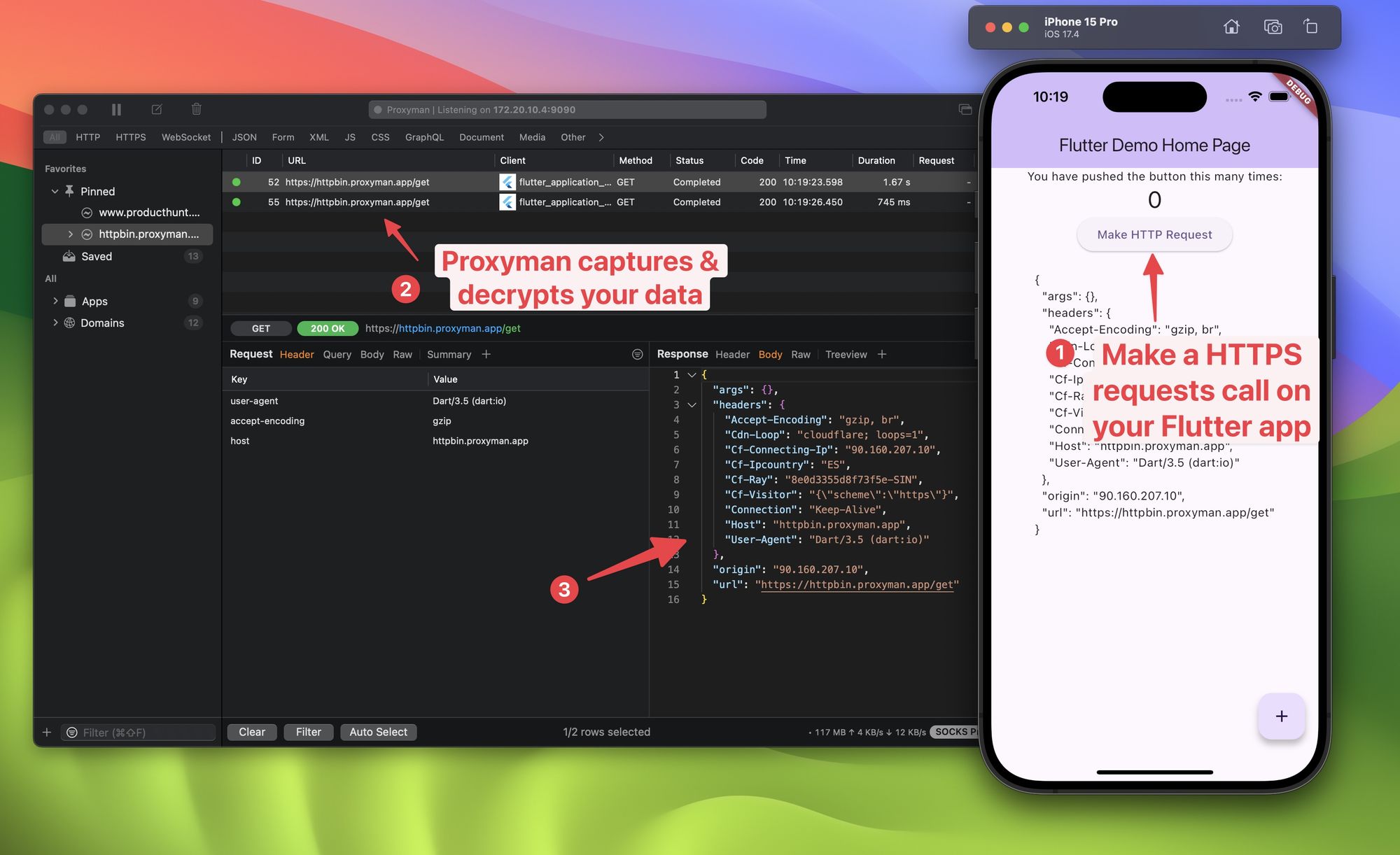

Real-World-Beispiel: Erfassen von HTTPS-Verkehr von einer Flutter iOS-App mit Proxyman

Bei der Entwicklung oder dem Debuggen einer Flutter-App ist das Verständnis des Netzwerkverkehrs zwischen Ihrer App und externen APIs von entscheidender Bedeutung. Das Erfassen von HTTPS-Verkehr, insbesondere auf iOS-Geräten, kann jedoch knifflig sein. In diesem Beispiel zeigen wir Ihnen, wie Sie Proxyman, ein leistungsstarkes Debugging-Proxy-Tool, verwenden, um HTTPS-Verkehr von einer Flutter iOS-App zu erfassen, egal ob Sie einen iOS-Simulator oder ein physisches Gerät verwenden.

Schritt 1: Konfigurieren des HTTP-Proxys in Flutter

Standardmäßig verwendet Flutter keinen HTTP-Proxy, daher müssen Sie ihn manuell in Ihrem Projekt konfigurieren. Das Setup hängt von der von Ihnen verwendeten HTTP-Bibliothek ab. Im Folgenden finden Sie Beispiele für zwei beliebte Bibliotheken: das http-Paket und die Dio-Bibliothek.

Verwendung des http-Pakets:

import 'dart:io';

import 'package:http/io_client.dart';

// Ersetzen Sie <YOUR_LOCAL_IP> durch die IP-Adresse Ihres Computers für Android.

// Verwenden Sie für iOS 'localhost:9090'.

String proxy = Platform.isAndroid ? '<YOUR_LOCAL_IP>:9090' : 'localhost:9090';

// Erstellen Sie eine neue HttpClient-Instanz.

HttpClient httpClient = HttpClient();

// Konfigurieren Sie den Proxy.

httpClient.findProxy = (uri) {

return "PROXY $proxy;";

};

// Erlauben Sie Proxyman, SSL-Verkehr unter Android zu erfassen.

httpClient.badCertificateCallback =

((X509Certificate cert, String host, int port) => true);

// Übergeben Sie den konfigurierten HttpClient an den IOClient.

IOClient myClient = IOClient(httpClient);

// Stellen Sie Ihre Netzwerkanfrage wie gewohnt.

var response = await myClient.get(Uri.parse('https://example.com/my-url'));Verwendung der Dio-Bibliothek:

import 'package:dio/dio.dart';

// Ersetzen Sie <YOUR_LOCAL_IP> durch die IP-Adresse Ihres Computers für Android.

// Verwenden Sie für iOS 'localhost:9090'.

String proxy = Platform.isAndroid ? '<YOUR_LOCAL_IP>:9090' : 'localhost:9090';

// Erstellen Sie eine neue Dio-Instanz.

Dio dio = Dio();

// Konfigurieren Sie die Proxy- und SSL-Einstellungen.

(dio.httpClientAdapter as DefaultHttpClientAdapter).onHttpClientCreate = (client) {

client.findProxy = (url) {

return 'PROXY $proxy';

};

client.badCertificateCallback = (X509Certificate cert, String host, int port) => true;

};

// Stellen Sie Ihre Netzwerkanfrage wie gewohnt.

var response = await dio.get('https://example.com/my-url');Schritt 2: Erfassen von Datenverkehr auf einem iOS-Simulator

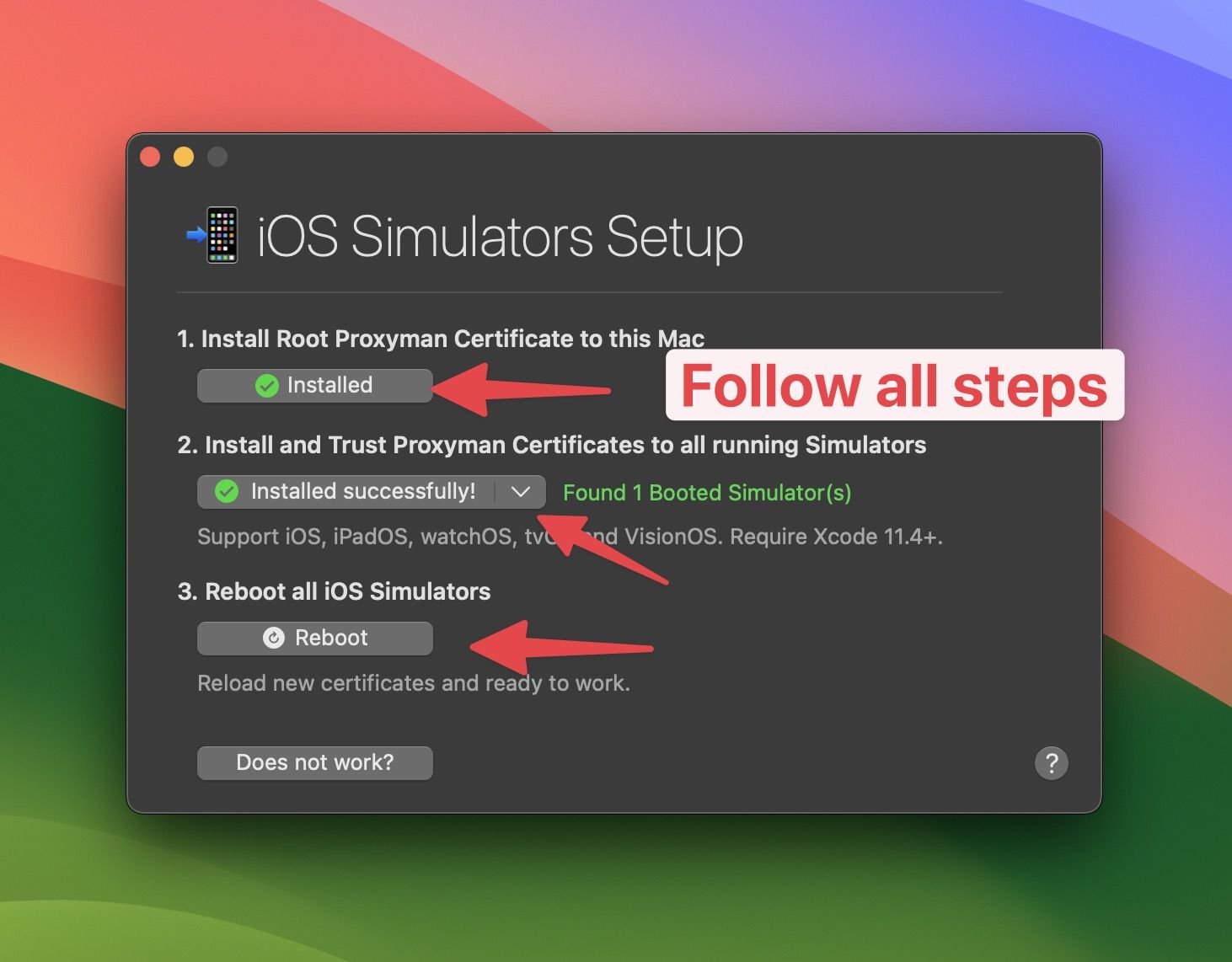

1. Öffnen Sie den iOS-Simulator: Stellen Sie sicher, dass der Simulator ausgeführt wird und als Ziel für Ihre Flutter-App festgelegt ist.

2. Installieren Sie das Proxyman-Zertifikat:

- Öffnen Sie Proxyman und navigieren Sie zum Menü Zertifikat.

- Wählen Sie Für iOS installieren -> Simulator.

- Befolgen Sie die Anweisungen auf dem Bildschirm. Proxyman konfiguriert den Proxy automatisch und installiert das Zertifikat.

3. Führen Sie Ihre Flutter-App aus: Starten Sie Ihre App im Simulator.

4. Datenverkehr erfassen: Proxyman beginnt automatisch mit der Erfassung des gesamten HTTP/HTTPS-Datenverkehrs von Ihrer App.

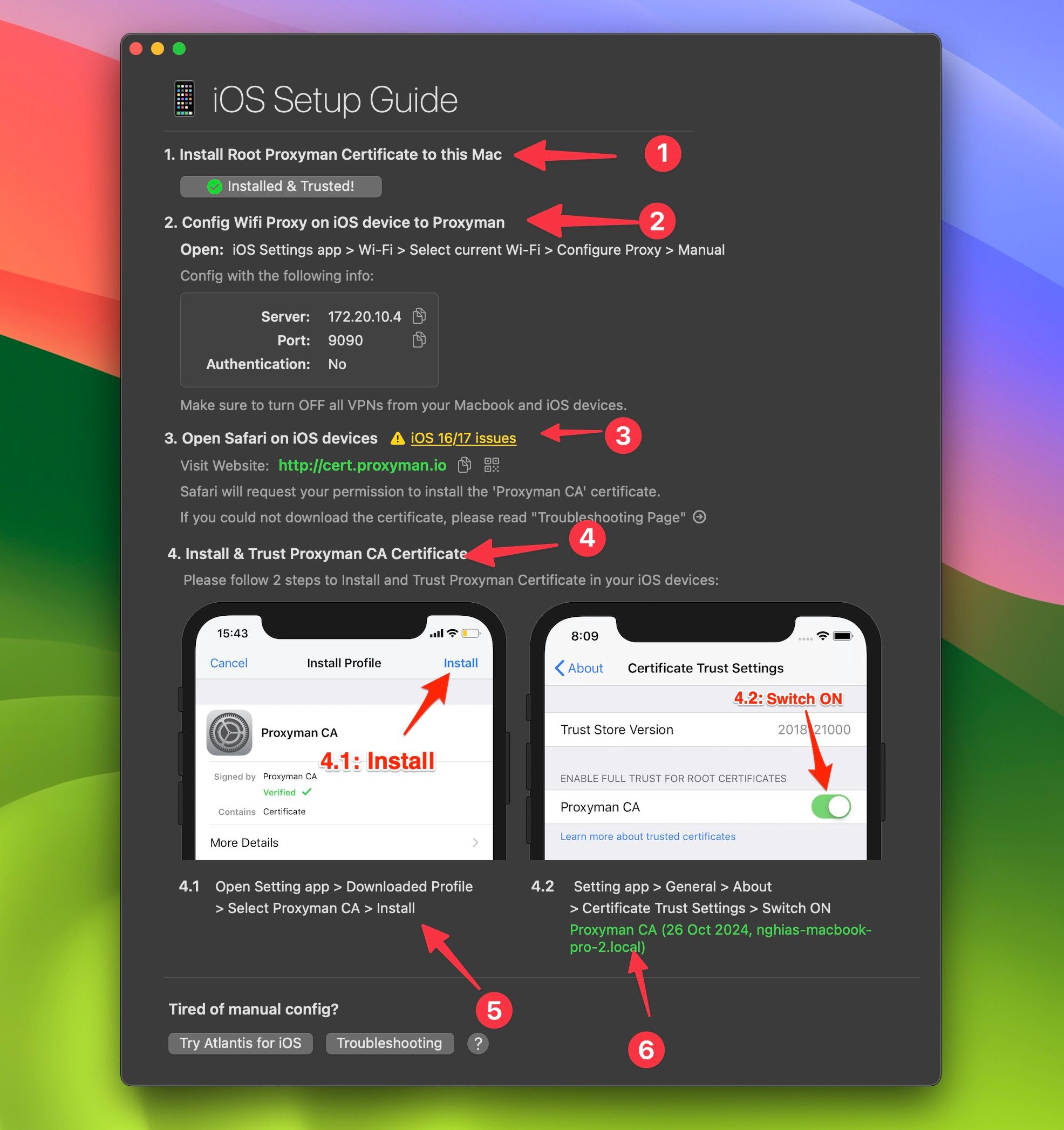

Schritt 3: Erfassen von Datenverkehr auf einem physischen iOS-Gerät

1. Installieren Sie das Proxyman-Zertifikat:

- Öffnen Sie Proxyman und gehen Sie zum Menü Zertifikat.

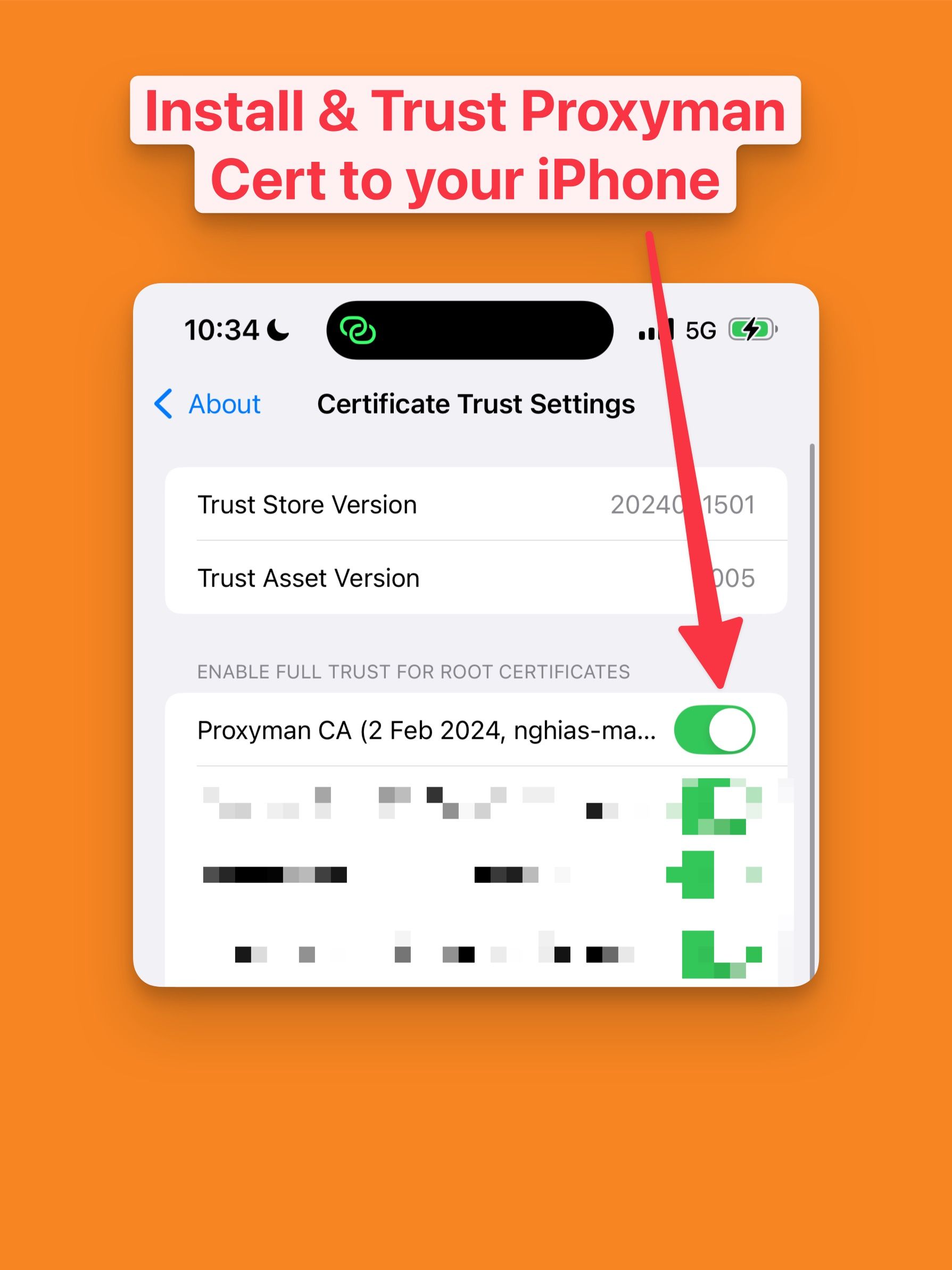

- Wählen Sie Für iOS installieren -> Physisches Gerät. Befolgen Sie die Schritte zur Installation.

- Vertrauen Sie dem Zertifikat auf Ihrem Gerät.

2. Führen Sie Ihre Flutter-App aus: Starten Sie Ihre App auf dem physischen Gerät.

3. Datenverkehr erfassen: Proxyman erfasst automatisch den gesamten HTTP/HTTPS-Datenverkehr von Ihrer App.

Das Erfassen von HTTPS-Datenverkehr ist unerlässlich, um API-Aufrufe zu debuggen, Nutzlasten von Anfragen/Antworten zu untersuchen und sicherzustellen, dass Ihre App sicher mit Backend-Diensten kommuniziert. Tools wie Proxyman vereinfachen diesen Prozess, selbst für Flutter-Apps, die unter iOS ausgeführt werden, wo der HTTPS-Datenverkehr standardmäßig verschlüsselt ist.

Wenn Sie diese Schritte befolgen, können Sie tiefe Einblicke in das Netzwerkverhalten Ihrer App gewinnen, potenzielle Probleme identifizieren und eine nahtlose Integration mit externen APIs sicherstellen. Egal, ob Sie mit einem iOS-Simulator oder einem physischen Gerät arbeiten, Proxyman macht es einfach, HTTPS-Datenverkehr zu erfassen und zu analysieren, wodurch Sie Zeit und Aufwand während der Entwicklung sparen.

Fazit

Reverse Engineering von APIs ist eine leistungsstarke Technik zum Verständnis undokumentierter Systeme, zur Optimierung von Integrationen und zur Verbesserung der Sicherheit. Mit Tools wie Charles und Proxyman sowie Apidog können Entwickler den Prozess rationalisieren, API-Anfragen debuggen und eine nahtlose Kommunikation zwischen Systemen sicherstellen.