OAuth 2.0 hat sich als dominierendes Protokoll für sichere Autorisierung etabliert. Dieses kritische Framework regelt, wie Anwendungen auf Benutzerdaten und Ressourcen auf externen Plattformen zugreifen. Eine zentrale Komponente von OAuth 2.0 ist das Access Token, das als digitaler Schlüssel fungiert, der spezifische API-Ressourcen im Namen eines Benutzers freischaltet.

Sie können nicht nur den Authentifizierungstyp für Ihre API auswählen, sondern auch APIs mit Apidog erstellen, testen, simulieren und dokumentieren. Um mehr über Apidog zu erfahren, klicken Sie auf die Schaltfläche unten!

Das Verständnis der Funktionsweise von Access Tokens ist für Entwickler, die sichere und robuste Anwendungen erstellen möchten, die externe APIs nutzen, von grundlegender Bedeutung.

Was ist OAuth 2.0?

OAuth 2.0 fungiert als sichere Autorisierungsebene, die Anwendungen von Drittanbietern den Zugriff auf die Ressourcen eines Benutzers auf einem Server ermöglicht, ohne dass die Anmeldeinformationen des Benutzers erforderlich sind. Es etabliert eine standardisierte Methode für Benutzer, kontrollierten Zugriff auf ihre Daten zu gewähren, wodurch die Notwendigkeit entfällt, ihre Anmeldeinformationen mit anderen Anwendungen zu teilen.

Definition eines Access Tokens

Im Kontext von APIs (Application Programming Interfaces) kann ein Access Token innerhalb des OAuth 2.0-Frameworks formal wie folgt definiert werden:

- Eine kurzlebige, undurchsichtige Zeichenfolge: Dies impliziert, dass das Token keine für Menschen lesbaren Informationen über seinen Zweck oder Inhalt enthält.

- Ausgestellt von einem Authorization Server: Dieser Server, der sich von der API selbst unterscheidet, ist dafür verantwortlich, die Rechtmäßigkeit von Zugriffsanforderungen zu überprüfen und Token nach erfolgreicher Autorisierung auszustellen.

- Gewährung von kontrolliertem Zugriff auf bestimmte API-Ressourcen: Das Access Token definiert den Umfang des Zugriffs und gibt an, auf welche Ressourcen innerhalb der API die Client-Anwendung zugreifen darf.

- Dem Resource Server präsentiert: Dieser Server speichert die geschützten Ressourcen und validiert das Access Token, bevor er den Zugriff auf die angeforderten Ressourcen gewährt.

- Verknüpft mit einem bestimmten Ressourcenbesitzer und Client: Das Token verknüpft die Zugriffsberechtigung mit einem bestimmten Benutzer und der Anwendung, die in seinem Namen den Zugriff anfordert.

- Mit einer definierten Lebensdauer: Access Tokens sind nicht dauerhaft und laufen in der Regel kurz ab, was einen Aktualisierungsprozess erfordert, um den laufenden Zugriff aufrechtzuerhalten.

Funktionen von OAuth 2.0 Access Tokens

Ein OAuth 2.0 Access Token fungiert wie ein digitaler Schlüssel, der einer Anwendung von einem Authorization Server nach Zustimmung des Benutzers gewährt wird. Dieses Token ermöglicht der Anwendung den sicheren Zugriff auf bestimmte Ressourcen im Namen des Benutzers auf einer API (Application Programming Interface). Hier ist, warum Access Tokens wichtig sind:

- Sicherheit: Access Tokens machen es für Benutzer überflüssig, ihre Anmeldeinformationen mit Anwendungen zu teilen. Dies reduziert das Risiko von Phishing-Angriffen und unbefugtem Zugriff auf die Daten eines Benutzers.

- Kontrollierter Zugriff: Access Tokens können mit bestimmten Bereichen gewährt werden, wodurch die Ressourcen eingeschränkt werden, auf die eine Anwendung im Namen eines Benutzers zugreifen kann. Dadurch wird sichergestellt, dass Anwendungen nur Zugriff auf die Daten haben, die sie zum Funktionieren benötigen.

- Standardisierung: OAuth 2.0 ist ein weit verbreitetes Protokoll, das eine konsistente Möglichkeit für Anwendungen gewährleistet, Zugriff auf Benutzerdaten über verschiedene Plattformen hinweg anzufordern.

Im Wesentlichen bieten Access Tokens eine sichere und kontrollierte Möglichkeit für Anwendungen, mit Benutzerdaten auf APIs zu interagieren.

So erhalten Sie ein OAuth 2.0 Access Token

Der Erhalt eines OAuth 2.0 Access Tokens beinhaltet einen mehrstufigen Ablauf zwischen verschiedenen Parteien, die im Protokoll definiert sind. Hier ist eine vereinfachte Aufschlüsselung:

Client-Registrierung: Der Anwendungsentwickler registriert seine Anwendung zuerst beim Authorization Server des API-Anbieters. Dieser Registrierungsprozess etabliert eine vertrauenswürdige Beziehung und generiert eindeutige Client-Anmeldeinformationen (Client-ID und Client-Secret), die für Autorisierungsanforderungen verwendet werden.

Benutzerautorisierung: Wenn ein Benutzer mit der Anwendung interagiert und Zugriff auf seine Daten auf der API gewähren möchte, leitet die Anwendung den Benutzer zum Authorization Server weiter. Diese Weiterleitung umfasst in der Regel die Client-ID, die gewünschten Zugriffsbereiche (bestimmte Ressourcen, die die Anwendung benötigt) und eine Umleitungs-URI (wohin der Benutzer nach der Autorisierung zurückgeleitet wird).

Autorisierungsbewilligung: Auf dem Authorization Server wird dem Benutzer ein Zustimmungsbildschirm angezeigt, der die angeforderten Zugriffsdetails umreißt. Nach Zustimmung des Benutzers generiert der Authorization Server einen temporären Autorisierungscode und leitet den Benutzer zurück zur vordefinierten Umleitungs-URI innerhalb der Anwendung.

Token-Anforderung: Die Anwendung empfängt den Autorisierungscode von der Umleitungs-URI und sendet eine Token-Anforderung zurück an den Authorization Server. Diese Anforderung enthält in der Regel die Client-ID, das Client-Secret (sicher übergeben) und den Autorisierungscode, der aus dem vorherigen Schritt empfangen wurde.

Access Token-Gewährung: Der Authorization Server validiert die Anforderung und stellt bei Erfolg ein Access Token und möglicherweise ein Refresh Token aus (wird verwendet, um neue Access Tokens zu erhalten, wenn das Original abläuft). Das Access Token und alle Refresh Tokens werden an die Anwendung zurückgegeben.

Wichtige Punkte, die Sie sich merken sollten:

- Die spezifischen Schritte und Details können je nach Implementierung des OAuth 2.0-Ablaufs durch den API-Anbieter leicht variieren.

- Sicherheitsbest Practices sind während des gesamten Prozesses von entscheidender Bedeutung, insbesondere in Bezug auf die Handhabung von Client-Secrets.

- Dies ist ein vereinfachter Überblick, und es gibt verschiedene Grant Types innerhalb von OAuth 2.0, die für verschiedene Anwendungsszenarien geeignet sind.

Richten Sie die Authentifizierung Ihrer API mit Apidog ein

Apidog ist eine umfassende API-Entwicklungsplattform, die Benutzern eine einfache und dennoch intuitive Entwicklungsumgebung für ihre API-Entwicklungsprozesse bietet.

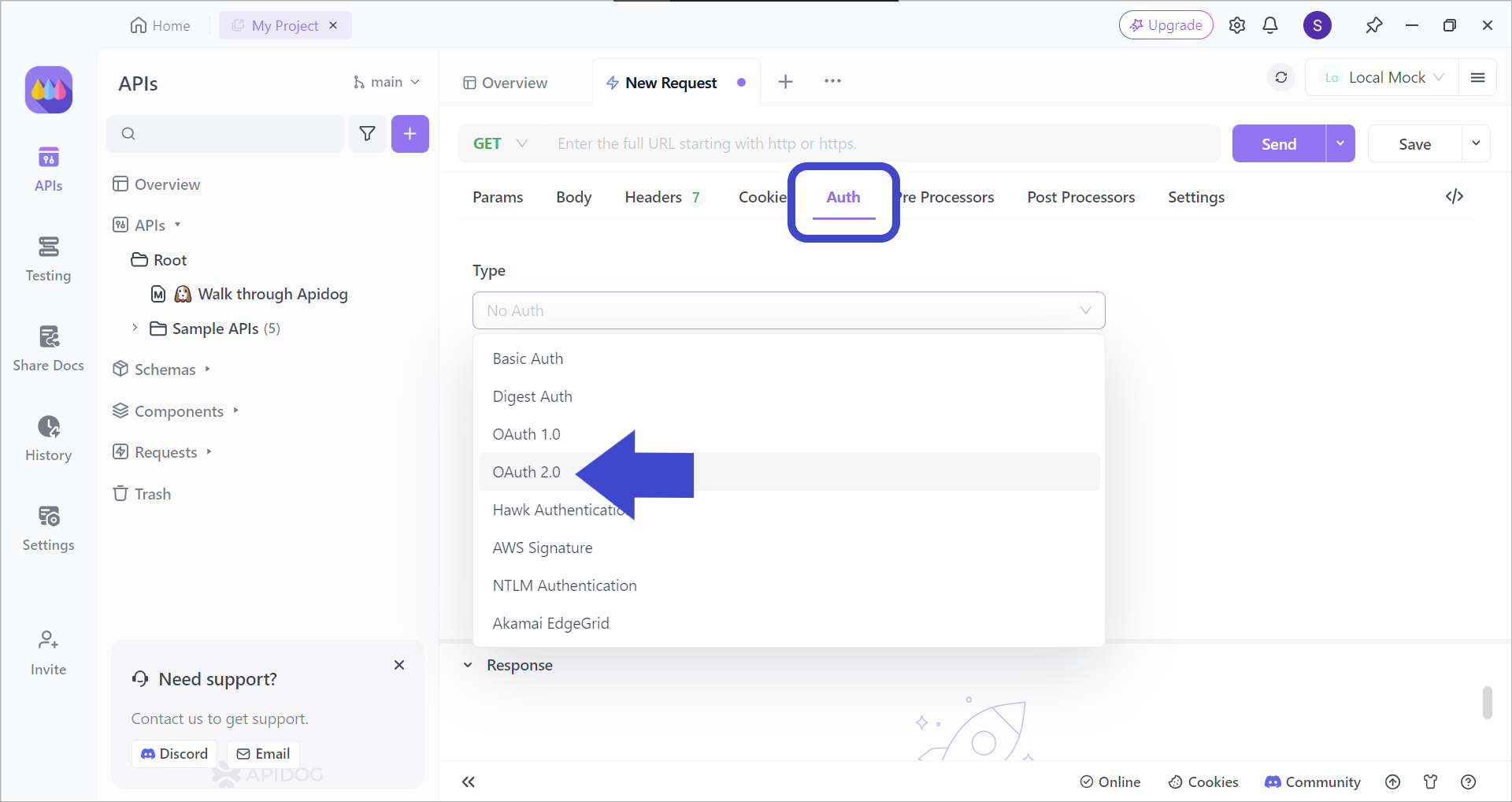

Auswählen der OAuth 2.0-Authentifizierung mit Apidog

Mit der einfachen und intuitiven Benutzeroberfläche von Apidog können Sie OAuth 2.0 - oder jeden anderen Authentifizierungstyp - in nur wenigen Sekunden auswählen!

Wählen Sie nach dem Erstellen einer neuen Anfrage den OAuth 2.0-Authentifizierungstyp aus, wie im obigen Bild zu sehen ist. Dadurch wird sichergestellt, dass Ihre APIs eine bessere Sicherheit aufweisen!

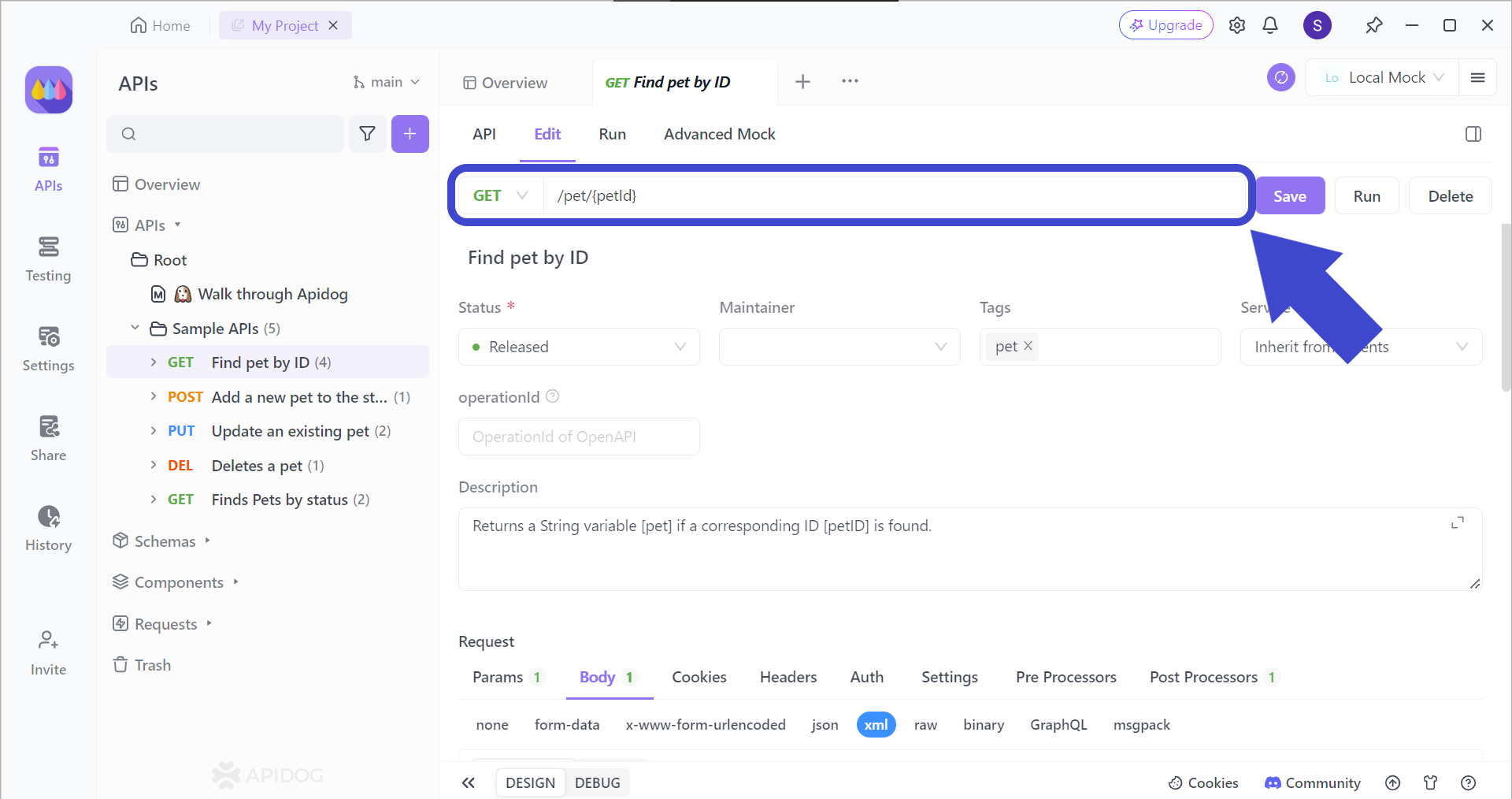

Testen von API-Endpunkten mit Apidog

Die Aufrechterhaltung der API-Funktionalität während der Entwicklung ist von entscheidender Bedeutung. Apidog ermöglicht es Ihnen, jeden Endpunkt innerhalb Ihrer API nach jeder Änderung gründlich zu testen.

Zum Starten eines API-Endpunkttests muss die Ziel-URL angegeben werden. Darüber hinaus sollten relevante Parameter für den Endpunkt, falls vorhanden, enthalten sein. Für diejenigen, die mit API-Endpunkttests nicht vertraut sind, können Sie sich auf diesen Artikel beziehen, der eine umfassende Anleitung bietet.

Fazit

OAuth 2.0 Access Tokens sind zum Eckpfeiler der sicheren API-Autorisierung in der modernen Weblandschaft geworden. Indem sie die Notwendigkeit gemeinsam genutzter Benutzeranmeldeinformationen beseitigen, bieten sie einen robusten und standardisierten Ansatz zur Gewährung von kontrolliertem Zugriff auf Benutzerdaten. Dies erhöht nicht nur die Sicherheit, sondern ermöglicht es Benutzern auch, zu verwalten, wie ihre Daten von Anwendungen von Drittanbietern abgerufen werden. Da sich die Entwicklung von APIs weiter entfaltet, ist das Verständnis der Rolle und Funktionalität von Access Tokens für Entwickler, die sichere und benutzerorientierte Anwendungen erstellen möchten, die die Leistungsfähigkeit externer APIs nutzen, von größter Bedeutung.

Für Entwickler, die sich in den Bereich von OAuth 2.0 wagen, steht eine Fülle von Ressourcen zur Verfügung, um tiefer in die Feinheiten der verschiedenen Grant Types und Implementierungsdetails einzutauchen. Durch die Beherrschung dieses Frameworks können Entwickler sicherstellen, dass ihre Anwendungen nahtlos mit APIs interagieren und gleichzeitig die Sicherheit und den Datenschutz von Benutzerdaten priorisieren.