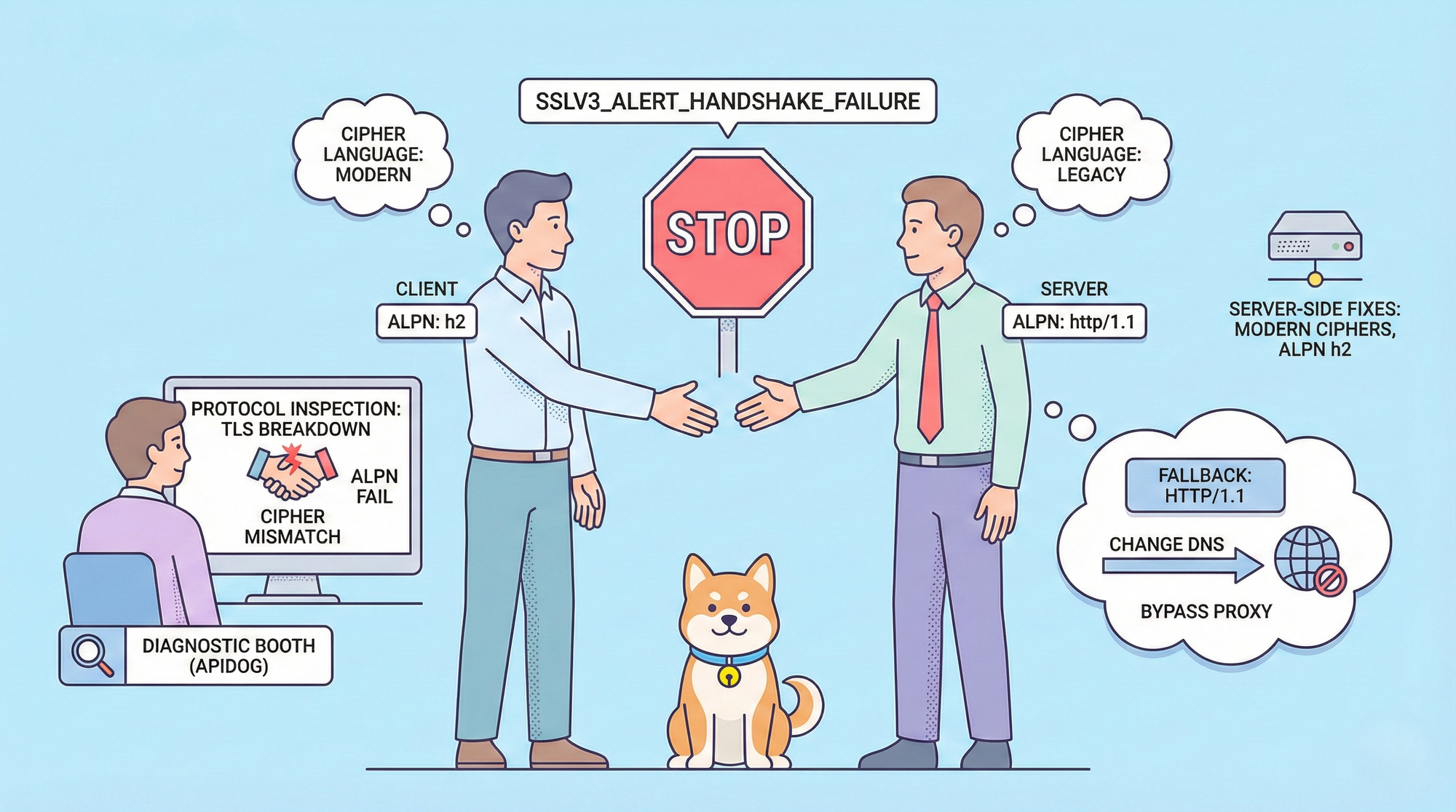

HTTP/2 steigert die Leistung durch Multiplexing, Server Push und effiziente Header-Kompression, doch Entwickler sehen sich manchmal mit HTTP/2-Verbindungsfehlern aufgrund von SSLV3_ALERT_HANDSHAKE_FAILURE konfrontiert. Diese spezifische TLS-Alert-Nummer in der SSL/TLS-Spezifikation zeigt an, dass der Server den Handshake abrupt beendet, weil er sich nicht auf kritische Parameter mit dem Client einigen kann.

In Protokollen erscheint der Fehler häufig als:

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

in BoringSSL-basierten Umgebungen (wie Electron/Chromium-Apps) erscheinen Meldungen wie:

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40HTTP/2 erfordert TLS 1.2 oder höher und ist stark auf die Application-Layer Protocol Negotiation (ALPN) angewiesen, um den "h2"-Protokoll-Identifikator zu bewerben und auszuwählen. Wenn die Aushandlung aufgrund inkompatibler Chiffren, fehlender ALPN-Unterstützung, TLS-Versionskonflikten oder Netzwerkstörungen fehlschlägt, treten HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE auf.

Dieser Leitfaden führt Sie durch Ursachen, Diagnosen, sofortige Problemumgehungen, fortgeschrittene Lösungen und Präventionsstrategien, damit Sie HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE effektiv beheben können.

Die Grundursachen von HTTP/2-Verbindungsfehlern mit SSLV3_ALERT_HANDSHAKE_FAILURE verstehen

Server senden die Meldung SSLV3_ALERT_HANDSHAKE_FAILURE, wenn während der Aushandlung keine beidseitig akzeptablen TLS-Parameter gefunden werden. HTTP/2 fügt strenge Anforderungen hinzu, die häufige TLS-Fehlpaarungen verstärken.

Hauptauslöser sind:

- Inkompatibilität der Cipher-Suite: Clients schlagen moderne Suites vor (z.B. ECDHE mit AES-GCM), aber Server lehnen diese aufgrund veralteter Konfigurationen oder Sicherheitsrichtlinien ab. Ältere Server akzeptieren manchmal nur veraltete Chiffren, die neuere Clients standardmäßig deaktivieren.

- ALPN-Verhandlungsabbruch: HTTP/2 erfordert, dass der Server "h2" in seiner ALPN-Erweiterung anbietet. Wenn der Server ALPN vollständig weglässt oder nur "http/1.1" bewirbt, bricht der Client ab, was bei HTTP/2-Verbindungsversuchen zu SSLV3_ALERT_HANDSHAKE_FAILURE führt.

- TLS-Versionskonflikte: Clients, die TLS 1.3 erzwingen, kollidieren mit Servern, die auf TLS 1.2 beschränkt sind (oder umgekehrt in seltenen Downgrade-Szenarien).

- Fehlende oder nicht übereinstimmende Erweiterungen: Probleme mit Server Name Indication (SNI), elliptischen Kurven, Signaturalgorithmen oder unterstützten Gruppen stören die Übereinstimmung.

- Netzwerk- oder Vermittlungsstörungen: Firewalls, DPI-Appliances, transparente Proxies oder ISPs entfernen ALPN-Erweiterungen, ordnen Pakete neu an oder blockieren spezifische TLS-Datensätze. Regionale Routenführung verschärft dies; zum Beispiel führten bestimmte Cloudflare-Pfade in Osteuropa im Fall von Cursor zu Handshake-inkompatiblen Endpunkten.

- Eigenheiten der Client-Bibliothek: BoringSSL (das in vielen Electron-Apps verwendet wird) oder spezifische OpenSSL-Builds erzwingen nach Updates strengere Standardeinstellungen und lehnen ältere Konfigurationen ab, die zuvor erfolgreich waren.

Diese Faktoren erklären intermittierende HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE, deren Verhalten sich je nach DNS-Resolver, Exit-Knoten oder sogar Tageszeit aufgrund von Lastverteilung ändern kann.

Wie man HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE Schritt für Schritt diagnostiziert

Den Fehlerpunkt genau bestimmen, bevor Korrekturen angewendet werden.

Beginnen Sie mit OpenSSL, um den Handshake zu simulieren:

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

Prüfen Sie die Ausgabe sorgfältig. Eine erfolgreiche Aushandlung zeigt:

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384Fehler führt zu:

SSL alert number 40Als Nächstes testen Sie mit curl auf HTTP/2-spezifisches Verhalten:

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IPAusführliche Flags zeigen ALPN-Angebote, das gewählte Protokoll und Handshake-Benachrichtigungen. Wenn curl "ALPN, server accepted to use h2" meldet, aber immer noch fehlschlägt, vermuten Sie Probleme nach dem Handshake, wie HTTP/2-Frame-Fehler.

Pakete mit Wireshark oder tcpdump erfassen:

tcpdump -i any -w handshake.pcap host api.example.com and port 443Filtern Sie in Wireshark nach TLS-Datensätzen (tls.handshake.type == 2 für ServerHello). Überprüfen Sie, ob die ALPN-Erweiterung "h2" enthält und prüfen Sie Alert-Datensätze auf den Code 40.

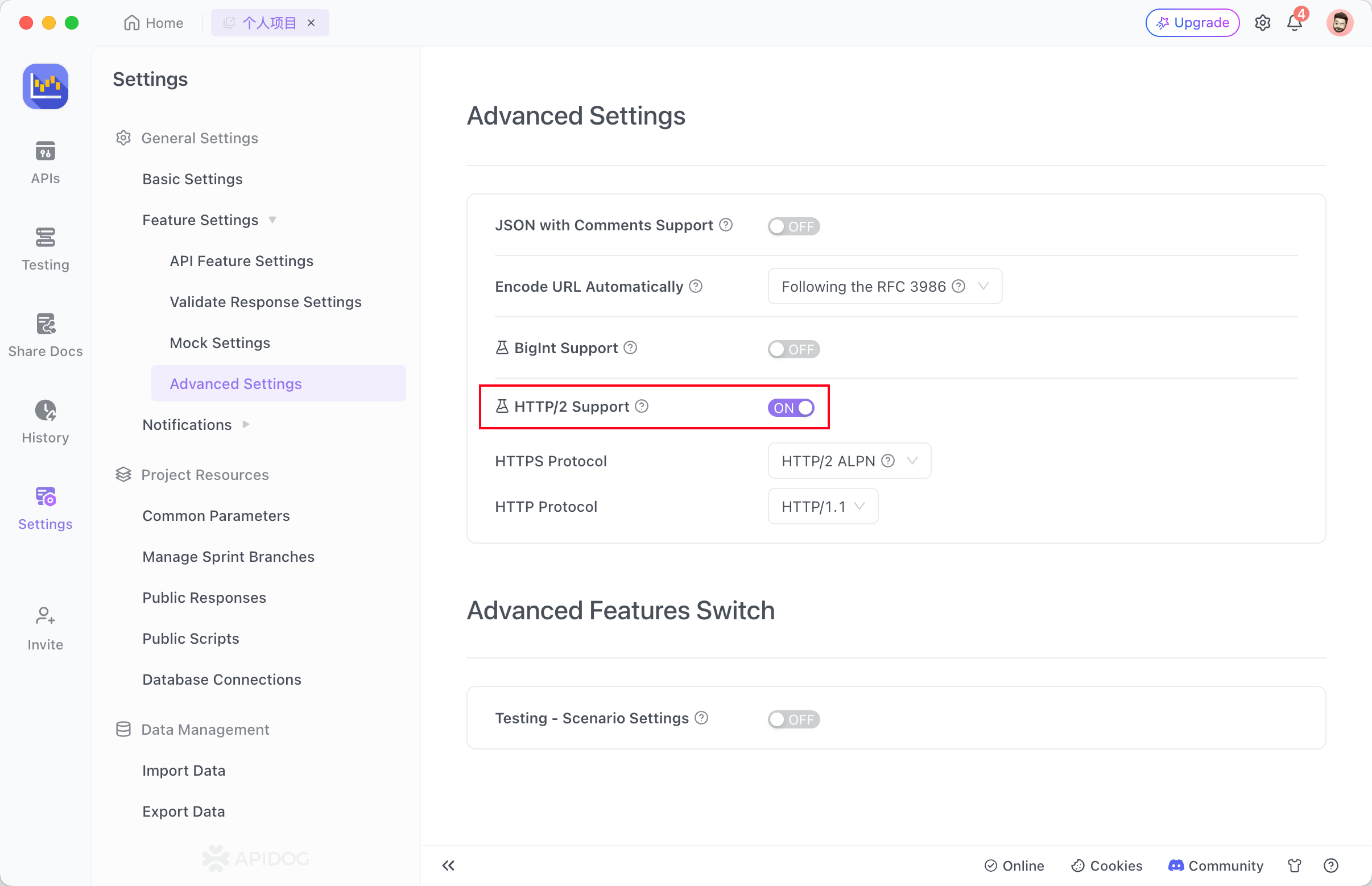

Für API-Workflows optimiert Apidog die Diagnose. Navigieren Sie zu Einstellungen → Funktions-Einstellungen → Erweiterte Einstellungen, aktivieren Sie die HTTP/2-Unterstützung und wählen Sie den ALPN-Verhandlungsmodus. Senden Sie Anfragen an den Ziel-Endpunkt. Apidog protokolliert die Protokollversion, den Handshake-Status und alle SSLV3_ALERT_HANDSHAKE_FAILURE-Details direkt im Antwortbereich. Wechseln Sie sofort in den HTTP/1.1-Modus, um zu bestätigen, ob das Problem speziell mit der HTTP/2-Aushandlung zusammenhängt. Diese Methode isoliert clientseitige, netzwerkseitige oder serverseitige Beiträge zu HTTP/2-Verbindungsfehlern mit SSLV3_ALERT_HANDSHAKE_FAILURE schneller als manuelle Tools.

Sofortige Problemumgehungen für HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE anwenden

Stellen Sie die Konnektivität mit diesen Schritten schnell wieder her.

HTTP/1.1-Fallback erzwingen: Deaktivieren Sie HTTP/2 in Ihrem Client oder Ihrer Anwendung. Öffnen Sie in der Cursor IDE die Einstellungen, suchen Sie nach "HTTP/2", wählen Sie "HTTP Compatibility Mode: HTTP/1.1" und starten Sie neu. Viele Electron-basierte Tools bieten ähnliche Umschaltmöglichkeiten. Dies umgeht ALPN- und HTTP/2-Anforderungen und eliminiert in den meisten Fällen SSLV3_ALERT_HANDSHAKE_FAILURE, reduziert jedoch die Leistung.

DNS-Resolver ändern: Wechseln Sie von Google (8.8.8.8) zu Quad9 (9.9.9.9), Cloudflare (1.1.1.1 ohne Malware-Blockierung) oder dem lokalen ISP-DNS. Routing-Variationen lösen Handshake-Fehlpaarungen, die durch geografisch spezifische CDNs verursacht werden.

Proxies und VPNs vorübergehend umgehen: Deaktivieren Sie Unternehmensproxies oder testen Sie ohne VPNs. Einige Vermittler manipulieren TLS-Erweiterungen, was bei HTTP/2-Versuchen SSLV3_ALERT_HANDSHAKE_FAILURE auslösen kann.

Systemuhr und Zertifikatsvertrauen anpassen: Stellen Sie die Datum/Uhrzeit-Synchronisation sicher. Falsche Uhren machen Zertifikate ungültig und brechen Handshakes ab.

Diese Problemumgehungen beheben die meisten HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE innerhalb weniger Minuten.

Apidog zur Fehlerbehebung und zum Testen von HTTP/2-Verbindungsfehlern mit SSLV3_ALERT_HANDSHAKE_FAILURE nutzen

Apidog ist hervorragend für die HTTP/2-Fehlerbehebung geeignet. Zu den Hauptfunktionen gehören:

- Automatische ALPN-Aushandlung für HTTPS-Endpunkte.

- Erzwungener HTTP/2-Modus oder HTTP/2 Prior Knowledge (h2c für Klartext-Tests).

- Detaillierte Protokollinspektion mit Anzeige der ausgehandelten Version, Chiffren und TLS-Warnungen.

- Skriptfähige Sammlungen, die fehlerhafte Szenarien über verschiedene Umgebungen hinweg wiederholen.

Aktivieren Sie HTTP/2 in den erweiterten Einstellungen von Apidog, wählen Sie Ihre API als Ziel und beobachten Sie die Ergebnisse. Wenn SSLV3_ALERT_HANDSHAKE_FAILURE auftritt, wechseln Sie die Protokolle, überprüfen Sie die ALPN-Protokolle oder vergleichen Sie mit HTTP/1.1. Apidog unterstützt auch Umgebungsvariablen und Pre-Request-Skripte, mit denen Sie regionale Bedingungen oder benutzerdefinierte Chiffren simulieren können. Profis nutzen Apidog, um HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE in Produktions-APIs zu verhindern.

Laden Sie Apidog kostenlos herunter und beginnen Sie noch heute mit dem Testen von HTTP/2-Verbindungen – seine intuitive Oberfläche verwandelt komplexe Handshake-Fehlerbehebung in einen einfachen Prozess.

Serverseitige und langfristige Korrekturen für HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE implementieren

Grundursachen dauerhaft beheben.

Server-TLS-Konfiguration aktualisieren: Stellen Sie sicher, dass moderne Chiffren (ECDHE-ECDSA-AES256-GCM-SHA384 usw.) und explizite ALPN "h2"-Unterstützung vorhanden sind. Für Nginx:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;Starke DH-Parameter generieren: Logjam-ähnliche Probleme verhindern:

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048Mit externen Tools auditieren: Führen Sie Qualys SSL Labs oder testssl.sh aus, um Chiffrenlisten, Protokollunterstützung und ALPN-Verhalten zu überprüfen.

TLS-Warnungen überwachen und protokollieren: Aktivieren Sie detaillierte Protokollierung in Servern und Clients, um Handshake-Fehler frühzeitig zu erfassen.

Client-Bibliotheken standardisieren: Halten Sie urllib3, requests oder http2-Bibliotheken auf dem neuesten Stand. In Python explizit sichere Chiffren einstellen, wenn nötig:

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')Diese Praktiken minimieren zukünftige HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE.

HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE endgültig beseitigen

HTTP/2-Verbindungsfehler mit SSLV3_ALERT_HANDSHAKE_FAILURE frustrieren Entwickler, aber eine systematische Diagnose und gezielte Korrekturen stellen eine zuverlässige Leistung wieder her. Beginnen Sie mit schnellen Problemumgehungen wie dem Deaktivieren von HTTP/2 oder dem Ändern des DNS, und nutzen Sie dann Apidog für präzise HTTP/2-Tests und -Validierungen.

Kleine Anpassungen – wie eine korrekte ALPN-Konfiguration, aktualisierte Chiffren oder das Bewusstsein für regionales Routing – führen zu überdurchschnittlichen Verbesserungen. Testen Sie proaktiv mit den HTTP/2-Funktionen von Apidog, um SSLV3_ALERT_HANDSHAKE_FAILURE-Probleme zu erkennen, bevor sie Benutzer beeinträchtigen.

Laden Sie Apidog kostenlos herunter und bauen Sie robuste HTTP/2-Verbindungen auf, die Handshake-Fehler vollständig vermeiden.