Entwickler sehen sich ständig neuen Schwachstellen gegenüber, und der React2Shell-Exploit sticht als einer der schwerwiegendsten der jüngsten Zeit hervor. Dieser kritische Fehler, verfolgt als CVE-2025-55182, ermöglicht die unauthentifizierte Remotecodeausführung (RCE) in Anwendungen, die React Server Components (RSC) verwenden. Darüber hinaus betrifft er beliebte Frameworks wie Next.js und setzt unzählige Produktionsbereitstellungen einem Risiko aus.

Als Nächstes müssen Administratoren Upgrades priorisieren. Patches trafen nach der verantwortungsvollen Offenlegung schnell ein, doch die aktive Ausnutzung durch Bedrohungsakteure unterstreicht die Dringlichkeit. Folglich implementieren Teams Korrekturen unverzüglich, um Kompromittierungen wie Datendiebstahl oder Reverse Shells zu vermeiden.

Die React2Shell-Schwachstelle verstehen

Forscher nennen dieses Problem „React2Shell“, weil Angreifer über manipulierte Anfragen Shell-ähnlichen Zugriff erhalten. Konkret resultiert die Schwachstelle aus unsicherer Deserialisierung im RSC Flight-Protokoll. Angreifer senden bösartige Payloads in HTTP-Anfragen, und der Server verarbeitet diese ohne ausreichende Validierung. Infolgedessen ermöglichen Prototyp-Pollution-Techniken den Zugriff auf sensible Konstruktoren, was zu willkürlicher Codeausführung führt.

Darüber hinaus erfordert die Ausnutzung in Standardkonfigurationen keine Authentifizierung. Selbst Anwendungen ohne explizite Server-Aktionen bleiben anfällig, wenn sie RSC verwenden. Bedrohungsanalyseberichte bestätigen Scans und erfolgreiche Angriffe innerhalb weniger Stunden nach der öffentlichen Bekanntgabe am 3. Dezember 2025. Akteure, einschließlich staatlich verbundener Gruppen, setzen Miner, Backdoors und Reverse Proxies ein.

Betroffene Versionen und Umgebungen

Die Schwachstelle betrifft spezifische Paketversionen:

- React Server Components-Pakete (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) in den Versionen 19.0.0 bis 19.2.0 (teilweise).

- Next.js 15.0.0 bis 16.0.6, plus bestimmte Canary-Veröffentlichungen.

- Vercel-Bereitstellungen, die anfällige Konfigurationen verwenden, einschließlich v0-Apps, falls veröffentlicht.

Anwendungen auf Vercel profitieren von automatischen WAF-Regeln, die bekannte Muster blockieren. Dennoch bieten diese nur eine Tiefenverteidigung – Upgrades liefern die vollständige Lösung.

Symptome umfassen ungewöhnliche POST-Anfragen mit spezifischen Headern (z.B. Next-Action), unerwartetes Starten von Prozessen oder Zugriffsversuche auf Umgebungsvariablen. Eine zuverlässige Erkennung erweist sich jedoch ohne Protokolle oder Laufzeitüberwachung als schwierig.

Schritt-für-Schritt-Anleitung zur Behebung von React2Shell

Administratoren folgen strukturierten Prozessen zur Behebung. Zuerst ist der Schwachstellenstatus zu bewerten.

Schritt 1: Überprüfen Sie Ihre aktuellen Versionen

Öffnen Sie Ihre package.json und überprüfen Sie die Abhängigkeiten:

{

"dependencies": {

"next": "15.3.4",

"react-server-dom-webpack": "19.1.0"

}

}

Alternativ führen Sie diesen Befehl für eine automatisierte Überprüfung aus:

npx fix-react2shell-next

Dieses Tool scannt Monorepos, identifiziert anfällige Pakete und schlägt präzise Upgrades vor.

Auf Vercel zeigt das Dashboard Banner für betroffene Produktions-Bereitstellungen an.

Schritt 2: Upgrade auf gepatchte Versionen

Vercel- und React-Teams haben gezielte Patches veröffentlicht. Aktualisieren Sie Next.js auf eine dieser stabilen Versionen:

- 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 oder 16.0.10

Für Canary-Versionen verwenden Sie 15.6.0-canary.58 oder neuer.

Die einfachste Methode verwendet den offiziellen Fixer:

npx fix-react2shell-next

Dieses interaktive Dienstprogramm wendet deterministische Bumps an, aktualisiert Lockfiles und unterstützt pnpm, yarn, npm oder bun.

Für manuelle Updates:

- Bearbeiten Sie

package.json, um eine gepatchte Version anzugeben (z.B."next": "15.5.7"). - Führen Sie den Installationsbefehl Ihres Paketmanagers aus.

- Committen Sie die Änderungen, einschließlich der Lockfile.

- Sofort neu bereitstellen (z.B.

vercel --prododer git push).

Andere Frameworks, die RSC verwenden, folgen der Empfehlung von React für direkte Paket-Upgrades.

Schritt 3: Die Korrektur überprüfen

Nach dem Upgrade führen Sie Schwachstellenscanner erneut aus oder testen mit sicheren PoCs in der Staging-Umgebung. Bestätigen Sie, dass keine Ausnutzung erfolgt – Anfragen sollten sicher abgewiesen oder fehlerhaft sein.

Drehen Sie außerdem Geheimnisse, wenn Ihre App vor dem 4. Dezember 2025 anfälligen Code öffentlich ausgeführt hat. Angreifer könnten Umgebungsvariablen exfiltriert haben.

Schritt 4: Zusätzliche Schutzmaßnahmen aktivieren

Auf Vercel:

- Standard Protection für Vorschau- und benutzerdefinierte Bereitstellungen aktivieren.

- Teilbare Links und Passwort-Ausnahmen auditieren.

- Vercel Agent für automatisierte PRs in anfälligen Repositories verwenden.

Cloud-Anbieter wie Cloudflare, AWS und Fastly haben automatisch Blockierregeln bereitgestellt.

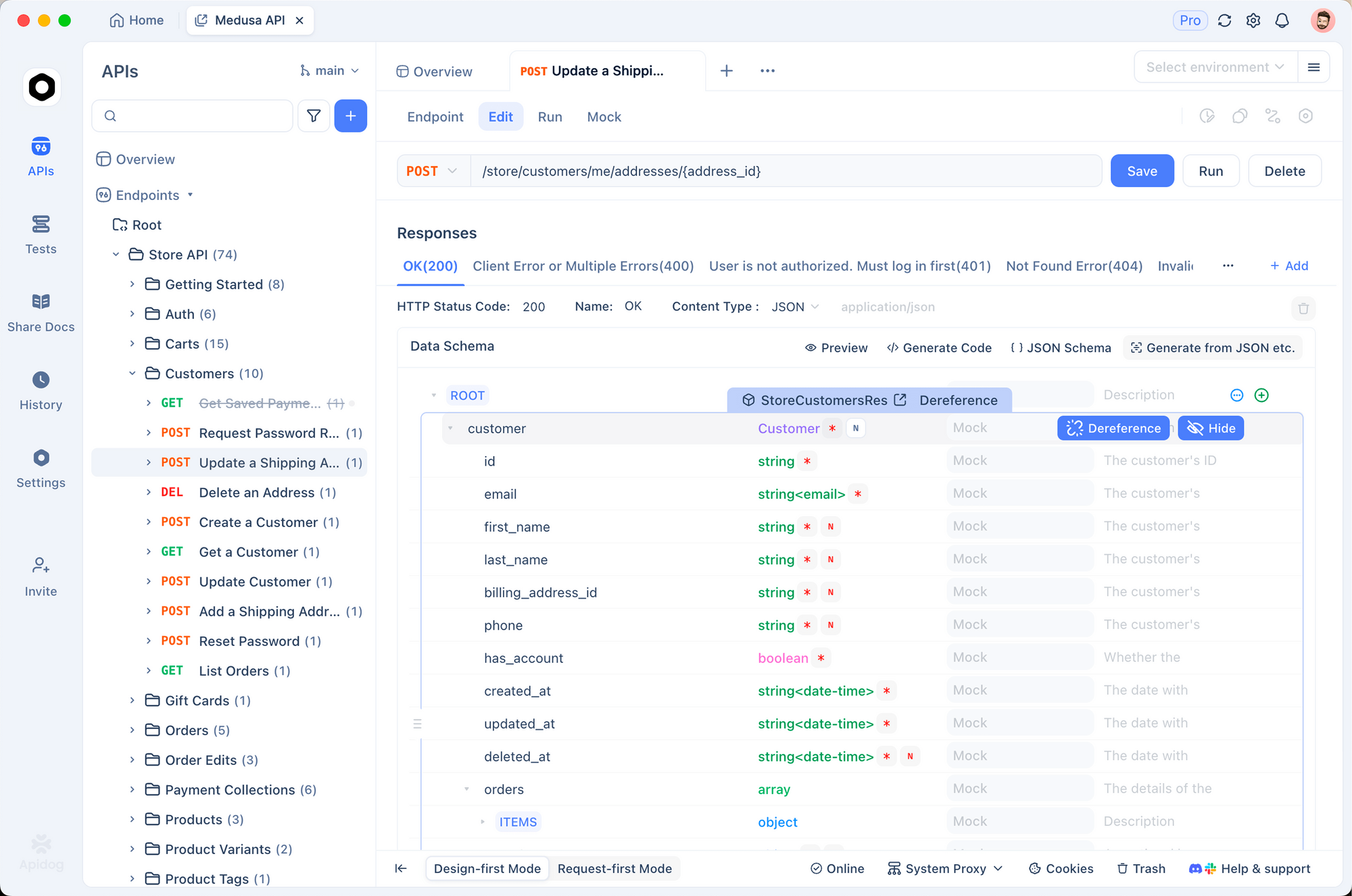

Erweitertes Testen mit Apidog

Die Verifizierung nach dem Upgrade beinhaltet oft das Senden komplexer Anfragen an Endpunkte. Apidog zeichnet sich hier als All-in-One-API-Plattform aus. Sie entwerfen, debuggen, mocken und testen APIs effizient.

Für React2Shell-Szenarien verwenden Sie Apidog, um POST-Anfragen zu erstellen, die Exploit-Muster (z.B. mit benutzerdefinierten Headern und serialisierten Payloads) in kontrollierten Umgebungen nachahmen. Validieren Sie Antworten, überprüfen Sie Statuscodes und automatisieren Sie Regressionstests.

Apidogs kostenlose Version bietet unbegrenzte grundlegende Nutzung, während kostenpflichtige Pläne für Teams bei 9 $/Benutzer/Monat beginnen – im Vergleich zu Alternativen deutlich erschwinglich, mit Funktionen wie CI/CD-Integration und Mock-Servern. Pro-Pläne skalieren auf Unternehmensanforderungen. Laden Sie die kostenlose Edition herunter, um sie jetzt in Ihren Sicherheits-Workflow zu integrieren.

Best Practices zur Verhinderung zukünftiger Exploits

Upgrades beheben React2Shell, aber robuste Gewohnheiten reduzieren die Risiken insgesamt.

Erstens, aktivieren Sie das Abhängigkeitsscannen in CI/CD-Pipelines. Tools warnen frühzeitig vor anfälligen Paketen.

Als Nächstes minimieren Sie exponierte Endpunkte. Obwohl React2Shell Standardwerte betrifft, begrenzen Least-Privilege-Designs die Auswirkungen.

Überwachen Sie zusätzlich Protokolle auf Anomalien: Filtern Sie nach Next-Action-Headern oder Prototyp-Pollution-Indikatoren (proto, constructor).

Implementieren Sie außerdem nach Möglichkeit den Laufzeitanwendungsschutz (RASP).

Bleiben Sie schließlich über offizielle Kanäle informiert: React-Blog, Next.js-Advisories und Vercel KB.

Fazit

Der React2Shell-Exploit verdeutlicht, wie Framework-Level-Schwachstellen schnell auf Produktions-Apps kaskadieren. Doch koordinierte Reaktionen von Meta, Vercel und der Community lieferten schnelle Patches. Sie eliminieren das RCE-Risiko vollständig, indem Sie umgehend mit Tools wie fix-react2shell-next aktualisieren.

Bedrohungsakteure suchen weiterhin nach Schwachstellen, daher führt Verzögerung zu Kompromittierungen. Handeln Sie jetzt: Überprüfen Sie Versionen, wenden Sie Korrekturen an, verifizieren Sie und schichten Sie Verteidigungsmaßnahmen.

Die Integration von Tools wie Apidog in Ihre API-Testroutine stärkt die Verifizierungsprozesse zusätzlich. Der kostenlose Download ermöglicht eine sofortige, gründliche Endpunktvalidierung.

Sichere Anwendungen erfordern Wachsamkeit, aber die hier aufgeführten unkomplizierten Schritte lösen React2Shell effektiv. Ihre Bereitstellungen werden dadurch widerstandsfähiger.