```html

Beim Erstellen oder Verwenden einer API ist eine der wichtigsten Entscheidungen, die Sie treffen müssen, die Wahl der richtigen Authentifizierungsmethode. Zwei beliebte Optionen, auf die Sie häufig stoßen, sind die Basic Authentication (Basic Auth) und der Bearer Token. Aber was genau sind diese Methoden, und wie unterscheiden sie sich? Noch wichtiger: Welche sollten Sie verwenden?

In diesem Beitrag befassen wir uns mit dem Unterschied zwischen Basic Auth und Bearer Token, um Ihnen bei einer fundierten Entscheidung zu helfen. Wir werden die Konzepte aufschlüsseln, ihre Vor- und Nachteile vergleichen und Sie dabei unterstützen, welche Methode für Ihre API-Anforderungen am besten geeignet ist.

Was ist Basic Authentication?

Beginnen wir mit Basic Auth. Stellen Sie sich vor, Sie stehen am Eingang eines Clubs, und der Türsteher fragt nach Ihrem Ausweis. Sie zeigen ihn vor, und wenn alles stimmt, dürfen Sie eintreten. Basic Auth funktioniert ähnlich. Es ist eine der einfachsten Formen der Authentifizierung, bei der ein Benutzer einen Benutzernamen und ein Passwort angibt, die dann in Base64 codiert werden.

Wie funktioniert Basic Auth?

- Client-Anfrage: Wenn ein Client auf einen API-Endpunkt zugreifen möchte, sendet er eine Anfrage mit einem Autorisierungs-Header.

- Autorisierungs-Header: Dieser Header enthält das Wort "Basic", gefolgt von einem Leerzeichen und dann dem Base64-codierten Benutzernamen und Passwort.

- Server-Validierung: Der Server decodiert diese Zeichenfolge, überprüft die Anmeldeinformationen und gewährt Zugriff, wenn alles korrekt ist.

Hier ist ein vereinfachtes Beispiel dafür, wie ein Autorisierungs-Header aussieht:

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=

In diesem Beispiel ist dXNlcm5hbWU6cGFzc3dvcmQ= die Base64-codierte Zeichenfolge der Kombination aus Benutzername und Passwort.

Die Vorteile der Verwendung von Basic Auth

- Einfachheit: Basic Auth ist einfach zu implementieren. Sie benötigen keine komplexen Setups oder Protokolle.

- Weitgehend unterstützt: Es wird von fast allen HTTP-Clients und -Servern unterstützt.

- Keine Abhängigkeit: Basic Auth benötigt keine externen Bibliotheken oder Token, was es leichtgewichtig macht.

Die Nachteile der Verwendung von Basic Auth

- Sicherheitsrisiken: Da die Anmeldeinformationen mit jeder Anfrage gesendet und nur Base64-codiert (nicht verschlüsselt) werden, können sie leicht decodiert werden, wenn sie abgefangen werden.

- Kein Sitzungsmanagement: Jede Anfrage muss die Anmeldeinformationen enthalten, was ineffizient und unsicher sein kann.

- Begrenzte Skalierbarkeit: In komplexeren Systemen, in denen Sie verschiedene Benutzerberechtigungen oder Sitzungen verwalten müssen, versagt Basic Auth.

Was ist ein Bearer Token?

Kommen wir nun zum Bearer Token. Stellen Sie sich den Bearer Token wie einen VIP-Pass bei einem Konzert vor. Sobald Sie ihn haben, müssen Sie Ihren Ausweis nicht jedes Mal vorzeigen, wenn Sie einen gesperrten Bereich betreten. Das Token selbst ist der Beweis dafür, dass Sie Zugang haben.

Wie funktioniert der Bearer Token?

- Token-Ausstellung: Wenn sich ein Benutzer erfolgreich anmeldet, generiert der Server ein Token, in der Regel ein JSON Web Token (JWT).

- Token-Speicherung: Dieses Token wird auf der Client-Seite gespeichert, entweder im lokalen Speicher, einem Cookie oder an anderer Stelle.

- Autorisierungs-Header: Für nachfolgende API-Anfragen enthält der Client dieses Token im Autorisierungs-Header.

- Server-Validierung: Der Server überprüft die Gültigkeit des Tokens und gewährt Zugriff, wenn das Token gültig und nicht abgelaufen ist.

So könnte ein Autorisierungs-Header mit einem Bearer Token aussehen:

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

In diesem Fall ist das Token in der Regel eine lange, codierte Zeichenfolge, die codierte Informationen wie die Benutzer-ID und die Ablaufzeit enthält.

Die Vorteile der Verwendung von Bearer Token

- Erhöhte Sicherheit: Da das Token in der Regel zeitlich begrenzt und verschlüsselt werden kann, bietet es eine bessere Sicherheit als Basic Auth.

- Zustandslosigkeit: Der Server muss keine Sitzungsdaten speichern. Stattdessen validiert er das Token bei jeder Anfrage.

- Flexibilität: Bearer-Token können angepasst werden, um verschiedene Bereiche oder Berechtigungen einzuschließen, was sie für komplexe APIs vielseitig einsetzbar macht.

Die Nachteile der Verwendung von Bearer Token

- Implementierungskomplexität: Das Einrichten der Bearer-Token-Authentifizierung ist im Vergleich zu Basic Auth aufwändiger. Es erfordert die Generierung, Speicherung und Validierung von Token.

- Token-Verwaltung: Token müssen sicher gespeichert und aktualisiert werden, wenn sie ablaufen, was die Client-seitige Verwaltung komplexer macht.

- Overhead: Für kleinere APIs oder interne Tools kann die zusätzliche Sicherheit, die durch Token bereitgestellt wird, übertrieben sein und unnötigen Overhead verursachen.

Ein direkter Vergleich

Nachdem wir nun jede Methode im Detail besprochen haben, vergleichen wir Basic Auth und Bearer Token direkt:

| Feature | Basic Auth | Bearer Token |

|---|---|---|

| Sicherheit | Gering (Anmeldeinformationen werden mit jeder Anfrage gesendet) | Hoch (Token können verschlüsselt und zeitlich begrenzt sein) |

| Einfache Implementierung | Sehr einfach | Moderat bis komplex |

| Sitzungsmanagement | Keine | Zustandslos |

| Leistung | Kann langsamer sein, da die Anmeldeinformationen mit jeder Anfrage gesendet werden | Im Allgemeinen schneller mit tokenbasiertem Zugriff |

| Skalierbarkeit | Begrenzt | Hoch skalierbar |

Wann Basic Auth verwenden?

Basic Auth könnte die richtige Wahl für Sie sein, wenn:

- Sie an einer kleinen, internen API mit minimalen Sicherheitsbedenken arbeiten.

- Sie eine schnelle und unkomplizierte Authentifizierungsmethode benötigen.

- Die API-Nutzung gering ist und kein Sitzungsmanagement oder komplexe Berechtigungen erfordert.

Wann Bearer Token verwenden?

Andererseits ist Bearer Token ideal, wenn:

- Sicherheit für Ihre API oberste Priorität hat, insbesondere wenn sie öffentlich zugänglich ist.

- Ihre API sensible Daten verarbeitet oder komplexe Benutzerberechtigungen erfordert.

- Sie eine skalierbare Lösung benötigen, die verschiedene Benutzerrollen und -bereiche verwalten kann.

Der Übergang von Basic Auth zu Bearer Token

Wenn Sie derzeit Basic Auth verwenden und einen Wechsel zu Bearer Token in Erwägung ziehen, können Sie den Übergang wie folgt reibungsloser gestalten:

Bewerten Sie Ihre Bedürfnisse: Bestimmen Sie, warum Sie wechseln müssen. Skalieren Sie? Benötigen Sie eine bessere Sicherheit?

Token-Generierung: Implementieren Sie ein System zur Generierung und Verwaltung von Token. JWT ist eine beliebte Wahl.

Client-seitige Anpassungen: Aktualisieren Sie Ihre Clients, um Token zu speichern und zu verwenden, anstatt bei jeder Anfrage Anmeldeinformationen zu senden.

Server-seitige Validierung: Stellen Sie sicher, dass Ihr Server die Token decodieren und validieren kann. Möglicherweise müssen Sie Ihre Authentifizierungs-Middleware anpassen.

Schrittweise Einführung:

Erwägen Sie, das neue System schrittweise einzuführen, um Zeit für Tests und die Behebung von Problemen zu haben, die während des Übergangs auftreten können. Sie können während dieser Phase beide Authentifizierungsmethoden gleichzeitig ausführen und schließlich Basic Auth auslaufen lassen.

Sicherheitsüberlegungen: Wie sicher sind sie?

Sicherheit ist ein entscheidender Faktor bei der Wahl zwischen Basic Auth und Bearer Token. Hier ist ein tieferer Einblick in die Sicherheitsimplikationen jeder Methode:

Basic Auth Sicherheit

Der größte Sicherheitsfehler von Basic Auth besteht darin, dass die Anmeldeinformationen des Benutzers mit jeder Anfrage gesendet werden. Obwohl die Anmeldeinformationen Base64-codiert sind, werden sie nicht verschlüsselt. Dies bedeutet, dass jeder, der die Anfrage abfängt, die Anmeldeinformationen leicht decodieren kann. Um dies zu mildern, sollte Basic Auth immer über HTTPS verwendet werden, um sicherzustellen, dass die Anmeldeinformationen während der Übertragung verschlüsselt werden. Dies macht die Anmeldeinformationen jedoch immer noch anfällig, wenn die HTTPS-Verbindung kompromittiert wird.

Bearer Token Sicherheit

Bearer Token bietet in mehrfacher Hinsicht eine bessere Sicherheit:

- Token-Verschlüsselung: Token können verschlüsselt werden, wodurch sie viel schwieriger zu decodieren sind, wenn sie abgefangen werden.

- Zeitlich begrenzt: Token haben oft eine Ablaufzeit, wodurch das Risiko verringert wird, wenn ein Token kompromittiert wird.

- Scoping: Token können Bereiche enthalten, die die Aktionen einschränken, die ein Benutzer ausführen kann, selbst wenn sein Token gestohlen wird.

Bearer-Token sind jedoch nicht ohne Risiken. Wenn ein Token gestohlen wird und nicht abgelaufen ist, kann es verwendet werden, um auf die API zuzugreifen, genau wie der rechtmäßige Benutzer. Aus diesem Grund ist es wichtig, zusätzliche Sicherheitsmaßnahmen zu implementieren, z. B. Token-Aktualisierungs- und -Ungültigkeitsstrategien.

API-Anwendungsfälle: Beispiele aus der Praxis

Das Verständnis von Anwendungsfällen aus der Praxis kann dazu beitragen, zu verdeutlichen, wann Basic Auth oder Bearer Token verwendet werden soll. Lassen Sie uns ein paar Szenarien untersuchen:

Fall 1: Interne Unternehmens-API

Eine interne API für ein kleines Unternehmen könnte Basic Auth verwenden, da es einfach einzurichten ist und die Sicherheitsbedenken aufgrund der begrenzten Exposition minimal sind.

Fall 2: Öffentliche API für eine Banking-App

Eine öffentlich zugängliche API für eine Banking-App würde von der Bearer-Token-Authentifizierung profitieren. Die verbesserte Sicherheit, Skalierbarkeit und die Fähigkeit, verschiedene Benutzerrollen zu verwalten, machen sie zur besten Wahl für die Verarbeitung sensibler Finanzdaten.

Fall 3: Integrationen von Drittanbietern

Für APIs, die Integrationen von Drittanbietern umfassen, wird häufig Bearer Token bevorzugt. Es ermöglicht einen sicheren, vorübergehenden Zugriff auf bestimmte Ressourcen, ohne die wichtigsten Benutzeranmeldeinformationen preiszugeben.

Apidog: Ihr zuverlässiger Partner im API-Schutz

Apidog ist eine innovative Plattform, die entwickelt wurde, um die Verwaltung und Sicherung Ihrer APIs zu einem nahtlosen Erlebnis zu machen. Apidog bietet eine Vielzahl von Authentifizierungsmethoden, die Ihren individuellen Anforderungen entsprechen, und steht Ihnen zur Seite, egal ob Sie die Einfachheit der Basic Authentication, die Flexibilität von Bearer-Token oder die erweiterten Funktionen von OAuth und JWT bevorzugen.

Warum Apidog wählen?

Von seiner Vielseitigkeit bis zu seiner Benutzerfreundlichkeit ist Apidog darauf ausgelegt, die vielfältigen Bedürfnisse von Entwicklern und Organisationen zu erfüllen. Hier sind einige wichtige Gründe, Apidog für Ihre API-Sicherheits- und -Verwaltungsanforderungen zu wählen:

Vielseitigkeit:

Apidog unterstützt viele Authentifizierungsmethoden, sodass Sie die beste Option für Ihre Anwendung auswählen können. Von der benutzerfreundlichen Basic Authentication bis zu den komplexeren OAuth und JWT bietet Apidog alles, was Sie brauchen.

Benutzerfreundlichkeit:

Mit seiner intuitiven Benutzeroberfläche und der unkomplizierten Implementierung ermöglicht Apidog Entwicklern aller Fähigkeitsstufen, ihre APIs schnell und einfach zu verwalten. Die Plattform wurde entwickelt, um die API-Sicherheit zugänglich und effizient zu gestalten, ohne Benutzer mit technischem Fachjargon oder komplexen Konfigurationen zu überfordern.

Authentifizierungs- und Autorisierungsverwaltung:

Apidog vereinfacht die Implementierung und Verwaltung verschiedener Authentifizierungs- und Autorisierungsmethoden. Sie können Ihre gewünschte Methode einfach konfigurieren, ihre Leistung überwachen und bei Bedarf Aktualisierungen vornehmen – alles innerhalb der Apidog-Plattform.

Skalierbarkeit:

Mit dem Wachstum und der Weiterentwicklung Ihrer Anwendung wächst auch Apidog. Die Plattform ist so aufgebaut, dass sie mit Ihren Anforderungen skaliert und robuste Unterstützung für erweiterte APIs bietet und sicherstellt, dass Ihre Sicherheitsmaßnahmen mit Ihrer Anwendung wachsen.

Engagierter Support:

Das Expertenteam von Apidog steht Ihnen jederzeit mit Rat und Tat zur Seite und stellt sicher, dass Ihre API-Sicherheitsimplementierung reibungslos und erfolgreich verläuft. Ihr Engagement, Sie beim Schutz Ihrer APIs zu unterstützen, ist ein weiterer Grund, warum Apidog die ideale Wahl für API-Sicherheit und -Verwaltung ist.

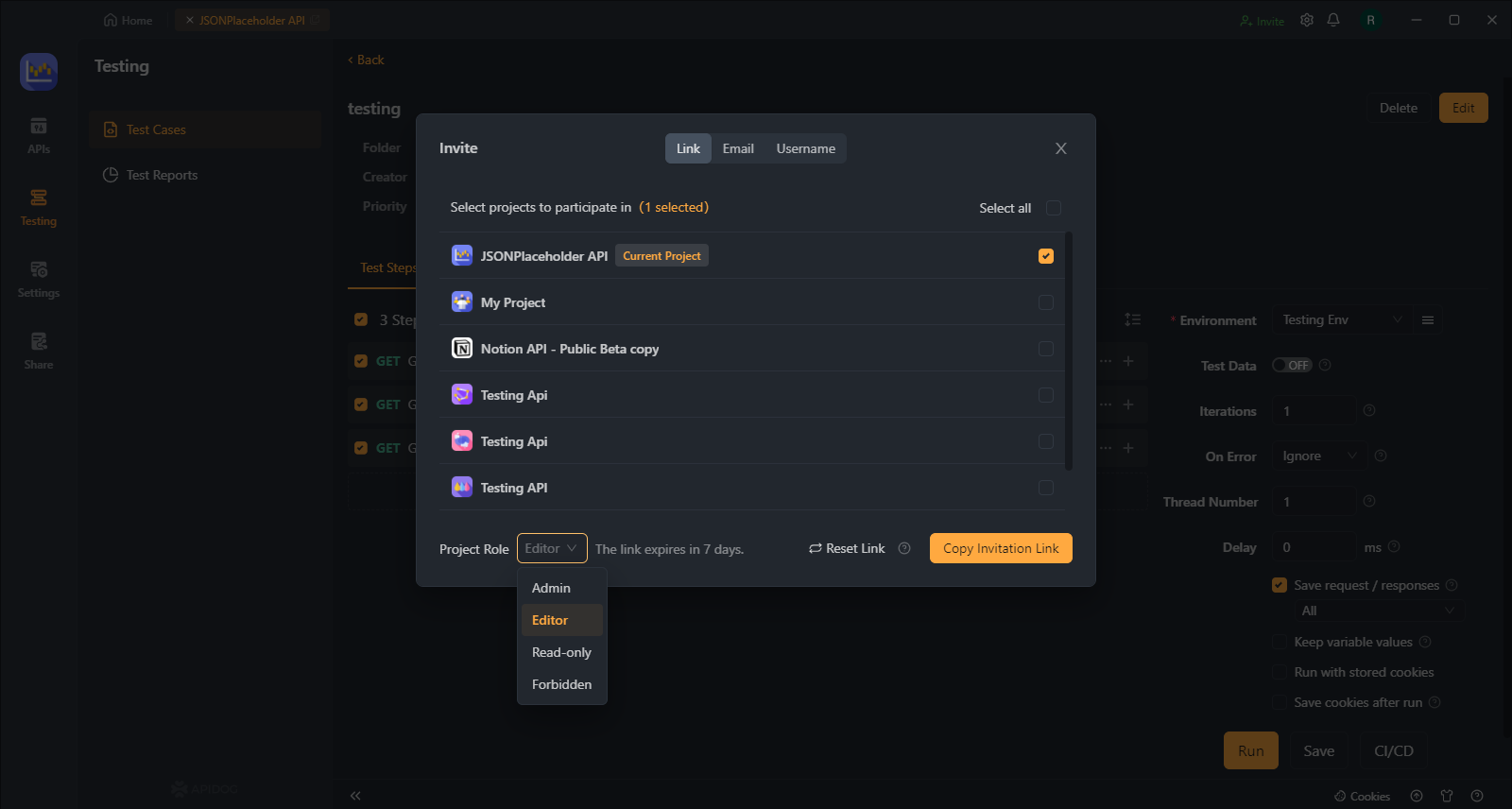

Zugriffskontrolle:

Mit Apidog können Sie eine differenzierte Zugriffskontrolle einrichten und bestimmte Berechtigungen für verschiedene Benutzer oder Clients definieren. Es stellt sicher, dass Ihre API-Ressourcen nur für diejenigen zugänglich sind, die über die entsprechende Autorisierungsebene verfügen.

Integrationsunterstützung:

Apidog ist so konzipiert, dass es sich nahtlos in Ihre bestehenden Entwicklungs- und Bereitstellungs-Workflows integriert. Mit der Unterstützung gängiger Tools und Plattformen gewährleistet Apidog einen reibungslosen und effizienten API-Sicherheitsimplementierungsprozess.

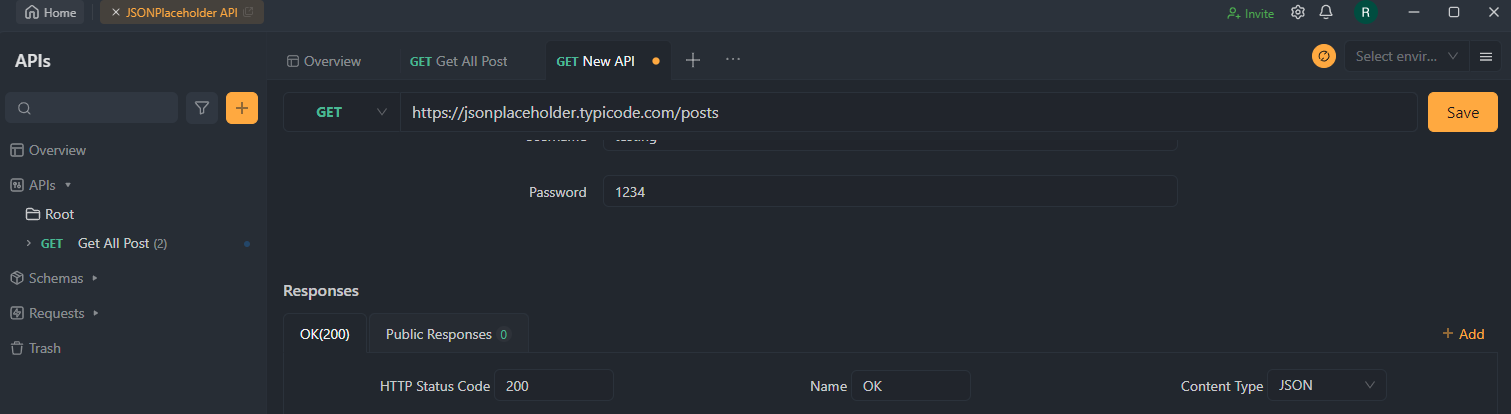

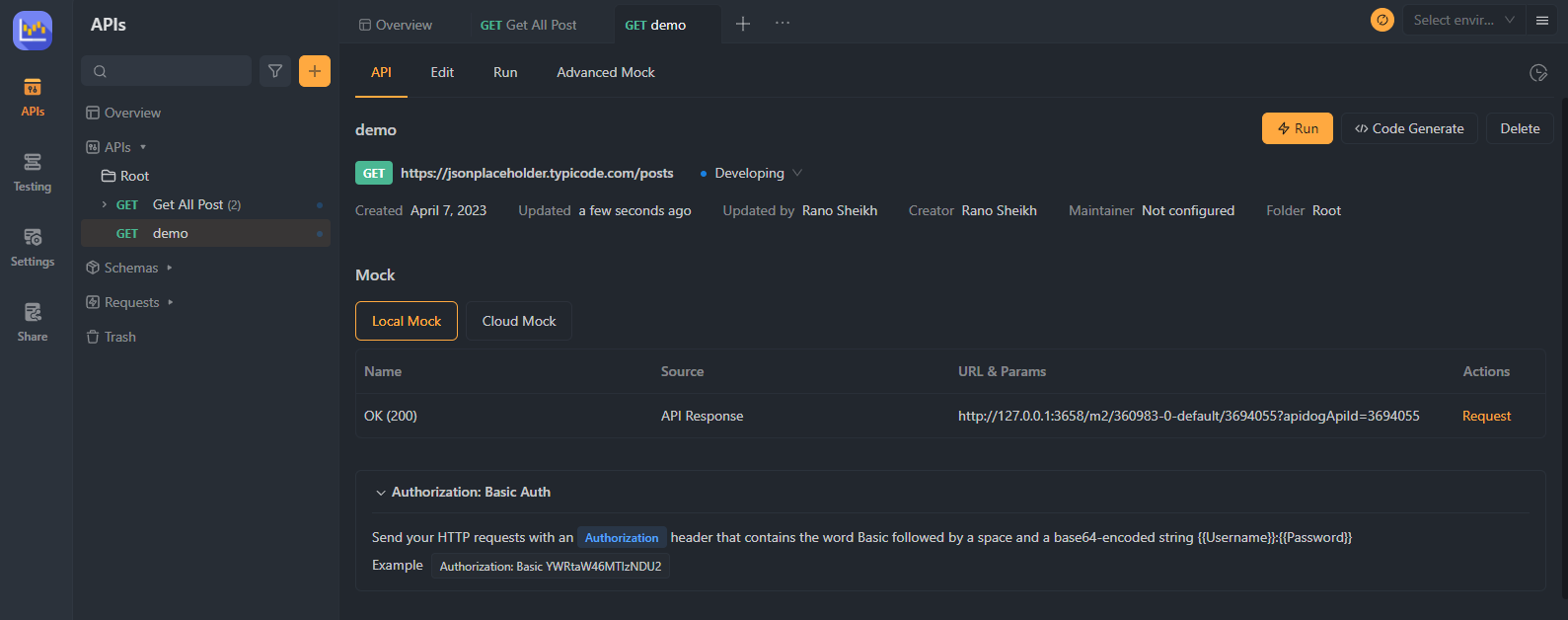

Schritt-für-Schritt-Einrichtung der Basic Authentication in Apidog

Erstellen Sie ein Apidog-Konto

Melden Sie sich für ein Apidog-Konto an, falls Sie dies noch nicht getan haben. Melden Sie sich nach Abschluss des Registrierungsvorgangs an, um auf das Benutzer-Dashboard zuzugreifen, in dem Sie Ihre API-Sicherheit verwalten.

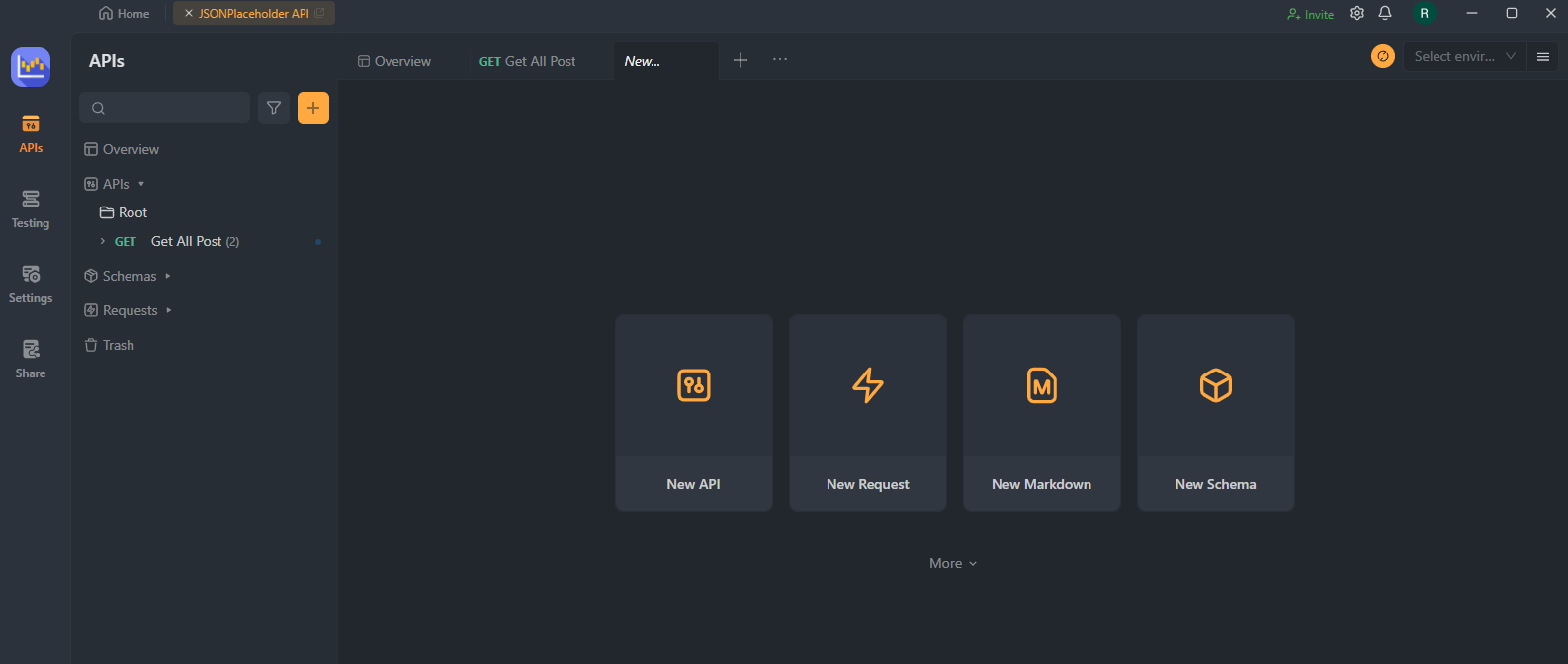

Schritt 1. Fügen Sie Ihre API hinzu

Suchen Sie im Apidog-Dashboard die Schaltfläche "API hinzufügen" oder "Neue API erstellen" und klicken Sie darauf, um mit der Konfiguration Ihrer API zu beginnen. Sie müssen grundlegende Informationen zu Ihrer API angeben, z. B. ihren Namen, die Basis-URL und eine kurze Beschreibung.

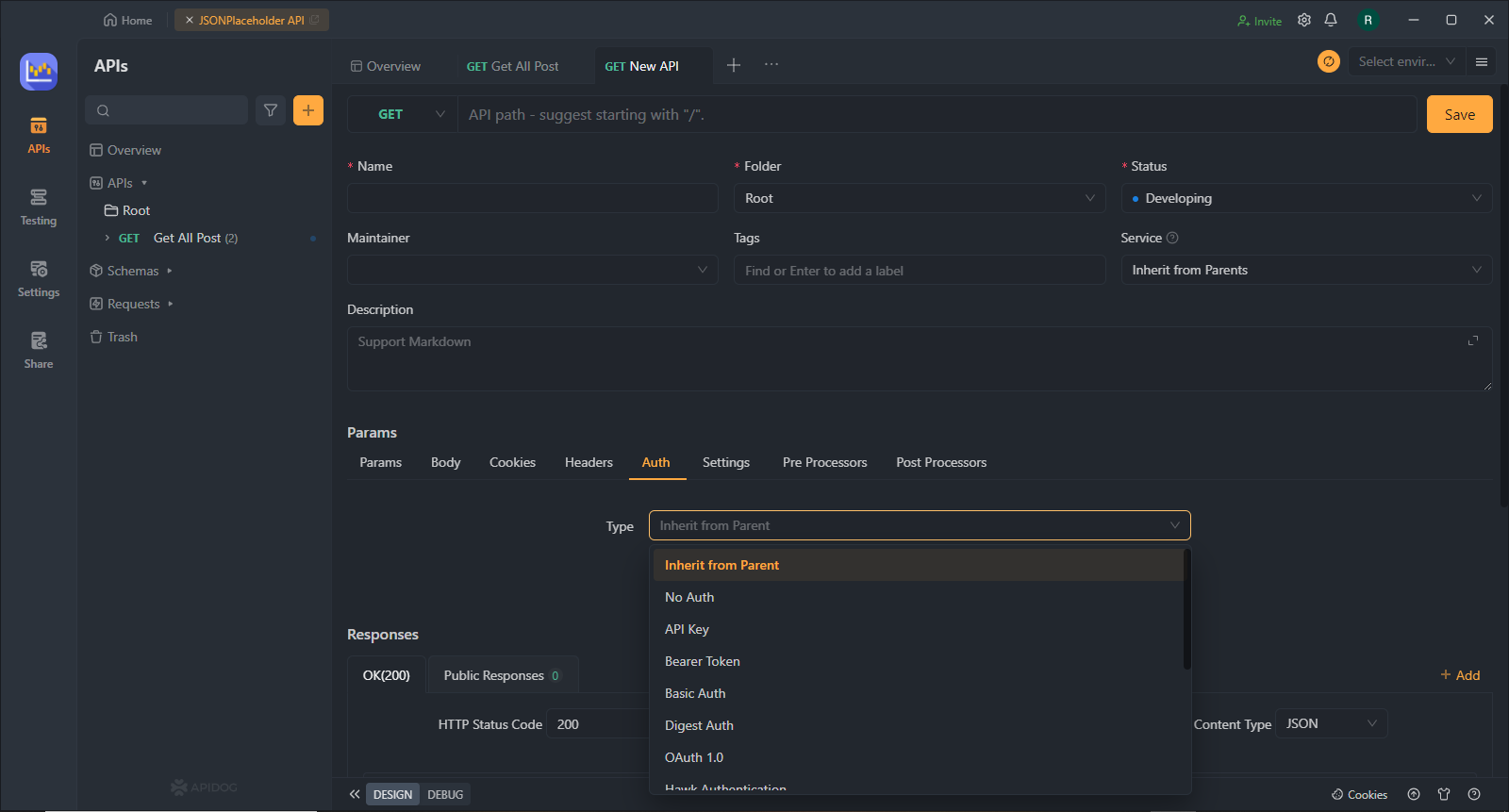

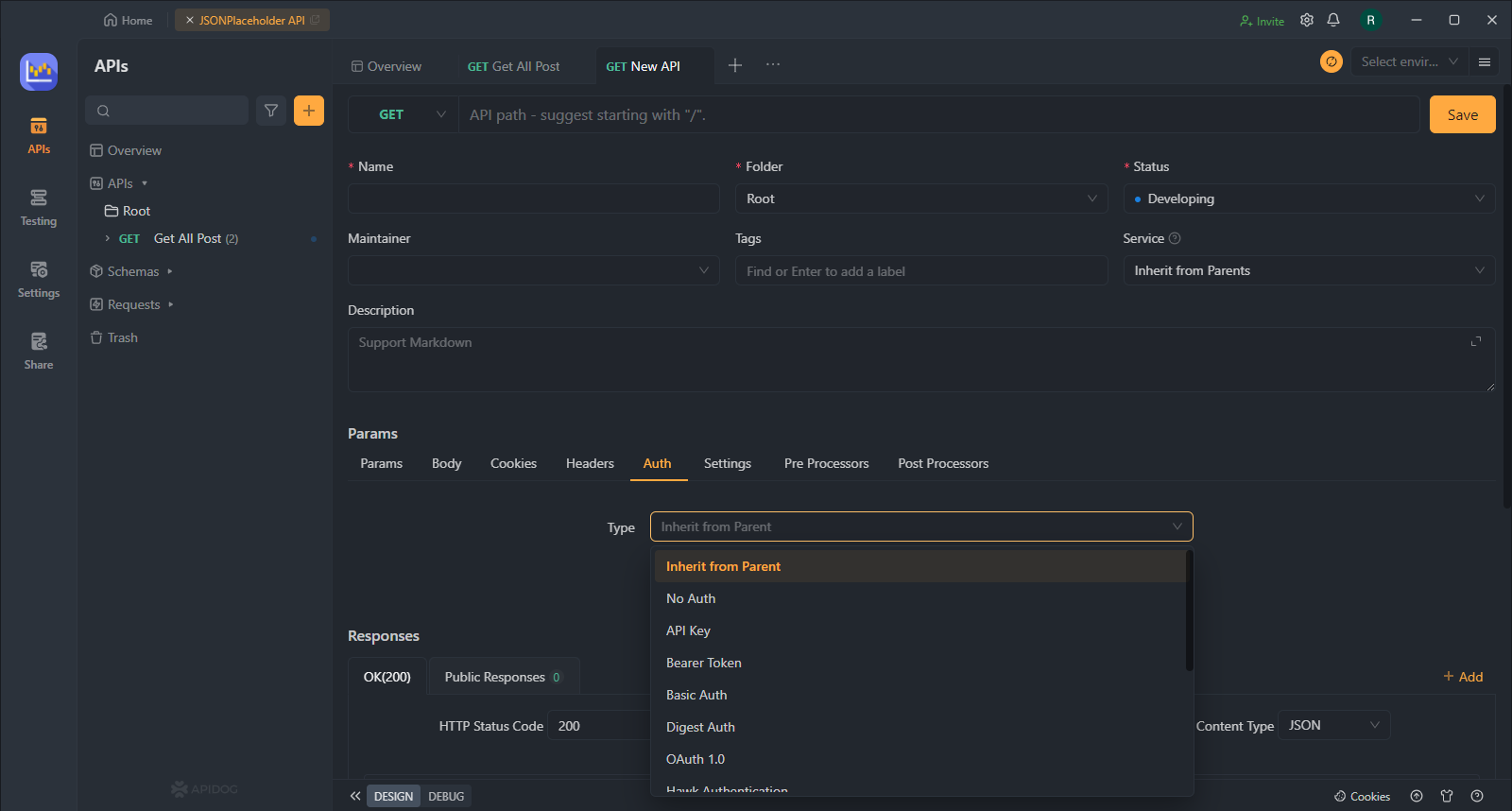

Schritt 2. Wählen Sie Basic Authentication

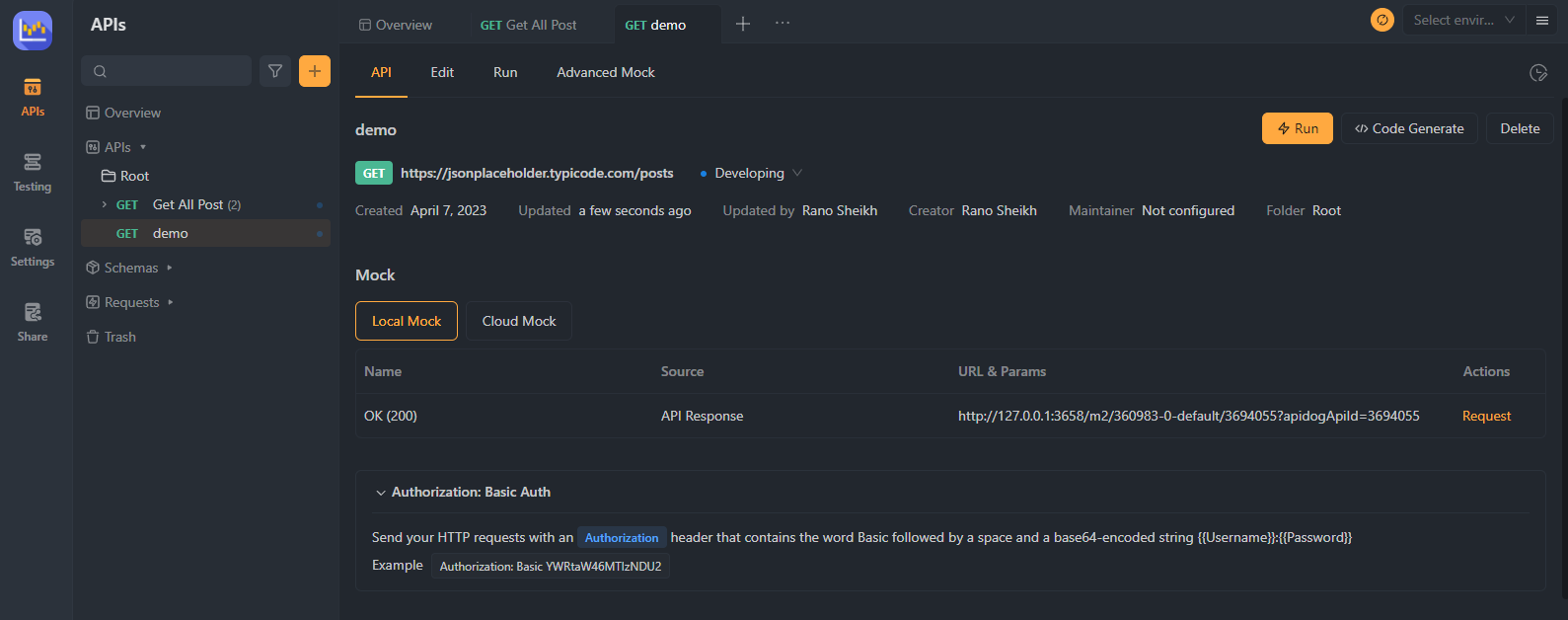

Navigieren Sie zum Abschnitt "Auth" Ihrer API-Einstellungen. Hier finden Sie verschiedene Authentifizierungsoptionen, die von Apidog unterstützt werden. Wählen Sie "Basic Auth", um eine einfache Kombination aus Benutzername und Passwort zu verwenden, um Ihre API zu sichern.

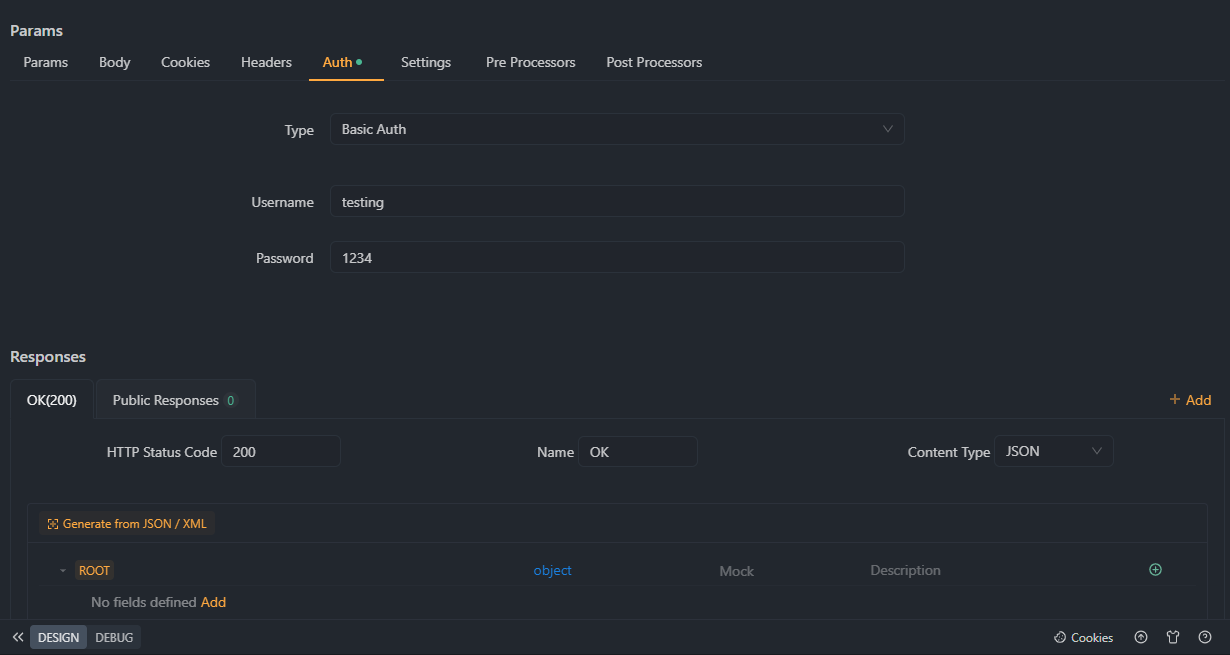

Schritt 3. Authentifizierungseinstellungen konfigurieren

Geben Sie einen eindeutigen Benutzernamen und ein Passwort für jeden Benutzer an, der Zugriff auf Ihre API benötigt. Sie können mehrere Benutzerkonten mit unterschiedlichen Zugriffsberechtigungen erstellen, indem Sie Benutzerrollen oder bestimmte Zugriffsebenen definieren. Achten Sie darauf, sichere Passwörter zu verwenden und Anmeldeinformationen nicht an mehrere Benutzer weiterzugeben.

Schritt 4. Authentifizierungseinstellungen anwenden

Sobald Sie Ihre Benutzerkonten und die zugehörigen Anmeldeinformationen konfiguriert haben, speichern Sie Ihre Einstellungen und wenden Sie sie auf Ihre API an. generiert den erforderlichen Code oder die Konfigurationseinstellungen, um die Basic Authentication für Ihre API zu implementieren.

Schritt 5. Aktualisieren Sie Ihren API-Code

Integrieren Sie den generierten Code oder die Konfigurationseinstellungen von in Ihre vorhandene API-Codebasis. Dadurch wird sichergestellt, dass die Basic Authentication auf alle eingehenden API-Anfragen angewendet wird, sodass gültige Anmeldeinformationen für den Zugriff erforderlich sind.

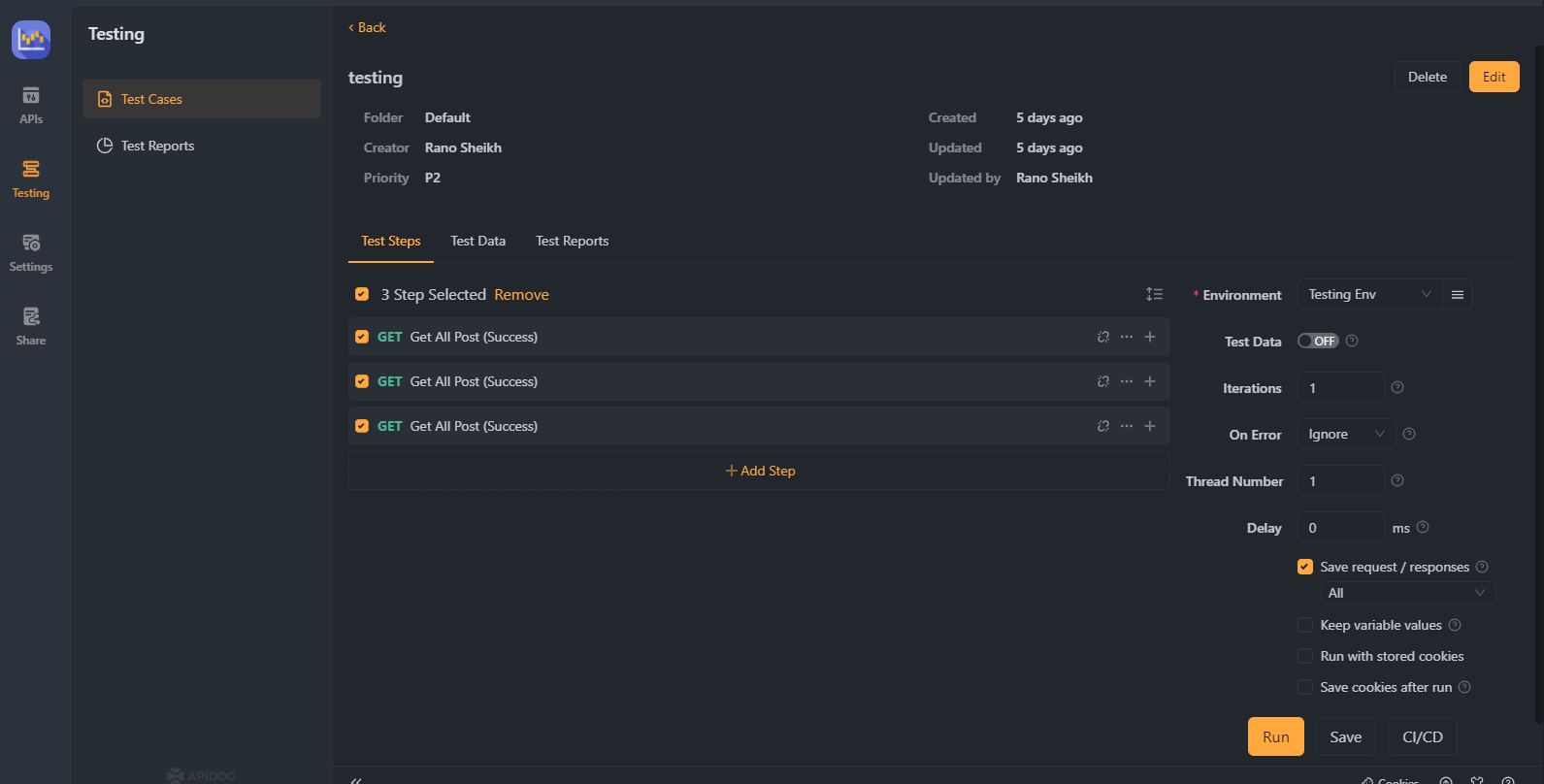

Schritt 6. Testen Sie Ihre Authentifizierung

Überprüfen Sie, ob die Basic Authentication Ihre API jetzt schützt, indem Sie Anfragen mit verschiedenen Tools senden. Stellen Sie sicher, dass nur autorisierte Benutzer mit gültigen Anmeldeinformationen auf Ihre API-Ressourcen zugreifen können und dass nicht autorisierte Anfragen abgelehnt werden.

Schritt 7. Überwachen und analysieren Sie die API-Nutzung

Verwenden Sie die integrierten Analysetools von Apidog, um Ihre API-Nutzung zu überwachen und zu analysieren. Verfolgen Sie wichtige Kennzahlen wie die Anzahl der authentifizierten Anfragen, Antwortzeiten und Fehlerraten, um die Effektivität Ihrer Basic Authentication-Implementierung zu beurteilen und alle erforderlichen Anpassungen vorzunehmen.

Denken Sie daran, dass es andere Authentifizierungsmethoden wie Bearer-Token, OAuth und JWT unterstützt, die je nach Anwendungsfall besser geeignet sein können. Der Prozess zur Implementierung dieser Methoden ist ähnlich, aber Sie müssen die entsprechenden Einstellungen basierend auf der gewählten Methode konfigurieren.

Best Practices für die Implementierung der API-Authentifizierung

Unabhängig von der von Ihnen gewählten Methode helfen Ihnen die folgenden Best Practices, Ihre API zu sichern und die Leistung zu verbessern:

- Verwenden Sie immer HTTPS: Unabhängig davon, ob Sie Basic Auth oder Bearer Token verwenden, ist HTTPS unverzichtbar. Es stellt sicher, dass Ihre Daten während der Übertragung verschlüsselt werden.

- Implementieren Sie die Ratenbegrenzung: Schützen Sie Ihre API vor Missbrauch, indem Sie die Anzahl der Anfragen begrenzen, die ein Client innerhalb eines bestimmten Zeitrahmens stellen kann.

- Token regelmäßig rotieren: Drehen und ungültig machen Sie für Bearer Token regelmäßig Token, um das Risiko eines Missbrauchs von Token zu minimieren.

- Audit und Überwachung: Behalten Sie im Auge, wer wie oft auf Ihre API zugreift. Dies kann Ihnen helfen, verdächtige Aktivitäten frühzeitig zu erkennen.

- Benutzer schulen: Wenn Ihre API öffentlich ist, geben Sie klare Richtlinien zur sicheren Speicherung und Verwaltung von Anmeldeinformationen oder Token.

Fazit: Die richtige Authentifizierung für Ihre API auswählen

Die Entscheidung zwischen Basic Auth und Bearer Token hängt von Ihren spezifischen Anforderungen ab. Basic Auth bietet Einfachheit, birgt aber erhebliche Sicherheitsrisiken. Bearer Token bietet zwar eine komplexere Implementierung, bietet aber erhöhte Sicherheit, Skalierbarkeit und Flexibilität.

Wenn Sie regelmäßig APIs verwalten, können die richtigen Tools Ihre Arbeit erheblich erleichtern. Apidog ist ein leistungsstarkes API-Tool, mit dem Sie Ihre APIs einfach verwalten und testen können. Unabhängig davon, ob Sie Basic Auth oder Bearer Token verwenden, kann Apidog Ihren Workflow vereinfachen und sicherstellen, dass Ihre API sicher und effizient ist.

```