Viele Anwendungen verlassen sich auf APIs (Application Programming Interfaces), um Daten und Funktionalität auszutauschen. Aber mit dieser Bequemlichkeit kommt die Verantwortung, diese Interaktionen abzusichern. Zwei wichtige Konzepte in der API-Sicherheit sind Authentifizierung und Autorisierung, die oft verwechselt werden. Dieser Artikel erklärt die feinen Unterschiede zwischen diesen beiden Prozessen, um sicherzustellen, dass Sie die beiden Konzepte voneinander unterscheiden können.

Um sicherzustellen, dass Ihre APIs die notwendige Sicherheit haben, sollten Sie Apidog, ein All-in-One-API-Entwicklungstool, in Betracht ziehen, das Benutzern eine Plattform bietet, um auszuwählen, welche Art von Authentifizierung und Sicherheit der Entwickler wünscht.

Wenn Sie mehr über Apidog erfahren möchten, probieren Sie es noch heute kostenlos aus, indem Sie auf die Schaltfläche unten klicken!

Was ist API-Authentifizierung?

API-Authentifizierung ist der Sicherheitsprozess zur Überprüfung der Identität eines Benutzers oder einer Anwendung, die versucht, auf eine API zuzugreifen. Dieser Überprüfungsprozess beinhaltet typischerweise die Bestätigung der Anmeldeinformationen des Benutzers oder der Anwendung anhand einer vertrauenswürdigen Quelle, z. B. einer Kombination aus Benutzername und Passwort, eines API-Schlüssels oder eines Sicherheitstokens, das von einem Autorisierungsserver ausgestellt wurde.

Das Hauptziel der API-Authentifizierung ist es, sicherzustellen, dass nur autorisierte Benutzer oder Anwendungen auf die Ressourcen der API zugreifen können. Sie fungiert als erste Sicherheitsebene und stellt fest, wer versucht, mit der API zu interagieren.

Prozess der API-Authentifizierung

1. Anfrage mit Anmeldeinformationen: Wenn eine Anwendung oder ein Benutzer auf die API zugreifen möchte, initiiert sie/er eine Anfrage. Diese Anfrage enthält Authentifizierungsanmeldeinformationen, die ihre/seine Identität überprüfen. Diese Anmeldeinformationen liegen je nach gewählter Methode in verschiedenen Formen vor:

- API-Schlüssel: Eindeutige Kennungen, die Anwendungen für den API-Zugriff zugewiesen werden. Einfach zu implementieren, erfordert aber eine sorgfältige Verwaltung, um Missbrauch zu verhindern.

- Token: Kurzlebige Anmeldeinformationen, die nach erfolgreicher Anmeldung generiert werden (z. B. OAuth). Sicherer als API-Schlüssel aufgrund von Ablaufzeitbeschränkungen.

- Benutzername/Passwort: Traditionelle Methode zur Benutzerauthentifizierung. Erfordert eine sichere Passwortspeicherung und ist möglicherweise weniger bequem für die Kommunikation von Anwendung zu Anwendung.

2. Überprüfung durch API: Die API empfängt die Anfrage und unterzieht die bereitgestellten Anmeldeinformationen einem Überprüfungsprozess:

API-Schlüssel/Token: Die API validiert, ob der Schlüssel/Token:

- Gültig ist (im System vorhanden)

- Nicht abgelaufen ist (seine Lebensdauer nicht überschritten hat)

- Zu einer anerkannten Anwendung oder einem anerkannten Benutzer gehört

Benutzername/Passwort: Die API prüft, ob der Benutzername und das Passwort mit einem registrierten Benutzer in ihrer Datenbank übereinstimmen. Dies kann sich auf sichere Passwort-Hashing-Techniken zum Schutz der Benutzeranmeldeinformationen beziehen.

Gewährung oder Verweigerung des Zugriffs:

- Erfolg: Wenn die Anmeldeinformationen die Überprüfung bestehen, gewährt die API Zugriff auf die angeforderten Ressourcen innerhalb der API. Dies kann die Datenabfrage, -manipulation oder das Auslösen bestimmter Funktionalitäten umfassen.

- Fehler: Wenn die Anmeldeinformationen ungültig sind (z. B. falscher Schlüssel/Token, falscher Benutzername/Passwort), wird der Zugriff verweigert. Die API gibt in der Regel eine Fehlermeldung aus, die das Problem erläutert.

Vorteile der API-Authentifizierung

Verbesserte Sicherheit

Der Hauptvorteil der API-Authentifizierung liegt in ihrer Fähigkeit, die allgemeine Sicherheitsposition einer API zu stärken. Sie fungiert als wachsamer Türsteher und untersucht jeden Zugriffsversuch sorgfältig. Nur autorisierte Anwendungen und Benutzer mit gültigen Anmeldeinformationen erhalten Zugriff, während alle unbefugten Versuche entschlossen vereitelt werden.

Dies verringert das Risiko von Datenschutzverletzungen erheblich, bei denen böswillige Akteure versuchen, sensible Informationen zu stehlen, zu manipulieren oder zu verfälschen. Durch die Implementierung eines robusten Authentifizierungsmechanismus können Unternehmen eine sichere Umgebung für den Datenaustausch schaffen und das Vertrauen der Benutzer und Stakeholder fördern.

Verbesserte Verantwortlichkeit und Rückverfolgbarkeit

Die API-Authentifizierung protokolliert sorgfältig Zugriffsversuche und protokolliert akribisch, wer auf die API zugreift und zu welchem genauen Zeitpunkt. Dieser detaillierte Datenstrom liefert Unternehmen unschätzbare Einblicke in die Aktivitätsüberwachung. Potenzielle Sicherheitsbedrohungen können durch die Analyse dieser Protokolle schnell identifiziert und behoben werden. Darüber hinaus fördert die API-Authentifizierung die Rechenschaftspflicht der Benutzer und Anwendungen.

Wenn unbefugte Aktionen versucht werden, liefern die Protokolle einen Prüfpfad, der die Quelle des Problems aufzeigt und sofortige Korrekturmaßnahmen ermöglicht. Dies schützt nicht nur Daten, sondern schreckt auch unbefugte Zugriffsversuche ab, da die Benutzer wissen, dass ihre Aktionen überwacht werden.

Verbessertes Benutzervertrauen

Die Implementierung eines robusten API-Authentifizierungsmechanismus vermittelt eine kristallklare Botschaft – die Sicherheit der Benutzerdaten hat oberste Priorität. Durch den Einsatz strenger Überprüfungsverfahren demonstrieren Unternehmen ihr unerschütterliches Engagement für den Schutz von Benutzerinformationen.

Dies stärkt das Vertrauen der Benutzer und versichert ihnen, dass ihre Daten hinter einer sicheren Authentifizierungsebene geschützt sind. Infolgedessen werden Benutzerzufriedenheit und -treue wahrscheinlich florieren, da sich die Benutzer sicher fühlen, mit der API zu interagieren.

Verbesserter Datenschutz

Zahlreiche Branchen operieren im Rahmen strenger Datenschutzbestimmungen. Diese Vorschriften schreiben häufig die Durchsetzung robuster Sicherheitsmaßnahmen zum Schutz der Benutzerdaten vor. Die API-Authentifizierung spielt eine entscheidende Rolle bei der Gewährleistung der Einhaltung dieser Vorschriften.

Durch die sorgfältige Überprüfung der Benutzeridentitäten und Zugriffsversuche können Unternehmen ihre Einhaltung der Datenschutzanforderungen nachweisen, potenzielle rechtliche Auswirkungen mindern und das Vertrauen der Aufsichtsbehörden fördern.

Beispiele für API-Authentifizierung

1. API-Schlüssel:

- Funktion: Einfache Anmeldeinformationen, die oft langen Zeichenfolgen ähneln und autorisierten Anwendungen zugewiesen werden. Diese Schlüssel fungieren als eindeutige Kennungen, die Anwendungen bei der Anforderung des Zugriffs auf eine API präsentieren.

Vorteile:

- Einfachheit: Einfach zu implementieren und für eine begrenzte Anzahl von Anwendungen zu verwalten.

- Zustandslos: Erfordert keine Aufrechterhaltung von Sitzungsinformationen auf dem API-Server, wodurch die Serverlast reduziert wird.

Nachteile:

- Sicherheitsbedenken: API-Schlüssel sind anfällig für Kompromittierungen, wenn sie nicht sorgfältig behandelt werden. Wenn ein Schlüssel weitergegeben wird, kann ein unbefugter Zugriff erfolgen.

- Eingeschränkte Kontrolle: Es ist schwierig, den Zugriff für einen kompromittierten Schlüssel zu widerrufen. Sie müssten neue Schlüssel neu generieren und an alle autorisierten Anwendungen verteilen.

- Beispiel: Ein Wetterüberwachungsdienst könnte API-Schlüssel für registrierte Entwickler bereitstellen, die Live-Wetterdaten in ihre mobilen Anwendungen integrieren möchten.

2. Token:

- Funktion: Kurzlebige Anmeldeinformationen, die nach erfolgreicher Benutzerauthentifizierung generiert werden (oft über Protokolle wie OAuth). Diese Token fungieren als temporäre Ersatz für Benutzernamen und Passwörter und erhöhen die Sicherheit.

Vorteile:

- Erhöhte Sicherheit: Läuft nach einem vorgegebenen Zeitraum ab, wodurch das Risiko eines unbefugten Zugriffs gemindert wird, selbst wenn ein Token kompromittiert wird.

- Feingranulare Kontrolle: Zugriffsebenen können mit Token verknüpft werden, was eine feinere Kontrolle darüber ermöglicht, was Benutzer innerhalb der API tun können.

Nachteile:

- Erhöhte Komplexität: Die Implementierung der tokenbasierten Authentifizierung kann komplexer sein als die Verwendung von API-Schlüsseln.

- Zustandsverwaltung: Erfordert die Verwaltung von Token-Ablauf und potenziellen Aktualisierungsmechanismen sowohl auf dem API-Server als auch in der Client-Anwendung.

- Beispiel: Eine Social-Media-Plattform könnte Token verwenden, um nach erfolgreicher Anmeldung Zugriff auf die Profilinformationen eines Benutzers zu gewähren. Das Token würde nach einer festgelegten Inaktivitätszeit ablaufen, sodass sich der Benutzer erneut authentifizieren muss, bevor er wieder auf die Informationen zugreifen kann.

3. Benutzername und Passwort:

- Funktion: Traditionelle Authentifizierungsmethode, bei der Benutzer einen Benutzernamen und ein Passwort angeben, um auf die API zuzugreifen.

Vorteile:

- Vertrautheit: Benutzer sind bereits daran gewöhnt, Benutzernamen und Passwörter für verschiedene Online-Dienste zu verwenden.

Nachteile:

- Sicherheitsbedenken: Anfällig für Brute-Force-Angriffe oder die Weitergabe von Anmeldeinformationen, wenn sie nicht sicher implementiert werden (z. B. schwaches Passwort-Hashing).

- Weniger geeignet für die Kommunikation von Maschine zu Maschine: Nicht ideal für Szenarien, in denen Anwendungen ohne menschliches Eingreifen mit der API interagieren müssen.

- Beispiel: Eine interne Unternehmens-API, die von Mitarbeitern verwendet wird, könnte die Authentifizierung mit Benutzernamen und Passwort für die Zugriffskontrolle nutzen. Für öffentlich zugängliche APIs werden jedoch häufig tokenbasierte Methoden bevorzugt.

Was ist API-Autorisierung?

API-Autorisierung ist der Sicherheitsprozess zur Überprüfung, welche Zugriffsebene ein zuvor authentifizierter Benutzer einer Anwendung auf bestimmte Ressourcen oder Funktionalitäten innerhalb einer API hat.

Der API-Autorisierungsprozess erzwingt Zugriffskontrollrichtlinien, die die zulässigen Aktionen (z. B. Lesen, Schreiben, Aktualisieren und Löschen) bestimmen, die ein Benutzer oder eine Anwendung für bestimmte Daten oder Funktionalitäten ausführen kann, die von der API verfügbar gemacht werden.

Prozess der API-Autorisierung

1. Zugriffsanfrage:

- Ein Benutzer oder eine Anwendung initiiert eine Anfrage, um auf die API zuzugreifen. Diese Anfrage beinhaltet typischerweise ein HTTP-Verb (GET, POST, PUT, DELETE), das die gewünschte Aktion angibt, und eine URL, die auf die spezifische API-Ressource verweist.

2. Authentifizierungsprüfung (optional):

- In einigen Fällen kann der Autorisierung ein Authentifizierungsschritt vorangestellt werden. Dadurch wird die Identität des Benutzers oder der Anwendung überprüft, die die Anfrage stellt. Häufige Methoden sind API-Schlüssel, Kombinationen aus Benutzername und Passwort oder Token, die von einem Autorisierungsserver ausgestellt werden (z. B. OAuth).

- Hinweis: Nicht alle Autorisierungsschemata erfordern eine separate Authentifizierung. Einige Methoden, wie z. B. API-Schlüssel, verarbeiten von Natur aus sowohl die Identitätsüberprüfung als auch die Zugriffskontrolle.

3. Auswertung der Autorisierungsrichtlinie:

- Sobald der Benutzer oder die Anwendung identifiziert wurde (oder wenn keine Authentifizierung erforderlich ist), greift die API-Autorisierungsebene ein.

- Der API-Server ruft die relevante Zugriffskontrollrichtlinie ab, die der angeforderten Ressource oder Funktionalität zugeordnet ist. Diese Richtlinien definieren zulässige Aktionen für verschiedene Benutzerrollen oder Anwendungen.

- Die abgerufene Richtlinie wird dann anhand der Attribute des Benutzers oder der Anwendung ausgewertet. Diese Attribute können Folgendes umfassen:

- Benutzerrollen: (z. B. Admin, Editor, Leser)

- Berechtigungen: Bestimmte Aktionen, die für die Ressource zulässig sind (z. B. Lesen, Schreiben, Aktualisieren, Löschen)

- Kontextfaktoren: (z. B. Standort, Gerätetyp, Zugriffszeit)

4. Zugriffsentscheidung:

- Basierend auf der Richtlinienauswertung trifft der API-Server eine Autorisierungsentscheidung. Diese Entscheidung bestimmt, ob der Zugriff auf die angeforderte Ressource oder Funktionalität gewährt oder verweigert wird.

- Zugriff gewähren: Wenn die Attribute des Benutzers oder der Anwendung mit den zulässigen Aktionen innerhalb der Richtlinie übereinstimmen, wird der Zugriff gewährt.

- Zugriff verweigern: Wenn eine Nichtübereinstimmung auftritt, wird der Zugriff verweigert, und der Benutzer oder die Anwendung erhält eine Fehlermeldung (z. B. "Nicht autorisiert" oder "Verboten").

5. Ressourcenzugriff (oder Fehlerantwort):

- Abhängig von der Autorisierungsentscheidung:

- Zugriff gewährt: Der Benutzer oder die Anwendung erhält die angeforderten Daten oder darf die gewünschte Aktion für die API-Ressource ausführen.

- Zugriff verweigert: Der Benutzer oder die Anwendung erhält eine Fehlermeldung, die darauf hinweist, dass ihm die erforderlichen Berechtigungen fehlen.

Zusätzliche Überlegungen:

- Autorisierungstoken: In einigen Autorisierungsschemata (z. B. OAuth) werden nach erfolgreicher Authentifizierung Zugriffstoken ausgestellt. Diese Token kapseln die Berechtigungen des Benutzers oder der Anwendung und werden in nachfolgenden API-Anfragen für Autorisierungsprüfungen enthalten.

- Feingranulare Zugriffskontrolle: Erweiterte Autorisierungsmethoden wie die attributbasierte Zugriffskontrolle (ABAC) ermöglichen eine hochgradig granulare Kontrolle über Zugriffsentscheidungen, indem verschiedene Benutzer- und Anforderungsattribute berücksichtigt werden.

Hauptvorteile der API-Autorisierung

Erhöhte Sicherheit:

- Schränkt unbefugten Zugriff ein: Der Hauptvorteil besteht darin, unbefugte Benutzer oder Anwendungen daran zu hindern, auf sensible Daten oder Funktionalitäten innerhalb Ihrer API zuzugreifen. Dies mindert Risiken wie Datenschutzverletzungen, unbefugte Änderungen und Denial-of-Service-Angriffe.

- Feingranulare Kontrolle: Die Autorisierung ermöglicht es Ihnen, Zugriffsberechtigungen auf sehr spezifischer Ebene zu definieren. Sie können steuern, welche Aktionen verschiedene Benutzer oder Anwendungen für bestimmte Ressourcen ausführen können. Beispielsweise darf ein Editor Blog-Beiträge aktualisieren, während ein Leser sie nur anzeigen kann.

Verbessertes Benutzervertrauen:

- Datenschutz: Eine robuste Autorisierung demonstriert Ihr Engagement für den Schutz von Benutzerdaten. Benutzer fühlen sich sicherer bei der Verwendung Ihrer API, da sie wissen, dass ihre Informationen nur für autorisierte Personen zugänglich sind.

- Transparenz: Klare und definierte Zugriffskontrollrichtlinien bieten den Benutzern Transparenz darüber, auf welche Daten sie zugreifen und welche Aktionen sie ausführen können.

Erhöhte Effizienz und Skalierbarkeit:

- Reduziertes Fehlerrisiko: Durch die Einschränkung des unbefugten Zugriffs minimieren Sie die Wahrscheinlichkeit versehentlicher Datenänderungen oder -löschungen durch unbefugte Benutzer.

- Vereinfachte Verwaltung: Autorisierungsrichtlinien können auf Benutzergruppen mit ähnlichen Rollen angewendet werden, wodurch die Berechtigungsverwaltung für große Benutzerbasen optimiert wird.

Zusätzliche Vorteile:

- Compliance: Bestimmte Branchen unterliegen strengen Datenschutzbestimmungen. Die Implementierung der API-Autorisierung kann Ihnen helfen, die Compliance-Anforderungen zu erfüllen.

- Verbessertes Debugging: Autorisierungsprotokolle verfolgen Zugriffsversuche, wodurch es einfacher wird, verdächtige Aktivitäten zu identifizieren oder probleme im Zusammenhang mit Berechtigungen zu beheben.

Beispiele aus der Praxis für die API-Autorisierung

E-Commerce-Plattform:

- Szenario: Eine mobile Shopping-App integriert sich in die API eines E-Commerce-Shops, um Produktinformationen anzuzeigen und Benutzern das Hinzufügen von Artikeln zu ihren Warenkörben zu ermöglichen.

- Autorisierung: Die API verwendet die API-Schlüsselautorisierung. Die mobile App stellt mit jeder Anfrage einen eindeutigen API-Schlüssel bereit. Der Server der E-Commerce-Plattform überprüft den Schlüssel anhand einer Liste autorisierter Anwendungen, bevor er Zugriff auf Produktdaten gewährt.

- Zusätzliche Überlegungen: Für das Hinzufügen von Artikeln zum Warenkorb (eine modifizierende Aktion) kann die Autorisierung ein zusätzliches Zugriffstoken erfordern, das durch die Benutzeranmeldung in der mobilen App erhalten wird.

Social-Media-App:

- Szenario: Eine Social-Media-App verwendet eine API, um im Namen der Benutzer Updates und Fotos zu posten.

- Autorisierung: Die API nutzt OAuth 2.0, ein beliebtes Autorisierungsframework. Der Benutzer meldet sich bei der Social-Media-App an, die ihn dann zum Autorisierungsserver der Social-Media-Plattform weiterleitet. Dort erteilt der Benutzer der App die Erlaubnis, in seinem Namen zu posten. Der Autorisierungsserver stellt ein Zugriffstoken aus, das die Social-Media-App für nachfolgende API-Aufrufe zum Posten von Inhalten verwendet.

- Vorteile: OAuth bietet Benutzern eine sichere Möglichkeit, Zugriff zu gewähren, ohne ihre tatsächlichen Anmeldeinformationen an die Social-Media-App weiterzugeben.

Banking-Anwendung:

Szenario: Eine mobile Banking-App interagiert mit der API einer Bank, um Kontostände anzuzeigen und Gelder zu überweisen.

Autorisierung: Die API verwendet wahrscheinlich eine Kombination aus Methoden.

- Basisauthentifizierung: Während der Anmeldung in der mobilen App gibt der Benutzer seinen Benutzernamen und sein Passwort ein. Diese Anmeldeinformationen werden für die Basisauthentifizierung gegenüber dem System der Bank verwendet.

- Zugriffstoken: Nach erfolgreicher Anmeldung kann das System der Bank ein Zugriffstoken mit einer Ablaufzeit ausstellen. Die mobile App enthält dieses Token in nachfolgenden API-Anfragen für Autorisierungsprüfungen für bestimmte Aktionen (z. B. Anzeigen des Guthabens vs. Überweisen von Geldern).

Sicherheitsfokus: Für Finanzinstitute ist eine robuste API-Autorisierung von entscheidender Bedeutung, um sensible Benutzerdaten zu schützen und unbefugte Transaktionen zu verhindern.

Tabellarische Unterschiede zwischen API-Authentifizierung vs. Autorisierung

| Merkmal | API-Authentifizierung | API-Autorisierung |

|---|---|---|

| Zweck | Überprüft die Identität eines Benutzers oder einer Anwendung, die versucht, auf eine API zuzugreifen. | Bestimmt, welche Zugriffsebene ein zuvor authentifizierter Benutzer oder eine Anwendung auf bestimmte Ressourcen oder Funktionalitäten innerhalb einer API hat. |

| Fokus | "Wer bist du?" | "Was darfst du tun?" |

| Prozess | Benutzer/Anwendung stellt Anmeldeinformationen bereit (Benutzername/Passwort, API-Schlüssel, Token), und der API-Server überprüft die Anmeldeinformationen anhand einer vertrauenswürdigen Quelle. | Zugriffskontrollrichtlinien definieren zulässige Aktionen für verschiedene Benutzerrollen oder Anwendungen, und Benutzer-/Anwendungsattribute (Rollen, Berechtigungen, Kontext) werden anhand dieser Richtlinien ausgewertet. |

| Ergebnis | Gewährt Zugriff auf die Autorisierungsphase (falls erfolgreich). | Gewährt oder verweigert den Zugriff auf bestimmte Ressourcen oder Funktionalitäten innerhalb der API. |

| Beispielmethoden | Kombinationen aus Benutzername und Passwort und API-Schlüsseln - Sicherheitstoken, die von einem Autorisierungsserver ausgestellt werden (z. B. OAuth) | Rollenbasierte Zugriffskontrolle (RBAC), attributbasierte Zugriffskontrolle (ABAC) und API-Schlüssel (können manchmal sowohl Authentifizierung als auch Autorisierung verarbeiten) |

| Beziehung | Geht oft der Autorisierung voraus | Arbeitet in Verbindung mit der Authentifizierung (nicht immer erforderlich) |

Apidog - Erzwingen Sie die Sicherheit Ihrer API mit API-Authentifizierung und -Autorisierung!

Die Einrichtung einer angemessenen Sicherheit für Ihre API ist oft ein häufig übersehener Aspekt der API-Entwicklung. Es ist jedoch unerlässlich, eine ordnungsgemäße Sicherheit zu gewährleisten, um sicherzustellen, dass die API und die Informationen des Verbrauchers sicher sind. Aus diesem Grund müssen Sie ein API-Tool wie Apidog auswählen und verwenden.

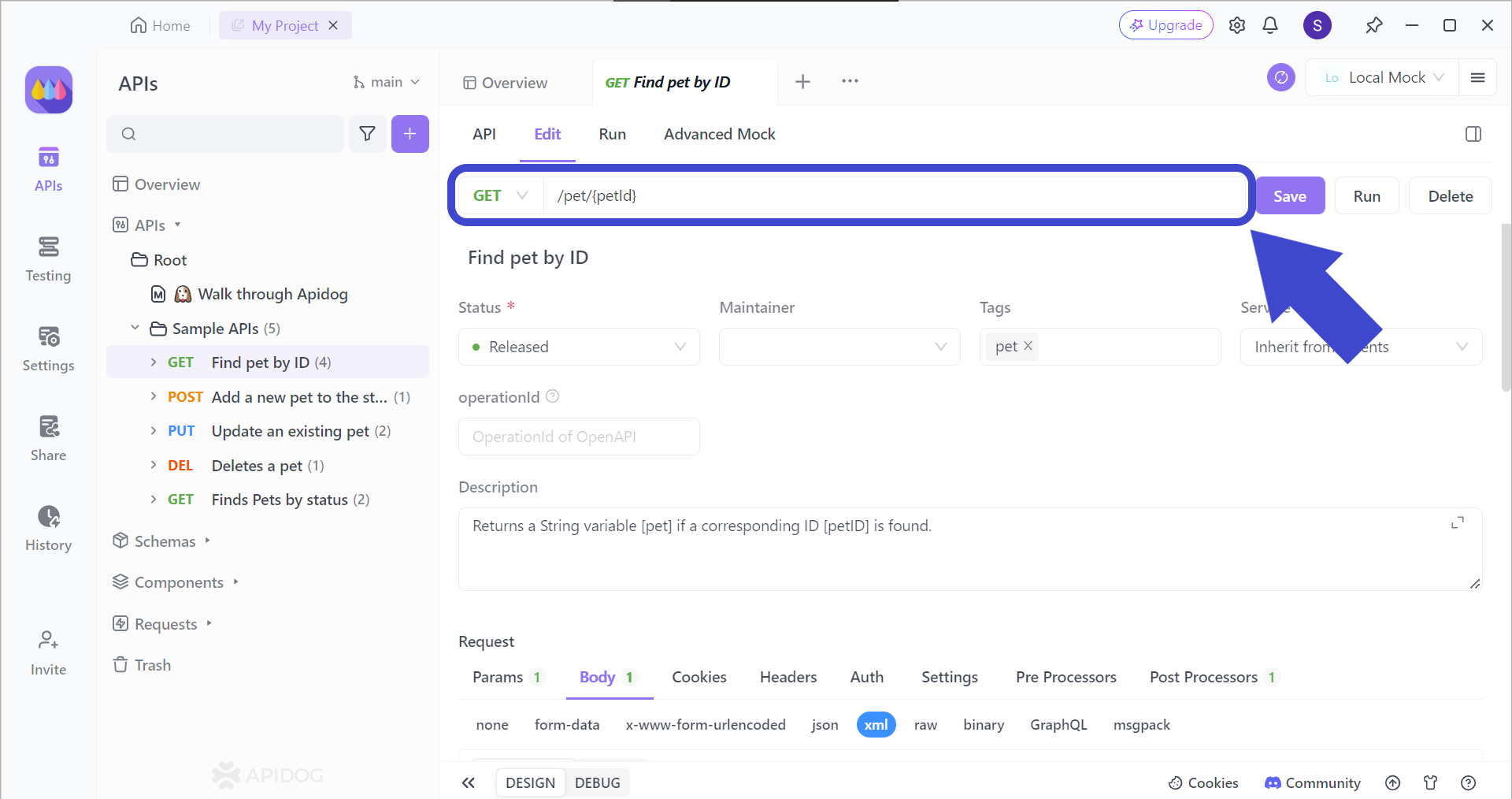

Einrichten der API-Authentifizierung auf Apidog

Mit Apidog können Sie die Authentifizierungsmethoden bestimmter APIs bearbeiten. Es gibt verschiedene Optionen, aus denen Sie auswählen können. Um auf diesen Teil von Apidog zuzugreifen, müssen Sie zuerst:

- Wählen Sie eine API aus.

- Klicken Sie auf die Überschrift

Bearbeiten. - Scrollen Sie nach unten zum Abschnitt

Anfrage. - Klicken Sie auf die Kopfzeile

Auth. - Wählen Sie abschließend aus, welche

Artder Authentifizierung Sie wünschen.

Testen von API-Endpunkten mit Apidog

Um sicherzustellen, dass die von Ihnen entwickelten APIs reibungslos funktionieren, können Sie ihre Endpunkte einzeln mit Apidog testen!

Um den richtigen API-Endpunkt anzusprechen, müssen Sie zuerst den entsprechenden API-Endpunkt einfügen, den Sie testen möchten. Sobald Sie die beabsichtigte API-URL eingefügt haben, fügen Sie die Parameter ein, die Sie für den Endpunkt verwenden möchten (falls relevant).

Falls Sie mit dem Übergeben mehrerer Parameter in einer API-URL nicht vertraut sind, lesen Sie diesen Artikel, um herauszufinden, wie Sie eine Ressource in einer umfangreichen Datensammlung gezielt ansprechen können!