```html

Einleitung:

In der heutigen vernetzten digitalen Landschaft ist der Begriff "API-Schlüssel" in Softwareentwicklerkreisen populär geworden. Diese scheinbar harmlosen Zeichenketten dienen als Säule der sicheren Kommunikation zwischen Anwendungen und ermöglichen eine nahtlose Integration und Funktionalität. In diesem umfassenden Leitfaden tauchen wir tief in das Reich der API-Schlüssel ein, decken ihre Definition auf, entwirren ihre Bedeutung in der Softwareentwicklung und erläutern ihren übergreifenden Zweck.

Definition von API-Schlüsseln:

Im Kern ist ein API (Application Programming Interface)-Schlüssel ein eindeutiger Bezeichner, der einem Benutzer, einer Anwendung oder einem Gerät zugewiesen wird, das auf eine API zugreift. Im Wesentlichen fungiert er als Anmeldeinformation, die autorisierten Zugriff auf bestimmte Funktionalitäten oder Ressourcen innerhalb einer Anwendung oder eines Dienstes gewährt. Stellen Sie sich das als einen digitalen Schlüssel vor, der die Tür zu einer Fülle von Daten und Funktionalitäten öffnet und gleichzeitig vor unbefugtem Zutritt schützt.

Bedeutung von API-Schlüsseln in der Softwareentwicklung:

In der dynamischen Landschaft der Softwareentwicklung, in der Interoperabilität und Integration oberste Priorität haben, spielen API-Schlüssel eine entscheidende Rolle bei der Erleichterung der nahtlosen Kommunikation zwischen unterschiedlichen Systemen. Sie dienen als Eckpfeiler der Sicherheit und Zugriffskontrolle und stellen sicher, dass nur autorisierte Entitäten mit den API-Endpunkten einer Anwendung interagieren können. Darüber hinaus ermöglichen API-Schlüssel Entwicklern die Implementierung detaillierter Zugriffskontrollen, wodurch sensible Daten geschützt und potenzielle Sicherheitsrisiken gemindert werden.

Zweck von API-Schlüsseln:

Der Hauptzweck von API-Schlüsseln geht über die bloße Authentifizierung hinaus; sie dienen als Mechanismus zur Durchsetzung von Zugriffsrichtlinien und zur Verfolgung von Nutzungsmetriken. Durch die Nutzung von API-Schlüsseln können Entwickler den Datenfluss zwischen Systemen überwachen und regulieren, was ein effizientes Ressourcenmanagement und eine Leistungsoptimierung ermöglicht. Darüber hinaus ermöglichen API-Schlüssel Unternehmen die Durchsetzung von Nutzungskontingenten, wodurch Missbrauch verhindert und eine gerechte Verteilung der Ressourcen unter den Verbrauchern sichergestellt wird.

API-Schlüssel verstehen:

Nachdem wir nun eine klare Einführung in die Funktionsweise eines API-Schlüssels erhalten haben, wollen wir uns mit einigen Konzepten von API-Schlüsseln vertraut machen.

Wie API-Schlüssel funktionieren:

Die Mechanik von API-Schlüsseln dreht sich um das Konzept der tokenbasierten Authentifizierung. Wenn eine Client-Anwendung Zugriff auf einen API-Endpunkt anfordert, muss sie ihren API-Schlüssel in den Anforderungsheader oder die Abfrageparameter aufnehmen. Nach Erhalt der Anforderung validiert der API-Server den bereitgestellten API-Schlüssel anhand seiner Registrierung autorisierter Schlüssel. Wenn der Schlüssel gültig und für die angeforderte Aktion autorisiert ist, verarbeitet der Server die Anforderung und gibt die entsprechende Antwort zurück.

Arten von API-Schlüsseln:

API-Schlüssel können im Wesentlichen in zwei verschiedene Typen eingeteilt werden: öffentliche Schlüssel und private Schlüssel. Jeder Typ dient einem eindeutigen Zweck und ist mit bestimmten Zugriffsberechtigungen und Sicherheitsaspekten verbunden

- Öffentliche Schlüssel: Öffentliche API-Schlüssel sind, wie der Name schon sagt, für eine weite Verbreitung und Nutzung bestimmt. Diese Schlüssel werden typischerweise für den Zugriff auf öffentliche APIs oder Ressourcen verwendet, die keine strengen Zugriffskontrollen erfordern. Während öffentliche Schlüssel eine breite Zugänglichkeit ermöglichen, bergen sie auch ein höheres Risiko der Offenlegung und des Missbrauchs, wenn sie nicht ausreichend geschützt werden.

- Private Schlüssel: Im Gegensatz zu öffentlichen Schlüsseln sollen private API-Schlüssel vertraulich behandelt und nur mit vertrauenswürdigen Entitäten geteilt werden. Diese Schlüssel gewähren Zugriff auf sensible Funktionalitäten oder privilegierte Ressourcen innerhalb einer API, wie z. B. administrative Endpunkte oder Premium-Funktionen. Daher müssen strenge Maßnahmen ergriffen werden, um private Schlüssel vor unbefugtem Zugriff oder Ausbeutung zu schützen.

Sicherheitsbedenken bei API-Schlüsseln:

Trotz ihres inhärenten Nutzens sind API-Schlüssel nicht immun gegen Sicherheitslücken und Risiken. Von der potenziellen Offenlegung durch unsichere Speichermechanismen bis hin zur unbefugten Nutzung durch böswillige Akteure stellen API-Schlüssel eine Vielzahl von Sicherheitsbedenken dar, die sorgfältige Aufmerksamkeit und proaktive Minderungsstrategien erfordern. Häufige Sicherheitsbedrohungen im Zusammenhang mit API-Schlüsseln sind API-Schlüssel-Lecks, Brute-Force-Angriffe und die unbefugte Nutzung von Schlüsseln, was die entscheidende Bedeutung robuster Sicherheitsmaßnahmen und Best Practices unterstreicht.

Im nächsten Teil werden wir uns eingehender mit der Implementierung, Sicherung, Verwaltung und Überwachung von API-Schlüsseln befassen, um eine robuste Sicherheit und optimale Leistung in Softwareentwicklungsumgebungen zu gewährleisten.

Implementierung von API-Schlüsseln:

A. Generieren von API-Schlüsseln:

Der erste Schritt bei der Implementierung von API-Schlüsseln ist die Generierung eindeutiger Bezeichner, die als Anmeldeinformationen für den Zugriff auf Ihre API dienen. Die meisten API-Anbieter bieten unkomplizierte Mechanismen zur Generierung von API-Schlüsseln über ihre Entwicklerportale oder Verwaltungsoberflächen. Typischerweise werden API-Schlüssel als alphanumerische Zeichenketten einer bestimmten Länge generiert, wodurch Zufälligkeit und Einzigartigkeit gewährleistet werden. Betrachten wir ein Beispiel für die Generierung von API-Schlüsseln in node.js unter Verwendung des Entwicklerportals eines fiktiven API-Anbieters:

const axios = require('axios');

// Funktion zum Generieren des API-Schlüssels

let apiKey;

async function generateAPIKey() {

try {

// Senden einer POST-Anfrage an den Endpunkt des API-Anbieters zur Generierung von API-Schlüsseln

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extrahieren des generierten API-Schlüssels aus der Antwort

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Fehlerantwort behandeln

console.error('Fehler beim Generieren des API-Schlüssels. Statuscode:', response.status);

return null;

}

} catch (error) {

// Fehler bei der Anfrage behandeln

console.error('Fehler beim Generieren des API-Schlüssels:', error.message);

return null;

}

}

Ich habe mich für dieses Beispiel für JavaScript entschieden, da JavaScript eine der beliebtesten und am weitesten verbreiteten Programmiersprachen von Entwicklern ist. Wenn Sie verstehen, was der obige Code tut, ist das cool - gut gemacht! Wenn nicht, wollen wir es ein wenig aufschlüsseln.

Zunächst einmal verwenden wir axios - eine JavaScript-Bibliothek zum Abrufen von Daten. Wir haben eine generateAPIKey-Funktion erstellt und eine POST-Anfrage mit axios gesendet, um unsere API-Schlüssel von der example-Website zu generieren.

Wenn die Antwort von der POST-Anfrage 201 ist, bedeutet dies, dass die API erstellt wurde, und wir speichern sie in einer Variable, auf die wir zugreifen und sie bei Bedarf an andere Funktionen übergeben können.

B. Integrieren von API-Schlüsseln in Anwendungen:

Sobald Sie den API-Schlüssel erhalten haben, besteht der nächste Schritt darin, ihn in den Code Ihrer Anwendung zu integrieren. Je nach Programmiersprache und Framework, das Sie verwenden, kann der Integrationsprozess variieren. Das Grundprinzip bleibt jedoch gleich: Fügen Sie den API-Schlüssel in Ihre HTTP-Anforderungen ein, um sich beim API-Server zu authentifizieren. Hier ist ein einfaches Beispiel für die Integration eines API-Schlüssels in eine Javascript-Anwendung mit der Requests-Bibliothek:

const axios = require('axios');

// Funktion zum Erstellen einer API-Anfrage mit API-Schlüssel

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Senden einer GET-Anfrage an den API-Endpunkt mit dem API-Schlüssel in den Headern

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Verarbeiten der API-Antwort

if (response.status === 200) {

const data = response.data;

// Abgerufene Daten verarbeiten

console.log(data);

} else {

console.error('Fehler beim Abrufen von Daten von der API. Statuscode:', response.status);

}

} catch (error) {

// Fehler bei der Anfrage behandeln

console.error('Fehler beim Abrufen von Daten von der API:', error.message);

}

}

Auch hier verwenden wir Axios, um die Anfragen zu senden. Diesmal senden wir eine Anfrage und fügen unseren API-Schlüssel im Anforderungsheader an, indem wir ihn als Bearer-Methode übergeben.

Testen von API-Schlüsseln mit Apidog:

Nachdem wir nun die Integration von API-Schlüsseln in Anwendungen behandelt haben, ist es wichtig sicherzustellen, dass unsere APIs wie erwartet funktionieren und die beabsichtigten Funktionalitäten liefern. Ein effektiver Weg, dies zu erreichen, sind API-Testtools, mit denen Entwickler API-Anforderungen simulieren, Antworten analysieren und das Verhalten ihrer APIs validieren können.

Ein solches Tool, das sich im Bereich des API-Testens auszeichnet, ist Apidog. Apidog bietet eine benutzerfreundliche Oberfläche zum Testen von APIs, ähnlich wie beliebte Tools wie Postman. Mit seinem intuitiven Design und dem umfassenden Funktionsumfang vereinfacht Apidog den Prozess des API-Testens und Debuggens, sodass Entwickler ihre Test-Workflows optimieren und potenzielle Probleme mit Leichtigkeit identifizieren können.

Durch die Nutzung von Apidog können Entwickler:

- HTTP-Anforderungen senden: Apidog.com ermöglicht es Benutzern, verschiedene Arten von HTTP-Anforderungen zu erstellen und zu senden, einschließlich GET, POST, PUT, DELETE und mehr, um mit ihren APIs zu interagieren.

- Anforderungsparameter anpassen: Entwickler können Anforderungsheader, Abfrageparameter, Anforderungstexte und andere Parameter angeben, um verschiedene Szenarien zu simulieren und Grenzfälle zu testen.

- Antworten untersuchen: Apidog.com bietet detaillierte Einblicke in API-Antworten, einschließlich Statuscodes, Headern und Antworttexten, sodass Entwickler die Richtigkeit des API-Verhaltens validieren und auftretende Probleme beheben können.

- Anforderungen speichern und organisieren: Benutzer können ihre API-Anforderungen speichern, in Sammlungen organisieren und mit Teammitgliedern teilen, was die Zusammenarbeit und den Wissensaustausch innerhalb der Entwicklungsteams erleichtert.

Durch die Integration von Apidog in ihr API-Test-Toolkit können Entwickler den Testprozess beschleunigen, potenzielle Fehler oder Inkonsistenzen frühzeitig im Entwicklungslebenszyklus identifizieren und die Zuverlässigkeit und Leistung ihrer APIs vor der Bereitstellung sicherstellen.

Also, Wie verwenden wir Apidog, um die Funktionalität unserer API-Schlüssel zu testen?

Zunächst einmal: Wenn Sie noch kein Konto erstellt haben, erstellen Sie bitte ein Konto und folgen Sie dieser Anleitung, um zu erfahren, wie Sie Apidog in seinem Kern verwenden.

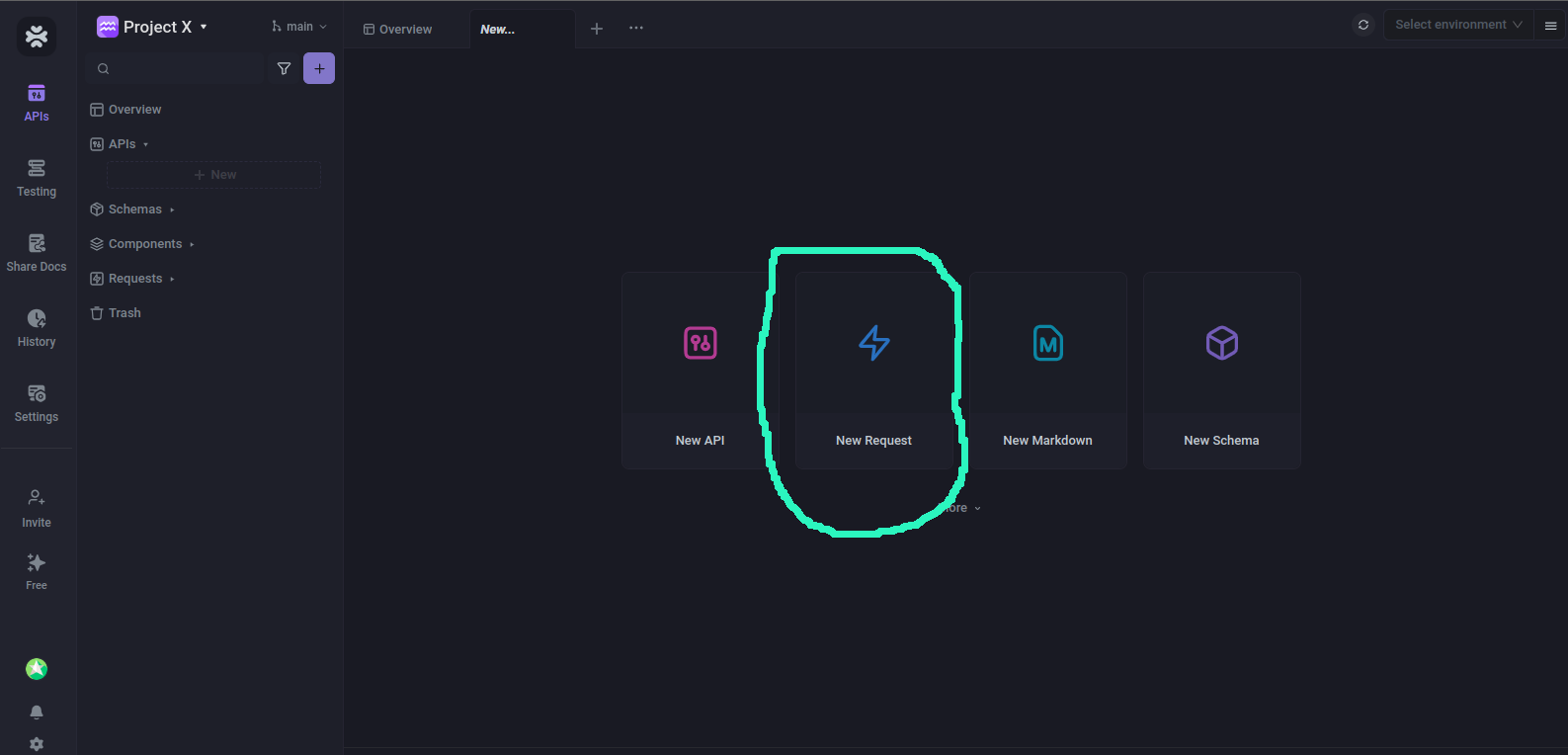

Als Nächstes müssen Sie eine Anfrage senden. Klicken Sie auf der Apidog-Dashboard auf die Schaltfläche "Neue Anfrage", wie unten gezeigt;

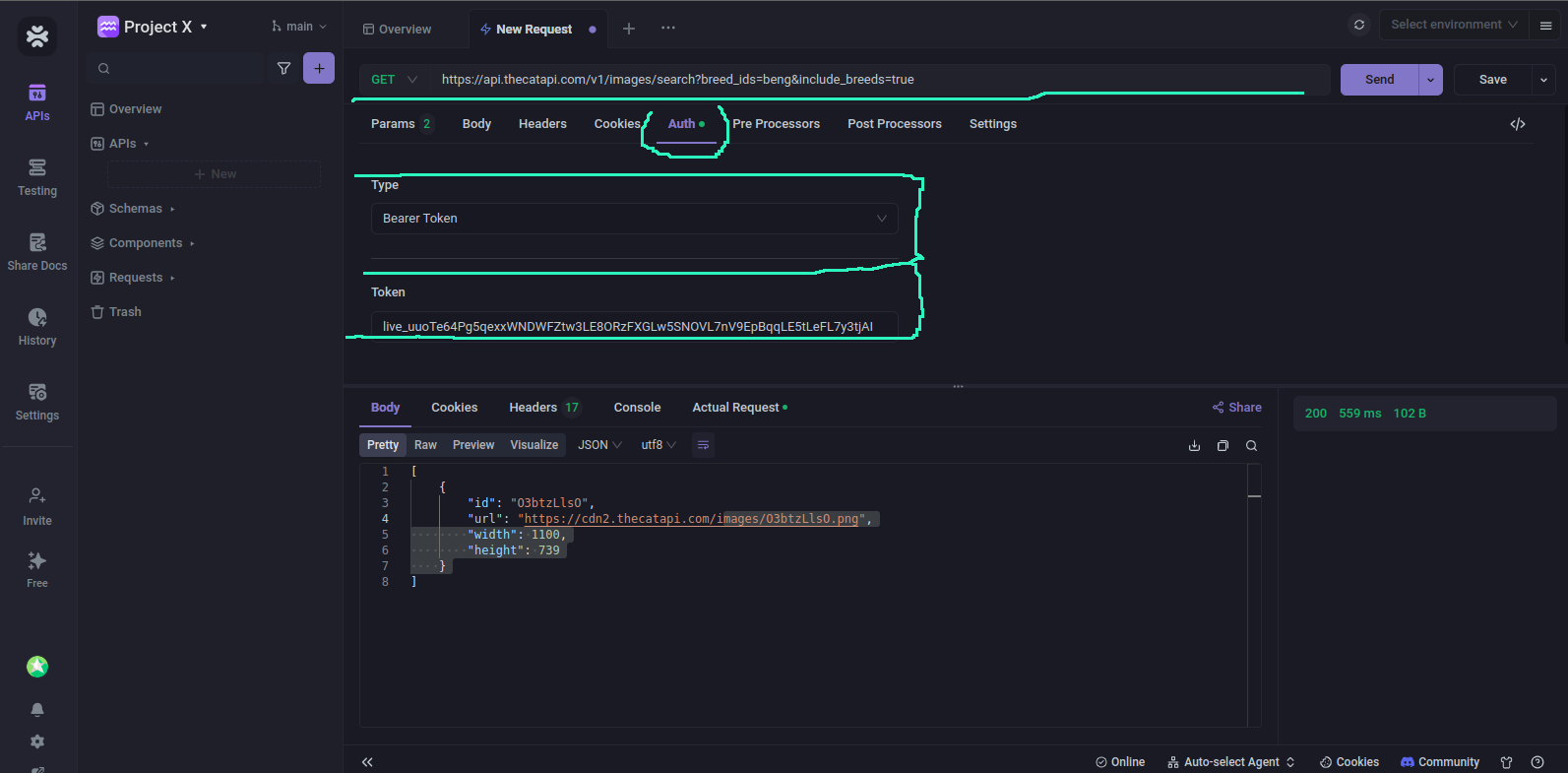

Dann werden Sie zu einer Seite weitergeleitet, auf der Sie die URL und Ihren API-Schlüssel eingeben können, um die Dinge zu testen.

Für dieses Tutorial verwende ich The Cat API. Sie können diese ausprobieren oder Ihre eigene API verwenden, wenn Sie einen Server ausführen.

Aus dem obigen Bild musste ich lediglich die URL, den Auth-Typ, in diesem Fall Bearer und das Token angeben. Apidog macht dies super einfach.

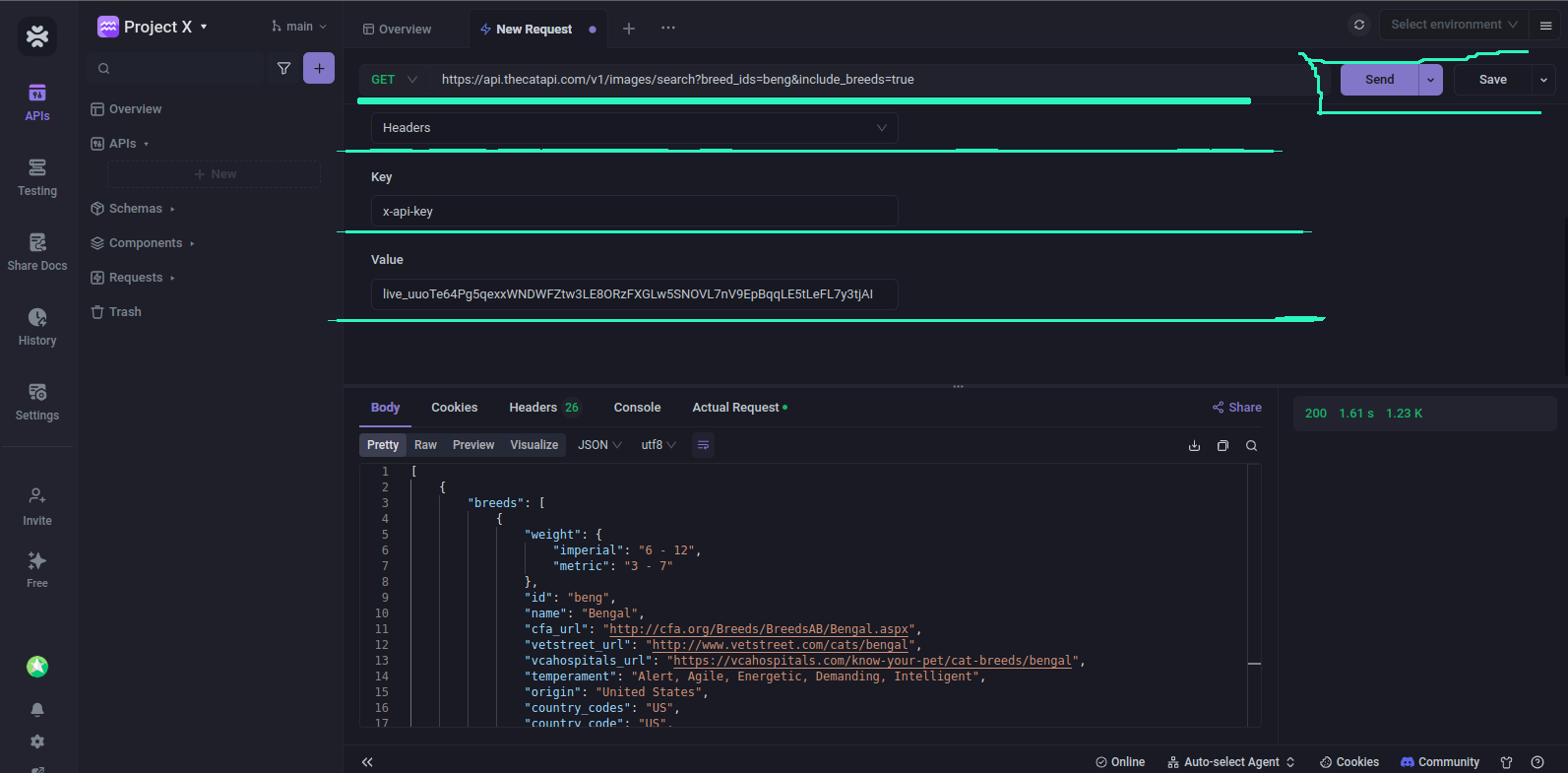

Apidog gibt uns auch die Möglichkeit, verschiedene API-Schlüsseltypen auszuwählen;

Aus dem obigen Screenshot können Sie sehen, dass ich den Typ x-api-key verwendet habe und es trotzdem funktioniert hat. Wenn Sie verschiedene Möglichkeiten oder Typen haben, Ihren API-Schlüssel zu verwenden, hat Apidog Sie abgedeckt!

Wenn Sie den API-Schlüssel nicht zu Anforderungen hinzugefügt haben, die ihn erfordern, wäre die Antwort daher 401 unauthorized.

C. Best Practices für die API-Schlüsselverwaltung:

- Schlüsselrotation: Drehen Sie API-Schlüssel regelmäßig, um das Risiko eines unbefugten Zugriffs und einer potenziellen Offenlegung zu mindern. Implementieren Sie einen geplanten Schlüsselrotationsmechanismus, um neue Schlüssel zu generieren und alte zu invalidieren.

- Sichere Speicherung: Speichern Sie API-Schlüssel sicher und verwenden Sie Verschlüsselung und Zugriffskontrollen, um unbefugten Zugriff zu verhindern. Vermeiden Sie das Hardcodieren von API-Schlüsseln in Ihrem Quellcode oder das Speichern in Nur-Text-Dateien.

- Nutzungsrichtlinien: Erzwingen Sie Nutzungsrichtlinien, um die Nutzung von API-Schlüsseln zu regeln, einschließlich Ratenbeschränkungen, Zugriffsbeschränkungen und Nutzungskontingenten. Überwachen Sie die Metriken zur Schlüsselnutzung, um Anomalien und potenziellen Missbrauch zu identifizieren.

D. Fallstudien zur API-Schlüsselimplementierung

Lassen Sie uns zwei reale Fallstudien zur API-Schlüsselimplementierung untersuchen:

- Google Maps API: Google Maps API verwendet API-Schlüssel für die Authentifizierung und Zugriffskontrolle. Entwickler generieren API-Schlüssel über die Google Cloud Console und integrieren sie in ihre Anwendungen, um auf Karten- und Geolokalisierungsdienste zuzugreifen.

- Stripe API: Stripe API bietet Unternehmen weltweit Zahlungsabwicklungsdienste an und stützt sich auf API-Schlüssel für eine sichere Authentifizierung und Autorisierung. Entwickler generieren API-Schlüssel über das Stripe Dashboard und integrieren sie in ihre Plattformen, um sichere Transaktionen zu ermöglichen.

Sie können diese Dokumente einsehen, um zu sehen, wie Sie die Stripe API verwenden.

Durch die Untersuchung dieser Fallstudien erhalten wir wertvolle Einblicke in die praktische Implementierung von API-Schlüsseln in realen Szenarien und unterstreichen ihre Bedeutung für die Ermöglichung einer sicheren und nahtlosen Integration zwischen Anwendungen und Diensten.

Sichern von API-Schlüsseln:

In einer Ära, die von erhöhten Cyber-Sicherheitsbedrohungen und sich entwickelnden regulatorischen Rahmenbedingungen geprägt ist, hat sich die Sicherung von API-Schlüsseln zu einem entscheidenden Gebot für Unternehmen in allen Branchen entwickelt. In diesem Abschnitt befassen wir uns mit dem facettenreichen Bereich der API-Schlüsselsicherheit und untersuchen Verschlüsselungstechniken, Zugriffskontrollmechanismen, Umweltaspekte und Strategien zur Minderung von Schwachstellen.

A. Verschlüsselung von API-Schlüsseln:

Die Verschlüsselung von API-Schlüsseln ist eine entscheidende Sicherheitsmaßnahme, die darauf abzielt, diese sensiblen Anmeldeinformationen vor unbefugtem Zugriff und Abfangen zu schützen.

API-Schlüssel, die eindeutige Bezeichner sind, die Zugriff auf Ressourcen oder Funktionalitäten innerhalb der API einer Anwendung gewähren, sind wertvolle Vermögenswerte sowohl für legitime Benutzer als auch für böswillige Akteure. Wenn API-Schlüssel jedoch im Klartext übertragen oder gespeichert werden, sind sie anfällig für das Abfangen durch Gegner, die sie für den unbefugten Zugriff auf sensible Daten oder Dienste ausnutzen könnten.

Die Verschlüsselung beinhaltet die Umwandlung von Klartext-API-Schlüsseln in Chiffretext unter Verwendung kryptografischer Algorithmen. Dieser Prozess stellt sicher, dass die API-Schlüssel selbst im Falle des Abfangens für unbefugte Parteien ohne den entsprechenden Entschlüsselungsschlüssel unverständlich sind.

Durch die Verschlüsselung von API-Schlüsseln fügen Unternehmen ihren Systemen eine zusätzliche Sicherheitsebene hinzu und schützen diese kritischen Anmeldeinformationen vor Lauschangriffen und unbefugtem Zugriff während der Übertragung oder Speicherung. Erweiterte Verschlüsselungsstandards wie AES (Advanced Encryption Standard) werden üblicherweise zur Verschlüsselung von API-Schlüsseln eingesetzt und bieten einen robusten Schutz vor Abfangen und Ausbeutung.

Im Wesentlichen dient die Verschlüsselung von API-Schlüsseln als grundlegender Schutz vor unbefugtem Zugriff und Abfangen und stärkt die allgemeine Sicherheitsposition der API-gesteuerten Anwendungen und Dienste eines Unternehmens.

B. Zugriffskontrolle und Autorisierung:

Effektive Zugriffskontroll- und Autorisierungsmechanismen sind unerlässlich, um detaillierte Zugriffsrichtlinien durchzusetzen und die unbefugte Nutzung von API-Schlüsseln zu mindern. Unternehmen müssen robuste Authentifizierungsmechanismen wie OAuth 2.0 oder JWT (JSON Web Tokens) implementieren, um die Identität der API-Schlüsselinhaber zu überprüfen und den Zugriff auf bestimmte Ressourcen oder Funktionalitäten basierend auf vordefinierten Berechtigungen zu autorisieren. Rollenbasierte Zugriffskontroll (RBAC)-Frameworks können die Sicherheit weiter verbessern, indem sie Zugriffsberechtigungen basierend auf Benutzerrollen und -verantwortlichkeiten abgrenzen.

C. API-Schlüsselsicherheit in verschiedenen Umgebungen:

Die Sicherheitsaspekte rund um API-Schlüssel variieren je nach Bereitstellungsumgebung, einschließlich web-, mobilen und cloudbasierten Infrastrukturen. In Webumgebungen müssen Unternehmen HTTPS (Hypertext Transfer Protocol Secure) implementieren, um die Datenübertragung zu verschlüsseln und Abfangangriffe zu mindern. Mobile Umgebungen erfordern zusätzliche Schutzmaßnahmen, wie z. B. sichere Schlüsselspeichermechanismen und die Durchsetzung von Laufzeitberechtigungen, um API-Schlüssel vor Kompromittierung durch Geräte-Tampering oder Reverse Engineering von Anwendungen zu schützen. Cloudbasierte Umgebungen erfordern strenge Zugriffskontrollen und Verschlüsselungsprotokolle, um API-Schlüssel zu schützen, die in verteilten Systemen und Infrastructure-as-a-Service (IaaS)-Plattformen gespeichert sind.

D. Minderung von API-Schlüssel-Schwachstellen:

Trotz sorgfältiger Sicherheitsmaßnahmen sind API-Schlüssel anfällig für verschiedene Schwachstellen und Ausbeutungsvektoren. Unternehmen müssen potenzielle Schwachstellen proaktiv identifizieren und mindern, um ihre API-Schlüsselsicherheitsposition zu stärken. Häufige Strategien zur Minderung von Schwachstellen umfassen:

- Schlüsselrotation: Drehen Sie API-Schlüssel regelmäßig, um ihr Offenlegungsfenster zu begrenzen und das Risiko eines unbefugten Zugriffs zu mindern. Automatisierte Schlüsselrotationsmechanismen können den Prozess rationalisieren und eine kontinuierliche Sicherheit gewährleisten.

- Prinzip der geringsten Privilegien: Halten Sie sich an das Prinzip der geringsten Privilegien, indem Sie API-Schlüsseln nur die Mindestberechtigungen gewähren, die zur Erfüllung ihres beabsichtigten Zwecks erforderlich sind. Beschränken Sie den Zugriff auf sensible Ressourcen und Funktionalitäten, um die Auswirkungen potenzieller Verstöße zu mindern.

- Sichere Schlüsselspeicherung: Verwenden Sie robuste Verschlüsselungstechniken und sichere Schlüsselspeichermechanismen, wie z. B. Hardware-Sicherheitsmodule (HSMs) oder Key Management Services (KMS), um API-Schlüssel vor unbefugtem Zugriff und Diebstahl zu schützen.

- Sicherheitsüberwachung und Reaktion auf Vorfälle: Implementieren Sie umfassende Sicherheitsüberwachungsfunktionen, um anomale API-Schlüsselaktivitäten und potenzielle Sicherheitsvorfälle in Echtzeit zu erkennen. Entwickeln Sie einen proaktiven Reaktionsplan für Vorfälle, um Sicherheitsverstöße schnell zu mindern und ihre Auswirkungen auf den Geschäftsbetrieb zu minimieren.

Durch die Anwendung eines ganzheitlichen Ansatzes zur API-Schlüsselsicherheit, der Verschlüsselung, Zugriffskontrolle, Umweltaspekte und Strategien zur Minderung von Schwachstellen umfasst, können Unternehmen ihre Abwehr gegen neu auftretende Bedrohungen stärken und ihre digitalen Vermögenswerte vor Ausbeutung schützen.

API-Schlüssel-Nutzungsverfolgung:

Die Landschaft der API-Schlüsselverwaltung ist voll von einer Vielzahl von Tools, Plattformen und Diensten, die darauf ausgelegt sind, die Schlüsselbereitstellung, Zugriffskontrolle und Überwachungsprozesse zu rationalisieren. Von cloudbasierten Key Management Services (KMS) bis hin zu API-Management-Plattformen für Unternehmen haben Unternehmen Zugriff auf eine vielfältige Auswahl an Lösungen, die auf ihre individuellen Anforderungen zugeschnitten sind. Einige beliebte Tools und Dienste für die API-Schlüsselverwaltung umfassen:

- Amazon Web Services (AWS) Key Management Service (KMS): Ein vollständig verwalteter Dienst zum Erstellen und Steuern von Verschlüsselungsschlüsseln, die zum Verschlüsseln von Daten und zum Verwalten des Zugriffs auf AWS-Dienste und -Ressourcen verwendet werden.

- Google Cloud Key Management Service (KMS): Ein cloudgehosteter Key Management Service, mit dem Benutzer kryptografische Schlüssel zum Verschlüsseln von Daten generieren, verwenden, rotieren und zerstören können.

- Auth0: Eine Identitäts- und Zugriffsmanagementplattform, die robuste API-Schlüsselverwaltungsfunktionen bietet, einschließlich Schlüsselgenerierung, -widerruf und -überwachung, als Teil ihrer umfassenden Authentifizierungs- und Autorisierungslösungen.

- Kong: Eine Open-Source-API-Gateway- und Microservices-Managementplattform, die integrierte API-Schlüsselauthentifizierungs- und Autorisierungsfunktionen sowie Analyse- und Überwachungsfunktionen für die Verwaltung von API-Schlüsseln im großen Maßstab bietet.

Durch die Nutzung dieser Tools und Dienste können Unternehmen API-Schlüsselverwaltungsprozesse rationalisieren, die Sicherheitsposition verbessern und die betriebliche Effizienz optimieren, wodurch Entwickler und Administratoren in die Lage versetzt werden, sich auf Innovation und Wertschöpfung zu konzentrieren.

Fazit:

Zum Abschluss wollen wir die wichtigsten Punkte dieses umfassenden Leitfadens rekapitulieren, die Bedeutung der ordnungsgemäßen API-Schlüsselverwaltung hervorheben und zukünftige Richtungen in der API-Schlüsselsicherheit untersuchen.

A. Zusammenfassung der wichtigsten Punkte

In diesem Leitfaden haben wir die komplexen Facetten der API-Schlüsselverwaltung und -sicherheit untersucht und Themen von den Grundlagen der API-Schlüssel bis hin zu fortgeschrittenen Techniken zum Sichern, Verwalten und Überwachen behandelt. Zu den wichtigsten Punkten gehören:

- Definition und Bedeutung von API-Schlüsseln in der Softwareentwicklung.

- Verständnis von API-Schlüsseln, einschließlich ihrer Typen und Sicherheitsbedenken.

- Best Practices für die Implementierung, Sicherung und Verwaltung von API-Schlüsseln.

- Strategien zur Minderung von API-Schlüssel-Schwachstellen und zur Verbesserung der Sicherheitsposition.

- Verfügbare Tools und Dienste zur Rationalisierung von API-Schlüsselverwaltungsprozessen.

- Die Bedeutung von Verschlüsselung, Zugriffskontrolle und Überwachung in der API-Schlüsselsicherheit.

- Die Rolle von Protokollierung, Auditing und Nutzungsverfolgung bei der Aufrechterhaltung von Transparenz und Rechenschaftspflicht.

B. Bedeutung der ordnungsgemäßen API-Schlüsselverwaltung

Die ordnungsgemäße API-Schlüsselverwaltung ist entscheidend, um die Sicherheit, Zuverlässigkeit und Compliance moderner Softwareanwendungen und -dienste zu gewährleisten. API-Schlüssel dienen als primärer Mechanismus für Authentifizierung und Zugriffskontrolle und ermöglichen eine nahtlose Integration und Interoperabilität zwischen unterschiedlichen Systemen. Durch die Anwendung von Best Practices für die API-Schlüsselverwaltung können Unternehmen:

- Sensible Daten und Ressourcen vor unbefugtem Zugriff und Ausbeutung schützen.

- Transparenz, Rechenschaftspflicht und Nachvollziehbarkeit während des gesamten API-Schlüssel-Lebenszyklus verbessern.

- Die Ressourcenauslastung, Leistung und Skalierbarkeit durch eine effiziente Schlüsselbereitstellung und Nutzungsverfolgung optimieren.

- Die Einhaltung gesetzlicher Anforderungen und Industriestandards für Datenschutz und -sicherheit nachweisen.

C. Zukünftige Richtungen in der API-Schlüsselsicherheit

Mit Blick auf die Zukunft ist die Landschaft der API-Schlüsselsicherheit bereit für eine kontinuierliche Weiterentwicklung und Innovation als Reaktion auf neu auftretende Bedrohungen, technologische Fortschritte und sich entwickelnde regulatorische Rahmenbedingungen. Zukünftige Richtungen in der API-Schlüsselsicherheit können Folgendes umfassen:

- Integration erweiterter Authentifizierungsmechanismen, wie z. B. Biometrie und Multi-Faktor-Authentifizierung (MFA), um die API-Schlüsselsicherheit zu verbessern und identitätsbezogene Risiken zu mindern.

- Einführung dezentraler Identitäts-Frameworks, wie z. B. Blockchain-basierte selbstsouveräne Identität (SSI), um Benutzern mehr Kontrolle über ihre digitalen Identitäten und Zugangsdaten zu ermöglichen.

- Kontinuierliche Fortschritte in Verschlüsselungstechniken, Zugriffskontrollmodellen und Sicherheitsprotokollen, um sich entwickelnden Bedrohungen zu begegnen und einen robusten Schutz von API-Schlüsseln und sensiblen Daten zu gewährleisten.

- Zusammenarbeit und Wissensaustausch zwischen Branchenakteuren zur Entwicklung standardisierter Best Practices, Richtlinien und Frameworks für die API-Schlüsselverwaltung und -sicherheit.

Durch die Nutzung dieser zukünftigen Richtungen und das Verfolgen neuer Trends und Technologien können Unternehmen ihre Abwehr gegen sich entwickelnde Bedrohungen stärken und eine proaktive Haltung gegenüber der API-Schlüsselsicherheit einnehmen.

Zusammenfassend lässt sich sagen, dass die ordnungsgemäße API-Schlüsselverwaltung nicht nur eine Frage der Compliance oder Best Practice ist; sie ist ein Eckpfeiler der modernen Softwareentwicklung, der die Sicherheit, Zuverlässigkeit und Vertrauenswürdigkeit digitaler Ökosysteme untermauert. Durch die Einhaltung der in diesem Leitfaden dargelegten Prinzipien und die Übernahme einer Kultur der kontinuierlichen Verbesserung und Innovation können Unternehmen die Komplexität der API-Schlüsselsicherheit mit Zuversicht und Belastbarkeit bewältigen.

Vielen Dank fürs Lesen. Vergessen Sie nicht, sich zu melden, wenn Sie Fragen haben oder Hilfe benötigen!

```