Các nhà phát triển đối mặt với thách thức trong việc triển khai các tính năng cấp doanh nghiệp mạnh mẽ mà không cần phải "tái tạo lại bánh xe". API WorkOS nổi lên như một giải pháp mạnh mẽ, cung cấp một giao diện hợp nhất cho các công cụ xác thực, cấp phép người dùng và tuân thủ có khả năng mở rộng với ứng dụng của bạn. Cho dù bạn quản lý luồng đăng nhập một lần (SSO) hay đồng bộ hóa dữ liệu thư mục, API này đều đơn giản hóa các tích hợp phức tạp.

button

API WorkOS là gì? Các Thành phần cốt lõi và Giá trị doanh nghiệp

API WorkOS là một giao diện RESTful được thiết kế đặc biệt cho các nhà phát triển cần nhúng các tính năng cấp doanh nghiệp vào ứng dụng của họ. Các kỹ sư tại các công ty như GitHub và Vercel dựa vào nó để xử lý xác thực, quản lý vòng đời người dùng và tuân thủ bảo mật mà không cần quản lý các dịch vụ bên thứ ba khác biệt. Về cốt lõi, API này trừu tượng hóa sự phức tạp từ các giao thức như SAML, OAuth 2.0, và SCIM, cho phép các nhóm tập trung vào logic sản phẩm cốt lõi.

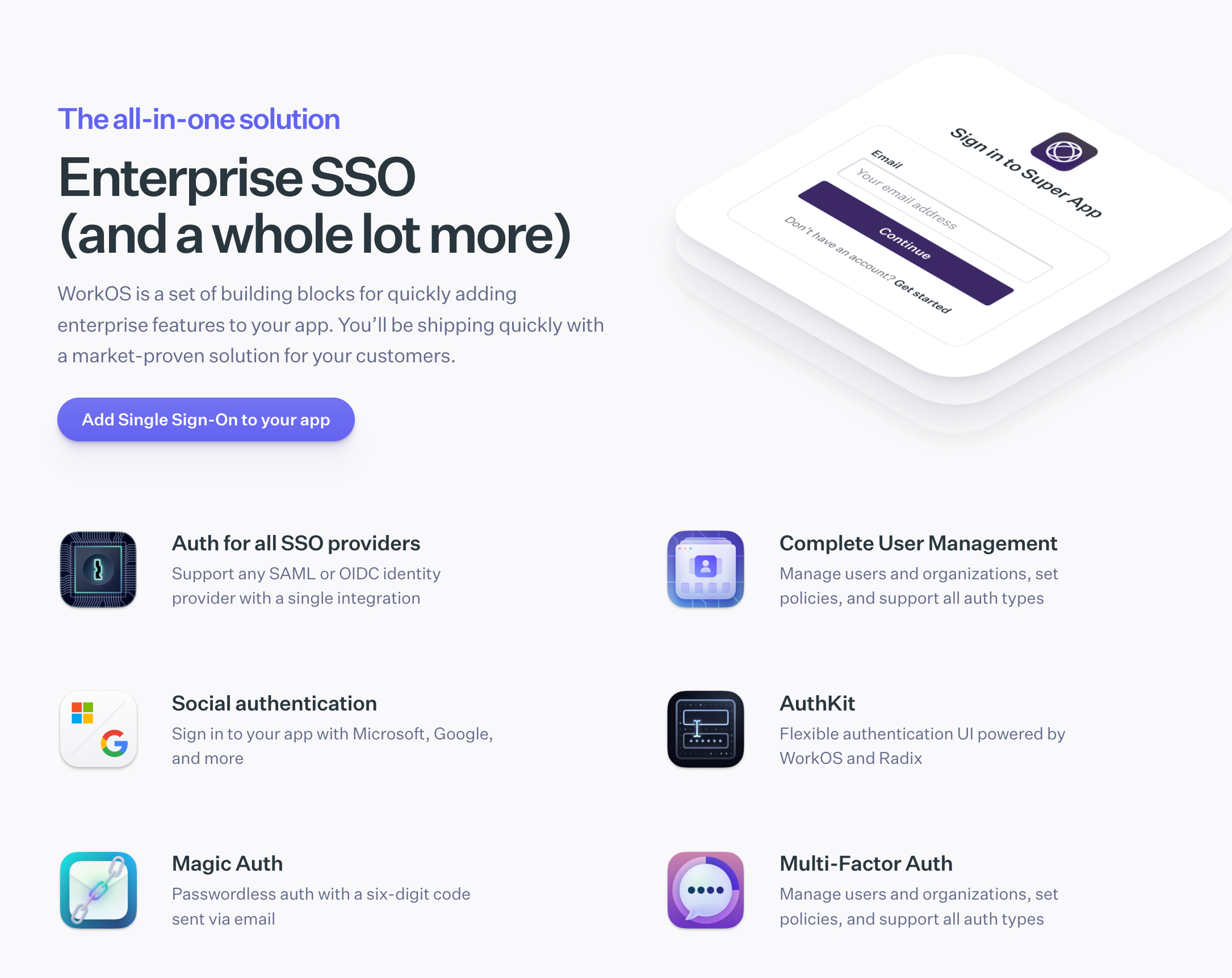

Hãy xem xét các sản phẩm chính mà nó hỗ trợ. AuthKit cung cấp bộ quản lý người dùng hoàn chỉnh, nơi các nhà phát triển tạo, xác thực và quản lý người dùng thông qua đăng nhập bằng mật khẩu, liên kết thần kỳ (magic links) hoặc xác thực đa yếu tố (MFA). Ví dụ, bạn bắt đầu đăng ký người dùng thông qua một yêu cầu POST đơn giản tới điểm cuối /user_management/users, và WorkOS sẽ xử lý xác minh email và mã thông báo phiên (session tokens) trả về. Điều này loại bỏ nhu cầu về logic backend tùy chỉnh, giảm thời gian phát triển lên tới 50% theo lời chứng thực của người dùng.

Hơn nữa, tích hợp Đăng nhập một lần (SSO) nổi bật thông qua các điểm cuối chuyên dụng như /sso/authorize. Các nhà phát triển tạo các URL ủy quyền chuyển hướng người dùng đến các nhà cung cấp danh tính như Okta hoặc Microsoft Entra ID. Sau khi được xác thực, API sẽ trả về một đối tượng hồ sơ với các xác nhận (claims), cho phép kiểm soát truy cập liền mạch. Chuyển sang đồng bộ hóa dữ liệu, Đồng bộ hóa Thư mục (Directory Sync) cung cấp người dùng và nhóm từ các nguồn như Google Workspace thông qua các API tương thích SCIM. Bạn liệt kê người dùng thư mục bằng yêu cầu GET tới /directory_users, và WorkOS phát ra các sự kiện để cập nhật theo thời gian thực thông qua webhooks—đảm bảo ứng dụng của bạn luôn đồng bộ mà không cần dò hỏi liên tục (polling).

Các tổ chức tạo thành một trụ cột khác. API cho phép bạn mô hình hóa các cấu trúc đa người thuê (multi-tenant), gán vai trò và thành viên thông qua /organizations và /organization_memberships. Nhật ký kiểm tra (Audit Logs) ghi lại mọi hành động, từ tạo người dùng đến xác nhận SSO, với các bản xuất sang CSV hoặc công cụ SIEM để kiểm tra tuân thủ như SOC 2. API Sự kiện (Events API) còn tăng cường điều này bằng cách truyền tải các thay đổi, chẳng hạn như user.created hoặc dsync.group.updated, được lọc theo dấu thời gian hoặc ID.

Điều gì làm cho API WorkOS trở nên khác biệt? Nó ưu tiên bảo mật và khả năng mở rộng. Tất cả các yêu cầu đều thực thi HTTPS, và giới hạn tỷ lệ (rate limits)—dao động từ 500 lượt ghi mỗi 10 giây cho AuthKit đến 6.000 yêu cầu chung mỗi phút—ngăn chặn lạm dụng trong khi vẫn duy trì hiệu suất. Vault bổ sung lưu trữ mã hóa cho dữ liệu nhạy cảm, sử dụng các khóa nhận biết ngữ cảnh (context-aware keys) để giảm thiểu các vi phạm. Trong khi đó, Radar phân tích các nỗ lực đăng nhập để phát hiện gian lận, trả về điểm rủi ro để chủ động chặn các hành vi bất thường.

Trong thực tế, các thành phần này giải quyết các nhu cầu trong thế giới thực. Một nền tảng SaaS khi tiếp nhận khách hàng doanh nghiệp sử dụng SSO để liên kết danh tính, Đồng bộ hóa Thư mục (Directory Sync) để cấp quyền truy cập và Nhật ký kiểm tra (Audit Logs) để chứng minh sự tuân thủ. Các nhà phát triển đánh giá cao sự nhất quán: mọi điểm cuối đều tuân theo các quy ước REST, với các tải trọng JSON và mã trạng thái HTTP tiêu chuẩn. Các lỗi, như 401 cho khóa không hợp lệ, bao gồm các thông báo mô tả để gỡ lỗi nhanh chóng.

Hơn nữa, API này phát triển dựa trên phản hồi của nhà phát triển. Các bản cập nhật gần đây vào năm 2025 đã giới thiệu Pipes nâng cao cho các tích hợp OAuth của bên thứ ba và cải thiện Feature Flags để triển khai dần dần. Những bổ sung này đảm bảo API WorkOS vẫn phù hợp giữa các quy định thay đổi như GDPR và các mối đe dọa mới nổi trong kiến trúc không tin cậy (zero-trust architectures).

Để định lượng giá trị của nó, hãy xem xét tốc độ tích hợp. Các nhóm báo cáo việc triển khai SSO trong vài giờ thay vì vài tuần, nhờ vào các SDK được xây dựng sẵn và các công cụ bảng điều khiển. Tuy nhiên, thành công phụ thuộc vào việc hiểu các giao thức truy cập, mà chúng ta sẽ đề cập tiếp theo.

Truy cập API WorkOS: Xác thực, SDK và Các yếu tố cần thiết của điểm cuối

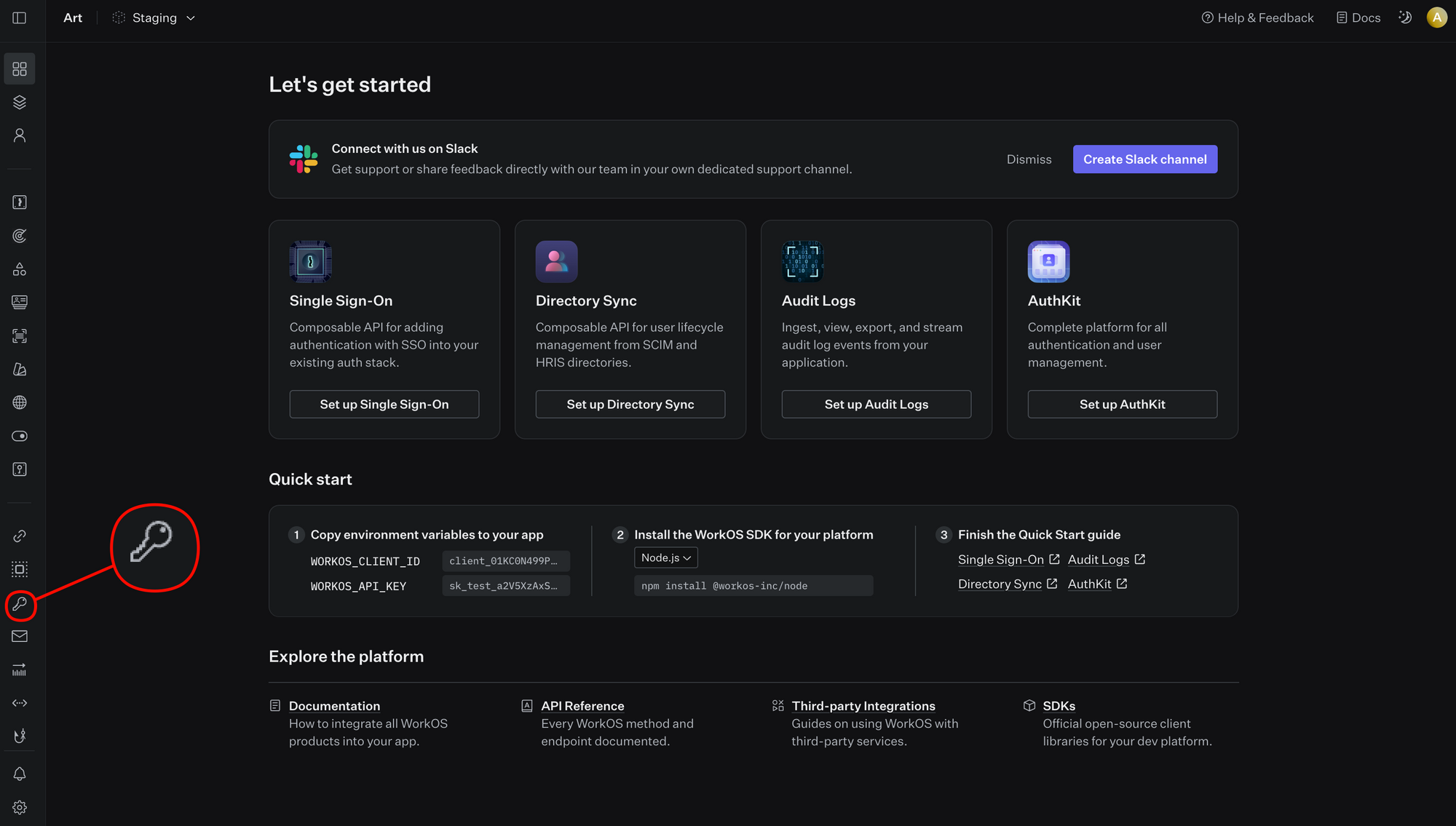

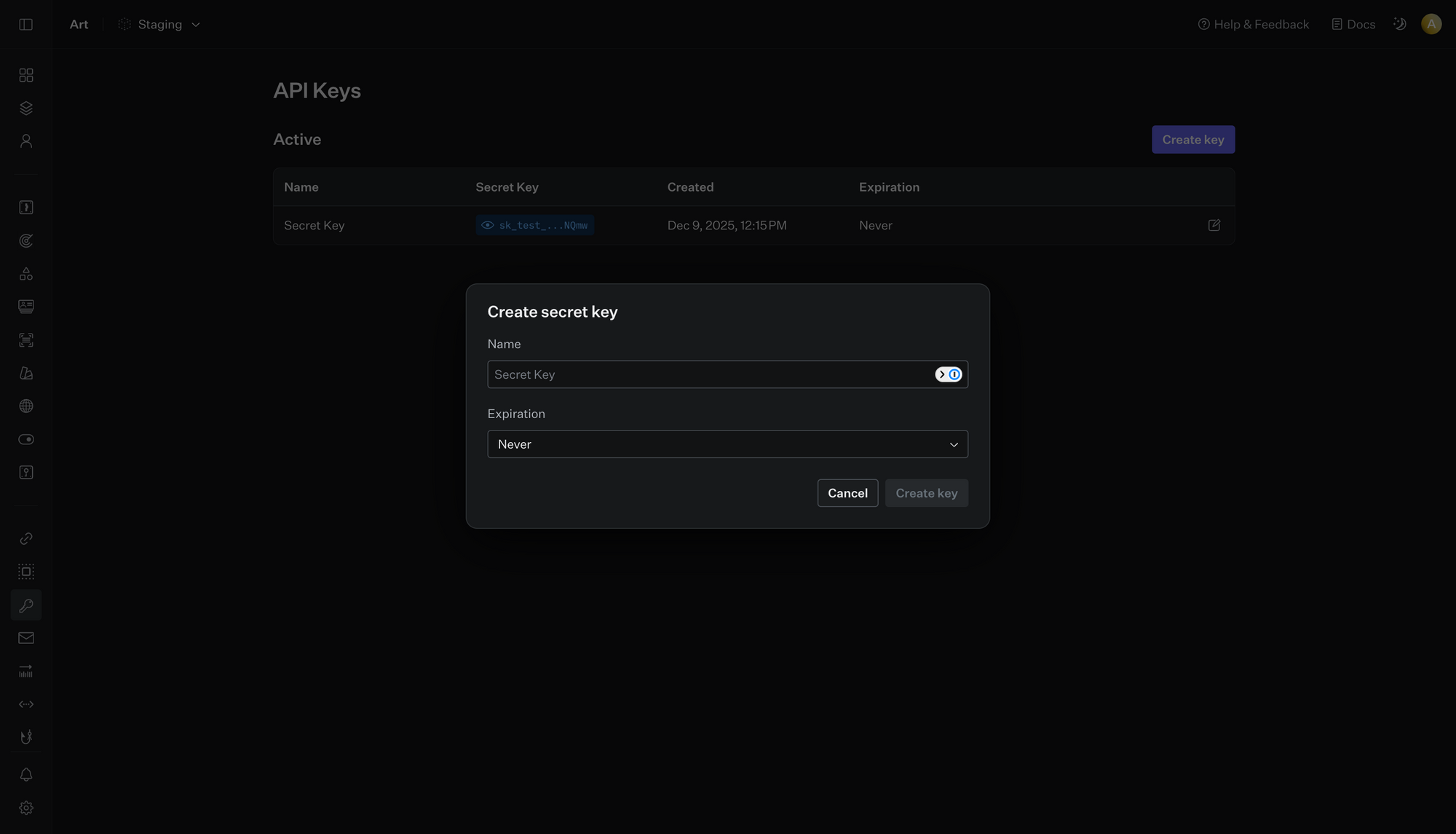

Các nhà phát triển truy cập API WorkOS thông qua một quy trình đơn giản, nhấn mạnh tính bảo mật và dễ dàng. Bắt đầu bằng cách tạo một tài khoản WorkOS. Sau khi đăng nhập, điều hướng đến phần Khóa API (API Keys) của Bảng điều khiển (Dashboard).

Tạo một khóa bí mật có tiền tố sk_—đây sẽ là mã thông báo Bearer (Bearer token) của bạn cho tất cả các yêu cầu. Các khóa sản xuất (Production keys) chỉ hiển thị một lần, vì vậy hãy lưu trữ chúng an toàn trong các biến môi trường hoặc trình quản lý bí mật như AWS Secrets Manager.

Xác thực yêu cầu bao gồm khóa trong tiêu đề Authorization: Bearer sk_example_123456789. URL cơ sở là https://api.workos.com, với tất cả lưu lượng truy cập qua HTTPS để mã hóa tải trọng. Môi trường staging sử dụng các khóa riêng biệt để kiểm tra, cho phép thử nghiệm an toàn mà không ảnh hưởng đến dữ liệu trực tiếp. Nếu một yêu cầu thiếu quyền, hãy mong đợi phản hồi 403 Forbidden; các khóa không hợp lệ sẽ kích hoạt 401 Unauthorized.

WorkOS cung cấp các SDK gốc cho các ngôn ngữ phổ biến, giúp đơn giản hóa các lệnh gọi. Đối với Node.js, cài đặt qua npm: npm install @workos-inc/node. Khởi tạo với const workos = new WorkOS('sk_example_123456789');. Người dùng Python chạy pip install workos, sau đó from workos import Client; client = Client(api_key='sk_example_123456789'). Các trình bao bọc (wrappers) tương tự tồn tại cho Ruby, Go, Java, .NET và Elixir, mỗi trình đều tự động xử lý tuần tự hóa (serialization), thử lại và các khóa bất biến (idempotency keys).

Các điểm cuối được tổ chức theo tài nguyên. Đối với Tổ chức, POST tới /organizations tạo một thực thể mới:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

Phản hồi bao gồm một id cho các hoạt động tiếp theo, như thêm thành viên qua /organization_memberships. Các điểm cuối của AuthKit, nằm dưới /user_management, hỗ trợ CRUD trên người dùng. Tạo người dùng với:

{

"email": "user@acme.com",

"password": "securepass123"

}

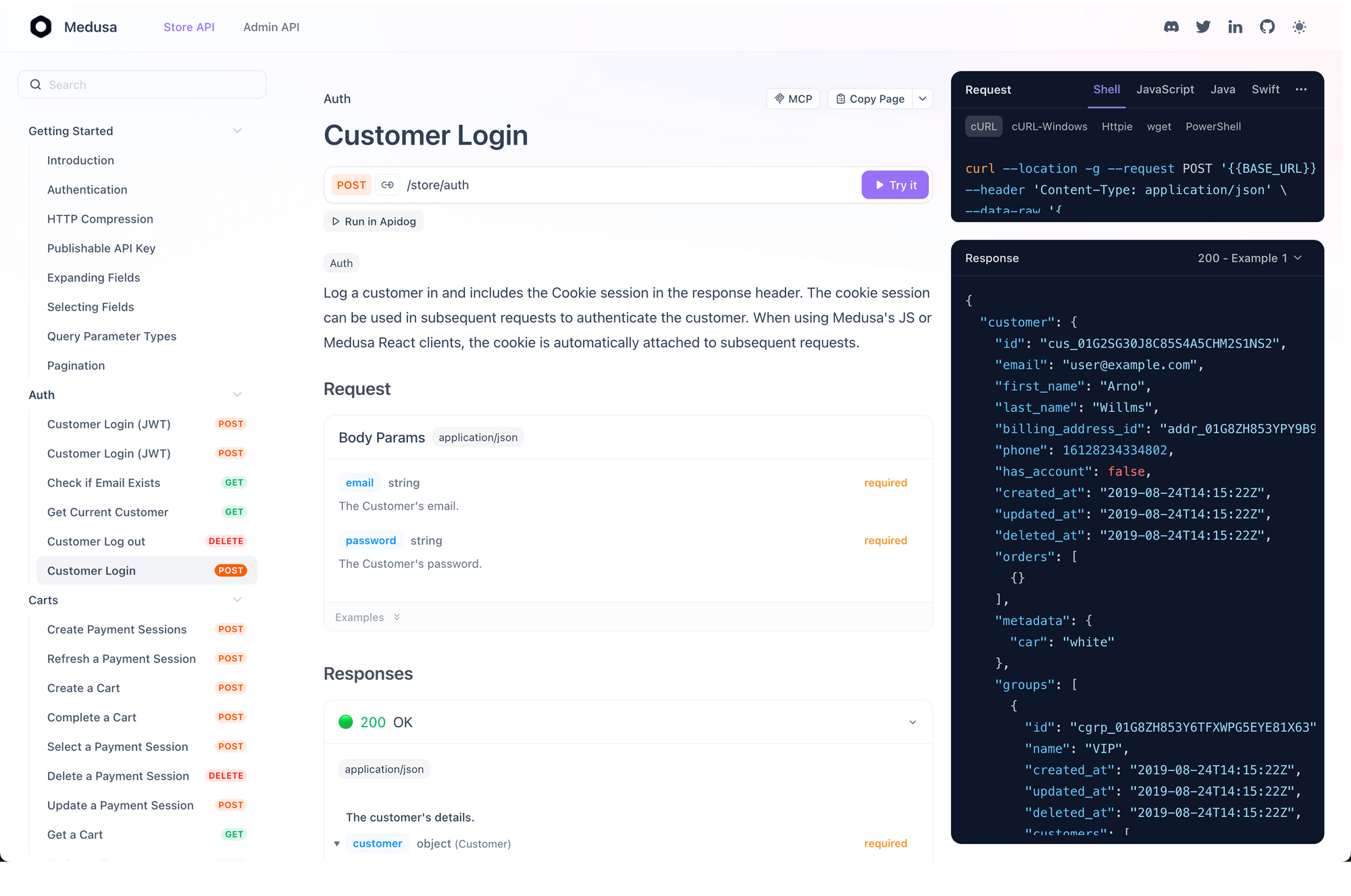

Phiên được tạo qua /user_management/sessions, trả về một mã thông báo để lưu trữ ở frontend. Luồng SSO bắt đầu với /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz. Sau khi nhà cung cấp chuyển hướng, trao đổi mã tại /sso/token để lấy hồ sơ.

Đồng bộ hóa Thư mục (Directory Sync) yêu cầu cấu hình một thư mục trong Bảng điều khiển (Dashboard), cung cấp thông tin xác thực của nhà cung cấp như khóa API của Google. Sau đó, truy vấn /directories/{id}/users để lấy dữ liệu đã đồng bộ. Các sự kiện được kéo qua /events?event_types[]=user.created&after=2025-01-01T00:00:00Z, được phân trang bằng các con trỏ limit và after.

Giới hạn tỷ lệ (Rate limits) áp dụng cho mỗi IP hoặc khóa, vì vậy hãy triển khai cơ chế chờ đợi tăng lũy thừa (exponential backoff) cho các phản hồi 429. Bảng điều khiển (Dashboard) cung cấp phân tích sử dụng để giám sát hạn ngạch. Để kiểm tra, sử dụng bộ sưu tập Postman được cung cấp hoặc các ví dụ cURL từ tài liệu. Nhập chúng vào Apidog để trực quan hóa các yêu cầu, tự động tạo tài liệu và mô phỏng phản hồi—tiết kiệm hàng giờ trong quá trình xác thực.

Các điều kiện tiên quyết bao gồm xác minh các miền của tổ chức thông qua các bản ghi DNS TXT cho /organization_domains/verify. Các URI chuyển hướng (Redirect URIs) phải khớp chính xác, được cấu hình trong Bảng điều khiển (Dashboard). Sau khi được thiết lập, ứng dụng của bạn sẽ xử lý các trường hợp ngoại lệ như thách thức MFA hoặc xác minh email thông qua các luồng chuyên dụng.

Mô hình truy cập này đảm bảo các nhà phát triển tích hợp nhanh chóng trong khi vẫn duy trì quyền kiểm soát. Với nền tảng đã có, các quyết định về giá cả sẽ được đưa ra một cách hợp lý.

Giá API WorkOS: Các mô hình linh hoạt cho Startup đến Doanh nghiệp

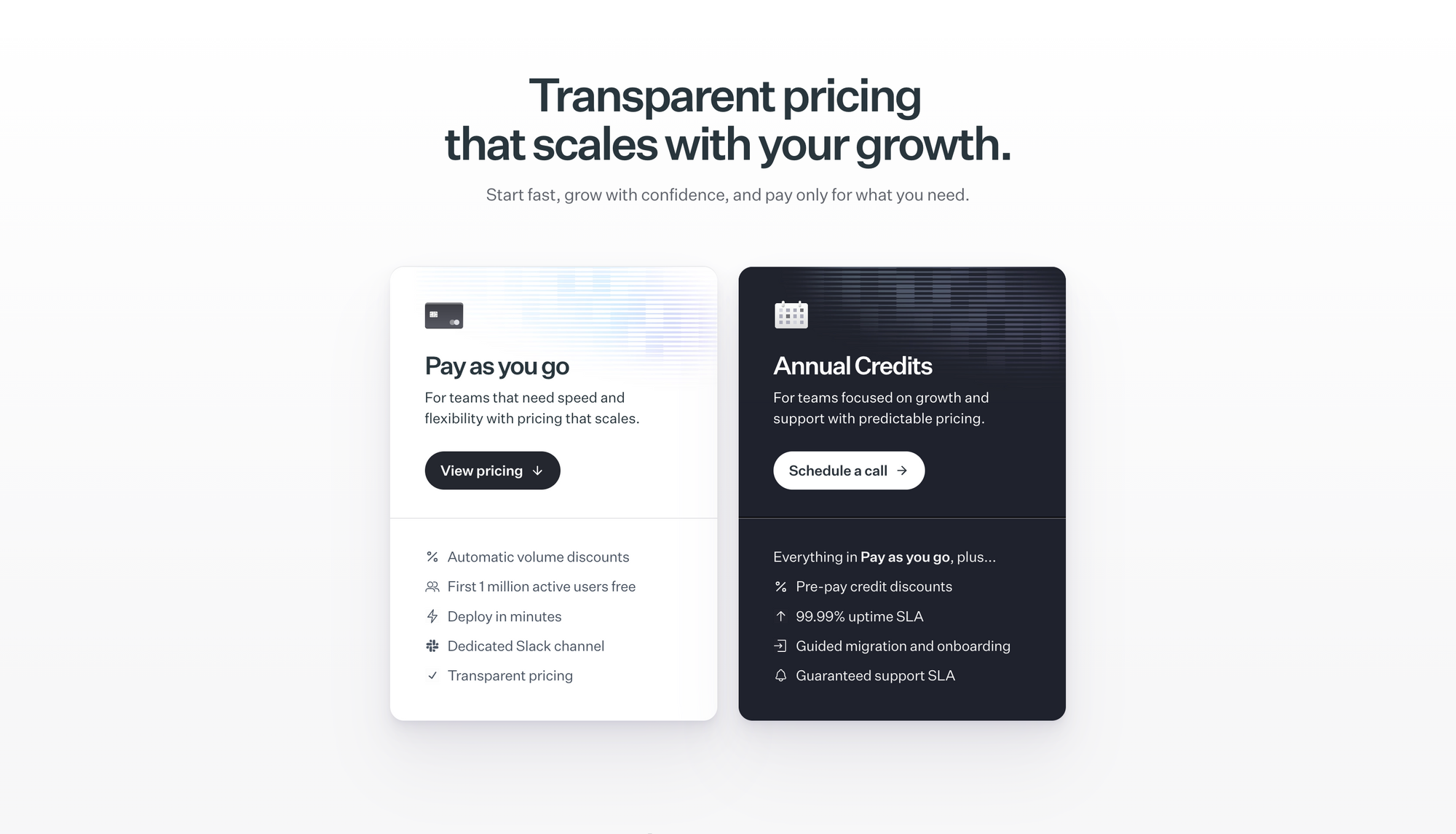

WorkOS cấu trúc giá dựa trên người dùng hoạt động và các kết nối, thúc đẩy khả năng tiếp cận cho các nhóm đang phát triển. Mô hình trả tiền theo mức sử dụng (pay-as-you-go) không tính phí cho 1 triệu người dùng hoạt động hàng tháng đầu tiên—được định nghĩa là những người đăng ký, đăng nhập hoặc cập nhật hồ sơ trong một tháng dương lịch. Sau đó, chi phí sẽ tăng theo mức sử dụng, áp dụng chiết khấu số lượng tự động để thưởng cho hiệu quả.

Các kết nối, đại diện cho mối liên hệ với người dùng cuối thông qua SSO hoặc Đồng bộ hóa Thư mục (Directory Sync), phải chịu phí cố định bất kể nhà cung cấp (ví dụ: Okta hoặc Azure AD) hay tổng số người dùng được đồng bộ hóa. Sự đồng nhất này giúp đơn giản hóa việc dự báo. Các nhà phát triển có thể cung cấp các kết nối thử nghiệm không giới hạn trong môi trường staging mà không mất phí, lý tưởng cho các đường ống CI/CD.

Để tăng trưởng bền vững, gói tín dụng hàng năm (annual credits plan) kết hợp tín dụng trả trước với các lợi ích như SLA thời gian hoạt động 99,99%, các buổi hướng dẫn giới thiệu và hỗ trợ ưu tiên. Các nhóm trả trước để nhận tín dụng giảm giá, cố định mức giá trong 12 tháng. Tùy chọn tên miền tùy chỉnh—99 đô la mỗi tháng—gắn thương hiệu cho các trang AuthKit, Cổng quản trị (Admin Portals) và email với miền của bạn, tăng cường niềm tin của người dùng.

Các gói doanh nghiệp (Enterprise plans) tùy chỉnh hơn nữa, bao gồm các kênh Slack chuyên dụng, đánh giá kiến trúc hàng quý và SLA phản hồi 24/7. Tất cả các cấp đều cung cấp hỗ trợ qua email, cảnh báo trạng thái API và tài liệu toàn diện. Không có cam kết dài hạn nào ràng buộc bạn; hãy mở rộng hoặc thu hẹp quy mô khi nhu cầu phát triển.

Tích hợp API WorkOS: Các ví dụ từng bước và Thực tiễn tốt nhất

Tích hợp bắt đầu bằng việc lựa chọn SDK, nhưng việc thực thi đòi hỏi các phương pháp tiếp cận có cấu trúc. Bắt đầu với SSO như một tính năng cổng. Trong Node.js, lấy hồ sơ:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

Lưu trữ mã thông báo một cách an toàn, sau đó ủy quyền các tuyến đường dựa trên các xác nhận (claims). Đối với Đồng bộ hóa Thư mục (Directory Sync), thiết lập webhooks để tiếp nhận các sự kiện. POST tới điểm cuối của bạn với:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

Phân tích và cập nhật vào cơ sở dữ liệu của bạn, đảm bảo tính nhất quán cuối cùng. AuthKit nổi bật trong các luồng người dùng. Đăng ký MFA với /auth/factors/enroll, xác minh mã TOTP tại /auth/challenges/verify. Magic Auth gửi mã qua /magic_auth/send_code, xác nhận tại /magic_auth/verify_code.

Xử lý các tổ chức theo kiểu đa người thuê (multi-tenant). Mời người dùng qua /invitations, theo dõi trạng thái trong /organization_memberships. Nhật ký kiểm tra (Audit Logs) tích hợp qua /audit_logs/events, lọc để tạo báo cáo tuân thủ.

Các thực tiễn tốt nhất bao gồm tính bất biến (idempotency) cho các lần thử lại—sử dụng các khóa duy nhất trong tiêu đề. Giám sát thông qua phân tích trên Bảng điều khiển (Dashboard), cảnh báo khi đạt giới hạn tỷ lệ (rate limit). Đối với Vault, mã hóa PII trước khi lưu trữ: POST tới /vault/v1/kv với văn bản mã hóa.

Apidog nâng cao quy trình làm việc này. Nhập các lược đồ WorkOS, chạy các bộ sưu tập trên môi trường staging và cộng tác trên các đặc tả API. Nó mô phỏng tải trọng Đồng bộ hóa Thư mục (Directory Sync) để kiểm tra ngoại tuyến, lấp đầy khoảng trống trong quyền truy cập của nhà cung cấp.

Những cạm bẫy thường gặp? Các URI chuyển hướng không khớp gây ra lỗi không báo trước; hãy xác thực sớm. Bỏ qua xác minh miền chặn các xác nhận SSO. Mở rộng quy mô bằng cách chia nhỏ các yêu cầu trên các khóa nếu là đa tổ chức.

Vào năm 2025, hãy ghép nối WorkOS với các kiến trúc serverless như Vercel cho xác thực biên (edge auth). Sự kết hợp này triển khai trên toàn cầu, tận dụng các điểm cuối có độ trễ thấp của WorkOS.

Các trường hợp sử dụng API WorkOS nâng cao: Từ phát hiện gian lận đến quản lý tính năng

Ngoài những điều cơ bản, API còn mở khóa các kịch bản phức tạp. Radar đánh giá rủi ro đăng nhập: POST các nỗ lực tới /radar/attempts, nhận các phán quyết như "cho phép" hoặc "chặn". Tích hợp với danh sách cho phép (allowlists) thông qua /radar/lists để đưa các IP đáng tin cậy vào danh sách trắng.

Feature Flags được chuyển đổi qua /feature_flags/{slug}/targets, đánh giá cho mỗi người dùng hoặc tổ chức. Pipes quản lý OAuth tới GitHub: tạo mã thông báo tại /data_integrations/github/token.

Các liên kết của Cổng quản trị (Admin Portal), từ /portal/generate_link, nhúng các cấu hình tự phục vụ. Đồng bộ hóa sự kiện giúp ứng dụng luôn cập nhật, truy vấn dữ liệu lên đến 30 ngày trước.

Các trường hợp này chứng minh khả năng mở rộng. Một ứng dụng fintech sử dụng Radar cộng với Nhật ký kiểm tra (Audit Logs) để phát hiện và báo cáo các bất thường. Các nền tảng thương mại điện tử gắn cờ các tính năng theo quy mô tổ chức.

Kết luận

API WorkOS trao quyền cho các nhà phát triển để cung cấp các tính năng doanh nghiệp một cách hiệu quả. Từ quyền truy cập cốt lõi đến các tích hợp nâng cao, nó hợp lý hóa quy trình làm việc trong khi kiểm soát chi phí. Tải xuống Apidog miễn phí để kiểm tra các điểm cuối này một cách thực hành—biến đổi các tương tác API của bạn ngay hôm nay.

Thực hiện các chiến lược này, và xem ứng dụng của bạn mở rộng quy mô một cách an toàn. Đảm bảo ngăn xếp công nghệ của bạn sẵn sàng cho tương lai; lộ trình của API hứa hẹn sự đổi mới liên tục.

button