Geliştiriciler, ortaya çıkan güvenlik açıkları nedeniyle sürekli tehditlerle karşı karşıya kalır ve React2Shell güvenlik açığı, yakın zamanda görülen en ciddi tehditlerden biri olarak öne çıkıyor. CVE-2025-55182 olarak izlenen bu kritik kusur, React Sunucu Bileşenlerini (RSC) kullanan uygulamalarda kimlik doğrulaması gerektirmeyen uzaktan kod yürütmeyi (RCE) mümkün kılar. Dahası, Next.js gibi popüler çerçeveleri etkileyerek sayısız üretim dağıtımını riske atıyor.

Ardından, yöneticiler yükseltmelere öncelik vermelidir. Sorumlu açıklamanın ardından yamalar hızla geldi, ancak tehdit aktörleri tarafından aktif sömürü, aciliyetin altını çiziyor. Sonuç olarak, ekipler veri hırsızlığı veya ters kabuklar gibi tehlikeleri önlemek için düzeltmeleri gecikmeden uyguluyor.

React2Shell Güvenlik Açığını Anlamak

Araştırmacılar bu sorunu "React2Shell" olarak adlandırıyor çünkü saldırganlar özel olarak hazırlanmış istekler aracılığıyla kabuk benzeri erişim elde ediyor. Özellikle, güvenlik açığı RSC Flight protokolündeki güvenli olmayan seri olmaktan çıkmadan kaynaklanıyor. Saldırganlar HTTP isteklerinde kötü niyetli yükler gönderiyor ve sunucu bunları yeterli doğrulama olmadan işliyor. Sonuç olarak, prototip kirliliği teknikleri hassas yapıcılara erişime izin vererek rastgele kod yürütmeye yol açıyor.

Ayrıca, varsayılan yapılandırmalarda sömürü için kimlik doğrulaması gerekmez. Açık sunucu eylemleri olmayan uygulamalar bile RSC kullanıyorlarsa savunmasız kalır. Tehdit istihbarat raporları, 3 Aralık 2025'teki kamuya açıklanmasından sonraki saatler içinde taramaları ve başarılı saldırıları doğruluyor. Devlet bağlantılı gruplar da dahil olmak üzere aktörler, madenciler, arka kapılar ve ters proxy'ler dağıtıyor.

Etkilenen Sürümler ve Ortamlar

Kusur, belirli paket sürümlerini etkiler:

- React Sunucu Bileşenleri paketleri (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) 19.0.0'dan 19.2.0'a kadar (kısmi).

- Next.js 15.0.0'dan 16.0.6'ya kadar, ayrıca belirli canary sürümleri.

- Yayınlanmışsa v0 uygulamaları da dahil olmak üzere savunmasız yapılandırmaları kullanan Vercel dağıtımları.

Vercel'deki uygulamalar, bilinen kalıpları engelleyen otomatik WAF kurallarından faydalanır. Bununla birlikte, bunlar yalnızca derinlemesine savunma sağlar – yükseltmeler eksiksiz çözümü sunar.

Semptomlar arasında belirli başlıklarla (örneğin, Next-Action) olağan dışı POST istekleri, beklenmedik süreç oluşturmaları veya ortam değişkeni erişim denemeleri yer alır. Ancak, günlükler veya çalışma zamanı izlemesi olmadan güvenilir tespit zorluğunu kanıtlar.

React2Shell'i Düzeltmek İçin Adım Adım Kılavuz

Yöneticiler iyileştirmek için yapılandırılmış süreçleri takip eder. İlk olarak, güvenlik açığı durumunu değerlendirin.

Adım 1: Mevcut Sürümlerinizi Kontrol Edin

package.json dosyanızı açın ve bağımlılıkları inceleyin:

{

"dependencies": {

"next": "15.3.4",

"react-server-dom-webpack": "19.1.0"

}

}

Alternatif olarak, otomatik kontrol için bu komutu çalıştırın:

npx fix-react2shell-next

Bu araç monorepo'ları tarar, savunmasız paketleri tanımlar ve kesin yükseltmeleri önerir.

Vercel'de, gösterge paneli etkilenen üretim dağıtımları için banner'lar görüntüler.

Adım 2: Yamalı Sürümlere Yükseltin

Vercel ve React ekipleri hedeflenen yamaları yayınladı. Next.js'i bu kararlı sürümlerden birine güncelleyin:

- 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 veya 16.0.10

Canary sürümleri için 15.6.0-canary.58 veya sonraki sürümleri kullanın.

En kolay yöntem resmi düzelticiyi kullanır:

npx fix-react2shell-next

Bu etkileşimli araç, deterministik yükseltmeleri uygular, kilit dosyalarını yeniler ve pnpm, yarn, npm veya bun'ı destekler.

Manuel güncellemeler için:

- Yamalı bir sürümü belirtmek için

package.jsondosyasını düzenleyin (örneğin,"next": "15.5.7"). - Paket yöneticinizin yükleme komutunu çalıştırın.

- Kilit dosyası da dahil olmak üzere değişiklikleri kaydedin (commit).

- Hemen yeniden dağıtın (örneğin,

vercel --prodveya git push).

RSC kullanan diğer çerçeveler, doğrudan paket yükseltmeleri için React'in tavsiyesini takip eder.

Adım 3: Düzeltmeyi Doğrulayın

Yükseltmeden sonra, güvenlik açığı tarayıcılarını yeniden çalıştırın veya hazırlık ortamında güvenli PoC'lerle test edin. Sömürü oluşmadığını onaylayın; istekler reddedilmeli veya güvenli bir şekilde hata vermelidir.

Ayrıca, uygulamanız 4 Aralık 2025'ten önce halka açık savunmasız kod çalıştırdıysa sırları yenileyin. Saldırganlar ortam değişkenlerini dışarı sızdırmış olabilir.

Adım 4: Ek Korumaları Etkinleştirin

Vercel'de:

- Önizleme ve özel dağıtımlar için Standart Korumayı etkinleştirin.

- Paylaşılabilir bağlantıları ve parola istisnalarını denetleyin.

- Savunmasız depolarda otomatik PR'ler için Vercel Agent'ı kullanın.

Cloudflare, AWS ve Fastly gibi bulut sağlayıcıları otomatik olarak engelleme kuralları dağıttı.

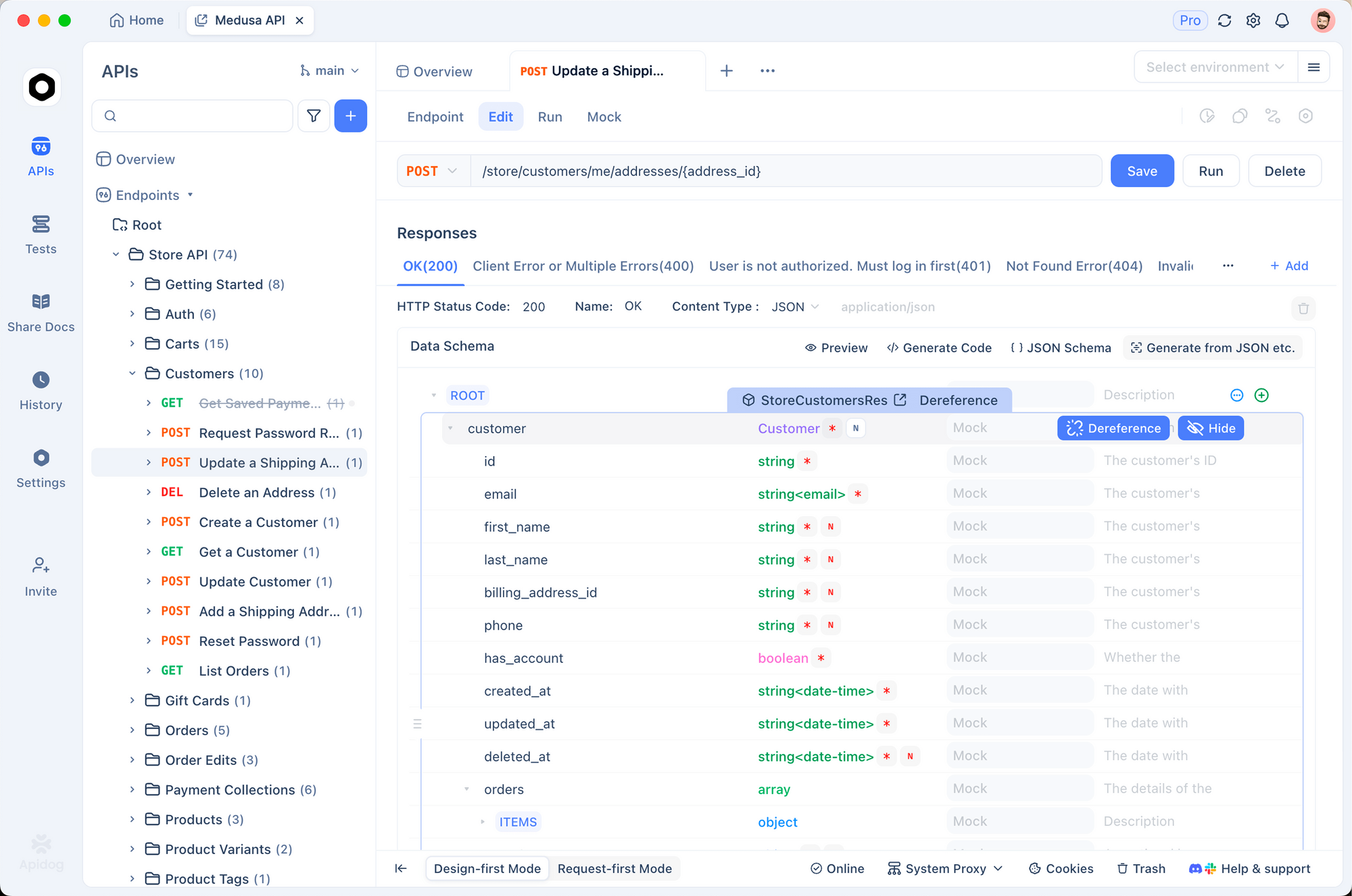

Apidog ile Gelişmiş Test

Yükseltme sonrası doğrulama genellikle uç noktalara karmaşık istekler göndermeyi içerir. Apidog, hepsi bir arada bir API platformu olarak burada mükemmeldir. API'leri verimli bir şekilde tasarlar, hata ayıklar, taklit eder ve test edersiniz.

React2Shell senaryoları için, Apidog'u kontrollü ortamlarda sömürü modellerini (örneğin, özel başlıklar ve serileştirilmiş yükler ile) taklit eden POST istekleri oluşturmak için kullanın. Yanıtları doğrulayın, durum kodlarını onaylayın ve regresyon testlerini otomatikleştirin.

Apidog'un ücretsiz sürümü sınırsız temel kullanım sunarken, ücretli planlar ekipler için kullanıcı başına aylık 9 dolardan başlar – alternatiflere kıyasla önemli ölçüde uygun fiyatlıdır ve CI/CD entegrasyonu ve taklit sunucular gibi özellikler sunar. Pro planlar kurumsal ihtiyaçlara göre ölçeklenir. Güvenlik iş akışınıza şimdi entegre etmek için ücretsiz sürümü indirin.

Gelecekteki Sömürüleri Önlemek İçin En İyi Uygulamalar

Yükseltmeler React2Shell'i düzeltir, ancak sağlam alışkanlıklar genel riskleri azaltır.

İlk olarak, CI/CD işlem hatlarında bağımlılık taramasını etkinleştirin. Araçlar savunmasız paketler hakkında erken uyarı verir.

Ardından, açıkta kalan uç noktaları minimize edin. React2Shell varsayılanları etkilese de, en az ayrıcalıklı tasarımlar etkiyi sınırlar.

Ek olarak, anormallikler için günlükleri izleyin: Next-Action başlıklarını veya prototip kirliliği göstergelerini (__proto__, constructor) filtreleyin.

Ayrıca, mümkün olduğunda çalışma zamanı uygulama kendi kendini koruma (RASP) uygulayın.

Son olarak, resmi kanallar aracılığıyla bilgi edinin: React blogu, Next.js danışmanlıkları ve Vercel KB.

Sonuç

React2Shell güvenlik açığı, çerçeve düzeyindeki kusurların üretim uygulamalarına ne kadar hızlı yayıldığını vurgulamaktadır. Ancak, Meta, Vercel ve topluluğun koordineli yanıtları hızlı yamalar sağladı. fix-react2shell-next gibi araçlarla derhal yükselterek RCE riskini tamamen ortadan kaldırırsınız.

Tehdit aktörleri araştırmaya devam ediyor, bu yüzden gecikme uzlaşmaya davetiye çıkarır. Şimdi harekete geçin: sürümleri kontrol edin, düzeltmeleri uygulayın, doğrulayın ve savunmaları katmanlayın.

Apidog gibi araçları API test rutininize entegre etmek, doğrulama süreçlerini daha da güçlendirir. Ücretsiz indirmesi, anında ve kapsamlı uç nokta doğrulaması sağlar.

Güvenli uygulamalar dikkatli olmayı gerektirir, ancak buradaki basit adımlar React2Shell'i etkili bir şekilde çözer. Sonuç olarak dağıtımlarınız daha dirençli olacaktır.