นักพัฒนาเผชิญกับความท้าทายในการนำคุณสมบัติระดับองค์กรที่แข็งแกร่งมาใช้โดยไม่ต้องสร้างใหม่ทั้งหมด WorkOS API ได้รับการพิสูจน์แล้วว่าเป็นโซลูชันที่ทรงพลัง โดยนำเสนออินเทอร์เฟซแบบครบวงจรสำหรับการยืนยันตัวตน การจัดเตรียมผู้ใช้ และเครื่องมือการปฏิบัติตามข้อกำหนดที่สามารถปรับขนาดได้ตามแอปพลิเคชันของคุณ ไม่ว่าคุณจะจัดการกระบวนการลงชื่อเข้าใช้ครั้งเดียว (SSO) หรือซิงโครไนซ์ข้อมูลไดเรกทอรี API นี้ช่วยลดความซับซ้อนของการผสานรวมที่ซับซ้อน

WorkOS API คืออะไร? ส่วนประกอบหลักและคุณค่าต่อองค์กร

WorkOS API ทำหน้าที่เป็น อินเทอร์เฟซแบบ RESTful ที่ออกแบบมาโดยเฉพาะสำหรับนักพัฒนาที่ต้องการฝังคุณสมบัติระดับองค์กรลงในแอปพลิเคชันของตน วิศวกรของบริษัทอย่าง GitHub และ Vercel ใช้ API นี้เพื่อจัดการการยืนยันตัวตน การจัดการวงจรชีวิตผู้ใช้ และการปฏิบัติตามข้อกำหนดด้านความปลอดภัยโดยไม่ต้องจัดการบริการจากบุคคลที่สามที่แตกต่างกัน หัวใจสำคัญของ API นี้คือการลดความซับซ้อนจากโปรโตคอลต่างๆ เช่น SAML, OAuth 2.0 และ SCIM ทำให้ทีมสามารถมุ่งเน้นไปที่ตรรกะหลักของผลิตภัณฑ์ได้

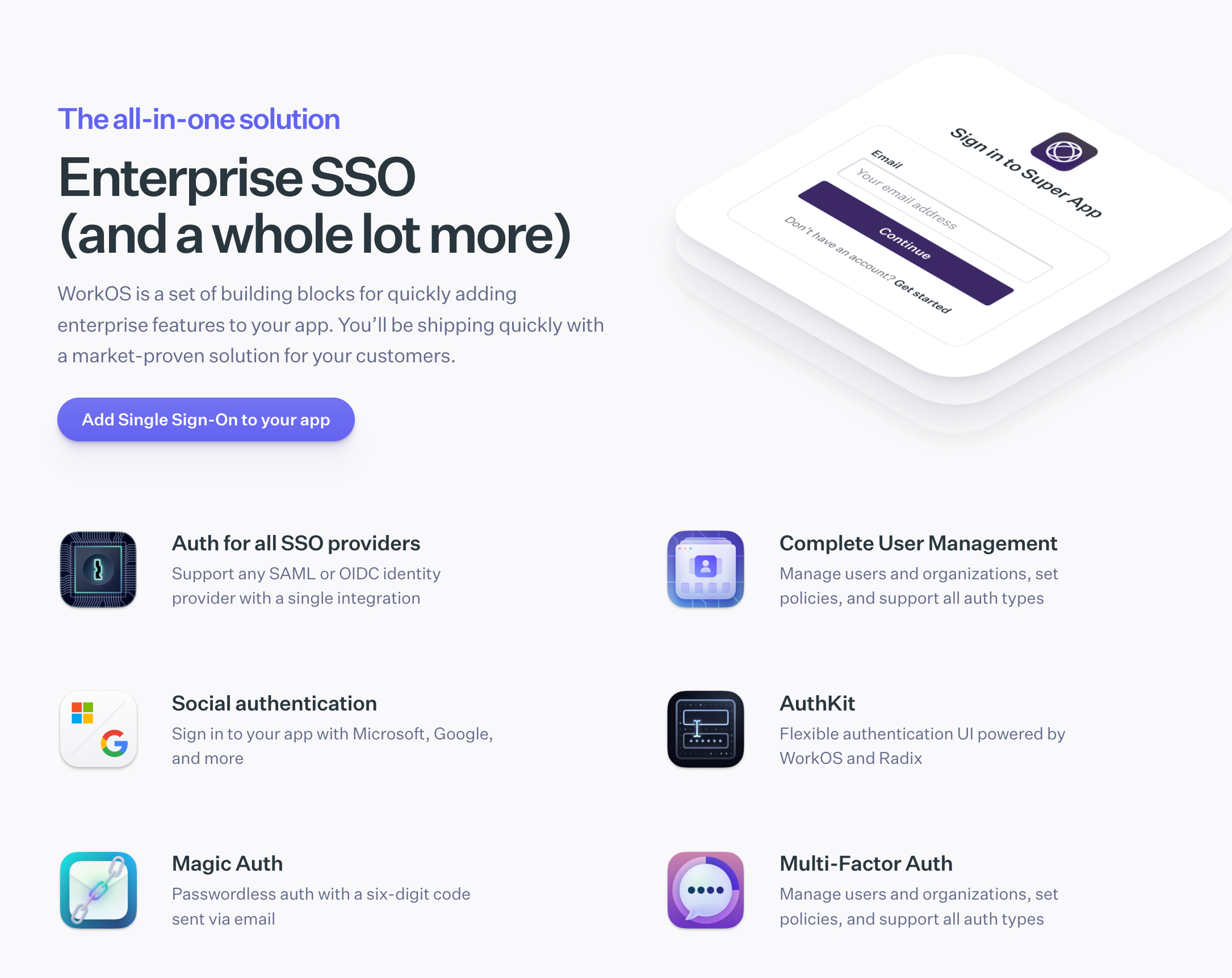

พิจารณาผลิตภัณฑ์หลักที่ API นี้รองรับ AuthKit นำเสนอชุดเครื่องมือการจัดการผู้ใช้ที่สมบูรณ์ โดยที่นักพัฒนาสามารถสร้าง ยืนยันตัวตน และจัดการผู้ใช้ผ่านการเข้าสู่ระบบด้วยรหัสผ่าน ลิงก์มหัศจรรย์ หรือการยืนยันตัวตนแบบหลายปัจจัย (MFA) ตัวอย่างเช่น คุณสามารถเริ่มต้นการลงทะเบียนผู้ใช้ผ่านคำขอ POST แบบง่ายไปยัง endpoint /user_management/users และ WorkOS จะจัดการการยืนยันอีเมลและโทเค็นเซสชันเป็นการตอบกลับ ซึ่งช่วยลดความจำเป็นในการใช้ตรรกะแบ็คเอนด์ที่กำหนดเอง ลดเวลาการพัฒนาได้ถึง 50% ตามคำบอกเล่าของผู้ใช้

นอกจากนี้ การผสานรวมการลงชื่อเข้าใช้ครั้งเดียว (SSO) โดดเด่นผ่าน endpoint เฉพาะเช่น /sso/authorize นักพัฒนาสร้าง URL สำหรับการอนุญาตที่เปลี่ยนเส้นทางผู้ใช้ไปยังผู้ให้บริการข้อมูลประจำตัว เช่น Okta หรือ Microsoft Entra ID เมื่อยืนยันตัวตนแล้ว API จะส่งคืนอ็อบเจกต์โปรไฟล์พร้อมกับ claims ซึ่งช่วยให้ควบคุมการเข้าถึงได้อย่างราบรื่น เมื่อเปลี่ยนไปสู่การซิงโครไนซ์ข้อมูล Directory Sync จะจัดเตรียมผู้ใช้และกลุ่มจากแหล่งที่มาเช่น Google Workspace ผ่าน API ที่สอดคล้องกับ SCIM คุณสามารถแสดงรายการผู้ใช้ไดเรกทอรีด้วยคำขอ GET ไปยัง /directory_users และ WorkOS จะปล่อยเหตุการณ์สำหรับการอัปเดตแบบเรียลไทม์ผ่าน webhooks เพื่อให้แน่ใจว่าแอปของคุณซิงค์อยู่เสมอโดยไม่ต้องใช้การ polling

องค์กรเป็นอีกหนึ่งเสาหลัก API ช่วยให้คุณสร้างแบบจำลองโครงสร้างแบบ multi-tenant โดยกำหนดบทบาทและการเป็นสมาชิกผ่าน /organizations และ /organization_memberships บันทึกการตรวจสอบ (Audit Logs) จะบันทึกทุกการกระทำ ตั้งแต่การสร้างผู้ใช้ไปจนถึงการยืนยัน SSO พร้อมการส่งออกไปยัง CSV หรือเครื่องมือ SIEM สำหรับการตรวจสอบการปฏิบัติตามข้อกำหนด เช่น SOC 2 Events API ช่วยเสริมสิ่งนี้ด้วยการสตรีมการเปลี่ยนแปลง เช่น user.created หรือ dsync.group.updated โดยสามารถกรองตามเวลาหรือ ID ได้

อะไรคือสิ่งที่ทำให้ WorkOS API แตกต่าง? API นี้ให้ความสำคัญกับความปลอดภัยและความสามารถในการปรับขนาด คำขอทั้งหมดใช้ HTTPS และมีการจำกัดอัตรา (rate limits)—ตั้งแต่ 500 การเขียนต่อ 10 วินาทีสำหรับ AuthKit ไปจนถึง 6,000 คำขอทั่วไปต่อนาที—เพื่อป้องกันการใช้งานที่ไม่เหมาะสมในขณะที่ยังคงประสิทธิภาพ Vault เพิ่มพื้นที่จัดเก็บข้อมูลที่ละเอียดอ่อนที่เข้ารหัส โดยใช้คีย์ที่คำนึงถึงบริบทเพื่อลดความเสี่ยงจากการถูกละเมิดข้อมูล ในขณะเดียวกัน Radar จะวิเคราะห์ความพยายามในการลงชื่อเข้าใช้เพื่อตรวจจับการฉ้อโกง โดยให้คะแนนความเสี่ยงเพื่อบล็อกพฤติกรรมที่ผิดปกติเชิงรุก

ในทางปฏิบัติ ส่วนประกอบเหล่านี้ตอบสนองความต้องการในโลกแห่งความเป็นจริง แพลตฟอร์ม SaaS ที่รับลูกค้าองค์กรจะใช้ SSO เพื่อรวมข้อมูลประจำตัว, Directory Sync เพื่อจัดเตรียมการเข้าถึง และ Audit Logs เพื่อแสดงการปฏิบัติตามข้อกำหนด นักพัฒนาชื่นชมความสอดคล้อง: ทุก endpoint เป็นไปตามข้อกำหนดของ REST โดยมี JSON payloads และรหัสสถานะ HTTP มาตรฐาน ข้อผิดพลาด เช่น 401 สำหรับคีย์ที่ไม่ถูกต้อง จะมีข้อความอธิบายเพื่อช่วยในการดีบักอย่างรวดเร็ว

นอกจากนี้ API ยังพัฒนาไปพร้อมกับคำแนะนำจากนักพัฒนา การอัปเดตล่าสุดในปี 2025 ได้นำเสนอ Pipes ที่ปรับปรุงใหม่สำหรับการผสานรวม OAuth ของบุคคลที่สาม และ Feature Flags ที่ปรับปรุงเพื่อการเปิดตัวแบบค่อยเป็นค่อยไป การเพิ่มเติมเหล่านี้ทำให้มั่นใจว่า WorkOS API ยังคงมีความเกี่ยวข้องท่ามกลางกฎระเบียบที่เปลี่ยนแปลงไป เช่น GDPR และภัยคุกคามที่เกิดขึ้นใหม่ในสถาปัตยกรรมแบบ zero-trust

เพื่อวัดคุณค่าของมัน ให้พิจารณาความเร็วในการผสานรวม ทีมงานรายงานว่าสามารถติดตั้งใช้งาน SSO ได้ภายในไม่กี่ชั่วโมง แทนที่จะเป็นสัปดาห์ ด้วยความช่วยเหลือจาก SDK ที่สร้างไว้ล่วงหน้าและเครื่องมือแดชบอร์ด อย่างไรก็ตาม ความสำเร็จขึ้นอยู่กับการทำความเข้าใจโปรโตคอลการเข้าถึง ซึ่งเราจะกล่าวถึงในส่วนถัดไป

การเข้าถึง WorkOS API: การยืนยันตัวตน, SDKs และข้อมูลสำคัญของ Endpoint

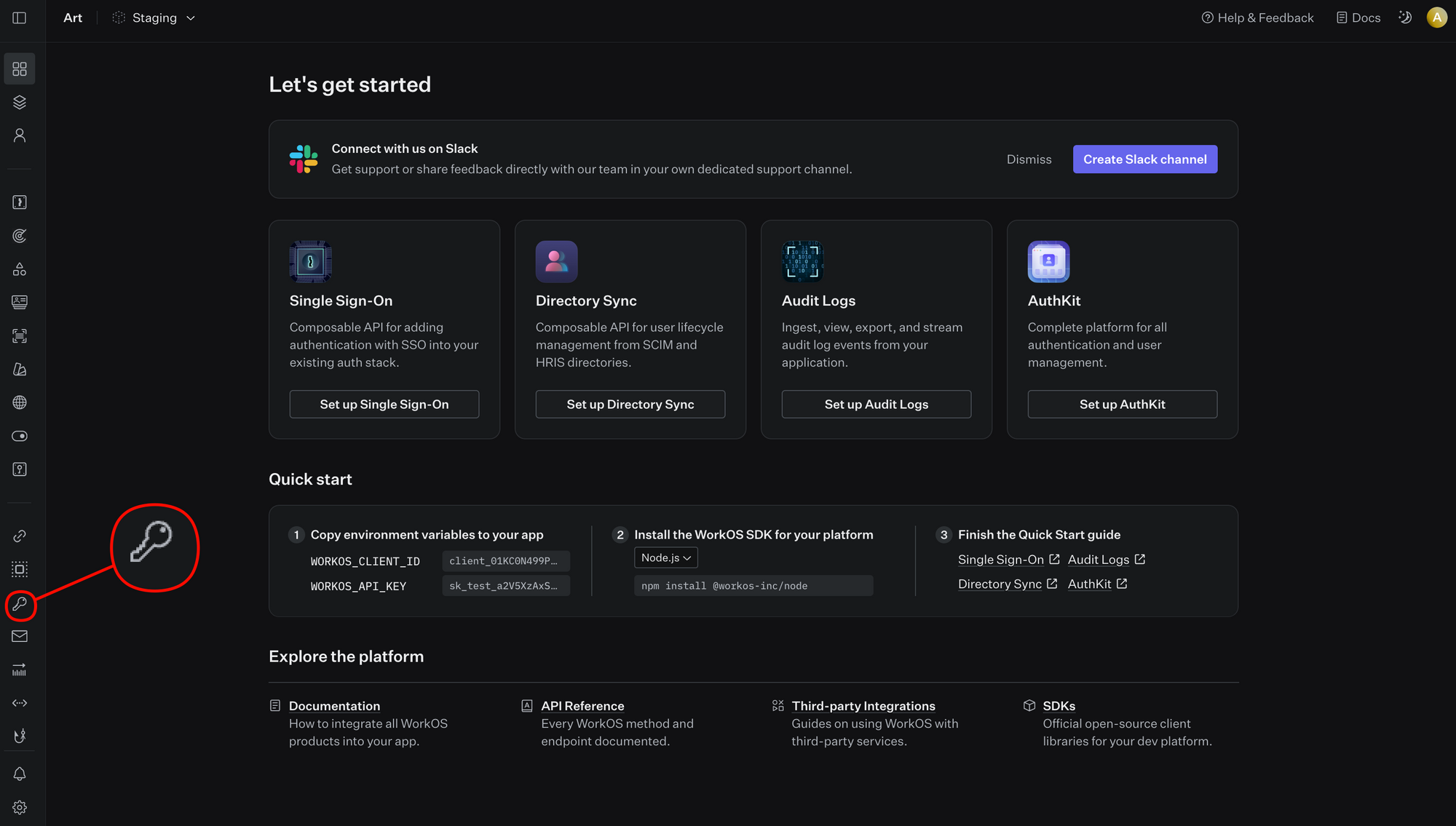

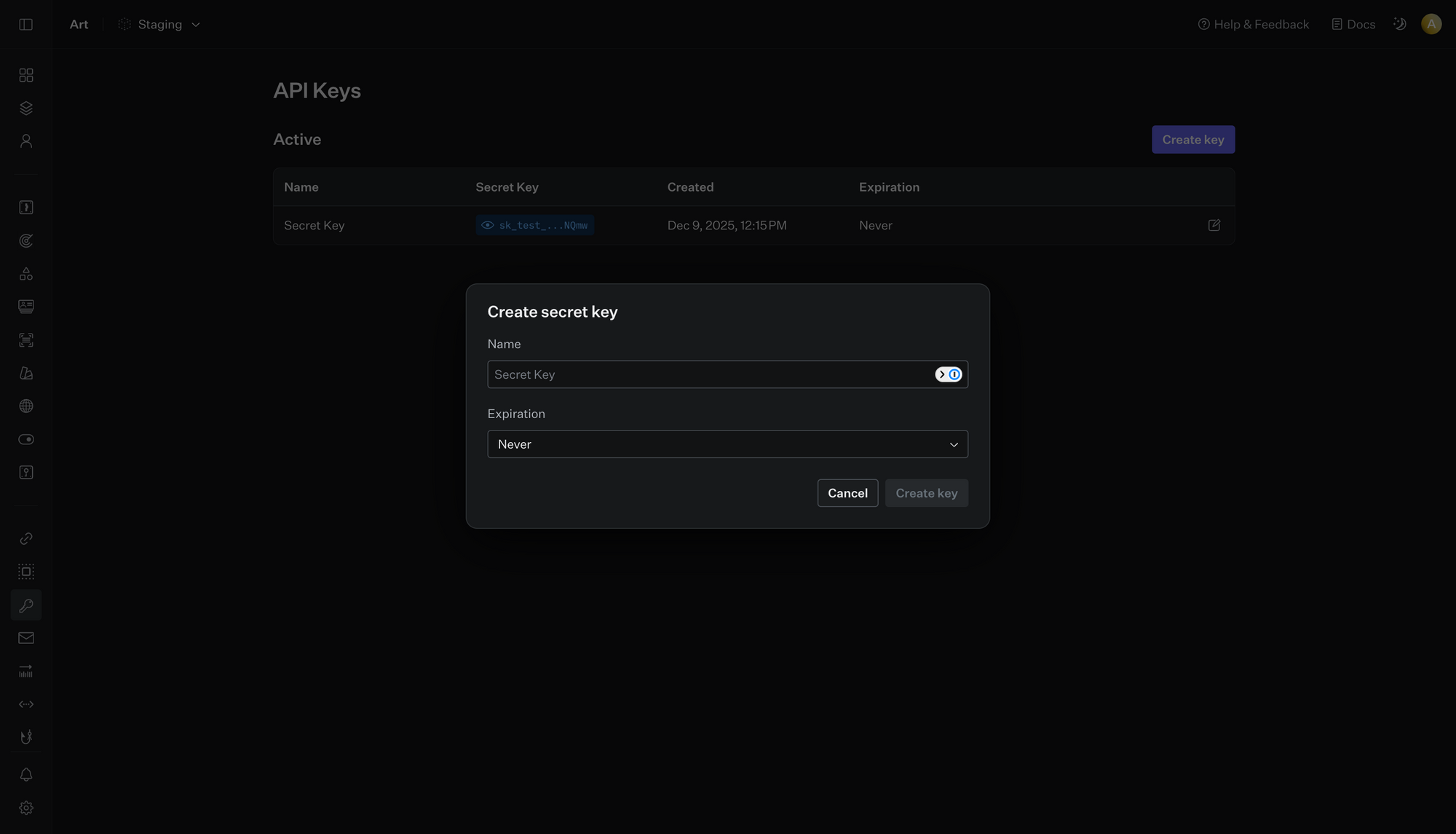

นักพัฒนาเข้าถึง WorkOS API ผ่านกระบวนการที่ไม่ซับซ้อนซึ่งเน้นความปลอดภัยและความง่ายดาย เริ่มต้นด้วยการสร้าง บัญชี WorkOS เมื่อเข้าสู่ระบบแล้ว ให้ไปที่ส่วน API Keys ของ Dashboard

สร้างคีย์ลับที่ขึ้นต้นด้วย sk_—ซึ่งจะใช้เป็น Bearer token ของคุณสำหรับทุกคำขอ คีย์สำหรับการใช้งานจริงจะแสดงเพียงครั้งเดียว ดังนั้นให้จัดเก็บไว้ในตัวแปรสภาพแวดล้อมหรือตัวจัดการคีย์ลับอย่าง AWS Secrets Manager อย่างปลอดภัย

การยืนยันตัวตนต้องมีการรวมคีย์ไว้ใน Authorization header: Bearer sk_example_123456789 URL พื้นฐานคือ https://api.workos.com โดยมีการรับส่งข้อมูลทั้งหมดผ่าน HTTPS เพื่อเข้ารหัส payloads สภาพแวดล้อมสำหรับการทดสอบ (Staging environments) ใช้คีย์แยกต่างหากสำหรับการทดสอบ ทำให้สามารถทดลองได้อย่างปลอดภัยโดยไม่ส่งผลกระทบต่อข้อมูลจริง หากคำขอไม่มีสิทธิ์การเข้าถึง จะได้รับรหัสตอบกลับ 403 Forbidden; คีย์ที่ไม่ถูกต้องจะทำให้เกิด 401 Unauthorized

WorkOS มี SDK ดั้งเดิมสำหรับภาษาที่ได้รับความนิยม ช่วยให้การเรียกใช้งานง่ายขึ้น สำหรับ Node.js ให้ติดตั้งผ่าน npm: npm install @workos-inc/node เริ่มต้นด้วย const workos = new WorkOS('sk_example_123456789'); ผู้ใช้ Python รัน pip install workos จากนั้น from workos import Client; client = Client(api_key='sk_example_123456789') มี wrapper ที่คล้ายกันสำหรับ Ruby, Go, Java, .NET และ Elixir โดยแต่ละอันจะจัดการการ serialize, การลองใหม่ และ idempotency keys โดยอัตโนมัติ

Endpoints จัดเรียงตามทรัพยากร สำหรับองค์กร (Organizations) การส่ง POST ไปยัง /organizations จะสร้างเอนทิตีใหม่:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

การตอบกลับจะรวม id สำหรับการดำเนินการในภายหลัง เช่น การเพิ่มสมาชิกผ่าน /organization_memberships Endpoints ของ AuthKit ภายใต้ /user_management รองรับการดำเนินการ CRUD กับผู้ใช้ สร้างผู้ใช้ด้วย:

{

"email": "user@acme.com",

"password": "securepass123"

}

เซสชันจะถูกสร้างขึ้นผ่าน /user_management/sessions โดยจะส่งคืนโทเค็นสำหรับจัดเก็บใน frontend การไหลของ SSO เริ่มต้นด้วย /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz หลังจากการเปลี่ยนเส้นทางจากผู้ให้บริการ ให้แลกเปลี่ยนโค้ดที่ /sso/token เพื่อรับโปรไฟล์

Directory Sync ต้องการการกำหนดค่าไดเรกทอรีใน Dashboard โดยให้ข้อมูลรับรองของผู้ให้บริการ เช่น Google API keys จากนั้น สอบถาม /directories/{id}/users เพื่อดึงข้อมูลที่ซิงค์แล้ว เหตุการณ์จะถูกดึงผ่าน /events?event_types[]=user.created&after=2025-01-01T00:00:00Z โดยมีการแบ่งหน้าด้วย cursors limit และ after

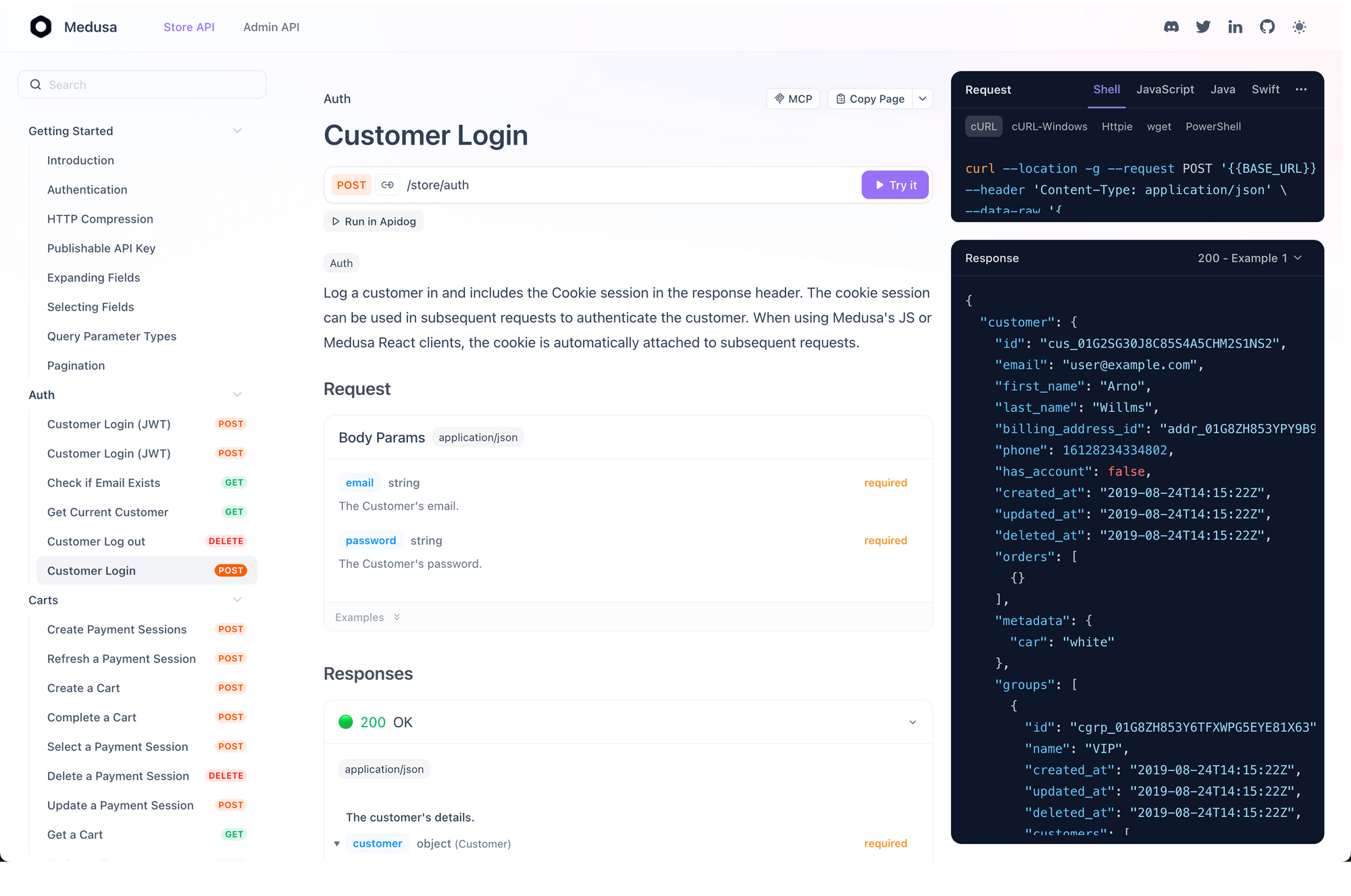

มีการจำกัดอัตรา (rate limits) สำหรับแต่ละ IP หรือคีย์ ดังนั้นควรใช้ exponential backoff สำหรับการตอบกลับ 429 Dashboard มีการวิเคราะห์การใช้งานเพื่อตรวจสอบโควต้า สำหรับการทดสอบ ให้ใช้ Postman collection ที่ให้มา หรือตัวอย่าง cURL จากเอกสาร นำเข้าสิ่งเหล่านี้ไปยัง Apidog เพื่อแสดงภาพคำขอ สร้างเอกสารโดยอัตโนมัติ และจำลองการตอบกลับ—ช่วยประหยัดเวลาในการตรวจสอบหลายชั่วโมง

ข้อกำหนดเบื้องต้นรวมถึงการยืนยันโดเมนขององค์กรผ่านระเบียน DNS TXT สำหรับ /organization_domains/verify Redirect URIs จะต้องตรงกันทุกประการ โดยกำหนดค่าใน Dashboard เมื่อตั้งค่าแล้ว แอปของคุณจะจัดการกรณีพิเศษ เช่น การท้าทาย MFA หรือการยืนยันอีเมลผ่านขั้นตอนเฉพาะ

รูปแบบการเข้าถึงนี้ช่วยให้นักพัฒนาสามารถผสานรวมได้อย่างรวดเร็วในขณะที่ยังคงควบคุมได้ เมื่อมีรากฐานที่มั่นคง การตัดสินใจเรื่องราคาจะเป็นไปตามเหตุผล

ราคา WorkOS API: รูปแบบที่ยืดหยุ่นสำหรับ Startup ไปจนถึงองค์กรขนาดใหญ่

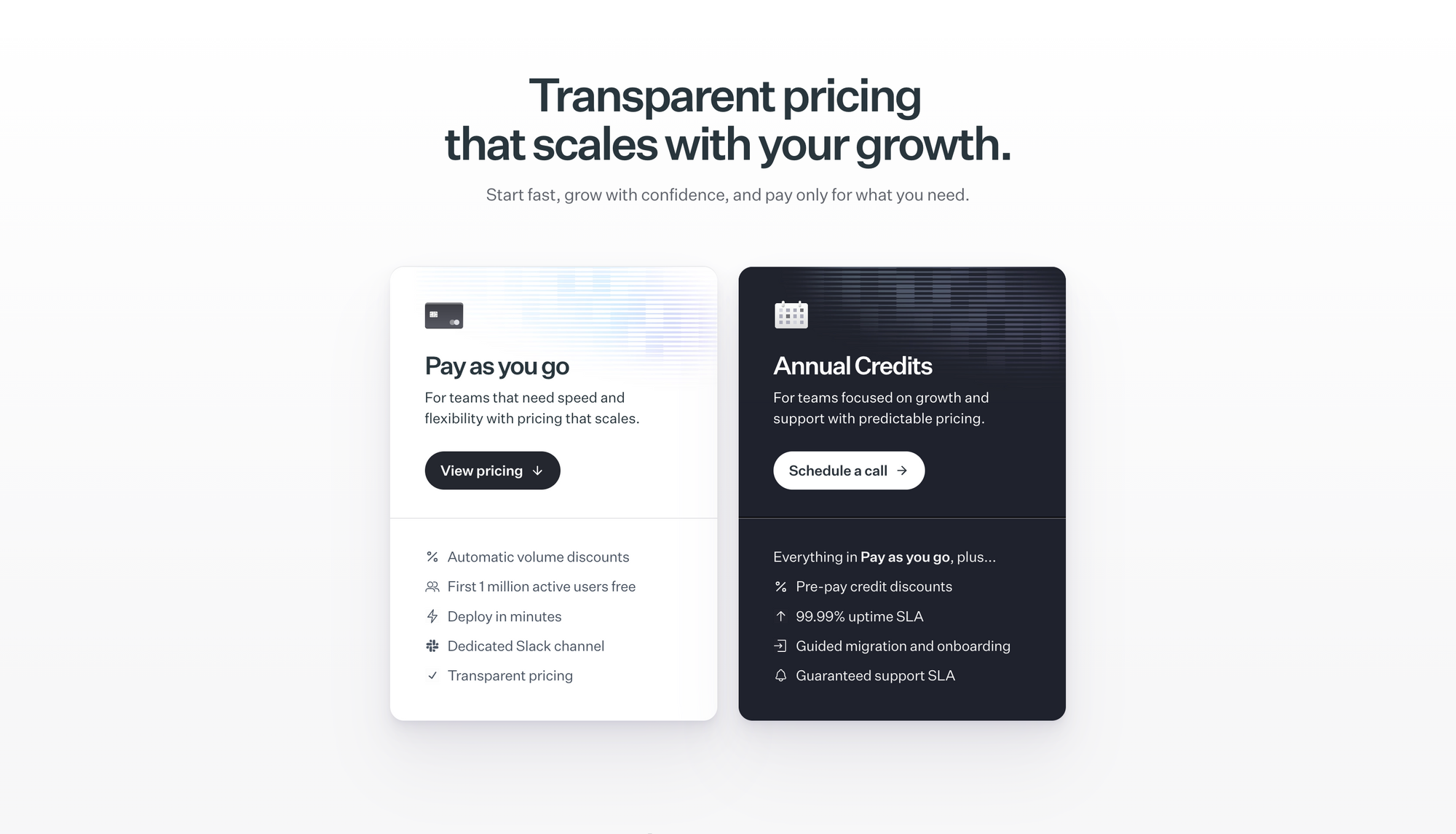

WorkOS กำหนดโครงสร้างราคาโดยอิงจากผู้ใช้ที่ใช้งานอยู่และการเชื่อมต่อ เพื่อส่งเสริมการเข้าถึงสำหรับทีมที่กำลังเติบโต รูปแบบการชำระเงินตามการใช้งานจริง (pay-as-you-go) จะไม่คิดค่าใช้จ่ายสำหรับผู้ใช้ที่ใช้งานอยู่ 1 ล้านคนแรกต่อเดือน—ซึ่งหมายถึงผู้ที่ลงทะเบียน เข้าสู่ระบบ หรืออัปเดตโปรไฟล์ภายในหนึ่งเดือนปฏิทิน หลังจากนั้น ค่าใช้จ่ายจะเพิ่มขึ้นตามการใช้งาน โดยมีส่วนลดปริมาณอัตโนมัติเพื่อตอบแทนประสิทธิภาพ

การเชื่อมต่อ ซึ่งเป็นตัวแทนความสัมพันธ์กับผู้ใช้ปลายทางผ่าน SSO หรือ Directory Sync จะมีค่าธรรมเนียมคงที่โดยไม่คำนึงถึงผู้ให้บริการ (เช่น Okta หรือ Azure AD) หรือจำนวนผู้ใช้ทั้งหมดที่ซิงค์ ความสม่ำเสมอนี้ช่วยให้การคาดการณ์ง่ายขึ้น นักพัฒนาสามารถจัดเตรียมการเชื่อมต่อทดสอบได้ไม่จำกัดในสภาพแวดล้อมการทดสอบ (staging) โดยไม่มีค่าใช้จ่าย ซึ่งเหมาะสำหรับ CI/CD pipelines

สำหรับการเติบโตที่มุ่งมั่น แผนเครดิตรายปีจะรวมเครดิตแบบเติมเงินพร้อมสิทธิประโยชน์ เช่น SLA เวลาทำงาน 99.99%, เซสชันการเริ่มต้นใช้งานแบบมีผู้แนะนำ และการสนับสนุนแบบพิเศษ ทีมงานชำระเงินล่วงหน้าสำหรับเครดิตที่ลดราคา ซึ่งจะคงอัตราไว้เป็นเวลา 12 เดือน ตัวเลือกโดเมนที่กำหนดเอง—ราคา 99 ดอลลาร์ต่อเดือน—จะแสดงหน้า AuthKit, Admin Portals และอีเมลด้วยโดเมนของคุณ ซึ่งช่วยเพิ่มความน่าเชื่อถือของผู้ใช้

แผน Enterprise สามารถปรับแต่งเพิ่มเติมได้ รวมถึงช่องทาง Slack เฉพาะ, การทบทวนสถาปัตยกรรมรายไตรมาส และ SLA การตอบสนองตลอด 24 ชั่วโมงทุกวัน ทุกระดับมีบริการสนับสนุนทางอีเมล, การแจ้งเตือนสถานะ API และเอกสารประกอบที่ครอบคลุม คุณไม่มีข้อผูกมัดระยะยาวใดๆ; สามารถขยายหรือลดขนาดได้ตามความต้องการที่เปลี่ยนแปลงไป

การผสานรวม WorkOS API: ตัวอย่างแบบทีละขั้นตอนและแนวทางปฏิบัติที่ดีที่สุด

การผสานรวมเริ่มต้นด้วยการเลือก SDK แต่การดำเนินการต้องใช้วิธีการที่มีโครงสร้าง เริ่มต้นด้วย SSO เป็นคุณสมบัติหลัก ใน Node.js ให้ดึงโปรไฟล์:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

จัดเก็บโทเค็นอย่างปลอดภัย จากนั้นอนุญาตเส้นทางตาม claims สำหรับ Directory Sync ให้ตั้งค่า webhooks เพื่อรับเหตุการณ์ ส่ง POST ไปยัง endpoint ของคุณด้วย:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

แยกวิเคราะห์และ upsert ไปยังฐานข้อมูลของคุณ เพื่อให้แน่ใจถึงความสอดคล้องที่ในที่สุด AuthKit โดดเด่นในกระบวนการผู้ใช้ ลงทะเบียน MFA ด้วย /auth/factors/enroll โดยยืนยันรหัส TOTP ที่ /auth/challenges/verify Magic Auth ส่งรหัสผ่าน /magic_auth/send_code ยืนยันที่ /magic_auth/verify_code

จัดการองค์กรในรูปแบบ multi-tenant เชิญผู้ใช้ผ่าน /invitations ติดตามสถานะใน /organization_memberships บันทึกการตรวจสอบ (Audit Logs) ผสานรวมผ่าน /audit_logs/events โดยการกรองเพื่อรายงานการปฏิบัติตามข้อกำหนด

แนวทางปฏิบัติที่ดีที่สุดรวมถึง idempotency สำหรับการลองใหม่—ใช้คีย์ที่ไม่ซ้ำกันใน headers ตรวจสอบผ่าน Dashboard analytics แจ้งเตือนเมื่อถึงขีดจำกัดอัตรา สำหรับ Vault ให้เข้ารหัส PII ก่อนจัดเก็บ: POST ไปยัง /vault/v1/kv พร้อม ciphertext

Apidog ช่วยเพิ่มประสิทธิภาพเวิร์กโฟลว์นี้ นำเข้า WorkOS schemas รัน collections กับ staging และทำงานร่วมกันในข้อกำหนด API มันจำลอง payloads ของ Directory Sync สำหรับการทดสอบออฟไลน์ เชื่อมช่องว่างในการเข้าถึงของผู้ให้บริการ

ข้อผิดพลาดทั่วไป? Redirect URIs ที่ไม่ตรงกันทำให้เกิดข้อผิดพลาดแบบเงียบ; ตรวจสอบตั้งแต่เนิ่นๆ การละเลยการยืนยันโดเมนจะบล็อกการยืนยัน SSO ปรับขนาดโดยการ sharding คำขอข้ามคีย์หากเป็น multi-org

ในปี 2025 ให้จับคู่ WorkOS กับสถาปัตยกรรม serverless เช่น Vercel สำหรับ edge auth การผสมผสานนี้จะปรับใช้ทั่วโลก โดยใช้ประโยชน์จาก endpoint ที่มี latency ต่ำของ WorkOS

กรณีการใช้งาน WorkOS API ขั้นสูง: ตั้งแต่การตรวจจับการฉ้อโกงไปจนถึงการจัดการคุณสมบัติ

นอกเหนือจากพื้นฐานแล้ว API ยังปลดล็อกสถานการณ์ที่ซับซ้อน Radar ประเมินความเสี่ยงในการลงชื่อเข้าใช้: ส่ง POST ไปยัง /radar/attempts เพื่อรับคำตัดสินเช่น "อนุญาต" หรือ "บล็อก" ผสานรวมกับ allowlists ผ่าน /radar/lists สำหรับการขึ้นบัญชีขาว IP ที่เชื่อถือได้

Feature Flags สลับการทำงานผ่าน /feature_flags/{slug}/targets ประเมินตามผู้ใช้หรือองค์กร Pipes จัดการ OAuth ไปยัง GitHub: สร้างโทเค็นที่ /data_integrations/github/token

ลิงก์ Admin Portal จาก /portal/generate_link ฝังการกำหนดค่าแบบบริการตนเอง การซิงค์เหตุการณ์ช่วยให้แอปอัปเดตอยู่เสมอ โดยสามารถสอบถามย้อนหลังได้สูงสุด 30 วัน

กรณีเหล่านี้แสดงให้เห็นถึงความยืดหยุ่น แอป fintech ใช้ Radar และ Audit Logs สำหรับการตรวจจับความผิดปกติและการรายงาน แพลตฟอร์มอีคอมเมิร์ซระบุคุณสมบัติตามขนาดองค์กร

บทสรุป

WorkOS API ช่วยให้นักพัฒนาสามารถส่งมอบคุณสมบัติระดับองค์กรได้อย่างมีประสิทธิภาพ ตั้งแต่การเข้าถึงหลักไปจนถึงการผสานรวมขั้นสูง ช่วยปรับปรุงเวิร์กโฟลว์ในขณะที่ควบคุมค่าใช้จ่าย ดาวน์โหลด Apidog ฟรีเพื่อทดสอบ endpoint เหล่านี้ด้วยตนเอง—เปลี่ยนแปลงการโต้ตอบ API ของคุณวันนี้

นำกลยุทธ์เหล่านี้ไปใช้ และดูแอปพลิเคชันของคุณปรับขนาดได้อย่างปลอดภัย เตรียมสถาปัตยกรรมของคุณให้พร้อมสำหรับอนาคต; แผนงานของ API รับประกันนวัตกรรมอย่างต่อเนื่อง