```html

Authentication เป็นส่วนสำคัญในการรักษาความปลอดภัยของเว็บแอปพลิเคชัน เพื่อให้มั่นใจว่าผู้ใช้สามารถเข้าถึงเฉพาะทรัพยากรและข้อมูลที่ได้รับอนุญาตเท่านั้น ในระบบนิเวศ Node.js, Express เป็นเฟรมเวิร์กยอดนิยมที่ช่วยลดความซับซ้อนในการใช้งาน Authentication บล็อกนี้จะครอบคลุมแนวคิดหลักของ Authentication, วิธีการทั่วไปที่ใช้ในแอปพลิเคชัน Node.js และ Express และให้ตัวอย่างการใช้งานจริงเพื่อช่วยให้คุณเริ่มต้นได้

บทนำสู่ Node.js Express Authentication

Node.js Express Authentication หมายถึงวิธีการและแนวทางปฏิบัติที่ใช้ในการตรวจสอบยืนยันตัวตนของผู้ใช้ที่เข้าถึงแอปพลิเคชัน Node.js ที่สร้างขึ้นด้วยเฟรมเวิร์ก Express Authentication ช่วยให้มั่นใจได้ว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงทรัพยากรบางอย่างได้ ซึ่งช่วยเพิ่มความปลอดภัยและปกป้องข้อมูลที่ละเอียดอ่อน

Authentication vs. Authorization

- Authentication: กระบวนการตรวจสอบยืนยันตัวตนของผู้ใช้ ตอบคำถามว่า "คุณคือใคร?"

- Authorization: กระบวนการกำหนดว่าผู้ใช้ที่ผ่านการตรวจสอบสิทธิ์แล้วได้รับอนุญาตให้ทำอะไรได้บ้าง ตอบคำถามว่า "คุณทำอะไรได้บ้าง?"

Stateless vs. Stateful Authentication

- Stateless Authentication: เซิร์ฟเวอร์ไม่เก็บข้อมูลเซสชันใดๆ คำขอแต่ละรายการเป็นอิสระและต้องมีข้อมูลที่จำเป็นทั้งหมดสำหรับการตรวจสอบสิทธิ์ โดยทั่วไปผ่านโทเค็น (เช่น JWT)

- Stateful Authentication: เซิร์ฟเวอร์เก็บข้อมูลเซสชันสำหรับผู้ใช้ที่ผ่านการตรวจสอบสิทธิ์แล้ว ซึ่งมักจะถูกเก็บไว้ในฐานข้อมูลหรือหน่วยความจำ ไคลเอนต์เก็บ Session ID เพื่อเข้าถึงข้อมูลเซสชันที่เก็บไว้

วิธีการ Authentication ทั่วไปของ Node.js Express

1. Basic Authentication

- คำอธิบาย: ผู้ใช้ให้ชื่อผู้ใช้และรหัสผ่านสำหรับแต่ละคำขอ

- กรณีการใช้งาน: ง่ายและรวดเร็วในการใช้งาน เหมาะสำหรับแอปพลิเคชันพื้นฐานหรือเครื่องมือภายใน

- ไลบรารีตัวอย่าง: ไม่จำเป็นต้องมีไลบรารีเฉพาะ ใช้การเข้ารหัสและถอดรหัส base64

2. Token-Based Authentication (JWT)

- คำอธิบาย: ผู้ใช้ตรวจสอบสิทธิ์โดยการรับ JSON Web Token (JWT) หลังจากเข้าสู่ระบบ ซึ่งพวกเขาจะรวมไว้ในส่วนหัวของคำขอที่ตามมา

- กรณีการใช้งาน: Stateless authentication, ใช้กันทั่วไปในเว็บและแอปพลิเคชันมือถือสมัยใหม่

- ไลบรารีตัวอย่าง:

jsonwebtoken,express-jwt

3. Session-Based Authentication

- คำอธิบาย: ข้อมูลประจำตัวของผู้ใช้จะถูกเก็บไว้ในเซสชันบนเซิร์ฟเวอร์หลังจากเข้าสู่ระบบ Session ID จะถูกเก็บไว้ในคุกกี้ฝั่งไคลเอนต์

- กรณีการใช้งาน: แอปพลิเคชันเว็บแบบดั้งเดิมที่เซสชันฝั่งเซิร์ฟเวอร์สามารถจัดการได้

- ไลบรารีตัวอย่าง:

express-session,connect-mongo

4. OAuth2

- คำอธิบาย: เฟรมเวิร์กการอนุญาตที่มอบหมายซึ่งอนุญาตให้บริการของบุคคลที่สามแลกเปลี่ยนโทเค็นในนามของผู้ใช้

- กรณีการใช้งาน: การผสานรวมกับบริการของบุคคลที่สาม เช่น Google, Facebook และ GitHub สำหรับการตรวจสอบสิทธิ์

- ไลบรารีตัวอย่าง:

passport,passport-google-oauth20,passport-facebook,passport-github

5. Social Login

- คำอธิบาย: การตรวจสอบสิทธิ์ผ่านบัญชีโซเชียลมีเดีย เช่น Google, Facebook หรือ Twitter

- กรณีการใช้งาน: อนุญาตให้ผู้ใช้เข้าสู่ระบบโดยใช้บัญชีโซเชียลมีเดียของตนเอง ซึ่งช่วยลดความซับซ้อนของกระบวนการเข้าสู่ระบบ

- ไลบรารีตัวอย่าง:

passport-google-oauth20,passport-facebook,passport-twitter

6. Multi-Factor Authentication (MFA)

- คำอธิบาย: เพิ่มเลเยอร์ความปลอดภัยพิเศษโดยต้องมีการตรวจสอบหลายรูปแบบ (เช่น รหัสผ่าน + OTP)

- กรณีการใช้งาน: แอปพลิเคชันที่มีความปลอดภัยสูงซึ่งจำเป็นต้องมีเลเยอร์การตรวจสอบสิทธิ์เพิ่มเติม

- ไลบรารีตัวอย่าง:

speakeasy(สำหรับการสร้าง OTP),node-2fa

7. API Key Authentication

- คำอธิบาย: ผู้ใช้รวม API key ในส่วนหัวของคำขอสำหรับแต่ละ API call

- กรณีการใช้งาน: ใช้กันทั่วไปสำหรับการสื่อสารแบบ service-to-service หรือสำหรับ API สาธารณะ

- ไลบรารีตัวอย่าง: ไม่จำเป็นต้องมีไลบรารีเฉพาะ ใช้โดยการตรวจสอบ API key ในส่วนหัวของคำขอ

8. LDAP Authentication

- คำอธิบาย: ตรวจสอบสิทธิ์ผู้ใช้กับบริการไดเรกทอรี เช่น Microsoft Active Directory

- กรณีการใช้งาน: แอปพลิเคชันองค์กรที่จำเป็นต้องมีการตรวจสอบสิทธิ์แบบรวมศูนย์

- ไลบรารีตัวอย่าง:

passport-ldapauth,ldapjs

9. SAML Authentication

- คำอธิบาย: Security Assertion Markup Language (SAML) เป็นโปรโตคอลที่ใช้ XML สำหรับการแลกเปลี่ยนข้อมูลการตรวจสอบสิทธิ์และการอนุญาตระหว่างคู่สัญญา

- กรณีการใช้งาน: โซลูชัน Single Sign-On (SSO) ขององค์กร

- ไลบรารีตัวอย่าง:

passport-saml

วิธีการเลือกวิธีการ Authentication Node.js Express ที่เหมาะสม?

การเลือกวิธีการ Authentication ที่เหมาะสมสำหรับแอปพลิเคชัน Node.js Express ของคุณขึ้นอยู่กับปัจจัยหลายประการ รวมถึงข้อกำหนดด้านความปลอดภัย ประสบการณ์ผู้ใช้ และกรณีการใช้งานเฉพาะของแอปพลิเคชันของคุณ นี่คือคำแนะนำเกี่ยวกับเวลาที่จะใช้วิธีการ Authentication แต่ละวิธี:

1. Basic Authentication

เมื่อใดควรใช้:

- เครื่องมือภายในหรือต้นแบบ: โครงการง่ายๆ ที่ความปลอดภัยไม่ใช่ข้อกังวลหลัก

- การตั้งค่าที่รวดเร็วและง่ายดาย: สถานการณ์ที่ต้องการการตั้งค่าและความซับซ้อนน้อยที่สุด

ข้อดี:

- ใช้งานง่าย

- ไม่จำเป็นต้องมีไลบรารีเพิ่มเติม

ข้อเสีย:

- ไม่ปลอดภัยสำหรับข้อมูลที่ละเอียดอ่อน (ข้อมูลประจำตัวถูกเข้ารหัส base64 ไม่ได้เข้ารหัส)

- ต้องใช้ HTTPS เพื่อความปลอดภัยในระดับหนึ่ง

2. Token-Based Authentication (JWT)

เมื่อใดควรใช้:

- Single Page Applications (SPAs): เว็บแอปพลิเคชันสมัยใหม่ที่มีเฟรมเวิร์ก front-end เช่น React, Angular หรือ Vue.js

- แอปพลิเคชันมือถือ: APIs สำหรับแอปมือถือที่ stateless authentication เป็นประโยชน์

- Microservices Architecture: ระบบแบบกระจายที่แต่ละบริการสามารถตรวจสอบโทเค็นได้อย่างอิสระ

ข้อดี:

- Stateless, ไม่จำเป็นต้องมีที่เก็บข้อมูลเซสชันฝั่งเซิร์ฟเวอร์

- สามารถใช้ข้ามโดเมนต่างๆ ได้อย่างง่ายดาย

ข้อเสีย:

- การจัดเก็บโทเค็นฝั่งไคลเอนต์อาจเป็นเรื่องท้าทาย (localStorage, cookies, ฯลฯ)

- การเพิกถอนโทเค็นอาจซับซ้อน

3. Session-Based Authentication

เมื่อใดควรใช้:

- Traditional Web Applications: เว็บไซต์ที่ใช้การเรนเดอร์ฝั่งเซิร์ฟเวอร์

- Applications with Persistent Sessions: ที่ซึ่งประสบการณ์ผู้ใช้ได้รับประโยชน์จากการรักษา state ของเซสชัน

ข้อดี:

- การจัดการเซสชันแบบรวมศูนย์

- ใช้งานและจัดการได้ง่ายขึ้นด้วยเฟรมเวิร์กเช่น Express

ข้อเสีย:

- ต้องใช้ที่เก็บข้อมูลฝั่งเซิร์ฟเวอร์ (ในหน่วยความจำ, ฐานข้อมูล, ฯลฯ)

- ปรับขนาดได้น้อยลงเนื่องจาก state ฝั่งเซิร์ฟเวอร์

4. OAuth2

เมื่อใดควรใช้:

- Third-Party Integrations: แอปพลิเคชันที่ต้องเข้าถึงข้อมูลผู้ใช้จากบริการต่างๆ เช่น Google, Facebook, GitHub ฯลฯ

- Delegated Authorization: เมื่อคุณต้องการให้ผู้ใช้ให้สิทธิ์เข้าถึงทรัพยากรของตนเองในบริการอื่น

ข้อดี:

- ปลอดภัยและใช้กันอย่างแพร่หลาย

- อนุญาตให้บุคคลที่สามเข้าถึงได้โดยไม่ต้องแชร์รหัสผ่าน

ข้อเสีย:

- การตั้งค่าและการใช้งานที่ซับซ้อน

- การพึ่งพาผู้ให้บริการบุคคลที่สาม

5. Social Login

เมื่อใดควรใช้:

- Consumer-Facing Applications: แอปที่การลดความซับซ้อนของกระบวนการลงทะเบียนและเข้าสู่ระบบช่วยเพิ่มประสบการณ์ผู้ใช้

- User Convenience: เมื่อคุณต้องการลดแรงเสียดทานสำหรับผู้ใช้โดยใช้ประโยชน์จากบัญชีโซเชียลมีเดียที่มีอยู่

ข้อดี:

- ลดความซับซ้อนในการเข้าสู่ระบบสำหรับผู้ใช้

- ลดภาระในการจัดการรหัสผ่าน

ข้อเสีย:

- การพึ่งพาผู้ให้บริการโซเชียลมีเดีย

- ข้อกังวลด้านความเป็นส่วนตัวที่อาจเกิดขึ้นจากผู้ใช้

6. Multi-Factor Authentication (MFA)

เมื่อใดควรใช้:

- High-Security Applications: การธนาคาร บริการทางการเงิน การดูแลสุขภาพ และแอปพลิเคชันอื่นๆ ที่ความปลอดภัยมีความสำคัญ

- Compliance Requirements: อุตสาหกรรมที่มีข้อกำหนดด้านกฎระเบียบสำหรับความปลอดภัยที่เพิ่มขึ้น

ข้อดี:

- เพิ่มความปลอดภัยอย่างมาก

- สามารถรวมกับวิธีการอื่นๆ เพื่อการตรวจสอบสิทธิ์ที่แข็งแกร่ง

ข้อเสีย:

- ซับซ้อนกว่าในการใช้งานและจัดการ

- อาจส่งผลกระทบต่อประสบการณ์ผู้ใช้เนื่องจากขั้นตอนเพิ่มเติม

7. API Key Authentication

เมื่อใดควรใช้:

- Service-to-Service Communication: APIs ภายในที่บริการต่างๆ จำเป็นต้องตรวจสอบสิทธิ์ซึ่งกันและกัน

- Public APIs: เมื่อให้การเข้าถึงนักพัฒนาบุคคลที่สาม

ข้อดี:

- ใช้งานง่าย

- เพิกถอนและจัดการได้ง่าย

ข้อเสีย:

- ปลอดภัยน้อยกว่า (API keys อาจรั่วไหล)

- ไม่มีบริบทเฉพาะผู้ใช้ เพียงแค่การตรวจสอบสิทธิ์ระดับบริการ

8. LDAP Authentication

เมื่อใดควรใช้:

- Enterprise Applications: องค์กรขนาดใหญ่ที่มีไดเรกทอรีผู้ใช้แบบรวมศูนย์ เช่น Active Directory

- Internal Tools: ที่ซึ่งจำเป็นต้องตรวจสอบข้อมูลประจำตัวของพนักงานกับไดเรกทอรีขององค์กร

ข้อดี:

- การจัดการผู้ใช้แบบรวมศูนย์

- ผสานรวมกับโครงสร้างพื้นฐานขององค์กรที่มีอยู่ได้ดี

ข้อเสีย:

- ต้องมีการตั้งค่าและการจัดการเซิร์ฟเวอร์ LDAP

- อาจซับซ้อนในการใช้งานและแก้ไขข้อบกพร่อง

9. SAML Authentication

เมื่อใดควรใช้:

- Enterprise Single Sign-On (SSO): เมื่อผสานรวมกับโซลูชัน SSO ขององค์กร

- Applications Requiring Federated Identity: ที่ซึ่งจำเป็นต้องรวมการตรวจสอบสิทธิ์ผู้ใช้ข้ามโดเมนหลายรายการ

ข้อดี:

- ปลอดภัยและได้มาตรฐาน

- อำนวยความสะดวก SSO ข้ามแอปพลิเคชันหลายรายการ

ข้อเสีย:

- การตั้งค่าและการกำหนดค่าที่ซับซ้อน

- โดยทั่วไปต้องใช้โครงสร้างพื้นฐานเพิ่มเติม

สรุปสั้นๆ เกี่ยวกับการเลือกวิธีการ Authentication

การเลือกวิธีการ Authentication ที่เหมาะสมสำหรับแอปพลิเคชัน Node.js Express ของคุณเกี่ยวข้องกับการทำความเข้าใจตัวเลือกต่างๆ ที่มีอยู่และการประเมินตัวเลือกเหล่านั้นกับข้อกำหนดเฉพาะของแอปพลิเคชันของคุณ

Basic Authentication: รวดเร็วและง่ายสำหรับแอปพลิเคชันที่ไม่สำคัญ

Token-Based Authentication (JWT): เหมาะสำหรับ SPAs, แอปมือถือ และ microservices

Session-Based Authentication: เหมาะสำหรับเว็บแอปพลิเคชันแบบดั้งเดิม

OAuth2: เหมาะที่สุดสำหรับการผสานรวมกับบุคคลที่สามและการเข้าถึงที่มอบหมาย

Social Login: เหมาะสำหรับแอปพลิเคชันที่เน้นผู้บริโภคเพื่อปรับปรุงประสบการณ์ผู้ใช้

Multi-Factor Authentication (MFA): จำเป็นสำหรับแอปพลิเคชันที่มีความปลอดภัยสูง

API Key Authentication: มีประโยชน์สำหรับการสื่อสารแบบ service-to-service และ APIs สาธารณะ

LDAP Authentication: เหมาะสำหรับแอปพลิเคชันองค์กรที่มีการจัดการผู้ใช้แบบรวมศูนย์

SAML Authentication: ใช้สำหรับ SSO ขององค์กรและระบบ identity แบบรวม

การเลือกวิธีการที่เหมาะสมขึ้นอยู่กับความต้องการเฉพาะของแอปพลิเคชันของคุณ ข้อกำหนดด้านความปลอดภัย และข้อควรพิจารณาด้านประสบการณ์ผู้ใช้

ตัวอย่าง Node.js Express Authentication

Authentication เป็นส่วนสำคัญของแอปพลิเคชันเว็บใดๆ เพื่อให้มั่นใจว่าผู้ใช้สามารถเข้าถึงทรัพยากรได้อย่างปลอดภัย มาสำรวจตัวอย่างต่างๆ ของวิธีการใช้งาน Authentication ในแอปพลิเคชัน Node.js Express เราจะครอบคลุมวิธีการทั่วไปบางอย่าง: JWT (JSON Web Tokens), session-based authentication, OAuth2 และ API keys

1. JWT (JSON Web Tokens) Authentication

JWT เป็นวิธีการตรวจสอบสิทธิ์แบบ stateless ที่ช่วยให้คุณสามารถส่งข้อมูลระหว่างคู่สัญญาได้อย่างปลอดภัยในรูปแบบอ็อบเจกต์ JSON ข้อมูลนี้สามารถตรวจสอบและเชื่อถือได้เนื่องจากมีการลงนามแบบดิจิทัล

ขั้นตอนการใช้งาน:

ขั้นตอนที่ 1: ตั้งค่าโปรเจกต์ของคุณ

ขั้นแรก สร้างโปรเจกต์ใหม่และติดตั้ง dependencies ที่จำเป็น:

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjsขั้นตอนที่ 2: สร้าง Express Server

สร้างไฟล์ app.js และตั้งค่า Express server พื้นฐาน:

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'your_jwt_secret';

// Mock User Data

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`Hello ${req.user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

2. Session-Based Authentication

Session-based authentication อาศัยการจัดเก็บข้อมูลเซสชันฝั่งเซิร์ฟเวอร์ วิธีการนี้เป็น stateful และใช้กันทั่วไปในเว็บแอปพลิเคชันแบบดั้งเดิม

ขั้นตอนการใช้งาน:

ขั้นตอนที่ 1: ตั้งค่าโปรเจกต์ของคุณ

สร้างโปรเจกต์ใหม่และติดตั้ง dependencies ที่จำเป็น:

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

ขั้นตอนที่ 2: สร้าง Express Server

สร้างไฟล์ app.js และตั้งค่า Express server พื้นฐาน:

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('Logged in');

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`Hello ${user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

3. OAuth2 Authentication

OAuth2 เป็นวิธีการตรวจสอบสิทธิ์ที่ซับซ้อนกว่า ซึ่งช่วยให้แอปพลิเคชันของบุคคลที่สามสามารถเข้าถึงทรัพยากรของผู้ใช้ได้โดยไม่ต้องเปิดเผยข้อมูลประจำตัวของผู้ใช้ ใช้กันทั่วไปสำหรับการเข้าสู่ระบบโซเชียลและการผสานรวมกับบริการอื่นๆ

ขั้นตอนการใช้งาน:

การใช้งาน OAuth2 โดยทั่วไปเกี่ยวข้องกับการใช้ไลบรารีหรือเฟรมเวิร์กที่จัดการ OAuth2 flow เพื่อความเรียบง่าย เราจะใช้ไลบรารี passport พร้อมกับกลยุทธ์เช่น passport-google-oauth20

ขั้นตอนที่ 1: ตั้งค่าโปรเจกต์ของคุณ

สร้างโปรเจกต์ใหม่และติดตั้ง dependencies ที่จำเป็น:

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-sessionขั้นตอนที่ 2: สร้าง Express Server

สร้างไฟล์ app.js และตั้งค่า Express server พื้นฐาน:

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'YOUR_GOOGLE_CLIENT_ID',

clientSecret: 'YOUR_GOOGLE_CLIENT_SECRET',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// In a real application, you would save the profile info to your database

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`Hello ${req.user.displayName}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

4. API Key Authentication

API key authentication นั้นง่ายและมักใช้สำหรับการสื่อสารแบบ server-to-server ซึ่งเกี่ยวข้องกับการส่ง key พร้อมกับแต่ละคำขอเพื่อตรวจสอบไคลเอนต์

ขั้นตอนการใช้งาน

ขั้นตอนที่ 1: ตั้งค่าโปรเจกต์ของคุณ

สร้างโปรเจกต์ใหม่และติดตั้ง dependencies ที่จำเป็น:

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

ขั้นตอนที่ 2: สร้าง Express Server

สร้างไฟล์ app.js และตั้งค่า Express server พื้นฐาน:

const express = require('express');

const app = express();

const API_KEY = 'your_api_key';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('Access granted to protected route');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

ตั้งแต่ stateless JWT authentication ไปจนถึง session-based authentication แบบดั้งเดิม และ OAuth2 สำหรับการผสานรวมกับบุคคลที่สาม คุณมีวิธีการต่างๆ ให้เลือกตามความต้องการของแอปพลิเคชันของคุณ การทำความเข้าใจและใช้งานวิธีการเหล่านี้อย่างถูกต้องจะช่วยให้คุณสร้างแอปพลิเคชันที่ปลอดภัยและปรับขนาดได้

10 แนวทางปฏิบัติที่ดีที่สุดสำหรับ Nodejs Express Authentication

การใช้งาน Authentication ในแอปพลิเคชัน Node.js Express ต้องพิจารณาอย่างรอบคอบเพื่อให้มั่นใจในความปลอดภัย ความสามารถในการปรับขนาด และความง่ายในการใช้งาน นี่คือแนวทางปฏิบัติที่ดีที่สุดบางประการที่ควรปฏิบัติตามเมื่อจัดการ Authentication ในแอปพลิเคชัน Node.js Express ของคุณ:

1. ใช้ Strong Password Hashing

- Hash Passwords: Hash รหัสผ่านเสมอ ก่อนที่จะจัดเก็บไว้ในฐานข้อมูล ใช้ algorithm hashing ที่แข็งแกร่ง เช่น bcrypt

- Salt Passwords: เพิ่ม salt ที่ไม่ซ้ำกันให้กับแต่ละรหัสผ่านเพื่อป้องกันการโจมตีแบบ rainbow table

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. Secure JWT Tokens

- Keep Secret Keys Secure: จัดเก็บ secret keys ในตัวแปรสภาพแวดล้อมและไม่ใช่ใน source code ของคุณ

- Set Expiry Time: ตั้งค่าเวลาหมดอายุสำหรับ JWT เสมอ เพื่อจำกัดระยะเวลาความถูกต้อง

- Use Strong Algorithms: ใช้ algorithm การลงนามที่แข็งแกร่ง (เช่น HS256)

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. Use HTTPS

- Encrypt Traffic: ใช้ HTTPS เสมอ เพื่อเข้ารหัสข้อมูลที่ส่งระหว่างไคลเอนต์และเซิร์ฟเวอร์ ป้องกันการโจมตีแบบ man-in-the-middle

4. Validate Input

- Sanitize and Validate: ใช้ไลบรารีเช่น Joi หรือ express-validator เพื่อทำความสะอาดและตรวจสอบความถูกต้องของข้อมูลที่ผู้ใช้ป้อน เพื่อป้องกันการโจมตีแบบ injection

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// Proceed with registration

});

5. Implement Rate Limiting

- Prevent Brute Force Attacks: ใช้ rate limiting เพื่อจำกัดจำนวนคำขอที่ไคลเอนต์สามารถทำได้ไปยัง endpoints การตรวจสอบสิทธิ์ของคุณ

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 minutes

max: 100 // limit each IP to 100 requests per windowMs

});

app.use('/login', limiter);

6. Store Tokens Securely

- Use Secure Cookies: จัดเก็บ JWTs ใน secure, HTTP-only cookies เพื่อป้องกันการเข้าถึงจาก JavaScript (ป้องกันการโจมตี XSS)

- Refresh Tokens: ใช้ refresh tokens เพื่อให้ผู้ใช้ได้รับ access tokens ใหม่โดยไม่ต้องตรวจสอบสิทธิ์อีกครั้ง

7. Implement Proper Session Management

- Invalidate Tokens: ใช้ token invalidation เมื่อออกจากระบบเพื่อป้องกันการนำโทเค็นกลับมาใช้ใหม่

- Session Expiry: ตรวจสอบให้แน่ใจว่าเซสชันหมดอายุหลังจากช่วงเวลาที่ไม่ใช้งาน

8. Use Middleware for Protected Routes

- Centralize Authentication Logic: ใช้ middleware เพื่อจัดการ authentication logic สำหรับ protected routes

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('This is a protected route');

});

9. Monitor and Log Authentication Events

- Log Suspicious Activity: ตรวจสอบและบันทึกเหตุการณ์ที่เกี่ยวข้องกับการตรวจสอบสิทธิ์ เพื่อตรวจจับและตอบสนองต่อกิจกรรมที่น่าสงสัย

- Audit Logs: รักษา audit logs สำหรับความพยายามในการเข้าสู่ระบบของผู้ใช้ การเปลี่ยนแปลงบัญชี และการดำเนินการที่สำคัญอื่นๆ

10. Regularly Update Dependencies

- Keep Libraries Up to Date: อัปเดต dependencies ของคุณเป็นประจำ เพื่อรับประโยชน์จากการแก้ไขความปลอดภัยและการปรับปรุง

- Audit Dependencies: ใช้เครื่องมือเช่น npm audit เพื่อระบุและแก้ไขช่องโหว่ใน dependencies ของคุณ

การใช้ประโยชน์จาก Apidog เพื่อทดสอบ APIs ด้วยวิธีการ Nodejs Express Authentication

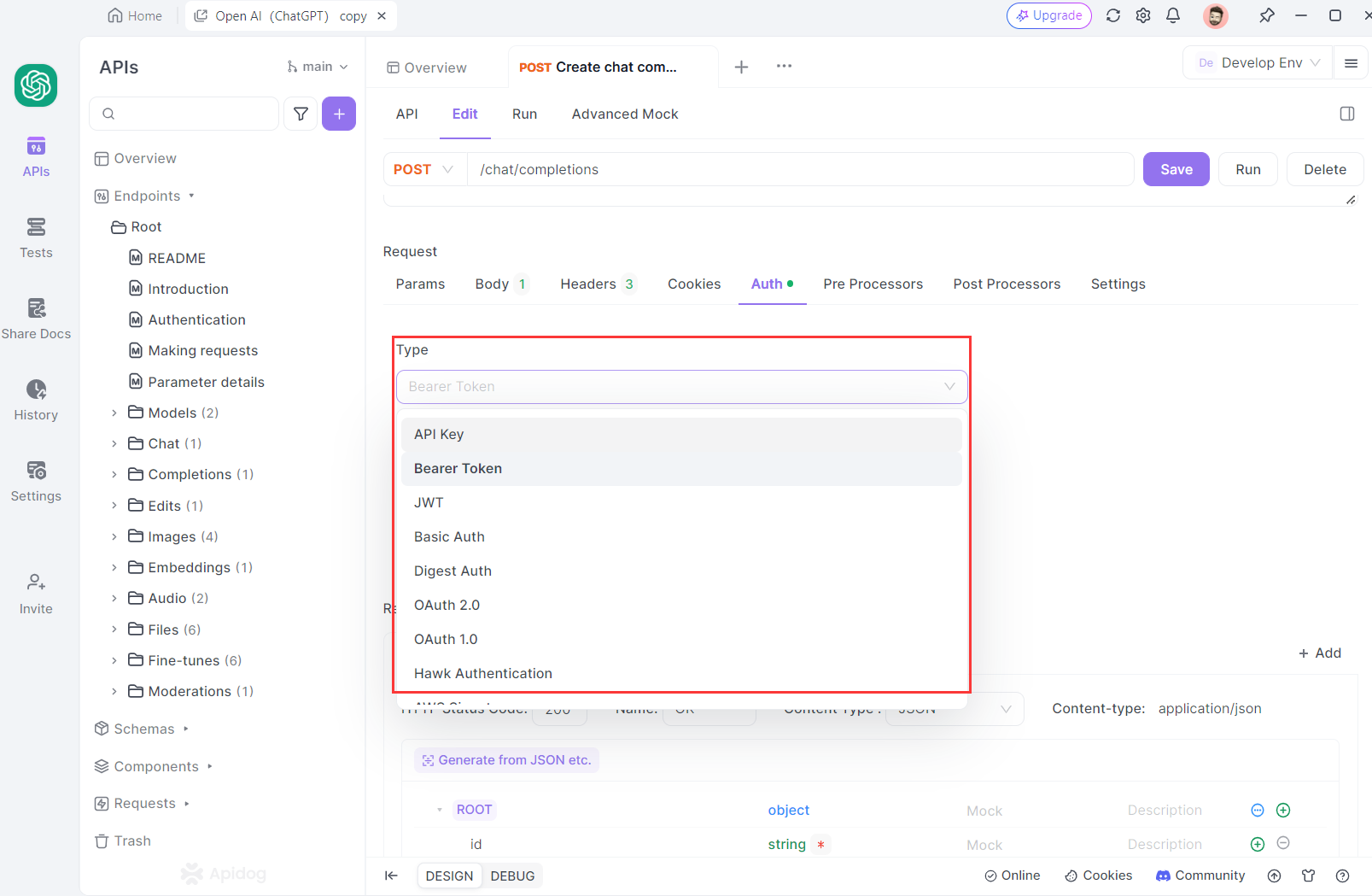

Apidog เป็นแพลตฟอร์มการพัฒนา API ที่ครอบคลุม ซึ่งช่วยปรับปรุงกระบวนการพัฒนาทั้งหมด มีตัวเลือกการตรวจสอบสิทธิ์ในตัวที่แข็งแกร่ง ช่วยให้นักพัฒนาสามารถทดสอบ endpoints API ด้วยวิธีการต่างๆ รวมถึง API Key, Bearer Token, JWT, Basic Auth, Digest Auth, OAuth 1.0, OAuth 2.0, Hawk Authentication, NTLM และ Akamai EdgeGrid ซึ่งช่วยให้นักพัฒนา API สามารถตรวจสอบกลยุทธ์การตรวจสอบสิทธิ์ที่ใช้ใน APIs ของตนได้อย่างละเอียด

บทสรุป

การใช้งาน Authentication ในแอปพลิเคชัน Node.js Express เป็นสิ่งสำคัญในการรับรองความปลอดภัยและความสมบูรณ์ของเว็บแอปพลิเคชันของคุณ ด้วยการทำความเข้าใจวิธีการ Authentication ต่างๆ ตั้งแต่ Basic Auth และ JWT ไปจนถึง OAuth2 และ LDAP และปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุด เช่น การใช้ strong password hashing การรักษาความปลอดภัย JWT tokens และการตรวจสอบความถูกต้องของอินพุต คุณสามารถสร้างระบบ Authentication ที่แข็งแกร่งและปลอดภัยได้ เครื่องมือต่างๆ เช่น Apidog ช่วยเพิ่มความสามารถในการทดสอบและตรวจสอบวิธีการ Authentication เหล่านี้ เพื่อให้มั่นใจว่าทำงานได้ตามที่ตั้งใจไว้ ด้วยการเลือกและใช้งานกลยุทธ์การตรวจสอบสิทธิ์ที่เหมาะสมสำหรับความต้องการของแอปพลิเคชันของคุณอย่างรอบคอบ คุณสามารถมอบประสบการณ์ผู้ใช้ที่ปลอดภัยและราบรื่น ปกป้องข้อมูลและทรัพยากรที่ละเอียดอ่อนได้อย่างมีประสิทธิภาพ

```