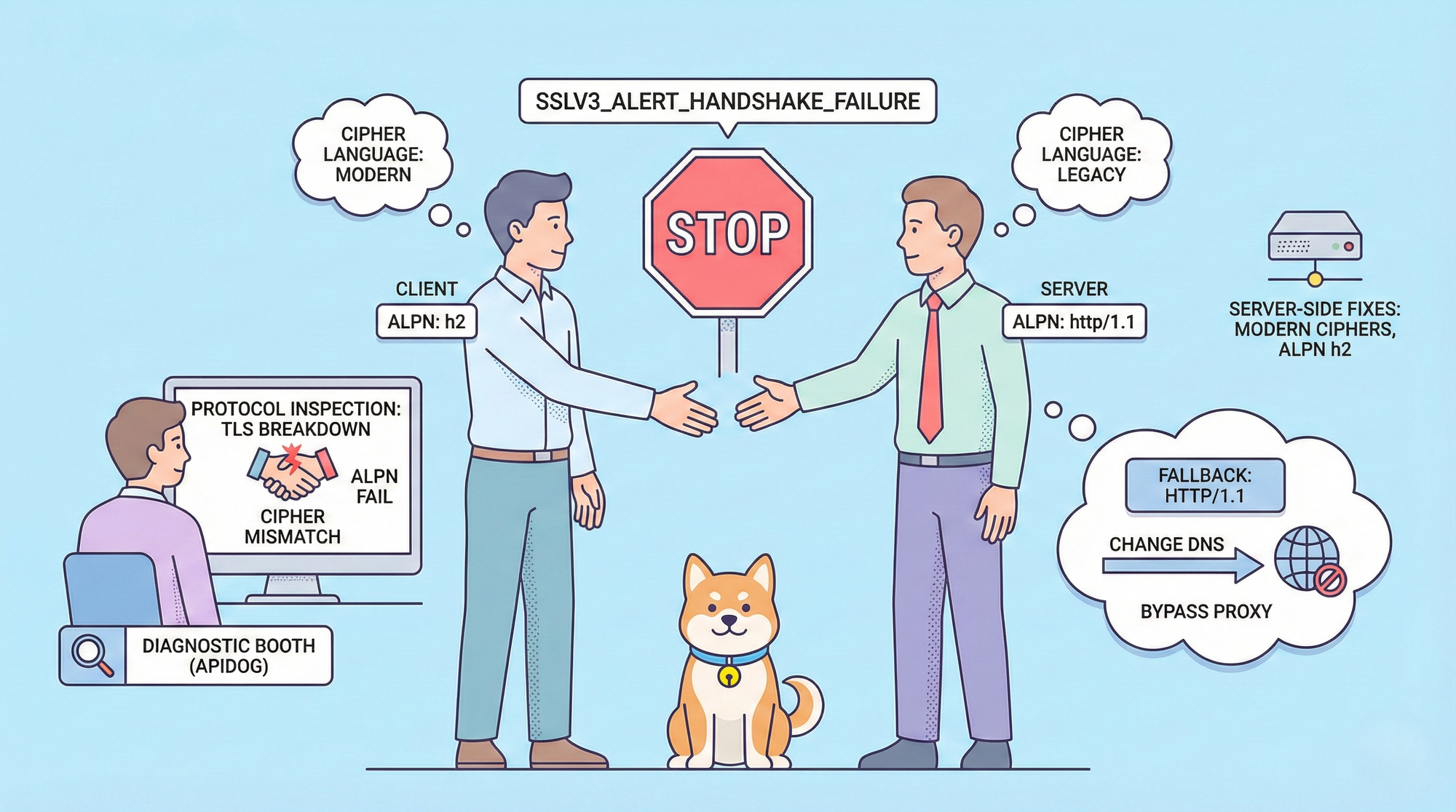

HTTP/2 ช่วยเพิ่มประสิทธิภาพด้วยมัลติเพล็กซิง (multiplexing), เซิร์ฟเวอร์พุช (server push) และการบีบอัดส่วนหัว (header compression) ที่มีประสิทธิภาพ อย่างไรก็ตาม นักพัฒนาบางครั้งอาจประสบปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE หมายเลขการแจ้งเตือน TLS เฉพาะนี้ในข้อมูลจำเพาะ SSL/TLS บ่งชี้ว่าเซิร์ฟเวอร์ยุติการแฮนด์เชคอย่างกะทันหัน เนื่องจากไม่สามารถตกลงพารามิเตอร์ที่สำคัญกับไคลเอ็นต์ได้

ในบันทึก (logs) ข้อผิดพลาดมักจะปรากฏในรูปแบบ:

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

ในสภาพแวดล้อมที่ใช้ BoringSSL (เช่น แอป Electron/Chromium) ข้อความจะปรากฏดังนี้:

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40HTTP/2 กำหนดให้ใช้ TLS 1.2 หรือสูงกว่า และพึ่งพา Application-Layer Protocol Negotiation (ALPN) อย่างมากในการประกาศและเลือกตัวระบุโปรโตคอล "h2" เมื่อการเจรจาขัดข้องเนื่องจากชุดเข้ารหัส (ciphers) ที่ไม่เข้ากัน, การขาดการสนับสนุน ALPN, เวอร์ชัน TLS ไม่ตรงกัน หรือการรบกวนของเครือข่าย จะทำให้เกิดการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE

คู่มือนี้จะอธิบายสาเหตุ การวินิจฉัย วิธีแก้ไขชั่วคราว การแก้ไขขั้นสูง และกลยุทธ์การป้องกัน เพื่อให้คุณสามารถแก้ไขปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ได้อย่างมีประสิทธิภาพ

ทำความเข้าใจสาเหตุหลักของการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE

เซิร์ฟเวอร์จะส่งการแจ้งเตือน SSLV3_ALERT_HANDSHAKE_FAILURE เมื่อไม่มีชุดพารามิเตอร์ TLS ที่ยอมรับร่วมกันได้เกิดขึ้นในระหว่างการเจรจา HTTP/2 มีข้อกำหนดที่เข้มงวดซึ่งทำให้ความไม่ตรงกันของ TLS ทั่วไปยิ่งรุนแรงขึ้น

สาเหตุหลักได้แก่:

- ชุดเข้ารหัส (Cipher suite) ไม่เข้ากัน: ไคลเอ็นต์เสนอชุดที่ทันสมัย (เช่น ECDHE with AES-GCM) แต่เซิร์ฟเวอร์ปฏิเสธเนื่องจากการกำหนดค่าที่ล้าสมัยหรือนโยบายความปลอดภัย เซิร์ฟเวอร์รุ่นเก่าบางครั้งยอมรับเฉพาะชุดเข้ารหัสที่เลิกใช้แล้ว ซึ่งไคลเอ็นต์รุ่นใหม่จะปิดใช้งานโดยค่าเริ่มต้น

- การเจรจา ALPN ล้มเหลว: HTTP/2 กำหนดให้เซิร์ฟเวอร์เสนอ "h2" ในส่วนขยาย ALPN หากเซิร์ฟเวอร์ละเว้น ALPN โดยสิ้นเชิง หรือประกาศเพียง "http/1.1" ไคลเอ็นต์จะยุติการทำงาน ทำให้เกิด SSLV3_ALERT_HANDSHAKE_FAILURE ในการพยายามเชื่อมต่อ HTTP/2

- ความขัดแย้งของเวอร์ชัน TLS: ไคลเอ็นต์ที่บังคับใช้ TLS 1.3 ขัดแย้งกับเซิร์ฟเวอร์ที่จำกัดไว้ที่ TLS 1.2 (หรือในทางกลับกันในสถานการณ์การลดระดับที่หายาก)

- ส่วนขยายขาดหายไปหรือไม่ตรงกัน: ปัญหาเกี่ยวกับ Server Name Indication (SNI), เคอร์ฟวงรี (elliptic curves), อัลกอริทึมลายเซ็น (signature algorithms) หรือกลุ่มที่รองรับ ทำให้ข้อตกลงหยุดชะงัก

- การรบกวนของเครือข่ายหรือตัวกลาง: ไฟร์วอลล์, อุปกรณ์ DPI, พร็อกซีโปร่งใส (transparent proxies) หรือ ISP จะดึงส่วนขยาย ALPN ออก, จัดเรียงแพ็กเก็ตใหม่ หรือบล็อกเรคคอร์ด TLS บางอย่าง การกำหนดเส้นทางในภูมิภาคทำให้ปัญหานี้รุนแรงขึ้น เช่น บางเส้นทางของ Cloudflare ในยุโรปตะวันออกนำเสนอเอนด์พอยต์ที่ไม่เข้ากันกับการแฮนด์เชคในกรณี Cursor

- ข้อผิดพลาดของไลบรารีไคลเอ็นต์: BoringSSL (ที่ใช้ในแอป Electron จำนวนมาก) หรือ OpenSSL เวอร์ชันเฉพาะ จะบังคับใช้ค่าเริ่มต้นที่เข้มงวดขึ้นหลังจากการอัปเดต โดยปฏิเสธการกำหนดค่าเก่าที่เคยสำเร็จมาก่อน

ปัจจัยเหล่านี้อธิบายถึงการเชื่อมต่อ HTTP/2 ล้มเหลวเป็นครั้งคราวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ที่เปลี่ยนแปลงพฤติกรรมตามตัวแก้ไข DNS (DNS resolver), โหนดออก (exit node) หรือแม้กระทั่งช่วงเวลาของวันเนื่องจากการกระจายโหลด (load balancing)

วิธีวินิจฉัยการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ทีละขั้นตอน

ระบุจุดที่ล้มเหลวก่อนที่จะแก้ไข

เริ่มต้นด้วย OpenSSL เพื่อจำลองการแฮนด์เชค:

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

ตรวจสอบผลลัพธ์อย่างละเอียด การเจรจาที่สำเร็จจะแสดง:

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384ความล้มเหลวจะแสดง:

SSL alert number 40ถัดไป ให้ทดสอบด้วย curl สำหรับพฤติกรรมเฉพาะของ HTTP/2:

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IPแฟล็ก verbose จะแสดงข้อเสนอ ALPN, โปรโตคอลที่เลือก และการแจ้งเตือนการแฮนด์เชค หาก curl รายงาน "ALPN, server accepted to use h2" แต่ยังคงล้มเหลว ให้สงสัยปัญหาหลังการแฮนด์เชค เช่น ข้อผิดพลาดเฟรม HTTP/2

จับแพ็กเก็ตด้วย Wireshark หรือ tcpdump:

tcpdump -i any -w handshake.pcap host api.example.com and port 443กรองหาเรคคอร์ด TLS ใน Wireshark (tls.handshake.type == 2 สำหรับ ServerHello) ตรวจสอบว่าส่วนขยาย ALPN มี "h2" และตรวจสอบเรคคอร์ด Alert สำหรับโค้ด 40

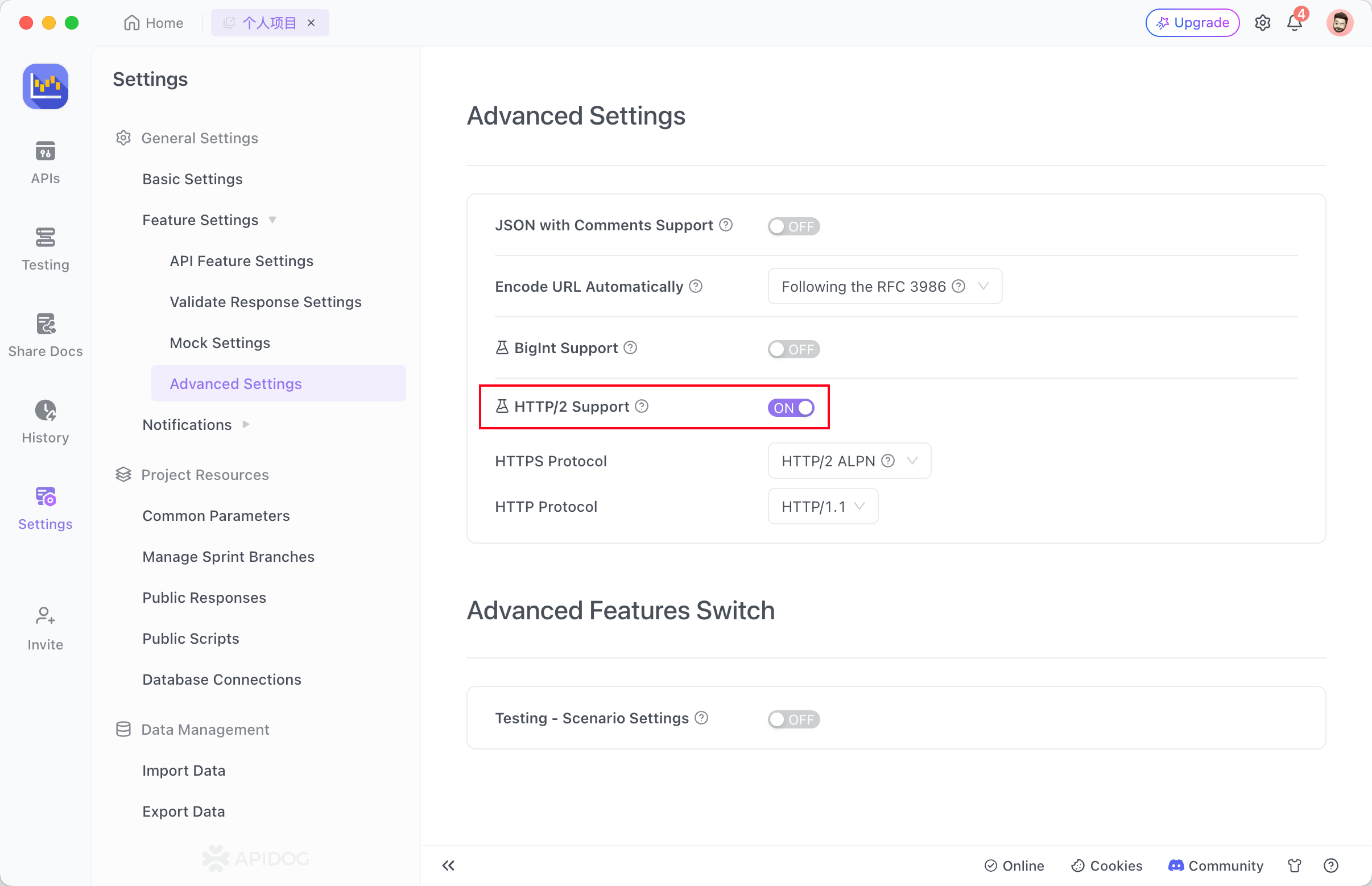

สำหรับการทำงานของ API, Apidog ช่วยให้การวินิจฉัยง่ายขึ้น ไปที่ Settings → Feature Settings → Advanced Settings, เปิดใช้งานการรองรับ HTTP/2 และเลือกโหมดการเจรจา ALPN ส่งคำขอไปยังปลายทางเป้าหมาย Apidog จะบันทึกเวอร์ชันโปรโตคอล สถานะการแฮนด์เชค และรายละเอียด SSLV3_ALERT_HANDSHAKE_FAILURE ใดๆ โดยตรงในส่วนการตอบกลับ สลับไปที่โหมด HTTP/1.1 ทันทีเพื่อยืนยันว่าปัญหาเกี่ยวข้องกับการเจรจา HTTP/2 โดยเฉพาะหรือไม่ วิธีนี้จะแยกส่วนที่ไคลเอ็นต์ เครือข่าย หรือเซิร์ฟเวอร์มีส่วนร่วมในการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ได้เร็วกว่าเครื่องมือแบบแมนนวล

ใช้วิธีแก้ไขชั่วคราวทันทีสำหรับปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE

กู้คืนการเชื่อมต่อได้อย่างรวดเร็วด้วยขั้นตอนเหล่านี้

บังคับใช้ HTTP/1.1 แทน: ปิดใช้งาน HTTP/2 ในไคลเอ็นต์หรือแอปพลิเคชันของคุณ ใน Cursor IDE ให้เปิด Settings, ค้นหา "HTTP/2", เลือก "HTTP Compatibility Mode: HTTP/1.1" แล้วรีสตาร์ท เครื่องมือที่ใช้ Electron หลายตัวมีตัวสลับที่คล้ายกัน วิธีนี้จะเลี่ยงข้อกำหนดของ ALPN และ HTTP/2 ช่วยกำจัด SSLV3_ALERT_HANDSHAKE_FAILURE ได้ในกรณีส่วนใหญ่ แม้ว่าจะลดประสิทธิภาพลงก็ตาม

เปลี่ยน DNS resolver: สลับจาก Google (8.8.8.8) ไปยัง Quad9 (9.9.9.9), Cloudflare (1.1.1.1 โดยปิดการบล็อกมัลแวร์) หรือ DNS ของ ISP ในพื้นที่ การเปลี่ยนแปลงการกำหนดเส้นทางจะช่วยแก้ไขความไม่ตรงกันของการแฮนด์เชคที่เกิดจาก CDN เฉพาะภูมิภาค

เลี่ยงพร็อกซีและ VPN ชั่วคราว: ปิดใช้งานพร็อกซีขององค์กร หรือทดสอบโดยไม่ใช้ VPN ตัวกลางบางตัวอาจแก้ไขส่วนขยาย TLS ซึ่งกระตุ้นให้เกิด SSLV3_ALERT_HANDSHAKE_FAILURE ระหว่างการพยายามเชื่อมต่อ HTTP/2

ปรับนาฬิการะบบและความน่าเชื่อถือของใบรับรอง: ตรวจสอบให้แน่ใจว่าวันที่/เวลาตรงกัน นาฬิกาที่ไม่ถูกต้องจะทำให้ใบรับรองไม่ถูกต้องและยุติการแฮนด์เชค

วิธีแก้ไขชั่วคราวเหล่านี้จะแก้ไขปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ส่วนใหญ่ได้ภายในไม่กี่นาที

ใช้ประโยชน์จาก Apidog เพื่อทดสอบและแก้ไขข้อบกพร่องการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE

Apidog เป็นเลิศในการแก้ไขปัญหา HTTP/2 คุณสมบัติหลักได้แก่:

- การเจรจา ALPN อัตโนมัติสำหรับเอนด์พอยต์ HTTPS

- โหมด HTTP/2 แบบบังคับ หรือ HTTP/2 Prior Knowledge (h2c สำหรับการทดสอบ cleartext)

- การตรวจสอบโปรโตคอลโดยละเอียดที่แสดงเวอร์ชันที่เจรจา ชุดเข้ารหัส และการแจ้งเตือน TLS

- คอลเลกชันที่สามารถเขียนสคริปต์ได้ ซึ่งสามารถเล่นซ้ำสถานการณ์ที่ล้มเหลวข้ามสภาพแวดล้อมต่างๆ

เปิดใช้งาน HTTP/2 ในการตั้งค่าขั้นสูงของ Apidog กำหนดเป้าหมาย API ของคุณ และสังเกตผลลัพธ์ หากพบ SSLV3_ALERT_HANDSHAKE_FAILURE ให้สลับโปรโตคอล ตรวจสอบบันทึก ALPN หรือเปรียบเทียบกับ HTTP/1.1 Apidog ยังรองรับตัวแปรสภาพแวดล้อมและสคริปต์ก่อนคำขอ (pre-request scripts) ซึ่งช่วยให้คุณจำลองเงื่อนไขภูมิภาคหรือชุดเข้ารหัสที่กำหนดเองได้ ผู้เชี่ยวชาญใช้ Apidog เพื่อป้องกันการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ใน API ที่ใช้งานจริง

ดาวน์โหลด Apidog ฟรี และเริ่มทดสอบการเชื่อมต่อ HTTP/2 ได้แล้ววันนี้ อินเทอร์เฟซที่ใช้งานง่ายจะเปลี่ยนการแก้ไขข้อบกพร่องการแฮนด์เชคที่ซับซ้อนให้เป็นกระบวนการที่ตรงไปตรงมา

การนำวิธีแก้ไขปัญหาจากฝั่งเซิร์ฟเวอร์และวิธีแก้ไขระยะยาวสำหรับปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ไปใช้

แก้ไขสาเหตุหลักอย่างถาวร

อัปเดตการกำหนดค่า TLS ของเซิร์ฟเวอร์: ตรวจสอบให้แน่ใจว่าใช้ชุดเข้ารหัสที่ทันสมัย (ECDHE-ECDSA-AES256-GCM-SHA384 เป็นต้น) และรองรับ ALPN "h2" อย่างชัดเจน สำหรับ Nginx:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;สร้างพารามิเตอร์ DH ที่แข็งแกร่ง: ป้องกันปัญหาคล้าย Logjam:

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048ตรวจสอบด้วยเครื่องมือภายนอก: ใช้ Qualys SSL Labs หรือ testssl.sh เพื่อตรวจสอบรายการชุดเข้ารหัส การรองรับโปรโตคอล และพฤติกรรม ALPN

ตรวจสอบและบันทึกการแจ้งเตือน TLS: เปิดใช้งานการบันทึกโดยละเอียดในเซิร์ฟเวอร์และไคลเอ็นต์เพื่อตรวจจับความล้มเหลวในการแฮนด์เชคตั้งแต่เนิ่นๆ

ทำให้ไลบรารีไคลเอ็นต์เป็นมาตรฐาน: อัปเดตไลบรารี urllib3, requests หรือ http2 ให้เป็นปัจจุบัน ใน Python ให้กำหนดชุดเข้ารหัสที่ปลอดภัยอย่างชัดเจนเมื่อจำเป็น

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')แนวทางปฏิบัติเหล่านี้ช่วยลดปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ในอนาคต

กำจัดปัญหาการเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE อย่างถาวร

การเชื่อมต่อ HTTP/2 ล้มเหลวพร้อมข้อผิดพลาด SSLV3_ALERT_HANDSHAKE_FAILURE ทำให้ผู้พัฒนารู้สึกหงุดหงิด แต่การวินิจฉัยอย่างเป็นระบบและการแก้ไขที่ตรงจุดจะช่วยกู้คืนประสิทธิภาพที่เชื่อถือได้ เริ่มต้นด้วยวิธีแก้ไขชั่วคราวอย่างรวดเร็ว เช่น การปิดใช้งาน HTTP/2 หรือการเปลี่ยน DNS จากนั้นใช้ Apidog สำหรับการทดสอบและตรวจสอบ HTTP/2 ที่แม่นยำ

การปรับเปลี่ยนเล็กน้อย เช่น การกำหนดค่า ALPN ที่เหมาะสม ชุดเข้ารหัสที่อัปเดต หรือความตระหนักในการกำหนดเส้นทางในภูมิภาค จะนำมาซึ่งการปรับปรุงที่ยิ่งใหญ่ ทดสอบล่วงหน้าด้วยคุณสมบัติ HTTP/2 ของ Apidog เพื่อตรวจจับปัญหา SSLV3_ALERT_HANDSHAKE_FAILURE ก่อนที่จะส่งผลกระทบต่อผู้ใช้งาน

ดาวน์โหลด Apidog ฟรี และสร้างการเชื่อมต่อ HTTP/2 ที่ยืดหยุ่นซึ่งหลีกเลี่ยงความล้มเหลวในการแฮนด์เชคได้อย่างสมบูรณ์