เมื่อสร้างหรือใช้ API การตัดสินใจที่สำคัญที่สุดอย่างหนึ่งที่คุณจะต้องทำคือการเลือกวิธีการตรวจสอบสิทธิ์ที่เหมาะสม ตัวเลือกยอดนิยมสองตัวที่คุณมักจะพบคือ Basic Authentication (Basic Auth) และ Bearer Token แต่จริงๆ แล้ววิธีการเหล่านี้คืออะไร และแตกต่างกันอย่างไร? ที่สำคัญกว่านั้น คุณควรใช้อันไหน?

ในโพสต์นี้ เราจะเจาะลึกถึง ความแตกต่างระหว่าง Basic Auth และ Bearer Token เพื่อช่วยให้คุณตัดสินใจได้อย่างมีข้อมูล เราจะแบ่งแนวคิดต่างๆ ออกเป็นส่วนๆ เปรียบเทียบข้อดีข้อเสีย และแนะนำคุณว่าวิธีใดอาจเหมาะสมที่สุดสำหรับความต้องการ API ของคุณ

Basic Authentication คืออะไร?

มาเริ่มต้นด้วย Basic Auth ลองนึกภาพว่าคุณอยู่ที่ทางเข้าคลับ และบอดี้การ์ดขอ ID ของคุณ คุณแสดงให้เขาดู และถ้าทุกอย่างถูกต้อง คุณก็ได้รับอนุญาตให้เข้าไปได้ Basic Auth ทำงานในลักษณะเดียวกัน เป็นรูปแบบการตรวจสอบสิทธิ์ที่ง่ายที่สุดรูปแบบหนึ่ง โดยที่ผู้ใช้ให้ชื่อผู้ใช้และรหัสผ่าน ซึ่งจะถูกเข้ารหัสใน Base64

Basic Auth ทำงานอย่างไร?

- Client Request: เมื่อไคลเอนต์ต้องการเข้าถึงปลายทาง API จะส่งคำขอพร้อมส่วนหัวการอนุญาต

- Authorization Header: ส่วนหัวนี้มีคำว่า "Basic" ตามด้วยช่องว่าง แล้วตามด้วยชื่อผู้ใช้และรหัสผ่านที่เข้ารหัส Base64

- Server Validation: เซิร์ฟเวอร์จะถอดรหัสสตริงนี้ ตรวจสอบข้อมูลประจำตัว และให้สิทธิ์เข้าถึงหากทุกอย่างถูกต้อง

นี่คือตัวอย่างง่ายๆ ของลักษณะส่วนหัวการอนุญาต:

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=

ในตัวอย่างนี้ dXNlcm5hbWU6cGFzc3dvcmQ= คือสตริงที่เข้ารหัส Base64 ของชุดค่าผสมชื่อผู้ใช้และรหัสผ่าน

ข้อดีของการใช้ Basic Auth

- ความเรียบง่าย: Basic Auth นั้นง่ายต่อการใช้งาน คุณไม่จำเป็นต้องตั้งค่าหรือโปรโตคอลที่ซับซ้อน

- รองรับอย่างกว้างขวาง: รองรับโดยไคลเอนต์และเซิร์ฟเวอร์ HTTP เกือบทั้งหมด

- ไม่มีการพึ่งพา: Basic Auth ไม่ต้องการไลบรารีหรือโทเค็นภายนอก ทำให้มีน้ำหนักเบา

ข้อเสียของการใช้ Basic Auth

- ความเสี่ยงด้านความปลอดภัย: เนื่องจากข้อมูลประจำตัวถูกส่งไปพร้อมกับทุกคำขอและเข้ารหัส Base64 เท่านั้น (ไม่ได้เข้ารหัส) จึงสามารถถอดรหัสได้อย่างง่ายดายหากถูกสกัดกั้น

- ไม่มีการจัดการเซสชัน: แต่ละคำขอจำเป็นต้องมีข้อมูลประจำตัว ซึ่งอาจไม่มีประสิทธิภาพและไม่ปลอดภัย

- ความสามารถในการปรับขนาดที่จำกัด: ในระบบที่ซับซ้อนมากขึ้น ซึ่งคุณต้องจัดการสิทธิ์หรือเซสชันของผู้ใช้ที่แตกต่างกัน Basic Auth จะไม่เพียงพอ

Bearer Token คืออะไร?

ตอนนี้ มาดู Bearer Token กันบ้าง ลองนึกภาพ Bearer Token เหมือนบัตร VIP ที่คอนเสิร์ต เมื่อคุณมีแล้ว คุณไม่จำเป็นต้องแสดง ID ของคุณทุกครั้งที่คุณเข้าพื้นที่จำกัด โทเค็นนั้นเป็นหลักฐานว่าคุณมีการเข้าถึง

Bearer Token ทำงานอย่างไร?

- การออกโทเค็น: เมื่อผู้ใช้เข้าสู่ระบบสำเร็จ เซิร์ฟเวอร์จะสร้างโทเค็น ซึ่งมักจะเป็น JSON Web Token (JWT)

- การจัดเก็บโทเค็น: โทเค็นนี้จะถูกเก็บไว้ในฝั่งไคลเอนต์ ไม่ว่าจะในที่เก็บข้อมูลในเครื่อง คุกกี้ หรือที่อื่นๆ

- Authorization Header: สำหรับคำขอ API ที่ตามมา ไคลเอนต์จะรวมโทเค็นนี้ไว้ในส่วนหัวการอนุญาต

- Server Validation: เซิร์ฟเวอร์จะตรวจสอบความถูกต้องของโทเค็นและให้สิทธิ์เข้าถึงหากโทเค็นถูกต้องและยังไม่หมดอายุ

นี่คือลักษณะของส่วนหัวการอนุญาตที่มี Bearer Token:

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

ในกรณีนี้ โทเค็นมักจะเป็นสตริงที่เข้ารหัสยาวซึ่งมีข้อมูลที่เข้ารหัส เช่น รหัสผู้ใช้และเวลาหมดอายุ

ข้อดีของการใช้ Bearer Token

- ความปลอดภัยที่เพิ่มขึ้น: เนื่องจากโทเค็นมักจะมีระยะเวลาจำกัดและสามารถเข้ารหัสได้ จึงมีความปลอดภัยมากกว่า Basic Auth

- Statelessness: เซิร์ฟเวอร์ไม่จำเป็นต้องจัดเก็บข้อมูลเซสชัน แต่จะตรวจสอบความถูกต้องของโทเค็นในแต่ละคำขอ

- ความยืดหยุ่น: โทเค็น Bearer สามารถปรับแต่งให้รวมขอบเขตหรือสิทธิ์ที่แตกต่างกันได้ ทำให้มีความหลากหลายสำหรับ API ที่ซับซ้อน

ข้อเสียของการใช้ Bearer Token

- ความซับซ้อนในการใช้งาน: การตั้งค่าการตรวจสอบสิทธิ์ Bearer Token นั้นเกี่ยวข้องมากกว่าเมื่อเทียบกับ Basic Auth ต้องมีการสร้าง การจัดเก็บ และการตรวจสอบความถูกต้องของโทเค็น

- การจัดการโทเค็น: โทเค็นจำเป็นต้องได้รับการจัดเก็บอย่างปลอดภัยและรีเฟรชเมื่อหมดอายุ ซึ่งจะเพิ่มความซับซ้อนในการจัดการฝั่งไคลเอนต์

- ค่าใช้จ่ายเพิ่มเติม: สำหรับ API หรือเครื่องมือภายในขนาดเล็ก ความปลอดภัยเพิ่มเติมที่โทเค็นมอบให้อาจมากเกินไปและทำให้เกิดค่าใช้จ่ายเพิ่มเติมที่ไม่จำเป็น

การเปรียบเทียบแบบเคียงข้างกัน

ตอนนี้เราได้พูดคุยเกี่ยวกับแต่ละวิธีโดยละเอียดแล้ว มาเปรียบเทียบ Basic Auth และ Bearer Token แบบเคียงข้างกัน:

| คุณสมบัติ | Basic Auth | Bearer Token |

|---|---|---|

| ความปลอดภัย | ต่ำ (ข้อมูลประจำตัวถูกส่งไปพร้อมกับทุกคำขอ) | สูง (โทเค็นสามารถเข้ารหัสและมีระยะเวลาจำกัด) |

| ความง่ายในการใช้งาน | ง่ายมาก | ปานกลางถึงซับซ้อน |

| การจัดการเซสชัน | ไม่มี | Stateless |

| ประสิทธิภาพ | อาจช้าลงเนื่องจากข้อมูลประจำตัวถูกส่งไปพร้อมกับแต่ละคำขอ | โดยทั่วไปจะเร็วกว่าด้วยการเข้าถึงแบบใช้โทเค็น |

| ความสามารถในการปรับขนาด | จำกัด | ปรับขนาดได้สูง |

เมื่อใดควรใช้ Basic Auth

Basic Auth อาจเป็นตัวเลือกที่เหมาะสมสำหรับคุณหาก:

- คุณกำลังทำงานบน API ภายในขนาดเล็กที่มีข้อกังวลด้านความปลอดภัยน้อยที่สุด

- คุณต้องการวิธีการตรวจสอบสิทธิ์ที่รวดเร็วและตรงไปตรงมา

- การใช้งาน API ต่ำและไม่ต้องการการจัดการเซสชันหรือสิทธิ์ที่ซับซ้อน

เมื่อใดควรใช้ Bearer Token

ในทางกลับกัน Bearer Token เหมาะอย่างยิ่งหาก:

- ความปลอดภัยเป็นสิ่งสำคัญที่สุดสำหรับ API ของคุณ โดยเฉพาะอย่างยิ่งหากเป็นแบบสาธารณะ

- API ของคุณจัดการข้อมูลที่ละเอียดอ่อนหรือต้องการสิทธิ์ของผู้ใช้ที่ซับซ้อน

- คุณต้องการโซลูชันที่ปรับขนาดได้ซึ่งสามารถจัดการบทบาทและขอบเขตของผู้ใช้ที่แตกต่างกันได้

การเปลี่ยนจาก Basic Auth เป็น Bearer Token

หากคุณกำลังใช้ Basic Auth อยู่ในปัจจุบันและกำลังพิจารณาเปลี่ยนไปใช้ Bearer Token นี่คือวิธีที่คุณสามารถทำให้การเปลี่ยนแปลงราบรื่นขึ้น:

ประเมินความต้องการของคุณ: กำหนดว่าทำไมคุณต้องเปลี่ยน คุณกำลังปรับขนาดขึ้นหรือไม่? คุณต้องการความปลอดภัยที่ดีขึ้นหรือไม่?

การสร้างโทเค็น: ใช้ระบบเพื่อสร้างและจัดการโทเค็น JWT เป็นตัวเลือกยอดนิยม

การปรับเปลี่ยนฝั่งไคลเอนต์: อัปเดตไคลเอนต์ของคุณเพื่อจัดเก็บและใช้โทเค็นแทนการส่งข้อมูลประจำตัวพร้อมกับแต่ละคำขอ

การตรวจสอบความถูกต้องฝั่งเซิร์ฟเวอร์: ตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ของคุณสามารถถอดรหัสและตรวจสอบความถูกต้องของโทเค็นได้ คุณอาจต้องปรับเปลี่ยนมิดเดิลแวร์การตรวจสอบสิทธิ์ของคุณ

การเปิดตัวแบบค่อยเป็นค่อยไป:

พิจารณาเปิดตัวระบบใหม่ทีละน้อย โดยให้เวลาสำหรับการทดสอบและแก้ไขปัญหาใดๆ ที่อาจเกิดขึ้นในระหว่างการเปลี่ยนแปลง คุณสามารถเรียกใช้วิธีการตรวจสอบสิทธิ์ทั้งสองพร้อมกันในช่วงนี้ และในที่สุดก็เลิกใช้ Basic Auth

ข้อควรพิจารณาด้านความปลอดภัย: ปลอดภัยแค่ไหน?

ความปลอดภัยเป็นปัจจัยสำคัญเมื่อเลือกระหว่าง Basic Auth และ Bearer Token นี่คือการเจาะลึกถึงผลกระทบด้านความปลอดภัยของแต่ละวิธี:

ความปลอดภัยของ Basic Auth

ข้อบกพร่องด้านความปลอดภัยที่ใหญ่ที่สุดของ Basic Auth คือการส่งข้อมูลประจำตัวของผู้ใช้ไปพร้อมกับทุกคำขอ แม้ว่าข้อมูลประจำตัวจะถูกเข้ารหัส Base64 แต่ก็ไม่ได้เข้ารหัส ซึ่งหมายความว่าหากมีคนสกัดกั้นคำขอ พวกเขาสามารถถอดรหัสข้อมูลประจำตัวได้อย่างง่ายดาย เพื่อลดปัญหานี้ Basic Auth ควรใช้ผ่าน HTTPS เสมอเพื่อให้แน่ใจว่าข้อมูลประจำตัวถูกเข้ารหัสในระหว่างการส่ง อย่างไรก็ตาม สิ่งนี้ยังคงทำให้ข้อมูลประจำตัวมีความเสี่ยงหากการเชื่อมต่อ HTTPS ถูกบุกรุก

ความปลอดภัยของ Bearer Token

Bearer Token มอบความปลอดภัยที่ดีกว่าในหลายๆ ด้าน:

- การเข้ารหัสโทเค็น: โทเค็นสามารถเข้ารหัสได้ ทำให้ถอดรหัสได้ยากขึ้นมากหากถูกสกัดกั้น

- มีระยะเวลาจำกัด: โทเค็นมักมาพร้อมกับเวลาหมดอายุ ซึ่งช่วยลดความเสี่ยงหากโทเค็นถูกบุกรุก

- การกำหนดขอบเขต: โทเค็นสามารถรวมขอบเขตที่จำกัดการกระทำที่ผู้ใช้สามารถดำเนินการได้ แม้ว่าโทเค็นของพวกเขาจะถูกขโมยก็ตาม

อย่างไรก็ตาม Bearer Token ก็มีความเสี่ยงเช่นกัน หากโทเค็นถูกขโมยและยังไม่หมดอายุ ก็สามารถใช้เพื่อเข้าถึง API ได้เช่นเดียวกับที่ผู้ใช้ที่ถูกต้องตามกฎหมายจะทำ นั่นคือเหตุผลว่าทำไมจึงเป็นสิ่งสำคัญที่จะต้องใช้มาตรการรักษาความปลอดภัยเพิ่มเติม เช่น การรีเฟรชโทเค็นและกลยุทธ์การทำให้เป็นโมฆะ

กรณีการใช้งาน API: ตัวอย่างในโลกแห่งความเป็นจริง

การทำความเข้าใจกรณีการใช้งานจริงสามารถช่วยชี้แจงเมื่อใดควรใช้ Basic Auth หรือ Bearer Token มาสำรวจสถานการณ์ต่างๆ กัน:

กรณีที่ 1: API ของบริษัทภายใน

API ภายในสำหรับบริษัทขนาดเล็กอาจใช้ Basic Auth เนื่องจากง่ายต่อการตั้งค่า และข้อกังวลด้านความปลอดภัยมีน้อยเนื่องจากการเปิดเผยที่จำกัด

กรณีที่ 2: API สาธารณะสำหรับแอปพลิเคชันธนาคาร

API ที่เปิดเผยต่อสาธารณะสำหรับแอปพลิเคชันธนาคารจะได้รับประโยชน์จากการตรวจสอบสิทธิ์ Bearer Token ความปลอดภัยที่เพิ่มขึ้น ความสามารถในการปรับขนาด และความสามารถในการจัดการบทบาทของผู้ใช้ที่แตกต่างกัน ทำให้เป็นตัวเลือกที่ดีที่สุดสำหรับการจัดการข้อมูลทางการเงินที่ละเอียดอ่อน

กรณีที่ 3: การผสานรวมของบุคคลที่สาม

สำหรับ API ที่เกี่ยวข้องกับการผสานรวมของบุคคลที่สาม มักจะชอบ Bearer Token ช่วยให้เข้าถึงทรัพยากรเฉพาะได้อย่างปลอดภัยและชั่วคราวโดยไม่ต้องเปิดเผยข้อมูลประจำตัวของผู้ใช้หลัก

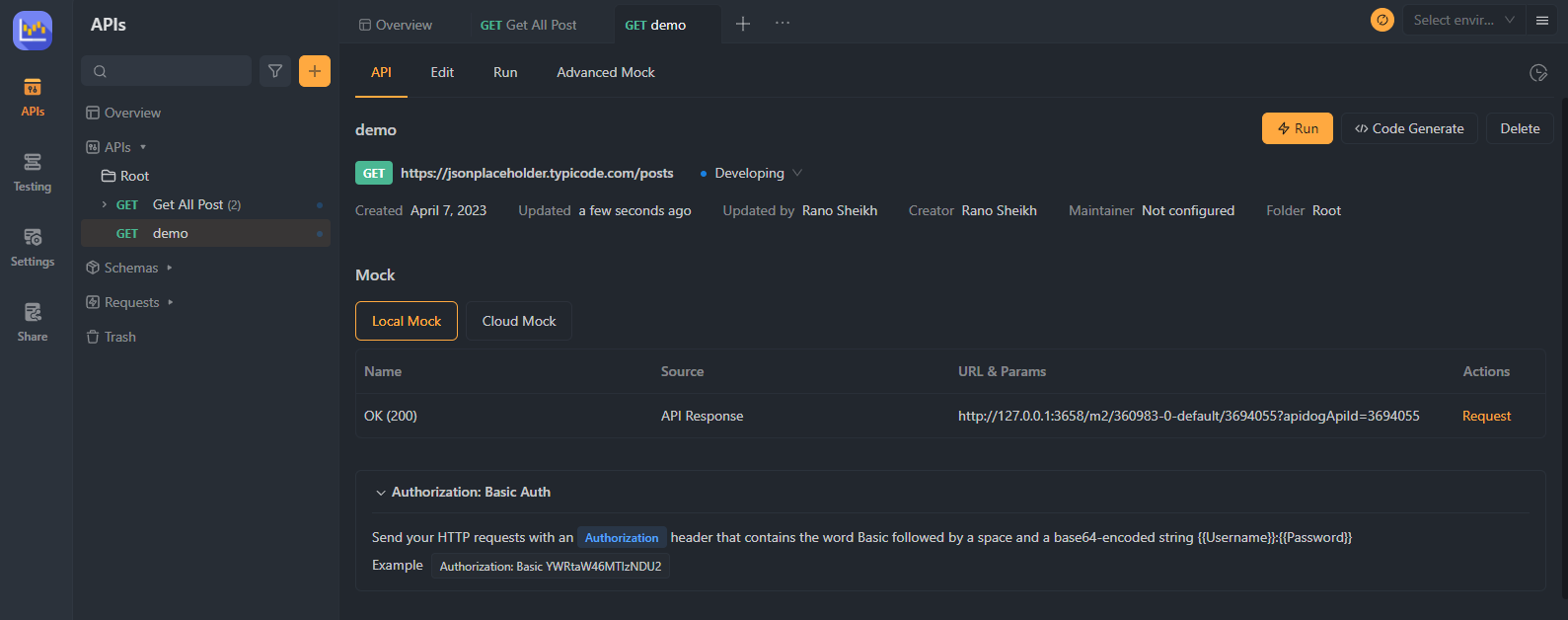

Apidog: พันธมิตรที่เชื่อถือได้ของคุณในการปกป้อง API

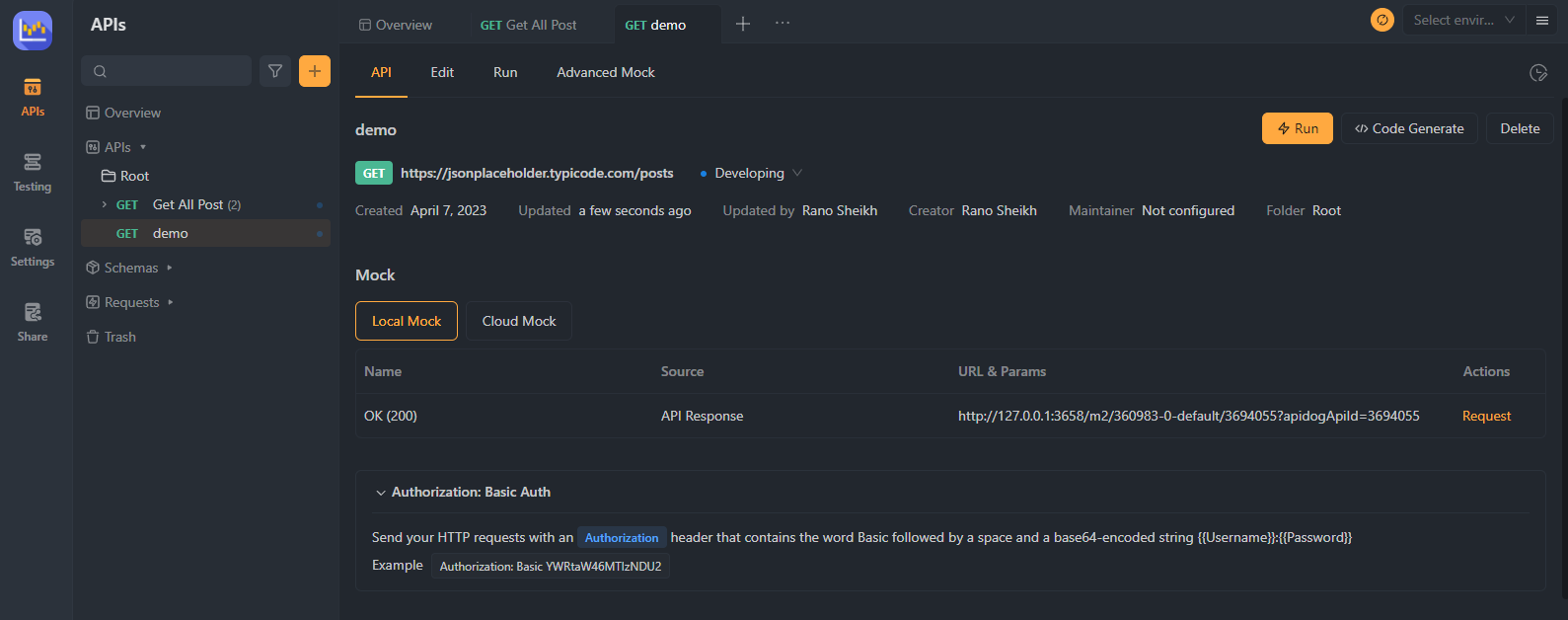

Apidog เป็นแพลตฟอร์มที่เป็นนวัตกรรมใหม่ที่ออกแบบมาเพื่อให้การจัดการและรักษาความปลอดภัย API ของคุณเป็นประสบการณ์ที่ราบรื่น นำเสนอวิธีการตรวจสอบสิทธิ์ที่หลากหลายเพื่อให้เหมาะกับความต้องการเฉพาะของคุณ Apidog พร้อมให้ความช่วยเหลือคุณ ไม่ว่าคุณจะชอบความเรียบง่ายของ Basic Authentication ความยืดหยุ่นของโทเค็น Bearer หรือคุณสมบัติขั้นสูงของ OAuth และ JWT

ทำไมต้องเลือก Apidog?

ตั้งแต่ความสามารถรอบด้านไปจนถึงความง่ายในการใช้งาน Apidog ได้รับการออกแบบมาเพื่อตอบสนองความต้องการที่หลากหลายของนักพัฒนาและองค์กร นี่คือเหตุผลสำคัญบางประการในการเลือก Apidog สำหรับความต้องการด้านความปลอดภัยและการจัดการ API ของคุณ:

ความสามารถรอบด้าน:

Apidog รองรับวิธีการตรวจสอบสิทธิ์มากมาย ช่วยให้คุณสามารถเลือกตัวเลือกที่ดีที่สุดสำหรับแอปพลิเคชันของคุณ ตั้งแต่ Basic Authentication ที่ใช้งานง่ายไปจนถึง OAuth และ JWT ที่ซับซ้อนกว่า Apidog ช่วยคุณได้

ใช้งานง่าย:

ด้วยส่วนต่อประสานผู้ใช้ที่ใช้งานง่ายและการใช้งานที่ตรงไปตรงมา Apidog ช่วยให้นักพัฒนาทุกระดับทักษะสามารถจัดการ API ของตนได้อย่างรวดเร็วและง่ายดาย แพลตฟอร์มนี้ได้รับการออกแบบมาเพื่อให้ความปลอดภัยของ API เข้าถึงได้ง่ายและมีประสิทธิภาพโดยไม่ทำให้ผู้ใช้ต้องใช้ศัพท์เฉพาะทางเทคนิคหรือการกำหนดค่าที่ซับซ้อน

การจัดการการตรวจสอบสิทธิ์และการอนุญาต:

Apidog ทำให้การใช้งานและการจัดการต่างๆ วิธีการตรวจสอบสิทธิ์และการอนุญาต ง่ายขึ้น คุณสามารถกำหนดค่าวิธีการที่คุณต้องการ ตรวจสอบประสิทธิภาพ และทำการอัปเดตได้ตามต้องการ ทั้งหมดนี้อยู่ภายในแพลตฟอร์ม Apidog

ความสามารถในการปรับขนาด:

เมื่อแอปพลิเคชันของคุณเติบโตและพัฒนาขึ้น Apidog ก็เช่นกัน แพลตฟอร์มนี้สร้างขึ้นเพื่อปรับขนาดตามความต้องการของคุณ โดยให้การสนับสนุนที่แข็งแกร่งสำหรับ API ที่ขยายตัวและรับประกันว่ามาตรการรักษาความปลอดภัยของคุณจะเติบโตควบคู่ไปกับแอปพลิเคชันของคุณ

การสนับสนุนเฉพาะ:

ทีมผู้เชี่ยวชาญ ของ Apidog พร้อมให้คำแนะนำและการสนับสนุนเสมอ เพื่อให้มั่นใจว่าการใช้งานความปลอดภัย API ของคุณเป็นไปอย่างราบรื่นและประสบความสำเร็จ การอุทิศตนเพื่อช่วยคุณปกป้อง API ของคุณเป็นอีกเหตุผลหนึ่งที่ทำให้ Apidog เป็นตัวเลือกที่เหมาะสมที่สุดสำหรับความปลอดภัยและการจัดการ API

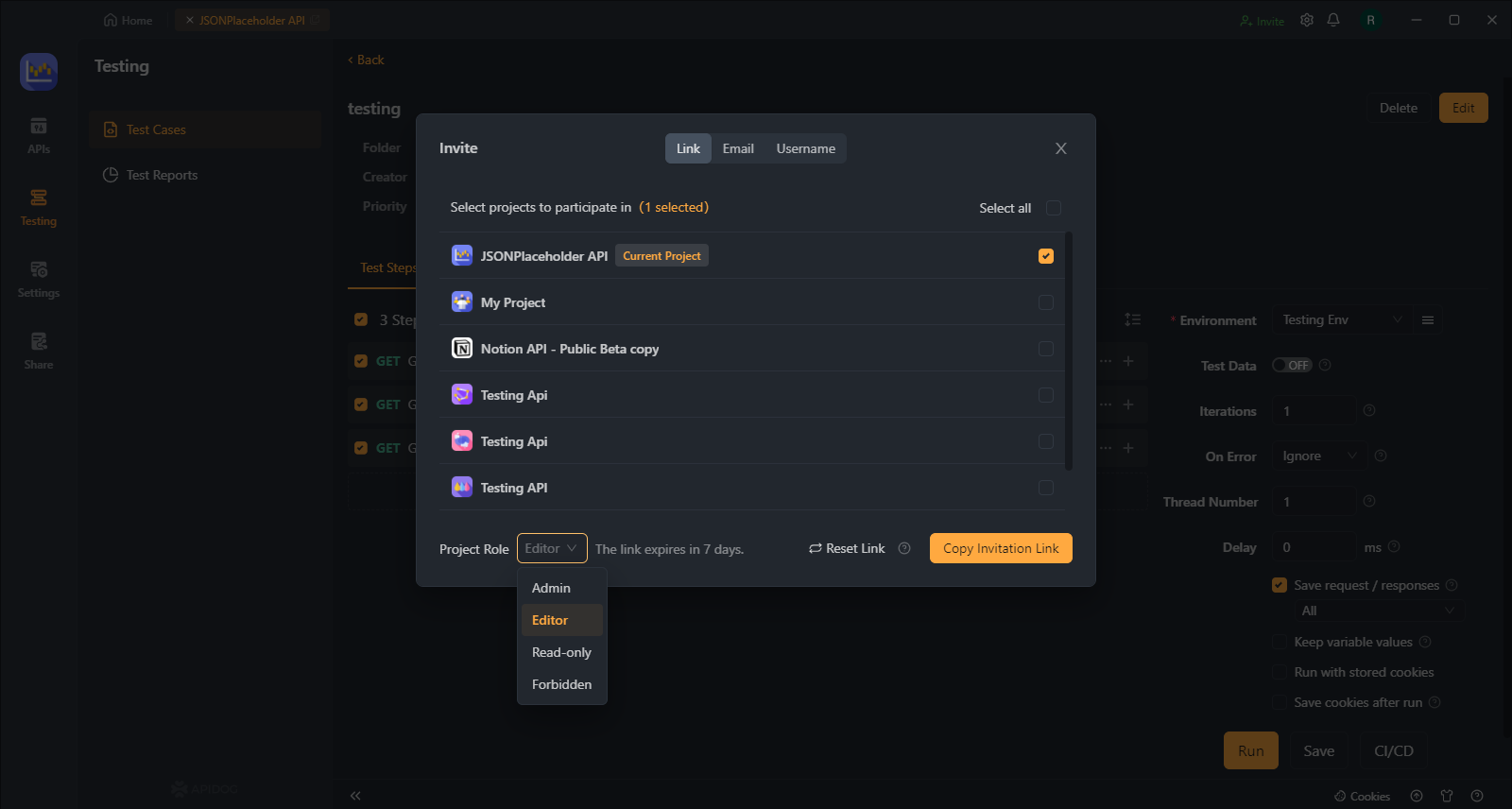

การควบคุมการเข้าถึง:

Apidog ช่วยให้คุณสามารถสร้างการควบคุมการเข้าถึงแบบละเอียด โดยกำหนดสิทธิ์เฉพาะสำหรับผู้ใช้หรือไคลเอนต์ที่แตกต่างกัน ช่วยให้มั่นใจได้ว่าทรัพยากร API ของคุณสามารถเข้าถึงได้เฉพาะผู้ที่มีระดับการอนุญาตที่เหมาะสมเท่านั้น

การสนับสนุนการผสานรวม:

Apidog ได้รับการออกแบบมาเพื่อผสานรวมกับเวิร์กโฟลว์การพัฒนาและการปรับใช้ที่มีอยู่ของคุณได้อย่างราบรื่น ด้วยการสนับสนุนเครื่องมือและแพลตฟอร์มยอดนิยม Apidog ช่วยให้มั่นใจได้ถึงกระบวนการใช้งานความปลอดภัย API ที่ราบรื่นและมีประสิทธิภาพ

การตั้งค่า Basic Authentication แบบทีละขั้นตอนใน Apidog

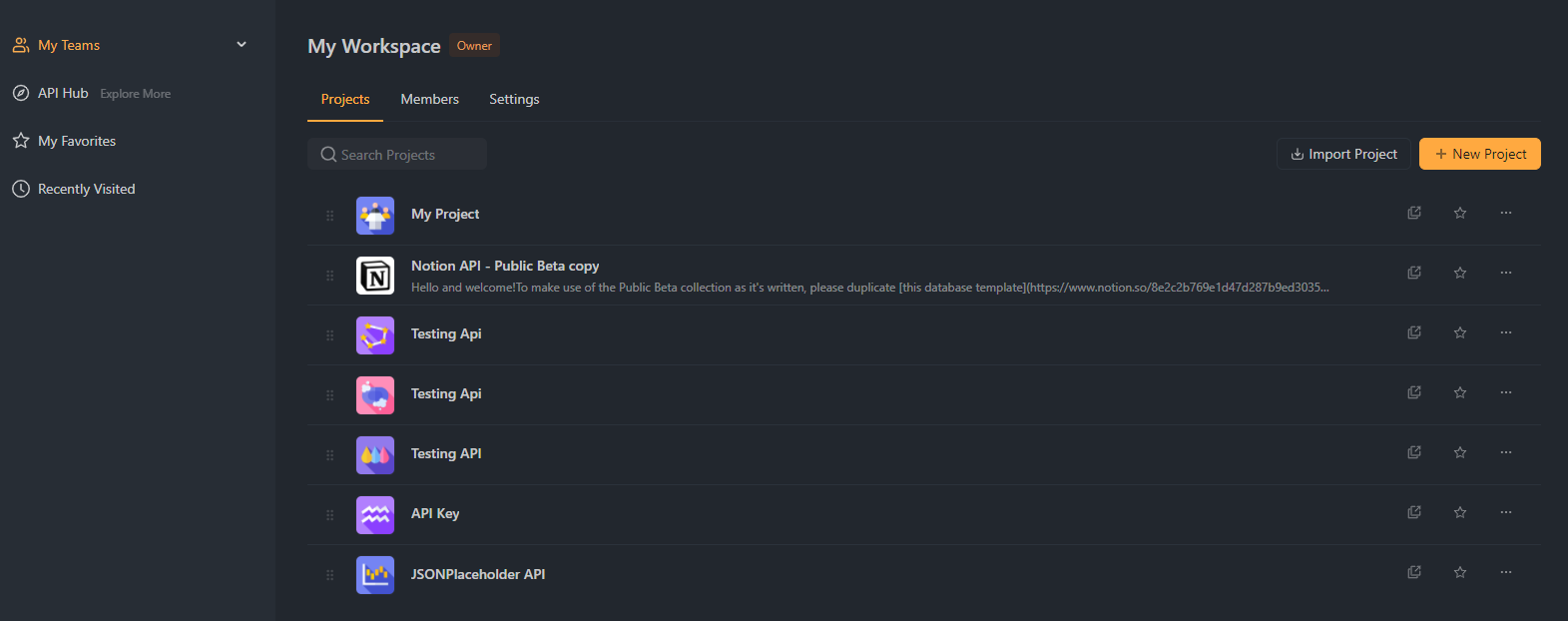

สร้างบัญชี Apidog

ลงทะเบียนสำหรับบัญชี Apidog หากคุณยังไม่มี หลังจากเสร็จสิ้นขั้นตอนการลงทะเบียนแล้ว ให้เข้าสู่ระบบเพื่อเข้าถึงแดชบอร์ดผู้ใช้ ซึ่งคุณจะจัดการความปลอดภัย API ของคุณ

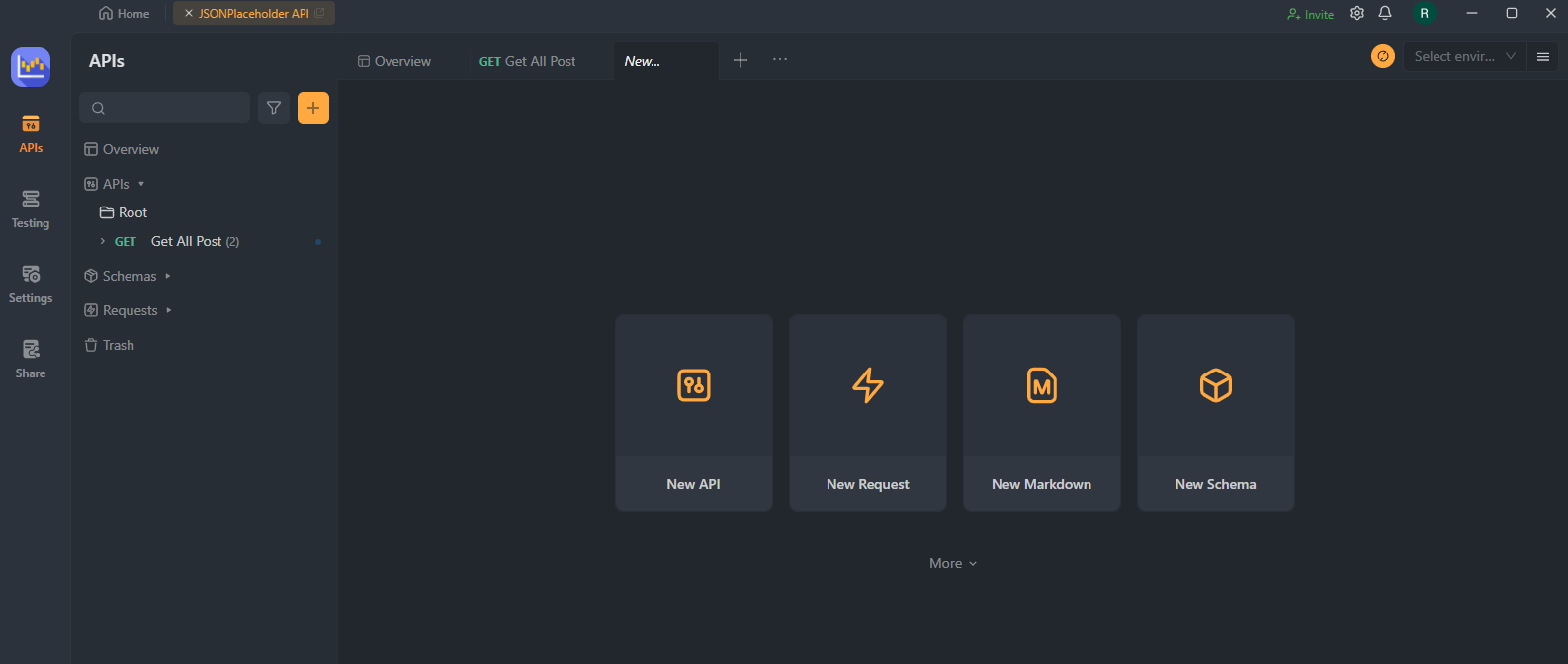

ขั้นตอนที่ 1 เพิ่ม API ของคุณ

ในแดชบอร์ด Apidog ให้ค้นหาปุ่ม "เพิ่ม API" หรือ "สร้าง API ใหม่" แล้วคลิกเพื่อเริ่มกำหนดค่า API ของคุณ คุณจะต้องให้ข้อมูลพื้นฐานเกี่ยวกับ API ของคุณ เช่น ชื่อ URL พื้นฐาน และคำอธิบายสั้นๆ

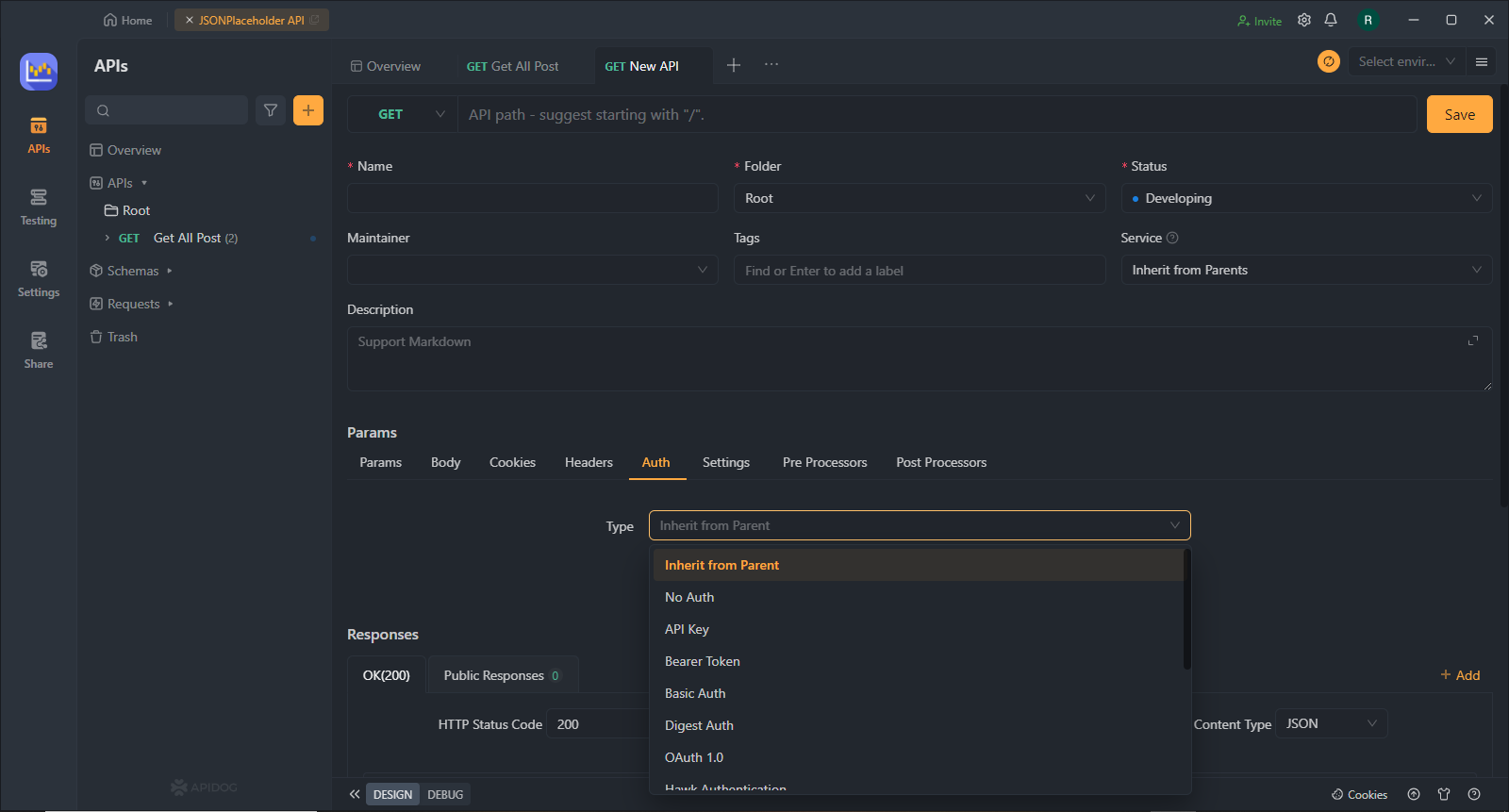

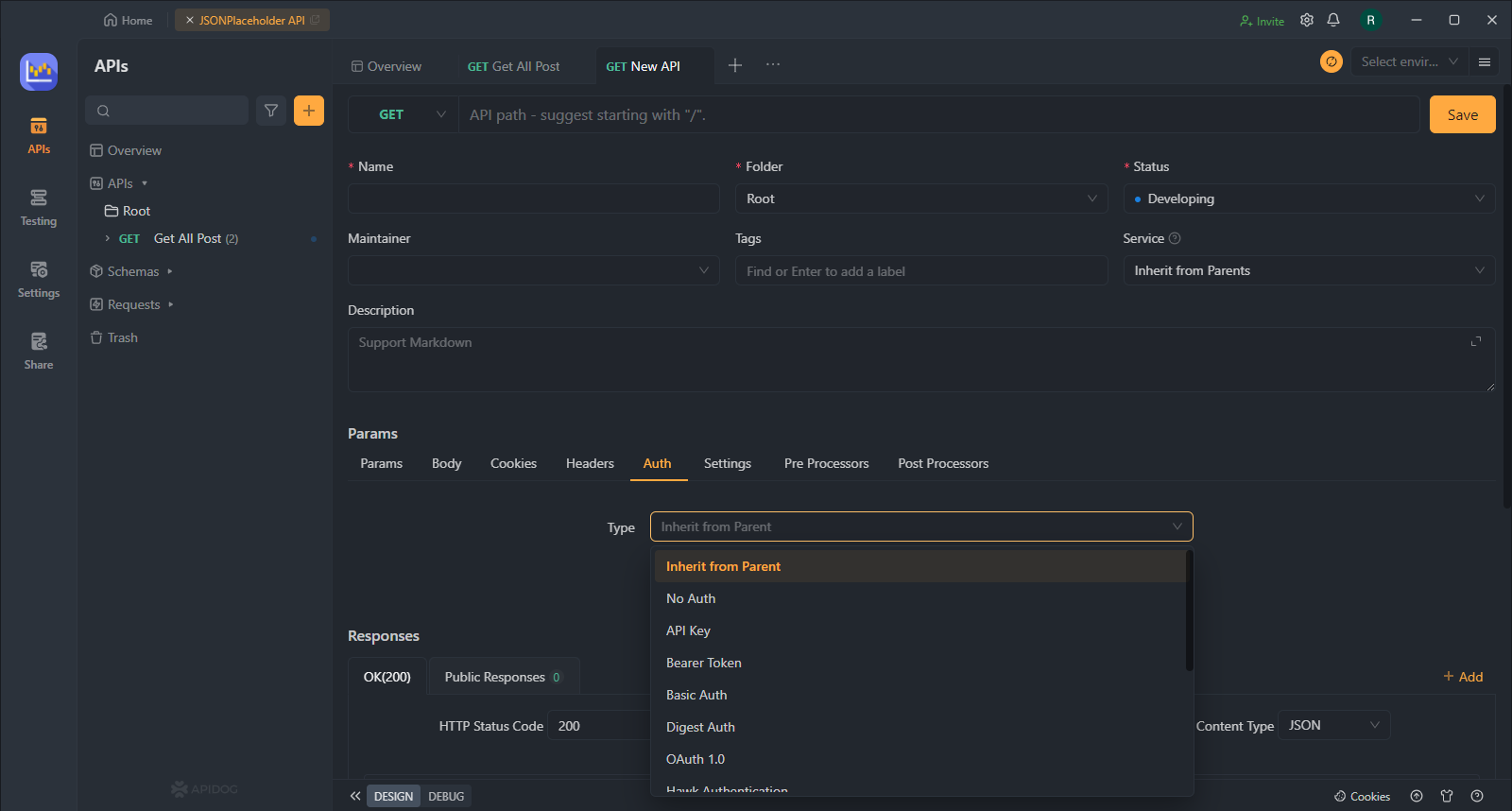

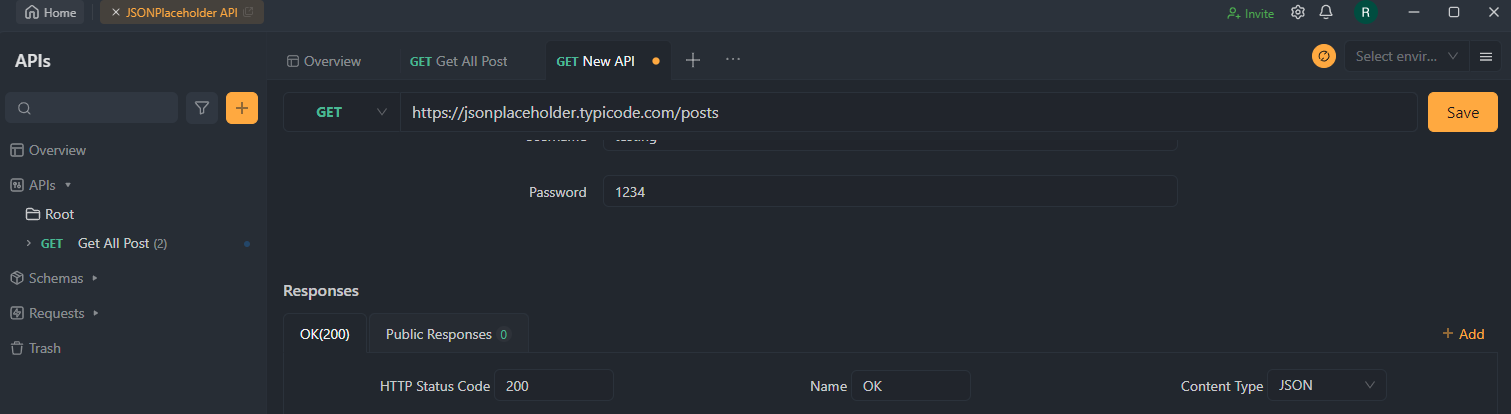

ขั้นตอนที่ 2 เลือก Basic Authentication

นำทางไปยังส่วน "Auth" ของการตั้งค่า API ของคุณ ที่นี่ คุณจะพบตัวเลือกการตรวจสอบสิทธิ์ต่างๆ ที่ Apidog รองรับ เลือก "Basic Auth" เพื่อใช้ชุดค่าผสมชื่อผู้ใช้และรหัสผ่านง่ายๆ เพื่อรักษาความปลอดภัย API ของคุณ

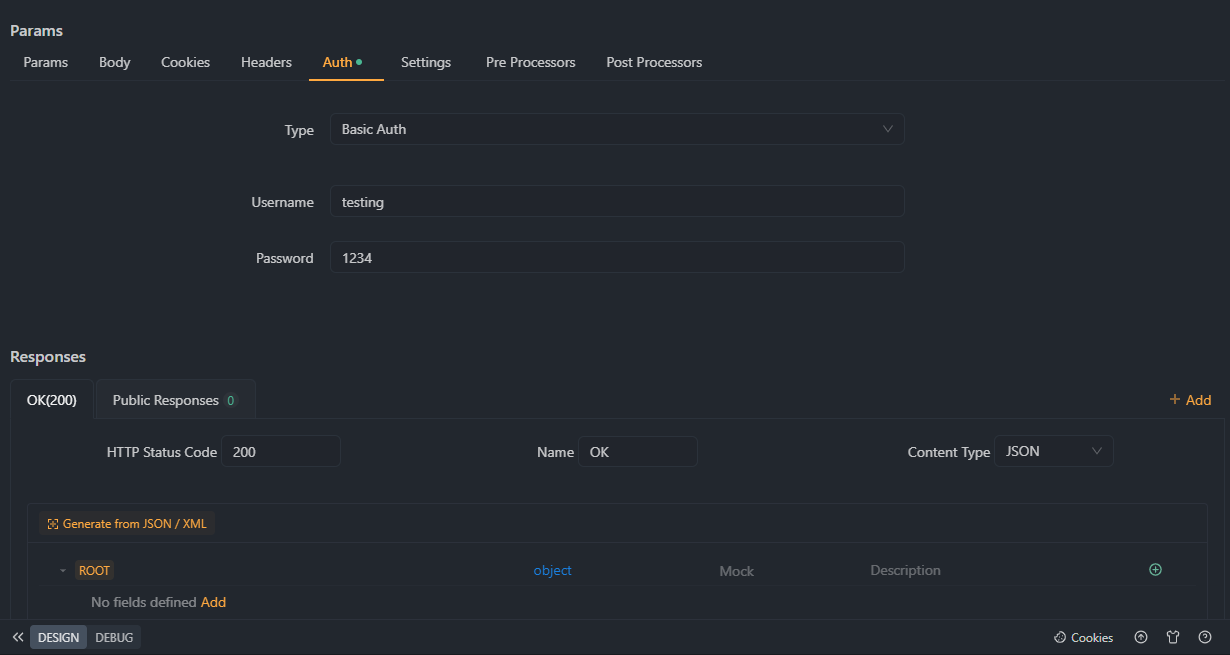

ขั้นตอนที่ 3 กำหนดค่าการตั้งค่าการตรวจสอบสิทธิ์

ระบุชื่อผู้ใช้และรหัสผ่านที่ไม่ซ้ำกันสำหรับผู้ใช้แต่ละคนที่ต้องการเข้าถึง API ของคุณ คุณสามารถสร้างบัญชีผู้ใช้หลายบัญชีที่มีสิทธิ์การเข้าถึงที่แตกต่างกันได้โดยการกำหนดบทบาทของผู้ใช้หรือระดับการเข้าถึงเฉพาะ ตรวจสอบให้แน่ใจว่าใช้รหัสผ่านที่รัดกุมและหลีกเลี่ยงการแชร์ข้อมูลประจำตัวระหว่างผู้ใช้หลายราย

ขั้นตอนที่ 4 ใช้การตั้งค่าการตรวจสอบสิทธิ์

เมื่อคุณกำหนดค่าบัญชีผู้ใช้และข้อมูลประจำตัวที่เกี่ยวข้องแล้ว ให้บันทึกการตั้งค่าของคุณและนำไปใช้กับ API ของคุณ จะสร้างโค้ดหรือการตั้งค่าการกำหนดค่าที่จำเป็นเพื่อใช้ Basic Authentication สำหรับ API ของคุณ

ขั้นตอนที่ 5 อัปเดตโค้ด API ของคุณ

รวมโค้ดหรือการตั้งค่าการกำหนดค่าที่สร้างขึ้นจากลงในโค้ดเบส API ที่มีอยู่ของคุณ จะช่วยให้มั่นใจได้ว่า Basic Authentication จะถูกนำไปใช้กับคำขอ API ขาเข้าทั้งหมด โดยต้องมีข้อมูลประจำตัวที่ถูกต้องสำหรับการเข้าถึง

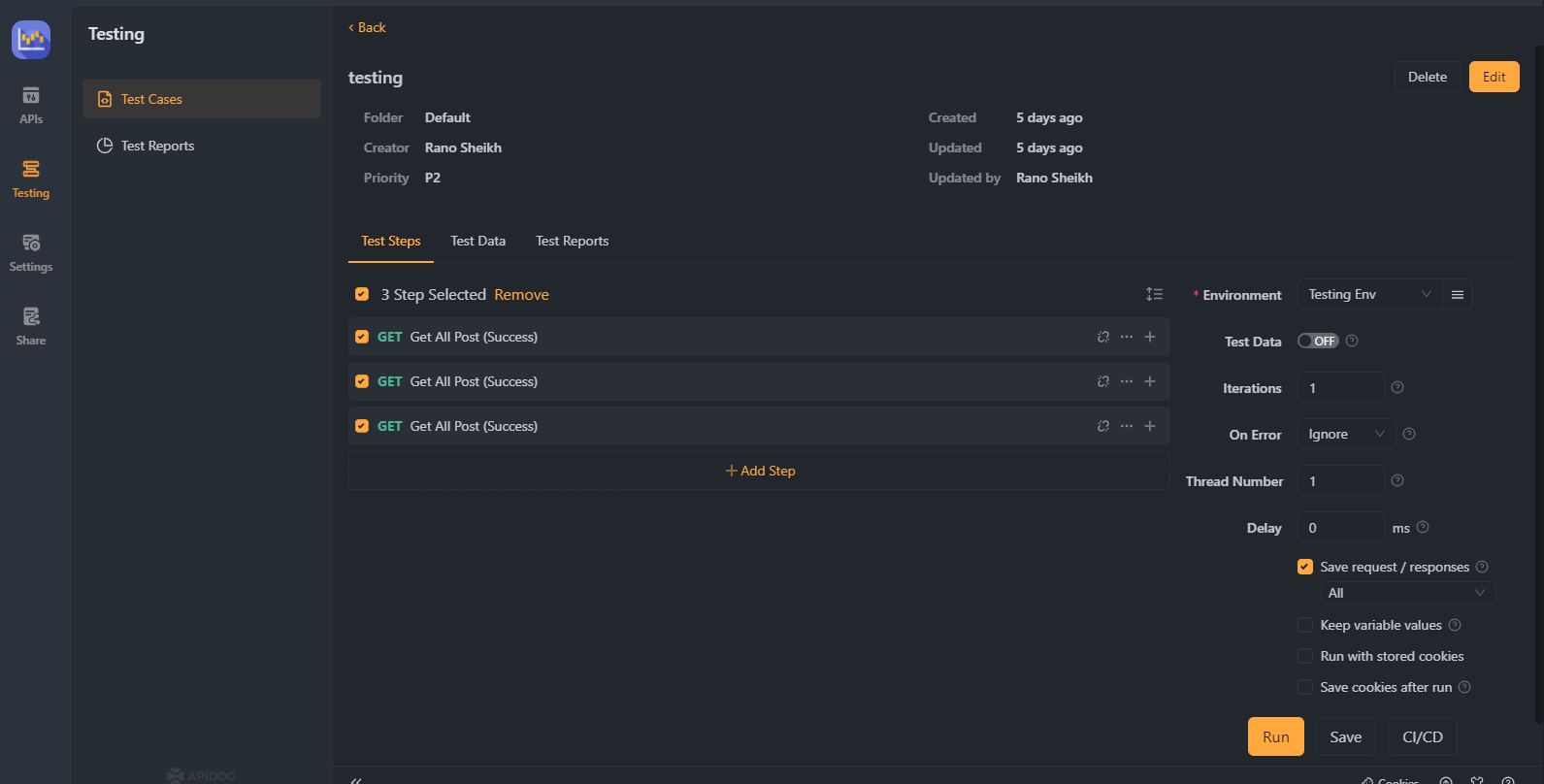

ขั้นตอนที่ 6 ทดสอบการตรวจสอบสิทธิ์ของคุณ

ตรวจสอบว่า Basic Authentication ป้องกัน API ของคุณในขณะนี้โดยการส่งคำขอโดยใช้เครื่องมือต่างๆ ตรวจสอบให้แน่ใจว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตที่มีข้อมูลประจำตัวที่ถูกต้องเท่านั้นที่สามารถเข้าถึงทรัพยากร API ของคุณได้ และคำขอที่ไม่ได้รับอนุญาตถูกปฏิเสธ

ขั้นตอนที่ 7 ตรวจสอบและวิเคราะห์การใช้งาน API

ใช้เครื่องมือวิเคราะห์ในตัวของ Apidog เพื่อตรวจสอบและวิเคราะห์การใช้งาน API ของคุณ ติดตามเมตริกหลัก เช่น จำนวนคำขอที่ตรวจสอบสิทธิ์ เวลาตอบสนอง และอัตราข้อผิดพลาด เพื่อประเมินประสิทธิภาพของการใช้งาน Basic Authentication ของคุณ และทำการปรับเปลี่ยนที่จำเป็น

โปรดจำไว้ว่ารองรับวิธีการตรวจสอบสิทธิ์อื่นๆ เช่น โทเค็น Bearer, OAuth และ JWT ซึ่งอาจเหมาะสมกว่าขึ้นอยู่กับกรณีการใช้งานของคุณ กระบวนการสำหรับการใช้งานวิธีการเหล่านี้จะคล้ายกัน แต่คุณจะต้องกำหนดค่าการตั้งค่าที่เหมาะสมตามวิธีการที่เลือก

แนวทางปฏิบัติที่ดีที่สุดสำหรับการใช้งานการตรวจสอบสิทธิ์ API

ไม่ว่าจะเลือกวิธีใด การปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดจะช่วยให้คุณรักษาความปลอดภัย API และปรับปรุงประสิทธิภาพ:

- ใช้ HTTPS เสมอ: ไม่ว่าคุณจะใช้ Basic Auth หรือ Bearer Token HTTPS เป็นสิ่งที่ไม่สามารถต่อรองได้ ช่วยให้มั่นใจได้ว่าข้อมูลของคุณถูกเข้ารหัสในระหว่างการส่ง

- ใช้ Rate Limiting: ปกป้อง API ของคุณจากการละเมิดโดยจำกัดจำนวนคำขอที่ไคลเอนต์สามารถทำได้ภายในกรอบเวลาที่กำหนด

- หมุนเวียนโทเค็นเป็นประจำ: สำหรับ Bearer Token ให้หมุนเวียนและทำให้โทเค็นเป็นโมฆะเป็นประจำเพื่อลดความเสี่ยงในการใช้โทเค็นในทางที่ผิด

- ตรวจสอบและตรวจสอบ: จับตาดูว่าใครกำลังเข้าถึง API ของคุณและบ่อยแค่ไหน สิ่งนี้สามารถช่วยให้คุณตรวจพบกิจกรรมที่น่าสงสัยได้ตั้งแต่เนิ่นๆ

- ให้ความรู้แก่ผู้ใช้: หาก API ของคุณเป็นแบบสาธารณะ ให้คำแนะนำที่ชัดเจนเกี่ยวกับวิธีการจัดเก็บและจัดการข้อมูลประจำตัวหรือโทเค็นอย่างปลอดภัย

บทสรุป: การเลือกการตรวจสอบสิทธิ์ที่เหมาะสมสำหรับ API ของคุณ

การตัดสินใจเลือกระหว่าง Basic Auth และ Bearer Token ขึ้นอยู่กับความต้องการเฉพาะของคุณ Basic Auth มอบความเรียบง่ายแต่มาพร้อมกับความเสี่ยงด้านความปลอดภัยที่สำคัญ Bearer Token แม้ว่าจะใช้งานได้ซับซ้อนกว่า แต่ก็มอบความปลอดภัย ความสามารถในการปรับขนาด และความยืดหยุ่นที่เพิ่มขึ้น

หากคุณจัดการ API เป็นประจำ การมีเครื่องมือที่เหมาะสมสามารถทำให้งานของคุณง่ายขึ้นมาก Apidog เป็นเครื่องมือ API ทรงพลังที่สามารถช่วยคุณจัดการและทดสอบ API ของคุณได้อย่างง่ายดาย ไม่ว่าคุณจะใช้ Basic Auth หรือ Bearer Token Apidog สามารถทำให้เวิร์กโฟลว์ของคุณง่ายขึ้น และทำให้มั่นใจได้ว่า API ของคุณมีความปลอดภัยและมีประสิทธิภาพ