Entendendo Tokens de Acesso OAuth 2.0 | Um Componente Chave para Autorização Segura de API

No OAuth 2.0, os tokens de acesso atuam como credenciais seguras, concedendo acesso limitado a uma API em nome de um usuário. Compreender como funcionam é crucial para construir aplicativos modernos.

OAuth 2.0 surgiu como um protocolo dominante para autorização segura. Esta estrutura crítica governa como as aplicações acessam dados e recursos do usuário em plataformas externas. Um componente central do OAuth 2.0 é o token de acesso, atuando como uma chave digital que desbloqueia recursos específicos da API em nome de um usuário.

Não só você pode escolher o tipo de autenticação para sua API, como também pode construir, testar, simular e documentar APIs com Apidog. Para saber mais sobre Apidog, clique no botão abaixo!

Entender como os tokens de acesso funcionam é fundamental para desenvolvedores que buscam construir aplicações seguras e robustas que aproveitam APIs externas.

O que é OAuth 2.0?

OAuth 2.0 atua como uma camada de autorização segura, permitindo que aplicações de terceiros acessem os recursos de um usuário em um servidor sem exigir as credenciais do usuário. Ele estabelece um método padronizado para os usuários concederem acesso controlado aos seus dados, eliminando a necessidade de compartilhar suas informações de login com outras aplicações.

Definição de um Token de Acesso

No contexto das APIs (Interfaces de Programação de Aplicações), um token de acesso dentro da estrutura OAuth 2.0 pode ser formalmente definido como:

- Uma string opaca de curta duração: Isso implica que o token não contém informações legíveis por humanos sobre seu propósito ou conteúdo.

- Emitido por um Servidor de Autorização: Este servidor, distinto da própria API, é responsável por verificar a legitimidade das solicitações de acesso e emitir tokens após autorização bem-sucedida.

- Concede acesso controlado a recursos específicos da API: O token de acesso define o escopo de acesso, especificando quais recursos dentro da API a aplicação cliente está autorizada a interagir.

- Apresentado ao Servidor de Recursos: Este servidor armazena os recursos protegidos e valida o token de acesso antes de conceder acesso aos recursos solicitados.

- Associado a um proprietário de recurso específico e cliente: O token vincula a permissão de acesso a um usuário específico e à aplicação que solicita acesso em seu nome.

- Com uma vida útil definida: Os tokens de acesso não são permanentes e normalmente expiram rapidamente, exigindo um processo de atualização para manter o acesso contínuo.

Funções do Token de Acesso OAuth 2.0

Um token de acesso OAuth 2.0 atua como uma chave digital concedida a uma aplicação por um servidor de autorização, após o consentimento do usuário. Este token permite que a aplicação acesse recursos específicos em nome do usuário em uma API (Interface de Programação de Aplicações) de maneira segura. Aqui está o porquê de os tokens de acesso serem importantes:

- Segurança: Os tokens de acesso eliminam a necessidade de os usuários compartilharem suas credenciais de login com aplicações. Isso reduz o risco de ataques de phishing e acesso não autorizado aos dados do usuário.

- Acesso Controlado: Os tokens de acesso podem ser concedidos com escopos específicos, limitando os recursos que uma aplicação pode acessar em nome do usuário. Isso garante que as aplicações tenham acesso apenas aos dados necessários para funcionar.

- Padronização: OAuth 2.0 é um protocolo amplamente adotado, garantindo uma maneira consistente para as aplicações solicitarem acesso aos dados do usuário em diferentes plataformas.

Em essência, os tokens de acesso fornecem uma maneira segura e controlada para as aplicações interagirem com os dados do usuário nas APIs.

Como Obter um Token de Acesso OAuth 2.0

Obter um token de acesso OAuth 2.0 envolve um fluxo de múltiplas etapas entre diferentes partes definidas no protocolo. Aqui está um resumo simplificado:

Registro do Cliente: O desenvolvedor da aplicação primeiro registra sua aplicação com o servidor de autorização do provedor de API. Este processo de registro estabelece uma relação de confiança e gera credenciais de cliente únicas (ID do cliente e segredo do cliente) utilizadas para solicitações de autorização.

Autorização do Usuário: Quando um usuário interage com a aplicação e deseja conceder acesso aos seus dados na API, a aplicação redireciona o usuário para o servidor de autorização. Este redirecionamento normalmente inclui o ID do cliente, os escopos de acesso desejados (recursos específicos que a aplicação precisa) e uma URI de redirecionamento (para onde o usuário será retornado após a autorização).

Concessão de Autorização: No servidor de autorização, o usuário é apresentado a uma tela de consentimento que delineia os detalhes de acesso solicitados. Após a aprovação do usuário, o servidor de autorização gera um código de autorização temporário e redireciona o usuário de volta para a URI de redirecionamento predefinida dentro da aplicação.

Solicitação de Token: A aplicação recebe o código de autorização da URI de redirecionamento e envia uma solicitação de token de volta ao servidor de autorização. Esta solicitação normalmente inclui o ID do cliente, o segredo do cliente (passado de forma segura) e o código de autorização recebido da etapa anterior.

Concessão do Token de Acesso: O servidor de autorização valida a solicitação e, se bem-sucedida, emite um token de acesso e potencialmente um token de atualização (usado para obter novos tokens de acesso quando o original expira). O token de acesso e qualquer token de atualização são retornados à aplicação.

Pontos importantes a lembrar:

- Os passos e detalhes específicos podem variar ligeiramente dependendo da implementação do fluxo OAuth 2.0 pelo provedor da API.

- As melhores práticas de segurança são cruciais durante todo o processo, especialmente no que diz respeito ao manuseio de segredos de cliente.

- Esta é uma visão geral simplificada, e existem diferentes tipos de concessão dentro do OAuth 2.0 adequados para vários cenários de aplicação.

Defina a Autenticação da Sua API com Apidog

Apidog é uma plataforma abrangente de desenvolvimento de API que proporciona aos usuários um ambiente de desenvolvimento simples, mas intuitivo, para seus processos de desenvolvimento de API.

Selecionando a Autenticação OAuth 2.0 com Apidog

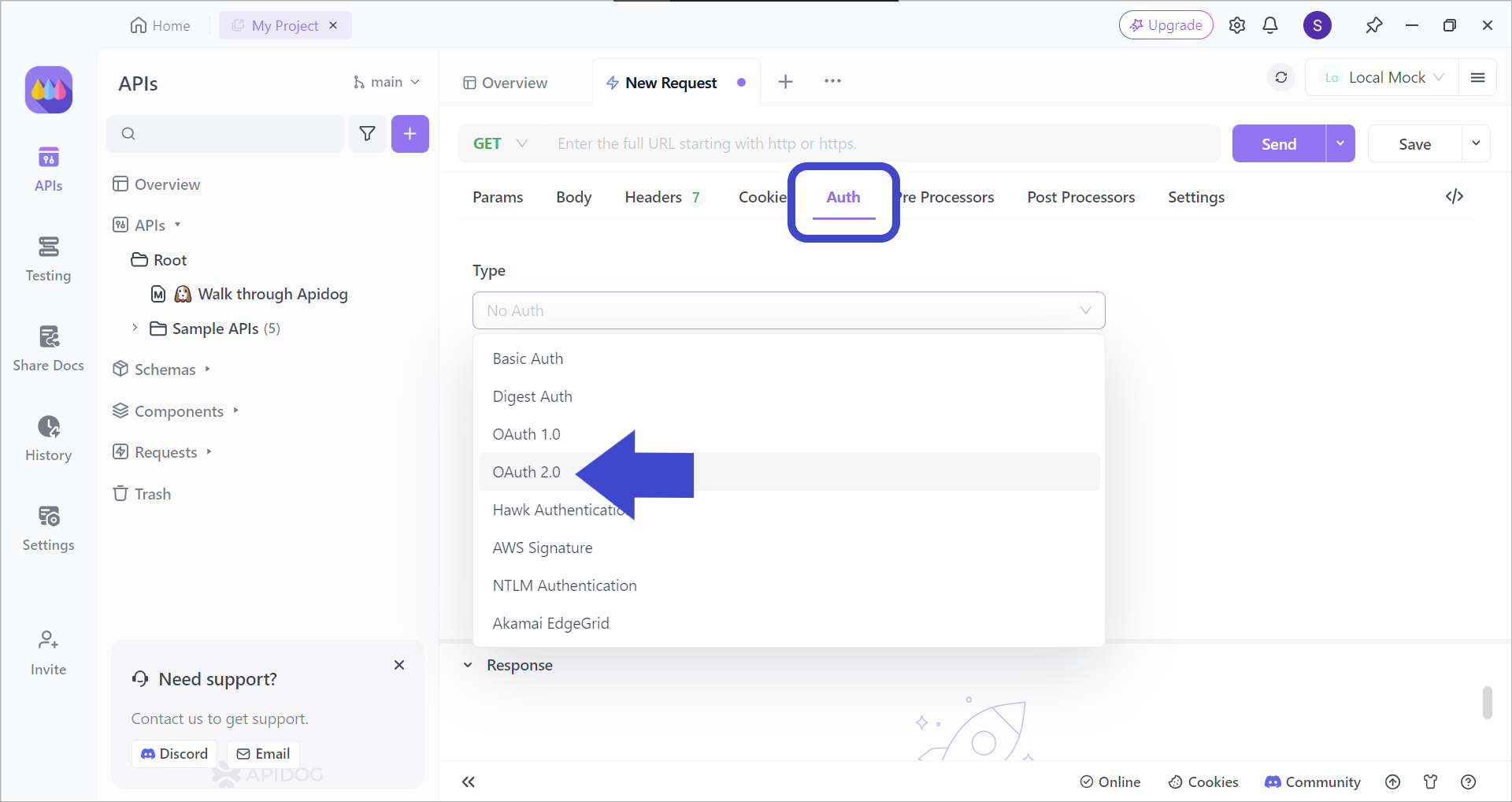

Com a interface simples e intuitiva do Apidog, você pode facilmente escolher OAuth 2.0 - ou qualquer outro tipo de autenticação - em questão de segundos!

Após criar uma nova solicitação, escolha o tipo de autenticação OAuth 2.0, como visto na imagem acima. Isso garantirá que suas APIs tenham melhor segurança!

Teste de Endpoints de API com Apidog

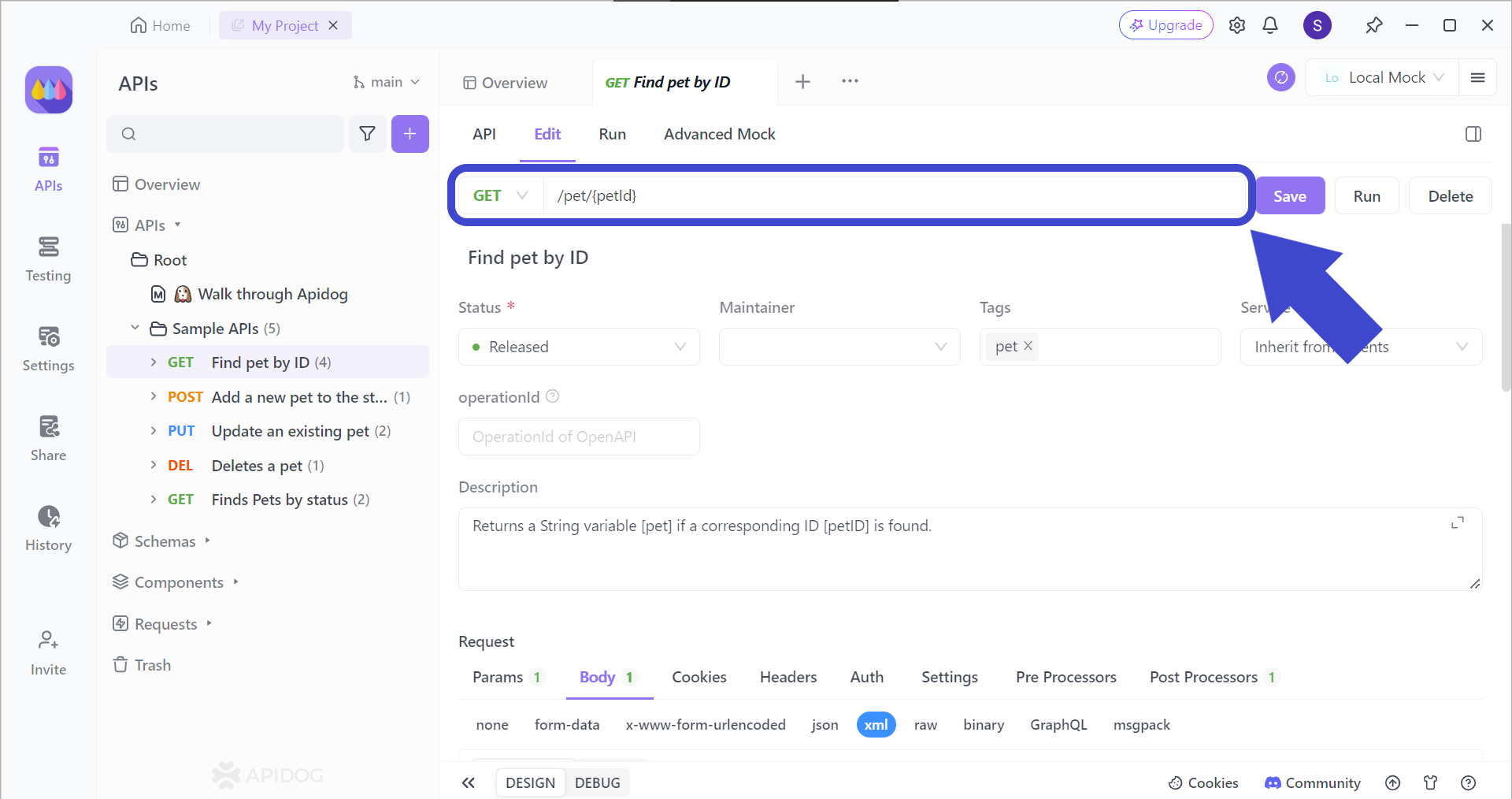

Manter a funcionalidade da API durante o desenvolvimento é crucial. O Apidog permite que você teste minuciosamente cada endpoint dentro da sua API após cada modificação.

Iniciar um teste de endpoint da API exige especificar a URL de destino. Além disso, parâmetros relevantes para o endpoint, se houver, devem ser incluídos. Também, para aqueles não familiarizados com teste de endpoint da API, você pode consultar este artigo que fornece um guia abrangente.

Conclusão

Os tokens de acesso OAuth 2.0 tornaram-se a pedra angular da autorização segura de API no cenário web moderno. Ao eliminar a necessidade de credenciais de usuário compartilhadas, oferecem uma abordagem robusta e padronizada para conceder acesso controlado aos dados do usuário. Isso não só melhora a segurança, mas também capacita os usuários a gerenciar como seus dados são acessados por aplicações de terceiros. À medida que o desenvolvimento de APIs continua a florescer, entender o papel e a funcionalidade dos tokens de acesso permanece primordial para desenvolvedores que buscam construir aplicações seguras e centradas no usuário que aproveitam o poder das APIs externas.

Para desenvolvedores que se aventuram no reino do OAuth 2.0, uma infinidade de recursos está disponível para explorar mais a fundo as complexidades dos vários tipos de concessão e detalhes de implementação. Ao dominar essa estrutura, os desenvolvedores podem garantir que suas aplicações interajam perfeitamente com APIs enquanto priorizam a segurança e a privacidade dos dados do usuário.