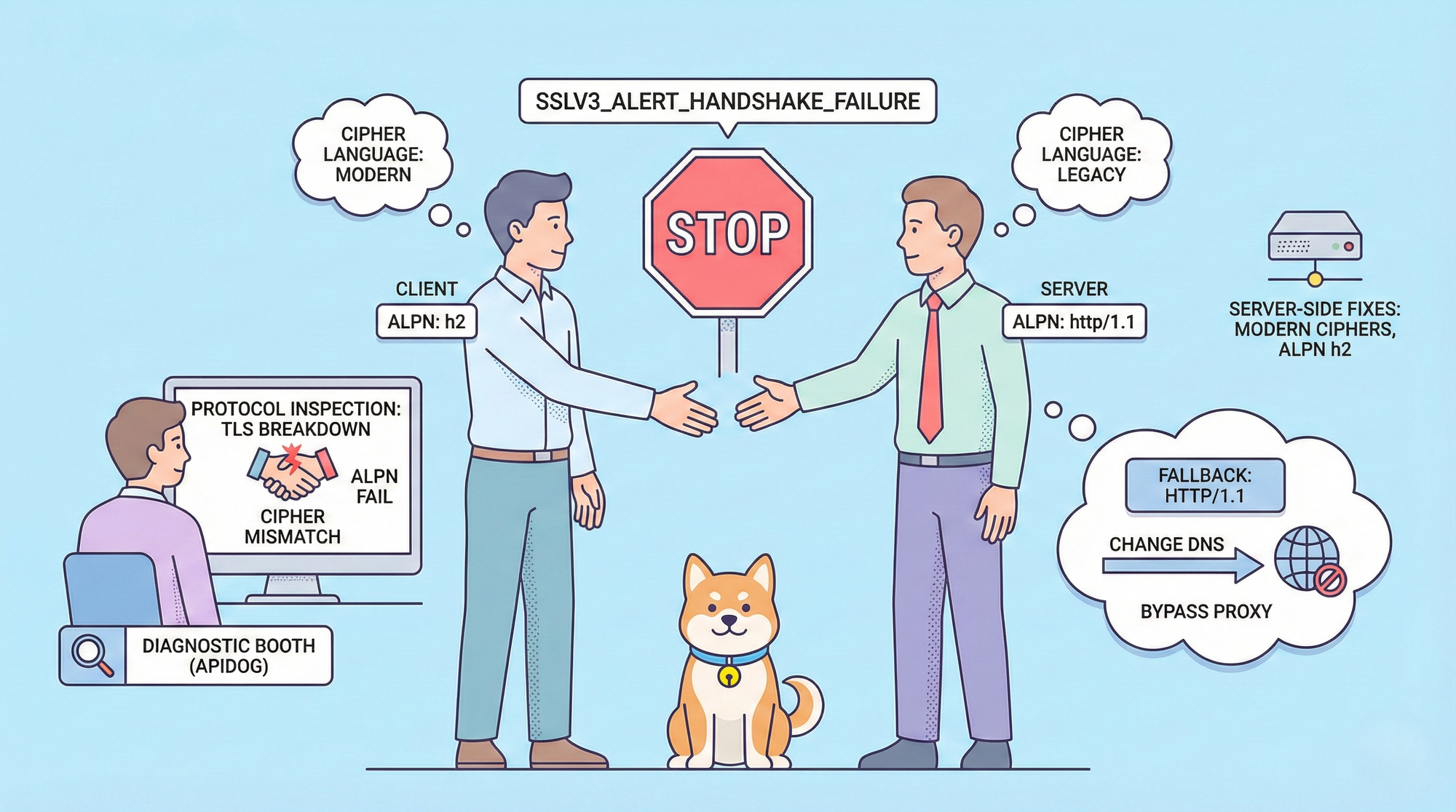

HTTP/2 impulsiona o desempenho com multiplexação, server push e compressão eficiente de cabeçalhos, mas os desenvolvedores às vezes enfrentam falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE. Este número de alerta TLS específico na especificação SSL/TLS indica que o servidor encerra abruptamente o handshake porque não consegue concordar com parâmetros críticos com o cliente.

Nos logs, o erro geralmente aparece como:

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

Em ambientes baseados em BoringSSL (como aplicativos Electron/Chromium), mensagens como:

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40HTTP/2 exige TLS 1.2 ou superior e depende fortemente da Negociação de Protocolo da Camada de Aplicação (ALPN) para anunciar e selecionar o identificador de protocolo "h2". Quando a negociação falha devido a cifras incompatíveis, falta de suporte ALPN, incompatibilidade de versão TLS ou interferência de rede, ocorrem falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE.

Este guia aborda as causas, diagnósticos, soluções imediatas, correções avançadas e estratégias de prevenção para que você elimine efetivamente as falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE.

Entenda as Causas Raiz das Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE

Os servidores enviam o alerta SSLV3_ALERT_HANDSHAKE_FAILURE quando nenhum conjunto mutuamente aceitável de parâmetros TLS surge durante a negociação. O HTTP/2 adiciona requisitos rigorosos que amplificam as incompatibilidades comuns de TLS.

Os principais gatilhos incluem:

- Incompatibilidade de conjunto de cifras: Clientes propõem conjuntos modernos (por exemplo, ECDHE com AES-GCM), mas os servidores os rejeitam devido a configurações desatualizadas ou políticas de segurança. Servidores mais antigos às vezes aceitam apenas cifras obsoletas que clientes mais novos desabilitam por padrão.

- Falha na negociação ALPN: O HTTP/2 exige que o servidor ofereça "h2" em sua extensão ALPN. Se o servidor omitir completamente o ALPN ou anunciar apenas "http/1.1", o cliente aborta, produzindo SSLV3_ALERT_HANDSHAKE_FAILURE em tentativas de conexão HTTP/2.

- Conflitos de versão TLS: Clientes que impõem TLS 1.3 colidem com servidores limitados a TLS 1.2 (ou vice-versa em cenários raros de downgrade).

- Extensões ausentes ou incompatíveis: Problemas com Server Name Indication (SNI), curvas elípticas, algoritmos de assinatura ou grupos suportados interrompem o acordo.

- Interferência de rede ou intermediários: Firewalls, dispositivos DPI, proxies transparentes ou ISPs retiram extensões ALPN, reordenam pacotes ou bloqueiam registros TLS específicos. O roteamento regional agrava isso; por exemplo, certos caminhos do Cloudflare na Europa Oriental apresentaram endpoints incompatíveis com o handshake no caso Cursor.

- Peculiaridades da biblioteca cliente: BoringSSL (usado em muitos aplicativos Electron) ou compilações específicas do OpenSSL impõem padrões mais rigorosos após atualizações, rejeitando configurações legadas que antes funcionavam.

Esses fatores explicam as mudanças intermitentes de comportamento das falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE com base no resolvedor DNS, nó de saída ou até mesmo na hora do dia devido ao balanceamento de carga.

Como Diagnosticar Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE Passo a Passo

Identifique o ponto de falha antes de aplicar as correções.

Comece com o OpenSSL para simular o handshake:

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

Examine a saída cuidadosamente. A negociação bem-sucedida mostra:

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384A falha produz:

SSL alert number 40Em seguida, teste com curl para comportamento específico de HTTP/2:

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IPFlags detalhadas revelam as ofertas ALPN, o protocolo escolhido e os alertas de handshake. Se o curl relatar "ALPN, server accepted to use h2", mas ainda falhar, suspeite de problemas pós-handshake, como erros de quadro HTTP/2.

Capture pacotes com Wireshark ou tcpdump:

tcpdump -i any -w handshake.pcap host api.example.com and port 443Filtre por registros TLS no Wireshark (tls.handshake.type == 2 para ServerHello). Verifique se a extensão ALPN contém "h2" e verifique os registros de Alerta para o código 40.

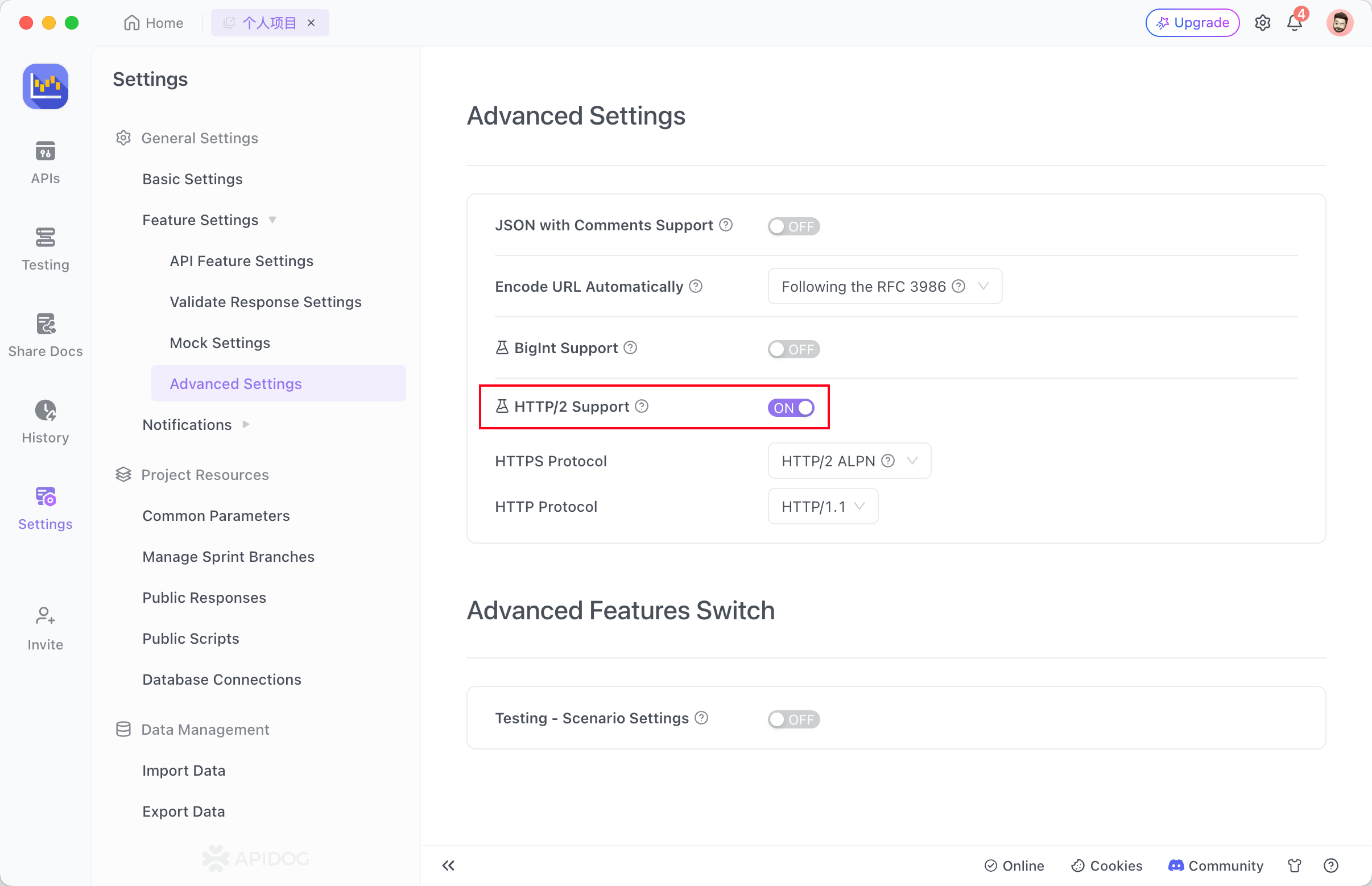

Para fluxos de trabalho de API, o Apidog simplifica o diagnóstico. Navegue até Settings → Feature Settings → Advanced Settings, ative o suporte HTTP/2 e escolha o modo de negociação ALPN. Envie requisições para o endpoint de destino. O Apidog registra a versão do protocolo, o status do handshake e quaisquer detalhes de SSLV3_ALERT_HANDSHAKE_FAILURE diretamente no painel de resposta. Mude instantaneamente para o modo HTTP/1.1 para confirmar se o problema está especificamente ligado à negociação HTTP/2. Este método isola contribuições do lado do cliente, da rede ou do servidor para falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE mais rapidamente do que ferramentas manuais.

Aplique Soluções Imediatas para Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE

Restaure a conectividade rapidamente com estas etapas.

Forçar o fallback para HTTP/1.1: Desative o HTTP/2 em seu cliente ou aplicativo. No Cursor IDE, abra Settings, procure "HTTP/2", selecione "HTTP Compatibility Mode: HTTP/1.1" e reinicie. Muitas ferramentas baseadas em Electron oferecem opções semelhantes. Isso contorna os requisitos de ALPN e HTTP/2, eliminando SSLV3_ALERT_HANDSHAKE_FAILURE na maioria dos casos, embora reduza o desempenho.

Mudar o resolvedor DNS: Troque do Google (8.8.8.8) para Quad9 (9.9.9.9), Cloudflare (1.1.1.1 com bloqueio de malware desativado) ou DNS do provedor de internet local. Variações de roteamento resolvem incompatibilidades de handshake causadas por CDNs geoespecíficas.

Contornar proxies e VPNs temporariamente: Desative proxies corporativos ou teste sem VPNs. Alguns intermediários podem manipular extensões TLS, desencadeando SSLV3_ALERT_HANDSHAKE_FAILURE durante tentativas de HTTP/2.

Ajustar o relógio do sistema e a confiança do certificado: Certifique-se de que a data/hora esteja sincronizada. Relógios incorretos invalidam certificados e abortam handshakes.

Essas soluções resolvem a maioria das falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE em minutos.

Aproveite o Apidog para Testar e Depurar Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE

O Apidog se destaca na solução de problemas de HTTP/2. As principais capacidades incluem:

- Negociação ALPN automática para endpoints HTTPS.

- Modo HTTP/2 forçado ou HTTP/2 Prior Knowledge (h2c para testes em texto simples).

- Inspeção detalhada do protocolo mostrando a versão negociada, cifras e alertas TLS.

- Coleções scriptáveis que reproduzem cenários de falha em diferentes ambientes.

Ative o HTTP/2 nas configurações avançadas do Apidog, direcione sua API e observe os resultados. Se SSLV3_ALERT_HANDSHAKE_FAILURE aparecer, alterne protocolos, inspecione os logs ALPN ou compare com HTTP/1.1. O Apidog também suporta variáveis de ambiente e scripts pré-requisição, permitindo simular condições regionais ou cifras personalizadas. Profissionais usam o Apidog para prevenir falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE em APIs de produção.

Baixe o Apidog gratuitamente e comece a testar conexões HTTP/2 hoje mesmo. Sua interface intuitiva transforma a depuração complexa de handshake em um processo direto.

Implemente Correções no Lado do Servidor e Soluções de Longo Prazo para Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE

Resolva as causas raízes permanentemente.

Atualize a configuração TLS do servidor: Garanta cifras modernas (ECDHE-ECDSA-AES256-GCM-SHA384, etc.) e suporte ALPN "h2" explícito. Para Nginx:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;Gere parâmetros DH fortes: Previna problemas como Logjam:

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048Audite com ferramentas externas: Execute o Qualys SSL Labs ou testssl.sh para verificar listas de cifras, suporte a protocolos e comportamento ALPN.

Monitore e registre alertas TLS: Ative o registro detalhado em servidores e clientes para capturar falhas de handshake precocemente.

Padronize as bibliotecas cliente: Mantenha urllib3, requests ou bibliotecas http2 atualizadas. Em Python, defina explicitamente cifras seguras quando necessário:

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')Essas práticas minimizam futuras falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE.

Elimine as Falhas de Conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE para Sempre

As falhas de conexão HTTP/2 com SSLV3_ALERT_HANDSHAKE_FAILURE frustram os desenvolvedores, mas o diagnóstico sistemático e as correções direcionadas restauram o desempenho confiável. Comece com soluções rápidas como desabilitar HTTP/2 ou mudar o DNS, então use o Apidog para testes e validação precisos de HTTP/2.

Pequenos ajustes — configuração ALPN adequada, cifras atualizadas ou consciência de roteamento regional — proporcionam melhorias significativas. Teste proativamente com os recursos HTTP/2 do Apidog para identificar problemas de SSLV3_ALERT_HANDSHAKE_FAILURE antes que eles afetem os usuários.

Baixe o Apidog gratuitamente e construa conexões HTTP/2 resilientes que evitam completamente as falhas de handshake.