개발자는 바퀴를 재발명하지 않고도 견고한 엔터프라이즈 기능을 구현해야 하는 과제에 직면합니다. WorkOS API는 인증, 사용자 프로비저닝 및 애플리케이션과 함께 확장되는 규정 준수 도구를 위한 통합 인터페이스를 제공하는 강력한 솔루션으로 부상합니다. 단일 로그인(SSO) 흐름을 관리하든 디렉터리 데이터를 동기화하든, 이 API는 복잡한 통합을 단순화합니다.

WorkOS API란 무엇인가요? 핵심 구성 요소 및 엔터프라이즈 가치

WorkOS API는 엔터프라이즈급 기능을 애플리케이션에 내장해야 하는 개발자를 위해 특별히 설계된 RESTful 인터페이스입니다. GitHub 및 Vercel과 같은 회사의 엔지니어는 분리된 타사 서비스를 관리하지 않고도 인증, 사용자 라이프사이클 관리 및 보안 규정 준수를 처리하기 위해 WorkOS API를 사용합니다. 핵심적으로 이 API는 SAML, OAuth 2.0 및 SCIM과 같은 프로토콜의 복잡성을 추상화하여 팀이 핵심 제품 로직에 집중할 수 있도록 합니다.

WorkOS API가 지원하는 주요 제품들을 살펴보세요. AuthKit는 개발자가 비밀번호 기반 로그인, 매직 링크 또는 다단계 인증(MFA)을 통해 사용자를 생성, 인증 및 관리할 수 있는 완전한 사용자 관리 스위트를 제공합니다. 예를 들어, /user_management/users 엔드포인트에 간단한 POST 요청을 통해 사용자 등록을 시작하면 WorkOS는 이메일 확인 및 세션 토큰을 반환합니다. 이를 통해 사용자 정의 백엔드 로직의 필요성을 없애고 사용자 사용 후기에 따르면 개발 시간을 최대 50%까지 단축할 수 있습니다.

또한, 단일 로그인(SSO) 통합은 /sso/authorize와 같은 전용 엔드포인트를 통해 빛을 발합니다. 개발자는 사용자를 Okta 또는 Microsoft Entra ID와 같은 ID 공급자로 리디렉션하는 인증 URL을 생성합니다. 인증되면 API는 클레임이 포함된 프로필 객체를 반환하여 원활한 액세스 제어를 가능하게 합니다. 데이터 동기화로 전환하면 디렉터리 동기화는 SCIM 호환 API를 통해 Google Workspace와 같은 소스에서 사용자 및 그룹을 프로비저닝합니다. /directories/{id}/users에 GET 요청을 하여 디렉터리 사용자를 나열할 수 있으며, WorkOS는 웹훅을 통해 실시간 업데이트를 위한 이벤트를 발생시켜 앱이 폴링 없이 동기화 상태를 유지하도록 보장합니다.

조직은 또 다른 핵심 요소입니다. API를 통해 다중 테넌트 구조를 모델링하고 /organizations 및 /organization_memberships를 통해 역할 및 멤버십을 할당할 수 있습니다. 감사 로그는 사용자 생성부터 SSO 어설션에 이르기까지 모든 작업을 캡처하며, SOC 2와 같은 규정 준수 감사를 위해 CSV 또는 SIEM 도구로 내보낼 수 있습니다. 이벤트 API는 타임스탬프 또는 ID로 필터링된 user.created 또는 dsync.group.updated와 같은 변경 사항을 스트리밍하여 이를 더욱 향상시킵니다.

WorkOS API를 차별화하는 요소는 무엇일까요? 보안과 확장성을 우선시합니다. 모든 요청은 HTTPS를 적용하며, AuthKit의 10초당 500회 쓰기부터 분당 6,000회의 일반 요청에 이르는 속도 제한은 성능을 유지하면서 오용을 방지합니다. Vault는 민감한 데이터에 대한 암호화된 스토리지를 추가하며, 컨텍스트 인식 키를 사용하여 침해를 완화합니다. 한편 Radar는 사기성 로그인 시도를 분석하고 위험 점수를 반환하여 비정상적인 행동을 사전에 차단합니다.

실제로 이러한 구성 요소는 실제 요구 사항을 해결합니다. 엔터프라이즈 고객을 온보딩하는 SaaS 플랫폼은 SSO를 사용하여 ID를 페더레이션하고, 디렉터리 동기화를 사용하여 액세스를 프로비저닝하며, 감사 로그를 사용하여 규정 준수를 시연합니다. 개발자는 일관성을 높이 평가합니다. 모든 엔드포인트는 REST 규칙을 따르며, JSON 페이로드와 표준 HTTP 상태 코드를 사용합니다. 잘못된 키에 대한 401과 같은 오류에는 빠른 디버깅을 위한 설명 메시지가 포함됩니다.

또한 API는 개발자 피드백을 통해 발전합니다. 2025년 최근 업데이트에서는 타사 OAuth 통합을 위한 향상된 파이프와 점진적 롤아웃을 위한 개선된 기능 플래그가 도입되었습니다. 이러한 추가 사항은 GDPR과 같은 변화하는 규정 및 제로 트러스트 아키텍처의 새로운 위협 속에서도 WorkOS API가 관련성을 유지하도록 보장합니다.

가치를 정량화하려면 통합 속도를 고려하십시오. 팀은 미리 빌드된 SDK 및 대시보드 도구 덕분에 SSO 배포를 몇 주가 아닌 몇 시간 만에 완료했다고 보고합니다. 그러나 성공은 액세스 프로토콜에 대한 이해에 달려 있으며, 다음으로 다룰 내용입니다.

WorkOS API 액세스: 인증, SDK 및 엔드포인트 필수 사항

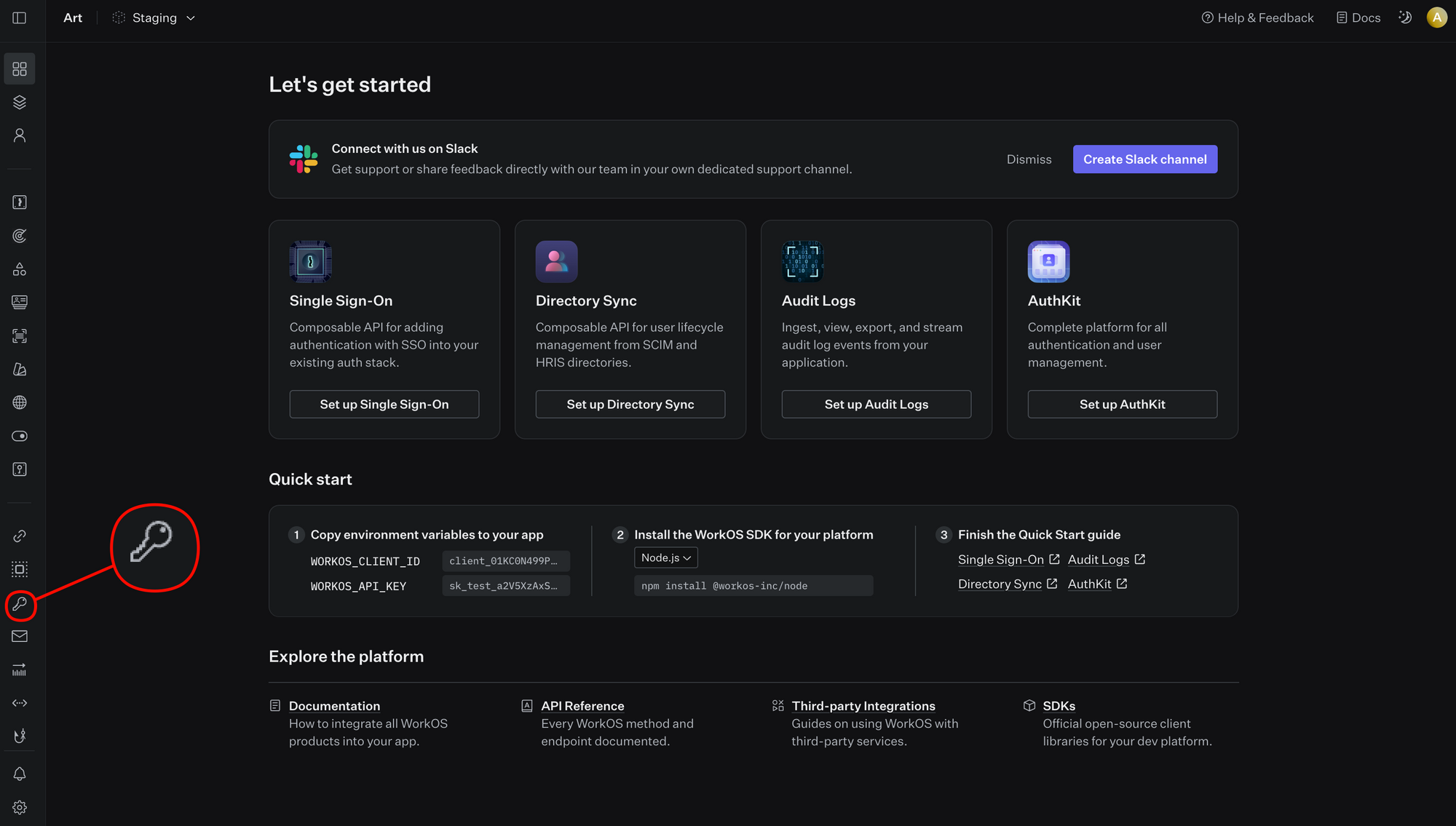

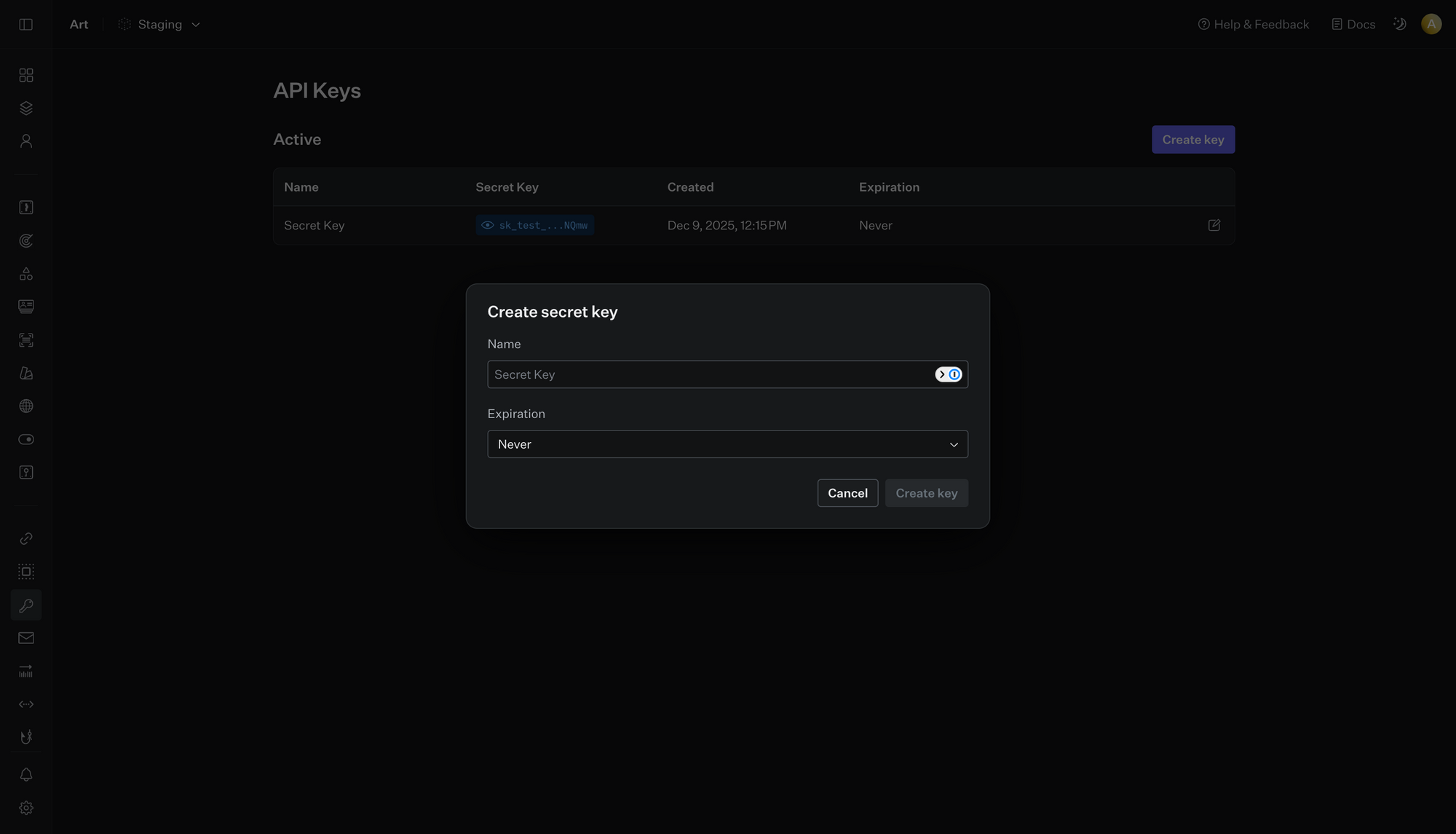

개발자는 보안과 용이성을 강조하는 간단한 프로세스를 통해 WorkOS API에 액세스합니다. 먼저 WorkOS 계정을 만드십시오. 로그인한 후 대시보드의 API 키 섹션으로 이동합니다.

sk_ 접두사가 붙은 비밀 키를 생성하십시오. 이 키는 모든 요청에 대한 베어러 토큰으로 사용됩니다. 프로덕션 키는 한 번만 표시되므로 환경 변수 또는 AWS Secrets Manager와 같은 비밀 관리자에 안전하게 저장하십시오.

인증에는 Authorization 헤더에 키를 포함해야 합니다: Bearer sk_example_123456789. 기본 URL은 https://api.workos.com이며, 모든 트래픽은 페이로드 암호화를 위해 HTTPS를 통해 이루어집니다. 스테이징 환경은 테스트를 위해 별도의 키를 사용하여 라이브 데이터에 영향을 주지 않고 안전한 실험을 할 수 있도록 합니다. 요청에 권한이 없으면 403 Forbidden 응답이 예상되며, 잘못된 키는 401 Unauthorized를 트리거합니다.

WorkOS는 인기 있는 언어용 네이티브 SDK를 제공하여 호출을 간소화합니다. Node.js의 경우 npm을 통해 설치합니다: npm install @workos-inc/node. const workos = new WorkOS('sk_example_123456789');로 초기화합니다. Python 사용자는 pip install workos를 실행한 다음 from workos import Client; client = Client(api_key='sk_example_123456789')를 실행합니다. Ruby, Go, Java, .NET 및 Elixir에도 유사한 래퍼가 존재하며, 각각 직렬화, 재시도 및 멱등성 키를 자동으로 처리합니다.

엔드포인트는 리소스별로 구성됩니다. 조직의 경우 /organizations에 POST 요청을 보내 새 엔터티를 생성합니다:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

응답에는 /organization_memberships를 통해 멤버를 추가하는 것과 같은 후속 작업에 대한 id가 포함됩니다. /user_management 아래의 AuthKit 엔드포인트는 사용자 CRUD를 지원합니다. 다음으로 사용자를 생성합니다:

{

"email": "user@acme.com",

"password": "securepass123"

}

세션은 /user_management/sessions를 통해 생성되며, 프런트엔드 저장소에 대한 토큰을 반환합니다. SSO 흐름은 /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz로 시작합니다. 공급자 리디렉션 후 /sso/token에서 코드를 교환하여 프로필을 얻습니다.

디렉터리 동기화는 대시보드에서 디렉터리를 구성하고 Google API 키와 같은 공급자 자격 증명을 제공해야 합니다. 그런 다음 /directories/{id}/users를 쿼리하여 동기화된 데이터를 가져옵니다. 이벤트는 limit 및 after 커서로 페이지 매김된 /events?event_types[]=user.created&after=2025-01-01T00:00:00Z를 통해 가져옵니다.

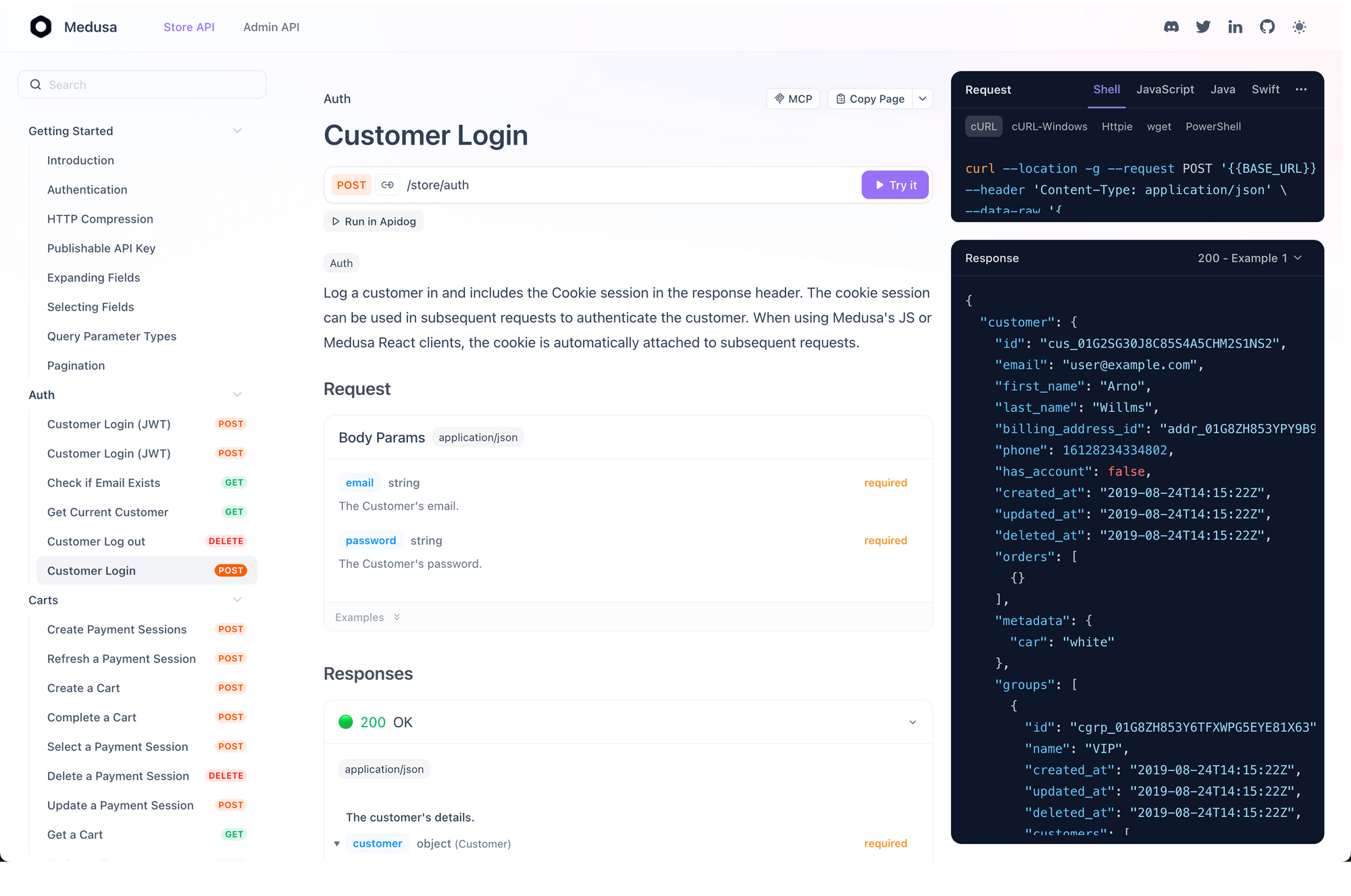

속도 제한은 IP 또는 키별로 적용되므로 429 응답에 대해 지수 백오프를 구현하십시오. 대시보드는 할당량을 모니터링하기 위한 사용량 분석을 제공합니다. 테스트를 위해 제공된 Postman 컬렉션 또는 문서의 cURL 예제를 사용하십시오. 요청을 시각화하고, 문서를 자동 생성하며, 응답을 시뮬레이션하여 유효성 검사 시간을 절약하려면 이를 Apidog로 가져오십시오.

전제 조건에는 /organization_domains/verify에 대한 DNS TXT 레코드를 통한 조직 도메인 확인이 포함됩니다. 리디렉션 URI는 대시보드에 구성된 것과 정확히 일치해야 합니다. 설정되면 앱은 MFA 챌린지 또는 전용 흐름을 통한 이메일 확인과 같은 예외 상황을 처리합니다.

이 액세스 모델은 개발자가 제어를 유지하면서 빠르게 통합할 수 있도록 보장합니다. 기반이 마련되면 가격 결정은 논리적으로 이어집니다.

WorkOS API 가격 책정: 스타트업부터 엔터프라이즈까지 유연한 모델

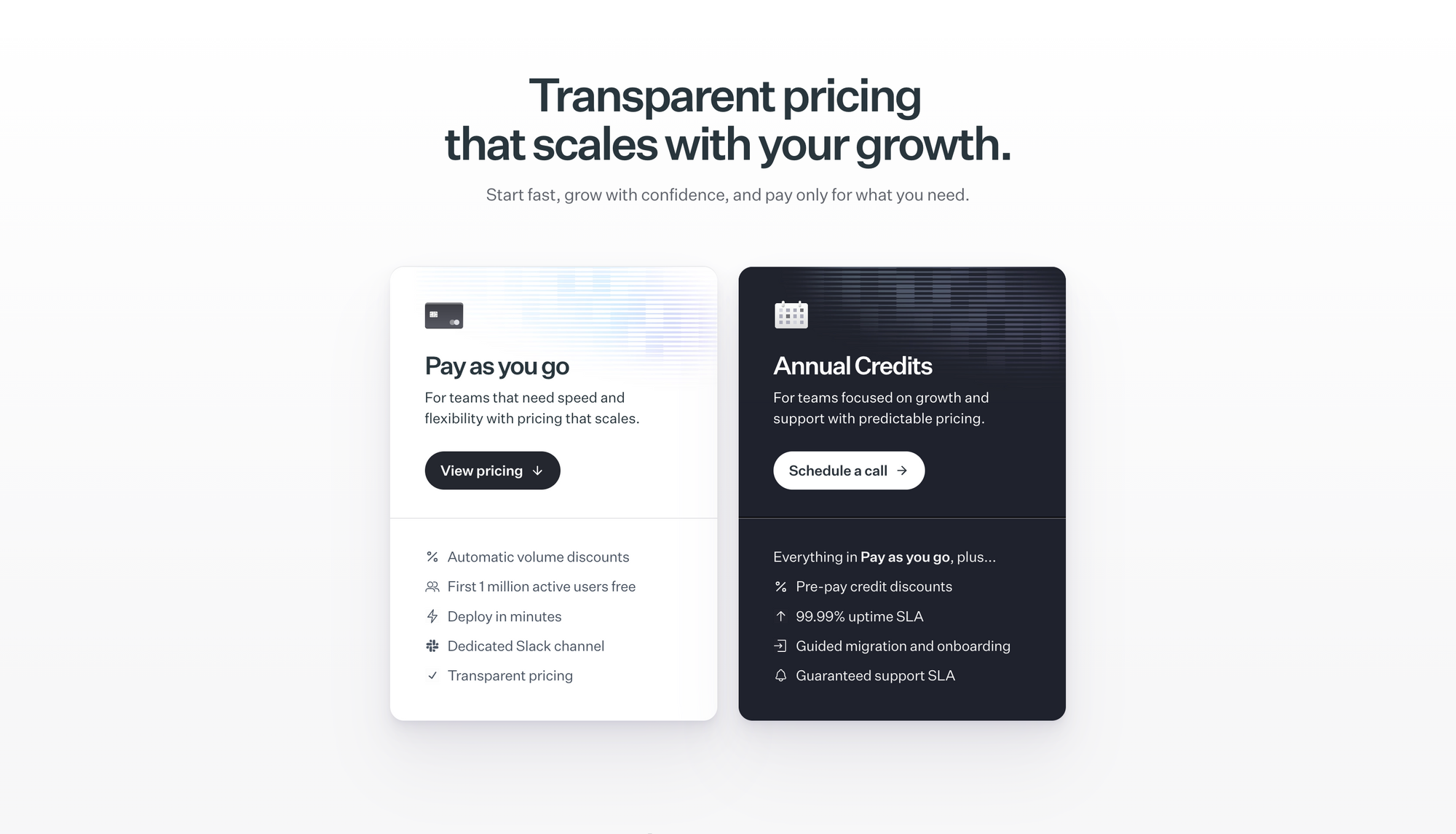

WorkOS는 활성 사용자 및 연결을 중심으로 가격을 책정하여 성장하는 팀에 대한 접근성을 높입니다. 종량제 모델은 월별 활성 사용자 수가 1백만 명(해당 월에 등록, 로그인 또는 프로필 업데이트를 한 사용자)까지는 요금을 부과하지 않습니다. 그 이상은 사용량에 따라 비용이 증가하며, 효율성에 보상하기 위해 자동 볼륨 할인을 적용합니다.

SSO 또는 디렉터리 동기화를 통한 최종 사용자 연결을 나타내는 연결은 공급자(예: Okta 또는 Azure AD) 또는 동기화된 총 사용자 수에 관계없이 고정 요금이 부과됩니다. 이러한 통일성은 예측을 단순화합니다. 개발자는 CI/CD 파이프라인에 이상적인 스테이징 환경에서 무제한 테스트 연결을 무료로 프로비저닝할 수 있습니다.

지속적인 성장을 위해 연간 크레딧 플랜은 선불 크레딧과 99.99% 가동 시간 SLA, 안내 온보딩 세션, 우선 지원과 같은 특전을 함께 제공합니다. 팀은 할인된 크레딧을 선불로 지불하고 12개월 동안 요금을 고정합니다. 월 99달러의 맞춤 도메인 옵션은 AuthKit 페이지, 관리자 포털 및 이메일에 도메인을 브랜딩하여 사용자 신뢰를 높입니다.

엔터프라이즈 플랜은 전용 Slack 채널, 분기별 아키텍처 검토, 연중무휴 응답 SLA를 포함하여 더욱 맞춤화됩니다. 모든 계층은 이메일 지원, API 상태 알림 및 포괄적인 문서를 제공합니다. 장기 약정은 없으며, 필요에 따라 확장하거나 축소할 수 있습니다.

WorkOS API 통합: 단계별 예제 및 모범 사례

통합은 SDK 선택에서 시작하지만, 실행은 구조화된 접근 방식을 요구합니다. 게이트웨이 기능으로 SSO부터 시작합니다. Node.js에서 프로필을 가져옵니다:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

토큰을 안전하게 저장한 다음, 클레임에 따라 경로를 인증합니다. 디렉터리 동기화를 위해 웹훅을 설정하여 이벤트를 수집합니다. 다음으로 엔드포인트에 POST 요청을 보냅니다:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

데이터베이스에 파싱하고 upsert하여 최종 일관성을 보장합니다. AuthKit는 사용자 흐름에서 빛을 발합니다. /auth/factors/enroll로 MFA를 등록하고, /auth/challenges/verify에서 TOTP 코드를 확인합니다. Magic Auth는 /magic_auth/send_code를 통해 코드를 보내고, /magic_auth/verify_code에서 확인합니다.

다중 테넌트 방식으로 조직을 처리합니다. /invitations를 통해 사용자를 초대하고, /organization_memberships에서 상태를 추적합니다. 감사 로그는 /audit_logs/events를 통해 통합하고, 규정 준수 보고서를 위해 필터링합니다.

모범 사례에는 재시도를 위한 멱등성(헤더에 고유 키 사용)이 포함됩니다. 대시보드 분석을 통해 모니터링하고, 속도 제한 도달 시 경고를 받습니다. Vault의 경우 PII를 저장하기 전에 암호화합니다. /vault/v1/kv에 암호화된 텍스트로 POST합니다.

Apidog는 이 워크플로를 향상시킵니다. WorkOS 스키마를 가져오고, 스테이징에 대해 컬렉션을 실행하며, API 사양에 대해 협업합니다. 오프라인 테스트를 위해 디렉터리 동기화 페이로드를 모의하여 공급자 액세스의 격차를 해소합니다.

흔한 함정은 무엇일까요? 일치하지 않는 리디렉션 URI는 조용한 실패를 유발합니다. 초기에 유효성을 검사하세요. 도메인 확인을 간과하면 SSO 어설션이 차단됩니다. 다중 조직인 경우 키 전반에 걸쳐 요청을 샤딩하여 확장하세요.

2025년에는 WorkOS를 Vercel과 같은 서버리스 아키텍처와 페어링하여 엣지 인증을 수행합니다. 이 조합은 WorkOS의 낮은 지연 시간 엔드포인트를 활용하여 전 세계적으로 배포됩니다.

고급 WorkOS API 사용 사례: 사기 탐지에서 기능 관리까지

기본을 넘어 API는 정교한 시나리오를 잠금 해제합니다. 레이더는 로그인 위험을 평가합니다. /radar/attempts에 시도를 POST하고 "허용" 또는 "차단"과 같은 판결을 받습니다. 신뢰할 수 있는 IP를 화이트리스트에 추가하기 위해 /radar/lists를 통해 허용 목록과 통합합니다.

기능 플래그는 /feature_flags/{slug}/targets를 통해 토글되며, 사용자 또는 조직별로 평가됩니다. 파이프는 GitHub에 대한 OAuth를 관리합니다. /data_integrations/github/token에서 토큰을 생성합니다.

/portal/generate_link에서 제공되는 관리자 포털 링크는 셀프 서비스 구성을 포함합니다. 이벤트 동기화는 앱을 최신 상태로 유지하며, 최대 30일 전까지 쿼리할 수 있습니다.

이러한 사례는 확장성을 보여줍니다. 핀테크 앱은 레이더와 감사 로그를 사용하여 이상 탐지 및 보고를 수행합니다. 전자상거래 플랫폼은 조직 규모별로 기능을 플래그합니다.

결론

WorkOS API는 개발자가 엔터프라이즈 기능을 효율적으로 제공할 수 있도록 지원합니다. 핵심 액세스부터 고급 통합까지, 비용을 제어하면서 워크플로를 간소화합니다. 지금 Apidog를 무료로 다운로드하여 이러한 엔드포인트를 직접 테스트하고, 오늘 API 상호 작용을 변화시키십시오.

이러한 전략을 구현하면 애플리케이션이 안전하게 확장되는 것을 볼 수 있습니다. 스택을 미래에 대비하십시오. API의 로드맵은 지속적인 혁신을 약속합니다.