인증은 웹 애플리케이션을 보호하는 데 있어 기본적인 측면으로, 사용자가 권한이 있는 리소스와 데이터에만 접근할 수 있도록 보장합니다. Node.js 생태계에서 Express는 인증 구현을 단순화하는 인기 있는 프레임워크입니다. 이 블로그에서는 주요 인증 개념, Node.js 및 Express 애플리케이션에서 사용되는 일반적인 방법을 다루고, 시작하는 데 도움이 될 실용적인 예제를 제공합니다.

Node.js Express 인증 소개

Node.js Express 인증은 Express 프레임워크로 구축된 Node.js 애플리케이션에 접근하는 사용자의 신원을 확인하는 데 사용되는 방법과 관행을 의미합니다. 인증은 권한이 있는 사용자만 특정 리소스에 접근할 수 있도록 하여 보안을 제공하고 민감한 데이터를 보호합니다.

인증 vs. 권한 부여

- 인증: 사용자의 신원을 확인하는 과정입니다. "당신은 누구입니까?"라는 질문에 답합니다.

- 권한 부여: 인증된 사용자가 무엇을 할 수 있는지 결정하는 과정입니다. "당신은 무엇을 할 수 있습니까?"라는 질문에 답합니다.

무상태 vs. 상태 기반 인증

- 무상태 인증: 서버가 세션 데이터를 유지하지 않습니다. 각 요청은 독립적이며 일반적으로 토큰(예: JWT)을 통해 인증에 필요한 모든 정보를 포함해야 합니다.

- 상태 기반 인증: 서버가 인증된 사용자의 세션 데이터를 유지하며, 종종 데이터베이스나 메모리에 저장됩니다. 클라이언트는 저장된 세션 데이터에 접근하기 위해 세션 ID를 보유합니다.

일반적인 Node.js Express 인증 방법

1. 기본 인증

- 설명: 사용자가 각 요청에 대해 사용자 이름과 비밀번호를 제공합니다.

- 사용 사례: 간단하고 빠르게 구현 가능하며, 기본 애플리케이션 또는 내부 도구에 적합합니다.

- 예시 라이브러리: 특정 라이브러리가 필요하지 않으며, base64 인코딩 및 디코딩을 사용하여 구현됩니다.

2. 토큰 기반 인증 (JWT)

- 설명: 사용자는 로그인 후 JSON 웹 토큰(JWT)을 받아 인증하며, 이후 요청의 헤더에 포함시킵니다.

- 사용 사례: 무상태 인증으로, 현대 웹 및 모바일 애플리케이션에서 일반적으로 사용됩니다.

- 예시 라이브러리:

jsonwebtoken,express-jwt

3. 세션 기반 인증

- 설명: 로그인 후 사용자 자격 증명이 서버의 세션에 저장됩니다. 세션 ID는 클라이언트 측의 쿠키에 저장됩니다.

- 사용 사례: 서버 측 세션을 관리할 수 있는 전통적인 웹 애플리케이션.

- 예시 라이브러리:

express-session,connect-mongo

4. OAuth2

- 설명: 제 3자의 서비스가 사용자를 대신하여 토큰을 교환할 수 있는 위임 인증 프레임워크입니다.

- 사용 사례: Google, Facebook 및 GitHub과 같은 제 3자 서비스와의 통합을 통한 인증.

- 예시 라이브러리:

passport,passport-google-oauth20,passport-facebook,passport-github

5. 소셜 로그인

- 설명: Google, Facebook 또는 Twitter와 같은 소셜 미디어 계정을 통해 인증합니다.

- 사용 사례: 사용자가 소셜 미디어 계정을 사용하여 로그인할 수 있어 로그인 프로세스가 간소화됩니다.

- 예시 라이브러리:

passport-google-oauth20,passport-facebook,passport-twitter

6. 다중 요소 인증 (MFA)

- 설명: 여러 형태의 검증(예: 비밀번호 + OTP)을 요구하여 보안 계층을 추가합니다.

- 사용 사례: 추가 인증 계층이 필요한 고 보안 애플리케이션.

- 예시 라이브러리:

speakeasy(OTP 생성용),node-2fa

7. API 키 인증

- 설명: 사용자는 각 API 호출에 대한 요청 헤더에 API 키를 포함합니다.

- 사용 사례: 서비스 간 통신 또는 공개 API에 일반적으로 사용됩니다.

- 예시 라이브러리: 특정 라이브러리가 필요하지 않으며, 요청 헤더에서 API 키를 확인하여 구현됩니다.

8. LDAP 인증

- 설명: Microsoft Active Directory와 같은 디렉터리 서비스에 대해 사용자를 인증합니다.

- 사용 사례: 중앙 집중식 인증이 필요한 기업 애플리케이션.

- 예시 라이브러리:

passport-ldapauth,ldapjs

9. SAML 인증

- 설명: 보안 주장 마크업 언어(SAML)는 당사자 간에 인증 및 권한 부여 데이터를 교환하는 XML 기반 프로토콜입니다.

- 사용 사례: 기업 단일 사인온 (SSO) 솔루션.

- 예시 라이브러리:

passport-saml

Node.js Express 인증 방법 선택하기

Node.js Express 애플리케이션에 적합한 인증 방법을 선택하는 것은 보안 요구사항, 사용자 경험 및 애플리케이션의 특정 사용 사례를 포함한 여러 요인에 따라 달라집니다. 다음은 각 인증 방법을 사용할 시기를 안내하는 가이드입니다:

1. 기본 인증

사용 시기:

- 내부 도구 또는 프로토타입: 보안이 크게 우려되지 않는 간단한 프로젝트입니다.

- 빠르고 간단한 설정: 최소한의 설정과 복잡성을 요구하는 시나리오입니다.

장점:

- 구현이 간단합니다.

- 추가 라이브러리가 필요하지 않습니다.

단점:

- 민감한 데이터에 대해 안전하지 않습니다(자격 증명이 base64로 인코딩되며 암호화되지 않습니다).

- 어느 정도 안전하려면 HTTPS가 필요합니다.

2. 토큰 기반 인증 (JWT)

사용 시기:

- 단일 페이지 애플리케이션 (SPA): React, Angular 또는 Vue.js와 같은 프론트 엔드 프레임워크를 활용한 현대 웹 애플리케이션입니다.

- 모바일 애플리케이션: 무상태 인증이 유리한 모바일 앱을 위한 API입니다.

- 마이크로서비스 아키텍처: 각 서비스가 독립적으로 토큰을 검증할 수 있는 분산 시스템입니다.

장점:

- 무상태로, 서버 측 세션 저장소가 필요하지 않습니다.

- 다양한 도메인 간에 쉽게 사용할 수 있습니다.

단점:

- 클라이언트 측의 토큰 저장이 어려울 수 있습니다(로컬 스토리지, 쿠키 등).

- 토큰 취소가 복잡할 수 있습니다.

3. 세션 기반 인증

사용 시기:

- 전통적인 웹 애플리케이션: 서버 측 렌더링이 사용되는 웹사이트입니다.

- 지속적인 세션이 있는 애플리케이션: 사용자 경험이 세션 상태를 유지함으로써 이득을 보는 경우입니다.

장점:

- 중앙 집중식 세션 관리가 가능합니다.

- Express와 같은 프레임워크를 사용하여 구현하고 관리하기 쉽습니다.

단점:

- 서버 측 저장이 필요합니다(메모리, 데이터베이스 등).

- 서버 측 상태로 인해 확장성이 떨어집니다.

4. OAuth2

사용 시기:

- 제 3자 통합: 사용자의 데이터를 Google, Facebook, GitHub 등과 같은 서비스에서 액세스해야 하는 애플리케이션입니다.

- 위임된 권한 부여: 사용자가 다른 서비스의 리소스에 대한 접근을 허용해야 할 경우입니다.

장점:

- 안전하고 널리 사용됩니다.

- 비밀번호를 공유하지 않고 제 3자 접근을 허용합니다.

단점:

- 복잡한 설정과 구현이 필요합니다.

- 제 3자 제공자에 대한 의존성이 있습니다.

5. 소셜 로그인

사용 시기:

- 소비자 중심 애플리케이션: 등록 및 로그인 프로세스를 단순화하여 사용자 경험을 향상시키는 앱입니다.

- 사용자 편리성: 사용자가 기존 소셜 미디어 계정을 활용하여 마찰을 줄이려는 경우입니다.

장점:

- 사용자에게 로그인을 간소화합니다.

- 비밀번호 관리의 부담을 줄입니다.

단점:

- 소셜 미디어 제공자에 대한 의존성이 있습니다.

- 사용자의 개인정보에 대한 잠재적인 우려가 있습니다.

6. 다중 요소 인증 (MFA)

사용 시기:

- 고 보안 애플리케이션: 은행, 금융 서비스, 의료 및 보안이 중요한 기타 애플리케이션입니다.

- 준수 요구사항: 강화를 위한 보안 규제가 있는 산업입니다.

장점:

- 보안을 크게 향상시킵니다.

- 강력한 인증을 위해 다른 방법과 결합할 수 있습니다.

단점:

- 구현하고 관리하기 복잡합니다.

- 추가 단계를 요구하므로 사용자 경험에 영향을 줄 수 있습니다.

7. API 키 인증

사용 시기:

- 서비스 간 통신: 서로 다른 서비스가 서로를 인증해야 하는 내부 API입니다.

- 공개 API: 제 3자 개발자에게 접근을 제공할 때입니다.

장점:

- 구현 및 사용이 간단합니다.

- 쉽게 취소하고 관리할 수 있습니다.

단점:

- 덜 안전합니다(API 키가 유출될 수 있습니다).

- 사용자 특정 맥락이 없습니다. 서비스 수준의 인증만 포함됩니다.

8. LDAP 인증

사용 시기:

- 기업 애플리케이션: Active Directory와 같은 중앙 집중식 사용자 디렉토리가 있는 대규모 조직입니다.

- 내부 도구: 직원의 자격 증명이 회사 디렉토리에 대해 확인되어야 하는 경우입니다.

장점:

- 중앙 집중식 사용자 관리가 가능합니다.

- 기존 기업 인프라와 잘 통합됩니다.

단점:

- LDAP 서버 설정 및 관리가 필요합니다.

- 구현 및 디버깅이 복잡할 수 있습니다.

9. SAML 인증

사용 시기:

- 기업 단일 사인온 (SSO): 기업 SSO 솔루션과 통합할 때입니다.

- 연합된 신원이 요구되는 애플리케이션: 사용자 인증이 여러 도메인에 걸쳐 연합되어야 하는 경우입니다.

장점:

- 안전하고 표준화되어 있습니다.

- 여러 애플리케이션 간의 SSO를 용이하게 합니다.

단점:

- 복잡한 설정과 구성입니다.

- 일반적으로 더 많은 인프라가 필요합니다.

인증 방법 선택 요약

Node.js Express 애플리케이션에 적합한 인증 방법을 선택하는 것은 다양한 옵션을 이해하고 애플리케이션의 특정 요구조건에 대해 평가하는 것을 포함합니다.

기본 인증: 중요하지 않은 애플리케이션에 빠르고 간단합니다.

토큰 기반 인증 (JWT): SPA, 모바일 앱 및 마이크로서비스에 적합합니다.

세션 기반 인증: 전통적인 웹 애플리케이션에 적합합니다.

OAuth2: 제 3자 통합 및 위임된 접근에 가장 적합합니다.

소셜 로그인: 사용자 경험을 개선하기 위한 소비자 중심 애플리케이션에 이상적입니다.

다중 요소 인증 (MFA): 고 보안 애플리케이션에 필수적입니다.

API 키 인증: 서비스 간 통신 및 공개 API에 유용합니다.

LDAP 인증: 중앙 집중식 사용자 관리가 필요한 기업 애플리케이션에 적합합니다.

SAML 인증: 기업 SSO 및 연합 신원 시스템에 사용됩니다.

적합한 방법 선택은 애플리케이션의 특정 요구, 보안 요구사항 및 사용자 경험 고려 사항에 달려 있습니다.

Node.js Express 인증 예제

인증은 사용자가 리소스에 안전하게 접근할 수 있도록 보장하는 모든 웹 애플리케이션의 중요한 부분입니다. Node.js Express 애플리케이션에서 인증을 구현하는 다양한 예제를 살펴보겠습니다. 가장 일반적인 방법인 JWT( JSON 웹 토큰), 세션 기반 인증, OAuth2 및 API 키를 포함하겠습니다.

1. JWT (JSON 웹 토큰) 인증

JWT는 당사자 간에 정보를 JSON 객체로 안전하게 전송할 수 있는 무상태 인증 방법입니다. 이 정보는 디지털 서명 때문에 검증되고 신뢰할 수 있습니다.

구현 단계:

1단계: 프로젝트 설정

먼저, 새 프로젝트를 만들고 필요한 종속성을 설치합니다:

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjs2단계: Express 서버 생성

app.js 파일을 만들고 기본 Express 서버를 설정합니다:

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'your_jwt_secret';

// Mock User Data

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('잘못된 자격 증명');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`안녕하세요 ${req.user.username}, 보호된 경로에 접근했습니다!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`서버가 ${PORT} 포트에서 실행 중입니다.`);

});

2. 세션 기반 인증

세션 기반 인증은 서버 측에 세션 데이터를 저장하는 데 의존합니다. 이 방법은 상태 유지 방식이며 전통적인 웹 애플리케이션에서 일반적으로 사용됩니다.

구현 단계:

1단계: 프로젝트 설정

새 프로젝트를 만들고 필요한 종속성을 설치합니다:

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

2단계: Express 서버 생성

app.js 파일을 만들고 기본 Express 서버를 설정합니다:

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('로그인되었습니다');

} else {

res.status(401).send('잘못된 자격 증명');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`안녕하세요 ${user.username}, 보호된 경로에 접근했습니다!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`서버가 ${PORT} 포트에서 실행 중입니다.`);

});

3. OAuth2 인증

OAuth2는 사용자의 자격 증명을 노출하지 않고 제 3자 애플리케이션이 사용자 리소스에 접근할 수 있도록 허용하는 보다 복잡한 인증 방법입니다. 일반적으로 소셜 로그인 및 다른 서비스와의 통합에 사용됩니다.

구현 단계:

OAuth2를 구현하는 것은 보통 OAuth2 흐름을 처리하는 라이브러리나 프레임워크를 사용합니다. 간단함을 위해 passport 라이브러리와 passport-google-oauth20와 같은 전략을 사용할 것입니다.

1단계: 프로젝트 설정

새 프로젝트를 만들고 필요한 종속성을 설치합니다:

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-session2단계: Express 서버 생성

app.js 파일을 만들고 기본 Express 서버를 설정합니다:

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'YOUR_GOOGLE_CLIENT_ID',

clientSecret: 'YOUR_GOOGLE_CLIENT_SECRET',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// 실제 애플리케이션에서는 프로필 정보를 데이터베이스에 저장합니다.

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`안녕하세요 ${req.user.displayName}, 보호된 경로에 접근했습니다!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`서버가 ${PORT} 포트에서 실행 중입니다.`);

});

4. API 키 인증

API 키 인증은 간단하며 일반적으로 서버 간 통신에 사용됩니다. 각 요청과 함께 키를 전달하여 클라이언트를 확인하는 것입니다.

구현 단계

1단계: 프로젝트 설정

새 프로젝트를 만들고 필요한 종속성을 설치합니다:

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

2단계: Express 서버 생성

app.js 파일을 만들고 기본 Express 서버를 설정합니다:

const express = require('express');

const app = express();

const API_KEY = 'your_api_key';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('보호된 경로에 대한 접근이 허용되었습니다');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`서버가 ${PORT} 포트에서 실행 중입니다.`);

});

무상태 JWT 인증부터 전통적인 세션 기반 인증 및 제 3자 통합을 위한 OAuth2까지, 애플리케이션의 요구사항에 따라 선택할 수 있는 다양한 방법이 있습니다. 이러한 방법을 이해하고 올바르게 구현하면 안전하고 확장 가능한 애플리케이션을 구축할 수 있습니다.

Node.js Express 인증을 위한 10가지 모범 사례

Node.js Express 애플리케이션에서 인증을 구현하는 것은 보안, 확장성 및 사용 용이성을 보장하기 위해 신중한 고려가 필요합니다. 다음은 Node.js Express 애플리케이션에서 인증을 처리할 때 따라야 할 몇 가지 모범 사례입니다:

1. 강력한 비밀번호 해싱 사용

- 비밀번호 해싱: 비밀번호를 데이터베이스에 저장하기 전에 항상 해싱합니다. bcrypt와 같은 강력한 해싱 알고리즘을 사용합니다.

- 비밀번호 솔트: 무지개 테이블 공격을 방지하기 위해 각 비밀번호에 고유한 솔트를 추가합니다.

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. JWT 토큰 안전하게 유지

- 비밀 키 안전하게 보관: 환경 변수에 비밀 키를 저장하고 소스 코드에 두지 마세요.

- 만료 시간 설정: JWT의 유효 기간을 제한하기 위해 항상 만료 시간을 설정합니다.

- 강력한 알고리즘 사용: 강력한 서명 알고리즘(예: HS256)을 사용하세요.

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. HTTPS 사용

- 트래픽 암호화: 항상 HTTPS를 사용하여 클라이언트와 서버 간 전송되는 데이터를 암호화하여 중간자 공격으로부터 보호합니다.

4. 입력 검증

- 위생 처리 및 검증: Joi 또는 express-validator와 같은 라이브러리를 사용하여 사용자 입력을 위생 처리하고 검증하여 주입 공격을 방지합니다.

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// 등록 진행

});

5. 속도 제한 구현

- 무차별 공격 방지: 클라이언트가 인증 엔드포인트에 요청할 수 있는 횟수를 제한하기 위해 속도 제한을 사용합니다.

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 분

max: 100 // 각 IP에 대해 15 분마다 100 요청 제한

});

app.use('/login', limiter);

6. 토큰을 안전하게 저장

- 안전한 쿠키 사용: JWT를 안전한 HTTP 전용 쿠키에 저장하여 JavaScript의 접근을 방지합니다(XSS 공격 방지).

- 리프레시 토큰: 사용자가 재인증 없이 새 액세스 토큰을 얻을 수 있도록 리프레시 토큰을 구현합니다.

7. 적절한 세션 관리 구현

- 토큰 무효화: 로그아웃 시 토큰 무효화를 구현하여 토큰 재사용을 방지합니다.

- 세션 만료: 세션이 일정 기간의 비활동 후 만료되도록 합니다.

8. 보호된 경로에 대한 미들웨어 사용

- 인증 로직 중앙 집중화: 보호된 경로에 대한 인증 로직을 처리하는 미들웨어를 사용합니다.

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('이것은 보호된 경로입니다');

});

9. 인증 이벤트 모니터링 및 로그 작성

- 의심스러운 활동 기록: 인증 관련 이벤트를 모니터링하고 기록하여 의심스러운 활동을 탐지하고 대응합니다.

- 감사 로그: 사용자 로그인 시도, 계정 변경 및 기타 중요한 작업에 대한 감사 로그를 유지합니다.

10. 종속성 정기적으로 업데이트

- 라이브러리를 최신 상태로 유지: 보안 패치 및 개선 사항을 활용하기 위해 종속성을 정기적으로 업데이트합니다.

- 종속성 감사: npm audit와 같은 도구를 사용하여 종속성의 취약점을 식별하고 수정합니다.

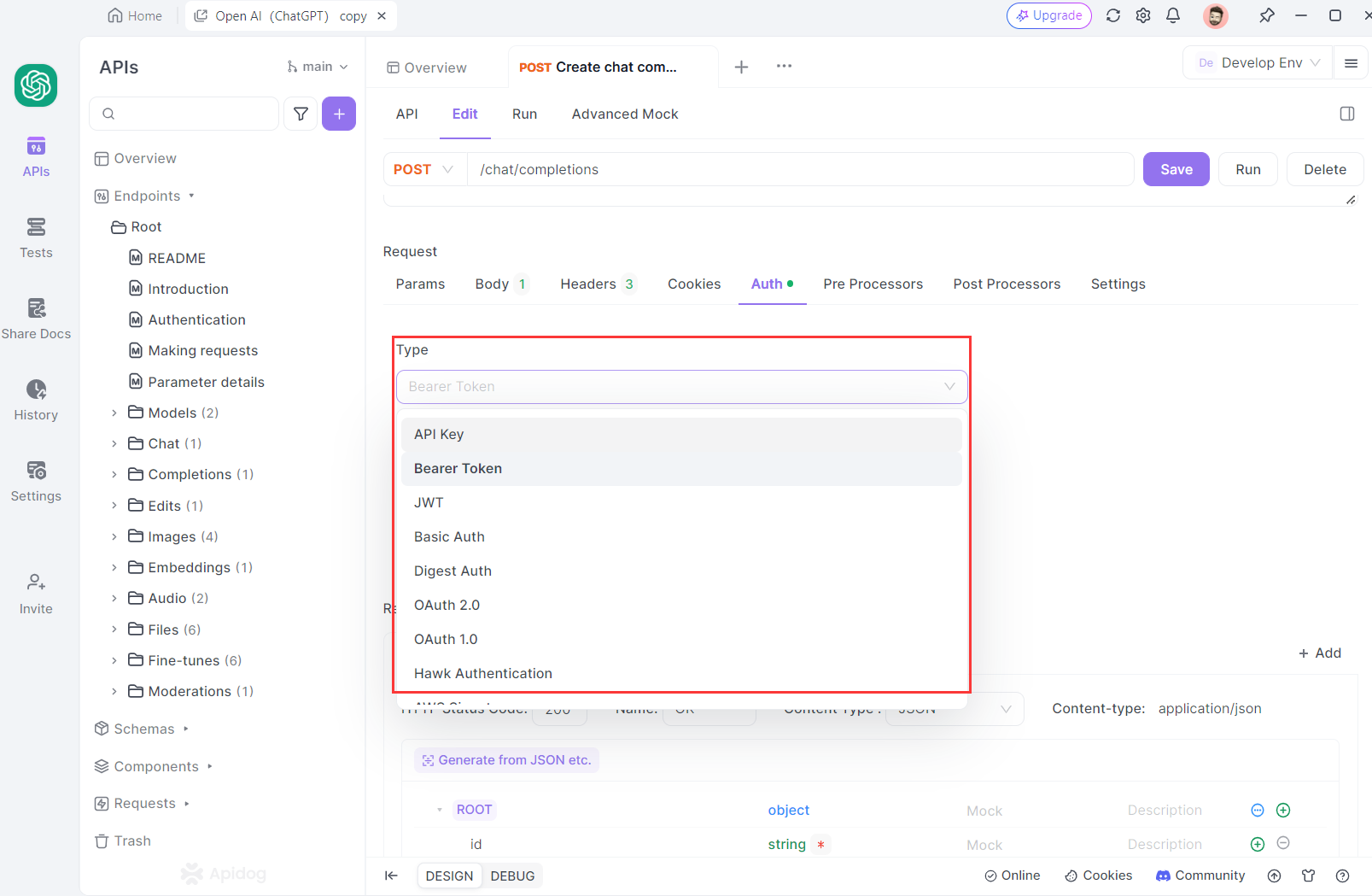

Node.js Express 인증 방법으로 API를 테스트하는 Apidog 활용

Apidog은 전체 개발 프로세스를 간소화하는 종합적인 API 개발 플랫폼입니다. 다양한 방법으로 API 엔드포인트를 테스트할 수 있도록 강력한 내장 인증 옵션을 제공하며, API 키, 베어러 토큰, JWT, 기본 인증, 다이제스트 인증, OAuth 1.0, OAuth 2.0, Hawk 인증, NTLM 및 Akamai EdgeGrid를 포함합니다. 이는 API 개발자가 구현된 인증 전략을 철저하게 검증할 수 있도록 합니다.

결론

Node.js Express 애플리케이션에서 인증을 구현하는 것은 웹 애플리케이션의 보안과 무결성을 보장하는 데 중요합니다. 기본 인증, JWT, OAuth2 및 LDAP와 같은 다양한 인증 방법을 이해하고 강력한 비밀번호 해싱 사용, JWT 토큰 보안 및 입력 검증과 같은 모범 사례를 따르면 강력하고 안전한 인증 시스템을 만들 수 있습니다. Apidog와 같은 도구는 이러한 인증 방법을 테스트하고 검증하는 능력을 더욱 향상시켜 이러한 방법이 의도한 대로 작동하도록 보장합니다. 애플리케이션의 요구에 맞는 올바른 인증 전략을 신중하게 선택하고 구현함으로써 민감한 데이터와 리소스를 효과적으로 보호하면서 안전하고 원활한 사용자 경험을 제공할 수 있습니다.