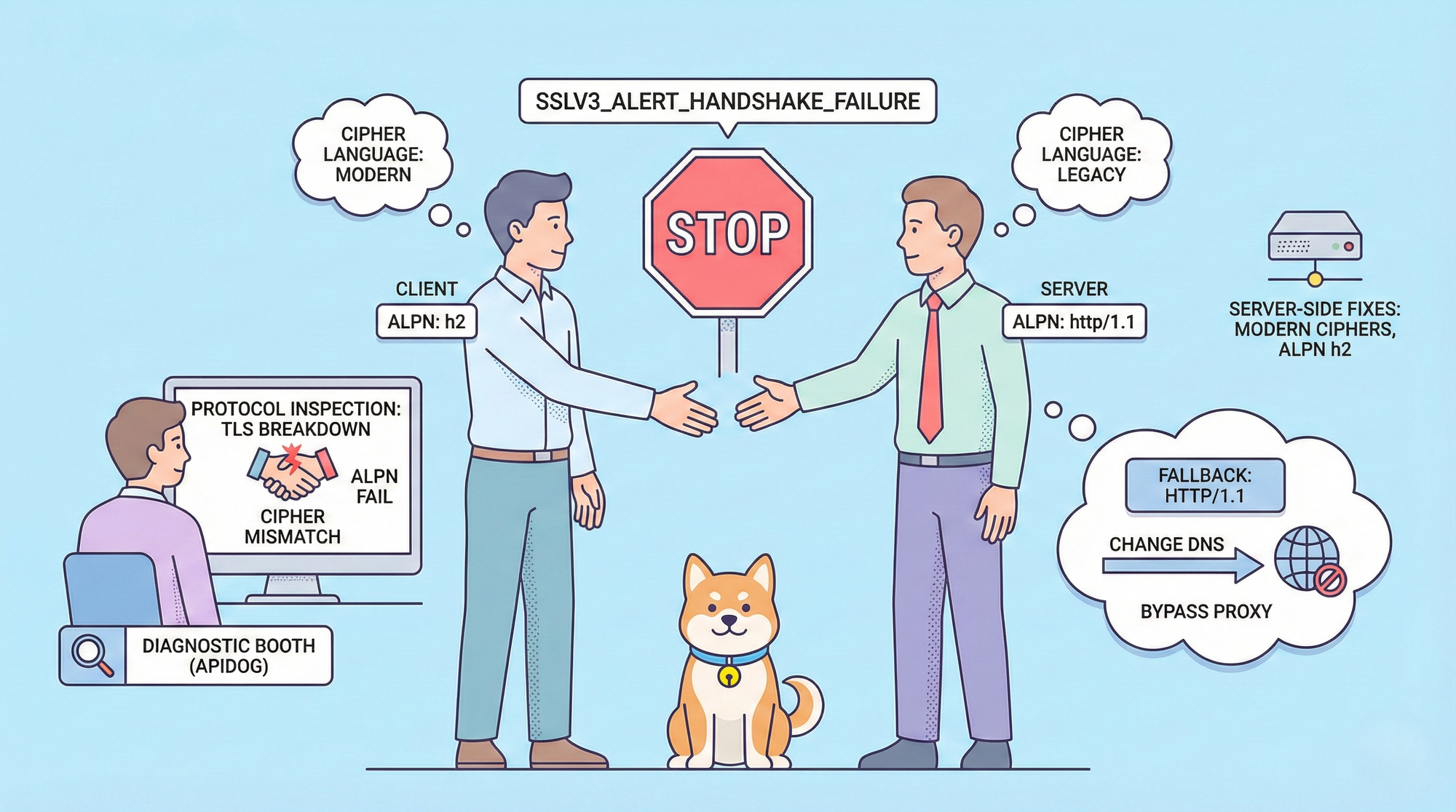

HTTP/2는 멀티플렉싱, 서버 푸시, 효율적인 헤더 압축을 통해 성능을 향상시키지만, 개발자들은 때때로 SSLV3_ALERT_HANDSHAKE_FAILURE와 같은 HTTP/2 연결 실패에 직면합니다. SSL/TLS 사양에 명시된 이 특정 TLS 경고 번호는 서버가 클라이언트와 중요한 매개변수에 동의할 수 없기 때문에 핸드셰이크를 갑자기 종료했음을 나타냅니다.

로그에서 오류는 일반적으로 다음과 같이 나타납니다:

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

BoringSSL 기반 환경(예: Electron/Chromium 앱)에서는 다음과 같은 메시지가 나타납니다:

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40HTTP/2는 TLS 1.2 이상을 요구하며, "h2" 프로토콜 식별자를 광고하고 선택하기 위해 ALPN(Application-Layer Protocol Negotiation)에 크게 의존합니다. 호환되지 않는 암호, 누락된 ALPN 지원, TLS 버전 불일치 또는 네트워크 간섭으로 인해 협상이 중단되면 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 HTTP/2 연결 실패가 발생합니다.

이 가이드는 원인, 진단, 즉각적인 해결 방법, 고급 수정 사항 및 예방 전략을 단계별로 안내하여 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패를 효과적으로 제거할 수 있도록 돕습니다.

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패의 근본 원인 이해하기

서버는 협상 중에 상호 수용 가능한 TLS 매개변수 세트가 나타나지 않을 때 SSLV3_ALERT_HANDSHAKE_FAILURE 경고를 보냅니다. HTTP/2는 일반적인 TLS 불일치를 증폭시키는 엄격한 요구 사항을 추가합니다.

주요 원인은 다음과 같습니다:

- 암호 스위트 비호환성: 클라이언트는 최신 스위트(예: AES-GCM을 사용하는 ECDHE)를 제안하지만, 서버는 오래된 구성이나 보안 정책으로 인해 이를 거부합니다. 오래된 서버는 때때로 최신 클라이언트가 기본적으로 비활성화하는 구식 암호만 허용하기도 합니다.

- ALPN 협상 실패: HTTP/2는 서버가 ALPN 확장 기능에서 "h2"를 제공하도록 요구합니다. 서버가 ALPN을 완전히 생략하거나 "http/1.1"만 광고하면 클라이언트는 연결을 중단하고 HTTP/2 연결 시도에서 SSLV3_ALERT_HANDSHAKE_FAILURE를 발생시킵니다.

- TLS 버전 충돌: TLS 1.3을 강제하는 클라이언트가 TLS 1.2로 제한된 서버와 충돌합니다(또는 드문 다운그레이드 시나리오에서는 그 반대).

- 누락되거나 불일치하는 확장: SNI(Server Name Indication), 타원 곡선, 서명 알고리즘 또는 지원되는 그룹의 문제로 인해 합의가 방해됩니다.

- 네트워크 또는 중간자 간섭: 방화벽, DPI 장비, 투명 프록시 또는 ISP는 ALPN 확장을 제거하거나, 패킷을 재정렬하거나, 특정 TLS 레코드를 차단합니다. 지역 라우팅은 이를 악화시킬 수 있습니다. 예를 들어, 동유럽의 특정 Cloudflare 경로는 Cursor 사례에서 핸드셰이크 호환되지 않는 엔드포인트를 제시했습니다.

- 클라이언트 라이브러리 특성: BoringSSL(많은 Electron 앱에서 사용) 또는 특정 OpenSSL 빌드는 업데이트 후 더 엄격한 기본값을 적용하여 이전에 성공했던 레거시 구성을 거부합니다.

이러한 요인들은 DNS 확인자, 종료 노드 또는 로드 밸런싱으로 인한 시간대에 따라 간헐적인 HTTP/2 연결 실패와 SSLV3_ALERT_HANDSHAKE_FAILURE 동작 변경을 설명합니다.

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패를 단계별로 진단하는 방법

수정을 적용하기 전에 실패 지점을 정확히 찾아내십시오.

핸드셰이크를 시뮬레이션하기 위해 OpenSSL로 시작하십시오:

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

출력을 주의 깊게 검사하십시오. 성공적인 협상은 다음을 보여줍니다:

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384실패는 다음을 생성합니다:

SSL alert number 40다음으로, HTTP/2 특정 동작을 위해 curl로 테스트하십시오:

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IP자세한 플래그는 ALPN 제공, 선택된 프로토콜 및 핸드셰이크 경고를 보여줍니다. curl이 "ALPN, server accepted to use h2"라고 보고하지만 여전히 실패하면 HTTP/2 프레임 오류와 같은 핸드셰이크 이후 문제를 의심해야 합니다.

Wireshark 또는 tcpdump로 패킷을 캡처하십시오:

tcpdump -i any -w handshake.pcap host api.example.com and port 443Wireshark에서 TLS 레코드(ServerHello의 tls.handshake.type == 2)를 필터링하십시오. ALPN 확장에 "h2"가 포함되어 있는지 확인하고 경고 레코드에서 코드 40을 확인하십시오.

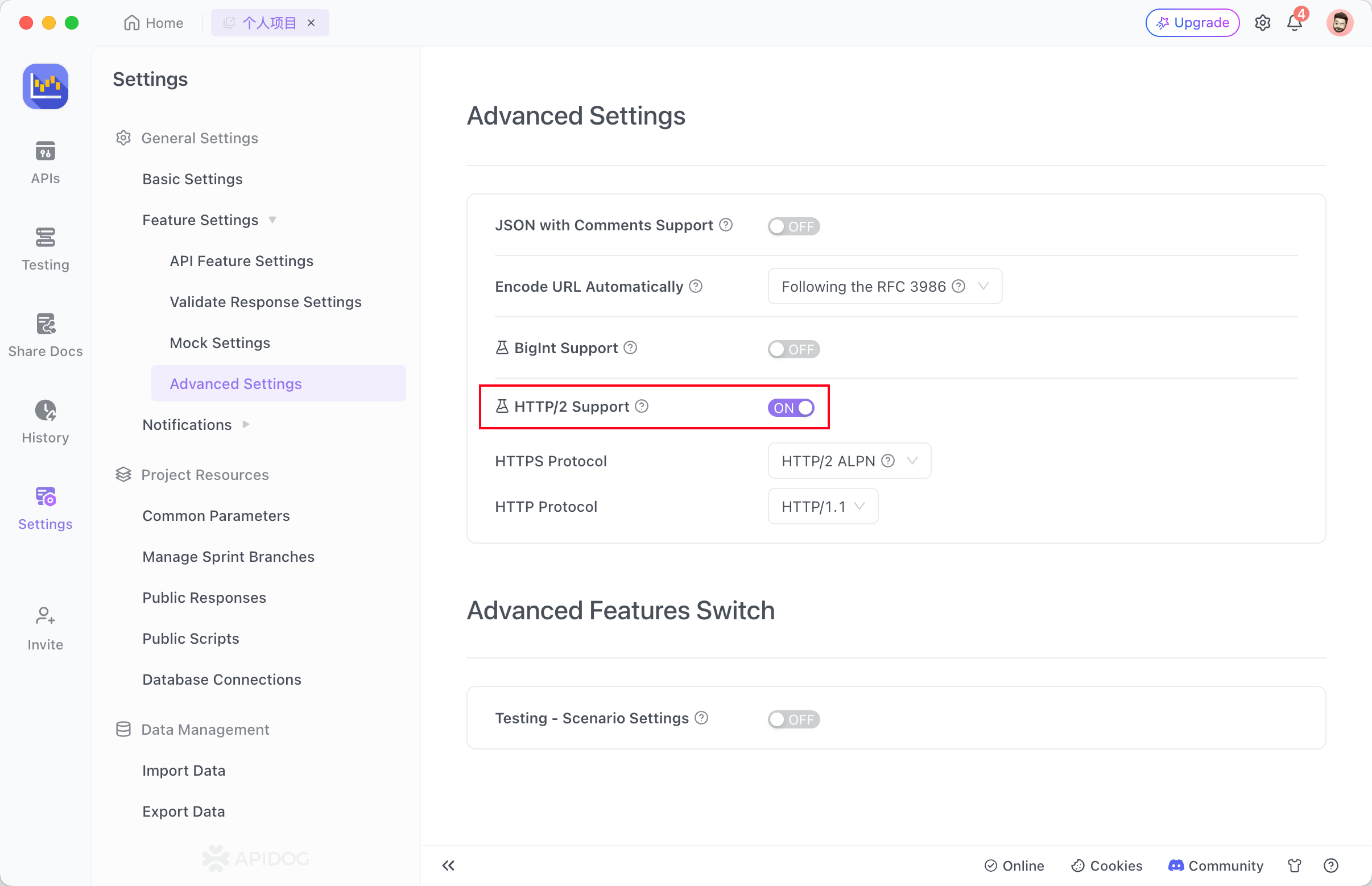

API 워크플로우의 경우, Apidog는 진단을 간소화합니다. 설정 → 기능 설정 → 고급 설정으로 이동하여 HTTP/2 지원을 활성화하고 ALPN 협상 모드를 선택하십시오. 대상 엔드포인트로 요청을 보냅니다. Apidog는 프로토콜 버전, 핸드셰이크 상태 및 모든 SSLV3_ALERT_HANDSHAKE_FAILURE 세부 정보를 응답 창에 직접 기록합니다. 문제가 HTTP/2 협상과 관련이 있는지 구체적으로 확인하려면 즉시 HTTP/1.1 모드로 전환하십시오. 이 방법은 수동 도구보다 빠르게 클라이언트 측, 네트워크 또는 서버 측이 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 HTTP/2 연결 실패에 기여하는 바를 격리합니다.

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패에 대한 즉각적인 해결 방법 적용

다음 단계에 따라 빠르게 연결을 복구하십시오.

HTTP/1.1 폴백 강제: 클라이언트 또는 애플리케이션에서 HTTP/2를 비활성화하십시오. Cursor IDE에서 설정을 열고 "HTTP/2"를 검색한 다음 "HTTP 호환 모드: HTTP/1.1"을 선택하고 다시 시작하십시오. 많은 Electron 기반 도구는 유사한 토글을 제공합니다. 이는 ALPN 및 HTTP/2 요구 사항을 우회하여 대부분의 경우 SSLV3_ALERT_HANDSHAKE_FAILURE를 제거하지만 성능은 저하됩니다.

DNS 확인자 변경: Google(8.8.8.8)에서 Quad9(9.9.9.9), Cloudflare(1.1.1.1, 맬웨어 차단 해제), 또는 로컬 ISP DNS로 전환하십시오. 라우팅 변화는 지리적 특정 CDN으로 인한 핸드셰이크 불일치를 해결할 수 있습니다.

프록시 및 VPN 일시적으로 우회: 기업 프록시를 비활성화하거나 VPN 없이 테스트하십시오. 일부 중간자는 TLS 확장을 변조하여 HTTP/2 시도 중에 SSLV3_ALERT_HANDSHAKE_FAILURE를 유발합니다.

시스템 시계 및 인증서 신뢰 조정: 날짜/시간 동기화를 확인하십시오. 잘못된 시계는 인증서를 무효화하고 핸드셰이크를 중단시킵니다.

이러한 해결 방법은 몇 분 안에 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 대부분의 HTTP/2 연결 실패를 해결합니다.

Apidog를 활용하여 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패 테스트 및 디버그

Apidog는 HTTP/2 문제 해결에 탁월합니다. 주요 기능은 다음과 같습니다:

- HTTPS 엔드포인트에 대한 자동 ALPN 협상.

- 강제 HTTP/2 모드 또는 HTTP/2 사전 지식(h2c는 평문 테스트용).

- 협상된 버전, 암호 및 TLS 경고를 보여주는 상세 프로토콜 검사.

- 다양한 환경에서 실패 시나리오를 재생하는 스크립트 가능한 컬렉션.

Apidog의 고급 설정에서 HTTP/2를 활성화하고, API를 대상으로 지정하고, 결과를 관찰하십시오. SSLV3_ALERT_HANDSHAKE_FAILURE가 나타나면 프로토콜을 전환하고, ALPN 로그를 검사하거나, HTTP/1.1과 비교하십시오. Apidog는 환경 변수 및 사전 요청 스크립트도 지원하여 지역 조건이나 사용자 지정 암호를 시뮬레이션할 수 있습니다. 전문가들은 Apidog를 사용하여 프로덕션 API에서 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패를 방지합니다.

무료로 Apidog를 다운로드하고 오늘 HTTP/2 연결 테스트를 시작하십시오. 직관적인 인터페이스는 복잡한 핸드셰이크 디버깅을 간단한 프로세스로 만듭니다.

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패에 대한 서버 측 및 장기적 수정 구현

근본 원인을 영구적으로 해결하십시오.

서버 TLS 구성 업데이트: 최신 암호(ECDHE-ECDSA-AES256-GCM-SHA384 등) 및 명시적인 ALPN "h2" 지원을 확인하십시오. Nginx의 경우:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;강력한 DH 매개변수 생성: Logjam과 같은 문제를 방지하십시오:

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048외부 도구로 감사: Qualys SSL Labs 또는 testssl.sh를 실행하여 암호 목록, 프로토콜 지원 및 ALPN 동작을 확인하십시오.

TLS 경고 모니터링 및 로깅: 서버 및 클라이언트에서 상세 로깅을 활성화하여 핸드셰이크 실패를 조기에 캡처하십시오.

클라이언트 라이브러리 표준화: urllib3, requests 또는 http2 라이브러리를 최신 상태로 유지하십시오. Python에서는 필요할 때 안전한 암호를 명시적으로 설정하십시오.

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')이러한 관행은 향후 SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패를 최소화합니다.

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패를 영구적으로 제거하기

SSLV3_ALERT_HANDSHAKE_FAILURE와 함께 발생하는 HTTP/2 연결 실패는 개발자들을 좌절시키지만, 체계적인 진단과 목표를 정한 수정은 안정적인 성능을 회복시킵니다. HTTP/2 비활성화 또는 DNS 변경과 같은 빠른 해결 방법부터 시작한 다음, Apidog를 사용하여 정확한 HTTP/2 테스트 및 검증을 수행하십시오.

적절한 ALPN 구성, 업데이트된 암호 또는 지역 라우팅 인식과 같은 작은 조정은 엄청난 개선을 가져옵니다. Apidog의 HTTP/2 기능을 사용하여 사용자에게 영향을 미치기 전에 SSLV3_ALERT_HANDSHAKE_FAILURE 문제를 사전에 테스트하십시오.

무료로 Apidog를 다운로드하고 핸드셰이크 실패를 완전히 피하는 탄력적인 HTTP/2 연결을 구축하십시오.