フィンテックにおいて、API は単なる技術的なインターフェースではありません。それはあなたのビジネスの玄関であり、パートナーシップの屋台骨であり、規制当局や攻撃者双方にとって主要な標的となります。API の設計やセキュリティにおけるたった一つの不手際が、壊滅的なデータ漏洩、規制上の罰金、あるいはパートナーからの信頼の完全な喪失につながる可能性があります。

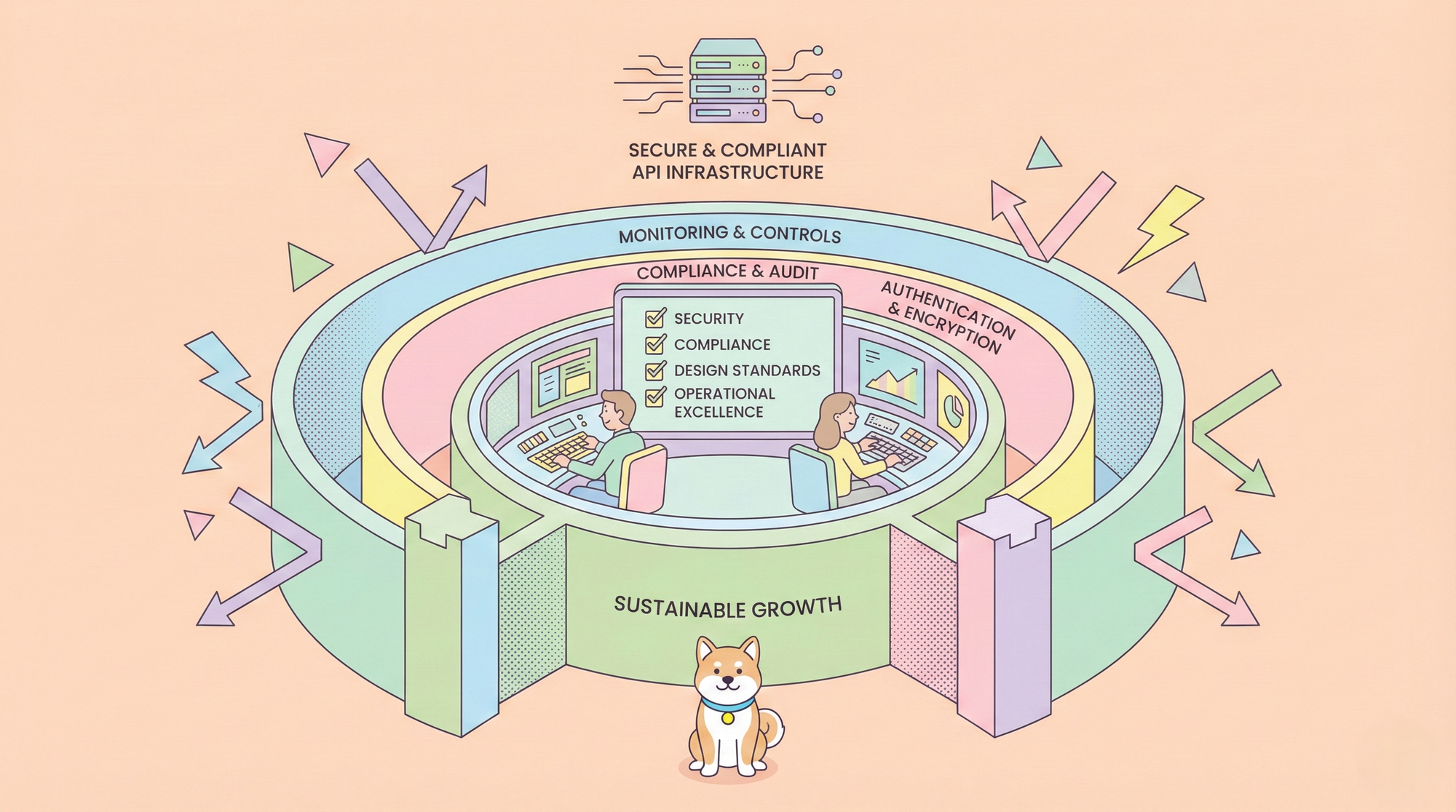

だからこそ、「速く動いて破壊する(Moving fast and breaking things)」という考え方はここでは通用しません。あなたは速く動き、破壊されないものを構築する必要があります。これには優れた開発者以上のものが必要です。それはAPI ガバナンス、つまり、構築するすべての API が安全で、準拠しており、信頼できるものであることを保証する、方針、標準、および管理策の意図的なフレームワークを必要とします。

高度に規制された米国市場でフィンテックチームを率いている場合、ガバナンスを適切に実施することは選択肢ではなく、存在意義に関わることです。このチェックリストがあなたのロードマップとなります。

さあ、あなたの要塞を築き上げましょう。

米国フィンテックにおいてAPIガバナンスがなぜこれほど重要なのか

チェックリストに入る前に、米国におけるフィンテックチームにとってガバナンスがなぜ特に重要であるかを理解する価値があります。

フィンテックAPIはリスクと規模の交差点に位置する

フィンテックAPIはしばしば以下を扱います:

- 金融取引

- 個人を特定できる情報(PII)

- 認証・認可データ

- 銀行、決済処理業者、規制当局との統合

つまり、小さなAPIの決定でも、計り知れない結果を招く可能性があるということです。

米国の規制圧力により基準が引き上げられる

米国のフィンテックチームは以下を考慮する必要があります:

- データ保護とプライバシーの期待

- 監査可能性と追跡可能性

- 内部セキュリティポリシー

- 外部コンプライアンス要件

強固なAPIガバナンスは、あなたが管理していると主張するだけでなく、管理していることを証明するのに役立ちます。

APIガバナンスとは何か(平易な言葉で)

APIガバナンスとは、あなたのAPIが以下であることを保証するための一連のルール、プロセス、およびツールです。

- 一貫して設計されている

- デフォルトで安全である

- 理解しやすい

- 安全に変更できる

- 時系列で監査可能である

要するに、ガバナンスはチームが信頼を損なうことなく迅速に動くのを助けます。

米国フィンテックにとってガバナンスが不可欠な理由

米国の金融情勢は、GLBA、FFIECガイドライン、NYDFSサイバーセキュリティ規制(23 NYCRR 500)、SEC規則、そしてカリフォルニア州消費者プライバシー法(CCPA)のような州レベルの法律といった規制の地雷原です。あなたのAPIは直接その対象となります。

コンプライアンス以外にも、以下を考慮してください:

- パートナーからの信頼: 銀行や大規模な金融機関は、統合前にあなたのAPIセキュリティについて厳格なデューデリジェンスを実施します。

- 開発者エクスペリエンス: 一貫性のないAPIは、自社のチームの速度を低下させ、外部の開発者を苛立たせます。

- ビジネスリスク: APIの停止や侵害は、取引を停止させ、契約上のペナルティや回復が困難な評判の損傷を引き起こす可能性があります。

ガバナンスは、このリスクを競争上の優位性に変えます。あなたのプラットフォームをより信頼でき、使いやすく、安全にスケールできるものにするのです。

フィンテックAPIガバナンス完全チェックリスト

これを生きた文書として使用してください。四半期ごとに監査してください。

カテゴリー1:セキュリティと認証

1.1 認証と認可:

- 強力で標準化された認証を強制する:顧客向けアプリケーションにはPKCEを使用したOAuth 2.0を義務付ける。最も価値の高いB2B接続には相互TLS(mTLS)を使用する。URLパラメータでのAPIキーを禁止する。

- きめ細やかな認可を実装する:すべてのAPIで一貫したモデル(例:RBAC、ABAC)を使用する。「フロントドアのみ」のチェックに依存せず、エンドポイントレベルで権限を検証する。

- トークン管理を義務付ける:短い有効期間のアクセストークン(数分/数時間)と安全なリフレッシュトークンローテーションを強制する。トークンバインディングを実装する。

1.2 データ保護と暗号化:

- 転送中のすべてを暗号化する:TLS 1.2以上(1.3を義務付ける)は必須。厳格な暗号スイートを強制する。

- 保存データを分類し保護する:すべてのPII(個人を特定できる情報)、PCIデータ、および非公開の金融情報を特定する。FFIECおよび州法に従って暗号化を保証する。

- ログと応答内の機密データをマスキングする:完全な口座番号、SSN、APIキーをログに記録しない。一貫したマスキングパターン(例:

XXX-XX-1234)を使用する。

1.3 脅威保護:

- 厳格な入力検証とサニタイズを実装する:すべての入力を悪意のあるものとして扱う。強力な許可リスト検証スキーマ(JSON Schema、OpenAPI)を使用する。

- APIレート制限とスロットリングを強制する:ユーザー層とエンドポイントのリスクに基づいて制限を定義する。単純なハードカットだけでなく、適切な劣化処理を実装する。

- 専用のAPIゲートウェイ/WAFを展開する:このレイヤーを、一貫したポリシー適用(認証、レート制限)、脅威検出(API向けOWASP Top 10)、リクエスト/レスポンス変換に使用する。

カテゴリー2:コンプライアンスと規制遵守

2.1 監査証跡とログ記録:

- すべてのアクセスと変更をログに記録する:すべてのAPI呼び出しは、タイムスタンプ、ユーザー/APIクライアントID、エンドポイント、ソースIP、リクエスト/レスポンス識別子、および結果を含む不変の監査ログを生成する必要がある。これはReg SCI、SOC 2、および侵害調査にとって重要である。

- データ系列を維持する:トランザクションAPIの場合、完全なトレーサビリティのために、すべてのマイクロサービスでリクエストを追跡するトレースIDを実装する。

- ログを保護し保持する:ログを安全で不変のシステムに保存する。FFIECが規定する保持期間(しばしば3~7年)に従う。

2.2 データプライバシーと同意:

- CCPA/CPRAのためのデータフローをマッピングする:各APIがどのようなPIIを処理し、どこに流れるかを把握する。「削除の権利」および「知る権利」のリクエストを尊重するAPIを構築する。

- 同意チェックを組み込む:消費者データを扱うAPIの場合、処理する前に同意状況を確認し、記録する。

- サードパーティリスク(ベンダーAPI)を管理する:統合する外部APIのセキュリティ体制を評価するプロセスを持つ。これはNYDFS 500の直接的な要件である。

カテゴリー3:設計と開発基準

3.1 一貫性とユーザビリティ:

- APIファーストのデザイン哲学を採用する:コードを記述する前に契約(OpenAPI Specification)を定義する。これにより関係者の連携が取れ、乖離を防ぐ。

- 命名、エラー、パターンを標準化する:

- RESTfulな慣例または明確なGraphQLスキーマを使用する。

- 統一されたエラー応答形式(

{"code": "INSUFFICIENT_FUNDS", "message": "...", "traceId": "..."})を強制する。 - 日付、通貨、国コードにはISO標準を使用する。

- すべてのAPIをバージョン管理する:URLパスバージョン管理(

/api/v1/)またはヘッダーバージョン管理を使用する。明確で文書化された非推奨ポリシー(例:12ヶ月のサービス終了期間)を持つ。

3.2 ドキュメントと発見可能性:

- ライブでインタラクティブなドキュメントを維持する:すべてのAPIには、実行中のコードと常に同期しているドキュメントが必要である。安全なサンドボックスでのテストを可能にするべきである。

- 規制の影響を文書化する:関連するコンプライアンス範囲(例:

[PCI-DSS]、[GLBA])をドキュメントのエンドポイントにタグ付けする。 - 公開APIプレイブックを発行する:外部開発者向けに、認証、エラー処理、レート制限、およびコンプライアンス要件に関する明確なガイドを提供する。

カテゴリー4:運用上の卓越性と監視

4.1 信頼性とパフォーマンス:

- SLO/SLAを定義・監視する:レイテンシ(p95、p99)、スループット、アップタイム(99.9%以上)のサービスレベル目標を設定する。これらを厳密に監視する。

- 包括的なヘルスチェックを実装する:すべてのサービスに専用の

/healthおよび/readyエンドポイントを設け、オーケストレーションプラットフォームで監視する。 - 障害に備える:冪等性(決済には不可欠!)を考慮して設計する。サーキットブレーカーと優雅なフォールバックを実装する。

4.2 変更管理とデプロイメント:

- コードおよびセキュリティレビューを強制する:レビューなしでAPIの変更をマージしない。CI/CDで自動SAST/DASTツールを使用する。

- 集中型APIレジストリを維持する:すべてのAPI、その所有者、ステータス、および契約の一元的な情報源。これは監査とパートナーからの問い合わせに不可欠である。

- カナリア/ブルーグリーンデプロイメントを使用する:APIの変更を段階的に展開し、影響範囲を最小限に抑える。

チェックリストから現実へ:Apidogがフィンテックガバナンスを可能にする方法

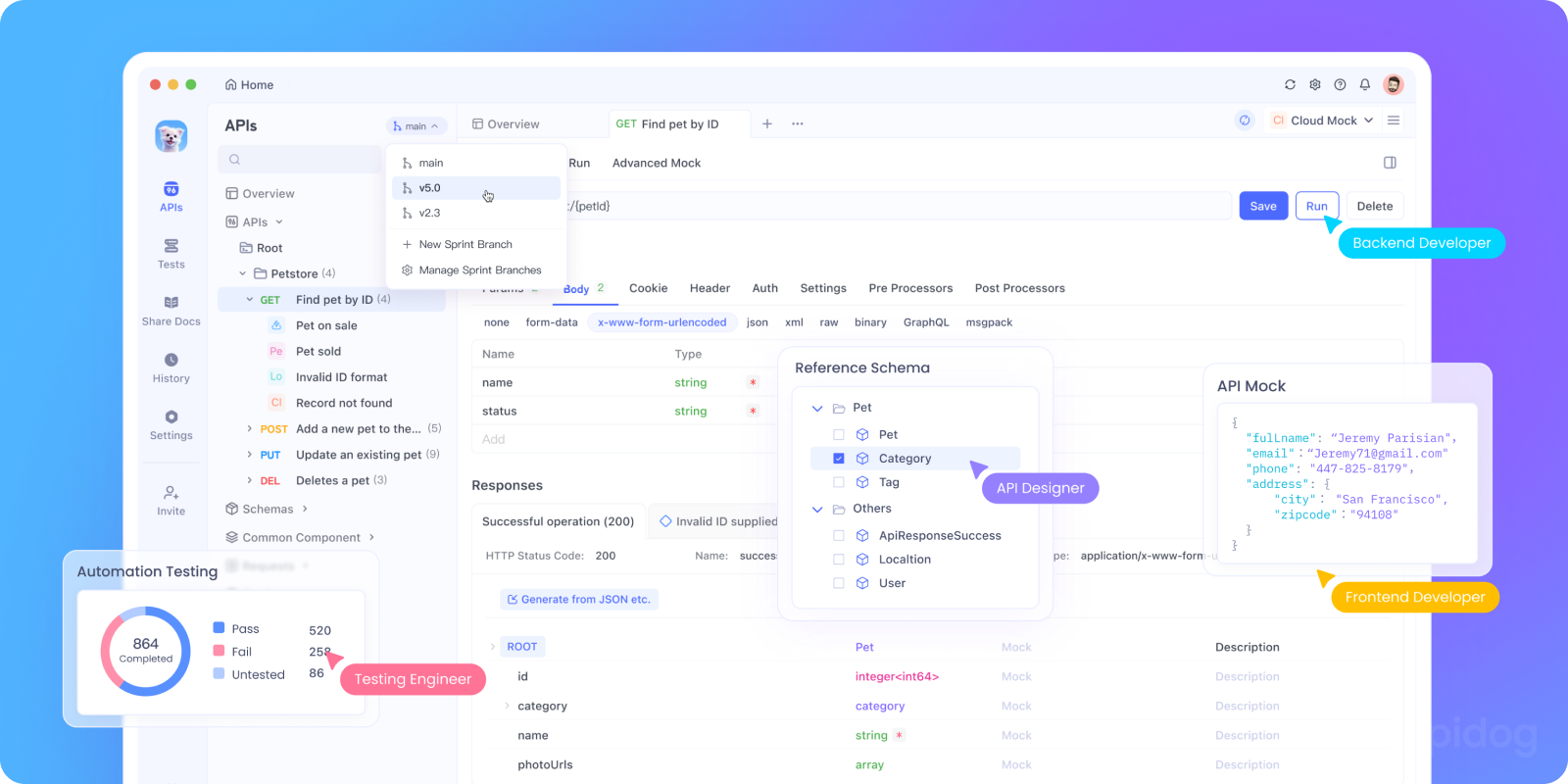

チェックリストは、それが運用されなければ単なる紙です。ほとんどのチームは、設計(Swagger)、テスト(Postman)、モック、ドキュメント、セキュリティレビューといったバラバラのツールを使いこなすのに苦労しています。この複雑さが、ガバナンスが機能しないギャップを生み出します。

Apidog は、ガバナンスフレームワークを強制する中央司令塔として独自の位置を占めています。チェックリストへの直接的な対応は以下の通りです:

- セキュリティおよび設計標準の場合: Apidogの設計ファースト環境では、組み込みの検証機能を使用してOpenAPI仕様を定義できます。チーム全体でスタイルルールを設定したり、テンプレートで認証スキームを義務付けたり、契約に準拠したモックサーバーを即座に生成したりできます。これにより、最初のホワイトボードセッションから一貫性とセキュリティが組み込まれます。

- コンプライアンスとドキュメントの場合: Apidogは、API設計からインタラクティブで常に正確なドキュメントを自動生成します。エンドポイントにコンプライアンスメタデータをタグ付けできます。さらに重要なのは、すべてのAPIテスト、モック、および実際のトラフィックをApidog内でログに記録し整理できることです。これにより、APIの動作と誰が何をテストしたかについての検索可能な監査証跡が作成され、SOC 2やセキュリティ監査にとって非常に貴重な証拠となります。

- 運用上の卓越性の場合: Apidogは、集中型APIレジストリとコラボレーションハブとして機能します。開発者、QA、プロダクトマネージャーがすべてのAPI、そのバージョン、およびテストステータスを確認できる単一の窓口を提供します。その強力なテスト機能により、機能だけでなく、セキュリティポリシー(レート制限の動作など)やデプロイ前のコンプライアンス要件も検証する自動テストスイートを構築できます。

Apidogを使用することで、ガバナンスはボトルネックではなくなり、開発ワークフローに統合された自動化された生きた実践となります。それは、あなたが自分のチェックリストに従っていることを証明するのに役立つツールです。

結論:ガバナンスを成長の原動力に

米国のフィンテック企業にとって、堅牢なAPIガバナンスは持続可能な成長の基盤です。それは、既存の銀行の信頼性を維持しながら、スタートアップのスピードで動くことを可能にするものです。APIプラットフォームを潜在的な負債から、最も防御しやすい資産へと変えます。

このチェックリストは「何をすべきか」を提供します。Apidogのようなツールは、「どのようにすべきか」を提供し、ガバナンス原則を理想的な文書から、チームの日常業務に組み込まれた自動化された生きた実践へと変えます。

今日からその基盤を築き始めてください。将来のパートナー、監査人、そして顧客があなたに感謝するでしょう。