ほとんどのテスト戦略は、障害を未然に防ぐことを目的としています。その目的は、システムが期待される条件下で正しく機能することを確認することです。カオスエンジニアリングは逆のアプローチを取り、意図的に障害を発生させることで、システムがそれに耐えうることを証明します。この直感に反する方法は、現実世界の混乱にも耐えうるレジリエントなクラウドネイティブアプリケーションを構築するために不可欠となっています。

カオスエンジニアリングとは具体的に何か?

カオスエンジニアリングは、予期せぬ障害が発生した際に、システムのサービス可用性とデータ整合性を維持する能力を検証するために、意図的にシステムに障害を注入するプラクティスです。「この機能は動作しますか?」と問うのではなく、「データベースノードがクラッシュしたり、ネットワーク遅延が急増したり、リージョン全体がオフラインになったりした場合に、システムは耐えられますか?」と問いかけます。

このコンセプトは、2010年にNetflixで、本番サーバーをランダムに終了させるツールであるChaos Monkeyと共に生まれました。その哲学は単純でした。「意図的に定期的にシステムを壊せば、障害になる前に弱点を発見できる」というものです。今日、カオスエンジニアリングは、専用のプラットフォーム、制御された実験、測定可能なレジリエンス指標を持つ洗練された分野へと進化しています。

カオスエンジニアリングの極めて重要な意義

従来のテストは、安定したネットワーク、健全なサーバー、予測可能な負荷といった完璧な世界を前提としています。しかし、本番環境の現実は混沌としています。カオスエンジニアリングは、私たちの仮定と現実との間のギャップを露呈させます。

- カスケード障害の防止: 1つのマイクロサービス障害がドミノ効果を引き起こす可能性があります。カオス実験は、障害を引き起こす前にこれらの依存関係を明らかにします。

- 監視とアラートの検証: アラートシステムがカオス実験に気づかなければ、実際の障害にも気づきません。

- 信頼の構築: 障害を定期的に練習するチームは、実際のインシデント中にパニックになることなく冷静に対応します。

- 復旧時間の改善: 障害の繰り返し練習は、平均復旧時間(MTTR)を数時間から数分に短縮します。

- コスト削減: 1時間の計画的なカオスエンジニアリングは、数日間の予期せぬ停止コストを防止します。

カオスエンジニアリングの実施方法:科学的方法

効果的なカオスエンジニアリングは、無作為な破壊ではなく、構造化されたアプローチに従います。

ステップ1:定常状態の定義

通常のシステム動作メトリクス(応答時間、エラー率、スループットなど)を特定します。このベースラインは、カオスを注入する前にシステムが健全であることを証明します。

ステップ2:仮説の策定

期待する結果を述べます。「データベースレプリカを停止した場合、レイテンシは10%未満の増加にとどまり、データ損失は発生しないだろう。」

ステップ3:障害の注入

制御された障害を導入します。

- サーバーインスタンスの終了

- ネットワーク遅延の導入

- ディスク容量の枯渇

- DNS応答の破損

- 高CPU負荷のシミュレーション

ステップ4:監視と測定

システムの動作をリアルタイムで観察します。システムは穏やかに劣化しますか、それとも壊滅的に劣化しますか?

ステップ5:分析と改善

発見事項を文書化し、弱点を修正し、改善を検証するために実験を繰り返します。

カオスエンジニアリングツールとフレームワーク

最新のカオスエンジニアリングプラットフォームは、制御された安全な障害注入を提供します。

Gremlin

Web UIとAPIを備えたエンタープライズグレードのカオスエンジニアリングプラットフォーム。クラウドインフラ全体にわたって、CPUスパイク、ネットワーク遅延、ディスク障害などを注入します。

# Gremlin CLIの例:API呼び出しに100msの遅延を追加

gremlin attack latency --delay 100 --duration 60s --targets api-server

Chaos Monkey

AWSインスタンスをランダムに終了させるためのオリジナルツール。現在はSimian Armyスイートの一部です。

Litmus

ポッド、ノード、ネットワークポリシー用の事前構築済み実験を備えたKubernetesネイティブのカオスエンジニアリング。

# ポッド削除のためのLitmusカオス実験

apiVersion: litmuschaos.io/v1alpha1

kind: ChaosEngine

metadata:

name: pod-delete-chaos

spec:

appinfo:

appns: default

applabel: app=api-server

chaosServiceAccount: pod-delete-sa

experiments:

- name: pod-delete

spec:

components:

env:

- name: TOTAL_CHAOS_DURATION

value: '30'

Chaos Mesh

プラットフォームレベルで障害を注入する、もう1つのKubernetesに特化したツール。

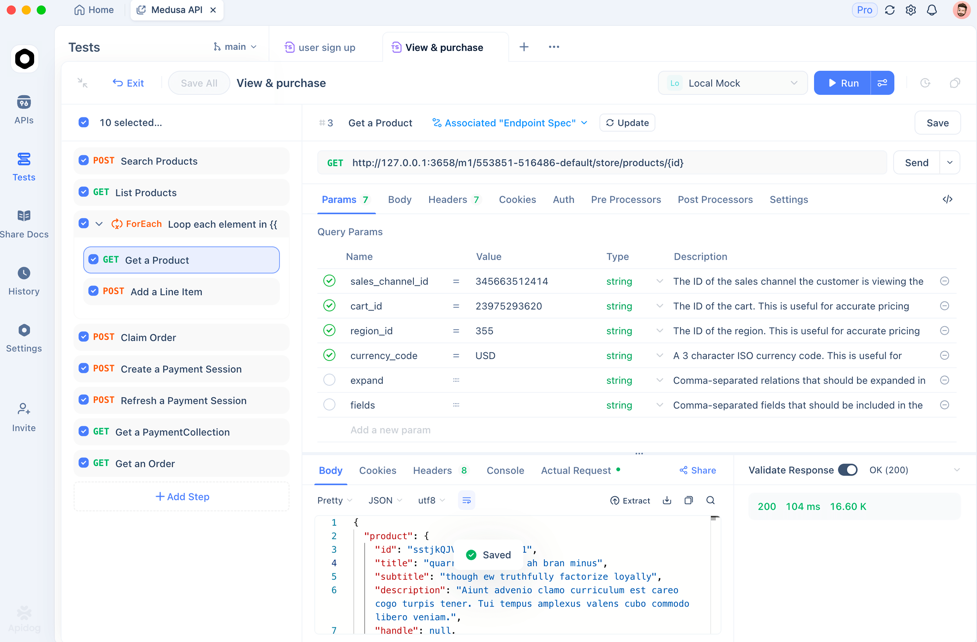

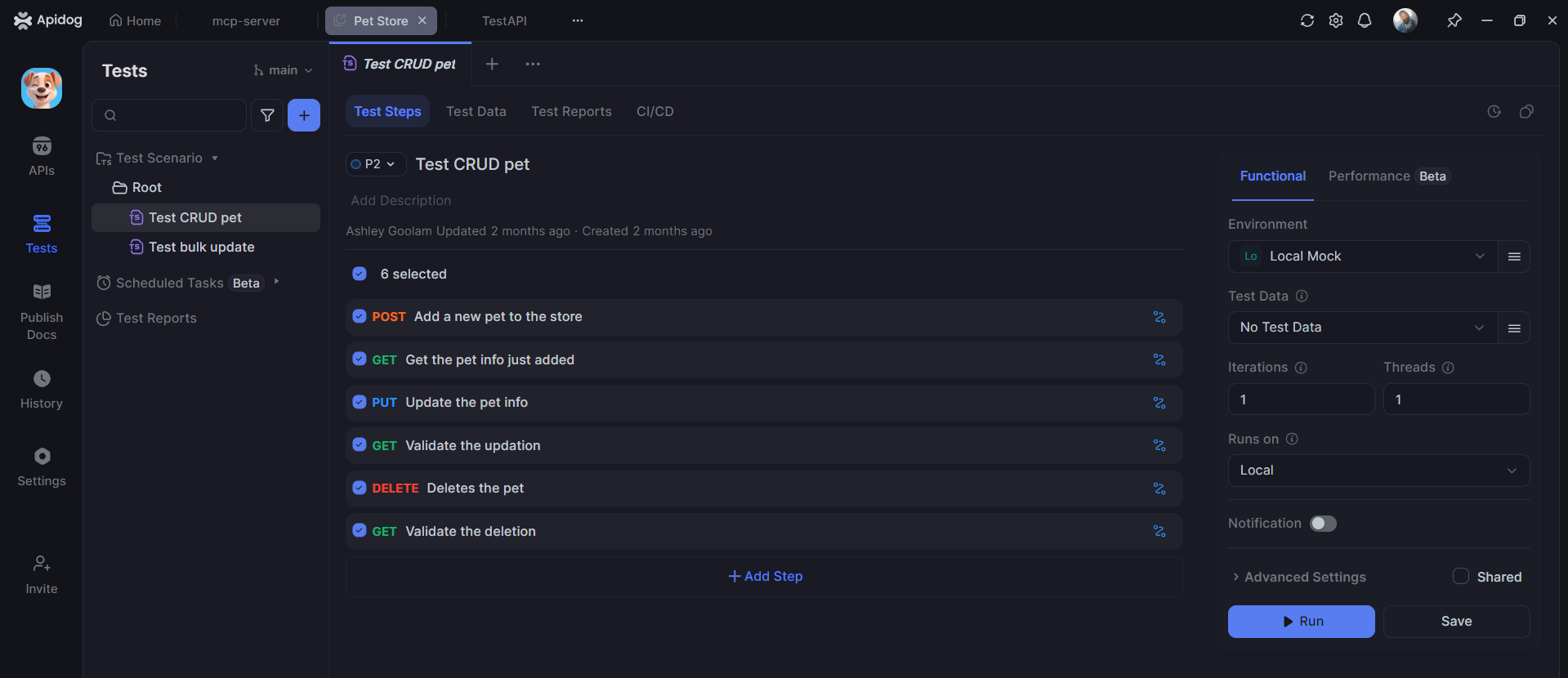

APIレベルのカオスエンジニアリングのためのApidog

インフラストラクチャカオスツールがサーバーやネットワークをターゲットとする一方、ApidogはAPIレベルのカオスを処理します。これはブロックチェーンおよびマイクロサービスアプリケーションにとって非常に重要です。

API応答カオス:

// Apidogテスト:APIがランダムに500エラーを返すシミュレーション

Test: GET /api/balance - Chaos Mode

When: Send request

Oracle 1: If response is 500, retry should succeed within 3 attempts

Oracle 2: System should log error and alert

Oracle 3: UI should show user-friendly message

パフォーマンスカオス:

// Apidog:レイテンシ下でのAPI動作をテスト

Test: POST /api/transactions - Slow Network

When: Request sent with 2000ms delay simulation

Oracle 1: Timeout should trigger after 5 seconds

Oracle 2: Transaction should not duplicate

Oracle 3: User should see "retry" prompt

データカオス:

// Apidog:不正なブロックチェーンデータを用いたAPIテスト

Test: API handles invalid transaction hash

When: Send hash with wrong format (0x123 instead of 0x123...64)

Oracle 1: Status 400 with specific validation error

Oracle 2: Error message explains correct format

Oracle 3: System logs attempt but doesn't crash

Apidogの利点は、これらのカオス・テストケースをOpenAPI仕様から自動的に生成し、それらを並行して実行することで、迅速に破綻点を発見できる点です。

カオスエンジニアリングと他のテストタイプとの比較

| テストタイプ | 焦点 | トリガー | 目標 | 頻度 |

|---|---|---|---|---|

| 負荷テスト | 通常の負荷パターン | 模擬ユーザー | 容量限界の発見 | リリース前 |

| ストレステスト | 極端な負荷 | リソースの最大化 | 限界点の発見 | リリース前 |

| フェイルオーバーテスト | 単一コンポーネントの障害 | 手動シャットダウン | バックアップの動作確認 | 四半期ごと |

| カオスエンジニアリング | ランダムな現実世界の障害 | 自動注入 | レジリエンスの構築 | 継続的 |

カオスエンジニアリングは、継続的で予測不可能な点が異なります。負荷テストがブラックフライデーのトラフィックを処理できることを検証するのに対し、カオスエンジニアリングは、ブラックフライデー中に決済処理業者のデータベースがクラッシュした場合でも生き残れることを保証します。

カオスエンジニアリングのベストプラクティス

ステージングから始める: 本番環境でカオス実験を始めることは絶対に避けてください。まず非本番環境でレジリエンスを証明してください。

- 小さく始める: リージョン全体の障害をシミュレートする前に、単一インスタンスの障害から始めます。

- キルスイッチを用意する: すべての実験は即座に元に戻せる必要があります。実験の中止を練習してください。

- すべてを測定する: レイテンシ、エラー率、回復時間、データ整合性に関するメトリクスを収集します。

- ゲームデー: チームが調整された実験を実行し、インシデント対応を練習する定期的な「カオスゲームデー」をスケジュールします。

- 非難しない文化: カオス実験で弱点が見つかった場合、それを失敗としてではなく、学習の機会として扱います。

よくある質問

Q1: カオスエンジニアリングは危険ですか?本番環境を壊してしまう可能性はありますか?

回答:無謀に行われた場合にのみ危険です。ステージングから始め、影響範囲を制限し、常にキルスイッチを用意してください。カオスエンジニアリングは、無作為な破壊ではなく、制御された実験です。

Q2: カオスエンジニアリングは、単にシステムを壊すこととどう違うのですか?

回答:カオスエンジニアリングは科学的です。仮説を立て、特定の障害を注入し、具体的な結果を測定し、その発見を改善に利用します。測定と分析なしには、ランダムな障害から何も学ぶことはできません。

Q3: カオスエンジニアリングを始めるには特別なツールが必要ですか?

回答:最初は必要ありません。手動で障害をシミュレートできます(サービス停止、ネットワーク遅延の導入など)。しかし、大規模な場合、GremlinやLitmusのようなツールは、手動のカオスでは提供できない安全制御、自動化、および測定を提供します。

Q4: カオスエンジニアリングは従来のQAを置き換えることができますか?

回答:いいえ。カオスエンジニアリングは機能テストを補完するものです。機能テストは機能が動作することを確認し、カオスエンジニアリングは機能が障害に耐えうることを確認するため、両方が必要です。

Q5: Apidogはカオスエンジニアリングにどのように役立ちますか?

回答:Apidogは、APIが遅い応答、エラー、不正なデータをどのように処理するかを検証するテストケースを生成することで、APIレベルのカオスエンジニアリングを自動化します。これは、ブロックチェーンノードや外部サービスに依存するマイクロサービスにとって非常に重要です。

結論

カオスエンジニアリングは、Netflixの積極的なサーバー停止から、制御された障害を通じて信頼を構築する規律あるエンジニアリングプラクティスへと進化しました。システムが不安定な状況でも耐えうることを体系的に証明することで、週末や評判を台無しにする午前3時の呼び出しを防ぐことができます。

重要なのは、小さく始め、すべてを測定し、失敗したすべての実験を、障害となる前に弱点を明らかにする贈り物として扱うことです。GremlinやLitmusのようなツールはインフラストラクチャのカオスを処理し、ApidogはAPIレベルのレジリエンス・テストを自動化します。これは、APIの依存関係がカスケード障害のリスクを生み出すブロックチェーンやマイクロサービスアーキテクチャにとって特に価値があります。

今日からカオスエンジニアリングの旅を始めましょう。重要度の低いサービスを1つ選び、その定常状態を定義します。小さな障害を1つ注入し、観察し、学び、改善し、繰り返します。これこそが、現実世界のレジリエンスのためにブロックチェーンアプリやあらゆる分散システムをテストする方法です。