Anda mengirimkan formulir penting secara online, mungkin lamaran kerja atau pesanan pembelian. Anda mengklik "Kirim," dan sepertinya tidak terjadi apa-apa. Merasa cemas, Anda mengkliknya lagi. Sesaat kemudian, Anda menerima dua email konfirmasi. Anda secara tidak sengaja mengirimkan permintaan duplikat, dan sekarang Anda mungkin telah melamar pekerjaan yang sama dua kali atau membeli dua item identik.

Skenario yang membuat frustrasi ini persis seperti yang ingin dicegah oleh kode status HTTP 425 Too Early. Ini adalah salah satu kode status yang lebih baru dan lebih khusus dalam keluarga HTTP, yang secara khusus dibuat untuk mengatasi kerentanan keamanan dalam koneksi HTTP/2 dan HTTP/3 modern.

Anggap saja seperti penjaga digital yang memeriksa ID di pintu. Kode 425 adalah penjaga yang berkata, "Saya melihat Anda punya tiket, tetapi saya masih memproses orang di depan Anda. Harap tunggu giliran Anda daripada terburu-buru lagi ke pintu."

Jika Anda seorang pengembang yang bekerja dengan protokol web modern atau peduli tentang keamanan web, memahami 425 Too Early menjadi semakin penting.

Dalam postingan blog ini, kami akan menguraikan secara tepat apa arti 425 Too Early, mengapa itu terjadi, dan bagaimana Anda dapat mencegahnya di API dan layanan web Anda. Kami bahkan akan menunjukkan bagaimana alat seperti Apidog dapat membantu Anda men-debug dan menguji skenario ini dengan mudah.

425.Sekarang, mari kita jelajahi dunia menarik dari serangan replay dan kode status HTTP 425.

Masalah: Kerentanan Serangan Replay HTTP/2

Untuk memahami mengapa 425 dibuat, kita perlu memahami perubahan fundamental dalam cara kerja koneksi web modern.

Dari HTTP/1.1 ke HTTP/2: Pergeseran Paradigma

Dalam dunia HTTP/1.1 yang lama, setiap permintaan membutuhkan koneksi TCP terpisah, atau dikirim secara berurutan melalui koneksi persisten. Ini secara alami mencegah jenis serangan tertentu karena permintaan tidak dapat dengan mudah disisipkan atau diputar ulang.

HTTP/2 memperkenalkan multiplexing kemampuan untuk mengirim beberapa permintaan secara bersamaan melalui satu koneksi. Ini secara dramatis meningkatkan kinerja tetapi menciptakan tantangan keamanan baru.

Skenario Serangan Replay

Begini cara kerja kerentanannya:

- Klien mulai mengirim permintaan

POSTdengan data sensitif (seperti pesanan pembelian) melalui koneksi HTTP/2. - Header permintaan dikirim, tetapi body masih dalam transmisi.

- Penyerang mencegat koneksi dan mereplikasi seluruh header permintaan dan data body apa pun yang telah dikirim, mengirimkan salinan identik ke server.

- Server menerima dua permintaan identik dan memproses keduanya, berpotensi membuat pesanan, tagihan, atau tindakan duplikat.

Ini sangat berbahaya karena klien mungkin bahkan tidak tahu permintaan duplikat telah dikirim. Kode status 425 Too Early adalah mekanisme pertahanan server terhadap serangan ini.

Apa Sebenarnya Arti HTTP 425 Too Early?

Kode status 425 Too Early menunjukkan bahwa server tidak bersedia mengambil risiko memproses permintaan yang mungkin diputar ulang. Ini terjadi ketika server percaya permintaan mungkin merupakan duplikat dari permintaan yang sudah dalam proses, terutama dalam konteks penggunaan kembali koneksi HTTP/2.

Kode ini didefinisikan dalam RFC 8470, berjudul "Menggunakan Data Awal di HTTP." Ini dirancang khusus untuk bekerja dengan mekanisme yang disebut HTTP Strict Transport Security (HSTS) dan data awal TLS 1.3.

Respons 425 yang umum terlihat seperti ini:

HTTP/1.1 425 Too EarlyContent-Type: application/json

{

"error": "too_early",

"message": "Permintaan mungkin diputar ulang. Harap coba lagi permintaan Anda."

}

Wawasan utamanya adalah bahwa 425 tidak selalu merupakan kesalahan—ini adalah tindakan perlindungan. Server berkata, "Saya menolak permintaan ini demi perlindungan Anda sendiri karena mungkin tidak aman untuk memprosesnya sekarang."

Dengan kata lain, server berpikir bahwa terlalu dini untuk menangani permintaan Anda dengan aman karena belum mengonfirmasi bahwa permintaan tersebut aman atau valid, terutama dalam konteks jabat tangan TLS (Transport Layer Security).

Dalam Bahasa Sederhana:

Server menerima permintaan Anda terlalu dini dalam proses komunikasi—kemungkinan sebelum dapat menjamin keamanan—jadi ia memutuskan untuk menolaknya untuk menghindari potensi serangan replay.

Itulah mengapa disebut “Terlalu Dini” (Too Early)—permintaan Anda mendahului sebelum server siap.

Definisi Resmi (RFC 8470)

Berikut adalah apa yang dikatakan RFC resmi:

“Kode status 425 (Too Early) menunjukkan bahwa server tidak bersedia mengambil risiko memproses permintaan yang mungkin diputar ulang.”

Ini singkat dan sederhana, tetapi implikasinya dalam.

Pada dasarnya, 425 adalah mekanisme perlindungan. Ini adalah cara server mencegah pemutaran ulang permintaan yang tidak disengaja atau berbahaya yang tiba sebelum koneksi aman sepenuhnya dibuat.

Asal Mula: Mengapa 425 Ada

Untuk memahami 425 Too Early, Anda perlu tahu sedikit tentang cara kerja TLS 1.3 dan HTTP/2.

Protokol web modern ini bertujuan untuk membuat koneksi web lebih cepat dan lebih aman. Namun, kecepatan itu terkadang menimbulkan risiko—terutama dengan “early data” atau “0-RTT data.”

Apa itu Early Data (0-RTT)?

“0-RTT” (Zero Round Trip Time) memungkinkan klien untuk mengirim data sebelum jabat tangan aman penuh dengan server selesai.

Ini membuat koneksi terasa lebih cepat karena alih-alih menunggu beberapa jabat tangan bolak-balik, klien dapat mengirim permintaan segera.

Tapi inilah masalahnya: data awal dapat diputar ulang oleh penyerang.

Itu berarti seseorang dapat menangkap dan mengirim ulang permintaan Anda—berpotensi menyebabkan transaksi duplikat atau operasi yang tidak sah.

Masalahnya

Jika permintaan Anda adalah sesuatu yang aman (seperti permintaan GET untuk halaman web), memutarnya ulang bukanlah masalah besar.

Tetapi jika itu adalah sesuatu yang sensitif—katakanlah, mengirim pembayaran atau menghapus catatan—maka memutarnya ulang dapat memiliki konsekuensi serius.

Itulah mengapa server dapat merespons dengan 425 Too Early untuk mengatakan:

“Saya menerima permintaan Anda sebelum saya yakin itu aman. Harap kirim ulang setelah jabat tangan.”

Mengapa Server Menggunakan 425 Too Early

Jadi, mengapa server memilih untuk mengembalikan 425 daripada hanya mengabaikan data awal atau memprosesnya saja?

Inilah alasannya:

1. Untuk Mencegah Serangan Replay

Ini adalah alasan utama. Jika penyerang menangkap data awal dan memutarnya ulang, operasi sensitif (seperti pembayaran, pendaftaran, atau penghapusan) dapat dieksekusi beberapa kali.

2. Untuk Melindungi Idempotensi

425 membantu mempertahankan perilaku idempoten—memastikan tindakan yang tidak boleh diulang hanya dieksekusi sekali.

3. Untuk Mematuhi Standar Keamanan

Server yang mendukung TLS 1.3 dan HTTP/2 harus mematuhi praktik aman seputar data awal. 425 membantu memastikan kepatuhan.

4. Untuk Mendorong Perilaku Klien yang Tepat

Klien yang memahami 425 akan secara otomatis mencoba kembali permintaan dengan benar, meningkatkan keandalan dan keamanan.

Tarian Teknis: Bagaimana 425 Mencegah Serangan Replay

Mari kita telusuri bagaimana perlindungan ini bekerja dalam praktik dengan data awal TLS 1.3.

Langkah 1: Koneksi Awal

Klien terhubung ke server menggunakan TLS 1.3. Selama jabat tangan TLS, klien dapat menunjukkan bahwa ia ingin mengirim "data awal"—data yang dikirim sebelum jabat tangan sepenuhnya selesai. Ini adalah optimasi kinerja.

Langkah 2: Permintaan Berisiko

Klien mengirim permintaan dengan data awal. Ini bisa berupa permintaan POST dengan data formulir atau operasi non-idempoten apa pun.

POST /api/orders HTTP/1.1Content-Type: application/json[Early Data Flag]

{"items": ["product_123"], "total": 99.99}

Langkah 3: Respons Pelindung Server

Server menerima permintaan ini tetapi memutuskan terlalu berisiko untuk diproses karena dikirim sebagai data awal dan dapat diputar ulang. Alih-alih memproses pesanan, ia merespons dengan:

HTTP/1.1 425 Too EarlyRetry-After: 5

Langkah 4: Coba Lagi yang Aman

Klien melihat respons 425 dan memahami bahwa ia perlu menunggu jabat tangan TLS selesai sepenuhnya, lalu mencoba kembali permintaan. Setelah menunggu (seperti yang disarankan oleh header Retry-After), klien mengirim permintaan yang sama lagi, tetapi kali ini melalui koneksi aman yang sepenuhnya terjalin.

Langkah 5: Pemrosesan Berhasil

Server sekarang memproses permintaan dengan aman dan merespons dengan 200 OK atau 201 Created.

425 vs. 429 Too Many Requests: Mengetahui Perbedaannya

Ini adalah perbedaan penting yang sering menyebabkan kebingungan.

425 Too Early: "Permintaan spesifik ini mungkin tidak aman untuk diproses sekarang karena potensi serangan replay. Harap coba permintaan yang sama persis lagi sebentar lagi." Ini tentang keamanan dan waktu permintaan.429 Too Many Requests: "Anda mengirim terlalu banyak permintaan secara umum. Harap pelan-pelan dan coba permintaan yang berbeda nanti." Ini tentang pembatasan laju dan volume.

Analogi:

425: Teller bank berkata, "Saya melihat Anda ingin menarik uang, tetapi sistem keamanan masih dalam proses inisialisasi. Harap tunggu 5 detik dan serahkan slip penarikan yang sama persis lagi."429: Teller yang sama berkata, "Anda telah melakukan terlalu banyak penarikan hari ini. Harap kembali besok."

Kapan Anda Kemungkinan Menemui Kesalahan 425

Sebagai pengguna atau pengembang, Anda mungkin menemui respons 425 dalam skenario ini:

- Aplikasi Keamanan Tinggi: Situs web perbankan, pemroses pembayaran, dan portal pemerintah yang menerapkan perlindungan replay yang ketat.

- Infrastruktur API Modern: API yang dibangun di atas server HTTP/2 atau HTTP/3 mutakhir dengan TLS 1.3 dan perlindungan replay diaktifkan.

- Aplikasi Seluler: Aplikasi yang menggunakan HTTP/2 untuk kinerja dan telah menerapkan perlindungan serangan replay.

- Platform E-commerce: Selama proses checkout di mana pesanan duplikat bisa sangat merugikan.

Menguji Respons 425 dengan Apidog

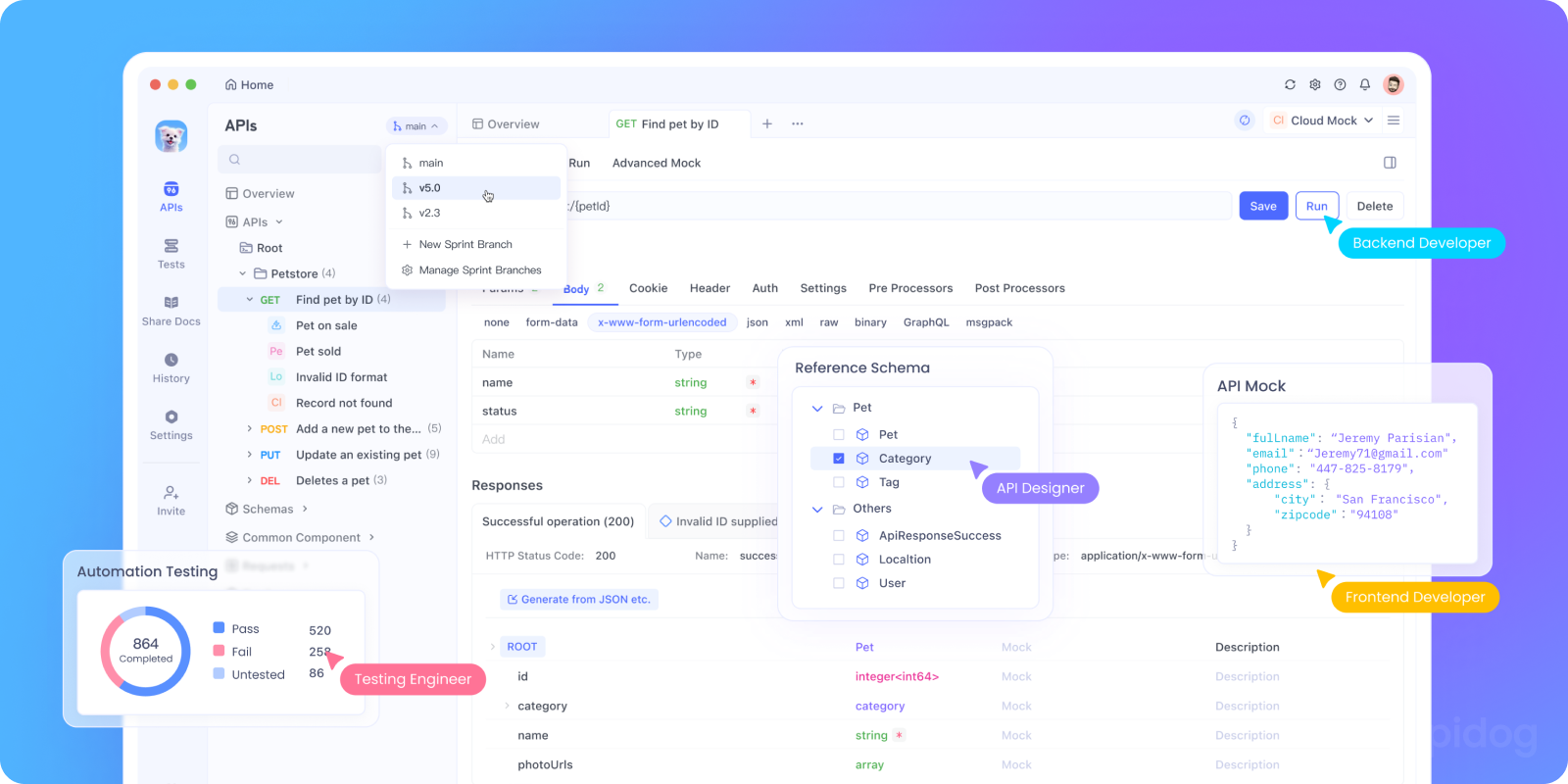

Menguji bagaimana aplikasi Anda menangani respons 425 sangat penting untuk membangun sistem yang kuat dan aman. Saat bekerja dengan pengembangan API, Apidog adalah senjata rahasia untuk menguji waktu, keamanan, dan skenario replay. Ini sangat cocok untuk jenis pengujian ini.

Dengan Apidog, Anda dapat:

- Memalsukan Respons 425: Konfigurasikan endpoint palsu untuk mengembalikan status

425 Too Earlydengan headerRetry-After, memungkinkan Anda menguji bagaimana perilaku aplikasi klien Anda. - Menguji Logika Coba Lagi: Verifikasi bahwa aplikasi Anda dengan benar menangani respons

425dengan menunggu dengan tepat dan mencoba kembali permintaan, daripada menganggapnya sebagai kesalahan fatal. - Mensimulasikan Skenario Berbeda: Buat kasus uji yang mensimulasikan berbagai skenario perlindungan replay untuk memastikan aplikasi Anda tetap ramah pengguna sambil menjaga keamanan.

- Memvalidasi Header: Periksa apakah server Anda menyertakan header yang membantu seperti

Retry-Aftersaat mengirim respons425. - Mendokumentasikan Perilaku yang Diharapkan: Gunakan Apidog untuk mendokumentasikan bahwa endpoint tertentu dapat mengembalikan

425dalam kondisi tertentu, membantu pengembang lain memahami alur yang diharapkan.

Jenis pengujian ini sangat penting untuk aplikasi yang menangani transaksi keuangan atau operasi sensitif lainnya di mana permintaan duplikat dapat memiliki konsekuensi serius.

Praktik Terbaik untuk Menangani 425

Untuk Pengembang Server:

- Gunakan dengan Bijaksana: Hanya kembalikan

425untuk permintaan non-idempoten (POST, PATCH) di mana pemrosesan duplikat akan berbahaya. Permintaan GET biasanya aman untuk diproses bahkan jika diputar ulang. - Sertakan Retry-After: Selalu sertakan header

Retry-Afteruntuk memandu klien tentang berapa lama harus menunggu sebelum mencoba kembali. - Berikan Pesan Kesalahan yang Jelas: Sertakan pesan deskriptif di body respons yang menjelaskan mengapa permintaan ditolak dan apa yang harus dilakukan klien.

- Catat untuk Pemantauan: Catat respons

425untuk pemantauan keamanan, karena volume tinggi mungkin menunjukkan upaya serangan.

Untuk Pengembang Klien:

- Terapkan Coba Lagi Otomatis: Saat Anda menerima

425, secara otomatis coba lagi permintaan yang sama setelah penundaan yang ditentukan dalamRetry-After. - Jangan Memodifikasi Permintaan: Permintaan yang dicoba ulang harus identik dengan aslinya—metode, header, dan body yang sama.

- Tampilkan Pesan yang Ramah Pengguna: Jika coba lagi otomatis tidak memungkinkan, tampilkan pesan yang jelas kepada pengguna yang menjelaskan masalah sementara.

- Batasi Upaya Coba Lagi: Terapkan batas yang wajar pada upaya coba lagi untuk menghindari loop tak terbatas.

Gambaran Besar: Evolusi Keamanan Web

Kode status 425 Too Early mewakili evolusi penting dalam keamanan web. Saat protokol menjadi lebih kompleks dan berorientasi kinerja, kerentanan baru muncul yang membutuhkan pertahanan canggih.

Kode ini adalah bagian dari tren yang lebih luas menuju:

- Keamanan tingkat protokol daripada hanya keamanan tingkat aplikasi

- Perlindungan proaktif terhadap vektor serangan yang muncul

- Respons standar untuk skenario keamanan tertentu

Meskipun sebagian besar pengembang mungkin tidak menerapkan 425 secara langsung, memahaminya membantu Anda menghargai langkah-langkah keamanan canggih yang melindungi aplikasi web modern.

Kesimpulan: Penjaga Terhadap Gema Digital

Jadi begitulah—gambaran lengkap dari Kode Status HTTP 425 Too Early.

Kode status HTTP 425 Too Early mungkin salah satu kode status yang jarang Anda temui, tetapi ia memainkan peran penting dalam keamanan komunikasi web modern. Ini adalah alat khusus yang dirancang untuk pekerjaan penting tertentu: mencegah kekacauan yang dapat diakibatkan oleh permintaan duplikat dalam koneksi HTTP berkinerja tinggi dan multipleks.

Mungkin tampak tidak jelas pada awalnya, tetapi sebenarnya ini adalah bagian penting untuk menjaga komunikasi web modern tetap aman. Ketika Anda melihat 425, itu bukan server Anda yang rewel, tetapi ia melindungi Anda dari potensi serangan replay.

Memahami 425 memberi Anda wawasan tentang pertimbangan keamanan canggih yang masuk ke dalam desain protokol web modern. Ini adalah pengingat bahwa seiring berkembangnya teknologi web, langkah-langkah keamanan kita juga harus berkembang.

Untuk pengembang yang membangun aplikasi saat ini, menyadari 425 dan menerapkan penanganan yang tepat untuknya memastikan aplikasi Anda akan bekerja dengan mulus dengan generasi infrastruktur web berikutnya. Dan ketika Anda perlu menguji interaksi canggih ini, alat komprehensif seperti Apidog menyediakan lingkungan yang sempurna untuk memastikan aplikasi Anda menangani semua kode status HTTP—baik yang umum maupun yang langka—dengan anggun dan andal.

Dan jika Anda serius tentang pengujian dan debugging skenario ini, coba Apidog. Ini adalah alat API lengkap yang membantu Anda menguji dengan aman, mensimulasikan masalah waktu, dan memastikan API Anda berperilaku persis seperti yang seharusnya—tidak peduli seberapa "awal" permintaan Anda tiba.