Keamanan API (Application Programming Interface) sangat penting untuk API operasional yang siap digunakan publik. Dengan API yang terutama digunakan sebagai perantara yang memfasilitasi komunikasi antara aplikasi yang berbeda, mereka harus memiliki keamanan yang memadai untuk memastikan bahwa data yang dipertukarkan antara kedua pihak tetap rahasia.

Apidog adalah alat API yang cocok yang memungkinkan pengembang untuk mengimplementasikan kerangka otorisasi OAuth 2.0 dan SAML, meyakinkan konsumen mereka bahwa API mereka siap untuk diimplementasikan.

Untuk mulai menggunakan Apidog hari ini, klik tombol di bawah untuk memulai!

OAuth 2.0 dan SAML adalah dua kerangka otorisasi dominan yang dapat digunakan pengembang. Oleh karena itu, artikel ini akan membahas detail OAuth 2.0 dan SAML. Sebelum membahas deskripsi detail, akan ada rekap sederhana tentang OAuth.20 dan SAML.

Apa itu OAuth 2.0?

OAuth 2.0 adalah kerangka otorisasi standar industri yang dirancang khusus untuk antarmuka pemrograman aplikasi (API). Ini memfasilitasi metode aman bagi pemilik sumber daya (biasanya pengguna) untuk memberikan akses terkontrol ke informasi mereka pada suatu layanan, ke aplikasi pihak ketiga (klien), tanpa mengungkapkan kredensial mereka yang sebenarnya.

Rincian Komprehensif OAuth 2.0

OAuth 2.0, kerangka otorisasi standar industri untuk API, berkisar pada delegasi akses yang aman. Mari kita selidiki seluk-beluk kerangka kerja ini, menjelajahi komponen, alur kerja, dan pertimbangan keamanannya.

Peran Kunci OAuth 2.0

- Pemilik Sumber Daya (RO): Entitas (biasanya pengguna) yang mengontrol sumber daya yang diakses. Ini bisa berupa foto, email, atau data lain yang disimpan di suatu layanan.

- Server Sumber Daya (RS): Server yang menyimpan sumber daya yang dilindungi dan memverifikasi token akses yang disajikan oleh klien.

- Klien (Aplikasi Pihak Ketiga): Aplikasi yang meminta akses ke sumber daya atas nama RO. Ini bisa berupa aplikasi pengedit foto, pelacak kebugaran, atau layanan apa pun yang membutuhkan data pengguna.

- Server Otorisasi (AS): Server yang bertanggung jawab untuk mengeluarkan token akses setelah memverifikasi otorisasi RO. Ini bertindak sebagai perantara tepercaya antara RO, Klien, dan RS.

Alur Otorisasi OAuth 2.0

OAuth 2.0 mendefinisikan beberapa alur otorisasi yang disesuaikan dengan berbagai jenis aplikasi dan kebutuhan keamanan. Berikut adalah yang paling menonjol:

- Pemberian Kode Otorisasi: Alur ini umumnya digunakan untuk aplikasi web. Klien mengarahkan RO ke AS, tempat mereka memberikan atau menolak akses. Jika diberikan, AS mengeluarkan kode otorisasi ke klien. Klien kemudian menukar kode ini dengan AS untuk token akses. Proses dua langkah ini meningkatkan keamanan dengan menjaga kode otorisasi berumur pendek dan rahasia.

- Pemberian Implisit: Alur ini cocok untuk aplikasi klien publik (misalnya, aplikasi seluler dengan penyimpanan rahasia terbatas). AS langsung mengembalikan token akses ke klien setelah otorisasi RO. Meskipun nyaman, alur ini membawa risiko keamanan karena paparan token akses di dalam aplikasi klien.

- Pemberian Kata Sandi Pemilik Sumber Daya: Alur ini biasanya digunakan dalam aplikasi sisi server di mana klien memiliki penyimpanan aman untuk kredensial RO. RO memberikan kredensial mereka langsung ke klien, yang kemudian menggunakannya untuk mendapatkan token akses dari AS. Karena paparan kredensial, alur ini harus digunakan dengan hati-hati.

- Pemberian Kredensial Klien: Alur ini digunakan untuk otorisasi mesin-ke-mesin, di mana klien telah dikonfigurasi sebelumnya dengan kredensial. Klien menggunakan kredensial ini untuk langsung mendapatkan token akses dari AS untuk mengakses sumber daya tertentu.

Ini hanyalah beberapa alur umum, dan pilihannya bergantung pada faktor-faktor seperti jenis aplikasi, persyaratan keamanan, dan pertimbangan pengalaman pengguna.

Token OAuth 2.0

- Token Akses: Kredensial berumur pendek yang dikeluarkan oleh AS ke klien setelah otorisasi berhasil. Ini memberikan izin kepada klien untuk mengakses sumber daya tertentu di RS atas nama RO. Token akses sering dirancang agar buram dan tidak mengandung informasi sensitif.

- Token Refresh (Opsional): Kredensial berumur panjang (seringkali dengan langkah-langkah keamanan yang lebih ketat) yang digunakan untuk mendapatkan token akses baru tanpa memerlukan interaksi RO lebih lanjut. Ini berguna untuk aplikasi yang berjalan lama yang perlu mempertahankan akses.

Pertimbangan Keamanan OAuth 2.0

- Cakupan Terbatas: Token akses biasanya diberikan dengan cakupan tertentu, membatasi sumber daya yang dapat diakses klien.

- Token Akses Berumur Pendek: Token akses memiliki masa pakai yang terbatas, meminimalkan jendela kerentanan jika disusupi.

- Keamanan Token Refresh: Token refresh memerlukan penanganan yang cermat karena sifatnya yang berumur panjang. Penyimpanan yang aman dan mekanisme pembatalan yang tepat sangat penting.

- Komunikasi HTTPS: Semua komunikasi antara pihak-pihak yang terlibat dalam alur OAuth harus dienkripsi menggunakan HTTPS untuk mencegah penyadapan dan serangan man-in-the-middle.

Manfaat OAuth 2.0

- Keamanan yang Ditingkatkan: Menghilangkan kebutuhan klien untuk menyimpan kredensial RO, mengurangi risiko pelanggaran data.

- Kontrol Akses Granular: Memberikan kontrol terperinci atas sumber daya apa yang dapat diakses klien.

- Kerangka Kerja Standar: Menyederhanakan pengembangan aplikasi dengan menawarkan mekanisme otorisasi yang terdefinisi dengan baik.

- Fleksibilitas: Mendukung berbagai jenis aplikasi melalui alur otorisasi yang berbeda.

Apa itu SAML?

Security Assertion Markup Language (SAML) adalah standar berbasis XML untuk bertukar data otentikasi dan otorisasi antara domain keamanan. Ini memfasilitasi kerangka kerja untuk single sign-on (SSO) yang aman di seluruh aplikasi web, memungkinkan pengguna untuk mengotentikasi sekali dan mengakses banyak sumber daya tanpa memasukkan kembali kredensial.

Rincian Komprehensif SAML

Security Assertion Markup Language (SAML) memainkan peran penting dalam web single sign-on (SSO) dan kontrol akses. Analisis mendalam ini menggali konsep inti, fungsionalitas, aspek keamanan, dan pertimbangan praktis SAML.

Fungsi Inti SAML

SAML beroperasi berdasarkan fondasi kepercayaan yang dibangun antara dua entitas:

- Penyedia Identitas (IdP): Bertindak sebagai otoritas otentikasi tepercaya. Ini memverifikasi kredensial pengguna dan mengeluarkan pernyataan tentang atribut identitas pengguna (misalnya, nama, alamat email, keanggotaan grup). Bayangkan ini sebagai portal login aman perusahaan.

- Penyedia Layanan (SP): Mewakili aplikasi atau sumber daya web yang bergantung pada IdP untuk keputusan otentikasi dan otorisasi pengguna. Pikirkan ini sebagai aplikasi manajemen pengeluaran perusahaan yang perlu memverifikasi identitas pengguna sebelum memberikan akses.

Alur Otentikasi SAML

Alur otentikasi SAML melibatkan serangkaian pertukaran aman antara pengguna, IdP, dan SP:

- Pengguna Memulai Akses: Pengguna mencoba mengakses sumber daya yang dilindungi di SP (misalnya, mencoba mengakses aplikasi manajemen pengeluaran).

- Pengalihan ke IdP: SP, yang tidak dapat mengotentikasi pengguna sendiri, mengalihkan pengguna ke IdP untuk otentikasi.

- Otentikasi di IdP: Pengguna berinteraksi dengan halaman login IdP, memberikan kredensial untuk verifikasi.

- Pembuatan Pernyataan SAML: Setelah otentikasi berhasil, IdP membuat pernyataan SAML. Dokumen XML ini merangkum informasi tentang atribut identitas pengguna yang diverifikasi.

- Pengiriman Pernyataan: IdP mengirimkan pernyataan SAML kembali ke SP secara aman.

- Validasi Pernyataan: SP memeriksa keaslian dan integritas pernyataan menggunakan tanda tangan digital. Ini memastikan pernyataan belum dirusak dan berasal dari IdP tepercaya.

- Akses Diberikan (atau Ditolak): Jika pernyataan valid, SP mengekstrak atribut pengguna yang relevan darinya dan memberikan akses ke sumber daya yang diminta. Jika tidak valid, akses ditolak.

Komponen Kunci SAML

- Pernyataan SAML: Inti dari SAML, dokumen XML ini merangkum informasi identitas pengguna dan data terkait otorisasi lainnya.

- Metadata: File XML ini bertindak sebagai cetak biru untuk komunikasi. IdP dan SP bertukar metadata untuk memahami kemampuan dan detail konfigurasi masing-masing (misalnya, protokol yang didukung, dan sertifikat keamanan).

- Protokol: Serangkaian protokol yang ditentukan menentukan format pesan dan alur komunikasi untuk otentikasi dan otorisasi. Contoh umum termasuk SAML SOAP Binding (untuk pesan SOAP) dan SAML HTTP Binding (untuk komunikasi browser web).

Pertimbangan Keamanan SAML

- Tanda Tangan Digital: Pernyataan SAML ditandatangani secara digital oleh IdP, menjamin keasliannya dan mencegah modifikasi yang tidak sah.

- Komunikasi Aman: Komunikasi antara entitas (pengguna, IdP, SP) harus dienkripsi menggunakan HTTPS untuk melindungi data saat transit.

- Kontrol Rilis Atribut: IdP mempertahankan kontrol atas atribut pengguna mana yang dirilis dalam pernyataan SAML. Ini mematuhi prinsip hak istimewa paling sedikit, meminimalkan jumlah data pengguna yang diekspos.

Manfaat SAML

- Otentikasi Terpusat: Menyederhanakan pengalaman pengguna dengan mengaktifkan single sign-on di beberapa aplikasi yang memanfaatkan IdP yang sama. Pengguna hanya perlu mengotentikasi sekali untuk mengakses berbagai sumber daya.

- Keamanan yang Ditingkatkan: Mengalihkan tanggung jawab otentikasi pengguna ke IdP yang berpotensi lebih aman dan terpusat, yang berpotensi meningkatkan postur keamanan secara keseluruhan.

- Skalabilitas: Mendukung sejumlah SP yang berkembang dalam infrastruktur IdP tunggal, memfasilitasi manajemen akses yang aman untuk basis pengguna yang lebih besar.

- Standarisasi: Menawarkan kerangka kerja yang terdefinisi dengan baik untuk SSO interoperable antara solusi IdP dan SP dari vendor yang berbeda. Ini mempromosikan fleksibilitas dan menyederhanakan integrasi.

Perbedaan yang Ditabulasi Antara OAuth 2.0 VS. SAML

| Fitur | OAuth 2.0 | SAML |

|---|---|---|

| Fungsi Utama | Kontrol Akses API | Web SSO dan Kontrol Akses |

| Protokol Otorisasi | Ya | Tidak (menggunakan pernyataan untuk otentikasi dan otorisasi) |

| Peran | Pemilik sumber daya, server sumber daya, klien (aplikasi), dan server otorisasi | Penyedia Identitas (IdP) dan Penyedia Layanan (SP) |

| Token yang Digunakan | Token Akses (berumur pendek, token refresh opsional) | Pernyataan SAML (dokumen XML yang ditandatangani) |

| Fokus Keamanan | Menghilangkan berbagi kredensial, dan memiliki token akses cakupan terbatas. | Tanda tangan digital dan komunikasi aman. |

| Manfaat | Keamanan yang ditingkatkan, kontrol akses granular, dan kerangka kerja standar | Otentikasi terpusat, keamanan yang ditingkatkan, skalabilitas, dan standarisasi. |

| Alur Kerja | Bervariasi tergantung pada alur otorisasi (seperti Pemberian Kode Otorisasi). | Pengguna -> SP -> IdP -> SP (dengan Pernyataan SAML) |

| Cocok untuk: | Melindungi API, memberikan Akses ke sumber daya tertentu. | Otentikasi terpusat di beberapa aplikasi. |

Apidog - Implementasikan Kerangka Otentikasi Favorit Anda

Alat API sangat penting dalam pengembangan API yang tepat. Alat API yang sempurna bagi pengembang untuk memiliki kendali atas seluruh siklus hidup API adalah Apidog.

Mengimplementasikan OAuth 2.0 dengan Apidog

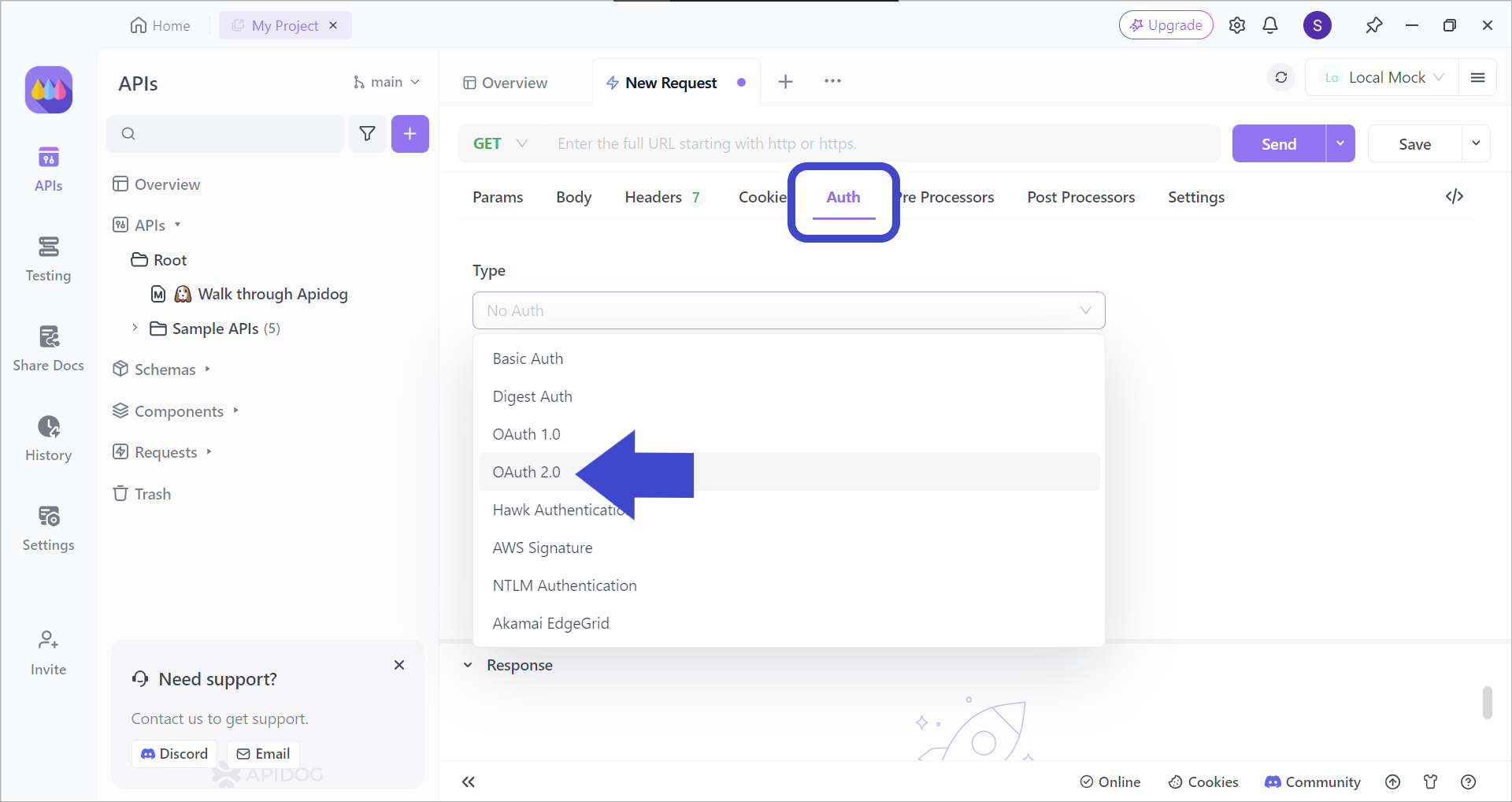

Mari kita lihat bagaimana kita dapat menerapkan otentikasi OAuth 2.0 pada permintaan yang baru dibuat.

Setelah membuat permintaan baru, pilih jenis otentikasi OAuth 2.0, seperti yang terlihat pada gambar di atas.

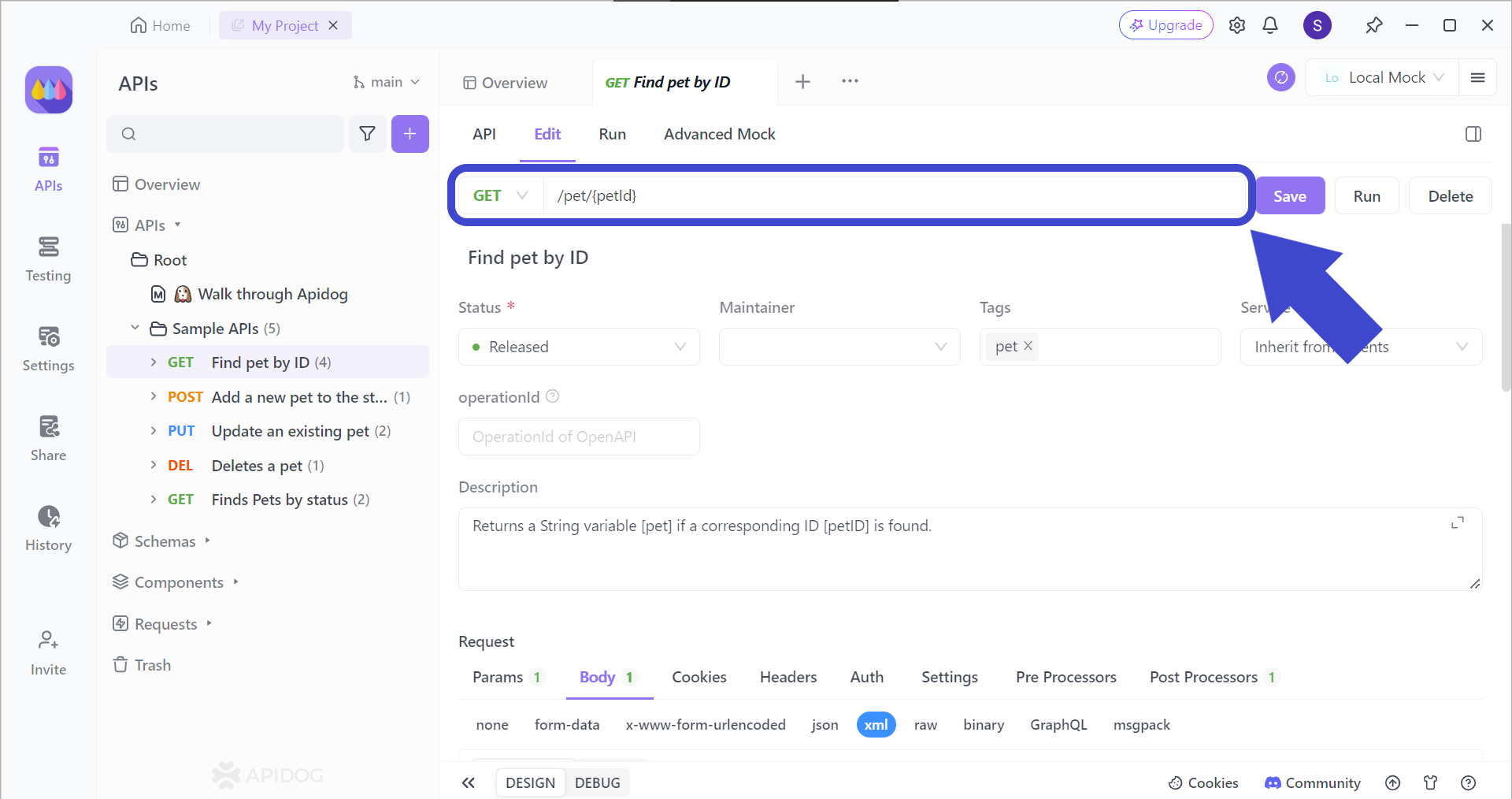

Menguji Endpoint API Menggunakan Apidog

Setelah setiap modifikasi yang dilakukan selama tahap pengembangan API, kita perlu memastikan bahwa API masih berjalan seperti yang diharapkan. Dengan Apidog, Anda dapat menguji setiap endpoint API.

Untuk menargetkan endpoint API yang benar, Anda pertama-tama harus memasukkan endpoint API yang sesuai yang ingin Anda uji. Setelah Anda menyertakan URL API yang dimaksud, sertakan parameter yang ingin Anda gunakan untuk endpoint (jika relevan).

Jika Anda masih belum cukup yakin tentang cara menguji endpoint API, baca artikel ini!

Kesimpulan

Baik OAuth 2.0 dan SAML memainkan peran penting. OAuth 2.0 bersinar melalui kemampuannya untuk dengan cermat mengontrol akses ke API. Dengan menghilangkan kebutuhan aplikasi untuk menyimpan kredensial pengguna dan menawarkan kontrol terperinci atas sumber daya apa yang dapat diakses, OAuth 2.0 secara signifikan mengurangi permukaan serangan untuk kerentanan keamanan API.

Sementara SAML unggul dalam menyederhanakan pengalaman pengguna melalui SSO untuk aplikasi web, ia tidak secara langsung menangani kontrol akses API. Oleh karena itu, untuk mengamankan API dan memastikan kontrol akses granular, OAuth 2.0 berdiri sebagai juara yang tak terbantahkan. Fokusnya pada keamanan API dan pendekatan standar menjadikannya pilihan ideal untuk melindungi sumber daya berharga dalam ekosistem aplikasi modern.