Kerangka otorisasi OAuth 2.0 mendukung otorisasi aman dengan menawarkan mekanisme bagi aplikasi untuk memperoleh akses terbatas ke akun pengguna pada layanan HTTP. Panduan ini membahas berbagai jenis pemberian (grant types) yang digunakan dalam OAuth 2.0, yang menentukan cara aplikasi klien mengamankan token akses untuk mengakses sumber daya pengguna di server sumber daya.

Jika Anda ingin mempelajari lebih lanjut tentang Apidog dan fitur-fiturnya yang komprehensif, klik tombol di bawah untuk memulai! 👇

Sebelum menjelajah lebih dalam ke jenis pemberian OAuth 2.0, mari kita rekap singkat tentang apa itu OAuth 2.0.

Apa itu OAuth 2.0?

OAuth 2.0 adalah protokol otorisasi standar industri. Ini memfasilitasi delegasi akses aman antara aplikasi (klien) dan akun pengguna yang dihosting oleh layanan terpisah (server sumber daya). Ini memungkinkan pengguna untuk memberikan izin kepada aplikasi untuk mengakses informasi mereka di server sumber daya tanpa secara langsung membagikan kredensial mereka.

Apa Saja Jenis Pemberian OAuth 2.0?

Kerangka otorisasi OAuth 2.0 adalah jenis mekanisme yang mendefinisikan bagaimana aplikasi klien memperoleh token akses. Token akses ini sangat penting untuk menilai sumber daya pengguna yang dihosting di server terpisah (juga dikenal sebagai server sumber daya). Melalui penggunaan jenis pemberian, OAuth 2.0 dapat memastikan otorisasi aman tanpa mengharuskan penggunanya untuk mengekspos kredensial mereka ke aplikasi klien.

Rincian Mendalam tentang Berbagai Jenis Pemberian OAuth 2.0

1. Pemberian Kode Otorisasi: Alur yang banyak digunakan ini memprioritaskan keamanan. Ini melibatkan pertukaran empat langkah:

- Pengguna menyetujui aplikasi klien mengakses sumber daya mereka.

- Server otorisasi mengembalikan kode otorisasi sementara ke klien.

- Klien menukar kode ini dengan token akses dari server otorisasi.

- Token akses digunakan oleh klien untuk mengakses sumber daya pengguna di server sumber daya.

Kelebihan: Sangat aman karena pemisahan kode otorisasi dan token akses. Ideal untuk aplikasi sisi server dengan penyimpanan aman untuk rahasia klien.

Kekurangan: Membutuhkan beberapa pengalihan antara aplikasi klien, server otorisasi, dan server sumber daya.

2. Pemberian Kredensial Kata Sandi Pemilik Sumber Daya: Metode ini memanfaatkan kredensial login pengguna secara langsung.

- Aplikasi klien memperoleh nama pengguna dan kata sandi pengguna.

- Kredensial ini dikirim ke server otorisasi untuk verifikasi dan pertukaran token.

- Setelah verifikasi berhasil, klien menerima token akses.

Kelebihan: Implementasi langsung, sangat cocok untuk aplikasi pihak pertama yang tepercaya.

Kekurangan: Kurang aman karena mengekspos kredensial pengguna. Tidak disarankan untuk aplikasi klien publik karena risiko keamanan.

3. Pemberian Kredensial Klien: Dirancang untuk aplikasi yang bertindak atas nama mereka sendiri, bukan pengguna tertentu.

- Aplikasi klien menggunakan ID dan rahasia uniknya untuk langsung meminta token akses dari server otorisasi.

Kelebihan: Efisien untuk interaksi mesin-ke-mesin di mana keterlibatan pengguna tidak diperlukan.

Kekurangan: Akses yang diberikan adalah atas nama aplikasi itu sendiri, bukan pengguna tertentu. Membutuhkan pertimbangan yang cermat terhadap izin yang diberikan.

4. Pemberian Implisit: Sering digunakan dalam aplikasi seluler atau halaman tunggal, ini menyederhanakan alur dengan mengembalikan token akses langsung ke aplikasi klien.

Kelebihan: Pengalaman pengguna yang disederhanakan karena pengalihan tunggal.

Kekurangan: Kurang aman karena token akses diekspos ke aplikasi klien, berpotensi rentan terhadap pencurian. Tidak disarankan untuk aplikasi di mana data sensitif terlibat.

5. Pemberian Token Refresh: Menyediakan mekanisme untuk mendapatkan token akses baru tanpa memerlukan autentikasi ulang pengguna.

- Ketika token akses kedaluwarsa, aplikasi klien menggunakan token refresh yang diperoleh selama alur awal untuk meminta token akses baru dari server otorisasi.

Kelebihan: Meningkatkan pengalaman pengguna dengan menghilangkan perintah login yang sering.

Kekurangan: Memperkenalkan token lain yang perlu dikelola dengan aman.

Cara Memilih Jenis Pemberian OAuth 2.0 yang Tepat untuk API Anda

1. Kebutuhan Keamanan:

- Saat memprioritaskan keamanan: Pilih Pemberian Kode Otorisasi. Alur ini memisahkan kode otorisasi dan token akses, meminimalkan risiko bahkan jika kode dicegat.

- Jika Anda memiliki kekhawatiran keamanan yang lebih rendah dan aplikasi klien yang tepercaya: Pemberian Kredensial Kata Sandi Pemilik Sumber Daya mungkin cocok, tetapi berhati-hatilah karena kredensial pengguna terlibat secara langsung.

2. Pengalaman Pengguna:

- Jika pengalaman pengguna yang mulus adalah suatu keharusan: Pemberian Implisit memberikan alur cepat dengan pengalihan tunggal. Namun, perlu diingat bahwa token akses yang diekspos menimbulkan masalah keamanan.

- Apakah Anda mencoba menseimbangkan kenyamanan dengan keamanan? Pemberian Kode Otorisasi menawarkan kompromi yang baik, meskipun melibatkan lebih banyak pengalihan.

3. Jenis Aplikasi Klien:

- Apakah aplikasi klien memiliki penyimpanan sisi server yang aman (misalnya, aplikasi web)? Pemberian Kode Otorisasi dan Pemberian Kredensial Klien adalah pilihan yang layak.

- Klien adalah aplikasi publik (misalnya, aplikasi seluler)? Pemberian Kode Otorisasi dengan Proof Key for Code Exchange (PKCE) direkomendasikan untuk keamanan yang ditingkatkan. PKCE menghilangkan risiko pencurian kode otorisasi bahkan di lingkungan publik.

- Komunikasi mesin-ke-mesin? Pemberian Kredensial Klien berkuasa di sini, memberikan token akses langsung ke aplikasi klien itu sendiri.

Ingat:

- Data sensitif? Selalu prioritaskan keamanan dan hindari Pemberian Implisit.

- Token refresh meningkatkan pengalaman pengguna dengan mengurangi perintah login, tetapi memperkenalkan lapisan manajemen lain.

Pilih Autentikasi OAuth 2.0 untuk API Anda dengan Apidog

Apidog adalah platform pengembangan API all-in-one yang memungkinkan pengembang untuk membangun, menguji, mock, dan mendokumentasikan API. Dengan akses ke fungsionalitas untuk seluruh siklus hidup API, pengembang API yang menggunakan Apidog tidak perlu lagi khawatir tentang kompatibilitas perangkat lunak saat memindahkan file API mereka dari satu aplikasi ke aplikasi lain!

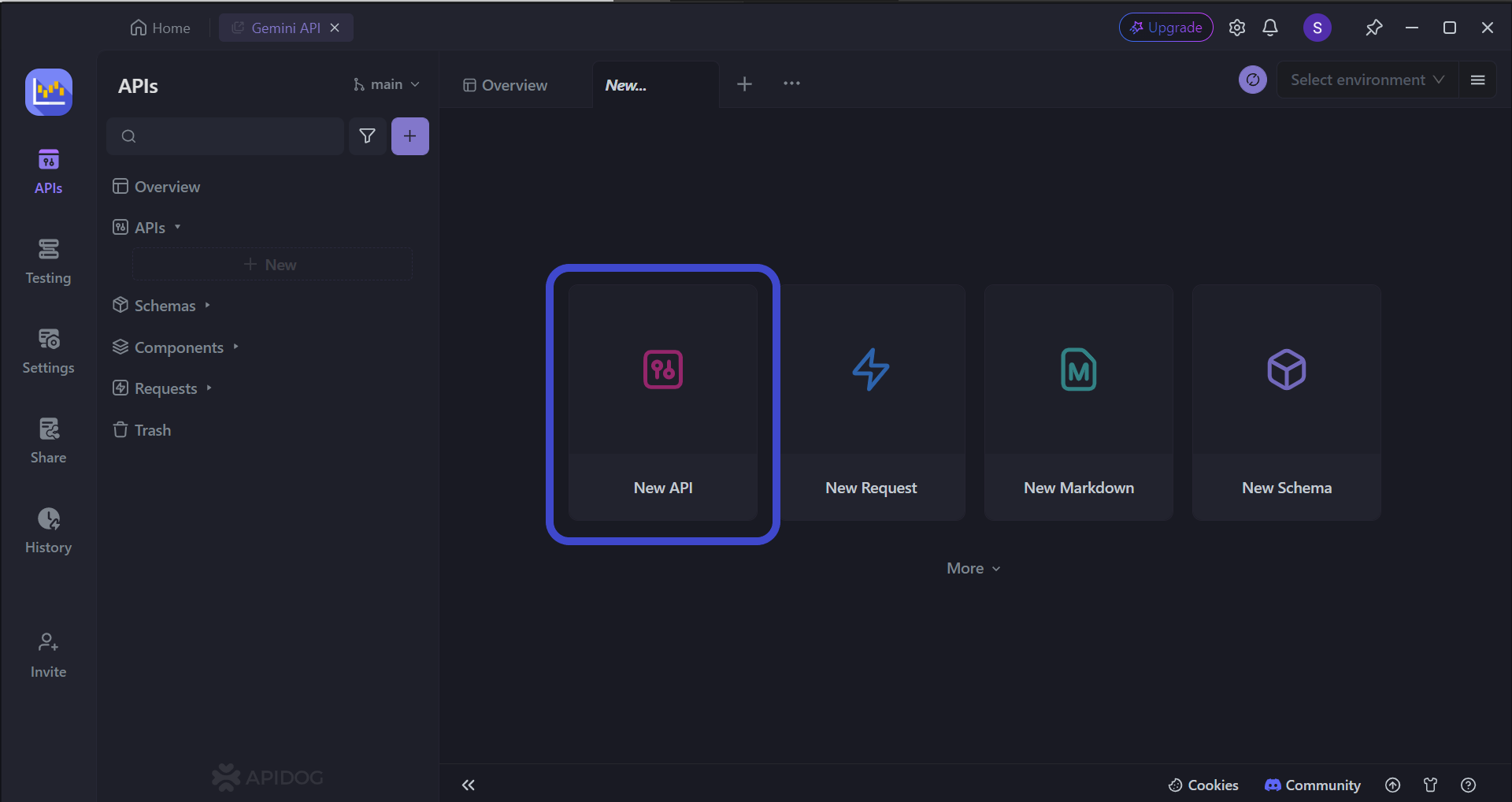

Membangun API dari Awal dengan Apidog

Jika Anda membutuhkan alat API untuk membantu Anda membuat API, Apidog siap membantu Anda. Lihat bagian ini untuk memahami bagaimana Anda dapat menggunakan Apidog untuk membuat API dalam waktu singkat.

Mulailah dengan menekan tombol API Baru, seperti yang ditunjukkan pada gambar di atas.

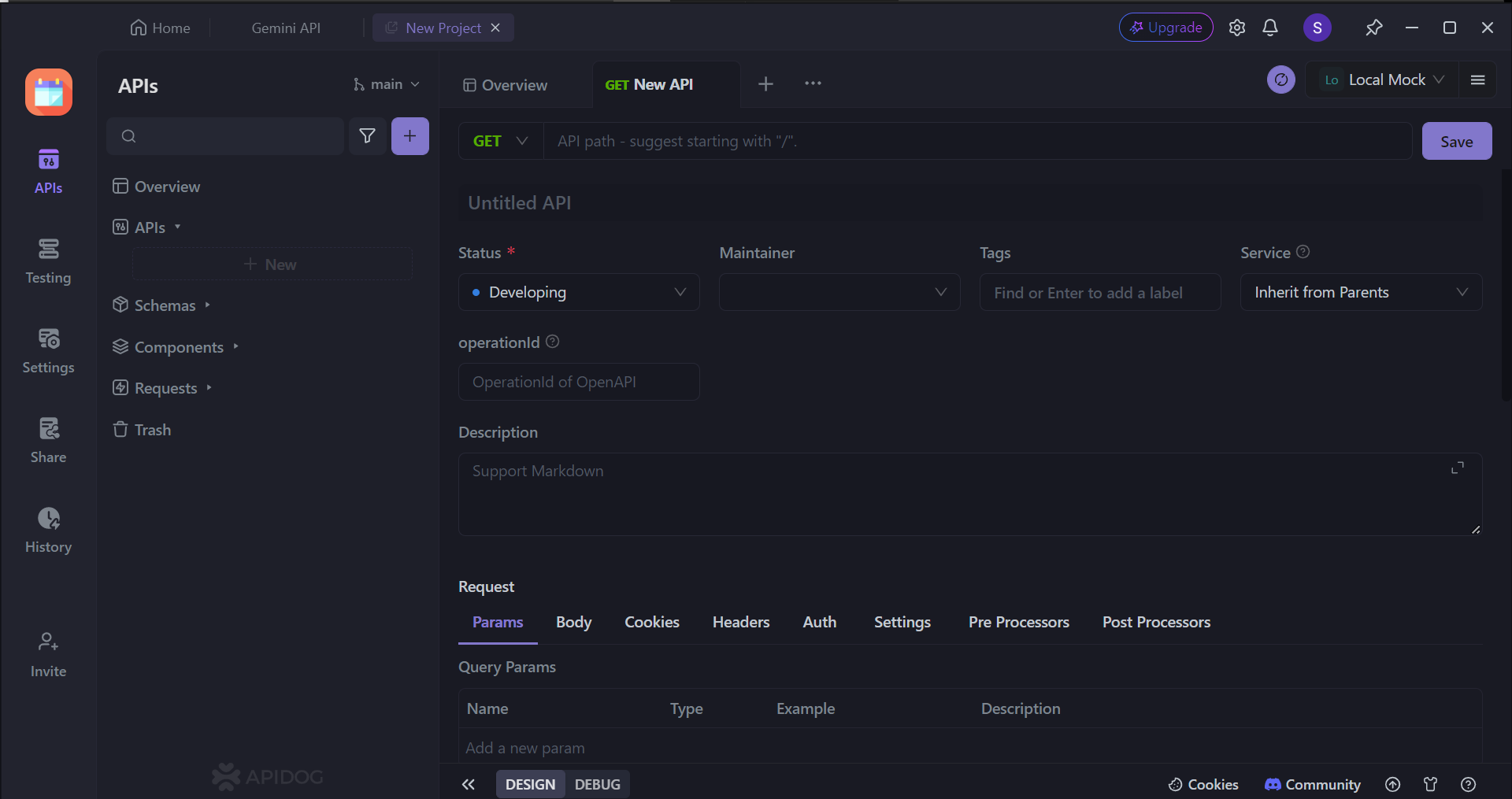

Selanjutnya, Anda dapat memilih banyak karakteristik API. Pada halaman ini, Anda dapat:

- Mengatur metode HTTP (GET, POST, PUT, atau DELETE)

- Mengatur URL API (atau titik akhir API) untuk interaksi klien-server

- Menyertakan satu/beberapa parameter untuk diteruskan dalam URL API

- Memberikan deskripsi tentang fungsionalitas apa yang ingin disediakan oleh API.

Untuk memberikan bantuan dalam membuat API jika ini adalah pertama kalinya Anda membuatnya, Anda dapat mempertimbangkan untuk membaca artikel-artikel ini untuk memahami praktik terbaik untuk membuat API REST (atau API secara umum):

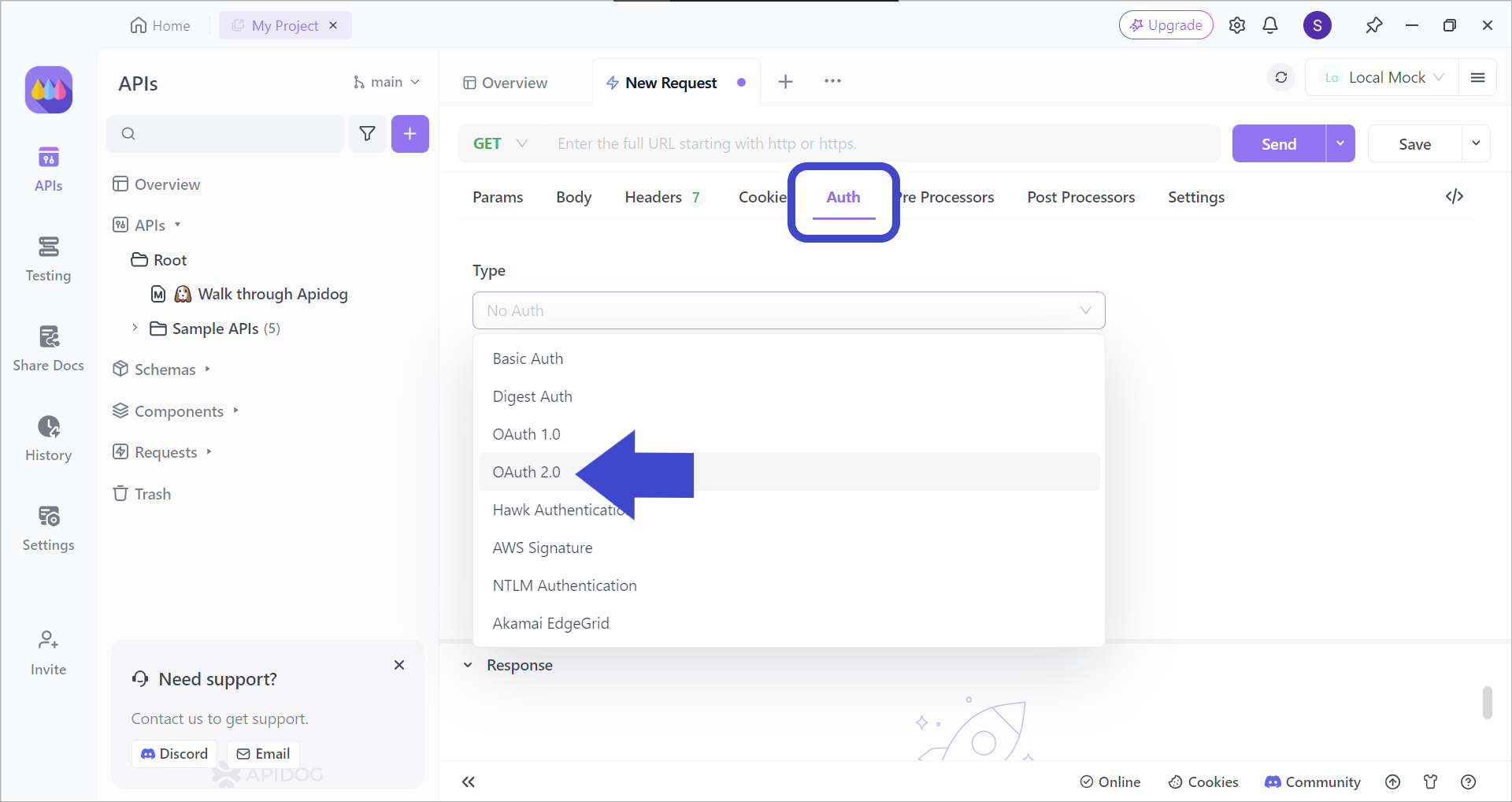

Memilih Autentikasi OAuth 2.0 dengan Apidog

Dengan antarmuka pengguna Apidog yang sederhana dan intuitif, Anda dapat dengan mudah memilih OAuth 2.0 - atau jenis autentikasi lainnya - hanya dalam hitungan detik!

Setelah membuat permintaan baru, pilih jenis autentikasi OAuth 2.0, seperti yang terlihat pada gambar di atas. Ini akan memastikan bahwa API Anda akan memiliki keamanan yang lebih baik!

Kesimpulan

Menguasai jenis pemberian OAuth 2.0 memberdayakan pengembang untuk membuat alur kerja otorisasi yang aman dan ramah pengguna untuk aplikasi mereka. Dengan mengevaluasi dengan cermat faktor-faktor seperti postur keamanan, pengalaman pengguna, dan jenis aplikasi klien, pengembang dapat memilih jenis pemberian yang paling tepat. Pemilihan ini memastikan keseimbangan antara kontrol akses yang kuat dan perjalanan pengguna yang mulus.

Memahami jenis pemberian adalah keterampilan penting bagi pengembang yang bekerja dengan OAuth 2.0. Dengan memanfaatkan pengetahuan yang disajikan dalam panduan ini, pengembang dapat membuat keputusan yang tepat saat merancang mekanisme otorisasi yang aman dan efisien untuk aplikasi mereka.

![[Panduan] Jenis Pemberian (Grant Types) OAuth 2.0](https://assets.apidog.com/blog/2024/04/oauth-2-grant-types-cover.png)