Di dunia digital saat ini, aplikasi sering kali perlu mengakses data pengguna di platform lain, seperti media sosial atau penyimpanan awan. Secara tradisional, ini berarti pengguna harus memasukkan kembali kredensial mereka untuk setiap layanan, yang menimbulkan masalah keamanan dan menciptakan pengalaman yang kikuk. Alur OAuth 2.0 menawarkan solusi yang lebih aman dan efisien. Artikel ini membahas berbagai alur OAuth dan membantu Anda memilih alur yang tepat untuk aplikasi Anda.

Jika Anda ingin mempelajari lebih lanjut tentang Apidog, cobalah secara gratis hari ini dengan mengklik tautan di bawah ini! 👇

Apa itu Alur OAuth 2.0?

OAuth 2.0 mendefinisikan serangkaian prosedur standar yang dikenal sebagai alur. Alur OAuth 2.0 memungkinkan aplikasi untuk mendapatkan akses terbatas ke akun pengguna pada layanan HTTP dengan mendelegasikan autentikasi pengguna ke layanan yang menyimpan akun pengguna, menghindari kebutuhan untuk berbagi kredensial secara langsung antara aplikasi dan layanan.

Entitas Kunci yang Terlibat dalam Alur OAuth 2.0

- Resource Owner (RO): Ini adalah pengguna akhir. Mereka adalah orang yang memiliki data akun dan memberikan akses ke informasi mereka di platform tertentu. Misalnya, Anda mungkin menjadi pemilik sumber daya jika Anda memberikan izin aplikasi baru untuk mengakses foto Anda di Facebook.

- Client (C): Ini adalah aplikasi yang meminta akses ke data pengguna. Ini bisa berupa aplikasi seluler, situs web, atau bahkan layanan backend lainnya. Klien tidak menyimpan kredensial pengguna secara langsung; sebagai gantinya, ia bergantung pada token yang diperoleh melalui alur OAuth.

- Authorization Server (AS): Server ini bertanggung jawab untuk mengautentikasi pemilik sumber daya (biasanya dengan meminta mereka untuk masuk) dan mengeluarkan token akses. Ia bertindak sebagai pihak ketiga yang tepercaya dalam proses otorisasi. Server otorisasi biasanya dikendalikan oleh platform tempat akun pengguna berada (misalnya, Facebook, Google).

- Resource Server (RS): Server ini menyimpan sumber daya yang dilindungi yang ingin diakses oleh klien. Sumber daya ini bisa berupa apa saja, mulai dari album foto pengguna hingga daftar kontak atau bahkan dokumen pribadi. Server sumber daya memvalidasi token akses yang dikeluarkan oleh server otorisasi sebelum memberikan akses ke sumber daya yang diminta.

Jenis Alur OAuth 2.0

Alur Kode Otorisasi (Paling Aman)

Langkah-langkah

- Pengguna berinteraksi dengan aplikasi klien dan memulai proses otorisasi.

- Klien mengarahkan pengguna ke halaman login server otorisasi.

- Pengguna masuk dan memberikan akses ke sumber daya yang diminta (cakupan).

- Server otorisasi mengarahkan pengguna kembali ke klien dengan kode otorisasi.

- Klien mengirimkan kode otorisasi dan kredensial klien ke server otorisasi untuk meminta token akses dan (opsional) token refresh.

- Server otorisasi memverifikasi kode dan kredensial, kemudian mengeluarkan token akses dan refresh.

- Klien akhirnya menggunakan token akses untuk mengakses sumber daya yang dilindungi di server sumber daya.

Kelebihan:

- Alur paling aman karena pemisahan kode otorisasi dan pertukaran token akses.

- Token refresh memungkinkan perolehan token akses baru tanpa otorisasi ulang pengguna.

Kekurangan:

- Alur yang lebih kompleks dengan beberapa pengalihan.

- Tidak ideal untuk aplikasi seluler asli karena interaksi browser yang terbatas.

Faktor Penting yang Perlu Dipertimbangkan Saat Memilih Alur OAuth 2.0

1. Persyaratan Keamanan:

Ini adalah prioritas utama. Pertimbangkan sensitivitas data yang perlu diakses oleh aplikasi Anda.

- Untuk skenario keamanan tinggi: Pilih Alur Kode Otorisasi. Ini menawarkan perlindungan terbaik dengan menjaga kredensial pengguna terpisah dari kode otorisasi dan pertukaran token akses. Token refresh menyediakan cara yang aman untuk mendapatkan token akses baru tanpa mengharuskan pengguna untuk mengotorisasi ulang setiap saat.

- Untuk data yang kurang sensitif: Anda mungkin mempertimbangkan Alur Implisit karena kesederhanaannya. Namun, berhati-hatilah, karena token akses diekspos dalam fragmen URL, membuatnya kurang aman. Alur ini tidak disarankan untuk data rahasia atau akses jangka panjang.

- Alur Kredensial Klien hanya boleh digunakan untuk otorisasi mesin-ke-mesin dengan kebutuhan akses terbatas, karena sepenuhnya melewati keterlibatan pengguna.

2. Jenis Aplikasi:

Jenis aplikasi yang Anda bangun akan memengaruhi alur yang sesuai.

- Aplikasi Web: Ini biasanya memiliki interaksi browser yang baik dan dapat memanfaatkan Alur Kode Otorisasi secara efektif.

- Aplikasi Seluler dan Aplikasi Halaman Tunggal (SPA): Kemampuan browser yang terbatas dapat membuat Alur Kode Otorisasi menjadi rumit. Pertimbangkan Alur Implisit karena kesederhanaannya, tetapi perhatikan trade-off keamanan. Pendekatan hibrida yang menggabungkan fitur dari alur yang berbeda juga bisa menjadi pilihan untuk aplikasi seluler.

- Layanan Backend: Alur Kredensial Klien dapat cocok untuk komunikasi mesin-ke-mesin antara layanan backend.

3. Interaksi Pengguna:

Tingkat interaksi pengguna yang tersedia di aplikasi Anda akan memengaruhi pemilihan alur.

- Alur Kode Otorisasi dan Alur Kata Sandi keduanya memerlukan interaksi pengguna untuk otorisasi.

- Alur Implisit dapat berfungsi dengan interaksi pengguna minimal di sisi klien.

- Alur Kredensial Klien sepenuhnya melewati interaksi pengguna karena mengasumsikan komunikasi mesin-ke-mesin.

4. Pertimbangan Tambahan:

- Akses jangka panjang: Jika aplikasi Anda memerlukan akses yang diperpanjang ke data pengguna, pilih alur yang menyediakan token refresh (Alur Kode Otorisasi).

- Kebijakan Server Otorisasi: Server otorisasi yang berbeda mungkin memiliki batasan atau variasi pada alur yang didukung. Pastikan untuk berkonsultasi dengan dokumentasi mereka.

Terapkan OAuth 2.0 ke API Anda untuk Keamanan Tambahan

Menerapkan bentuk autentikasi adalah kebutuhan dasar yang harus dimiliki setiap API, terutama jika API bertanggung jawab untuk menangani data sensitif atau pribadi. Oleh karena itu, pengembang perlu memiliki alat API yang siap untuk membangun, memodifikasi, dan mendokumentasikan API. Untungnya bagi Anda, sudah ada alat pengembangan API yang menyediakan semua fungsi yang disebutkan sebelumnya kepada pengguna - Apidog.

Menyiapkan Autentikasi API di Apidog

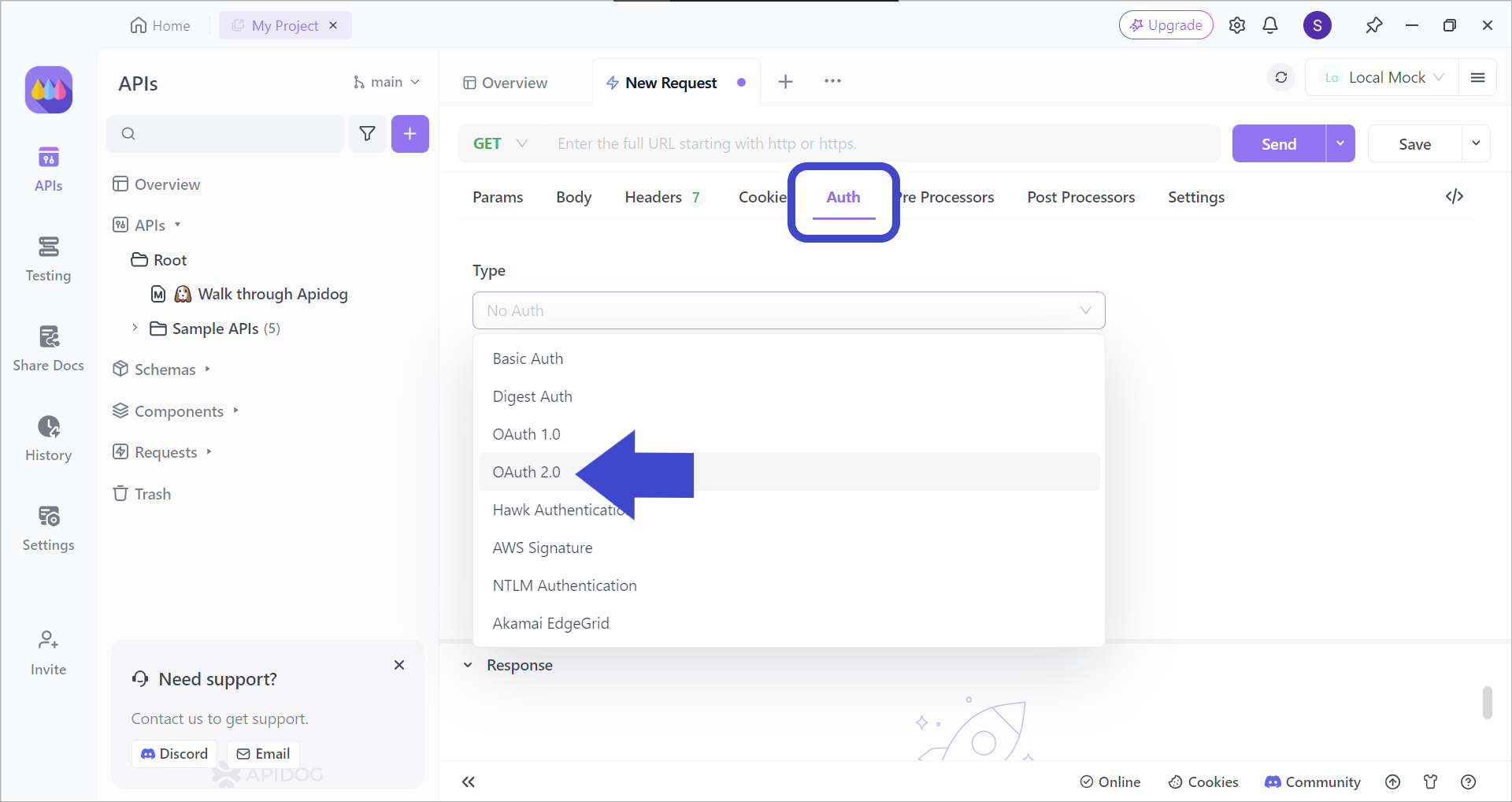

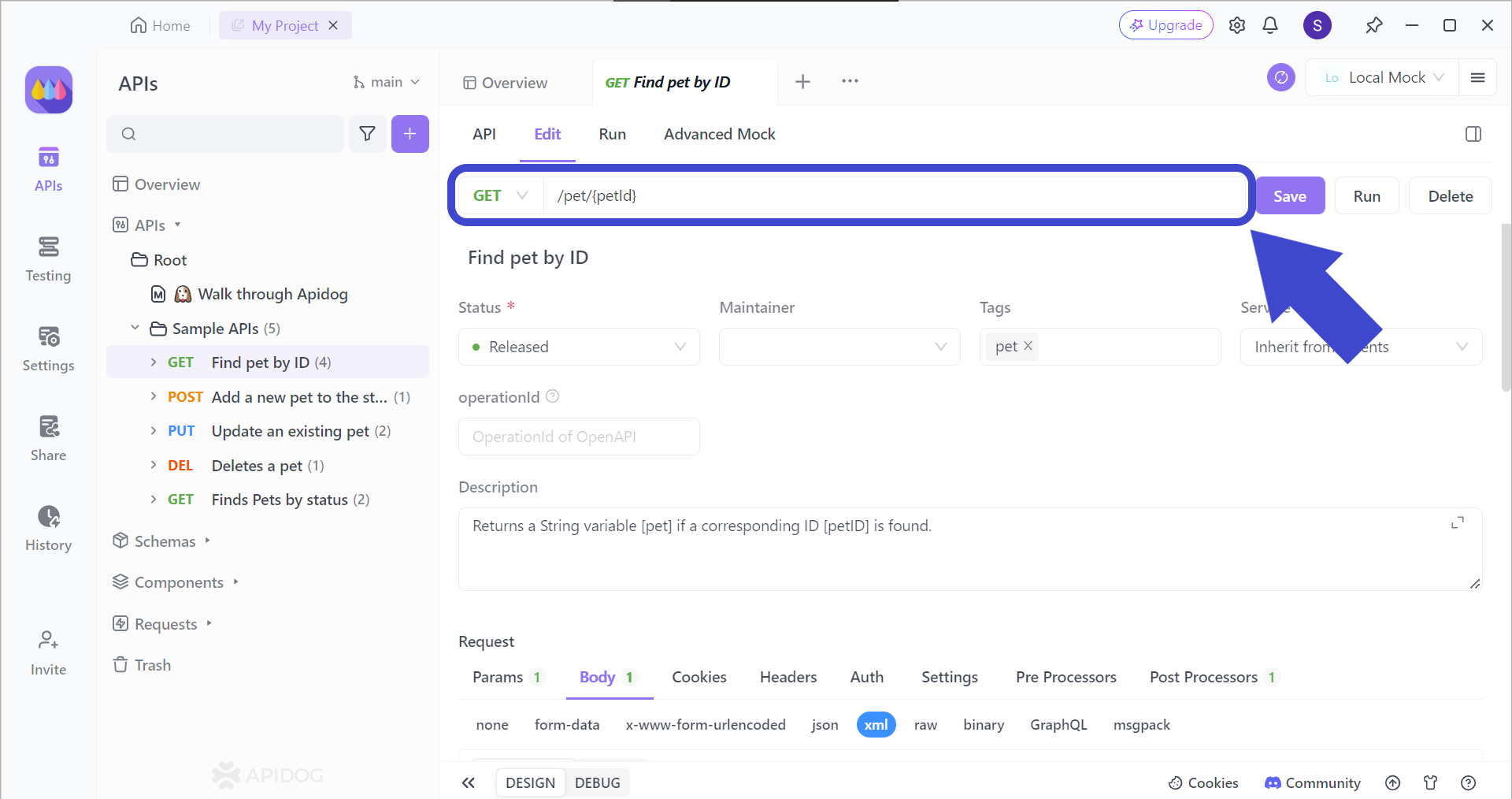

Dengan Apidog, Anda dapat mengedit metode autentikasi API tertentu. Ada beberapa pilihan yang dapat Anda pilih. Untuk mengakses bagian Apidog ini, Anda harus terlebih dahulu:

- Pilih API.

- Klik judul

Edit. - Gulir ke bawah ke bagian

Request. - Klik header

Auth. - Terakhir, pilih

Typeautentikasi yang Anda sukai. Jika Anda ingin menyiapkan autentikasi OAuth 2.0, maka Anda dapat memilih jenis itu.

Contoh Penggunaan OAuth 2.0 dengan Apidog dan Spotify API

Mari kita lihat bagaimana kita dapat menerapkan autentikasi OAuth 2.0 pada Spotify API dengan membuat permintaan baru!

Setelah membuat permintaan baru, pilih jenis autentikasi OAuth 2.0, seperti yang terlihat pada gambar di atas.

Setelah Anda memilih OAuth 2.0 sebagai jenis autentikasi Anda, lanjutkan dengan mengisi detail yang diperlukan, lanjutkan dengan menyelesaikan langkah-langkah autentikasi tambahan yang muncul di jendela pop-up. Anda kemudian akan dapat melihat token Anda di Apidog!

Menguji Endpoint API Menggunakan Apidog

Setelah setiap modifikasi yang dilakukan selama tahap pengembangan API, kita perlu memastikan bahwa API masih berjalan seperti yang diharapkan. Dengan Apidog, Anda dapat menguji setiap endpoint API.

Untuk menargetkan endpoint API yang benar, Anda harus terlebih dahulu memasukkan endpoint API yang sesuai yang ingin Anda uji. Setelah Anda memasukkan URL API yang dimaksud, sertakan parameter yang ingin Anda gunakan untuk endpoint (jika relevan).

Jika Anda masih belum cukup yakin tentang cara menguji endpoint API, baca artikel ini!

Kesimpulan

Alur OAuth 2.0 menawarkan pendekatan yang aman dan terstandarisasi untuk otorisasi pengguna di berbagai platform. Dengan memahami berbagai alur dan trade-off mereka, pengembang dapat memilih opsi yang paling sesuai untuk kebutuhan aplikasi mereka. Ini memastikan keseimbangan antara keamanan, pengalaman pengguna, dan fungsionalitas aplikasi.

Jika Anda tertarik untuk menggunakan OAuth 2.0 dan ingin menerapkan autentikasinya untuk aplikasi atau program Anda, Anda selalu dapat merujuk ke dokumentasi resmi OAuth 2.0 dan menjelajahi sumber daya yang disediakan oleh server otorisasi populer yang ingin Anda integrasikan. Sumber daya ini dapat memberikan detail yang lebih spesifik dan praktik terbaik yang disesuaikan dengan platform mereka.