Autentikasi adalah aspek fundamental dalam mengamankan aplikasi web, memastikan pengguna hanya dapat mengakses sumber daya dan data yang mereka otorisasi. Dalam ekosistem Node.js, Express adalah kerangka kerja populer yang menyederhanakan implementasi autentikasi. Blog ini akan membahas konsep autentikasi utama, metode umum yang digunakan dalam aplikasi Node.js dan Express, dan memberikan contoh praktis untuk membantu Anda memulai.

Pengantar Autentikasi Node.js Express

Autentikasi Node.js Express mengacu pada metode dan praktik yang digunakan untuk memverifikasi identitas pengguna yang mengakses aplikasi Node.js yang dibangun dengan kerangka kerja Express. Autentikasi memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses sumber daya tertentu, memberikan keamanan dan melindungi data sensitif.

Autentikasi vs. Otorisasi

- Autentikasi: Proses memverifikasi identitas pengguna. Ini menjawab pertanyaan, "Siapa kamu?".

- Otorisasi: Proses menentukan apa yang diizinkan untuk dilakukan oleh pengguna yang telah diautentikasi. Ini menjawab pertanyaan, "Apa yang bisa kamu lakukan?".

Autentikasi Stateless vs. Stateful

- Autentikasi Stateless: Server tidak menyimpan data sesi apa pun. Setiap permintaan bersifat independen dan harus berisi semua informasi yang diperlukan untuk autentikasi, biasanya melalui token (misalnya, JWT).

- Autentikasi Stateful: Server menyimpan data sesi untuk pengguna yang diautentikasi, sering kali disimpan dalam database atau memori. Klien memegang ID sesi untuk mengakses data sesi yang disimpan.

Metode Autentikasi Node.js Express yang Umum

1. Autentikasi Dasar

- Deskripsi: Pengguna memberikan nama pengguna dan kata sandi mereka untuk setiap permintaan.

- Kasus Penggunaan: Sederhana dan cepat diimplementasikan, cocok untuk aplikasi dasar atau alat internal.

- Contoh Pustaka: Tidak diperlukan pustaka khusus, diimplementasikan menggunakan pengkodean dan dekode base64.

2. Autentikasi Berbasis Token (JWT)

- Deskripsi: Pengguna diautentikasi dengan menerima JSON Web Token (JWT) setelah masuk, yang mereka sertakan dalam header permintaan berikutnya.

- Kasus Penggunaan: Autentikasi Stateless, umumnya digunakan dalam aplikasi web dan seluler modern.

- Contoh Pustaka:

jsonwebtoken,express-jwt

3. Autentikasi Berbasis Sesi

- Deskripsi: Kredensial pengguna disimpan dalam sesi di server setelah masuk. ID sesi disimpan dalam cookie di sisi klien.

- Kasus Penggunaan: Aplikasi web tradisional di mana sesi sisi server dapat dikelola.

- Contoh Pustaka:

express-session,connect-mongo

4. OAuth2

- Deskripsi: Kerangka kerja otorisasi yang didelegasikan yang memungkinkan layanan pihak ketiga untuk bertukar token atas nama pengguna.

- Kasus Penggunaan: Integrasi dengan layanan pihak ketiga seperti Google, Facebook, dan GitHub untuk autentikasi.

- Contoh Pustaka:

passport,passport-google-oauth20,passport-facebook,passport-github

5. Login Sosial

- Deskripsi: Autentikasi melalui akun media sosial seperti Google, Facebook, atau Twitter.

- Kasus Penggunaan: Memungkinkan pengguna untuk masuk menggunakan akun media sosial mereka, menyederhanakan proses masuk.

- Contoh Pustaka:

passport-google-oauth20,passport-facebook,passport-twitter

6. Autentikasi Multi-Faktor (MFA)

- Deskripsi: Menambahkan lapisan keamanan tambahan dengan memerlukan beberapa bentuk verifikasi (misalnya, kata sandi + OTP).

- Kasus Penggunaan: Aplikasi dengan keamanan tinggi di mana lapisan autentikasi tambahan diperlukan.

- Contoh Pustaka:

speakeasy(untuk pembuatan OTP),node-2fa

7. Autentikasi Kunci API

- Deskripsi: Pengguna menyertakan kunci API di header permintaan untuk setiap panggilan API.

- Kasus Penggunaan: Umumnya digunakan untuk komunikasi layanan-ke-layanan atau untuk API publik.

- Contoh Pustaka: Tidak diperlukan pustaka khusus, diimplementasikan dengan memeriksa kunci API di header permintaan.

8. Autentikasi LDAP

- Deskripsi: Mengautentikasi pengguna terhadap layanan direktori seperti Microsoft Active Directory.

- Kasus Penggunaan: Aplikasi perusahaan di mana autentikasi terpusat diperlukan.

- Contoh Pustaka:

passport-ldapauth,ldapjs

9. Autentikasi SAML

- Deskripsi: Security Assertion Markup Language (SAML) adalah protokol berbasis XML untuk bertukar data autentikasi dan otorisasi antar pihak.

- Kasus Penggunaan: Solusi single sign-on (SSO) perusahaan.

- Contoh Pustaka:

passport-saml

Bagaimana Cara Memilih Metode Autentikasi Node.js Express yang Tepat?

Memilih metode autentikasi yang tepat untuk aplikasi Node.js Express Anda bergantung pada beberapa faktor, termasuk persyaratan keamanan, pengalaman pengguna, dan kasus penggunaan spesifik aplikasi Anda. Berikut adalah panduan tentang kapan menggunakan setiap metode autentikasi:

1. Autentikasi Dasar

Kapan Menggunakan:

- Alat Internal atau Prototipe: Proyek sederhana di mana keamanan bukan menjadi perhatian utama.

- Pengaturan Cepat dan Mudah: Skenario yang memerlukan pengaturan dan kompleksitas minimal.

Pro:

- Sederhana untuk diimplementasikan.

- Tidak memerlukan pustaka tambahan.

Kontra:

- Tidak aman untuk data sensitif (kredensial dikodekan base64, tidak dienkripsi).

- Memerlukan HTTPS agar agak aman.

2. Autentikasi Berbasis Token (JWT)

Kapan Menggunakan:

- Aplikasi Halaman Tunggal (SPA): Aplikasi web modern dengan kerangka kerja front-end seperti React, Angular, atau Vue.js.

- Aplikasi Seluler: API untuk aplikasi seluler di mana autentikasi Stateless bermanfaat.

- Arsitektur Microservices: Sistem terdistribusi di mana setiap layanan dapat memverifikasi token secara independen.

Pro:

- Stateless, tidak diperlukan penyimpanan sesi sisi server.

- Dapat dengan mudah digunakan di berbagai domain.

Kontra:

- Penyimpanan token di sisi klien bisa jadi menantang (localStorage, cookie, dll.).

- Mencabut token bisa jadi kompleks.

3. Autentikasi Berbasis Sesi

Kapan Menggunakan:

- Aplikasi Web Tradisional: Situs web di mana rendering sisi server digunakan.

- Aplikasi dengan Sesi Persisten: Di mana pengalaman pengguna mendapat manfaat dari mempertahankan status sesi.

Pro:

- Manajemen sesi terpusat.

- Lebih mudah diimplementasikan dan dikelola dengan kerangka kerja seperti Express.

Kontra:

- Memerlukan penyimpanan sisi server (dalam memori, database, dll.).

- Kurang dapat diskalakan karena status sisi server.

4. OAuth2

Kapan Menggunakan:

- Integrasi Pihak Ketiga: Aplikasi yang perlu mengakses data pengguna dari layanan seperti Google, Facebook, GitHub, dll.

- Otorisasi yang Didelegasikan: Ketika Anda memerlukan pengguna untuk memberikan akses ke sumber daya mereka di layanan lain.

Pro:

- Aman dan diadopsi secara luas.

- Memungkinkan akses pihak ketiga tanpa berbagi kata sandi.

Kontra:

- Pengaturan dan implementasi yang kompleks.

- Ketergantungan pada penyedia pihak ketiga.

5. Login Sosial

Kapan Menggunakan:

- Aplikasi yang Menghadap Konsumen: Aplikasi di mana menyederhanakan proses pendaftaran dan masuk meningkatkan pengalaman pengguna.

- Kenyamanan Pengguna: Ketika Anda ingin mengurangi gesekan bagi pengguna dengan memanfaatkan akun media sosial mereka yang ada.

Pro:

- Menyederhanakan login untuk pengguna.

- Mengurangi beban manajemen kata sandi.

Kontra:

- Ketergantungan pada penyedia media sosial.

- Potensi masalah privasi dari pengguna.

6. Autentikasi Multi-Faktor (MFA)

Kapan Menggunakan:

- Aplikasi dengan Keamanan Tinggi: Perbankan, layanan keuangan, perawatan kesehatan, dan aplikasi lain di mana keamanan sangat penting.

- Persyaratan Kepatuhan: Industri dengan persyaratan peraturan untuk keamanan yang ditingkatkan.

Pro:

- Meningkatkan keamanan secara signifikan.

- Dapat dikombinasikan dengan metode lain untuk autentikasi yang kuat.

Kontra:

- Lebih kompleks untuk diimplementasikan dan dikelola.

- Dapat memengaruhi pengalaman pengguna karena langkah-langkah tambahan.

7. Autentikasi Kunci API

Kapan Menggunakan:

- Komunikasi Layanan-ke-Layanan: API internal di mana layanan yang berbeda perlu mengautentikasi satu sama lain.

- API Publik: Ketika memberikan akses ke pengembang pihak ketiga.

Pro:

- Sederhana untuk diimplementasikan dan digunakan.

- Mudah dicabut dan dikelola.

Kontra:

- Kurang aman (kunci API dapat bocor).

- Tidak ada konteks khusus pengguna, hanya autentikasi tingkat layanan.

8. Autentikasi LDAP

Kapan Menggunakan:

- Aplikasi Perusahaan: Organisasi besar dengan direktori pengguna terpusat seperti Active Directory.

- Alat Internal: Di mana kredensial karyawan perlu diverifikasi terhadap direktori perusahaan.

Pro:

- Manajemen pengguna terpusat.

- Terintegrasi dengan baik dengan infrastruktur perusahaan yang ada.

Kontra:

- Memerlukan pengaturan dan pengelolaan server LDAP.

- Bisa jadi kompleks untuk diimplementasikan dan di-debug.

9. Autentikasi SAML

Kapan Menggunakan:

- Single Sign-On (SSO) Perusahaan: Ketika berintegrasi dengan solusi SSO perusahaan.

- Aplikasi yang Memerlukan Identitas Gabungan: Di mana autentikasi pengguna perlu digabungkan di beberapa domain.

Pro:

- Aman dan terstandarisasi.

- Memfasilitasi SSO di beberapa aplikasi.

Kontra:

- Pengaturan dan konfigurasi yang kompleks.

- Biasanya memerlukan lebih banyak infrastruktur.

Ringkasan Singkat Memilih Metode Autentikasi

Memilih metode autentikasi yang tepat untuk aplikasi Node.js Express Anda melibatkan pemahaman tentang opsi yang berbeda yang tersedia dan mengevaluasinya terhadap persyaratan spesifik aplikasi Anda.

Autentikasi Dasar: Cepat dan sederhana untuk aplikasi non-kritis.

Autentikasi Berbasis Token (JWT): Ideal untuk SPA, aplikasi seluler, dan microservices.

Autentikasi Berbasis Sesi: Cocok untuk aplikasi web tradisional.

OAuth2: Terbaik untuk integrasi pihak ketiga dan akses yang didelegasikan.

Login Sosial: Bagus untuk aplikasi yang menghadap konsumen untuk meningkatkan pengalaman pengguna.

Autentikasi Multi-Faktor (MFA): Penting untuk aplikasi dengan keamanan tinggi.

Autentikasi Kunci API: Berguna untuk komunikasi layanan-ke-layanan dan API publik.

Autentikasi LDAP: Cocok untuk aplikasi perusahaan dengan manajemen pengguna terpusat.

Autentikasi SAML: Digunakan untuk SSO perusahaan dan sistem identitas gabungan.

Memilih metode yang tepat bergantung pada kebutuhan spesifik aplikasi Anda, persyaratan keamanan, dan pertimbangan pengalaman pengguna.

Contoh Autentikasi Node.js Express

Autentikasi adalah bagian penting dari setiap aplikasi web, memastikan bahwa pengguna dapat mengakses sumber daya dengan aman. Mari kita jelajahi berbagai contoh tentang cara mengimplementasikan autentikasi dalam aplikasi Node.js Express. Kita akan membahas beberapa metode yang paling umum: JWT (JSON Web Tokens), autentikasi berbasis sesi, OAuth2, dan kunci API.

1. Autentikasi JWT (JSON Web Tokens)

JWT adalah metode autentikasi Stateless yang memungkinkan Anda untuk mengirimkan informasi dengan aman antar pihak sebagai objek JSON. Informasi ini dapat diverifikasi dan dipercaya karena ditandatangani secara digital.

Langkah-Langkah Implementasi:

Langkah 1: Siapkan Proyek Anda

Pertama, buat proyek baru dan instal dependensi yang diperlukan:

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjsLangkah 2: Buat Server Express

Buat file app.js dan siapkan server Express dasar:

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'your_jwt_secret';

// Mock User Data

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`Hello ${req.user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

2. Autentikasi Berbasis Sesi

Autentikasi berbasis sesi bergantung pada penyimpanan data sesi di sisi server. Metode ini bersifat stateful dan umumnya digunakan dalam aplikasi web tradisional.

Langkah-Langkah Implementasi:

Langkah 1: Siapkan Proyek Anda

Buat proyek baru dan instal dependensi yang diperlukan:

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

Langkah 2: Buat Server Express

Buat file app.js dan siapkan server Express dasar:

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('Logged in');

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`Hello ${user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

3. Autentikasi OAuth2

OAuth2 adalah metode autentikasi yang lebih kompleks yang memungkinkan aplikasi pihak ketiga untuk mengakses sumber daya pengguna tanpa mengekspos kredensial pengguna. Ini umumnya digunakan untuk login sosial dan berintegrasi dengan layanan lain.

Langkah-Langkah Implementasi:

Mengimplementasikan OAuth2 biasanya melibatkan penggunaan pustaka atau kerangka kerja yang menangani alur OAuth2. Untuk kesederhanaan, kita akan menggunakan pustaka passport dengan strategi seperti passport-google-oauth20.

Langkah 1: Siapkan Proyek Anda

Buat proyek baru dan instal dependensi yang diperlukan:

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-sessionLangkah 2: Buat Server Express

Buat file app.js dan siapkan server Express dasar:

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'YOUR_GOOGLE_CLIENT_ID',

clientSecret: 'YOUR_GOOGLE_CLIENT_SECRET',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// In a real application, you would save the profile info to your database

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`Hello ${req.user.displayName}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

4. Autentikasi Kunci API

Autentikasi kunci API sederhana dan sering digunakan untuk komunikasi server-ke-server. Ini melibatkan pengiriman kunci dengan setiap permintaan untuk memverifikasi klien.

Langkah-Langkah Implementasi

Langkah 1: Siapkan Proyek Anda

Buat proyek baru dan instal dependensi yang diperlukan:

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

Langkah 2: Buat Server Express

Buat file app.js dan siapkan server Express dasar:

const express = require('express');

const app = express();

const API_KEY = 'your_api_key';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('Access granted to protected route');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

Dari autentikasi JWT Stateless hingga autentikasi berbasis sesi tradisional dan OAuth2 untuk integrasi pihak ketiga, Anda memiliki berbagai metode untuk dipilih berdasarkan persyaratan aplikasi Anda. Memahami dan mengimplementasikan metode ini dengan benar akan membantu Anda membangun aplikasi yang aman dan dapat diskalakan.

10 Praktik Terbaik untuk Autentikasi Nodejs Express

Mengimplementasikan autentikasi dalam aplikasi Node.js Express memerlukan pertimbangan yang cermat untuk memastikan keamanan, skalabilitas, dan kemudahan penggunaan. Berikut adalah beberapa praktik terbaik yang harus diikuti saat menangani autentikasi dalam aplikasi Node.js Express Anda:

1. Gunakan Hashing Kata Sandi yang Kuat

- Hash Kata Sandi: Selalu hash kata sandi sebelum menyimpannya di database. Gunakan algoritma hashing yang kuat seperti bcrypt.

- Salt Kata Sandi: Tambahkan salt unik ke setiap kata sandi untuk mencegah serangan rainbow table.

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. Amankan Token JWT

- Jaga Kunci Rahasia Tetap Aman: Simpan kunci rahasia dalam variabel lingkungan dan bukan dalam kode sumber Anda.

- Atur Waktu Kedaluwarsa: Selalu atur waktu kedaluwarsa untuk JWT untuk membatasi periode validitasnya.

- Gunakan Algoritma yang Kuat: Gunakan algoritma penandatanganan yang kuat (misalnya, HS256).

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. Gunakan HTTPS

- Enkripsi Lalu Lintas: Selalu gunakan HTTPS untuk mengenkripsi data yang dikirimkan antara klien dan server, melindungi dari serangan man-in-the-middle.

4. Validasi Input

- Sanitasi dan Validasi: Gunakan pustaka seperti Joi atau express-validator untuk membersihkan dan memvalidasi input pengguna untuk mencegah serangan injeksi.

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// Proceed with registration

});

5. Implementasikan Pembatasan Tingkat

- Cegah Serangan Brute Force: Gunakan pembatasan tingkat untuk membatasi jumlah permintaan yang dapat dilakukan klien ke titik akhir autentikasi Anda.

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 minutes

max: 100 // limit each IP to 100 requests per windowMs

});

app.use('/login', limiter);

6. Simpan Token dengan Aman

- Gunakan Cookie Aman: Simpan JWT dalam cookie HTTP-only yang aman untuk mencegah akses dari JavaScript (melindungi dari serangan XSS).

- Token Refresh: Implementasikan token refresh untuk memungkinkan pengguna mendapatkan token akses baru tanpa melakukan autentikasi ulang.

7. Implementasikan Manajemen Sesi yang Tepat

- Batalkan Token: Implementasikan pembatalan token saat logout untuk mencegah penggunaan kembali token.

- Kedaluwarsa Sesi: Pastikan sesi kedaluwarsa setelah periode tidak aktif tertentu.

8. Gunakan Middleware untuk Rute yang Dilindungi

- Pusatkan Logika Autentikasi: Gunakan middleware untuk menangani logika autentikasi untuk rute yang dilindungi.

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('This is a protected route');

});

9. Pantau dan Catat Peristiwa Autentikasi

- Catat Aktivitas Mencurigakan: Pantau dan catat peristiwa terkait autentikasi untuk mendeteksi dan menanggapi aktivitas mencurigakan.

- Log Audit: Pertahankan log audit untuk upaya login pengguna, perubahan akun, dan tindakan penting lainnya.

10. Perbarui Dependensi Secara Teratur

- Jaga Pustaka Tetap Terkini: Perbarui dependensi Anda secara teratur untuk mendapatkan manfaat dari patch keamanan dan peningkatan.

- Audit Dependensi: Gunakan alat seperti npm audit untuk mengidentifikasi dan memperbaiki kerentanan dalam dependensi Anda.

Memanfaatkan Apidog untuk Menguji API dengan Metode Autentikasi Nodejs Express

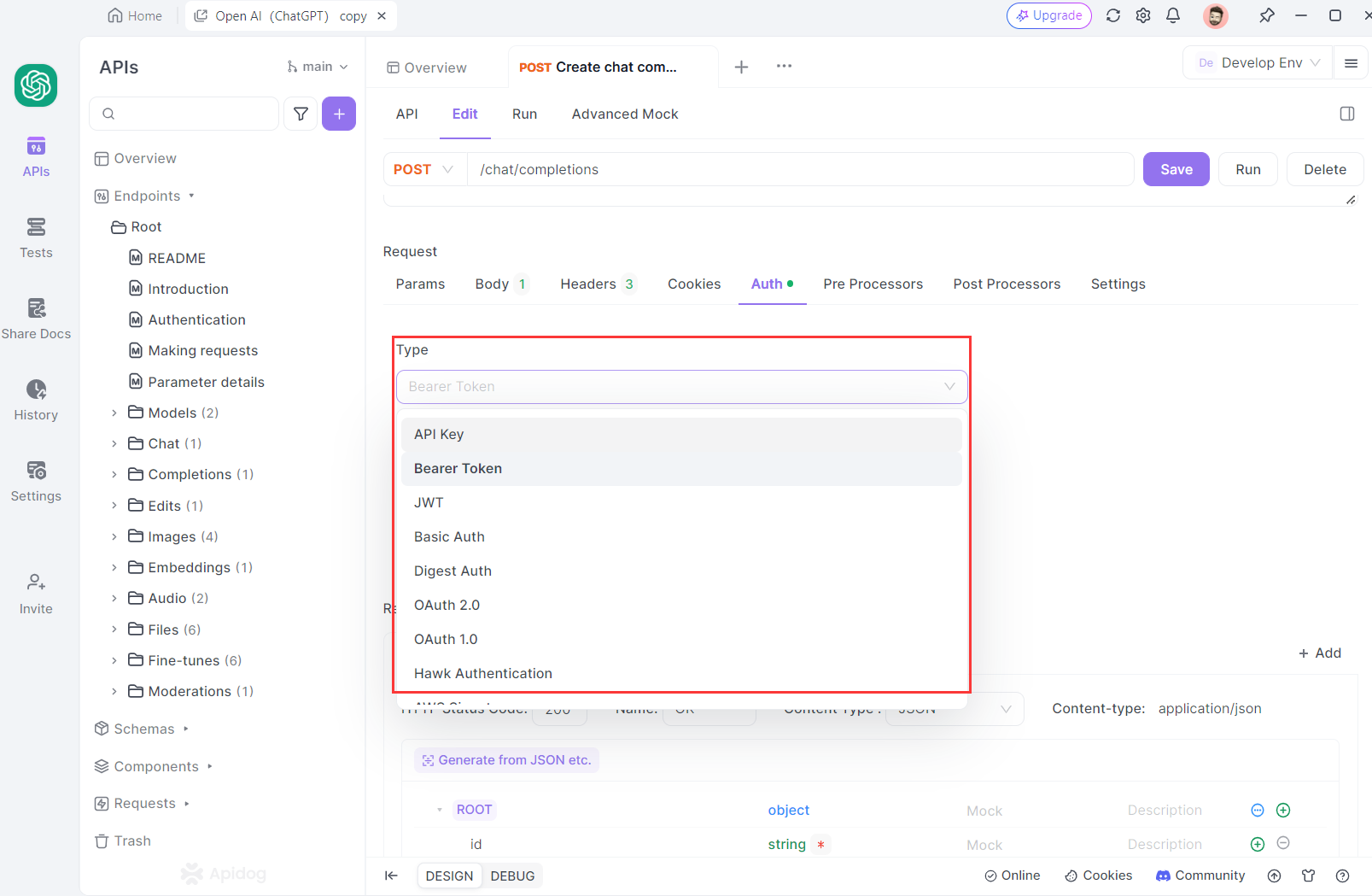

Apidog adalah platform pengembangan API komprehensif yang menyederhanakan seluruh proses pengembangan. Ini fitur opsi autentikasi bawaan yang kuat, memungkinkan pengembang untuk menguji titik akhir API dengan berbagai metode termasuk Kunci API, Token Bearer, JWT, Auth Dasar, Auth Digest, OAuth 1.0, OAuth 2.0, Autentikasi Hawk, NTLM, dan Akamai EdgeGrid. Ini memungkinkan pengembang API untuk memvalidasi secara menyeluruh strategi autentikasi yang diimplementasikan dalam API mereka.

Kesimpulan

Mengimplementasikan autentikasi dalam aplikasi Node.js Express sangat penting untuk memastikan keamanan dan integritas aplikasi web Anda. Dengan memahami berbagai metode autentikasi, dari Auth Dasar dan JWT hingga OAuth2 dan LDAP, dan mengikuti praktik terbaik seperti menggunakan hashing kata sandi yang kuat, mengamankan token JWT, dan memvalidasi input, Anda dapat membuat sistem autentikasi yang kuat dan aman. Alat seperti Apidog lebih meningkatkan kemampuan Anda untuk menguji dan memvalidasi metode autentikasi ini, memastikan mereka bekerja seperti yang diharapkan. Dengan hati-hati memilih dan mengimplementasikan strategi autentikasi yang tepat untuk kebutuhan aplikasi Anda, Anda dapat memberikan pengalaman pengguna yang aman dan lancar, melindungi data dan sumber daya sensitif secara efektif.