Les développeurs sont confrontés au défi de la mise en œuvre de fonctionnalités d'entreprise robustes sans réinventer la roue. L'API WorkOS apparaît comme une solution puissante, offrant une interface unifiée pour l'authentification, le provisionnement des utilisateurs et les outils de conformité qui s'adaptent à votre application. Que vous gériez des flux d'authentification unique (SSO) ou que vous synchronisiez des données d'annuaire, cette API simplifie les intégrations complexes.

Qu'est-ce que l'API WorkOS ? Composants essentiels et valeur d'entreprise

L'API WorkOS se présente comme une interface RESTful conçue spécifiquement pour les développeurs qui ont besoin d'intégrer des fonctionnalités de niveau entreprise dans leurs applications. Les ingénieurs de sociétés comme GitHub et Vercel s'en servent pour gérer l'authentification, la gestion du cycle de vie des utilisateurs et la conformité de sécurité sans avoir à gérer des services tiers disparates. Au cœur de son fonctionnement, l'API masque les complexités de protocoles comme SAML, OAuth 2.0, et SCIM, permettant aux équipes de se concentrer sur la logique produit essentielle.

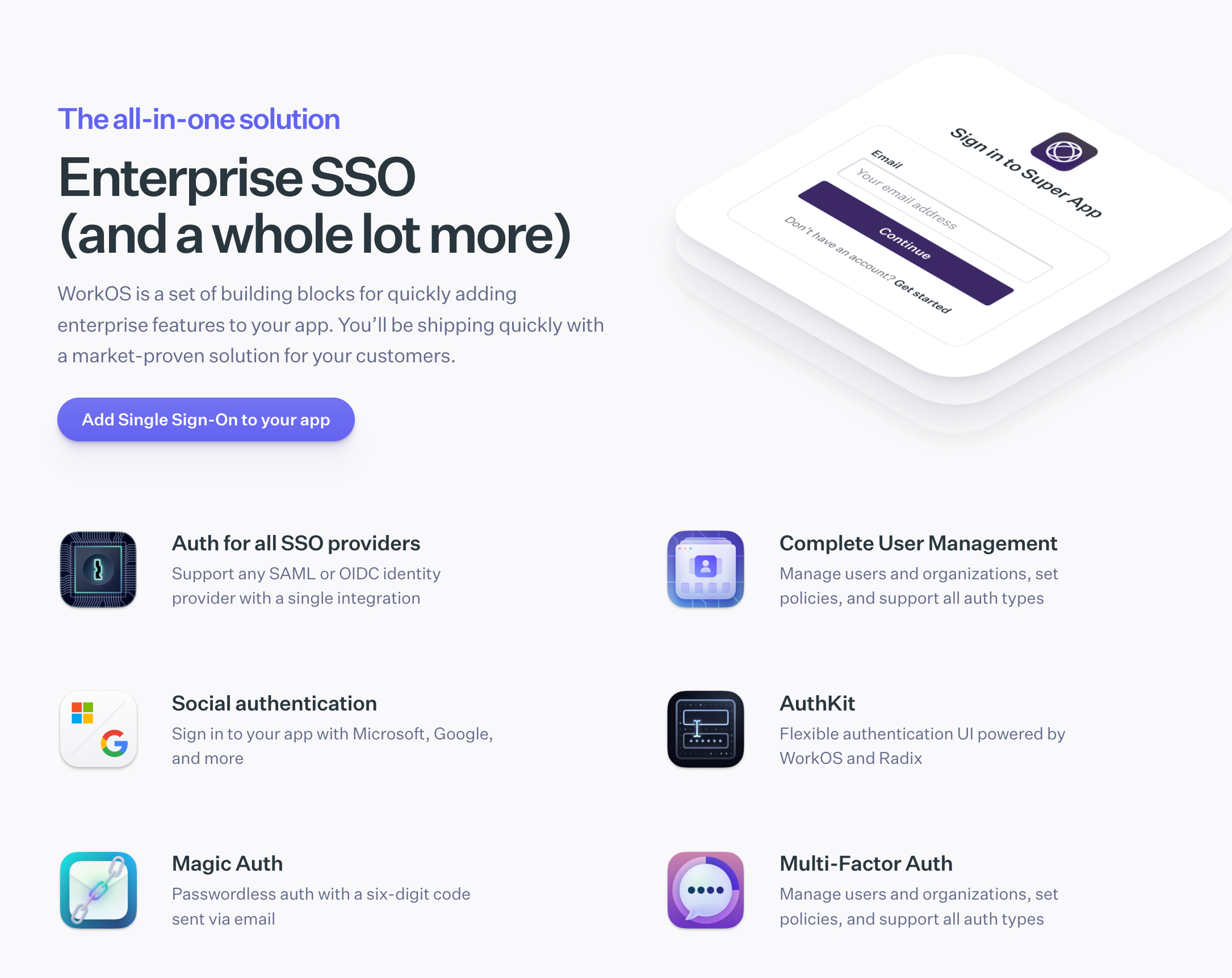

Considérez les produits principaux qu'elle prend en charge. AuthKit offre une suite complète de gestion des utilisateurs, où les développeurs créent, authentifient et gèrent les utilisateurs via des connexions basées sur mot de passe, des liens magiques ou l'authentification multifacteur (MFA). Par exemple, vous initiez une inscription d'utilisateur via une simple requête POST vers le point de terminaison /user_management/users, et WorkOS gère la vérification d'e-mail et les jetons de session en retour. Cela élimine le besoin de logique backend personnalisée, réduisant le temps de développement jusqu'à 50 % selon les témoignages d'utilisateurs.

De plus, l'intégration de l'authentification unique (SSO) se distingue par des points de terminaison dédiés comme /sso/authorize. Les développeurs génèrent des URL d'autorisation qui redirigent les utilisateurs vers des fournisseurs d'identité tels qu'Okta ou Microsoft Entra ID. Une fois authentifiée, l'API renvoie un objet de profil avec des revendications, permettant un contrôle d'accès transparent. En passant à la synchronisation des données, Directory Sync provisionne les utilisateurs et les groupes à partir de sources comme Google Workspace via des API conformes à SCIM. Vous listez les utilisateurs de l'annuaire avec une requête GET vers /directory_users, et WorkOS émet des événements pour des mises à jour en temps réel via des webhooks, garantissant que votre application reste synchronisée sans interroger en permanence.

Les organisations constituent un autre pilier. L'API vous permet de modéliser des structures multi-locataires, en attribuant des rôles et des adhésions via /organizations et /organization_memberships. Les journaux d'audit (Audit Logs) enregistrent chaque action, des créations d'utilisateurs aux assertions SSO, avec des exportations vers des outils CSV ou SIEM pour des audits de conformité comme SOC 2. L'API Événements (Events API) améliore encore cela en diffusant les changements, tels que user.created ou dsync.group.updated, filtrés par horodatages ou identifiants.

Qu'est-ce qui distingue l'API WorkOS ? Elle priorise la sécurité et la scalabilité. Toutes les requêtes imposent le HTTPS, et les limites de débit (allant de 500 écritures toutes les 10 secondes pour AuthKit à 6 000 requêtes générales par minute) préviennent les abus tout en maintenant les performances. Vault ajoute un stockage chiffré pour les données sensibles, utilisant des clés sensibles au contexte pour atténuer les brèches. Radar, quant à lui, analyse les tentatives de connexion pour détecter la fraude, renvoyant des scores de risque pour bloquer de manière proactive les comportements anormaux.

En pratique, ces composants répondent à des besoins réels. Une plateforme SaaS accueillant des clients d'entreprise utilise le SSO pour fédérer les identités, Directory Sync pour provisionner l'accès et les journaux d'audit pour démontrer la conformité. Les développeurs apprécient la cohérence : chaque point de terminaison suit les conventions REST, avec des charges utiles JSON et des codes de statut HTTP standard. Les erreurs, comme 401 pour des clés invalides, incluent des messages descriptifs pour un débogage rapide.

De plus, l'API évolue grâce aux retours des développeurs. Des mises à jour récentes en 2025 ont introduit des Pipes améliorés pour les intégrations OAuth tierces et des Feature Flags améliorés pour des déploiements progressifs. Ces ajouts garantissent que l'API WorkOS reste pertinente face aux réglementations changeantes comme le RGPD et aux menaces émergentes dans les architectures de confiance zéro.

Pour quantifier sa valeur, considérez la vitesse d'intégration. Les équipes déclarent déployer le SSO en quelques heures plutôt qu'en quelques semaines, grâce aux SDK pré-construits et aux outils de tableau de bord. Cependant, le succès dépend de la compréhension des protocoles d'accès, ce que nous abordons ensuite.

Accéder à l'API WorkOS : authentification, SDK et éléments essentiels des points de terminaison

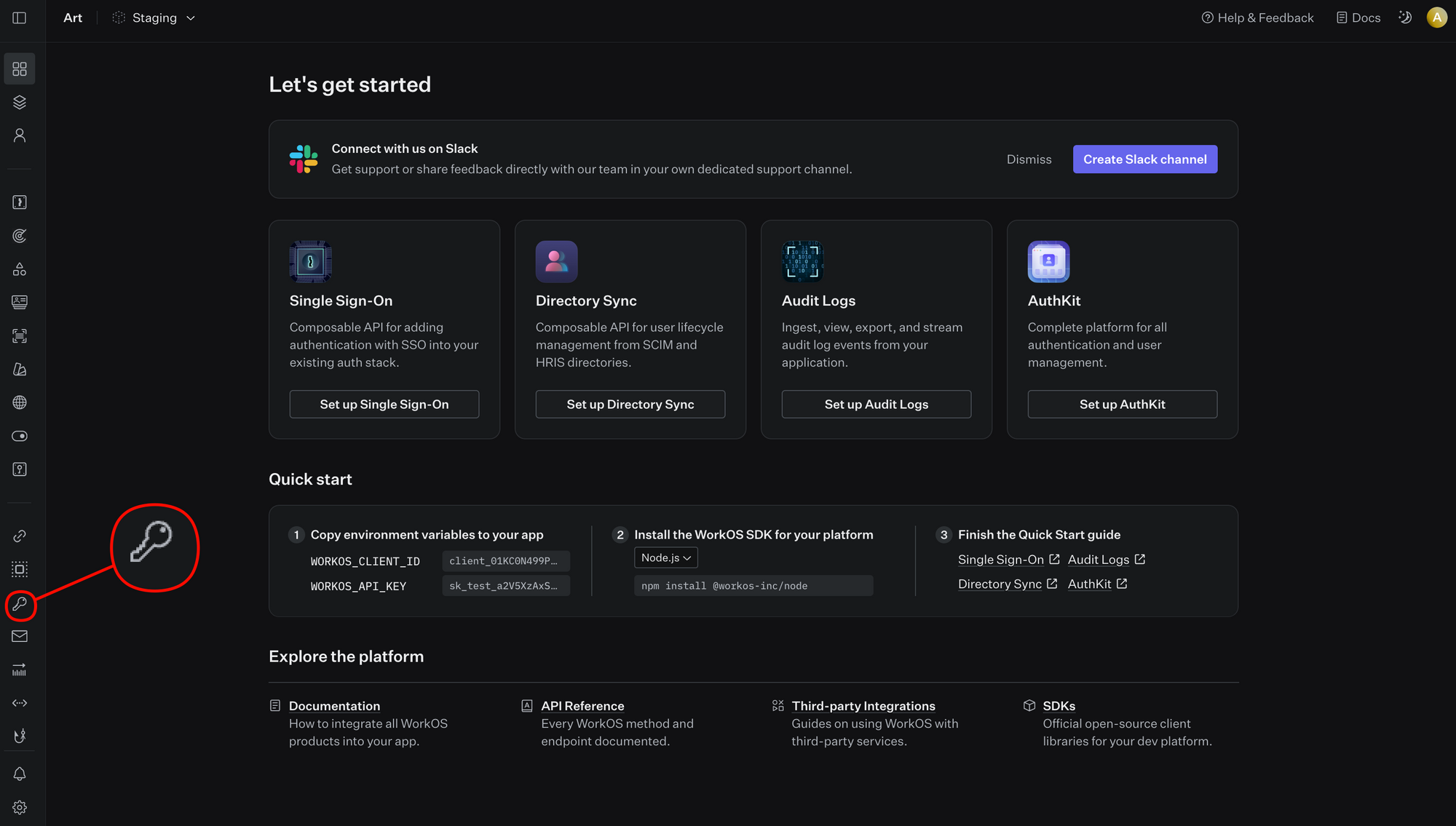

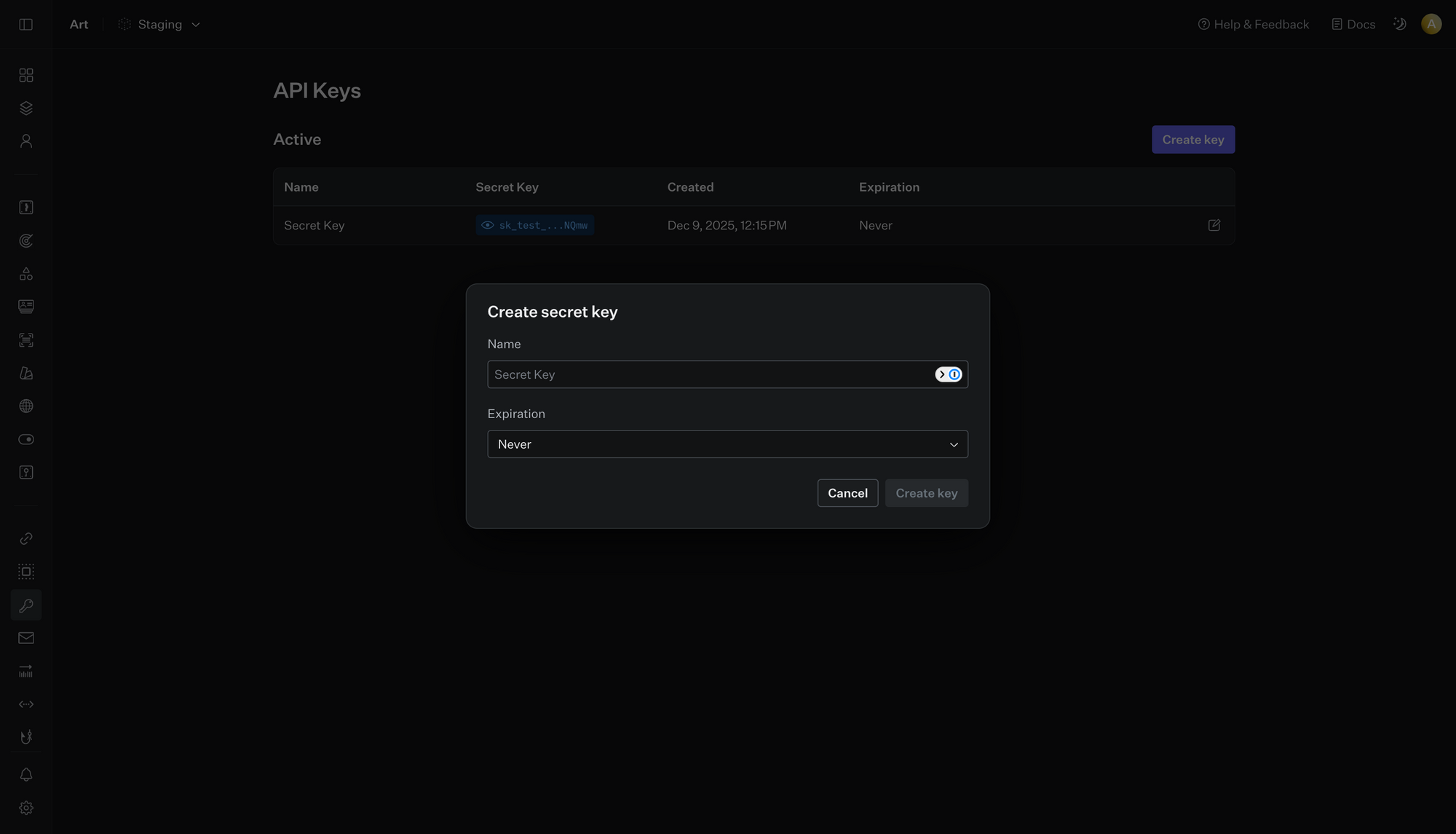

Les développeurs accèdent à l'API WorkOS via un processus simple qui met l'accent sur la sécurité et la facilité. Commencez par créer un compte WorkOS. Une fois connecté, naviguez vers la section Clés API du Tableau de bord.

Générez une clé secrète préfixée par sk_ – celle-ci servira de jeton Bearer pour toutes vos requêtes. Les clés de production ne s'affichent qu'une seule fois, alors stockez-les en toute sécurité dans des variables d'environnement ou des gestionnaires de secrets comme AWS Secrets Manager.

L'authentification nécessite l'inclusion de la clé dans l'en-tête Authorization : Bearer sk_example_123456789. L'URL de base est https://api.workos.com, avec tout le trafic via HTTPS pour chiffrer les charges utiles. Les environnements de staging utilisent des clés distinctes pour les tests, permettant une expérimentation sûre sans affecter les données en direct. Si une requête manque de permissions, attendez-vous à une réponse 403 Forbidden ; des clés invalides déclenchent un 401 Unauthorized.

WorkOS fournit des SDK natifs pour les langages populaires, simplifiant les appels. Pour Node.js, installez via npm : npm install @workos-inc/node. Initialisez avec const workos = new WorkOS('sk_example_123456789');. Les utilisateurs Python exécutent pip install workos, puis from workos import Client; client = Client(api_key='sk_example_123456789'). Des wrappers similaires existent pour Ruby, Go, Java, .NET et Elixir, chacun gérant automatiquement la sérialisation, les tentatives et les clés d'idempotence.

Les points de terminaison s'organisent par ressource. Pour les organisations, une requête POST vers /organizations crée une nouvelle entité :

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

La réponse inclut un id pour les opérations ultérieures, comme l'ajout de membres via /organization_memberships. Les points de terminaison AuthKit, sous /user_management, prennent en charge les opérations CRUD sur les utilisateurs. Créez un utilisateur avec :

{

"email": "user@acme.com",

"password": "securepass123"

}

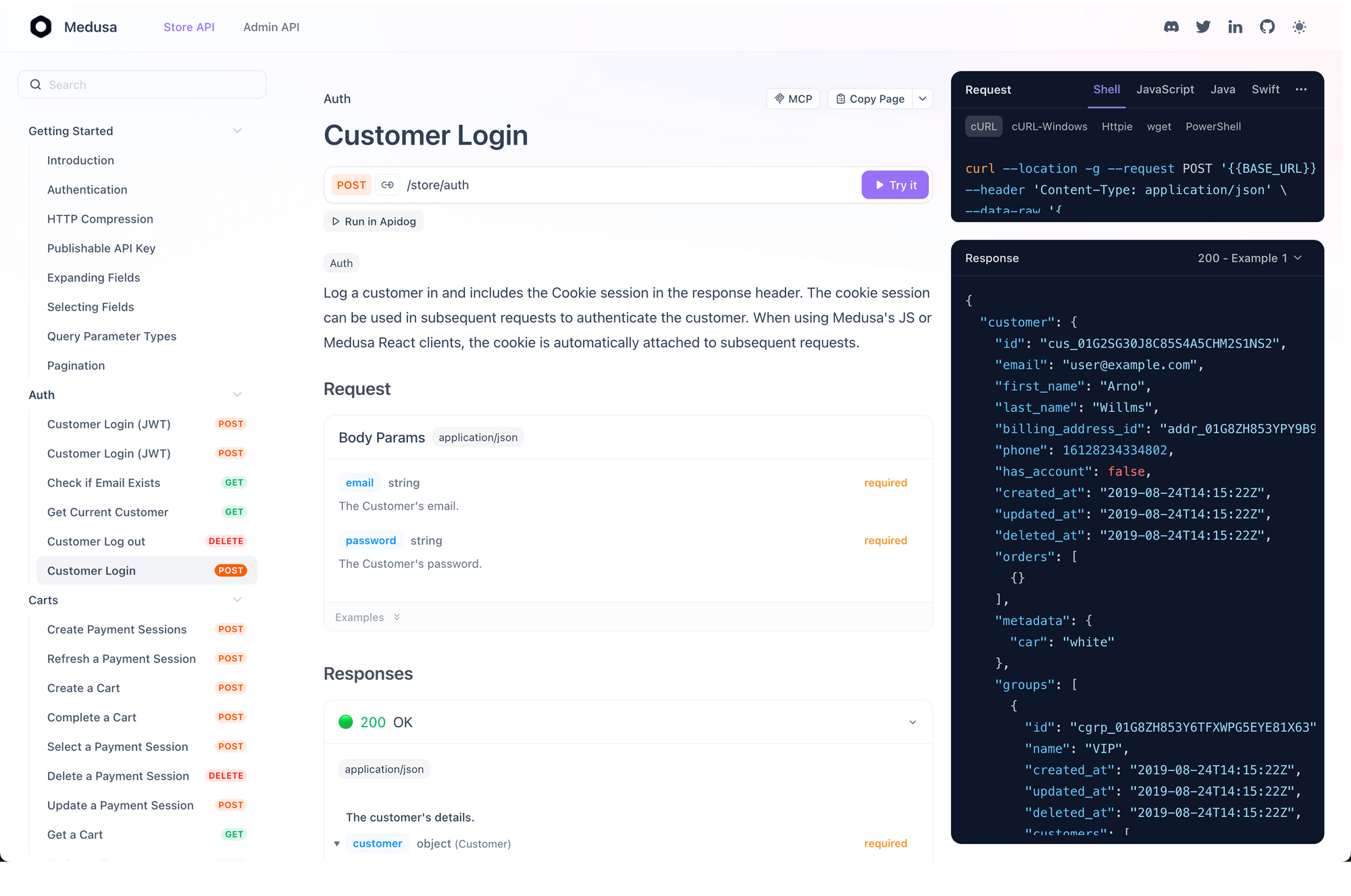

Les sessions sont générées via /user_management/sessions, renvoyant un jeton pour le stockage côté client (frontend). Les flux SSO commencent par /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz. Après la redirection du fournisseur, échangez le code à /sso/token pour un profil.

Directory Sync nécessite la configuration d'un annuaire dans le Tableau de bord, en fournissant des identifiants de fournisseur comme les clés API Google. Ensuite, interrogez /directories/{id}/users pour récupérer les données synchronisées. Les événements sont récupérés via /events?event_types[]=user.created&after=2025-01-01T00:00:00Z, paginés avec les curseurs limit et after.

Les limites de débit s'appliquent par IP ou par clé, alors implémentez un backoff exponentiel pour les réponses 429. Le Tableau de bord offre des analyses d'utilisation pour surveiller les quotas. Pour les tests, utilisez la collection Postman fournie ou les exemples cURL de la documentation. Importez-les dans Apidog pour visualiser les requêtes, générer automatiquement de la documentation et simuler des réponses, économisant des heures de validation.

Les prérequis incluent la vérification des domaines d'organisation via des enregistrements DNS TXT pour /organization_domains/verify. Les URI de redirection doivent correspondre exactement, configurées dans le Tableau de bord. Une fois configurée, votre application gère les cas extrêmes comme les défis MFA ou les vérifications d'e-mail via des flux dédiés.

Ce modèle d'accès garantit que les développeurs s'intègrent rapidement tout en gardant le contrôle. Avec les bases en place, les décisions de tarification suivent logiquement.

Tarification de l'API WorkOS : des modèles flexibles pour les startups et les entreprises

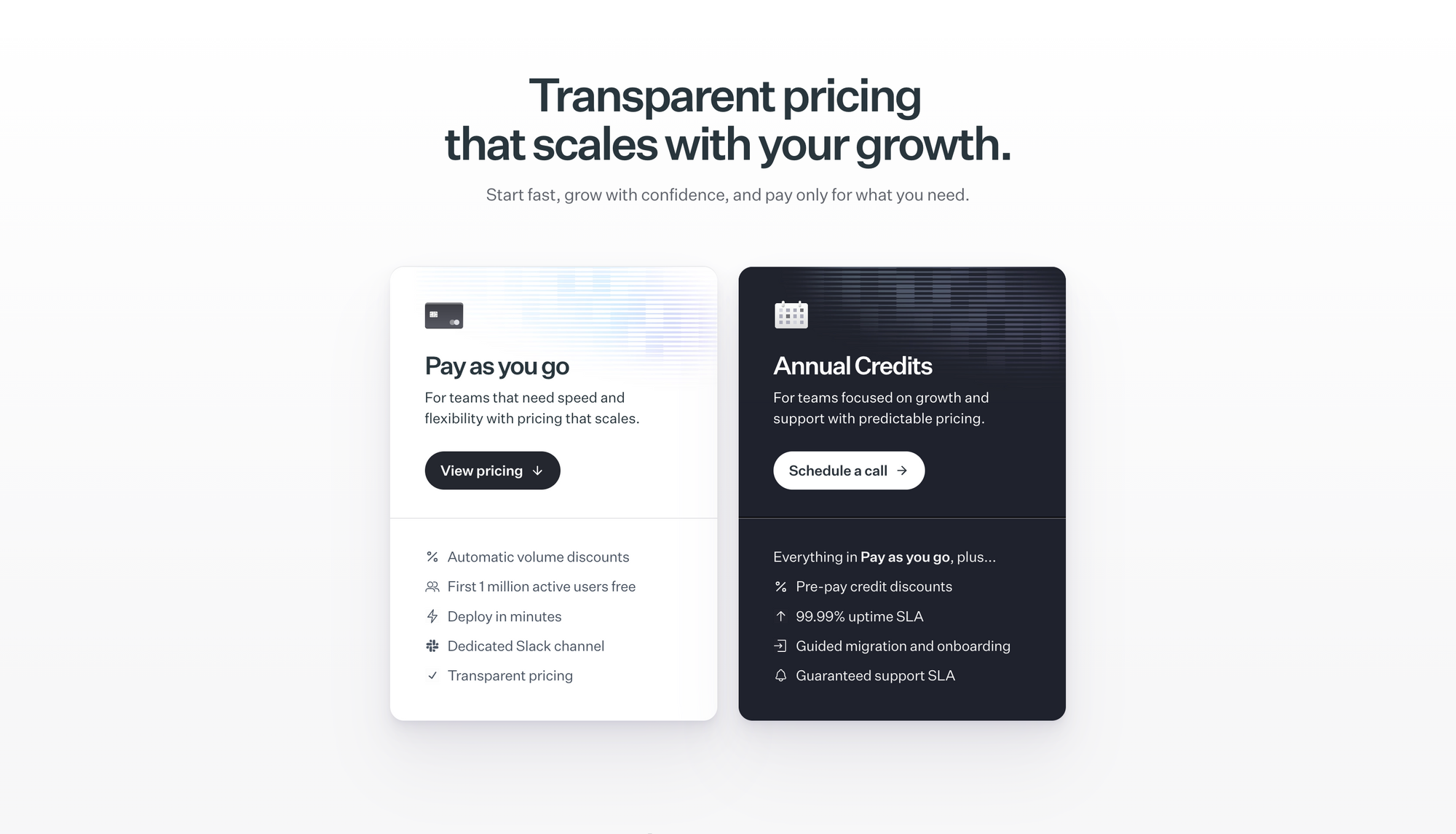

WorkOS structure sa tarification autour des utilisateurs actifs et des connexions, favorisant l'accessibilité pour les équipes en croissance. Le modèle de paiement à l'usage ne facture rien pour le premier million d'utilisateurs actifs mensuels – définis comme ceux qui s'inscrivent, se connectent ou mettent à jour leur profil au cours d'un mois civil. Au-delà, les coûts augmentent avec l'utilisation, appliquant des remises automatiques en fonction du volume pour récompenser l'efficacité.

Les connexions, représentant les liens avec les utilisateurs finaux via le SSO ou Directory Sync, entraînent des frais fixes quel que soit le fournisseur (par exemple, Okta ou Azure AD) ou le nombre total d'utilisateurs synchronisés. Cette uniformité simplifie la prévision des coûts. Les développeurs provisionnent un nombre illimité de connexions de test en environnement de staging sans coût, ce qui est idéal pour les pipelines CI/CD.

Pour une croissance engagée, le plan de crédits annuels regroupe des crédits prépayés avec des avantages tels que des SLA de disponibilité de 99,99 %, des sessions d'intégration guidées et un support prioritaire. Les équipes paient à l'avance pour des crédits à prix réduit, bloquant les tarifs pour 12 mois. Une option de domaine personnalisé – 99 $ par mois – personnalise les pages AuthKit, les portails d'administration et les e-mails avec votre domaine, renforçant la confiance des utilisateurs.

Les plans Entreprise sont personnalisables davantage, incluant des canaux Slack dédiés, des revues d'architecture trimestrielles et des SLA de réponse 24h/24 et 7j/7. Tous les niveaux offrent un support par e-mail, des alertes de statut d'API et une documentation complète. Aucun engagement à long terme ne vous lie ; adaptez-vous à la hausse ou à la baisse selon l'évolution de vos besoins.

Intégrer l'API WorkOS : exemples étape par étape et bonnes pratiques

L'intégration commence par la sélection du SDK, mais l'exécution exige des approches structurées. Commencez par le SSO comme fonctionnalité de passerelle. En Node.js, récupérez un profil :

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

Stockez le jeton en toute sécurité, puis autorisez les routes en fonction des revendications. Pour Directory Sync, configurez des webhooks pour ingérer les événements. Effectuez une requête POST vers votre point de terminaison avec :

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

Analysez et mettez à jour votre base de données, assurant une cohérence à terme. AuthKit excelle dans les flux utilisateurs. Inscrivez la MFA avec /auth/factors/enroll, en vérifiant les codes TOTP à /auth/challenges/verify. Magic Auth envoie des codes via /magic_auth/send_code, confirmant à /magic_auth/verify_code.

Gérez les organisations en mode multi-locataire. Invitez les utilisateurs via /invitations, en suivant le statut dans /organization_memberships. Les journaux d'audit s'intègrent via /audit_logs/events, filtrant pour les rapports de conformité.

Les bonnes pratiques incluent l'idempotence pour les tentatives – utilisez des clés uniques dans les en-têtes. Surveillez via les analyses du Tableau de bord, alertant en cas d'atteinte des limites de débit. Pour Vault, chiffrez les PII avant le stockage : POST vers /vault/v1/kv avec le texte chiffré.

Apidog améliore ce flux de travail. Importez les schémas WorkOS, exécutez des collections contre le staging et collaborez sur les spécifications API. Il simule les charges utiles de Directory Sync pour les tests hors ligne, comblant les lacunes d'accès aux fournisseurs.

Pièges courants ? Des URI de redirection non concordantes provoquent des échecs silencieux ; validez tôt. Ignorer la vérification de domaine bloque les assertions SSO. Évoluez en répartissant les requêtes sur plusieurs clés si multi-organisation.

En 2025, associez WorkOS à des architectures sans serveur comme Vercel pour l'authentification en périphérie. Cette combinaison se déploie mondialement, tirant parti des points de terminaison à faible latence de WorkOS.

Cas d'utilisation avancés de l'API WorkOS : de la détection de fraude à la gestion de fonctionnalités

Au-delà des bases, l'API débloque des scénarios sophistiqués. Radar évalue les risques de connexion : POST des tentatives vers /radar/attempts, recevant des verdicts comme "autoriser" ou "bloquer". Intégrez-vous avec des listes d'autorisation via /radar/lists pour mettre en liste blanche les IP de confiance.

Les Feature Flags basculent via /feature_flags/{slug}/targets, évaluables par utilisateur ou par organisation. Pipes gère l'OAuth vers GitHub : générez des jetons à /data_integrations/github/token.

Les liens du Portail Admin, depuis /portal/generate_link, intègrent des configurations en libre-service. La synchronisation des événements maintient les applications à jour, interrogeant jusqu'à 30 jours en arrière.

Ces cas démontrent l'extensibilité. Une application fintech utilise Radar et les journaux d'audit pour la détection d'anomalies et le reporting. Les plateformes de commerce électronique signalent des fonctionnalités par taille d'organisation.

Conclusion

L'API WorkOS permet aux développeurs de fournir des fonctionnalités d'entreprise efficacement. De l'accès de base aux intégrations avancées, elle rationalise les flux de travail tout en contrôlant les coûts. Téléchargez Apidog gratuitement pour tester ces points de terminaison par vous-même – transformez vos interactions API dès aujourd'hui.

Mettez en œuvre ces stratégies et regardez votre application évoluer en toute sécurité. Préparez votre stack pour l'avenir ; la feuille de route de l'API promet une innovation continue.