```html

Lors de la création d'applications, les API tierces sont inestimables pour améliorer les fonctionnalités des applications et favoriser l'intégration, mais elles introduisent également des risques de sécurité importants qui peuvent mettre en danger l'intégrité des données et la confidentialité des utilisateurs. Cet article se concentre sur les défis de sécurité posés par les API tierces, en offrant les meilleures pratiques pour protéger vos systèmes. Nous examinerons des études de cas réelles de failles de sécurité pour souligner l'importance de mesures de sécurité API robustes et discuterons des aspects juridiques et de conformité essentiels au maintien de la confiance des utilisateurs et à la protection des données.

Comprendre les risques

L'intégration d'API tierces dans vos applications offre de nombreux avantages, mais elle introduit également plusieurs risques de sécurité. Voici un aperçu approfondi des dangers potentiels :

Atteintes aux données

Lorsque vous utilisez des API tierces, les données sensibles voyagent souvent entre votre application et le service tiers. Si l'API n'est pas correctement sécurisée, ces données peuvent être interceptées par des acteurs malveillants, ce qui entraîne des atteintes aux données. S'assurer que les API utilisent des protocoles de chiffrement tels que HTTPS est crucial pour protéger ces données en transit.

Accès non autorisé

Sans mécanismes d'authentification et d'autorisation appropriés, les API tierces peuvent devenir des passerelles d'accès non autorisé. Les utilisateurs malveillants peuvent exploiter les vulnérabilités pour accéder à vos systèmes et à vos données. La mise en œuvre de méthodes d'authentification robustes comme OAuth et les clés API permet d'atténuer ce risque en garantissant que seuls les utilisateurs autorisés peuvent accéder à vos API.

Dépendance à la sécurité externe

Lorsque vous vous appuyez sur des API tierces, vous vous appuyez également sur les pratiques de sécurité du fournisseur d'API. Si leurs mesures de sécurité sont inadéquates, votre application devient vulnérable. Examinez régulièrement les politiques et les pratiques de sécurité de vos fournisseurs tiers pour vous assurer qu'elles correspondent à vos normes.

Validation d'entrée inadéquate

Les API tierces peuvent être sensibles à diverses attaques par injection si elles ne valident pas correctement les entrées. Les attaquants peuvent exploiter ces vulnérabilités pour exécuter du code malveillant ou manipuler des données. S'assurer que votre application et le fournisseur d'API valident et assainissent les entrées peut empêcher de telles attaques.

Limitation de débit et abus

Les API qui n'implémentent pas de limitation de débit sont vulnérables aux abus. Les acteurs malveillants peuvent submerger votre système de requêtes excessives, ce qui entraîne des attaques par déni de service. La mise en œuvre de mécanismes de limitation de débit et de limitation permet de contrôler le volume des requêtes et de se protéger contre les abus.

Surveillance et journalisation

L'absence de surveillance et de journalisation appropriées peut rendre votre application aveugle aux activités malveillantes. Sans ces mesures, la détection et la réponse aux incidents de sécurité deviennent difficiles. S'assurer une surveillance et une journalisation complètes de l'utilisation des API vous permet de détecter les anomalies et de réagir rapidement aux menaces potentielles.

Atteintes aux API tierces

Même si votre application est sécurisée, une faille dans le système du fournisseur d'API tiers peut vous affecter. Ce risque souligne l'importance de choisir des fournisseurs d'API réputés qui respectent des normes de sécurité strictes et auditent régulièrement leurs pratiques de sécurité.

Comprendre ces risques est la première étape vers la mise en œuvre de mesures de sécurité efficaces pour les API tierces. En reconnaissant et en traitant ces vulnérabilités, vous pouvez mieux protéger vos données et vos utilisateurs contre les menaces de sécurité potentielles.

Meilleures pratiques pour la sécurité des API

La sécurisation des API tierces est cruciale pour protéger votre application et ses utilisateurs. Ici, nous explorerons les meilleures pratiques complètes pour vous aider à renforcer la sécurité de vos API. Chaque point est détaillé avec des explications et, le cas échéant, des histoires illustratives pour rendre les concepts clairs et pertinents.

Authentification et autorisation

Ici, nous explorerons les meilleures pratiques complètes pour vous aider à renforcer la sécurité de vos API. Chaque point est détaillé avec des explications et, le cas échéant, des histoires illustratives pour rendre les concepts clairs et pertinents.

- OAuth : OAuth est un framework d'autorisation largement adopté qui permet aux services tiers d'échanger des jetons pour accéder à votre API sans exposer les informations d'identification de l'utilisateur. Par exemple, lorsque vous vous connectez à une nouvelle application à l'aide de votre compte Google ou Facebook, OAuth gère le processus d'authentification de manière transparente.

- Clés API : Les clés API sont des identificateurs uniques attribués à un utilisateur, une application ou un appareil accédant à une API. Elles sont simples à mettre en œuvre, mais doivent être traitées avec prudence. Par exemple, considérez une plateforme de commerce électronique utilisant une clé API pour permettre aux fournisseurs de logistique tiers d'accéder aux détails d'expédition. Si cette clé est compromise, l'accès du fournisseur de logistique doit être immédiatement révoqué.

- Jetons : Utilisez des jetons avec des dates d'expiration pour une sécurité renforcée. Les jetons doivent être de courte durée et nécessiter un renouvellement. Cette pratique garantit que même si un jeton est intercepté, il deviendra bientôt inutile.

Chiffrement des données

Le chiffrement des données est essentiel pour protéger les informations sensibles contre l'accès de personnes non autorisées. Le chiffrement garantit que les données restent confidentielles et intactes, qu'elles soient transmises entre les systèmes ou stockées au repos. La mise en œuvre de pratiques de chiffrement robustes permet d'éviter les atteintes aux données et de maintenir la confiance des utilisateurs.

- HTTPS : Utilisez toujours HTTPS pour chiffrer les données transmises entre votre application et le serveur API. Cela empêche l'écoute clandestine et les attaques de l'homme du milieu. Par exemple, lorsque vous voyez une icône de cadenas dans la barre d'adresse de votre navigateur lorsque vous visitez un site Web sécurisé, cela indique que HTTPS protège vos données.

- Chiffrement des données au repos : Chiffrez les données sensibles stockées sur les serveurs ou les bases de données. Par exemple, une application de soins de santé stockant des dossiers de patients doit utiliser le chiffrement pour protéger ces données en transit et au repos. Cela garantit que même si les données sont compromises, elles restent illisibles sans la clé de déchiffrement.

Limitation de débit et limitation

- Limitation de débit : Définissez des limites sur le nombre de requêtes qu'un client peut effectuer vers votre API dans un délai spécifique. Par exemple, une API de service météorologique peut limiter les utilisateurs à 100 requêtes par heure pour éviter la surcharge et les abus.

- Limitation : Mettez en œuvre une limitation pour contrôler le débit des requêtes, en vous assurant que votre API peut gérer un trafic élevé sans planter. La limitation permet de maintenir les performances pendant les périodes de forte utilisation. Par exemple, lors d'un lancement de produit majeur, la limitation peut empêcher une augmentation soudaine du trafic de submerger l'API.

Validation des entrées

- Prévenir les attaques par injection : Validez et assainissez toujours les entrées pour empêcher les injections SQL, les scripts intersites (XSS) et autres attaques par injection. Par exemple, si un point de terminaison d'API reçoit une entrée utilisateur pour une requête de recherche, assurez-vous que l'entrée est assainie pour supprimer tout code malveillant.

- Utiliser des bibliothèques et des frameworks : Utilisez des bibliothèques et des frameworks établis qui gèrent la validation des entrées. Par exemple, l'utilisation de la validation de formulaire de Django ou des fonctions de validation intégrées de JavaScript peut aider à se protéger contre les vulnérabilités courantes.

Surveillance et journalisation

- Journalisation complète : Conservez des journaux détaillés des requêtes API, y compris les horodatages, les adresses IP, les types de requêtes et les réponses. Ces informations sont inestimables pour détecter les activités suspectes. Par exemple, si vous remarquez un nombre inhabituellement élevé de tentatives de connexion ayant échoué à partir d'une seule adresse IP, cela pourrait indiquer une attaque par force brute.

- Surveillance en temps réel : Mettez en œuvre des outils de surveillance en temps réel pour suivre les performances des API et les incidents de sécurité. Des outils comme Prometheus, Grafana ou des solutions commerciales comme Datadog peuvent vous aider à visualiser et à réagir rapidement aux anomalies.

Pratiques de codage sécurisées

- Validation des entrées : Validez toujours les entrées côté client et côté serveur. Cela vérifie doublement les entrées pour détecter le code malveillant ou les données qui pourraient exploiter les vulnérabilités.

- Évitez de coder en dur les secrets : Ne codez jamais en dur des informations sensibles, telles que les clés API ou les mots de passe, dans votre code. Utilisez des variables d'environnement ou des coffres-forts sécurisés comme AWS Secrets Manager ou Infisical.

Audits de sécurité et mises à jour réguliers

- Effectuer des audits réguliers : Effectuez des audits de sécurité et des revues de code réguliers pour identifier et corriger les vulnérabilités. Par exemple, une application financière peut subir des audits de sécurité trimestriels pour garantir la conformité aux dernières normes de sécurité.

- Maintenir les logiciels à jour : Assurez-vous que toutes les dépendances et bibliothèques sont à jour avec les derniers correctifs de sécurité. Les logiciels vulnérables peuvent être une cible facile pour les attaquants. Par exemple, la mise à jour d'une version vulnérable d'une bibliothèque dans votre application peut empêcher les exploits qui ont été corrigés dans les versions plus récentes.

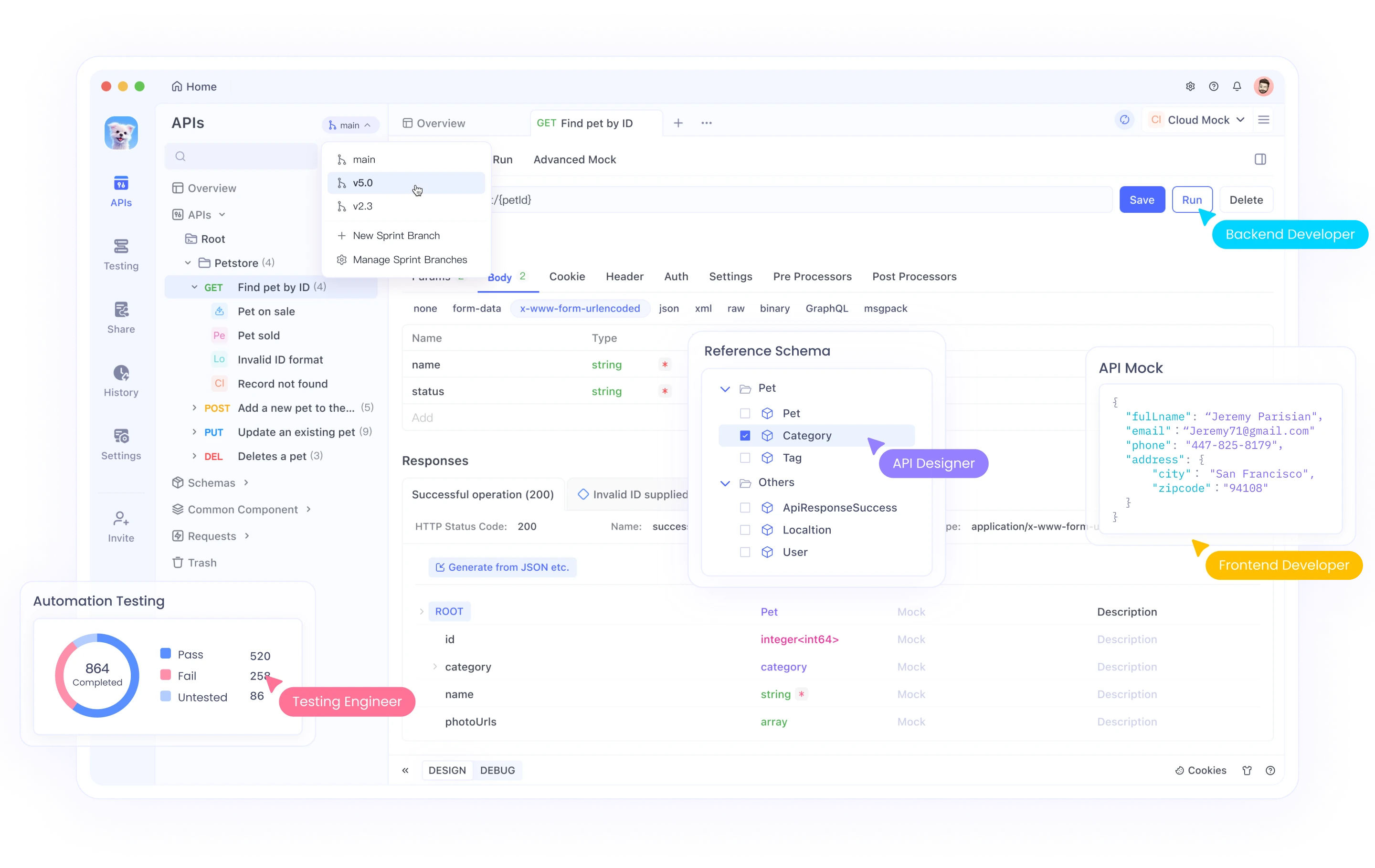

Comment Apidog peut nous aider :

Apidog améliore la sécurité des API en offrant une documentation robuste, des tests automatisés et une surveillance en temps réel. Apidog aide également à la conformité aux normes de l'industrie comme GDPR et HIPAA, garantissant que vos API protègent efficacement les données des utilisateurs.

De plus, Apidog prend en charge la collaboration d'équipe, favorisant un environnement de développement axé sur la sécurité. En intégrant Apidog, vous pouvez créer des API sécurisées, fiables et conformes, protégeant vos données et vos utilisateurs contre diverses menaces de sécurité.

Conclusion :

En suivant ces meilleures pratiques, vous pouvez améliorer considérablement la sécurité de vos API tierces, protégeant votre application et vos utilisateurs contre diverses menaces. La mise en œuvre d'une authentification robuste, d'un chiffrement, d'une limitation de débit et d'une surveillance approfondie, ainsi que le respect des exigences légales et la mise à jour continue de vos mesures de sécurité, vous aideront à créer un écosystème d'API sécurisé et résilient pour vous et vos utilisateurs.

```