OAuth 2.0 est devenu un protocole dominant pour l'autorisation sécurisée. Ce cadre essentiel régit la manière dont les applications accèdent aux données et aux ressources des utilisateurs sur des plateformes externes. Un composant central d'OAuth 2.0 est le jeton d'accès, qui agit comme une clé numérique qui déverrouille des ressources API spécifiques au nom d'un utilisateur.

Non seulement vous pouvez choisir le type d'authentification pour votre API, mais vous pouvez également créer, tester, simuler et documenter des API avec Apidog. Pour en savoir plus sur Apidog, cliquez sur le bouton ci-dessous !

Comprendre le fonctionnement des jetons d'accès est fondamental pour les développeurs qui cherchent à créer des applications sécurisées et robustes qui exploitent les API externes.

Qu'est-ce qu'OAuth 2.0 ?

OAuth 2.0 agit comme une couche d'autorisation sécurisée, permettant aux applications tierces d'accéder aux ressources d'un utilisateur sur un serveur sans avoir besoin des informations d'identification de l'utilisateur. Il établit une méthode standardisée permettant aux utilisateurs d'accorder un accès contrôlé à leurs données, éliminant ainsi le besoin de partager leurs informations de connexion avec d'autres applications.

Définition d'un jeton d'accès

Dans le contexte des API (Interfaces de programmation d'applications), un jeton d'accès au sein du framework OAuth 2.0 peut être formellement défini comme :

- Une chaîne opaque de courte durée : Cela implique que le jeton ne contient pas d'informations lisibles par l'homme sur son objectif ou son contenu.

- Émis par un serveur d'autorisation : Ce serveur, distinct de l'API elle-même, est chargé de vérifier la légitimité des demandes d'accès et d'émettre des jetons en cas d'autorisation réussie.

- Accorder un accès contrôlé à des ressources API spécifiques : Le jeton d'accès définit l'étendue de l'accès, en spécifiant les ressources au sein de l'API avec lesquelles l'application cliente est autorisée à interagir.

- Présenté au serveur de ressources : Ce serveur stocke les ressources protégées et valide le jeton d'accès avant d'accorder l'accès aux ressources demandées.

- Associé à un propriétaire de ressource et à un client spécifiques : Le jeton lie l'autorisation d'accès à un utilisateur particulier et à l'application demandant l'accès en son nom.

- Ayant une durée de vie définie : Les jetons d'accès ne sont pas permanents et expirent généralement sous peu, ce qui nécessite un processus d'actualisation pour maintenir l'accès continu.

Fonctions du jeton d'accès OAuth 2.0

Un jeton d'accès OAuth 2.0 agit comme une clé numérique accordée à une application par un serveur d'autorisation, après le consentement de l'utilisateur. Ce jeton permet à l'application d'accéder de manière sécurisée à des ressources spécifiques au nom de l'utilisateur sur une API (Interface de programmation d'applications). Voici pourquoi les jetons d'accès sont importants :

- Sécurité : Les jetons d'accès éliminent la nécessité pour les utilisateurs de partager leurs informations d'identification de connexion avec les applications. Cela réduit le risque d'attaques de phishing et d'accès non autorisés aux données d'un utilisateur.

- Accès contrôlé : Les jetons d'accès peuvent être accordés avec des étendues spécifiques, limitant les ressources auxquelles une application peut accéder au nom d'un utilisateur. Cela garantit que les applications n'ont accès qu'aux données dont elles ont besoin pour fonctionner.

- Normalisation : OAuth 2.0 est un protocole largement adopté, garantissant une manière cohérente pour les applications de demander l'accès aux données des utilisateurs sur différentes plateformes.

Essentiellement, les jetons d'accès offrent aux applications un moyen sûr et contrôlé d'interagir avec les données des utilisateurs sur les API.

Comment obtenir un jeton d'accès OAuth 2.0

L'obtention d'un jeton d'accès OAuth 2.0 implique un flux en plusieurs étapes entre les différentes parties définies dans le protocole. Voici une ventilation simplifiée :

Enregistrement du client : Le développeur de l'application enregistre d'abord son application auprès du serveur d'autorisation du fournisseur d'API. Ce processus d'enregistrement établit une relation de confiance et génère des informations d'identification client uniques (ID client et secret client) utilisées pour les demandes d'autorisation.

Autorisation de l'utilisateur : Lorsqu'un utilisateur interagit avec l'application et souhaite accorder l'accès à ses données sur l'API, l'application redirige l'utilisateur vers le serveur d'autorisation. Cette redirection inclut généralement l'ID client, les étendues d'accès souhaitées (ressources spécifiques dont l'application a besoin) et une URI de redirection (où l'utilisateur sera renvoyé après l'autorisation).

Octroi d'autorisation : Sur le serveur d'autorisation, l'utilisateur se voit présenter un écran de consentement décrivant les détails d'accès demandés. Après l'approbation de l'utilisateur, le serveur d'autorisation génère un code d'autorisation temporaire et redirige l'utilisateur vers l'URI de redirection prédéfinie dans l'application.

Demande de jeton : L'application reçoit le code d'autorisation de l'URI de redirection et envoie une demande de jeton au serveur d'autorisation. Cette demande inclut généralement l'ID client, le secret client (transmis en toute sécurité) et le code d'autorisation reçu de l'étape précédente.

Octroi du jeton d'accès : Le serveur d'autorisation valide la demande et, en cas de succès, émet un jeton d'accès et éventuellement un jeton d'actualisation (utilisé pour obtenir de nouveaux jetons d'accès lorsque l'original expire). Le jeton d'accès et tout jeton d'actualisation sont renvoyés à l'application.

Points importants à retenir :

- Les étapes et les détails spécifiques peuvent varier légèrement en fonction de la mise en œuvre du flux OAuth 2.0 par le fournisseur d'API.

- Les meilleures pratiques de sécurité sont cruciales tout au long du processus, en particulier en ce qui concerne la gestion des secrets clients.

- Il s'agit d'un aperçu simplifié, et il existe différents types d'octroi au sein d'OAuth 2.0 adaptés à divers scénarios d'application.

Définissez l'authentification de vos API avec Apidog

Apidog est une plateforme de développement d'API complète qui offre aux utilisateurs un environnement de développement simple mais intuitif pour leurs processus de développement d'API.

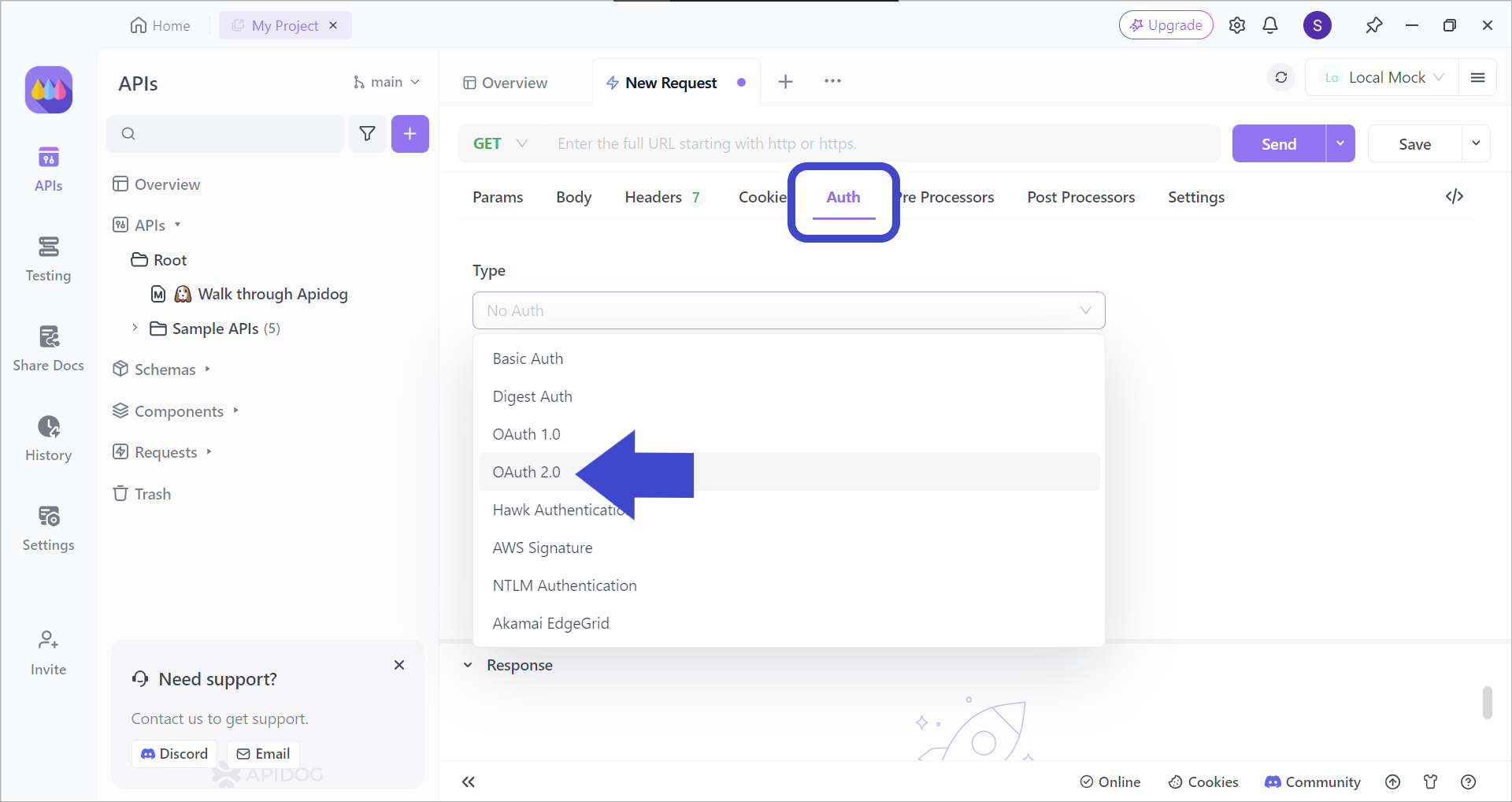

Sélection de l'authentification OAuth 2.0 avec Apidog

Avec l'interface utilisateur simple et intuitive d'Apidog, vous pouvez facilement choisir OAuth 2.0 - ou tout autre type d'authentification - en quelques secondes !

Après avoir créé une nouvelle requête, choisissez le type d'authentification OAuth 2.0, comme le montre l'image ci-dessus. Cela garantira que vos API auront une meilleure sécurité !

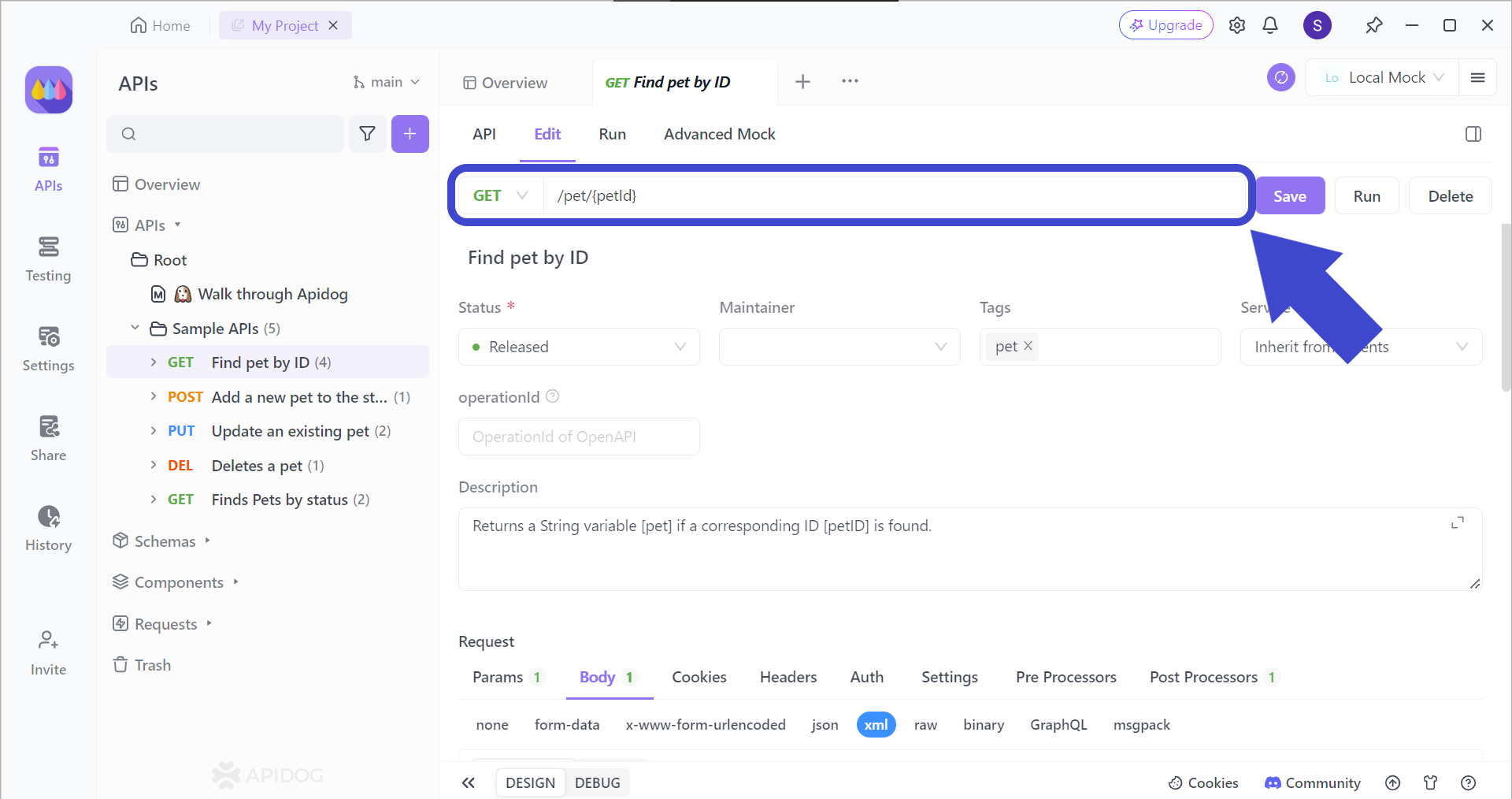

Tests des points de terminaison API avec Apidog

Le maintien de la fonctionnalité de l'API tout au long du développement est crucial. Apidog vous permet de tester minutieusement chaque point de terminaison de votre API après chaque modification.

Le lancement d'un test de point de terminaison d'API nécessite de spécifier l'URL cible. De plus, les paramètres pertinents pour le point de terminaison, le cas échéant, doivent être inclus. De plus, pour ceux qui ne connaissent pas les tests de point de terminaison API, vous pouvez vous référer à cet article qui fournit un guide complet.

Conclusion

Les jetons d'accès OAuth 2.0 sont devenus la pierre angulaire de l'autorisation API sécurisée dans le paysage Web moderne. En éliminant le besoin d'informations d'identification utilisateur partagées, ils offrent une approche robuste et standardisée pour accorder un accès contrôlé aux données utilisateur. Cela améliore non seulement la sécurité, mais permet également aux utilisateurs de gérer la manière dont leurs données sont accessibles par des applications tierces. Alors que le développement des API continue de prospérer, la compréhension du rôle et de la fonctionnalité des jetons d'accès reste primordiale pour les développeurs qui cherchent à créer des applications sécurisées et centrées sur l'utilisateur qui exploitent la puissance des API externes.

Pour les développeurs qui se lancent dans le domaine d'OAuth 2.0, une pléthore de ressources sont disponibles pour approfondir les subtilités des différents types d'octroi et les détails de la mise en œuvre. En maîtrisant ce framework, les développeurs peuvent s'assurer que leurs applications interagissent de manière transparente avec les API tout en donnant la priorité à la sécurité et à la confidentialité des données utilisateur.